|

С 1991 года на компьютерном рынке России |

т.: 676 0965, 676 0396 Москва, Сосинская ул. 43, м. Волгоградский проспект |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Руководство по эксплуатации OpenStack | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ГЛАВА 9Управление проектами и пользователямиПользуйтесь переводом существенно переработанной и дополенной 2й редакции (12-дек-2014),находящейся теперь и в режиме постоянно обновляемой документации (последняя пока доступна только на англ.яз.). Без пользователей облако OpenStack не имеет большого значения. В данной главе рассматриваются темы, связанные с пользователями, проектами и квотами. Проекты или владельцыВ интерфейсах пользователя и документации OpenStack, группа пользователей называется проектом или владельцем. Эти термины взаимозаменяемые. Первоначальная реализация вычислительной службы (Compute Service) OpenStack (nova) имела собственную систему аутентификации и использовался термин проект. После перемещения аутентификации в проект службы идентификации (Identity Service) OpenStack (keystone), для названия группы пользователей используется термин владелец. Данное руководство использует термин проект, за исключением примера, демонстрирующего взаимодействие с инструментом, который использует термин владелец. Управление проектамиПользователи должны быть связаны хотя бы с одним проектом, хотя они и могут принадлежать множеству проектов. Следовательно, перед добавлением пользователей вы должны создать хотя бы один проект. Добавление проектовЧтобы создать проект при помощи инструментальной панели:

Вам будет предложено ввести название проекта и, что не является обязательным, однако рекомендуется, его описание. Чтобы включить этот проект, установите флажок в нижней части формы. По умолчанию эта опция включена. Кроме того, можно добавить участников проекта и скорректировать его квоты. Мы обсудим это позже, однако, на практике может оказаться весьма удобным иметь дело со всеми этими операциями одновременно. Чтобы создать проект с использованием интерфейса командной строки (CLI): Для добавления проекта с использованием командной строки необходимо применить утилиту keystone,

которая использует термин "владелец" (tenant) вместо "проект" (project).

Данная команда создает проект с именем "demo". По желанию вы можете добавить строку описания путем добавления --description tenant-description, что может быть очень полезным. Также вы можете создать группу в отключенном состоянии путем добавления в команде --enabled false. По умолчанию проекты создаются во включенном состоянии. КвотыДля предотвращения исчерпания системных возможностей без предупреждения можно настроить квоты. Квоты являются эксплутационными пределами. Например, можно управлять количеством доступных владельцу гигабайт, чтобы пребывать в уверенности, что отдельный владелец не займет все доступное дисковое пространство. В настоящее время квоты применяются на уровне владельца (или проекта), а не на уровне пользователя. Используя интерфейс командной строки вы можете управлять квотами OpenStack Compute Service и Block Storage Service. Как правило, значения по умолчанию изменяются, поскольку владельцу требуется больше, чем установленное в OpenStack по умолчанию значение 10 томов на владельца, или более чем установленное по умолчанию в OpenStack значение в 1Тб дискового пространства на вычислительном узле.

Установка квот вычислительной службы (Compute Service)В качестве пользователя с правами администратора, вы можете обновить квоты вычислительной службы для существующих владельцев, а также обновлять значения квот по умолчанию для нового владельца.

Просмотр и обновление вычислительных квот для владельца (проекта)Для просмотра и обновления квот владельца вы можете использовать поддерживаемые клиентом python-novaclient команды nova quota-* в качестве пользователя с правами администратора. Для просмотра и обновления значения квот по умолчанию

Чтобы просмотреть значения квот для владельца (проекта)

Чтобы обновить значения квот для владельца (проекта)

Установка квот блочного хранилища (Block Storage)В качестве пользователя с правами администратора вы можете обновить квоты службы блочного хранилища (Block Storage) для владельцев, а также обновлять значения по умолчанию квот для нового владельца.

Просмотр и обновление квот блочного хранилища для владельца (проекта)Для просмотра и обновления квот владельца вы можете использовать поддерживаемые пакетом python-cinderclient команды cinder quota-* в качестве пользователя с правами администратора. Для просмотра и обновления значения квот блочного хранилища по умолчанию

Чтобы просмотреть квоты блочного хранилища для владельца (проекта)

Для обновления квот блочного хранилищаПрим. перев.: в оригинале допущена опечатка, а именно: данный раздел называется "To update Compute service quotas" вместо "To update Block Storage service quotas".

Управление пользователямиИнструменты командной строки для управления пользователями неудобны для непосредственного использования. Они требуют выдачи нескольких команд для выполнения одной задачи, а также для многих элементов они используют UUID вместо символических имен. На практике люди, как правило, не используют эти инструменты непосредственно. К счастью, инструментальная панель OpenStack (Dashboard) обеспечивает приемлемый интерфейс для этих целей. Кроме того, многие сайты написали пользовательские инструменты для собственных потребностей по обеспечению соблюдения локальных политик и обеспечивают уровни самообслуживания для пользователей, которые не доступны в настоящее время в инструментах пакета. Создание нового пользователяДля создания пользователя вам потребуется следующая информация:

Имя пользователя и адрес электронной почты не требуют пояснений, хотя ваш сайт может иметь локальные соглашения, которые вы должны соблюдать. Установка и изменение паролей в службе идентификации (Identity Service) требует административных привилегий. Начиная с версии Folsom пользователи не могут изменять свои собственные пароли. Это является большим стимулом для создания локальных пользовательских инструментов, и должно приниматься во внимание при назначении и распространении паролей. Первичный проект просто является первым ассоциированным с пользователем проектом и он должен существовать перед созданием пользователя. Роль почти всегда устанавливается в значение "участник". Распространяемый в дистрибутиве OpenStack поставляется с двумя ролями, определяемыми как:

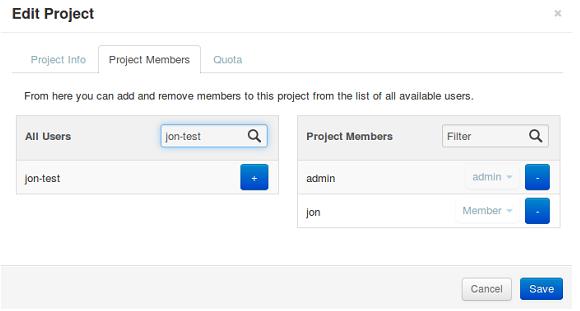

Можно определять и другие роли, но это не является общей практикой. После того, как вы собрали эту информацию, создание пользователя в инструментальной панели Dashboard является просто заполнением еще одной веб-формы, подобной тем, которые мы видели ранее, и которую можно найти по ссылке "Users" (Пользователи) в панели навигации "Admin", с последующим нажатием кнопки "Create User" (Создать пользователя) в правом верхнем углу. Изменение пользователей выполняется также на данной странице "Пользователи". Если у вас имеется большое количество пользователей, то эта страница может стать довольно переполненной. Поле поиска "Filter" (Фильтр) в верхней части страницы можно использовать для ограничения просматриваемых пользователей. Выбрав "Edit" (редактирование) в действиях ниспадающего меню в конце линии для изменяемого пользователя, можно остановиться на форме, очень похожей на диалог создания пользователя. Связывание пользователей с проектамиМногие сайты работают с пользователями, ассоциируемыми только с одним проектом. Это является более традиционным и простым выбором как для администрирования, так и для пользователей. С точки зрения администрирования: если пользователь сообщает о проблеме с экземпляром или квотой, то очевидно, о каком проекте идет речь. Пользователям не следует беспокоиться о том, в рамках какого проекта они работают, если они участвуют только в одном проекте. Тем не менее, обратите внимание, что по умолчанию любой пользователь может повлиять на ресурсы и любого другого пользователя в рамках своего проекта. Кроме того, можно ассоциировать пользователей с несколькими проектами, если это имеет смысл для вашей организации. Связывание существующих пользователей с дополнительным проектом или их удаление из старого проекта

выполняется на странице "Projects" (Проекты) в инструментальной панели Dashboard, при выборе

"Modify Users" (Изменить пользователей) в колонке "Actions" (Действия):

В данном представлении вы можете выполнить ряд полезных и опасных вещей. Первый столбец в данной форме, озаглавленный "All Users" (Все пользователи), включает в себя список всех пользователей вашего облака, которые пока не ассоциированы с данным проектом, а во втором пользователи, которые уже связаны с ним. Они могут быть достаточно длинными, однако могут быть ограничены набором подстроки имени пользователя, которого вы ищете в поле фильтрации в верхней части столбца. В данном месте нажмите иконку + для добавления пользователя к проекту. Кликните на - для его удаления. Вероятность угрозы происходит из возможности изменения роли участников. А именно, после имени пользователя в списке "Project Members" (Участники проекта) существует ниспадающий список. Почти всегда его значение должно быть установлено в "Member" (Участник). Данный пример намеренно демонстрирует и пользователя с правами администратора, где это значение установлено "admin" (Администратор). Значение "admin" является глобальным не только для одного проекта, следовательно предоставляет пользователю роль администратора в любом проекте, давая права администратора во всем облаке. Обычная практика заключается в создании только одного пользователя с правами администратора в отдельном проекте, по договоренности, это обычно проект "admin", создаваемый по умолчанию при установке облака. Если ваши пользователи с правами администратора также используют облако для запуска и управления экземплярами, настоятельно рекомендуется использовать отдельные учетные записи для административного доступа и для обычной работы, а также их принадлежность различным проектам. Настройка авторизацииПараметры авторизации по умолчанию позволяют создавать ресурсы от имени другого проекта только пользователям с правами администратора. OpenStack обрабатывает два вида политик авторизации:

Механизм политик читает записи из файла policy.json.

Фактическое местонахождение этого файла может варьироваться от дистрибутива к дистрибутиву, для nova

это обычно Механизм службы политик OpenStack помечает политику непосредственно.

Например, в операторе Политики включаются механизмом политик OpenStack всякий раз, когда одна из них соответствует

операции OpenStack API или для данной операции используется конкретный атрибут.

Например, механизм проверяет политику Политики авторизации могут состоять из одного или большего количества правил. Если задано много правил, политика оценивается как успешная когда выполняется одно из правил; если операция API помечает много политик, то все политики должны определиться успешными. Помимо этого, правила авторизации рекурсивны. После того, как правило совпало, оно (они) могут быть приняты для решения другого правила, пока не будет достигнуто завершающее правило. Существуют определенные правила:

Вот фрагменты файла policy.json nova по умолчанию: [1] Демонстрирует правило, которое оценивается как успешное, если текущий пользователь является администратором или владельцем указанного в ресурсе запроса (равным идентификатору владельца) [2] Демонстрирует политику по умолчанию, принимаемую всегда, когда операция API не соответствует ни

одной из политик в [3] Демонстрирует политику, ограничивающую возможность манипулирования предпочтениями (flavors) администраторами исключительно административными API. В определенных случаях некоторые операции должны быть ограничены только для администраторов.

Поэтому, в качестве еще одного примера, рассмотрим, как этот пример файла политики может быть изменен

в сценарии, при котором мы позволим пользователям создавать свои собственные особенности (flavors): Пользователи, разрушающие других пользователейПользователи в вашем облаке могут разрушать других пользователей иногда намеренно и предумышленно, а иногда из-за сбоев. Понимание ситуации позволяет вам сделать лучший выбор для обработки нарушения. Например: Некая группа пользователей имеет имеет экземпляры, которые используют большое количество вычислительных ресурсов для задач с очень интенсивными вычислениями. Это побуждает к загрузке вычислительных узлов с одновременным воздействием на остальных пользователей. В подобной ситуации пересмотрите варианты эксплуатации ресурсов вашими пользователями. Вы можете обнаружить, что сценарии массивных вычислений являются общеупотребимыми, и, следовательно, должны быть разделены в вашем облаке, например, путем группирования хостов или разбиения на области. Другим примером являются пользователи, потребляющие очень большой трафик. Опять же, главное понять, что делают пользователи. Если они действительно нуждаются в высоком объеме пропускной способности, вам, возможно, придется ограничить их скорость передачи, чтобы они не оказывали существенного воздействия на других пользователей, или же переместить их в область с более высокой пропускной способностью. С другой стороны может оказаться, что экземпляр пользователя был взломан, и в настоящее время является частью ботнета запускающего DDOS атаки. Разрешение этой проблемы является аналогичным тому, что любой другой сервер в вашей сети был взломан. Обратитесь к пользователям, и дайте им время на ответ. Если они не отвечают, закройте данный экземпляр. Последний пример заключается в том, что пользователи разбивают ресурс неоднократно. Пообщайтесь с пользователями и выясните, что они пытаются сделать. Может быть, они не понимают, что то, что они делают, является неуместным или, может быть, есть проблема с ресурсом, к которому они пытаются получить доступ, что вызывает очередь их запросов или запаздывания. Одним из ключевых элементов системного администрирования, который часто упускается из виду, заключается в том, что конечные пользователи являются причиной, объясняющей наличие системных администраторов. Не следуйте маршрутом BOFH и не прерывайте каждого пользователя, который вызывает сигнал отключения. Поработайте с ними, чтобы понять, что они пытаются сделать, и увидеть, как ваша среда может лучше помочь им в достижении их целей.

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Для просмотра всех владельцев выполните команду:

Для просмотра всех владельцев выполните команду: