Глава 10. Установка и настройка AD DS

Содержание

- Глава 10. Установка и настройка AD DS

- Навык 10.1: Установка и настройка Контроллеров домена

- Установка нового леса

- Добавление и удаление контроллера домена в некотором домене

- Обновление контроллера домена

- Установка AD DS в установке Сервера ядра

- Установка контроллера домена в режиме Установки с носителя

- Разрешение проблем регистрации записи DNS SRV

- Настройка сервера глобального каталога

- Перенос и захват работы главных ролей

- Установка и настройка контроллера домена только для чтения

- Настройка клонирования контроллера домена

- Резюме главы

- Мысленный эксперимент

- Ответ на мысленный эксперимент

Организации по всему миру применяют в своих инфраструктурах Службы домена Active Directory (AD DS) для поддержания пользователей и устройств в своих сетевых средах и управления ими. Выполняя это, они получают преимущества от масштабируемости корпоративного уровня, безопасности и управляемости. AC DS усиливает иерархическую структуру архитектуры, делая возможной для администраторов организацию объектов пользователей и устройств по множеству контейнеров, основывающихся на потребностях их ведения дел. Для данного экзамена вам необходимо быть знакомым с различными элементами развёртывания для AD DS, такими как установка и настройка контроллеров домена.

Навыки данной главы:

Самый первый шаг в реализации AD DS включает в себя установку и настройку контроллера домена. В простейшем виде, контроллер домена является сервером, работающим под управлением операционной системы Windows Server с установленной н ём ролью AD DS. В зависимости от размера организации, общее число поддерживаемых контроллеров домена может разниться. Такие предметы рассмотрения, как местоположение, безопасность и резервирование играют основную роль в проектировании архитектуры AD DS. Представим себе, что вы являетесь системным администратором для Всемирных Импортёров. Эта организация имеет по всему миру двенадцать офисов с 3 500 сотрудников. Четыре из этих офисов имеют ограниченную физичекую безопасность, однако все они требуют надёжной аутентификации в имеющейся сетевой среде. В данном сценарии вы можете ожидать увидеть резервные контроллеры домена в каждом из офисов для улучшения производительности и надёжности. Те четыре офиса, которые имеют ограниченную физическую безопасность, могут применять доступные только на чтение контроллеры домена (RODC, read- only domain controllers) для улучшения логической безопасности.

Имеется несколько различных подходов для установки контроллеров домена, которые содержат создание нового леса (forest) и добавление и удаление контроллеров домена из такого леса. После установки AD DS, мы потратим некоторое время на обзор основных задач, таких как то, как настраивать сервер глобального каталога, а также передавать все операции главной (master) роли. К концу данного раздела вы должны иметь хорошее понимание данных фундаментальных понятий и спокойно проходить все эти этапы.

Данный раздел опишет как:

Инфраструктура AD DS строится с применением стандартизированной логической структуры. Такая архитектура позволяет администраторам организовывать их домены и ресурсы домена в формате, который соответствует их потребностям в ведении дел. В логической структуре Active Directory имеются четыре ключевых компоненты, которые вносят вклад в некий лес. Они включают в себя:

-

Organizational Units (OU, Подразделения) применяемые для организации всех объектов в вашей инфраструктуре Active Directory. Это индивидуальные контейнеры, которые позволяют администраторам структурировать объекты со схожими требованиями. Например, некая организация со множеством офисов может иметь отдельные подразделения (OU) для каждого местоположения. В основе этих контейнеров располагаются отдельные подразделения для компьютеров и пользователей. Такой формат делает возможным администратору применять настройки групповой политики и делегировать административное управление на основе площадок.

-

Domains (Домены): Некая коллекция объектов, которая совместно использует одну общую базу данных каталога. Каждый домен действует как некое административное ограничение для подобных связанных объектов. Отдельный домен может охватывать множество географических местоположений и содержать миллионы объектов.

-

Domain Trees (Деревья доменов) состоят из множества доменов. Группирующиеся в деревья домены следуют взаимоотношениям родитель ребёнок. В иерархической структуре домен корня дерева называется родительским (parent) доменом. Объединяющиеся с родительским домены называются дочерними (child) доменами.

-

Forests (Леса) создают завершённый экземпляр Active Directory. Каждый лес действует как ограничитель безопасности для содержащейся в рамках данного экземпляра Active Directory содержательной информации. Лес может содержать внутри себя множество доменов и все объекты.

Чтобы начать с AD DS, мы вначале должны установить новый лес. В следующем примере, Wingtip Toys приняла решение реализовать в своём окружении AD DS. Они применяют Windows Server 2016 для всех своих контроллеров домена. Для данного примера вы должны быть знакомы с установкой некоторого леса при помощи Диспетчера сервера и PowerShell.

Установка нового леса при помощи Диспетчера сервера

В данном разделе мы собираемся установить новый лес с использованием Диспетчера сервера. Для выполнения такой установки придерживайтесь такой последовательности:

-

Откройте Диспетчер сервера.

-

В инструментальной панели Диспетчера сервера кликните Add Roles And Features.

-

На странице вашего мастера добавления ролей и свойств Before You Begin кликните Next.

-

В странице Installation Type убедитесь что выбрана Role-Based or Feature-Based Installation и кликните Next.

-

Проверьте, что Select A Server From The Server Pool выбран в странице Server Selection и ваш сервер выделен в этом перечне. Кликните Next.

-

На странице Server Roles пометьте флаговую кнопку для Active Directory Domain Services. Когда получите запрос на добавление новых свойств, просмотрите весь перечень и выберите для пометки Include Management Tools (если они доступны). Кликните Add Features и затем Next.

-

На странице Features кликните Next.

-

В странице AD DS кликните по Next.

-

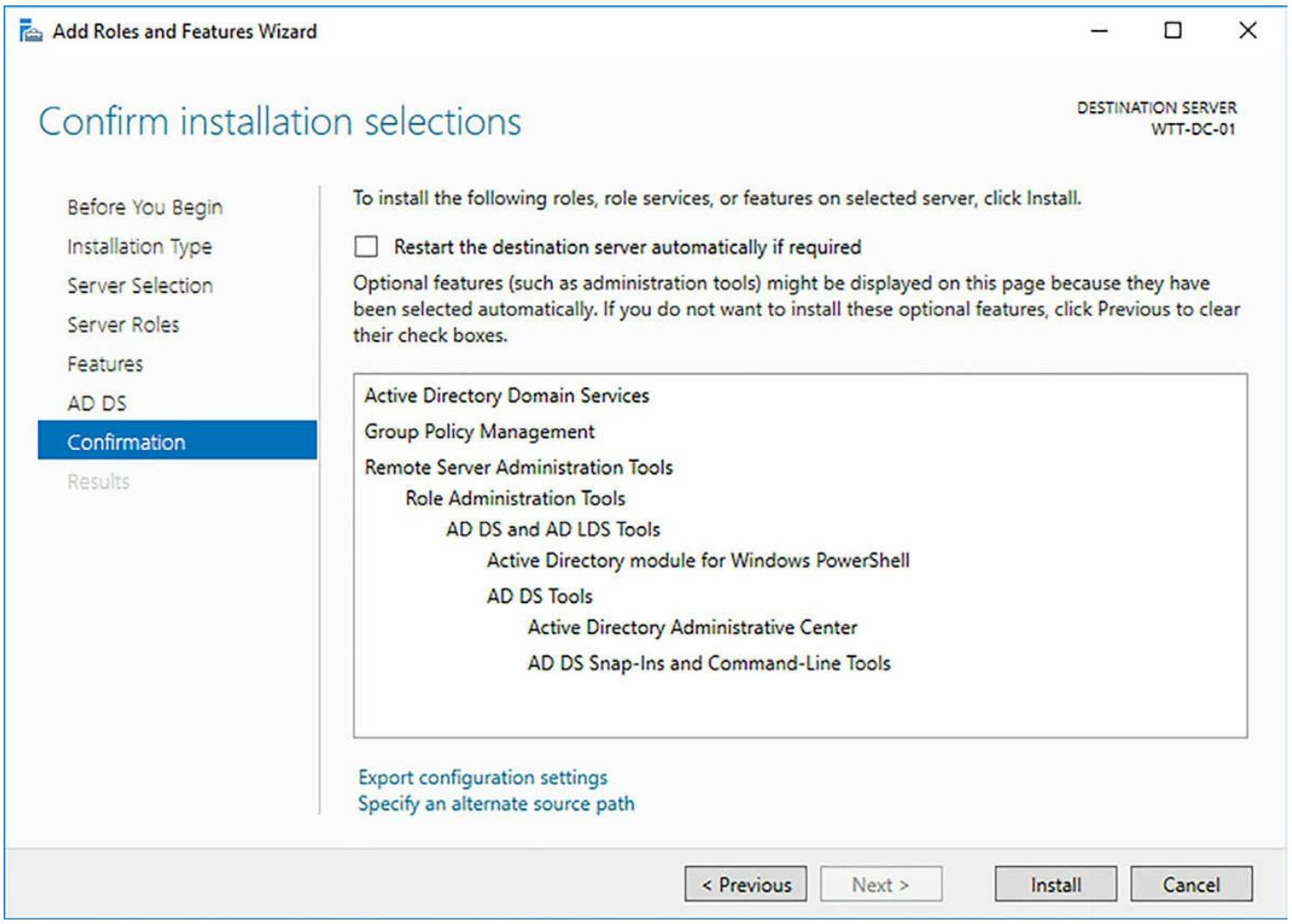

Просмотрите перечень ролей и свойств для установки в странице Confirmation. В качестве проверки воспользуйтесь Рисунком 10-1. Кликните Install для начала установки AD DS.

Рисунок 10-1

Мастер добавления ролей и свойств отображает перечень новых ролей и свойств, которые будут установлены для AD DS

-

По окончанию данной установки AD DS в Диспетчере сервера отображается новое предупредительное сообщение. Кликните иконку уведомления, а затем кликните Promote This Server To A Domain Controller (Активировать этот сервер в Контроллер домена).

-

На странице Deployment Configuration своего мастера Active Directory Domain Services Configuration выберите Add A New Forest. Для Root Domain Name введите

WingtipToys.localи кликните Next. -

В странице Domain Controller Options просмотрите все настройки по умолчанию для функционального уровня леса и домена. Проверьте, что помечен сервер DNS Domain Name System. В качестве пароля DSRM (Directory Services Restore Mode) наберите

P@ssw0rdв двух полях и кликните Next. -

В странице DNS Options обратите внимание на предупреждение о DNS в верхней части данного мастера. Оно отмечает ожидание того, что данная установка является новой установкой одиночного сервера AD DS и мы в настоящее время не располагаем никаким DNS сервером. Кликните Next.

-

Проверьте имя домена NetBIOS в странице Additional Options и кликните Next.

-

В странице Paths просмотрите все пути по умолчанию для своей базы данных AD DS, файлов журнала и папки

sysvol. Кликните Next. -

В странице Review Options просмотрите весь перечень опций настройки. Кликните View Script. Это откроет некий текстовый файл с командами PowerShell, которые применяются для настройки AD DS. Скопируйте всё содержимое этого текстового файла для применения в следующем разделе данного целевого задания. Закройте данный текстовый файл и кликните Next.

-

В странице Prerequisites Check просмотрите все отображаемые предостережения в окончательной панели и кликните Install. По окончанию установки ваш сервер автоматически перезагрузится для завершения настройки AD DS.

По завершению данных шагов вы получаете новый лес AD DS для WintipToys.local,

который состоит из одного контроллера домена. Самый первый раз, когда вы загрузитесь в некий новый лес,

воспользуйтесь учётной записью WINGTIPTOYS\Administrator. После регистрации

вы можете создать дополнительные административные учётные записи для управления всеми объектами в данном домене.

Установка нового леса с использованием PowerShell

В данном разделе мы намереваемся установить новый лес, применяя PowerShell. Мы воспользуемся сценарием PowerShell, созданным предыдущим примером Диспетчера сервера для того чтобы справиться с этой задачей. Для выполнения данной установке воспользуйтесь приводимыми ниже шагами:

-

Сохраните следующий код PowerShell в текстовом файле в

C:\ADDSи присвойте ему имяADDSSetup.ps1.Import-Module ADDSDeployment Install-ADDSForest ` -CreateDnsDelegation:$false ` -DatabasePath &qout;C:\Windows\NTDS&qout; ` -DomainMode &qout;WinThreshold&qout; ` -DomainName &qout;WingtipToys.local&qout; ` -DomainNetbiosName &qout;WINGTIPTOYS&qout; ` -ForestMode &qout;WinThreshold&qout; ` -InstallDns:$true ` -LogPath &qout;C:\Windows\NTDS&qout; ` -NoRebootOnCompletion:$false ` -SysvolPath &qout;C:\Windows\SYSVOL&qout; ` -Force:$true -

Откройте поднятое окно PowerShell.

-

Для установки роли и всех необходимых свойств Служб домена Active Directory выполните приводимую ниже команду:

Install-WindowsFeature AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools -

Для исполнения сценария

Codeвыполните следующую команду:C:\ADDS\ADDSSetup.ps1 -

Когда получите запрос на ввод своего пароля для Safe Mode Administrator, наберите

P@ssw0rd. -

Просматривайте сообщения состояния в своём окне PowerShell, так как AD DS настроен на вашем сервере. Когда операция закончится, ваш сервер перезагрузится автоматически.

На данный момент мы выполнили установку и настройку нового леса AD DS при помощи как Диспетчера сервера, так и PowerShell. Оба метода являются эффективными и относительно простыми, причём PowerShell делает возможной автоматизировать всю установку. В следующем разделе мы пройдём весь процесс добавления и удаления контроллеров домена из существующего леса.

Вам, как администратору AD DS, может понадобиться вывод из эксплуатации контроллеров домена и развёртывание новых. Это может происходить из- за обновления операционной системы, или, возможно, благодаря некоторым только что случившимся расширениям в вашей организации. В такой ситуации важно знать этот процесс.

Установка нового контроллера домена из некоторого домена

В следующем примере вы являетесь системным администратором для Wingtip Toys. Эта организация имеет

работоспособное дерево AD, работающее в отдельном домене. Внутри данного домена

WingtipToys.local имеются три

контроллера домена, расположенные в трёх географически распределённых офисах. Wingtip Toys принял решение

закрыть офис в Чикаго и открыть новое местоположение в Вашингтоне. Вы получаете задание демонтировать имеющийся

контроллер домена в Чикаго и развернуть новый в Вашингтоне. Мы стартуем процесс развёртыванием нового контроллера

в Вашингтоне. Перед началом вам необходимо установить новый работающий Windows Server 2016. Убедитесь что этот

сервер находится в вашей сетевой среде и может успешно разрешать ваш домен

WingtipToys.local. Выполните следующие

шаги для установки нового контроллера домена при помощи Диспетчера Сервера:

-

Откройте Диспетчер сервера.

-

В инструментальной панели Диспетчера сервера кликните по Add Roles And Features.

-

В мастере Добавления ролей и свойств на странице Before You Begin кликните Next.

-

В странице Installation Type подтвердите выбор Role-Based или Feature-Based Installation и кликните Next.

-

На странице Server Selection выделите Select A Server From The Server Pool и убедитесь что ваш сервер выбран в данном списке. Кликните Next.

-

Отметьте флаговый блок для Active Directory Domain Services на странице Server Roles. Когда получите запрос на добавление дополнительных свойств, просмотрите весь список и подтвердите пометкой Management Tools (если они доступны). Кликните Add Features, а затем Next.

-

На странице Features кликните Next.

-

На странице AD DS кликните Next.

-

На странице подтверждения просмотрите весь список ролей и свойств, подготовленных к установке. Отсылаем вас к Рисунку 10-1 в качестве справки. Кликните Install для начала установки AD DS.

-

После завершения установки AD DS в Дисветчере сервера отобразится новое предупредительное замечание. Кликните по иконке уведомлений и затем по Promote This Server To A Domain Controller (Активировать этот сервер в Контроллер домена).

-

На странице мастера Настройки Служб домена Active Directory Deployment Configuration выберите Add A Domain Controller To An Existing Domain (Добавить Контроллер домена в существующий домен). Кликните опцию Select, появившуюся рядом с полем Domain. После получения запроса введите полномочия для учётной записи в домене

wingtiptoys.local, которые являются участником вашей группы Администраторов домена. Выберите доменwingtiptoys.localи кликните Next. -

На странице Domain Controller Options просмотрите опции, установленные в значения по умолчанию. Убедитесь что помечены Сервер DNS (Domain Name System) и GC (Global Catalog). Для пароля DSRM (Directory Services Restore Mode ) наберите в двух полях

P@ssw0rdи кликните Next. -

На странице DNS Options кликните Next.

-

В странице Additional Options отметьте опции по умолчанию для репликации и кликните Next.

-

Просмотрите пути по умолчанию для своей базы данных AD DS, файлов журнала и папки

sysvolна странице Path. Кликните Next. -

На странице Review Options просмотрите весь перечень опций настроек. Кликните View Script. Это приведёт к открытию текстового файла с командами PowerShell, применяемыми для настройки нового контроллера домена, что аналогично тому, что мы видели при установке нового леса. Закройте текстовый файл и кликните Next.

-

В странице Prerequisites Check просмотрите все отображённые в панели результатов предупреждения и кликните Install. Когда установка завершится, ваш сервер автоматически перегрузится для окончания данной установки.

По выполнению данных шагов полученный новый контроллер домена теперь ассоциирован в качестве объекта в вашем

домене wingtiptoys.local. В имеющемся

контроллере домена откройте Active Directory Users and Computers

и убедитесь что этот новый сервер отображён в подразделении (OU) Контроллеров домена. Как и в случае с установкой

нового леса, добавление нового контроллера домена может быть также автоматизировано с применением сценария

PowerShell выведенного на шаге 16. особенно следует отметить cmdlet

Install-ADDSDomainController.

Демонтаж существующего контроллера домена

Продолжая своё задание, мы теперь должны демонтировать свой контроллер домена в офисе Wingtip Toys в Чикаго. Для этой операции давайте воспользуемся PowerShell, чтобы продемонстрировать насколько быстро может быть демонтирован контроллер домена. Отметим, что ту же самую процедуру можно выполнить в Диспетчере сервера при помощи мастера Удаления ролей и свойств. Для демонтажа данного контроллера домена с использованием PowerShell воспользуйтесь приводимыми ниже шагами:

-

Откройте поднимающееся окно PowerShell.

-

Для деинсталляции своего контроллера домена AD DS выполните следующую команду:

Uninstall-ADDSDomainController -

Когда вы получите соответствующий запрос, наберите пароль локального администратора для данного сервера.

-

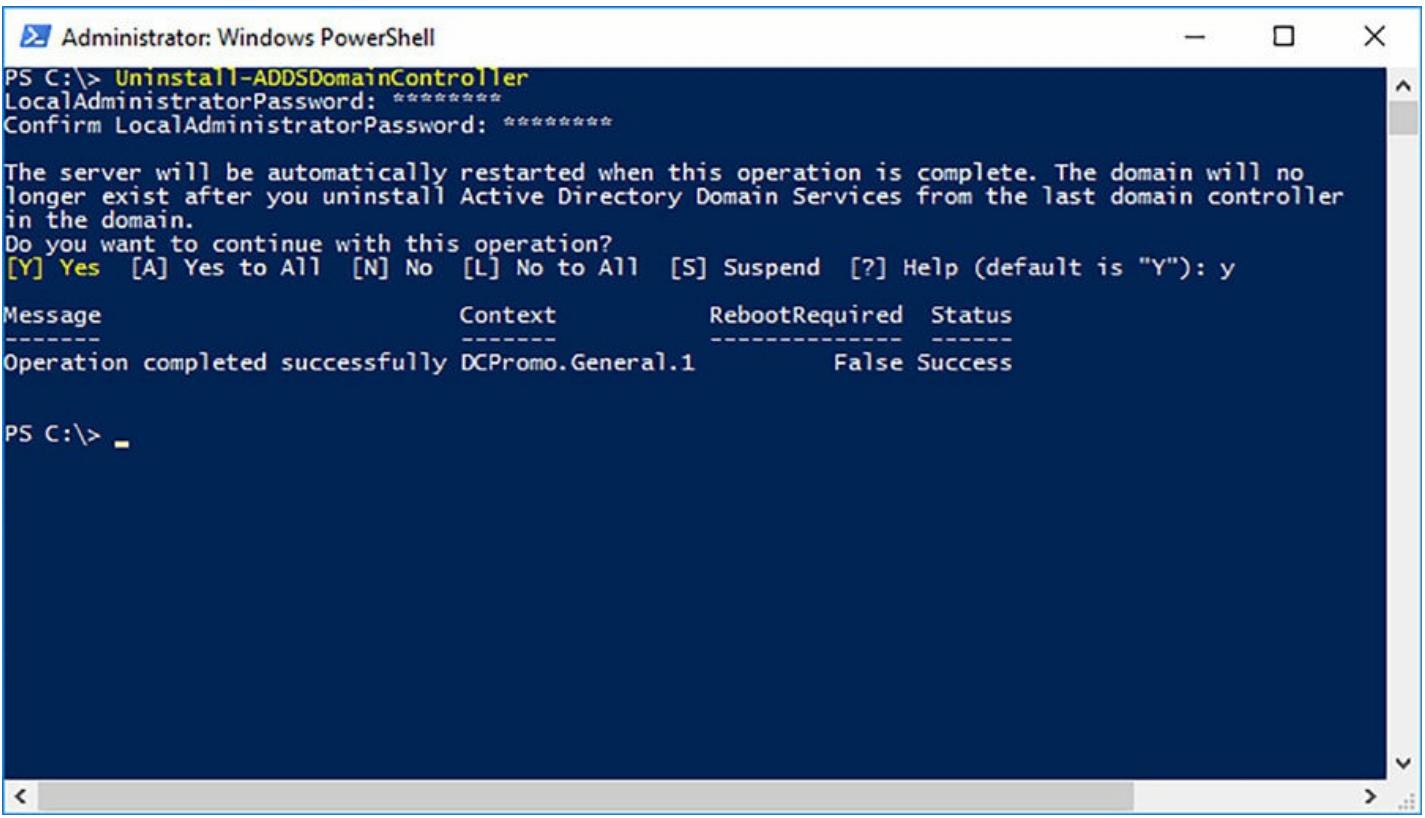

Для завершения данной операции введите Y, когда получите соответствующее предложение. Отследите вывод, отображающийся в соответствующем окне PowerShell на предмет наличия каких- либо предупредительных сообщений или сообщений об ошибках. В качестве примера ожидаемого вывода отсылаем вас к Рисунку 10-2. По завершению ваш сервер автоматически осуществит перезагрузку.

Рисунок 10-2

Cmdlet Uninstall-ADDSDomainController может быть применён для демонтажа некоторого контроллера домена из существующего леса.

Данный процесс предоставления и демонтажа контроллера домена является тем, что вы должны свободно осуществлять. имеется множество случаев, когда может потребоваться выполнение данной задачи. Другой возможный сценарий включает в себя обновление контроллера домена для достижения более современного уровня функционирования текущего домена, которое мы обсудим в следующем разделе.

Когда контроллер домена развёрнут, часто он остаётся неприкасаемым, в стороне от осуществления сопровождения и исправлений. Конечно, имеются случаи, когда становится важным обновлять или восстанавливать такие серверы. Один из подобных сценариев заключается в в обновлении функционального уровня для вашего домена. Новые функции и расширения вводятся для AD DS с каждым приращением версии Windows Server. Некоторые из таких свойств применяются ко всему домену, например, корзина повторного использования AD. Тем не менее, прежде чем вы сможете разрешить свойства всего домена, вы вначале должны поднять уровень функциональности своего домена. Эта задача включает в себя обновление каждого из контроллеров домена в вашем домене до самой последней версии Windows Server с последующим повышением всего уровня функциональности домена до соответствующего значения.

Представим себе, что вы являетесь системным администратором для Всемирных Импортёров. Данная организация имеет отдельный домен, который состоит из 18 контроллеров домена. Общая функциональность домена в настоящее время установлена на Windows Server 2008 R2, причём среди существующих контроллеров домена имеются различные версии операционных систем. Половина серверов находятся там на протяжении многих лет и работают с Windows Server 2008 R2. Остальная половина работает от одного года до двух и исполняется под управлением Windows Server 2012 R2. Ваша команда получает задачу обновления имеющейся операционной системы по всем 18 контроллерам домена до Windows Server 2016 с последующим повышением общего уровня функционирования домена до соответствующего значения. Когда вы сталкиваетесь с подобным сценарием, имеются три подлежащих рассмотрению сценария:

-

Обновление на месте: Поддерживается обновление операционной системы Windows Server на месте. Оно также имеет склонность быть более эффективным в стоимостном отношении, позволяя вам повторно использовать существующие аппаратные средства. Если вы планируете обновление имеющейся операционной системы на месте, убедитесь в соответствии системных требований для новой версии операционной системы. Кроме того, примите во внимание все соображения, связанные с совместимостью приложений в случае, когда ваш контроллер домена размещает дополнительные роли для вашей организации.

-

Демонтаж, обновление и предоставление: Если стоимость принимается в рассмотрение, однако предпочтетельнее новая установка вместо обновления на месте, рассмотрите демонтаж существующего контроллера домена, его форматировние, установку самой последней версии Windows Server и предоставление его назад в ваш домен. В случае принятия данного подхода вам всё ещё необходимо рассматривать системныетребования для самой последней версии Windows Server, а также жизненный цикл того физического оборудования, которое вы собираетесь применять повторно.

-

Обновление рядом: Такое обновление не является эффективным с точки зрения стоимости в сравнении с предыдущими двумя вариантами, однако может оказаться обязательным если существующее оборудование выработало свой ресурс или не соответствует имеющимся системным требованиям для самой последней версии Windows Server. В подобном случае вам будет необходимо построить новый сервер и представить его в качестве контроллера домена. Вы можете пожелать рассмотреть потребность в новых именах хоста, адресах IP и возможных изменения межсетевого экрана для поддержки обновления рядом. После того, как новый контроллер домена всутпит в строй, вы перенесёте все роли с существующего контроллера домена, а затем демонтируете имеющийся контроллер домена.

После изучения всех представленных выше вариантов, самый практичный подход для Всемирных импортёров состоит в объединении обновлений рядом с восстановлением существующих контроллеров домена. Зная что часть имеющихся контроллеров домена имеют возраст от трёх до четырёх лет, можно с уверенностью предположить, что имеющееся в данных контроллерах оборудование вскоре достигнет окончания своего срока службы и подлежит замене. В то время, как серверы с возрастом от одного до двух лет могут быть демонтированы, обновлены и предоставлены обратно в имеющийся домен.

Если вы устанавливаете Windows Server 2016 впервые, отметим, что тип для установки по умолчанию определён в значение Сервера ядра. Сервер ядра является минималистской установкой операционной системы Windows Server. Такой тип установки предоставляет доступ только к определённым ролям сервера ядра с возможностью установки дополнительных ролей по мере необходимости. Данный тип установки уменьшает накладные расходы системы и занчительно улучшает позиции безопасности данного сервера. Поскольку он был внедрён в Windows Server 2008, в Сервер ядра были внесены определённые улучшения, позволившие администраторам уверенно управлять такими серверами. Например, вы можете добавлять десятки Серверов ядра и управлять ими из центрального сервера управления при помощи Диспетчера сервера и PowerShell.

Как уже упоминалось ранее в данной главе, контроллеры домена часто разворачиваются и затем управляются из центрального местоположения, или через инструментальный набор, который не требует непосредственного доступа к данному серверу. Установка сервера ядра является идеальной для таких условий работы, так как собирает все преимущества, предоставляемые таким Сервером ядра.

В следующем примере мы собираемся пройтись по шагам установки AD DS в установку Сервера ядра Windows Server

2016. Давайте создадим новый лес для Wingtip Toys. Прежде чем устанавливать AD DS на какой бы то ни было сервер,

важно чтобы мы вначале настроили его сетевой интерфейс. Имеется много возможностей для выполнения данной задачи

в Сервере ядра. Инструментарий настройки сервера (Server Configuration) является одним из подобных вариантов,

который предлагает вам базовый текстовый интерфейс для настройки основных компонентов. Вы можете осуществить

доступ к Инструментарию настройки сервера набрав в командной строке sconfig.

Другим вариантом является PowerShell. Давайте рассмотрим cmdlet-ы PowerShell, применяемые для настройки имеющегося

сетевого адаптера на вашем сервере.

-

Зарегистрируйтесь на своём сервере под управлением Windows Server 2016.

-

В приглашении командной строки введите

powershell.exeдля запуска PowerShell. -

Выполните команду

Get-NetAdapterдля получения перечня доступных сетевы адаптеров в вашем сервере. Запишите имя адаптера, который вы намереваетесь настраивать. -

Для назначения статического IP адреса выполните следующую команду, заменив имя

InterfaceAliasна имя своего сетевого адаптера:New-NetIPAddress -IPAddress 10.0.0.10 -InterfaceAlias "Ethernet" -DefaultGateway 10.0.0.254 -AddressFamily IPv4 -PrefixLength 24 -

Для назначения своих серверов DNS выполните следующую команду:

Set-DnsClientServerAddress -InterfaceAlias &qout;Ethernet&qout; -ServerAddresses (&qout;10.0.0.1&qout;,&qout;10.0.0.10&qout;) -

Чтобы просмотреть нстройки IP и DNS своего сетевого адаптера, выполните команду

ipconfig /all. Убедитесь, что все значения назначены так, как это перечислено выше.

Когда ваш сетевой адатер настроен, мы теперь можем установить на такой серве необходимую нам роль AD DS. Чобы осуществить это, воспользуемся теми же самыми cmdlet PowerShell, которые мы уже обсуждали ранее в этой главе.

-

Зарегистрируйтесь на своём сервере, исполняющем Сервер ядра Windows Server 2016.

-

В приглашении командной строки введите

powershell.exeдля запуска PowerShell. -

Для установки необходимой вам роли Служб домена Active Directory и всех необходимых свойств выполните следующую команду:

Install-WindowsFeature AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools -

Для создания нового леса и предоставления данного сервера в качестве контроллера домена выполните приводимую ниже команду:

Install-ADDSForest –DomainName WintipToys.local -

Когда получите приглашение на ввод Пароля администратора Безопасного режима (Safe Mode Administrator Password), наберите

P@ssw0rd. -

При получении запроса на продолжение и разрешение автоматической перезагрузки введите Y.

-

Отслеживайте сообщения о состоянии в открытом окне PowerShell на своём сервере, в котором настраивается AD DS. Когда данная операция завершится, ваш сервер автоматически выполнит перезагрузку.

После перезагрузки ваш сервер теперь является активным контроллером домена в вашем домене

WingtipToys.local. На данный момент

у вас имеется вариант установки инструментов управления вашим AD DS на удалённом сервере, либо загрузка

RSAT (Remote Server Administration Tools) для Windows 10 и управление AD сос своей рабочей станции. Поскольку

вы изучаете Сервер ядра, ознакомьтесь с утилитой sconfig.

Эти варианты являются важной начальной вехой в управленни установками вашего Сервера ядра.

Всякий домен Active Directory опирается на плечи некоторой базы данных. Такая база данных изменяется в размере на очнове объёма хранимых в Active Directory данных, что обычно диктуется общим размером вашей организации и числом управляемых вами объектов. По мере роста вашей базы данных в масштабе, всё большее значение принимают переменные, такие как репликация и полоса пропускания. Эти переменные ещё более важны, когда мы имеем дело с соединениями WAN, которые имеют ограниченную полосу пропускания между удалёнными офисами.

В данном разделе мы собираемся взглянуть на представление другого контроллера домена, однако в этот раз давайте применим функциональность Установки с носителя (IFM, Install From Media). IFM является опцией, которая предоставляется в процессе предложения нового контроллера домена, которое позволяет вам выбрать последний экспорт вашей базы данных из имеющегося у вас домена. Поступая таким образом вы избавляетесь от необходимости новому контроллеру домена реплицировать полную копию всей базы данных при своём первом выходе в рабочее состояние. Вместо этого IFM всего лишь реплицирует самые последние изменения с момента создания последнего экспорта. Такой метод может существенно уменьшить обмен репликации и время развёртывания нового контроллера домена. В некоторых случаях это может оказаться обязательной операцией, зависящей от ряда факторов, таких как размер вашей базы данных AD, значение доступной полосы пропускания к вашему удалённому местоположению, либо если вы имеете короткий временной отрезок для развёртывания нового контроллера домена.

Имеются четыре типа установочных носителей, которые могут быть созданы. Эти типы включают:

-

Create Full (Создать полную копию): этот тип установочного носителя применяется для контроллеров домена с возможностью записи или экземпляров AD DLS (Active Directory Lightweight Directory Services).

-

Create Sysvol Full (Создать полную копию Sysvol): этот тип установочного носителя применяется для контроллеров домена с возможностью записи и содержит SYSVOL.

-

Create RODC (Создать копию RODC): этот тип установочного носителя применяется для контроллеров домена доступных только для чтения (RODC, read-only domain controllers)

-

Create Sysvol RODC (Создать копию RODC Sysvol): этот тип установочного носителя применяется для контроллеров RODC и содержащих SYSVOL.

![[Совет]](/common/images/admon/tip.png) | Совет для экзамена |

|---|---|

|

Для данного экзамена вы должны быть знакомы с каждым из типов носителя установки и создаваемых ими выводов данных. |

Будучи системным администратором Всемирных импортёров, вы отвечаете за развёртывание новых контроллеров домена при возникновении такой потребности. Вы работаете в главной штаб-квартире корпорации, расположенной в Сан Франциско, Калифорния. Ваш управляющий только что проинформировал вас, что новый офис готовится к настройке в Дублине, Ирландия, чуть позже в этом году. Это первый офис вашей компании в Дублине в ожидании дальнейшего роста. Изначально вы ограничены в 10 МБ соединении WAN между новым офисом и главной штаб-квартирой корпорации. В приводимом далее примере мы пройдём процесс экспорта имеющейся базы данных AD, её копирования на новый сервер и использования опции IFM для для представления этого сервера контроллеру домена.

-

Зарегистрируйтесь в каком- либо контроллере домена в своём домене.

-

откройте поднимающееся приглашение командной строки.

-

Выполните команду

ntdsutilв этом приглашении командной строки для запуска инструмента командной строки управления AD DS. -

Исполните команду

activate instance ntdsдля установкиNTDSв качестве своего активного экземпляра. -

Для запуска процесса Установки с носителя выполните команду

ifm. -

Для начала экспорта копии базы данных своего AD и соответствующих файлов исполните следующую команду, в нашем примере мы используем тип создания полного носителя sysvol.

-

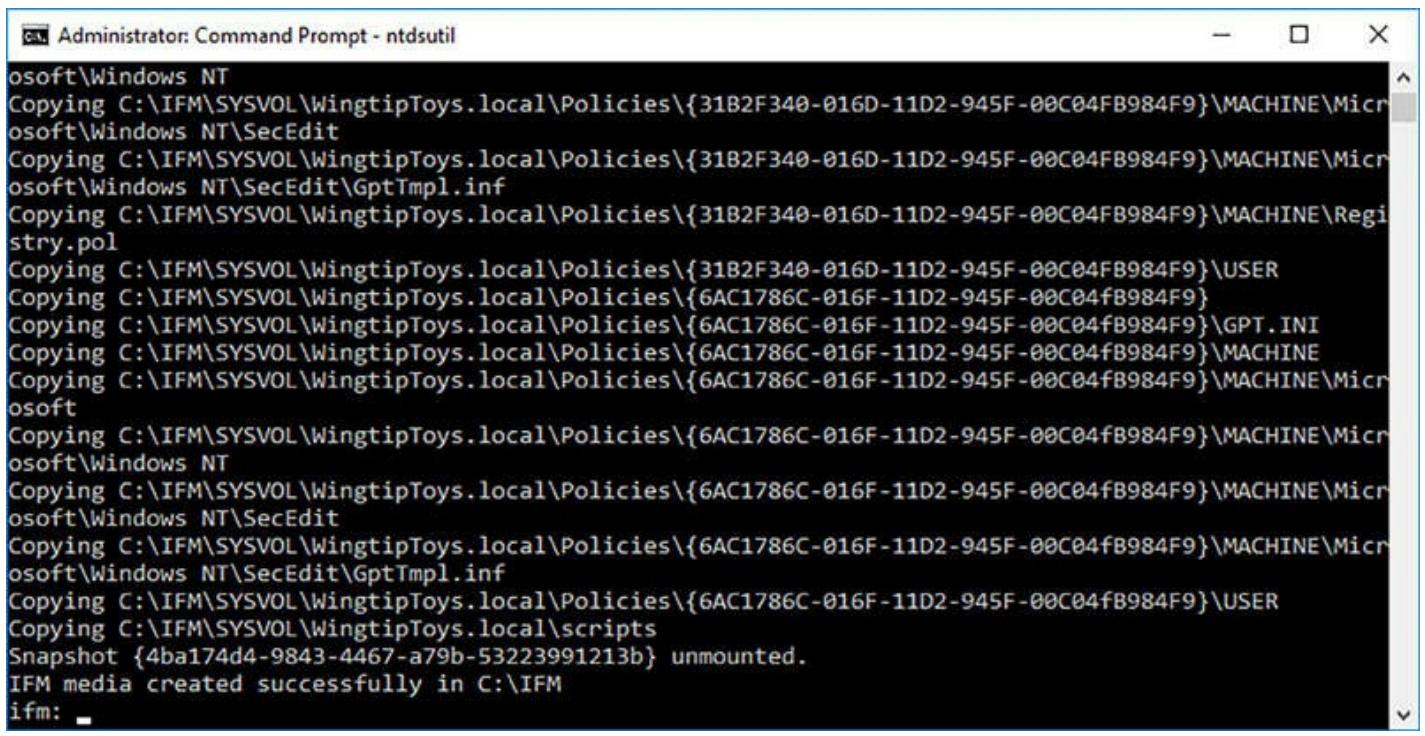

create sysvol full C:\IFM

В вашей командной строке появятся определённые сообщения состояния; они снабдят вас отчётом об исполнении

по мере осуществления экспорта. Когда экспорт окончательно успешно завершится, вы получите сообщение о

состоянии аналогичное показанному на Рисунке 10-3.

На данном этапе вы можете скопировать всё содержимое своего каталога IFM

на извлекаемый носитель информации, либо на диск нового сервера, прежде чем вы переправите его в своё

дальнейшее местоположение.

Рисунок 10-3

Для управления Active Directory, включая возможность создания установочного носителя для новых контроллеров домена применяется инструмент ntdsutil.

В данном примере мы копируем всё содержимое своеё папки IFM в корень

своего системного устройства на нашем новом сервере. По её появлению данный сервер включается и готов для

своего представления. Последующие шаги демонстрируют прохождение через представление контроллера домена с

применением экспорта IFM:

-

Откройте диспетчер сервера.

-

В инструментальной панели Диспетчера сервера кликните Add Roles And Features.

-

На странице Before You Begin своего мастера Добавления ролей и свойств кликните Next.

-

На странице Installation Type убедитесь, что выбрана Role-Based Or Feature-Based Installation (Установка на основе роли или свойства) и кликните Next.

-

В странице Server Selection убедитесь в выборе Select A Server From The Server Pool и и того, что ваш сервер выделен в данном списке. Кликните Next.

-

На странице Server Roles выберите Active Directory Domain Services. Когда получите запрос на добавление дополнительных свойств, просотрите весь перечень и убедитесь, что Include Management Tools помечен (если он доступен). Кликните Add Features и затем Next.

-

В странице Features кликните Next.

-

На странице AD DS кликните Next.

-

В странице Confirmation просмотрите весь перечень ролей и свойств, подлежащих установке. В качестве справки воспользуйтесь Рисунком 10-1 Для начала процесса установки AD DS кликните Install.

-

После завершения всей установки AD DS в Диспетчере сервера отобразится предостерегающее уведомление. Кликните по иконке уведомления и затем Promote This Server To A Domain Controller (Активировать этот сервер в Контроллер домена).

-

На странице Deployment Configuration своего мастера Настройки Служб домена Active Directory выберите Add A Domain Controller To An Existing Domain (Добавить контроллер домена в некий имеющийся домен). Кликните по Select следующим за полем Domain. Когда появится приглашение, введите полномочия для учётной записи в домене

wingtiptoys.local, которая является участником группы Администраторов этого домена. Выберите доменwingtiptoys.localи кликните Next. -

На странице Domain Controller Options просмотрите все установленные по умолчанию параметры. Убедитесь что отмечены Сервер DNS и GC (Global Catalog). В качестве пароля DSRM (Directory Services Restore Mode, Режима восстановления Служб каталога) наберите в двух полях

P@ssw0rdи затем кликните Next. -

На странице DNS Options кликните Next.

-

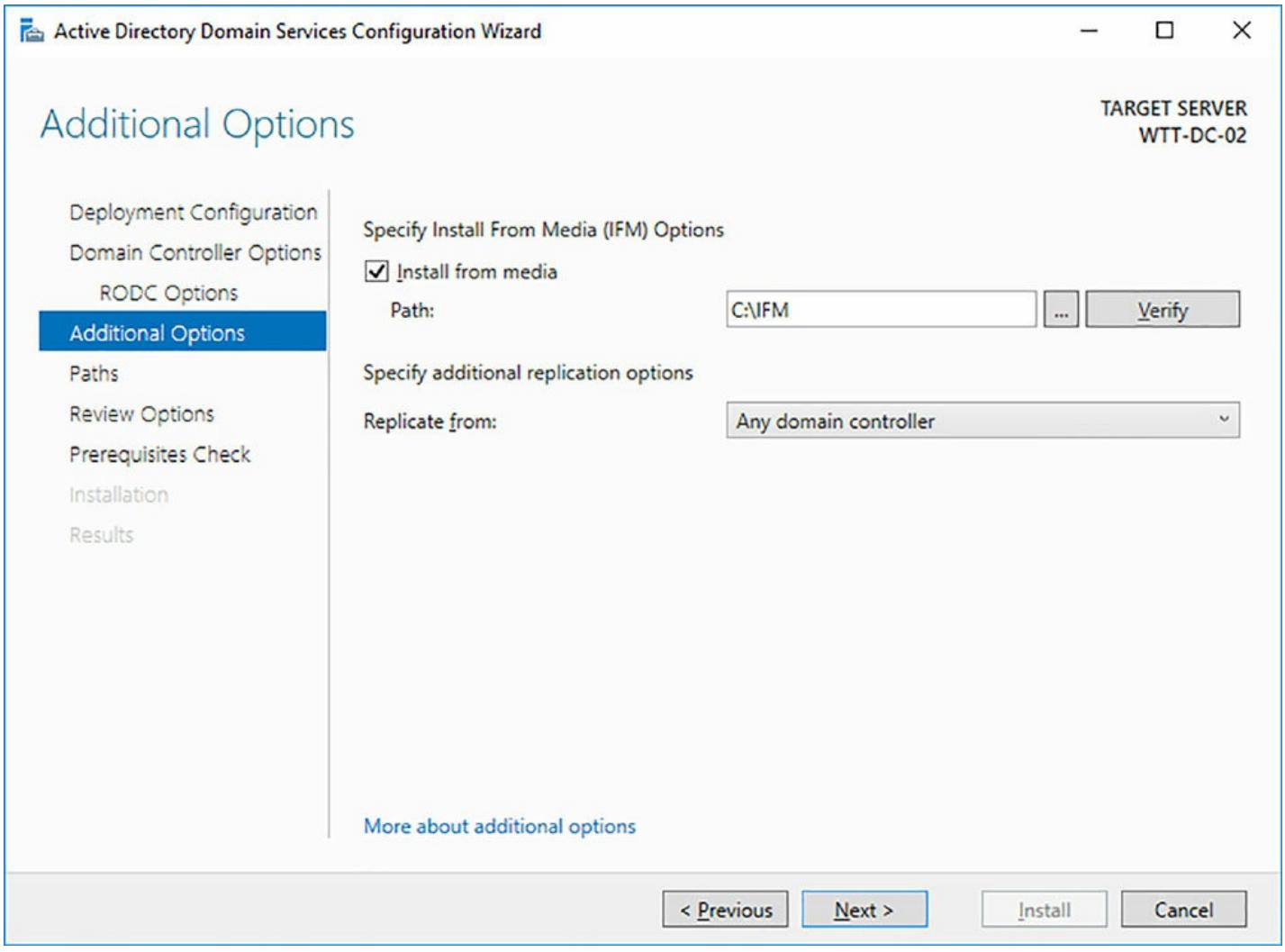

В странице Additional Options проверьте что помечен блок Install From Media, как это показано на Рисунке 10-4. В поле пути введите

C:\IFM, то место, куда мы скопированли свой экспорт базы данных и кликните Verify чтобы убедится что доступ к этим файлам осуществлён. Кликните Next.Рисунок 10-4

Мастер настройки AD DS, содержащий свойство Установки с носителя (IFM) в странице Дополнительных опций

-

На странице Paths просмотрите все значения путей, установленные по умолчанию для вашей базы данных AD DS, файлов журнала и папки sysvol. Кликните Next.

-

На странице Review Options просмотрите весь перечень опций настроек. Кликните View Script. Отметьте дополнительный параметр для

InstallationMediaPath. Закройте этот текстовый файл и кликните Next. -

В странице Prerequisites Check просмотрите все отображённые пердостережения в панели Results и кликните Install. По окончанию установки ваш сервер автоматически выполнит перезагрузку для завершения установки.

-

После того, как ваш новый контроллер домена начнёт работу, зарегистрируйтесь и откройте Active Directory Users and Computers. Сравните имеющееся содержимое с одним из существовавших ранее контроллеров домена. Убедитесь, что вся структура OU, объектов и атрибутов совпадают для обоих контроллеров домена.

Наданномэтапе этой главы мы прошли множество сценариев установки для предложения нового контроллера домена. IFM добавил некоторую дополнительную гибкость в ваше развёртывание, позволяя вам надёжно развёртывать контроллеры домена удалённо с ограничением предельной нагрузки для WAN вашей организации. Тот же самый метод может применяться для подготовки больших развёртываний. Например, некоторая организация, которая специализируется в розничной торговле может иметь сотни магазинов по всему миру, причём каждый со своим собственным контроллером домена. Применяя в такой ситуации IFM может оказаться очень преимущественным в снижении накладных расходов.

На протяжении всей данной главы мы развернули несколько контроллеров домена при различных обстоятельствах. Одной общей компонентой для всех этих контроллеров домена был DNS. Для надлежащей работы AD DS DNS должен быть верно установлен и настроен. Всякая среда имеет свои отличия, когда дело доходит до DNS, причём это играет основную родь в общей жизнеспособности вашего леса AD DS.

AD DS полагается на записи SRV - также называемые записями служб (service records). Каждая запись выполняет свою особую цель, такую как снабжение клиентов их ближайшим сервером LDAP, или разрешение серверам взаимодействовать друг с другом. Будучи администратором AD DS, вам необходимо быть знакомым с такими записями SRV и тем, как обнаруживать проблемы регистрации. Когда проблема в действительности возникает, имеется ряд ресурсов, которые вы можете применять для поиска решения. Теперь давайте рассмотрим их.

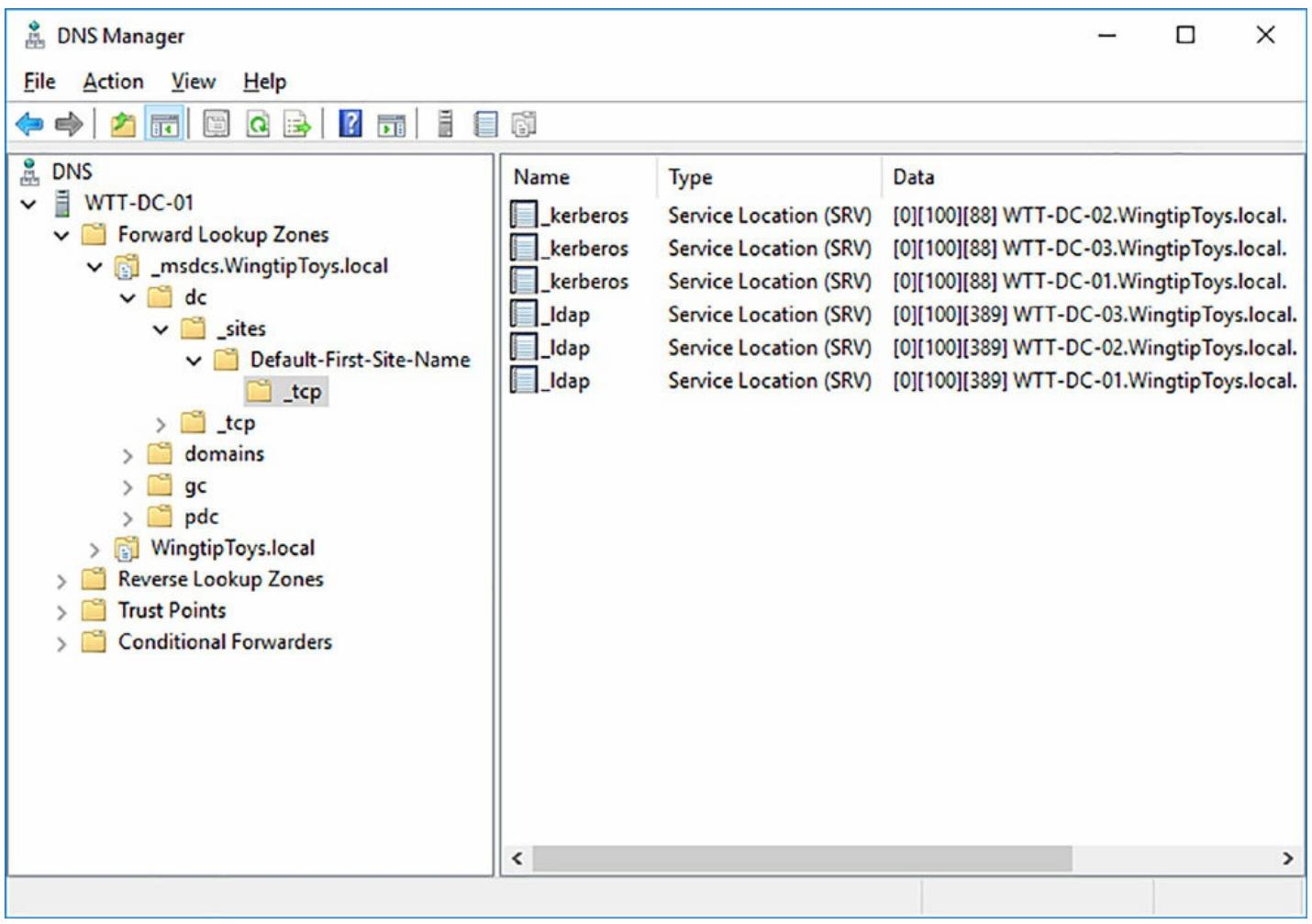

-

DNS Manager (Диспетчер DNS). Консоль диспетчера DNS является частью инструментов управления AD DS. Вы можете исследовать записи SRV в своём домене при помощи Диспетчера DNS. На Рисунке 10-5 вы можете видеть, что мы рассматриваем свою зону прямого просмотра в

WingtipToys.local. В своих сайтах каталога мы можем убедиться, что для наших контроллеров домена имеются записи SRV Ldap и Kerberos.

-

Dcdiag. Утилита dcdiag является интсрументом командной строки, которая может быть инициирована в любом из ваших контроллеров домена путём выполнения следующей команды из поднимающегося приглашения командной строки:

dcdiag /test:dns. -

Ipconfig Утилита ipconig предоставляет информацию, характеризующую сетевую среду в ваших устройствах Windows. Если DNS является установкой для принятия динамических обновлений DNS, и вы подозреваете что некие рабочая станция или сервер не зарегистрировали свои записи SRV, вы можете выполнить следующую команду из поднимаемого приглашения командной строки:

ipconfig /registerdns. -

Netlogon.dns В средах, в которых не включён динамический DNS - и DNS управляется отдельным устройством - вы можете отыскать обязательные записи SRV в файле

netlogon.dnsсвоих контроллеров домена. Эта информация может быть предоставлена вашей команде DNS с тем, чтобы они могли добавить её. Данный файл располагается в следующем пути:%WinDir%\System32\Config\netlogon.dns.

Жизнеспособность DNS по всем вашим контроллерам домена является важной составляющей при управлении вашей средой AD DS. Для данного экзамена убедитесь что вы знакомы с каждым из упомянутых выше инструментов. Уделите время исследованию Диспетчера DNS и изучите все записи SRV в своём домене.

В AD DS глобальный каталог спроектирован для улучшения производительности в среде со множеством контроллеров домена, или площадок с ограниченной пропускной способностью. Такой глобальный каталог содержит частичное представление всех объектов в вашем лесу AD DS. Контроллерам домена может быть назначено выступать в роли серверов глобального каталога, что позволяет им отвечать на запросы глобального каталога. Если некое приложение соединяется с Active Directory и это приложение осуществляет поиск расположенного неподалёку сервера глобального каталога, такой поиск выполнится быстрее, так как он имеет доступной всю необходимую информацию.

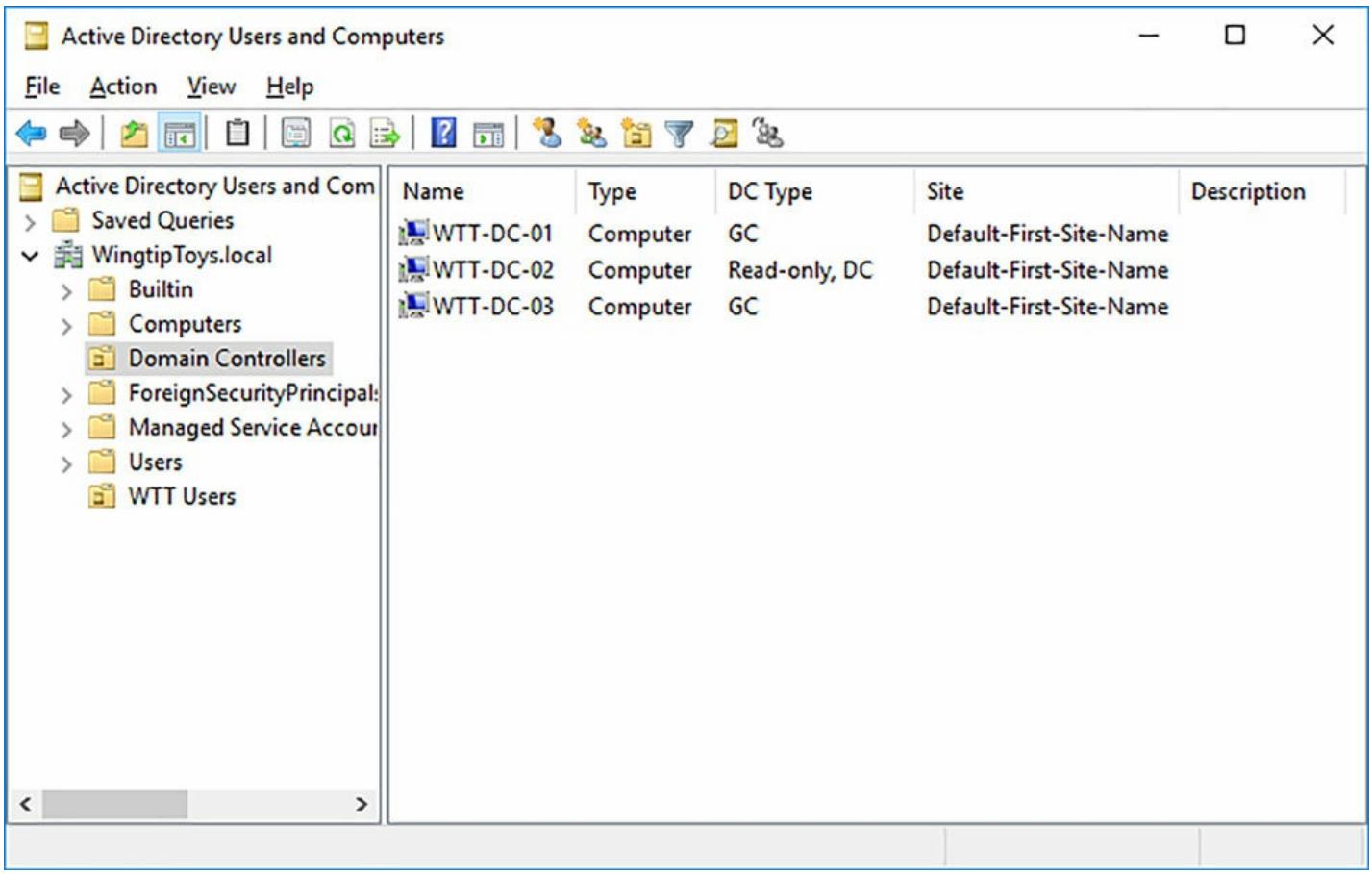

Давайте начнём с определения того, был ли некий контроллер домена настроен в качестве некоторого сервера

глобального каталога. Имеются места, где мы можем осуществить поиск такой информации. Первым местоположением

является Пользователи и Компьютеры Active Directory. Если вы переместитесь в этот контейнер Контроллеров домена,

в нём имеется колонка с названием DC Type. Те

Контроллеры домена, которые были назначены в качестве серверов глобального каталога имеют значение

GC (Global Catalog) для

DC Type. На

Рисунке 10-6 вы можете обнаружить, что

два из трёх имеющихся у нас Контроллеров домена настроены в качестве серверов Глобального каталога.

Рисунок 10-6

Консоль управления Пользователями и Компьютерами AD отображает DC тип для Контроллеров домена в вашем домене

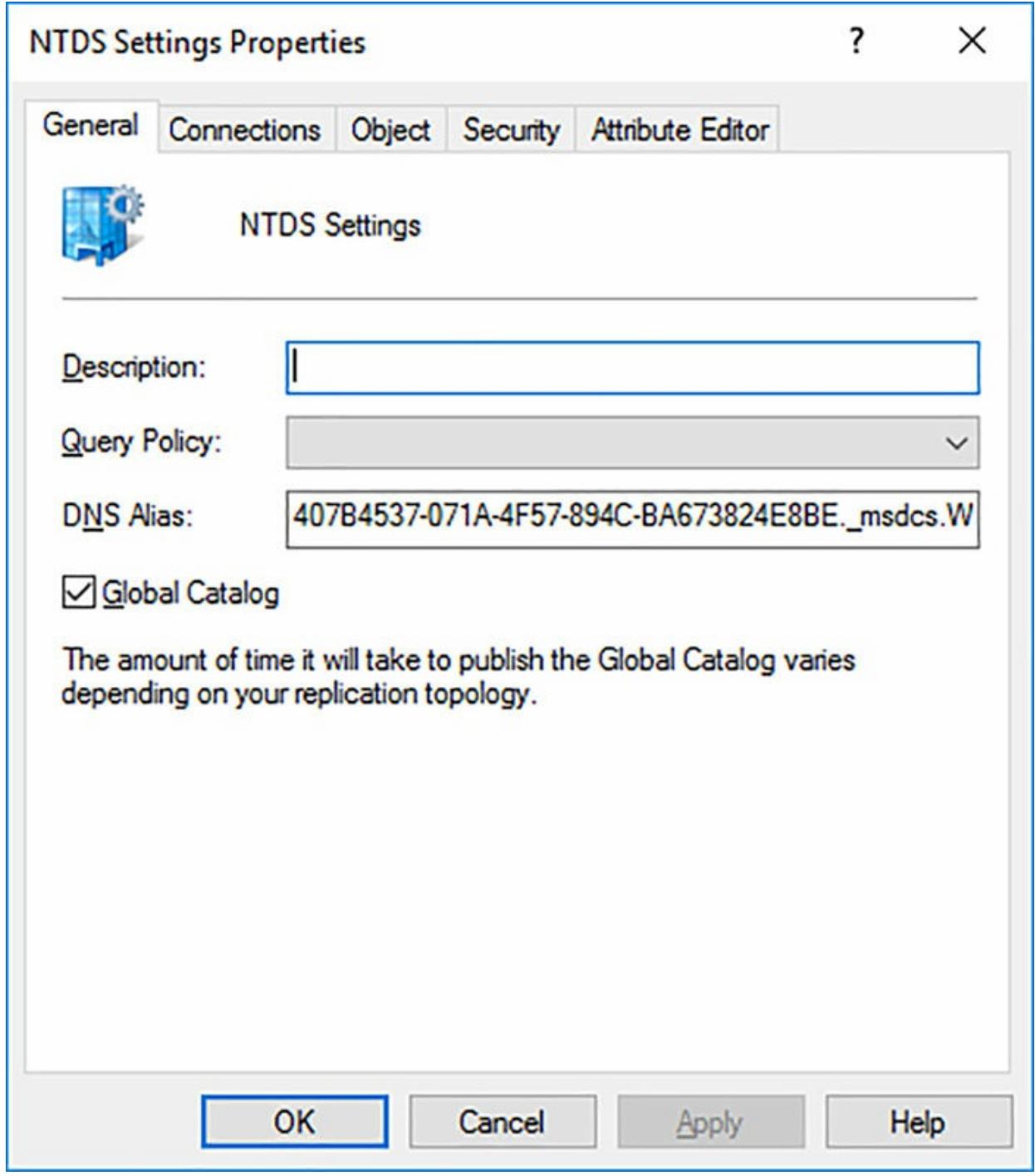

Другое местоположение для просмотра состояния состояния сервера глобального каталога находится внутри консоли управления Сайтами и Службами Active Directory. Для обнаружения этих опций вам необходимо раскрыть площадки (сайты), следуя той площадке, на которой назначен ваш контроллер домена. Находясь на данной площадке раскройте Серверы. Выбрав нужный вам контроллер домена кликните правой кнопкой по NTDS Settings и выберите Properties. В закладке General окна Свойств Настроек NTDS имеется флаговая кнопка для назначения роли глобального каталога, как это отображено на Рисунке 10-7. Если вам необходимо переключить эту роль во включённое или выключенное состояние, выполните здесь соответствующее действие, что приведёт к обновлению всей топологии AD DS.

По мере предоставления вами новых контроллеров домена, вы заметите, что роль Глобального каталога помечается по умолчанию. В большинстве сценариев наличие Глобального каталога на всех Контроллерах домена в вашей среде является положительным добавлением. В редких случаях, зависящих от имеющейся топологии AD DS, вы можете обнаружить некий вариант, при котором удаление роли Глобального каталога на определённом Контроллере домена может улучшить всю среду. Прочие варианты рассмотрения включают в себя RODC (Контроллеры домена, доступные только для чтения), которые могут быть назначены в качестве некоего сервера Глобального каталога. Однако, не все приложения со включённой поддержкой каталога осуществляют связь с сервером Глобального каталога, размещающимся в RODC.

![[Замечание]](/common/images/admon/note.png) | Нужно больше информации? Дополнительные подробности по Глобальным каталогам |

|---|---|

|

Для получения дополнительной информации по Глобальным каталогам, зависимостям и взаимодействиям посетите https://technet.microsoft.com/library/cc728188(v=ws.10).aspx. |

AD DS составлен из пяти ролей FSMO (Flexible Single Master Operation, Гибких отдельных главных операций). Эти роли назначаются всем контроллерам домена в вашей среде. Каждая роль может быть назначена некоторому отдельному контроллеру домена, однако нет ограничений тому какие роли где назначать. Например, если у вас имеются пять различных контроллеров домена, вы технически можете назначать каждую роль единичному контроллеру домена. Ничего страшного также в том, что RODC не может размещать никакую из ролей FSMO. Давайте рассмотрим функции каждой из этих ролей:

-

Schema master: Роль Хозяина схемы может назначаться только одному контроллеру домена в некое определённое время. Эта роль отвечает за выполнение обновлений схемы внутри AD. После осуществления некоторого обновления схемы, такой Хозяина схемы реплицирует все изменения в другие контроллеры домена.

-

Domain naming master: Роль Хозяина наименований домена может назначаться только одному контроллеру домена в каждый определённый момент времени. Данная роль отвечает за осуществление изменений в пространстве имён по всему лесу домена в рамках AD.

-

RID master: Роль Хозяина RID отвечает за обработку относительных идентификаторов (RID, relative ID) запрашиваемых у всех контроллеров домена в вашем домене.

-

PDC emulator: Роль эмулятор PDC отвечает за синхронизацию времени внутри AD. Эта роль связана с ключевыми компонентами безопасности, такими как изменение пароля и блокировки учётных записей.

-

Infrastructure master: Роль Хозяина инфраструктуры отвечает за сохранения ссылок домена в постоянно обновляемом состоянии. Она осуществляет это сравнивая свои данные с информацией в Глобальном каталоге. Благодаря её архитектуре, будет лучше иметь роль Хозяина инфраструктуры на контроллере домена, который не спроектирован в качестве сервера Глобального каталога, однако имеет тесное соединение с сервером Глобального каталога. Если все ваши контроллеры домена спроектированы как серверы Глобального каталога, роль диспетчера инфраструктуры не работает.

![[Совет]](/common/images/admon/tip.png) | Совет для экзамена |

|---|---|

|

Вы должны быть знакомы со всеми ролями FSMO, их индивидуальными свойствами и тем, как передавать эти роли различным контроллерам домена. |

Теперь, когда у вас имеется основное понимание ролей FSMO, давайте рассмотрим где эти роли установлены в вашем домене.

-

Зарегистриуйтесь в одном из контроллеров домена в своём домене.

-

откройте поднимающееся приглашение командной строки.

-

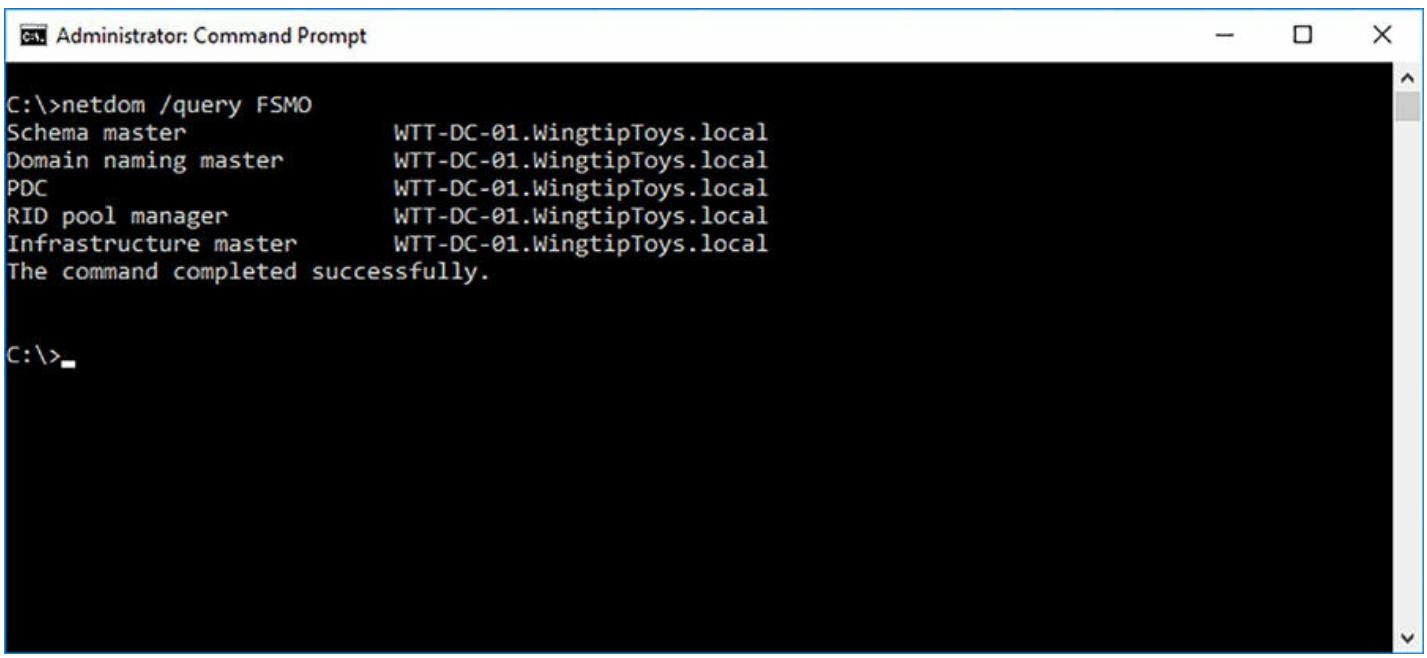

Выполните следующую команду для просмотра того где назначена каждая из ролей FSMO, как это показано на Рисунке 10-8:

netdom /query FSMOРисунок 10-8

Утилита netdom может помочь с определением того куда назначены роли FSMO в вашем домене

После того, как вы определили какие контроллеры домена имеют назначенными какие роли FSMO, нам необходимо понять разницу между передачей роли и захватом роли.

-

Transfer: Передача некоторой роли FSMO является предпочтительной операцией. Вам следует применять опцию передачи в случае, когда текущий обладатель этой роли работает и к нему может быть осуществлён доступ в вашей сетевой среде последующим владельцем FSMO.

-

Seize: Захват роли FSMO нежелателен, однако может быть необходим в сценариях восстановления после сбоев. Вам следует применять опцию захвата когда текущий держатель роли испытал отказ или не работает по другой причине.

Передача ролей FSMO

Передача и захват роли FSMO выполняется с применением утилиты ntdsutil.

Рисунок 10-8 отображает, что

WTT-DC-01 содержит все имеющиеся

роли для вашего домена. Давайте перенесём роль мастера инфраструктуры на

WTT-DC-03.

-

Зарегистрируйтесь в некотором контроллере домена своего домена.

-

Откройте поднимающуюся командную строку.

-

Наберите

ntdsutilи нажмитеEnter. -

Наберите

rolesи нажмитеEnter. -

Введите

connectionsи нажмитеEnter. -

Наберите

connect to server WTT-DC-03. Просмотрите вывод и убедитесь что данное соединение было успешным. -

Введите

qи нажмитеEnter. -

Наберите

transfer infrastructure masterи нажмитеEnter. Когда получите запрос на подтверждение, кликнитеYes. Просмотрите вывод и убедитесь что передача прошла успешно. -

Введите

qдля выхода из сопровождения FSMO и ещё разqдля выхода изntdsutil.

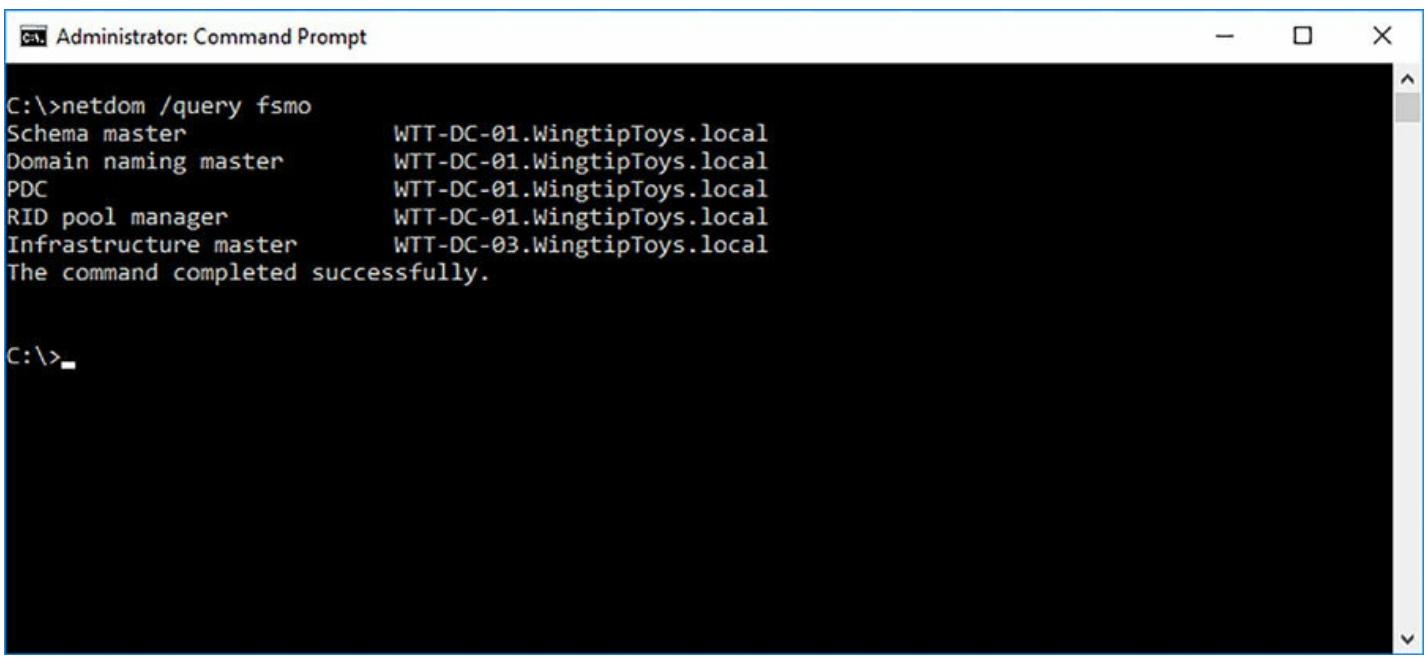

После того, как роль будет передана, снова выполните утилиту

netdom и убедитесь что ваша роли мастера инфраструктуры теперь

назначена WTT-DC-03, как это

отображено на Рисунке 10-9:

Рисунок 10-9

Утилита netdom может помочь с определением того куда назначены роли FSMO в вашем домене

Захват ролей FSMO

Давайте представим себе, что WTT-DC-03

испытал катастрофическое падение, что не даёт нам возможности простой передачи назначения ролей FSMO.

В данном примере наш контроллер домена больше не присутствует в имеющейся у нас сетевой среде, поэтому

давайте применим опцию перехвата для восстановления данной роли и её назначения

WTT-DC-01.

-

Зарегистрируйтесь в некотором контроллере домена своего домена.

-

Откройте поднимающуюся командную строку.

-

Наберите

ntdsutilи нажмитеEnter. -

Наберите

rolesи нажмитеEnter. -

Введите

connectionsи нажмитеEnter. -

Наберите

connect to server WTT-DC-01. Просмотрите вывод и убедитесь что данное соединение было успешным. -

Введите

qи нажмитеEnter. -

Наберите

seize infrastructure masterи нажмитеEnter. Когда получите запрос на подтверждение, кликнитеYes. Просмотрите вывод и убедитесь что передача прошла успешно. -

Введите

qдля выхода из сопровождения FSMO и ещё разqдля выхода изntdsutil.

После захвата данной роли выполните утилиту netdom и убедитесь

что ваша роли мастера инфраструктуры теперь назначена

WTT-DC-01.

![[Совет]](/common/images/admon/tip.png) | Совет для экзамена |

|---|---|

|

При подготовке к экзамену убедитесь что понимаете разницу между операциями передачи и захвата. |

Безопасность является критически важной при её рассмотрении для любой организации. Действительный периметр, окружающий вашу интеллектуальную собственность требует постоянного внимания и корректировки. AD DS содержит учётные записи пользователей, адреса электронной почты, пароли и, что наиболее важно, доступ к ресурсам и службам, которые предназначены быть чрезвычайно безопасными. Когда вы просматриваете вопросы безопасности AD DS, один из моментов, подлежащих его рассмотрению состоит в физическом размещении ваших контроллеров домена и ожидаемых требованиях для этих серверов. Вот несколько вопросов, которые вы должны рассмотреть при обзоре вопросов безопасности для своих контроллеров домена:

-

Имеется ли там физическая безопасность?

-

Подключён ли контроллер домена к внешней сети или DMZ?

-

Осуществляют ли пользователи без прав администратора запросы на доступ к данному контроллеру домена для поддержки внутренних приложениё?

RODC впервые появился в Windows Server 2008. Он был разработан для решения всех перечисленных выше вопросов. Перечисляемые в Таблице 10-1 свойства были введены с целью предоставления дополнительной безопасности для AD DS и вашей организации.

| Свойство | Описание |

|---|---|

(Репликация в одном направлении) |

В отличии от контроллеров домена с возможностью записи, RODC разработан для репликации изменений вовнутрь, но не наружу. Все остальные контроллеры домена в в вашем лесу не могут реплицировать изменения из некоторого RODC. Это улучшает безопасность предотвращая возможность злонамеренного обновления реплицируемого обратно в ваш лес. |

Специализированная учётная запись

|

Учётная запись |

Политика репликации пароля |

|

Набор фильтрующих атрибутов RODC |

Такой |

Например, Wingtip Toys недавно расширилась на рынке розничной торговли 12ю новыми магазинами настраиваемыми на открытие в последующие шесть месяцев. Этим магазинам требуются локальные контроллеры домена для поддержки множества компьютеров точек продаж в каждом из местоположений. Физическая безопасность этих магазинов ограничена и в некоторых случаях требует, чтобы ваши серверы совместно использовали некоторое централизованное стоечное простраство с соседними магазинами. Основываясь на этих требованиях, вам придётся предложить для каждого из таких магазинов RODC. Давайте пройдём процесс активации RODC:

-

Откройте Диспетчер сервера.

-

В инструментальной панели Диспетчера сервера кликните Add Roles And Features.

-

На странице своего мастера Добавления ролей и свойств Before You Begin кликните Next.

-

На странице Installation Type убедитесь в том, что выбрана установка на основе Роли или Свойств и кликните Next.

-

На странице Server Selection проверьте, что выбран Select A Server From The Server Pool (Выбор сервера из пула серверов) и ваш сервер выделен в этом перечне. Кликните Next.

-

В странице Server Roles пометьте флаговую кнопку Служб домена Active Directory. Когда получите соответствующий запрос на добавление дополнительной функциональности, просмотрите весь список и выберите Include Management Tools (если они доступны). Кликните Add, а затем Next.

-

На странице Features кликните Next.

-

На странице AD DS кликните Next.

-

В странице Confirmation просмотрите весь список ролей и свойств, подлежащих установке. В качестве справки можете воспоьзоваться Рисунком 10-1. Кликните Install для начала установки AD DS.

-

По окончанию всего процесса установки AD DS в Диспетчере сервера будут отображены новые предупредительные уведомления. Кликните по иконке уведомления и кликните Promote This Server To A Domain Controller (Активировать этот сервер в Контроллер домена).

-

На странице Deployment Configuration своего мастера Настроек Служб домена Active Directory выберите Add A Domain Controller To An Existing Domain (Добавление Контроллера домена в существующий домен). Кликните по полю опции Domain. Когда получите запрос, введите полномочия для учётной записи в домене

wingtiptoys.local, которая является участниом Группы администратора домена. Выберите доменwingtiptoys.localи кликните Next. -

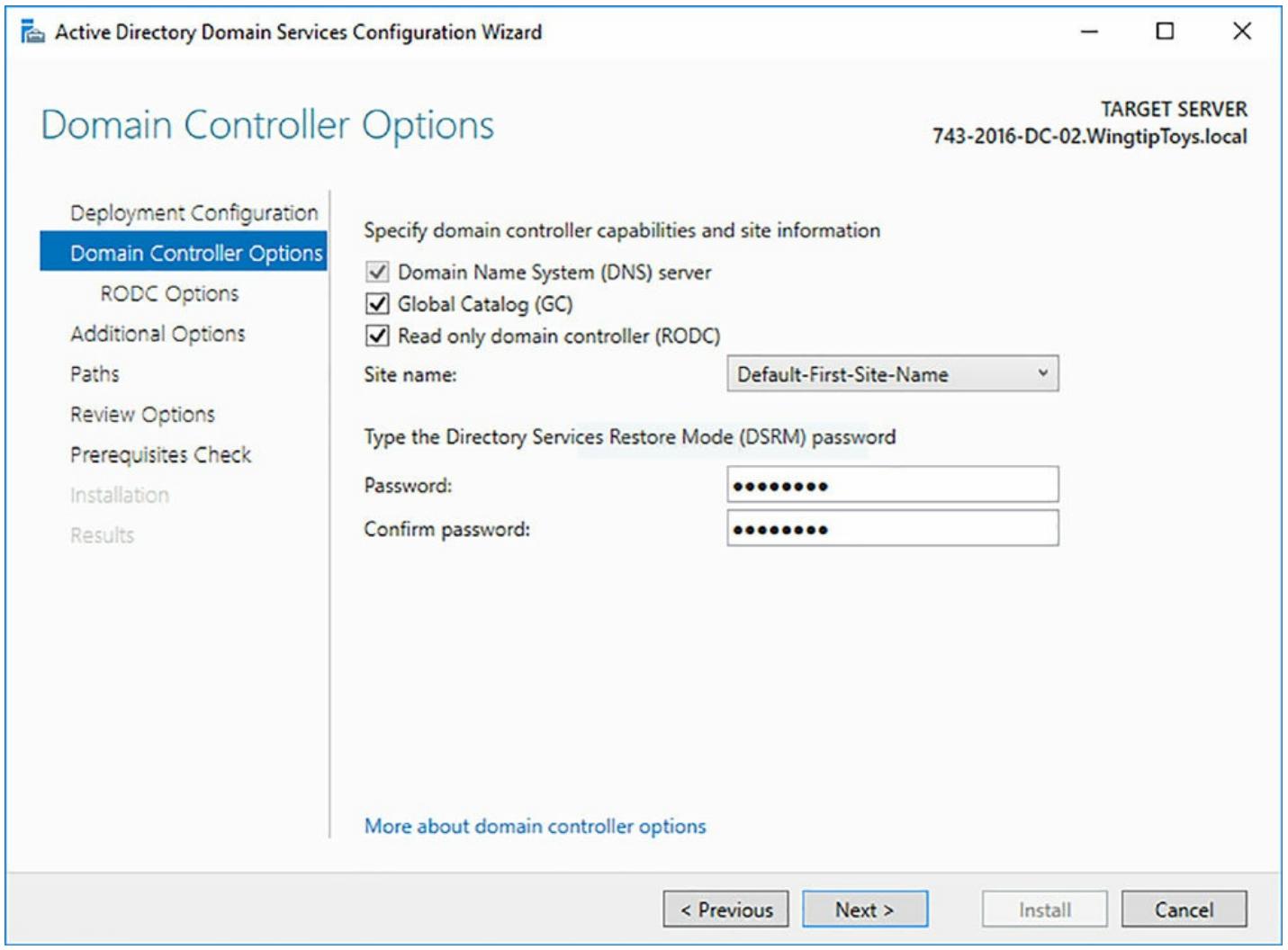

На странице Domain Controller Options просмотрите значения параметров, установленные по умолчанию. Убедитесь в пометке соответствующего блока для доступного только на чтения домена RODC, как это отображено на Рисунке 10-10. Для пароля Режима восстановления Служб каталога DSRM наберите в двух полях

P@ssw0rdи кликните Next.Рисунок 10-10

Мастер Настройки Служб домена Active Directory включает в себя опцию активации RODC на странице Опций Контроллера домена

-

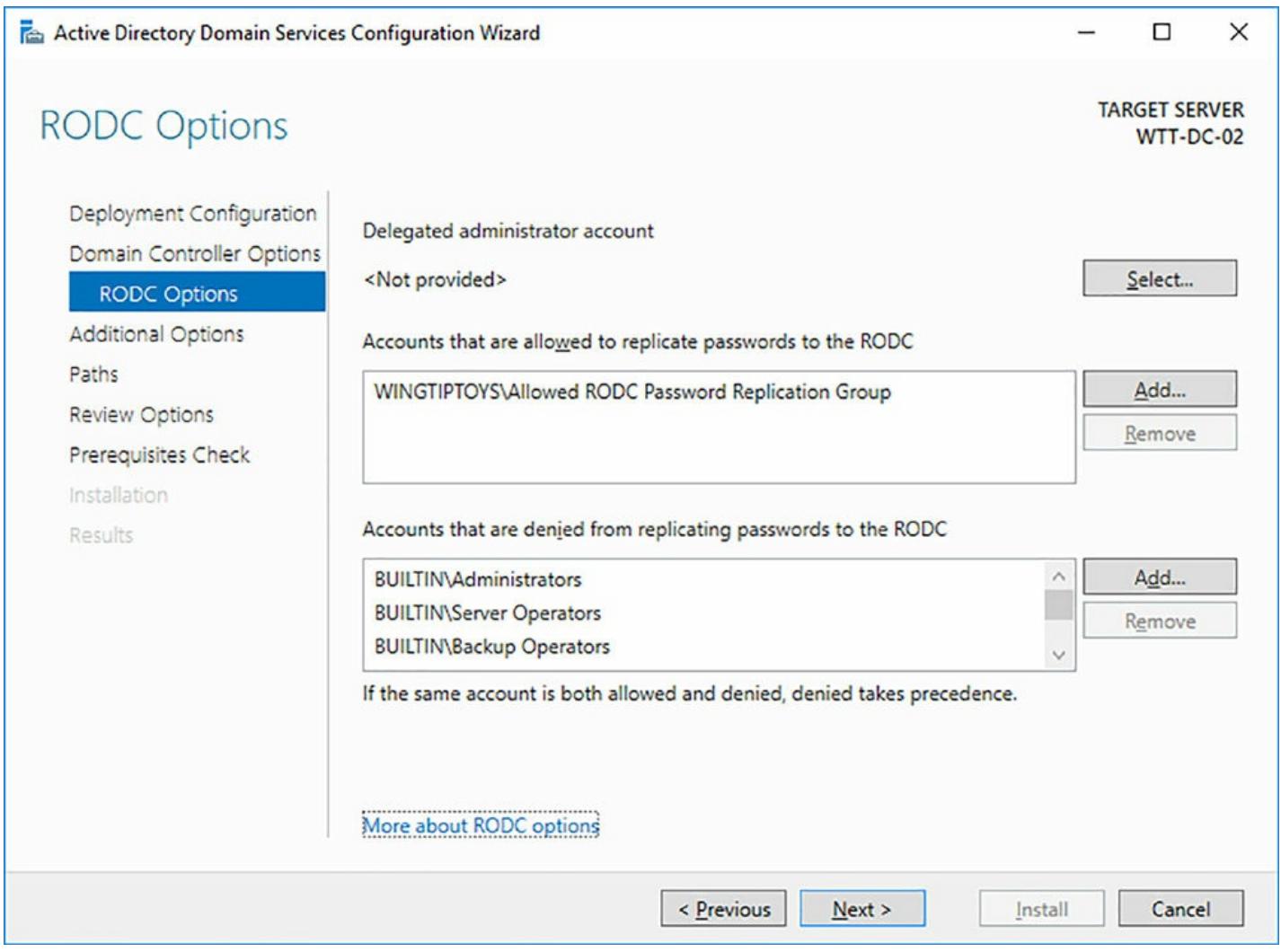

На странице RODC Options просмотрите все установленные по умолчанию учётные записи и группы, которые реплицируют пароли в данный RODC и те, которым это запрещено, как это показано на Рисунке 10-11. Кликните Next.

Рисунок 10-11

Мастер Настройки Служб домена Active Directory содержит разрешение репликации пароля на странице Опций RODC

-

В странице DNS Options кликните Next.

-

На странице Additional Options пометьте дополнительные опции по умолчанию для репликации и кликните Next.

-

В странице Paths просмотрите все пути для базы данных данного AD DS, файлов журнала и папки sysvol. Кликните Next.

-

На странице Review Options просмотрите весь перечень праметров настройки. Кликните View Script. Это откроет текстовый файл с командами PowerShell, применяемыми для настройки данного RODC. Закройте этот текстовый файл и кликните Next.

-

В странице Prerequisites Check просмотрите все отображённые предупреждения в полученной результирующей панели и кликните Install. По окончанию всей установки ваш сервер автоматически выполнит перезагрузку для завершения процесса установки.

После завершения всех перечисленных выше шагов вы должны получить новый контроллер домена с типом DC

Read-only. Давайте подключимся к этому контроллеру домена и просмотрим

какие опции являются доступными.

-

Зарегистрируемся в одном из ваших контроллеров домена.

-

Откроем Active Directory Users And Computers.

-

В его левой панели консоли Управления Пользователями и Компьютерами Active Directory кликнем правой кнопкой по

WingtipToys.localи выберем Change Domain Controller. -

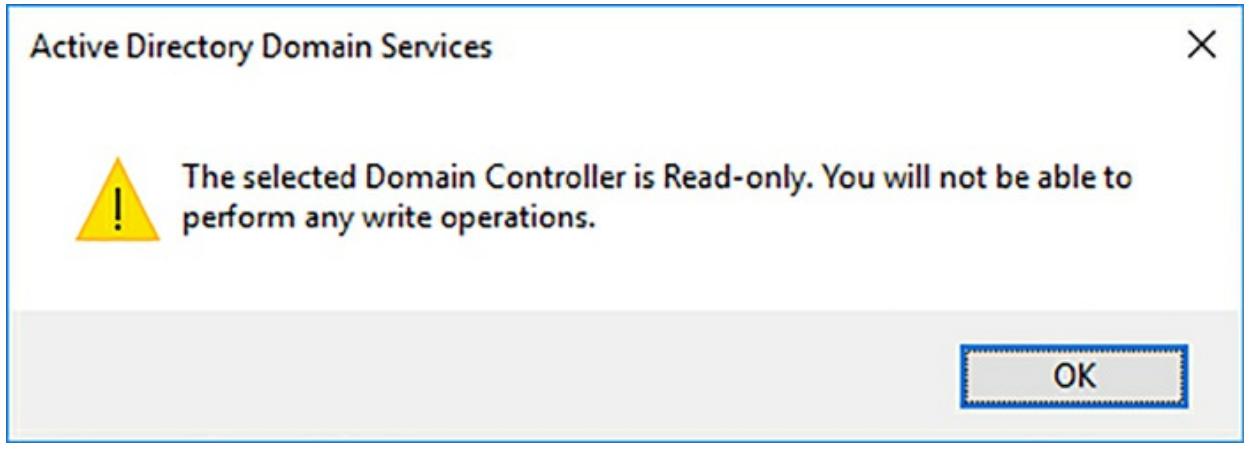

В диалоговом окне Изменения Сервера каталога выберем RODC в имеющемся перечне и кликнем OK. Перед подключением к данному RODC вам будет предоставлено предупредительное сообщение состояния, которое описывает не разрешённые операции, как это показано на Рисунке 10-12. Кликните OK.

-

Рисунок 10-12

Мастер Настройки Служб домена Active Directory содержит разрешение репликации пароля на странице Опций RODC

Кликните правой кнопкой по контейнеру Users. Отметим, что все опции по созданию новых элементов являются недоступными.

-

Кликните по контейнеру Users. Кликните правой кнопкой по учётной записи Administrator. Заметьте, что все опции для обновления участия в группах, запрещении учётных записей и сбросе пароля являются отключёнными.

Теперь, когда вы развернули некий RODC и изучили некоторые его основные функции, рассмотрим случай, при котором это может быть существенно в вашей среде. RODC очень эффективен для предотвращения изменений в имеющемся у вас лесу AD DS. Однако, будьте предусмотрительы в своих реализациях. У меня были потребители, которые настаивали на замещении всех Контроллерах домена с возможностью записи на RODC во всех своих удалённых офисах. Это быстро приводило к огромным перегрузкам в управлении. Изменения могли осуществляться только в Контроллерах домена с разрешённой записью в центральном офисе. Это приводило к репликациям при необходимости проведения множественных изменений. Офисы находились на расстояниях тысяч миль и работали в различных временных зонах. Такие контроллеры домена все были расположены в безопасных стоечных местоположениях, поэтому топология RODC не является существенной для данной среды.

Вплоть до Windows Server 2012 не поддерживалась практика применения какой- либо формы дублирования при развёртывании нового контроллера домена. Она включала в себя такие операции как клонирование имеющегося VHD некоторого существующего контроллера домена. Это может существенно влиять на вашу инфраструктуру AD DS. С того времени состояние дел изменилось с появлением Windows Server 2012 и последующих выпусков Windows Server. При допустимых обстоятельствах администраторы могут клонировать некий активный контроллер виртуального домера, позволяя им в случае необходимости осуществлять согласующиеся развёртывания в быстрой последовательности.

Прежде чем вы сможете клонировать некий виртуальный контроллер домена, вы должны удовлетворить следующие требования:

-

Целевой контроллер домена должен работать под управлением Windows Server 2012 или более поздних версий.

-

Выполняющий операцию клонирования администратор должен буть участником группы Администраторов домена.

-

Контроллер домена, содержащий роль эмулятора PDC должен быть в рабочем состоянии в процессе всего клонирования и

-

Гипервизор для данного контроллера домена должен поддерживать ВМ-Генерируемый идентификатор (VM-Generation ID).

Имея в виду эти предварительные требования, давайте пройдём весь процесс клонирования некоторого имеющегося виртуального контроллера домена. В данном примере давайте воспользуемся в качестве гипервизора Hyper-V.

-

Зарегистрируйтесь в контроллере домена источнике в своём домене. Это именно тот контроллер домена, который мы собираемся клонировать. В данном примере именем нашего контроллера домена является

WTTDC-02. -

Убедитесь что роль эмулятора PDC в настоящее время назначена данному контроллеру домена. Чтобы осуществить это выполните приводимую ниже команду в поднимающемся приглашении командной строки:

netdom /query FSMO -

Откройте поднимающееся окно PowerShell.

-

Добавьте данный контроллер домена источник в соответствующую группу безопасности AD: группу безопасности

Cloneable Domain Controllers. Для осуществления этого выполните такую команду:Add-ADGroupMember -Identity "Cloneable Domain Controllers" -Members "WTT-DC-02$" -

Убедитесь что рассматриваемый вами в качестве источника Контроллер домена не имеет никаких установленных на нём приложений или служб, которые не совместимы с клонированием. Для этого выполните приводимую ниже команду:

Get-ADDCCloningExcludedApplicationList -

Если появились какие- либо элементы из данного списка приложений, они должны быть удалены из этого Контроллера домена, либо добавлены в

CustomDCCloneAllowList.xmlпрежде чем вы приступите к клонированию. Для созданияCustomDCCloneAllowList.xmlисполните следующую команду:Get-ADDCCloningExcludedApplicationList -GenerateXML -

Создайте новый файл настроек для Контроллера домена источника. Для этого воспользуйтесь приводимой ниже командой и просмотрите весь её вывод на предмет предупреждений или ошибок:

New-ADDCCloneConfigFile -CloneComputerName "WTT-DC-03" -SiteName DefaultFirst-Site-Name -IPv4Address 10.0.0.15 -IPv4DefaultGateway 10.0.0.254 -IPv4SubnetMask 255.255.255.0 -IPv4DNSResolver 10.0.0.1,10.0.0.15 –Static -

Остановите Контроллер домена источник.

На данный момент мы подготовили Контроллер домена источник для клонирования предоставив ему доступ в каталог, проверив все исполняющиеся службы и создав некий файл настроек. Далее давайте выполним клонирование этой ВМ вначале экспортировав некую копию данного Контроллера домена источника, а затем повторно импорторовав её. Так как мы применяем Hyper-V, давайте пользоваться для этих шагов PowerShell.

-

Откройте поднимающееся окно PowerShell в своём хосте Hyper-V.

-

Исполните следующую команду для экспорта копии вашего источника Контроллера домена.

Import-VM -Path "<XMLFile>" -Copy -GenerateNewId -VhdDestinationPath D:\WTTDC-03 -

Для импорта полученной новой виртуальной машины высполните следующую команду.

Export-VM –Name WTT-DC-02 –path D:\VMExports

Когда импорт завершён, включите полученную новую виртуальную машину. Убедитесь что оставили Контроллер домена источник отключённым в течении этого времени. Когда вы запустите свою новую виртуальную машину, она изначально исполняется в режиме работы своего Контроллера домена источника, пока данный процесс клонирования не выполнится полностью, начиная с этого момента вы можете восстановить свой источник Контроллера домена в активное состояние.

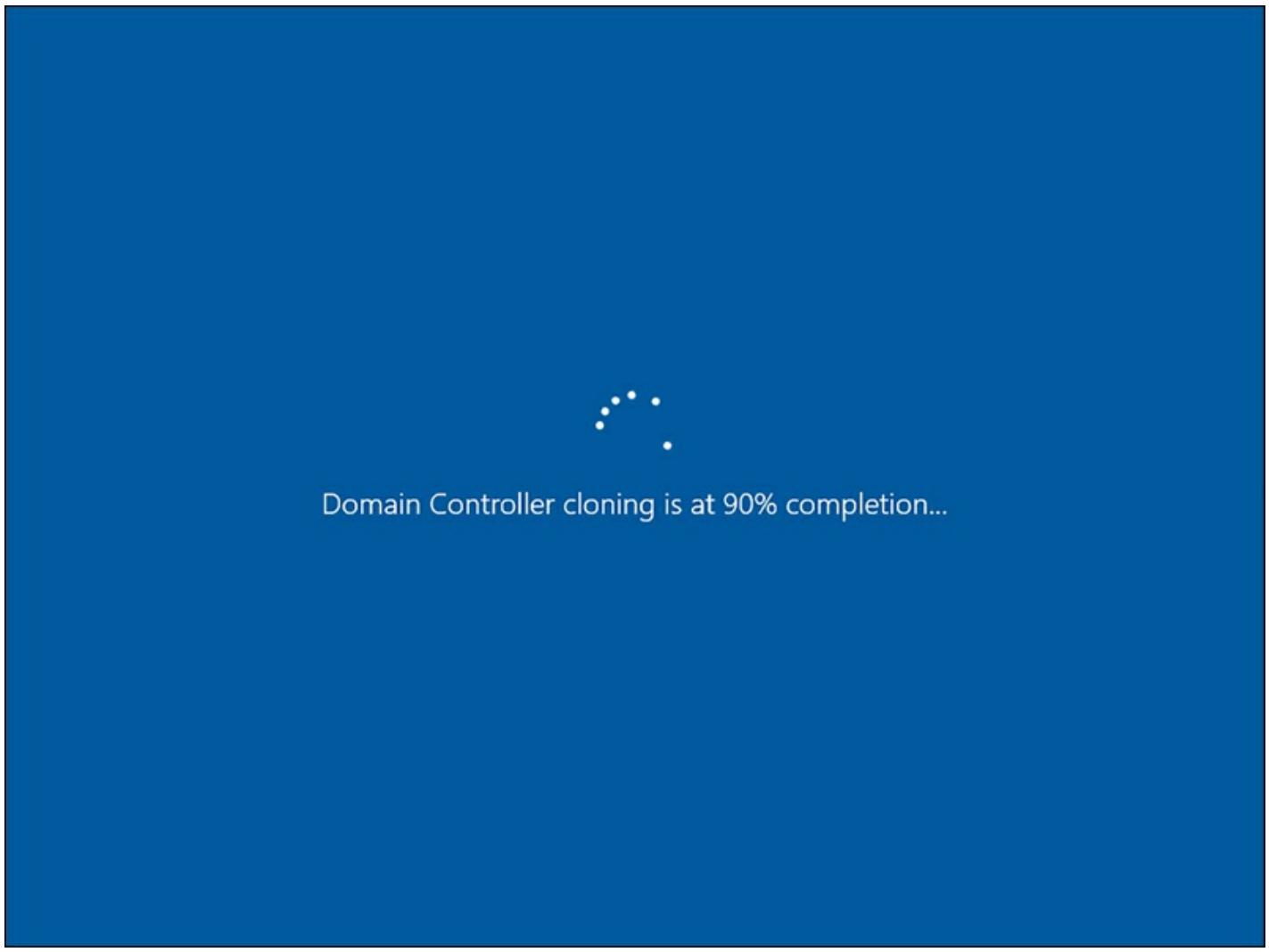

Когда новый Контроллер домена включится впервые, такое переключение процесса клонирования выполнится автоматически. Данный процесс применяет файл настроек клонирования, который мы создали ранее в данном разделе. Последовательность загрузки отображает простое процентное соотношение для индикации того насколько далеко продвинулся этот процесс клонирования, как это показывает Рисунок 10-13.

Когда весь процесс клонирования завершится, зарегистрируйтесь в своём новом Контроллере домена. Откройте Active Directory Sites and Services в своём новом Контроллере домена. Переместитесь на площадку Default-First-Site-Name и просмотрите каталог Servers. Убедитесь, что представлены все три Контроллера домена. На данном этапе вы можете включить свой Контроллер домена источник которые до этого мы оставили отключённым.

При подготовке к экзамену ознакомьтесь с cmdlet PowerShell, применяемыми для создания списка пользовательских приложений XML и XML конфигурацией клонирования. Будьте готовы к ответу на вопросы, относящиеся к предварительной подготовке, например таким, как знание версий Windows Server, поддерживающих клонирование Контроллера домена.

Продемонстрируйте в данном мысленном эксперименте свои навыки и умения, полученные в данной главе. В следующем разделе вы можете найти ответы данного эксперимента.

Вы являетесь системным администратором в Wingtip Toys, организации с 16ю офисами по всему миру, а также дополнительно с 45 магазинами, которые специализируются на высокопроизводительных квадрокоптерах и дронах. Ваша команда является относительно новой организацией, наследующей некий единственный домен с 72 Контроллерами домена. Отдельный физически записываемый Контроллер домена представлен в каждом розничном магазине, причём в каждом из офисов имеется смесь из 1 - 2 контроллеров. Все контроллеры работают под управлением Windows Server 2008 R2, причём ему соответствует установленный уровень функционирования домена. Всё имеющееся в этих Контроллерах домена оборудования вырабатывает свой поддерживаемый ресурс в последующие шесть месяцев. Ваша команда корпоративных приложений также заинтересована в интеграции AD DS с их развёрнутым в общедоступную сторону веб порталом розничных продаж. Ваш менеджер добавил некое обновление контроллера домена в общий годовой бюджет. При подготовке к этой работе он запросил ответы на следующие вопросы:

1. Имеются вопросы по ограничению физической безопасности в каждом магазине розничной торговли. Что вы рекомендуете для расширения логической безопасности Контроллеров домена в этих подразделениях?

2. Системное сопровождение для всех розничных магазинов может осуществляться только по прошествии часов, причём критически важно чтобы все системы находились в рабочем состоянии перед открытием магазинов. Какие у вас имеются рекомендации по развёртыванию таких новых контроллеров в столь ограниченных временных рамках?

3. Не все основные офисы работают с состоятельным общим числом Контроллеров домена в каждом из местоположений. Что вы посоветуете для улучшения такой топологии?

4. Какой тип установки вы рекомендуете для развёрнутого в общедоступную сторону веб портала розничной торговли?

1 Реализация RODC в магазинах розничной торговли поможет ограничить потенциал злонамеренной активности в случае компрометации имеющегося локального Контроллера домена.

2 Использование IFM для развёртывания таких новых контроллеров позволит вашей команде быстро развёртывать новые серверы, а также существенно снижает перегруженность репликациями во множестве соединений WAN.

3 Для улучшения надёжности и резервирования каждый офис должен применять два Контроллера домена. В тех офисах, которые содержат только один сервер, следует развернуть новые серверы.

4 Для имеющегося веб портала установка Сервера ядра для размещения его Контроллера домена улучшит безопасность и ограничит время простоя при накатывании исправления благодаря уменьшению общего числа исправлений, вызванных безопасностью.