Глава 2. Похоронен заживо

Содержание

Теперь, когда мы надлежащим образом настроили свою инфраструктуры взлома, давайте обсудим свою цель для этого упражнения взлома. Мы проследуем за G&S Trust, нишевой компанией, которая специализируется на офшорном бизнесе. Они способствуют 1 проценту богачей создавать компании оболочек в различных частях мира оптимизировать их размещение активов и потоков поступлений. То что вы и я напрямую называем уклонением от налогов, натягивается на целые предложения мало понятного финансового жаргона, который заставляет это звучать как невинное Воскресное хобби.

Тем кто покривился, мы почти готовы взойти на борт путешествия по взлому, которое унесёт нас далеко на Сейшельские острова, Кипр, в Гонконг и прочие приюты от налогов. Наша первоначальная цель состоит в поиске такого объёма сведений относительно G&S Trust, сколько мы сможем, а также о всех близких им партнёрах. Вся эта фаза разведки целиком посвящена настойчивости: мы столкнёмся с некоторыми тупиками, но всегда существует иной путь для ещё одной попытки.

Быстренько: что вам первым приходит в голову, когда вы задумываетесь о проникновении за защиту компании? Пожалуйста, не говорите Nmap!

Точно: фишинг! Если вы ищете уверенный способ взлома конкретной компании, как противоположность забрасыванию широких сетей чтобы снимать низко висящие фрукты, фишинг это внушительная стратегия атаки. Она пользуется основными человеческими слабостями, скукой на работе, наряду с симптомами постыдного поиска ссылок/ кликов.

Фишинг может показаться простым предприятием по причине того внимания, которое уделяется ему в средствах информации и со стороны занимающихся саморекламой евангелистов безопасности, однако выполнение чистой, необнаруживаемой и целевой фишинговой компании требует тяжёлой работы и дотошной подготовки.

Прежде чем мы погрузимся в технические подробности, давайте сначала получим какие- нибудь сведения относительно

G&S Trust. Их основной веб- сайт, www.gs-crp.com (Рисунок 2.1) постулирует, что

G&S Trust имеет пять старших партнёров, разбросанных географически: Кипр, Сейшелы, Гонконг, Мальта, а также только

что открывшийся офис в Сингапуре.

Мы должны обладать способностью пользоваться этим географическим распределением для своей фишинговой рассылки электронной почты. Например, персонал в Сингапуре может находиться в поиске новых инструментов ИТ или испытывать проблемы, наследуемые новыми убедительными вопросами офиса.

Наша основная проблема, однако, с которой мы сталкиваемся прямо сейчас, состоит в небольшом числе потенциальных целей. До сих пор мы выявили лишь пятерых руководителей высшего звена, плюс несколько учётных записей, которые всплывают для старых почтовых заданий, что приносит нам ужасную семёрку. Мы не управились с поиском полного перечня сотрудников в LinkedIn или подобной ей социальной профессиональной сети, поэтому мы не можем быть уверены в точности общего числа. Совершенно очевидно что это выбранная данной компанией линия работы и само собой разумеется, что это требуется для конспирации, однако это размещает нам основное затруднительное положение. Помимо всего прочего, фишинг это игра в числа. Чем больше целей у нас имеется, тем больше гибкости мы получаем. Семь человек, серьёзно говоря, очень маленький пул целей; это не даёт нам много пространства для тестирования, намного меньше ошибок.

Более того, не похоже что мы сможем взломать сетевую среду компании отправкой завлекающих ловушек старшим партнёрам, которые по большей части, скорее всего проводят много времени со своими iPad и iPhone в VIP зоне вылета аэропорта. Даже если мы приземлим в iOS исключительный современный эксплойт, который вполне разумно потребует значительных усилий, мы всё ещё будем ограничены специфичным устройством, без большого пространства для разворота в сторону прочих машин, содержащих искомые нами сведения.

![[Замечание]](/common/images/admon/note.png) | "Хакерство это просто!" |

|---|---|

|

В какой- то момент времени вы можете столкнуться в социальных сетях с каким- нибудь ветераном поиска проникновений (pentester) старой школы, громогласно заявляющего: "Взлом - это запросто. Вам просто нужно обронить на стоянке пригоршню Резиновых уточек USB и дождаться оболочек для заливки. Ха-ха" Отлично. Быть может, это было правдой 25 лет назад, когда вы могли подключиться к электросети с учётными данными "root/root", но те времена давно прошли. Это не значит, что разбрасывание USB ключей больше не работает. Проект WHID - отличное тому подтверждение. Тем не менее, имеется ряд сложных задач, которые необходимо решить чтобы достичь успеха: как вы анонимно вбросите эти ключи в целевом месте? Что если вы находитесь на другом конце планеты? Что делать если все в вашей цели пользуются компьютерами с USB-C? Что если эти сотрудники пользуются macOS Catalina, которая просит в явном виде зарегистрировать клавиатуру при её подключении? А как насчёт белого списка USB, который применяется в большом числе банков? Я хочу сказать, что нужно правильно планировать все такие сценарии и продвигаться с осторожностью. Утверждать что фишинг или подброс USB это простой и надёжный метод неразумно и бесполезно. Значит ли это что взлом сложный? Как и со многими сторонами жизни, часто ответом будет как посмотреть. Это зависит от отношения к безопасности в компании; их осведомлённости о явных рисках, которые они могут накапливать всякий раз, когда они предпринимают некое спрямление; их желание вкладываться временем и ресурсами в технические проекты с немедленной выгодой; или, произнося как посмотреть, они выражают готовность пожертвовать мимолётными выгодами ради устойчивого и надёжного роста. Конечно, всё это также зависит от опыта и стратегии самого хакера. |

В случае с G&S Trust мы бы с удовольствием вмешались и испробовали бы фишинг, но простой факт состоит в том, что наш список целей слишком узок чтобы гарантировать достойный уровень успеха, а старшие партнёры не являются идеальными жертвами для нашего текущего сценария.

Давайте пока оставим данный фишинг в стороне как последнее средство, чтобы испробовать всё ли остальное не сработает. Быть может, мы сможем обнаружить иную точку входа - возможно, уязвимость в одном из интернет- приложений? Давайте углубимся в это.

Для возврата IP- адреса www.gs-crp.com мы применяем команду

dig и поиск whois для выяснения кто размещает

основной веб- сайт G&S Trust (Листинг 2.1). Наш флаг +short сокращает вывод

команды dig.

Листинг 2.1. Инспектируем www.gs-crp.com

root@FrontLine:~# dig +short www.gs-crp.com

50.28.34.195

root@FrontLine:~# whois 50.28.34.195

NetRange: 50.28.0.0 - 50.28.127.255

CIDR: 50.28.0.0/17

NetName: LIQUIDWEB

NetHandle: NET-50-28-0-0-1

Этот основной веб- сайт размещён третьей стороной, LiquidWeb, популярным поставщиком услуг управления веб хостингом. Мы не будем беспокоиться о проверке уязвимостей в этом веб- сайте, поскольку предпринимаем попытки прорваться в сетевую среду G&S Trust, а не к этому поставщику хостинга.

Вместо этого мы рассмотрим прочие относящиеся к G&S Trust веб- сайты и приложения. Для этого мы можем полагаться на

обычное перечисление подчинённых доменов при помощи таких инструментов как DNSRecon

(https://github.com/darkoperator/dnsrecon/)

или Amass (https://github.com/OWASP/Amass/), однако имеется намного более действенное средство для раскрытия

неизвестных подчинённых доменов, присоединённых к названии компании: Censys

(https://censys.io/).

Censys это созданная исследователями из Мичиганского Университета платформа, которая сканирует Интернет в поиске открытых

портов, баннеров HTTP и прочей имеющей значение информации. В этом отношении она не отличается от

Shodan (https://shodan.io/),

однако она более интересна чем последняя. Censys к тому же индексирует сертификаты SSL, включая поле Common Name (CN), в

котором указываются альтернативные подчинённые домены, на которые распространяется один и тот же сертификат. Это должно

предоставить нам перечень подчинённых доменов, прикреплённых к текущему IP- адресу. Например, простой поиск по запросу

gs-crp.com раскрывает богатый набор подчинённых доменов, отображаемый на Рисунке 2.2.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Хотя Censys и отличный инструмент для поиска наиболее сложных и необычных подчинённых доменов, таких как

|

Доступный в ресурсах данной книги

в папке py_scripts сценарий censys_search.py

Главе 2, запросит API Censys, отсеет не относящиеся к делу домены и

очистит результат для представления его в доступном для чтения виде. Для этого требуются бесплатные учётные данные API

Censys, которые доступны для зарегистрированных на основном веб- сайте учётных записей. Для получения ключа API Censys:

-

Проследуйте на https://www.censys.io/register/.

-

Создайте учётную запись. Вам будет отправлено электронное письмо со ссылкой подтверждения; кликните по ней для удостоверения своей учётной записи и зарегистрируйтесь на этом сайте.

-

Пройдите к https://search.censys.io/account/api/ и скопируйте значения API ID и Secret.

После того как вы получили эти значения, настройте их в качестве переменных среды при помощи команды

export и запустите этот сценарий для

gs-crp.com:

root@FrontLine:~# export CENSYS_ID=de0ef7de-badd-5...

root@FrontLine:~# export CENSYS_SECRET=eDCQE...

root@FrontLine:~# python censys_search.py gs-crp.com

INFO:__main__:Looking up gs-crp.com on censys

INFO:__main__:Found 32 unique domains

mytaxadvice.gs-crp.com

career.gs-crp.com

mail.gs-crp.com

owa.gs-crp.com

www.gs-crp.com

Это снабжает нас небольшим перечнем уникальных доменов, ассоциированных с основным сайтом G&S Trust. Разве это не угнетает? Мне известно, что G&S Trust это нишевая компания, но имеются локальные магазины с большим числом доменов!

На случай если мы пропустили какие- либо относящиеся к делу веб- сайты, мы запускаем ещё несколько поисковых запросов

через свой собственный сценарий Censys, имея целью случайным образом прочие потенциальные домены верхнего уровня или

варианты имён, таких как gs-crp.net, gs-crp.org,

gs-trust.com, gs-foundation.com и тому

подобных, но совпадений нет. В итоге мы получаем следующий перечень:

-

mytaxadvice.gs-crp.com -

career.gs-crp.com -

mail.gs-crp.com -

owa.gs-crp.com -

www.gs-crp.com -

gstrust-foundation.org

Некоторые из этих веб- сайтов могут размещаться сторонними организациями, но прочие самой G&S Trust, а потому как и ранее, мы исследуем значения владельцев сетевых сред, что проливает свет на имеющиеся активы физических расположений.

В ресурсах данной книги, в папке

py_scripts вы обнаружите удобный сценарий с названием

query_whois.py, который выставляет значения хостов сайтов для перечня доменов.

Он в цикле обходит множество вызовов whois и выделяет относящиеся к делу сведения в

доступный для чтения файл CSV. Листинг 2.2 отображает получаемые результаты после его запуска.

Листинг 2.1. Результаты исполнения query_whois.py

в нашем перечне доменов

root@FrontLine:~# python query_whois.sh domains.txt| column -s"," -t

www.gs-crp.com liquidweb 58.28.0.0–58.28.127.255 US

career.gs-crp.com liquidweb 58.28.0.0–58.28.127.255 US

mytaxadvice.gs-crp.com liquidweb 58.28.0.0–58.28.127.255 US

gstrust-foundation.org google-cloud 104.19.0.0–104.19.255.255 US

mail.gs-crp.com GS-TRUST 182.239.127.137-182.239.127.145 HK

owa.gs-crp.com GS-TRUST 182.239.127.137-182.239.127.145 HK

В пределах диапазона IP адресов компании, которые мы получили в Листинге 2.2 присутствуют лишь адреса веб- почты

mail.gs-crp.com и owa.gs-crp.com:

182.239.127.137–182.239.127.145. Прочие веб- приложения, такие как areer.gs-crp.com,

размещаются у поставщиков облачных ресурсов, таких как LiquidWeb и Google Cloud.

Мы посетим в своём веб- браузере mail.gs-crp.com и заметим, что он исполняет

прикладное приложение веб Outlook (Рисунок 2.3) - вероятно, версию Microsoft Exchange 2019, судя по её внешнему виду.

Попробуем поингаться с интерфейсом этой веб-почты, поищем скрытые каталоги, подставляем туда- сюда спецсимволы ... в целом, мы пробуем все классические веб-методы, но кого мы обманываем? Если мы не докопаемся до нулевого дня официального веб-приложения Outlook 2019, мы не войдём.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Волею судеб, когда я писал эти строки, было скомпрометировано около 30 000 компаний по причине потока уязвимостей Microsoft Exchange, которые предоставляли полную рабочую оболочку без каких бы то ни было учётных данных - чистое удалённое выполнение кода. Вы можете найти данный эксплойт по адресу https://www.exploit-db.com/exploits/49637/, за дополнительными сведениями отсылаем к https://bit.ly/3CgHY4s. |

Далее мы испробуем сканирование при помощи Nmap в попытке обнаружить доступные

службы во всём диапазоне IP адресов, принадлежащих G&S Trust. Флаг -sV

отображает значение версии службы, в то время как -p- сканирует все 65 535 портов

для каждой машины.

root@FrontLine:~# nmap -p- -sV 182.239.127.137-145

Starting Nmap 7.01 ( https://nmap.org )

Nmap scan report for 182.239.127.139

Host is up (0.023s latency).

Not shown: 65535 filtered ports

Nmap scan report for 182.239.127.139

Host is up (0.023s latency).

Not shown: 65534 filtered ports

PORT STATE SERVICE

443/tcp open https

--обрез--

Увы, это не даёт нам значимых результатов. Давайте подытожим. Мы ориентируемся на небольшую компанию с 15 или 25 сотрудниками, семерых из которых мы можем обнаружить в сети. У неё имеется интерфейс веб- почты в Интернете, четыре веб-сайта, размещаемых сторонними организациями и девять выделенных IP адресов, на деле не раскрывающих никакие службы.

Я вас ещё не разочаровал, мне продолжать?

Когда вы сталкиваетесь со столь незначительной целью, что даже у Google возникают проблемы с индексацией их веб- сайтов, вам всегда стоит остановиться на несколько секунд и задуматься об общей картине. G&S Trust это не затерянный остров в безбрежном синем океане, коим является Интернет. Компания должна обладать множеством взаимодействий с различными поставщиками, деловыми партнёрами и подрядчиками для нормального функционирования в современном экономическом мире. Не зря же его называют всемирной паутиной.

Так что да, G&S Trust может быть невосприимчивой к большинству наших разведывательных зондов, потому как она выбрала своей миссией и бизнес- моделью оставаться вне сети, но что относительно её деловых партнёров? Я не предлагаю взламывать Microsoft или Apple для того чтобы проникнуть в эту маленькую компанию, вне зависимости от того сколько миллиардов долларов она утаивает в налоговых убежищах. Но наверняка у неё должны быть более слабые и незащищённые партнёры, в которых мы способны внедриться и воспользоваться ими в качестве трамплина чтобы попасть в необходимую внутреннюю сеть?

Мы снова возвращаемся к своему разведывательному этапу и соберём воедино все новости об G&S Trust, которые способны раскрывать деловых партнёров или технологии, которые те применяют. Мы ищем сведения о программном обеспечении для управления персоналом, последних слияниях и поглощениях, бухгалтерском программном обеспечении и об опыте старших партнёров.

Здесь мы не будем вдаваться в подробности, но вы можете в изобилии найти инструменты аналитики с открытым исходным

кодом (OSINT, open source intelligence tools) на https://github.com/jivoi/awesome-osint/, в специализированных поисковых системах, таких как BizNar,

которые собирают сведения данной компании для документирования поисковых инструментов вроде

Sopdf.com, как для людей так и для механизмов поиска социальных сетей. Доступность

таких инструментов практически позволяет запросто забыть насколько утомителен данный первый шаг сбора сведений.

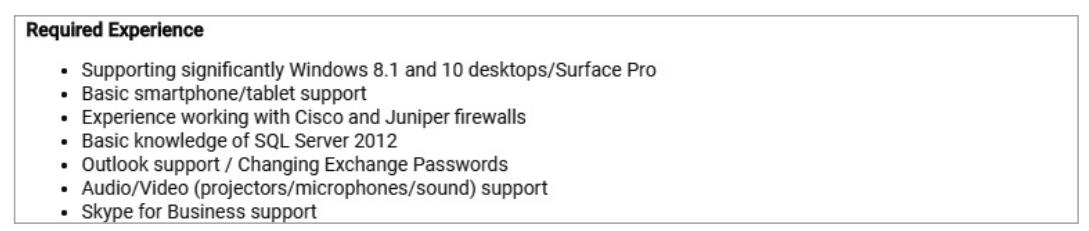

Компании зачастую неосознанно разглашают достаточный объём сведений о своих внутренних механизмах с применением

различных средств - скорее всего, больше чем предполагалось. Например, обратимся к должностным инструкциям. Просто

просматривая древний список вакансий в сфере ИТ поддержки, опубликованный на сайте

Monster.com (Рисунок 2.4), мы получаем клад данных.

Только на основании этого мы можем уяснить, что на момент объявления данной вакансии G&S Trust применяла компьютеры с Windows 8.1 и 10, работала в основном с базами данных SQL Server 2012 и установила межсетевые экраны Juniper и Cisco. Хотя это может и не помочь нам выйти напрямую (если только мы не воспользуемся неким особым видом социальной инженерии), это может дать ценные сведения относительно внутреннего строения сетевой среды.

Поскольку у G&S Trust имеются офисы в Гонконге, мы заходим на официальный сайт реестра компаний Гонконга

(https://www.cr.gov.hk/) и ищем официальные документы. Мы

узнаём, что эта компания два года назад подала заявку на смену своего названия, раньше она носила название

"GST Offshore Limited". Вооружившись этими новыми сведениями, мы возвращаемся на исследовательские сайты наших

компаний (biznar.com, dnb.com,

opencorporates.com и прочие) в надежде отыскать нечто полезное.

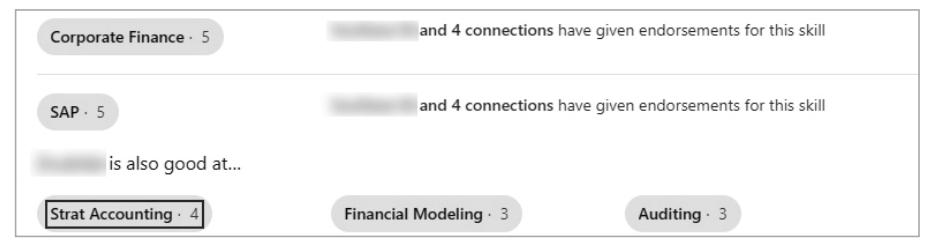

На dnb.com обнаруживаем имена трёх директоров, в настоящее время не перечисленных

на веб-сайте G&S Trust. Мы снова охотимся на них в LinkedIn. Во всех трёх профилях упоминаются некоторые малоизвестные

навыки, которые, похоже, связаны с миром корпоративных финансов. (Рисунок 2.5).

Быстрый Google поиск по навыку "Strat Accounting" раскрывает, что по- существу это программный продукт, которым владеет и осуществляет сопровождение Strat Jumbo Inc., многонациональная компания разработки.

Рассматривая и далее Strat Jumbo, мы изучаем, что она специализируется на разработке финансовых продуктов в диапазоне от соединений со SWIFT, которые подключают к соответствующей банковской сетевой среде инструменты рабочих станций вроде Strat Accounting, которые, очевидно, применяются финансовыми работниками в G&S Trust. Вы почувствовали этот запах? Так пахнет очень заманчивая, но опасная идея, обретающая форму где- то в темноте нашего разума.

Поскольку G&S Trust настолько жёстко заблокирована - по крайней мере, снаружи - как насчёт того, чтобы нацелиться на гораздо более крупную рыбу, Strat Jumbo, чей бизнес нас не волнует, но который, быть может, способен дать нам свободный доступ к сетевой среде G&S Trust?

Конечно, маловероятно что Strat Jumbo напрямую подключена к внутренней сетевой среде G&S Trust. Это компания разработки программного обеспечения, а вовсе не стратегический деловой партнёр. Более вероятный сценарий состоит в том, что мы проникнем в корпоративную сеть Strat Jumbo, обнаружим хранилище кода Strat Accounting, а затем посеем некий потайной ход, который и сработает, когда G&S Trust в следующий раз обновит своё бухгалтерское программное обеспечение на рабочих станциях сотрудников. Для реализации этой стратегии нам требуется тщательно спроектировать потайной ход чтобы он срабатывал только в среде G&S Trust. Меньше всего нам хочется заразить пол-планеты, сея хаос по всему миру (помните NotPetya?)

Вам может стать интересным чем данный метод отличается от фишинга, который в большинстве случаев приводит к тому же результату: исполнению полезной нагрузки, например обратной оболочки в большом числе рабочих станций.

Лишь одним: доверием.

Вместо доставки полезной нагрузки в электронном письме, которое проходит через 36 поясов безопасности перед тем как попадёт на рабочую станцию пользователя, наша полезная нагрузка доставляется доверенным и проверенным эмиссаром, Strat Jumbo.

Когда антивирусное программное обеспечение выставляет флаг для нашего присоединения к электронному письму, как правило тут же начинается некое расследование, вызываются аналитики безопасности, а порой задача переходит и к руководителю информационной безопасности (CISO, chief information security officer). С другой стороны, когда антивирус помечает программное обеспечение бухгалтерского учёта, которое применялось на протяжении последних 10 лет, достаточно одного звонка в группу администраторов ИТ, и такой антивирус либо отключается, либо настраивается таким образом, чтобы сохранять жизнь неповинному программному обеспечению. Как насчёт режима предпочтения?