Глава 3. Проектирование инфраструктуры Active Directory

Содержание

- Глава 3. Проектирование инфраструктуры Active Directory

Процесс развёртывания AD (Active Directory) с годами стал проще. Даже если вы не обладаете обширными сведениями относительно Active Directory, с помощью нескольких мастеров вы способны установить в сервере AD DS (Active Directory Domain Services). Однако есть многое о чём стоит подумать прежде чем устанавливать свой первый контроллер домена в некой инфраструктуре ИТ. Нам требуется оценить свои бизнес- требования, определить наши требования безопасности/ соответствия, а также нам требуется решить какие функциональные возможности/ службы AD включать и где помещать их в своей инфраструктуре. Нам необходимо получить для начала правильную кальку своей инфраструктуры идентификации перед фазой реализации, в противном случае вы не достигните того чего мы ожидаем.

В этой главе мы намерены изучить как проектировать надлежащим образом локальную и Гибридную инфраструктуру идентификации. На фазе проектирования мы будем рассматривать технологии получения сведений, риск миграции, планирование ёмкости, размещение компонентов, рекомендации и стоимости.

Данная глава охватывает следующие вопросы:

-

Проектирование структуры леса

-

Проектирование структуры домена

-

Проектирование структуры OU

-

Проектирование физической топологии Active Directory

-

Помещение сервера Глобального каталога

-

Проектирование Гибридной идентификации

Когда мне было 15 лет, мой отец купил мне мой первый велосипед. Он был совершенно новым, и я запрыгнул на него и сделал несколько кругов по всему дому пока не врезался в свою бабушку. Даже хотя он и был совершенно новым, его тормоза не работали как положено. К счастью, ей не было больно. Тогда мой отец подошёл о мне и сказал, что несмотря на то, что велосипед совершенно новый, он ещё пока не настроен как положено.

В тот же день мой отец отнёс велосипед в магазин. Механики там сняли все детали велосипеда одну за другой и начал подгонять их снова после применения масла и смазки. После того как они завершили это, они задали вопросы относительно того какие виды сиденья я предпочитаю, требуются ли мне различные фонарики, другие педали и тому подобное. На основании моих ответов был добавлен ряд деталей, а некоторые части подогнаны. Таким образом, из совершенно нового велосипеда они сделали мне велосипед, который был подогнан под мои требования. Хотя он мне и нравился даже до подгонки, после неё я полюбил его ещё больше.

На протяжении ряда лет я ухаживал за ним как подобает: я мыл его, смазывал его, менял части по мере необходимости и обновлял его по мере того как появлялись новые штучки для него. Когда я перешёл в высшую школу, мне пришлось оставить его дома, а потому меня не было возможности обеспечивать ему уход. Через несколько лет он стал вовсе не пригодным для применения.

Исключительный продукт не означает исключительного решения. В этой истории мой велосипед стал намного лучше после его подгонки. Кроме того, он работал как предполагалось когда я ухаживал за ним надлежащим образом. Когда я перестал его обслуживать как подобает, он в конечном счёте превратился в груду железа. Это применимо ко всем используемым нами системам.

Что делает систему хорошей? Давайте посмотрим:

-

Хороший проект - сама основа должна быть верной

-

Верная реализация согласно установленному плану

-

Отслеживание данной системы для выявления возможных проблем

-

Сопровождение такой системы посредством исправления проблем и выполнения обновлений по мере необходимости

-

Некое решение восстановления после происшествия (DR, disaster recovery) для восстановления системы после сбоя

Эта теория применима также и к инфраструктуре Active Directory. Проектирование является самым ключевым требованием для любой инфраструктуры идентификации. Нам как инженерам редко приходится строить некую систему идентификации с нуля. Нам обычно отводится роль расширения или сопровождения уже имеющейся инфраструктуры. Однако важно знать необходимые основы такого проекта; тогда, даже если приходится выполнять расширение или изменение, вы знаете что возможно, а что нет.

Когда я работаю с проектами Active Directory, один из самых распространённых вопросов который я получаю от потребителей это считаете ли вы что наш проект правильный? В большинстве случаев я не могу дать ответ да или нет. Вместо этого ответом как правило является и да, и нет.

основная причина состоит в том, что может быть он и не действенен для ваших текущих дел в отношении требований организации, хотя некое время назад он был допустимым проектом для той же самой организации. Если я спрошу управляющих ИТ или инженеров зачем вы поместили этот контроллер домена тут? или почему вы настроили этот контроллер домена подобным образом?, в большинстве случаев у них имеется разумная причина для обоснования. Трудно провести черту между верным и неправильным проектом когда не верны или не правильны сами основы построения.

Когда это не свежее построение, могут возникнуть ситуации, при которых вам может потребоваться пересмотр существующей топологии Active Directory или изменить её.

При проектировании некой инфраструктуры Active Directory с нуля, было бы идеально, если бы управляющие смогли подтвердить чем она станет через 20 лет. Тогда вы знаете что делать. Но это происходит в неком идеальном мире. Когда случаются организационные изменения, они способны также оказывать также воздействие и на имеющуюся инфраструктуру. Это могут быть такие изменения, как введение некого нового подразделения, набор большего числа персонала, работа с вновь приобретёнными бизнесами или выполнение слияния бизнесов. Некоторые из таких изменений могут реализовываться легко, а некоторые могут потребовать больших изменений во всей организации. Если вы рассматриваете их с точки зрения некой инфраструктуры идентификации, наиболее проблемным изменением будет расширение границ безопасности. Ваш лес Active Directory выступает в роли ваших границ безопасности для установленной инфраструктуры идентификации. Когда требования выходят за его рамки, это всегда приводит к изменению построения.

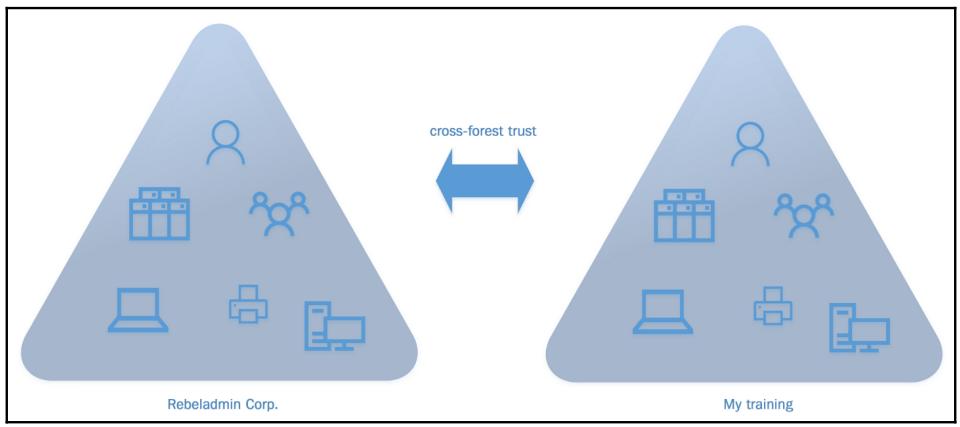

Например, если Rebeladmin Corp. сливается с My-Learning Inc., управлению Rebeladmin Corp. необходимо выполнить централизацию администрирования ИТ и совместно использовать ресурсы двумя организациями. Обе организации поддерживают свои собственные леса Active Directory. Лес My-Learning Inc. пребывает вне границ безопасности инфраструктуры идентификации Rebeladmin Corp..Для их слияния нам требуется создать некое взаимоотношение доверия леса или доверия домена между данными двумя инфраструктурами. С такими изменениями инфраструктура идентификации Rebeladmin Corp. получит новые границы безопасности. Их операции и безопасность также изменятся соответствующим образом.

Подобные виды ситуаций более дорого стоят для организаций. В большинстве случаев они завершаются перестроением инфраструктур домена. Не так давно я имел переговоры с некой компанией относительно перестроения домена. Это торговая компания с многомиллионным оборотом в долларовом выражении и с офисами по всему миру. Основная проблема состояла в том, что когда они спроектировали давным давно свою инфраструктуру AD, они воспользовались для своего первичного домена именем SLD (single label domain, доменом с единственным именем поля).

SLD являются доменными именами, которые не имеют суффиксов DNS, таких как .com,

.org или .net. По прошествии некого времени

они осознали те ограничения, которыми обладают SLD, однако не исправили этого как требовалось через некие

административные изменения. Никто не хотел брать на себя ответственность.

Их компания продолжала расти, а вместо того чтобы исправлять имеющуюся фундаментальную проблему, они продолжали вводить

новые леса и новые домены. В конце концов, всё это стало практически неуправляемым, причём со множеством доменов и лесов,

которые не имели смысла. По этой причине у них не оставалось никакого иного выбора помимо перестроения всей структуры

Active Directory целиком, так как их организация приняла решение переноса основных рабочих нагрузок в Azure Cloud.

Однако это было очень дорогостоящим и болезненным изменением. Когда у вас имеется возможность срезать растущие у вас в

саду сорняки собственными руками, делайте это прямо сейчас; не ждите пока вам потребуется пила.

В любой системе могут иметься ошибки в построении. Они могут быть вызваны отсутствием знаний, недостатком ресурсов или даже недостаточными фондами. Порой мы осознаём эти моменты как ошибки или проблемы построения, поскольку они более не соответствуют нашим операционным или бизнес требованиям. Например, мы знаем что рекомендуется применять по крайней мере два контроллера домена на некой площадке для высокой доступности. Некие начинающие компании применяют лишь один контроллер домена в самом начале, поскольку они способны переносить время простоя контроллера домена. Через пару лет они осознают некую проблему построения, поскольку сам рост компании и важность их бизнес операций больше не способны выносить появления времени простоя контроллера домена. Единственным способом с помощью которого мы способны обнаружить такие требования изменения построения это оценка текущих архитектуры и требования дел. Мне бы хотелось предполагать, что я буду выполнять это упражнение по крайней мере один раз в году.

Прежде чем мы начнём вычислять сколько лесов, доменов и контроллеров доменов создавать, нам требуется получить некоторые сведения чтобы помочь нам создать правильный проект, который будет находиться в соответствии с центральными требованиями бизнеса.

Правильное понимание структуры самой организации жизненно важна для проектирования некой инфраструктуры идентификации. Для того чтобы начать, хорошо бы иметь некую схему организации. Она снабдит нас некой идеей того кого нам требуется опросить чтобы собрать те конкретные данные, которые помогут в вашем проекте.

Например, если вам требуется знать что ваше подразделение разработки программного обеспечения требует от имеющихся служб каталога, наилучшей персоной для беседы будет технический руководитель или архитектор этой команды. Они будут способны дать вам точные ответы на те вопросы, на которые вы ищите ответы. Когда вы задаёте те же самые вопросы управляющему директору, его ответ может быть не совсем точным. По этой причине, прежде чем вы найдёте ответы на свои вопросы, вам необходимо найти его правильный источник.

Когда вы получаете бизнес сведения, вам требуется рассматривать следующее:

-

К чему применяются эти изменения? Будут ли эти изменения применяться ко всей компании или только для определённых групп пользователей, бизнес- единиц или подразделений?

-

Кто может подробно разъяснить имеющиеся требования?

-

Каковы требования аутентификации и авторизации?

-

В чём состоят требования безопасности?

-

Когда необходимо разместить данное решение?

-

Каков размер данного бюджета?

Наш следующий этап в этом процессе состоит в определении границ безопасности. Когда вы покупаете пустой участок земли для постройки здания, что будет самым первым что вам предстоит сделать? Вам необходимо указать установленные границы делянки. Ваши здания/ развёртывания не могут выходить за них. Какой вид сведений вам необходимо получать чтобы определять границы инфраструктуры идентификации? Для этого жизненно важно понимать операции бизнеса.

Rebeladmin Corp. владеет некой группой компаний. Действия каждого из бизнесов совершенно отличаются друг от друга. Одна из них является компанией хостинга, а другая является институтом обучения ИТ. Они также имеют некую фармацевтическую компанию. Операционные требования и бизнес- требования отличаются для каждой из этих компаний. В данной ситуации идеальным будет множество лесов, поскольку ни одна из команд в своих действиях не зависит от ресурсов прочих.

Иногда, даже когда это некая отдельная компания, некие подразделения бизнеса могут нуждаться в логическом обособлении - по крайней мере с точки зрения самой службы каталога. Например, Rebeladmin Corp. имеет подразделение исследований и разработки. Инженеры этого подразделения продолжают тестировать новые программное обеспечение и службы, причём большинство из них интегрированы с Active Directory. К тому же их требования безопасности быстро меняются. Им требуется проверять различные Групповые политики для целей тестирования. Когда это один и тот же лес Active Directory, имеющиеся действия этих тестов будут воздействовать на весь имеющийся каталог. Следовательно, наилучшим вариантом была бы изоляция их действий в неком отдельном лесу.

После того как мы выявили структуру своей организации и границы безопасности, следующим моментом является указание имеющейся структуры физической вычислительной сетевой среды. Важно указать сколько имеется сетевых сред филиалов, как они связываются воедино, а также какие виды полос пропускания доступны между площадками. Эти сведения помогут нам спроектировать структуру данного домена. Кроме того, как часть данного упражнения, важно указать потенциальные проблемы и узкие места между физически обособленными сетевыми средами. В сетевых схемах соединения связи между площадками могут выглядеть чудесно, однако если эти соединения имеют проблемы с надёжностью и полосой пропускания, они также должны быть отражены в вашем проекте. Для осуществления этого получите отчёты об использовании и доступности за последние три месяца и просмотрите их. Это снабдит вас отличным пониманием внутреннего строения. В Главе 1, Основы Active Directory я давал пояснения по RODC (read-only domain controllers). Они применяются в сетевых средах филиалов, когда те не способны гарантировать безопасное и надёжное соединение. Даже когда имеющиеся офисы филиалов соединены воедино, а связи не являются надёжными и когда эти связи уже были полностью задействованы, нам требуется вначале исправить такие узкие места и поместить RODC вместо полного контроллера домена. Получение таких сведений поможет вам сделать такой вызов.

Также важно получить сведения относительно дорожной карты вашей компании и дорожных карт продуктов компании, поскольку они также оказывают воздействие на рассматриваемый проект инфраструктуры идентификации. Например, когда некая компания находится в процессе приобретения бизнеса или его слияния, ваш проект должен быть ориентирован на будущее для удовлетворения этим требованиям. Точно также когда компания собирается уменьшать размеры, это также влияет на ваш проект. По этой причине также будет лучше обсудить это с ответственными людьми и получить лучшее понимание последующих изменений. Как я уже упоминал ранее, изменения инфраструктуры идентификации являются затратными и требуют много работы. Понимая будущее своей компании, вы предотвратите подобную неуклюжую ситуацию.

Для проектирования инфраструктуры идентификации также важна модель ИТ администрирования рассматриваемой компании. Она может быть централизованной или децентрализованной. Rebeladmin Corp. имеет группу компаний. Каждая из этих компаний имеет своё собственное подразделение ИТ. Поэтому каждая команда ИТ подразделения отвечает за свою собственную инфраструктуру. В такой ситуации, сопровождение обособленных лесов поможет разделять ответственности для операций ИТ. Кроме того, некоторые компании могут передавать свои операции ИТ на обработку сторонним компаниям. Это изменит установленные требования безопасности в установленной инфраструктуре идентификации с внутренних ИТ операций. Некоторые из имеющихся рабочих нагрузок могут потребовать их изоляции по причине защиты данных и юридических требований. Разрабатываемое построение потребует соответствия этих типов требованиям операций ИТ.

Деловые отношения являются предметом особого государственного регулирования. Например, банкам и хэдж фондам требуется следовать особым правилам в их операциях для защиты данных потребителей и рынка. Обрабатывающий кредитные карты бизнес обязан соответствовать PCI и следовать особым правилам регулирования. Кроме того, когда операции организации приводятся в соответствие со стандартами ISO, это уже другой набор правил и рекомендаций, которым надлежит следовать. Если некая организация имеет офисы филиалов в различных странах, те государственные правила и регламентации, которые применяются к ним, будут отличаться от тех правил, которые применяются к их штаб- квартире. Важно получать эти сведения, так как они также способны оказывать воздействие на ваш проект.

Требования современной инфраструктуры идентификации усложняются. Некоторые организации уже расширили свои инфраструктуры инициализации на облачные решения. Часть организаций целиком перешла в управляемые Azure Active Directory домены. Большинство производителей приложений переместили свои продукты в имеющиеся общедоступные облака. Некоторые продукты и службы больше не будут работать в качестве внутренних служб, а клиентам придётся перейти к облачным версиям. Устанавливаемая архитектура идентификации должна быть ориентирована в будущее в максимальной степени. Таким образом, важно проводить исследования и оценивать новые технологии и службы, которые способна улучшать имеющуюся инфраструктуру идентификации организации и приспосабливать её построение по мере необходимости.

В лбом проекте собственно этап реализации относительно прост. Процесс же проектирования и планирования является сложным и требует много времени, но он жизненно важен для удовлетворения бизнеса. После того как вы собрали сведения в соответствии с описанием, пройдитесь по ним несколько раз и окончательно уясните их. Если у вас остались сомнения, идите и собирайте дополнительные сведения для их прояснения. Когда Джонатан Айв проектировал свой Apple Mac, неужели вы верите в то что он спроектировал его за раз? Я уверен что он применял уничтожитель. Однако, в результате, все любят дизайн Apple. Никто не плачет о том как же ему было тяжело и как много времени это потребовало. Конечным результатом оказался безграничный успех. Итак, не бойтесь применять уничтожитель на этапе проектирования.

Проектирование Active Directory начинается с проектирования основной структуры Леса (forest). Лес Active Directory выступает границами безопасности для создаваемой инфраструктуры идентификации. Когда вы развёртываете свой самый первый контроллер домена в вашей инфраструктуре, он создаёт также и некий Лес. Всякая инфраструктура Active Directory обладает по крайней мере одним Лесом.

Существует две разновидности реализации Леса:

-

Отдельный Лес

-

Множество Лесов

Развёртывание с отдельным Лесом является установленным по умолчанию режимом. Большинство моделей ведения дел укладываются в модель с отдельным лесом. Для этой модели сложность и стоимость реализации минимальны. Один из основных моментов, который вам требуется рассматривать для данного режима это репликации. Домены используются для деления на разделы основного каталога и управления необходимыми репликациями. Однако данные для всего Леса, такие как схемы, всё ещё требуется реплицировать между всеми доменами. Когда в репликации вовлечены офисы филиалов, вам требуется гарантировать надлежащую обработку репликаций по всему Лесу.

Модель со множеством Лесов является сложным процессом реализации. Общая стоимость реализации также выше, ибо требует дополнительных ресурсов (аппаратных, программных и сопровождения). Имеется ряд причин зачем вам может потребоваться модель со множеством лесов:

-

Изолированность бизнес операций: Ваши бизнесы могут иметь группы компаний или подразделений, которым требуется работать независимо. Их зависимость от прочих подразделений и партнёрских компаний может быть минимальной. В подобной ситуации будет лучше создавать для них обособленные леса.

-

Быстрые изменения в службах каталога: Бизнес может иметь некие подразделения или бизнес единицы, которые вовлечены в быстрые изменения каталога. Например, среды R&D, проверок DevOps и подразделения разработки программного обеспечения могут требовать изменения схемы, интеграции с Active Directory и изменения Групповых политик для проверок или разработки своих продуктов и служб. Будет лучше оставлять их в обособленном Лесу чтобы минимизировать их воздействие на всю инфраструктуру идентификации.

-

Режим работы ИТ: Некоторые организации имеют децентрализованную работу ИТ. Примером этого могут служить группы компаний. Каждая компания может иметь свой собственный персонал ИТ, причём требуется его независимая работа. Некий обособленный Лес задаст границы безопасности и действий для каждой из таких компаний.

-

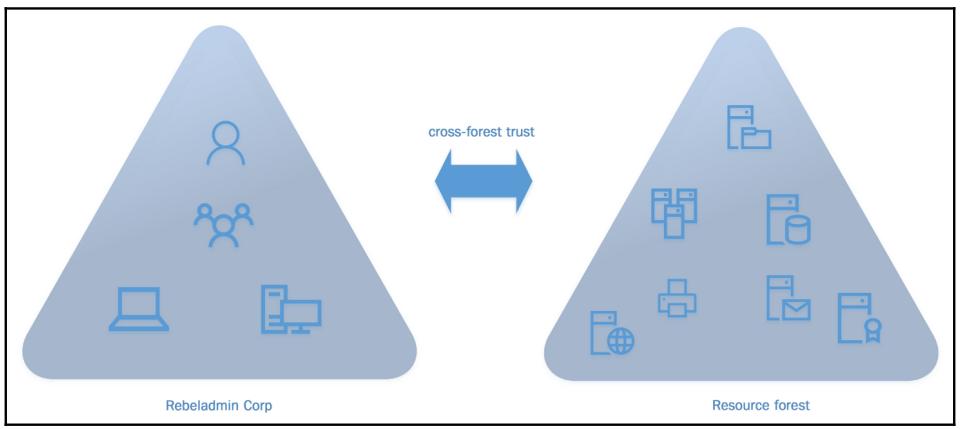

Изоляция ресурсов: Это является идеальным решением для поставщиков служб или организаций со множеством обособленных Лесов, которые желают совместно использовать свои ресурсы. Например, Rebeladmin Corp. обладает некой группой компаний с обособленными Лесами AD. Каждая из компаний имеет своё собственное подразделение ИТ. Однако их материнская компания всё ещё желает совместно использовать некие общие системы для всех своих компаний, например, платёжные ведомости, электронную почту и CMS (компьютеризованной производственной системой). Создание некого отдельного Леса для таких ресурсов позволит данной организации управлять ими действенным и безопасным способом. Прочие Леса могут иметь доверительные отношения леса с таким Лесом ресурсов и пользоваться размещёнными там службами. Кроме того, поставщики служб могут создавать Леса ресурсов для изоляции своих продуктов и служб.

-

Требования наследования: Дела ограничены государственными правилами и регулированием. Вы можете также иметь бизнес- соглашения с партнёрами и объединёнными компаниями. На основании этого может потребоваться создание некого отдельного леса для изоляции данных, служб и идентификации.

-

Приобретения или отчуждения бизнеса: Приобретения или отчуждения бизнеса требуют расширения границ безопасности или изоляции ресурсов и идентичности. Наилучшим способом осуществления этого будет использование модели со множеством лесов. Когда требуется разделение данных или ресурсов между Лесами, могут устанавливаться доверительные отношения между Лесами.

После принятия решения относительно режима Леса наш следующий этап состоит в создании необходимой структуры Леса. Для этого нам требуется принять решение собираемся ли мы достигать автономии и изоляции.

Автономность

Автономия предоставляет вам независимый контроль ресурсов. Та среда Active Directory, которая сосредоточена на автономности, поможет администраторам независимо управлять их ресурсами, однако будут иметься и более привилегированные администраторы, которые смогут управлять этими ресурсами и привилегиями прочих администраторов.

Существует два вида автономии:

-

Автономность служб: Она предоставляет полномочия персонам или группам администраторов контролировать целиком или частично уровень служб AD DS. Например, она позволит администраторам добавлять или удалять контроллеры домена, изменять установленную схему Active Directory и изменять DNS без владельца данного Леса.

-

Автономность данных: Предоставляет полномочия персонам или группам администраторов для контроля данных, хранимых в Active Directory или присоединённых к домену контроллеров. Это также позволит вам выполнять любые относящиеся к данным административные задачи без подтверждения на то некого привилегированного пользователя. Такая автономность не препятствует администраторам служб Леса в доступе к данным.

Изоляция

Изоляция даёт независимый и привилегированный контроль над имеющимися ресурсами. Администраторы способны независимо контролировать ресурсы, причём никакие иные учётные записи не способны получать контроль.

Существует два вида изоляции:

-

Изоляция служб: Она предотвращает всякий прочий контроль или взаимодействие с AD DS, отличными от тех, для которых определены эти администраторы. Иными словами, она предоставляет полный контроль над данной инфраструктурой идентификации. В основном изолирование службы происходит по причине рабочих или юридических требований. Например, Rebeladmin Corp. имеет три различных службы, которые построены локально. Каждая из служб обладает своей собственной базой потребителей. Работа с одним продуктом не должна оказывать воздействия на работу с прочими. Изоляция службы позволит данной организации изолировать действия для каждой службы.

-

Изоляция данных: Предоставит обладание теми данными, которые хранятся в Active Directory или подключённых к домену компьютерах для персон или групп администраторов. Однако Администраторы данных не смогут предотвращать доступ имеющихся администраторов служб для контроля ими своих ресурсов. Для полной изоляции некого подмножества данных им понадобится создать некий обособленный Лес.

Общее число требуемых для некой инфраструктуры Лесов зависит от требований автономности и изолированности.

Когда принято решение по необходимой модели Леса и общем числе Лесов, нашим следующим шагом является выбор моделей проектирования Леса. Существует три модели проектирования Леса: организации, ресурсов и ограничений.

Модель Леса организации

При модели Леса, соответствующей организации, ресурсы, данные и идентификация будут оставаться в отдельных лесах и будут продолжать управляться независимо. Эту модель можно применять для предоставления автономности служб, изоляции служб или изоляции данных:

В нашем предыдущем примере, Rebeladmin Corp. и My training являются двумя компаниями под одной и той же материнской компанией. Согласно операционным требованиям им необходима изоляция служб. Для её осуществления инженеры создали два отдельных Леса. Каждая из компаний обладает своим собственным подразделением ИТ и независимо управляет идентичностями. Если ресурсам требуется совместное использование между двумя Лесами, это может быть выполнено через доверительные отношения между Лесами.

Модель Леса ресурса

При модели Леса, соответствующей ресурсу, для ресурсов используется некий отдельный Лес. Лес ресурса не содержит никаких учётных записей пользователя; вместо этого он содержит учётные записи служб и учётные записи администрации ресурса Леса. Для того чтобы некий Лес организации получал доступ к данному Лесу ресурсов без дополнительной аутентификации, между Лесами создаётся доверительное отношение. Модели Леса ресурсов предоставляют изоляцию служб:

В приводимом примере Rebeladmin Corp. желает изолировать службы в Resource forest, поскольку она готовится к слиянию с другой компанией предоставления услуг ИТ в последующие шесть месяцев. После того как слияние будет завершено, другая компания сможет использовать данный Лес ресурсов также для доступа к этим службам и ресурсам. Это только потребует установления доверительных отношений между Лесом этой компании и Resource forest.

Модель Леса ограничения доступа

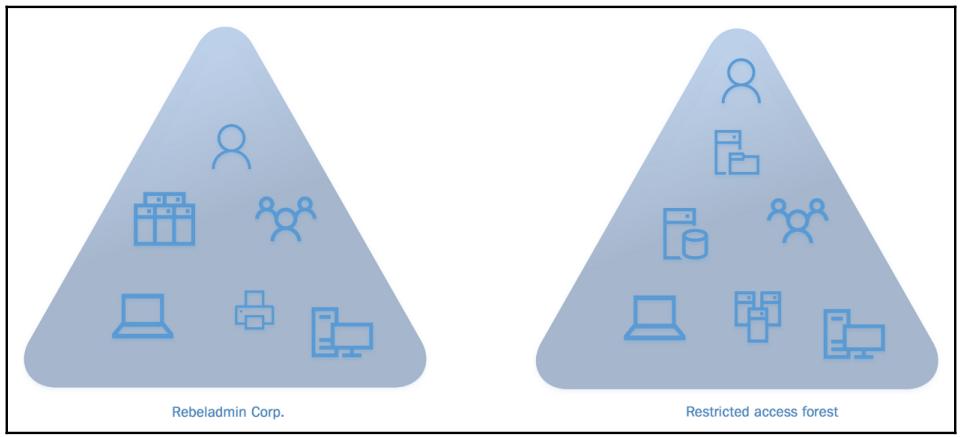

При модели Леса, соответствующей ограничению доступа, для изоляции идентичностей создаётся некий отдельный Лес, а данные должны быть обособлены от прочих данных идентичностей организации. Между такими двумя Лесами не создаётся доверия, поэтому идентичности из одного Леса не будут иметь возможности доступа к ресурсам в другом. Для доступа к ресурсам в каждом из Лесов нам требуется иметь отдельные учётные записи пользователей. Данная модель Леса ограничения доступа предоставляет изоляцию данных:

В нашем предыдущем примере Rebeladmin Corp. вовлечена в некий процесс лишения прав корпорации. Для неких активов здесь требуется полная изоляция данных и идентичностей. Для осуществления этого компания вводит Лес ограничения доступа.

Раз необходимая структура Леса, общее число Лесов и их модели проектирования были завершены, нашим следующим этапом будет проектирование необходимой структуры доменов.

Всякий AD DS Лес имеет по крайней мере одним доменом. Когда вы устанавливаете свой первый Лес доменов, это также установит и некий домен по умолчанию. Имеется несколько причин почему вам может потребоваться рассмотреть возможность множества доменов в одном лесу:

-

Меньшие административные границы: Active Directory способна управлять примерно 2 миллиардами объектов. Наличие большого каталога создаёт ночные кошмары администратора. Представьте себе выпас большого стада овец. По мере роста этого стада, пастуху требуется всё больше и больше усилий по присмотру за ним. Хищники также могут извлекать из этого выгоду, и, порой, пастухи могут не замечать пропажи овцы, поскольку они слишком заняты погоном всего гурта. Вместо совместного выпаса большого числа овец, не лучше ли будет каждому пастуху пасти стадо меньшего размера? Домены помогут установить административные границы меньшего размера и меньшие цели управления. Это способствует более действенному управлению ресурсами организации.

-

Репликация: Каждый домен в своём Лесу Active Directory совместно использует одну и ту же схему. Требуется её репликация во все контроллеры домена. Однако каждый домен имеет свой собственный раздел, который требуется реплицировать только в контроллеры домена внутри этого домена. Это делает для вас возможным управление необходимыми репликациями внутри общего Леса Active Directory. Rebeladmin Corp. имеет филиалы в различных странах. Эти филиалы соединены между собой выделенными линиями связи. Каждый такой филиал также обладает установленным контроллером домена. Таким образом, когда имеется некая установка единственного- леса- единственного- домена, абсолютно все контроллеры домена будут реплицироваться друг в друга. Выделенные линии между странами не дёшевы, и это не всегда высокоскоростные соединения. Когда мы создаём различные домены для представления каждого из филиальных офисов, это исключит необходимость репликаций, поскольку разделам домена требуется лишь реплицироваться в пределах границ самого домена.

-

Безопасность: В своём предыдущем разделе мы обсуждали изоляцию данных и служб на основании Лесов. Она обусловлена операционными или юридическими требованиями в самом бизнесе. Домены способствуют изоляции ресурсов и объектов на основе требований безопасности в рамках своего Леса. My-Learning Inc. является некой ИТ компанией. Она в целом имеет два вида обучающихся. Некоторые являются академическими студентами, изучающими соответствующую программу HND (высших национальных дипломов, UK), а прочие - это студенты, сдающие свои профессиональные экзамены. Обе группы имеют различные лабораторные занятия, программное обеспечение и доступ к ресурсам. Обе группы обладают различными данными, ресурсами и требованиями идентификации безопасности. Некоторые из таких требований доступны лишь через установки безопасности для всего домена. Тем самым, наличие двух отдельных доменов позволяет им применять различные стандарты безопасности без пересечений.

Существуют две модели, которые мы можем применять при проектировании такой структуры домена: модель с отдельным доменом и модель региональных доменов

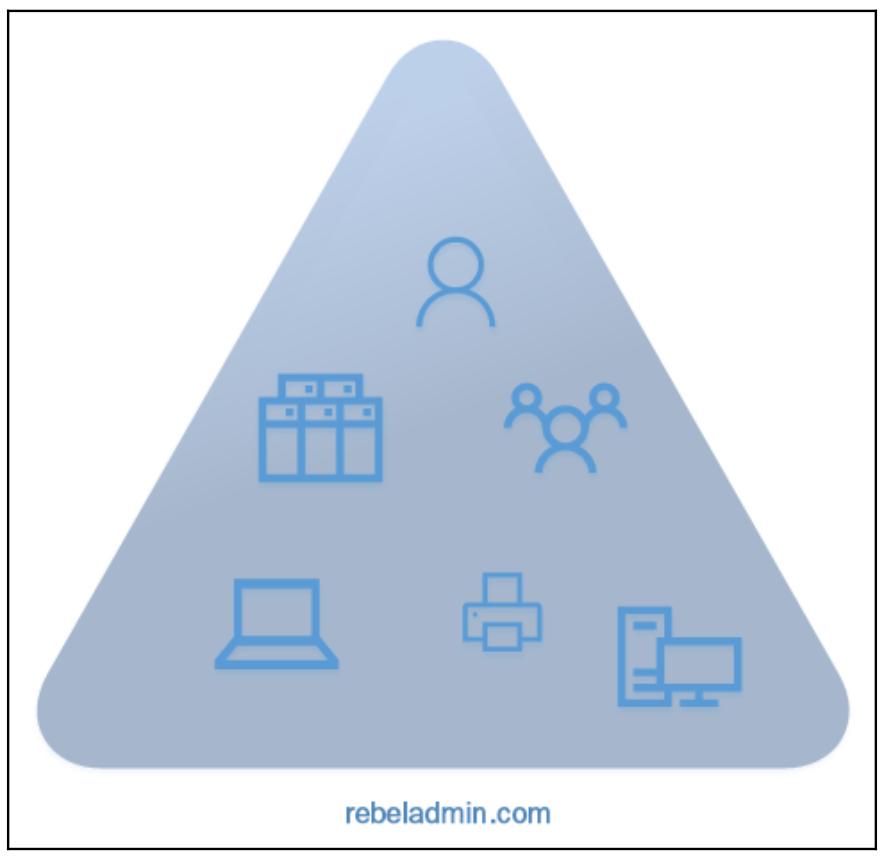

Модель с единственным доменом содержит структуру единственного- домена- единственного- леса. Она проще для администрирования и имеет меньшую стоимость реализации. Когда мы впервые настраиваем инфраструктуру Active Directory, это будет именно данная модель по умолчанию. Этот домен становится доменом корня в данной модели по умолчанию с единственным доменом. Наш домен станет по умолчанию корневым доменом для своего леса и в нём будут храниться все объекты:

В данном режиме все данные каталога будет необходимо реплицировать во все доступные имеющиеся доступными контроллеры домена. Не имеет значения что они могут быть расположены в различных географических местоположениях. Сам пользователь может пользоваться для аутентификации в любой системе или ресурсах любым доступным контроллером домена. Все контроллеры домена могут действовать в этом домена в качестве серверов глобального каталога. Изнанкой этой модели будут административные накладные расходы и менее контролируемый обмен репликациями.

В модели регионального домена Лес AD DS содержит корневой домен Леса и множество доменов, которые подключаются через WAN (wide area networks). В основном это приемлемо для офисов филиалов и подчинённых компаний, которые расположены в различных географических местоположениях:

Данная модель сложнее чем модель с единственным доменом и будет требовать дополнительного оборудования и ресурсов. В этой модели данные раздела домена будут реплицироваться в контроллеры домена внутри такого домена и это позволит вам снизить поток обмена репликациями в WAN подключениях. Эта модель также поможет вам с изоляцией требований безопасности. Обратите внимание, что она не предоставляет изолированности данных или служб. Если они необходимы, их следует выполнять на уровне соответствующего Леса.

После принятия решения по модели структуры необходимого домена, наш следующий этап состоит в выявлении общего числа требуемых доменов. Общее число доменов зависит от общего числа подлежащих управлению объектов, имеющегося числа географических местоположений, административных требований и значения полос пропускания подключений.

В приводимой ниже таблице я перечислил общее число пользователей, которое может сопровождаться неким доменом для значения полосы пропускания:

| Полоса пропускания | Когда для репликаций допускается 1% полосы пропускания | Когда для репликаций допускается 10% полосы пропускания |

|---|---|---|

128 kbps |

25 000 |

100 000 |

256 kbps |

50 000 |

100 000 |

512 kbps |

80 000 |

100 000 |

1.5 Mbps |

100 000 |

100 000 |

Полоса пропускания между расположениями не единственная причина множественности доменов. Такой причиной также могут выступать и требования администрирования и безопасности.

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

По мере роста числа доменов, также растут сложность, стоимость реализации и сопровождения, а также управление разнообразием сетевых настроек. Таким образом, принимайте решение по числу доменов разумным образом. Я часто встречаю людей, создавших домены в тех местах, где они могли достичь тех же самых моментов при помощи OU или неких иных Групповых политик. |

Каждый домен в общем лесу обладает неким уникальным именем. Существует два вида имён: имена NetBIOS применяются для основанных на SMB- совместных ресурсов и обмена сообщениями Windows, в то время как имена DNS могут разрешаться в интернете и различных системах. Когда вы активируете свой домен, он запрашивает значения для имени DNS, а также названия NetBIOS.

При выборе названия держите в уме следующие моменты:

-

Не используйте названия которыми вы не владеете на законных основаниях; когда речь идёт о FQDN, убедитесь что у вас имеется на него авторизация с регистрацией в Интернете.

-

Не применяйте числа и специальные символы, которые могут вводить пользователей в заблуждение.

-

Не применяйте имена, связанные с продуктами и операционными системами, такими как NT или Windows.

-

Избегайте использования длинных имён и суффиксов.

-

Будьте аккуратными с правописанием. Мне приходилось наблюдать людей, развернувших всю структуру домена целиком, и лишь потом осознавшими, что допустили ошибку в написании.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

После тго как доменное имя было присвоено, оно не может быть изменено без повторного развёртывания, выполнения процесса переименования домена или осуществления миграции домена. При планировании имён для дерева домена попробуйте задать стандарт. Например, он может основываться на континентах, странах, продукте или имени службы. Вы можете использовать имя корневого домена Леса в качестве префикса, но это не обязательно должно быть так. |

Самым первым настраиваемым в вашем Лесу доменом является корневой домен Леса. Такой корневой домен содержит две важные привилегированные группы, которыми выступают Администраторы компании и Администраторы схемы (Enterprise Admins и Schema Admins). Участники этих групп безопасности способны добавлять/ удалять домены и изменять имеющуюся схему Active Directory.

В модели со множеством доменов имеются два типа, которыми вы можете задать необходимый корневой домен Леса:

-

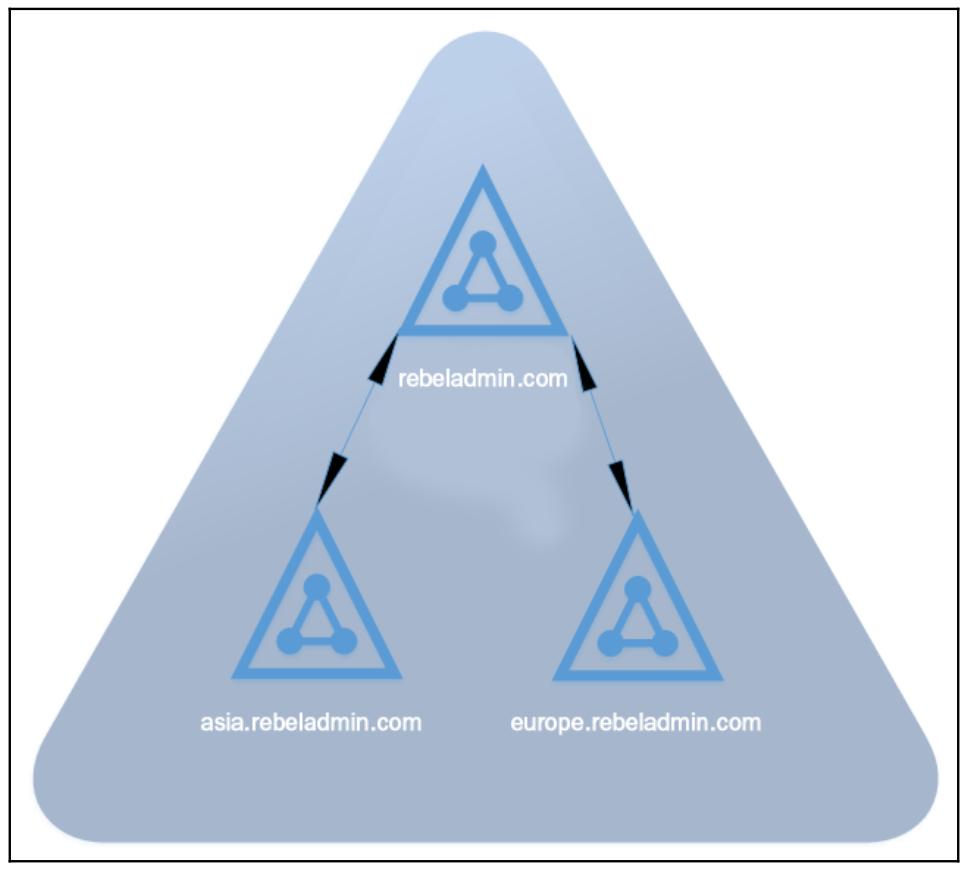

Выделенный корневой домен Леса: Некий обособленный домен для для работы в качестве корневого домена Леса. Он не будет содержать каких- бы то ни было учётных записей обычных пользователей, объектов или ресурсов. Он будет содержать лишь учётные записи Администраторов. Все прочие домены в этом Лесу будут дочерними доменами для такого корневого домена. В среде с единственным доменом Администраторы домена могут сами себя добавлять в группы Администраторов компании и схемы. Однако когда вы имеете отдельный корневой домен, Администраторы дочерних доменов не будут способны добавлять себя в эти привилегированные группы без осуществления этого с уровня корневого домена Леса. Такой выделенный корневой домен Леса не должен разделять каких бы то ни было географических наименований, причём он обязан устанавливать некое отдельное название для всех прочих своих дочерних доменов. Например,

rebeladmin.comможет быть именем корневого домена вместоEurope.rebeladmin.com.![[Совет]](/common/images/admon/tip.png)

Совет Когда вы в качестве названия AD вы используете некий домен верхнего уровня (

ex-rebeladmin.com) в качестве своего имени AD, вы можете столкнуться с проблемами, когда ваша компания также запускает некий общедоступный вебсайт с тем же самым названием. В подобной ситуации вам требуется отрегулировать свои внутренние DNS записи; а именно, на тот случай, когда пользователи желают просматривать этот вебсайт из своей локальной сети. -

Региональный корневой домен Леса: Когда вы не собираетесь использовать некий выделенный домен Леса, ваш региональный домен также может быть выбран в качестве корневого домена всего Леса. Он будет родительским доменом для всех прочих региональных контроллеров домена. Например,

HQ.rebeladmin.comможет быть нашим региональным корневым доменом. Этот домен может содержать и обычные учётные записи пользователей, группы и ресурсы.

Теперь у нас имеются все необходимые сведения для проектирования общей структуры доменов. Наш следующий этап будет состоять в определении уровней функциональности домена и Леса.

После того как проект домена и Леса готовы, наш следующий шаг состоит в принятии решения по необходимым уровням функциональности домена и леса. Значение уровня функциональности Леса и домена задаёт функциональные возможности, которые могут применяться в его инфраструктуре идентификации. Вы не можете обладать функциональными возможностями AD DS 2016, когда на уровне функциональности домена и леса в вашей организации запущен Windows Server 2012. Когда вы добавляете соответствующий контроллер домена в уже имеющиеся Лес и домен, он автоматически установит соответствие с имеющимся уровнем функциональности Леса и домена.

Когда вы принимаете решение относительно уровней функциональности своих Леса и домена, вам следует рассмотреть несколько моментов:

-

Существующие контроллеры домена: Всегда прекрасно запускать самые последние и самые великолепные уровни функциональности, однако это не всегда практично. Когда вы расширяете уже имеющуюся инфраструктуру идентификации, решение о максимальном уровне функциональности Леса и домена принимает наинизший контроллер домена (версия операционной системы) без обновления. Например, когда в вашем домене имеется запущенным контроллер домена с Windows Server 2008, максимальным уровнем функциональности Леса и домена, который вы можете иметь это Windows Server 2008. Это не препятствует вам добавления некого контроллера домена с Windows Server 2016; однако, пока вы не спишите на покой контроллер домена Windows Server 2016, максимальным значением уровня функциональности Леса и домена, которым вы способны обладать, будет Windows Server 2008, не будет возможность более обновлять значение уровня функциональности леса и домена.

-

Требования приложений: Порой наследуемые приложения поддерживают лишь определённые уровни функциональности домена и Леса. Это происходило со мной не раз, когда я планировал обновление для своих потребителей. В большинстве ситуаций это происходило когда компании имели персонально сделанные приложения. Таким образом, проверяйте у своих производителей приложений способны ли они быть совместимыми с ними и поддерживают ли их до того как примете решение относительно уровней функциональности своих Леса и домена.

После того как вы определились с уровнями функциональности устанавливаемых Леса и домена, в вашу систему не могут вводиться контроллеры домена с более низким значением версии. Когда у вас запущены уровни функциональности Леса и домена Windows Server 2016, вы не сможете в том же самом Лесу запустить контроллер домена Windows Server 2012R2.

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

Вплоть до AD DS 2012R2, после повышения значения уровня функциональности вашего домена и Леса не было возможности его снижения вновь. Начиная с AD DS 2012R2 в случае необходимости вы можете снижать уровни функциональности Леса и домена. |

Для определения значений текущих уровней функциональности домена и леса в любом из контроллеров домена вы можете запускать следующие команды:

-

Для поиска значения уровня функциональности домена выполните такую команду:

Get-ADDomain | fl Name,DomainMode -

Для определения значения уровня функциональности Леса запустите следующую команду:

Get-ADDomain | fl Name,ForestMode

В Active Directory существуют различные типы объектов, такие как учётные записи пользователей, группы и устройства. Важно действенно управлять ими. OU способны группировать объекты, которые обладают аналогичными административными требованиями и требованиями безопасности внутри общего домена. Организационные элементы (OU) применяются для делегирования необходимого администрирования объектам и применения Групповых политик.

Изменения строения OU менее сложны по сравнению с изменениями структуры уровней домена и Леса. Так как OU ограничены Групповыми политиками, когда вы изменяете их структуру, вам требуется убедиться, что всё ещё применяются правильные Групповые политики. При перемещении вами объектов из одного OU в другой, они будут наследовать те настройки безопасности и Групповые политики, которые применяются к OU назначения. Это перемещение не берёт с собой никакие настройки, которые имелись на уровне исходного OU.

Владелец Леса способен делегировать полномочия пользователям чтобы назначать их Администраторами OU. Администраторы OU способны управлять объектами и политиками в рамках выбранного OU. Они способны создавать дочерние OU и делегировать полномочия другому пользователю/ другим пользователям для управления дочерним объектам OU. Администраторы OU не имеют возможности контролировать действия служб своего каталога и именно это является иным способом управления привилегированным доступом в рамках имеющейся инфраструктуры идентификации.

Существует два типа организационных элементов:

-

Account OU: OU учётных записей содержат объекты пользователей, групп и компьютеров. Создание данной структуры OU и делегирование административных прав его объектам входит в зону ответственности владельца данного Леса.

-

Resource OU: OU ресурсов содержат сами ресурсы и учётные записи тех пользователей, которые используются для управления ресурсами. Владелец данного Леса должен создать данную структуру OU и делегировать необходимые полномочия.

При определении вами необходимого дерева OU важно следовать неким стандартам. Эти стандарты могут быть особенными для требований вашей организацию В приводимом ниже списке я упоминаю несколько методов, которые могут применяться для организации некого дерева OU:

-

Базирование на имеющейся организационной структуре: Создаваемое дерево OU обязано соответствовать самой структуре организации; этому проще следовать в большинстве случаев, но здесь и создаются более обширные границы.

-

Базирование на имеющемся географическом местоположении: Этот метод можно применять для построения структуры OU в случае когда организация имеет офисы филиалов. Она впоследствии может разбиваться и далее при помощи подразделений или команд, которые имеются в каждом из офисов филиала.

-

Базирование на подразделениях: Это наиболее часто применяемый метод для создания необходимой структуры OU. Он может и далее разбиваться на категории на основании географического местоположения. Например, OU продаж может иметь дочерние OU для представления филиальных офисов, например, в Далласе, Лондоне и Торонто.

-

Базирование на основе безопасности: В данном OU могут применяться Групповые политики для применения политик и настроек безопасности. Полагаясь на одни и те же обстоятельства мы можем строить необходимую структуру OU. Например, инженеру поддержки первого уровня в вашей ИТ команде будут иметь политики безопасности, отличающиеся от политик безопасности инженеров третьего уровня. Чтобы приспособиться к этому, мы можем создать некий OU tier-1 и OU tier-3. Этот метод применим для малого бизнеса.

-

Базирование на имеющемся типе ресурса: Необходимое дерево OU может иметь структуру на основе ролей сервера, приложений и типов устройств.

Допускается также и смешение всех этих методов. Нет никаких ограничений на общее число дочерних OU, которые вы можете создавать, однако исходя из целей администрирования и управляемости Microsoft рекомендует вам не иметь более 10 уровней.

После того как вы завершили свою структуру OU, убедитесь что задокументировали её подобающим образом. Кроме того, предоставьте руководства с тем, чтобы инженеры могли следовать применяемому вами методу. Когда я работал над проектами, я обратил внимание, что некоторые структуры OU вовсе не имеют никакого смысла, поскольку с течением времени разные инженеры применяли свои собственные методы структурирования OU. Организации должны иметь некий стандарт для подражания.

В предыдущих разделах этой главы я пояснил как мы можем проектировать логическую топологию необходимого Active Directory. Наш следующий шаг состоит в проектировании требуемой физической топологии своего построения Active Directory.

Большинство имеющихся в современных инфраструктурах рабочих нагрузок виртуальные. Контроллеры домена также могут быть виртуальными; однако, в зависимости от поставщика виртуализации рекомендуемые способы также могут отличаться. Тем самым, когда вы планируете развёртывать виртуальные контроллеры домена, обратитесь за справочными сведениями к своему производителю программного обеспечения и найдите те рекомендации, которые он даёт для виртуальных контроллеров домена. Приводимые нами в данном разделе рекомендации сосредоточены вокруг платформы виртуализации Microsoft Hyper-V.

Не рекомендуется чтобы вы использовали исключительно виртуальные контроллеры домена. На практике для доступности и

целостности рекомендуется некий баланс между физическими и виртуальными контроллерами домена. Это в особенности применимо когда

виртуальные контроллеры домена и кластеры Hyper-V используются в том же самом домене. Например, Rebeladmin Corp.

использует в качестве своего первичного домена rebeladmin.com. Когда компания

начинала, для размещения ролей своего сервера применялись физические серверы. Компания работала с двумя физическими

контроллерами домена Active Directory. Со временем, в эпоху виртуализации, компания создала некий кластер Hyper-V.

Этот кластер также вошёл в состав общего домена rebeladmin.com. Наша компания

перенесла рабочие нагрузки с физических серверов в серверы виртуальные. По мере выхода новых выпусков Active Directory,

они настраивали новые виртуальные контроллеры домена и перемещали роли FSMO в виртуальные контроллеры домена. Служба кластера

Hyper-V требует сопровождения 50% и более доступности хостов для поддержки кворума. В случае отказа оборудования, когда данная

система утрачивает кворум, такой кластер останавливается и рабочие нагрузки не выполняют миграцию подобающим образом. Так

как при данном событии все имеющиеся контроллеры виртуальные, в момент загрузки Hyper-V существуют проблемы с аутентификацией

кластера, поскольку виртуальные контроллеры домена остановлены. Таким образом, убедитесь что на данный случай вы

используете физические контроллеры домена.

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

В некой виртуальной среде убедитесь что вы распределили свои контроллеры домена по хостам. Это поспособствует доступности на случай непредвиденных ситуаций. |

В приводимой далее таблице я перечислил да и нет в терминах виртуальных контроллеров домена:

| Да | Нет |

|---|---|

Запуск контроллеров домена в различных виртуальных кластерах различных ЦОД во избежание единственной точки отказа |

Не сохраняйте базу данных Active Directory и файлы журнала в виртуальных IDE дисках. Для надёжности храните их в VHD, которые подключены к некому виртуальному контроллеру SCSI. |

Важна безопасность VHD

(Virtual hard disk), так как копию VHD можно поставить

в соответствие некому компьютеру и считать его данные. Если некто без полномочий получит доступ к

|

В некой виртуальной среде инженеры применяют для более быстрого развёртывания операционных систем шаблоны. Не устанавливайте свой контроллер домена в некую операционную систему, которая не подготавливалась при помощи sysprep. |

Отключите синхронизацию времени между своим виртуальным контроллером домена и его хостом. Это сделает возможной синхронизацию времени контроллера домена с PDC. |

Для создания дополнительных контроллеров домена не применяйте копию уже развёрнутого контроллера домена. |

N/A |

Не пользуйтесь функциональностью экспорта Hyper-V при экспорте своего виртуального контроллера домена (для целей откатов и восстановления). |

N/A |

Не ставьте на паузу и не останавливайте контроллеры домена на длительный промежуток времени (дольше значения времени жизни столбового камня - tombstone). |

N/A |

Не делайте моментальные снимки виртуальных контроллеров домена. |

N/A |

Не применяйте диски VHD с дифференциальными приращениями, так как они снижают общую производительность. |

N/A |

Не копируйте и не клонируйте VHD Active Directory. |

Местоположение контроллера домена в имеющейся инфраструктуре зависит от ряда моментов:

-

Сетевая топология: Организации могут иметь различные здания, офисы филиалов и ЦОД, которые соединены вместе. Все службы и ресурсы, размещаемые в этих расположениях могут требовать интеграции контроллеров домена. Ключевой для контроллеров домена является репликация. Собственно расположение необходимых контроллеров домена в имеющейся сетевой среде будет зависеть от того возможно ли достигать успешной репликации или нет. Сетевая сегментация может препятствовать передачи надлежащего обмена по сетям, что может воздействовать на репликации. Важно регулировать свою сетевую топологию для поддержки того чтобы архитектура Active Directory была на соответствующих местах.

-

Безопасность: Для контроллеров домена важна физическая безопасность, так как они содержат отпечаток общей инфраструктуры идентификации. В тех местах, где вы не способны обеспечить в своей сетевой среде физическую безопасность не рекомендуется размещать контроллеры домена. В подобных случаях вместо полного контроллера домена можно развёртывать RODC.

-

Надёжность соединений между площадками: Как я уже упоминал ранее, именно репликации являются ключом для жизнеспособности инфраструктуры контроллеров домена. Когда соединения между площадками нестабильны, невозможно помещение и поддержка жизнеспособных репликаций. В подобных случаях рекомендуется применять RODC.

-

Площадки Active Directory: Мы уже обсуждали площадки Active Directory в Главе 1, Основы Active Directory. Они важны в плане проектирования физической топологии. В последующих главах я продемонстрирую как настраивать связи площадок и как ими управлять.

Серверы Глобального каталога отвечают за хранение полной доступной для записи копии объектов в их собственном домене и частичную копию всех прочих объектов доменов в данном Лесе. Он снабжает сведениями запросы относительно объектов во всём этом Лесе. Служба Глобального каталога является частью служб контроллера домена и он не может отделяться.

В неком окружении единственного- леса- единственного- домена все контроллеры домена могут быть серверами Глобального каталога, поскольку он не будет отличаться от репликаций домена. Однако в среде со множеством доменов размещение сервера Глобального каталога включает в себя и планирование, поскольку он увеличивает объём подлежащих репликации данных, а также используемую полосу пропускания.

При размещении сервера Глобального каталога следует принимать во внимание определённые моменты:

-

Число пользователей: Вам рекомендуется помещать сервер Глобального каталога в любой имеющей более 100 пользователей площадке. Это поспособствует доступности в случае отказа связи WAN.

-

Надёжность подключений WAN: Когда доступность между площадками в бедственном положении, вам рекомендуется помещать серверы Глобального каталога на удалённой площадке и разрешать универсальное кэширование участия.

-

Маршрутизация пользователей: Маршрутизация пользователей требуется когда они входят в систему в первый раз из любого местоположения в этой инфраструктуре. Таким образом, когда пользователи пользуются профилями маршрутизации в удалённых площадках, важно что это вы поместили там необходимый сервер Глобального каталога.

-

Требования приложений: Такие приложения, как Microsoft Exchange интенсивно зависят от серверов Глобального каталога. Когда аналогичные приложения размещаются в удалённых площадках, им требуется иметь сервер Глобального каталога.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Когда в рассматриваемом домене включена функциональная возможность универсального участия, все домена способны обрабатывать локально запросы регистрации без следования к некому серверу Глобального каталога. Это будет предоставлять практику более быстрой регистрации и снижает обмен для случая когда пользователи применяют WAN. |

После того как было определено положение сервера Глобального каталога, стадия проектирования Active Directory выполнена. Теперь, когда у нас имеется готовым логический и физический проект для необходимой инфраструктуры Active Directory, давайте рассмотрим проектирование Гибридной идентификации.

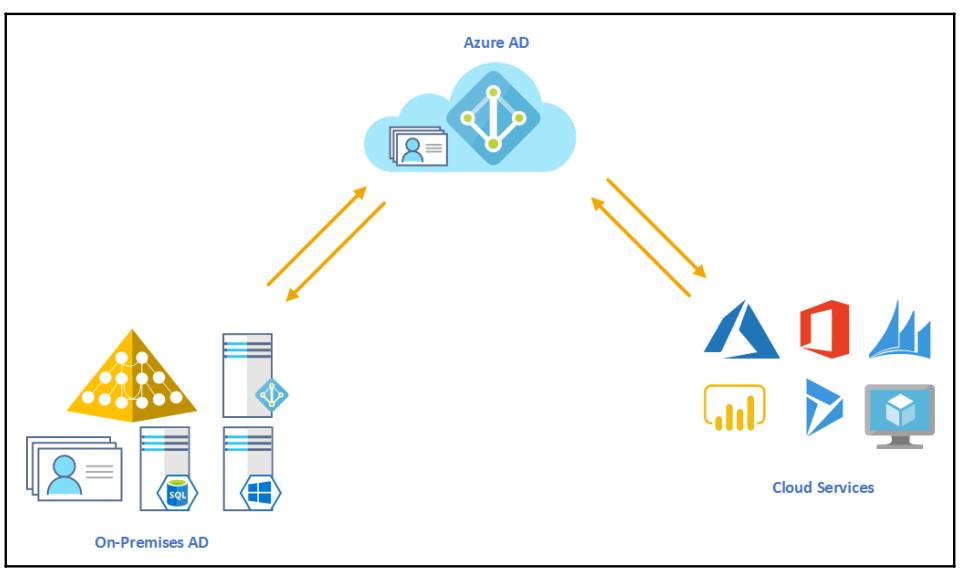

Имеется множество причин, по которым организации рассматривают возможность расширения их локального AD в AD Azure. Давайте рассмотрим некоторые из такх причин:

-

Применение облачных приложений (SaaS): Организации применяют для своих действий (локально) различные виды приложений. Автономные приложения проще в управлении и сопровождении, однако некоторые приложения обладают зависимостью. Часть из них требует большого числа ресурсов. Отличным примером является решение SAP. Когда оно является локальным, оно требует различные компоненты, такие как серверы баз данных, серверы GUI и тому подобное., так как все эти компоненты зависят друг от друга. Когда некие компоненты отказывают, также отказывает и всё приложение. Следовательно вам требуется спланировать поверх всего этого высокую доступность. Теперь всё больше и больше производителей снимают эту тяжесть с пользователей и предлагают облачные версии приложений вместо локальных. Осуществив это, организациям больше не придётся беспокоиться относительно масштабируемости, доступности и сопровождения. Само приложение будет доступно пользователям, как только оно потребуется. Когда организация перемещается в облачные приложения, это также потребует некой разновидности управления идентичностью и доступа. Большинство таких решений SaaS поддерживают интеграцию с AD Azure. Расширяя локальный AD в AD Azure, организации способны поддерживать те же самые идентификации для авторизации.

-

Требования аутентификации: Локальные AD применяют для аутентификации Kerberos и NTLM.Однако современные требования аутентификации намного сложнее этого - в особенности когда вы рассматриваете службы на основе веб- интерфейса. В отличии от Windows AD, Azure AD строится для конкретного облачного решения, к тому же он поддерживает такие протоколы аутентификации как SAML 2.0, OAuth 2.0, OpenID Connect и WS-Federation. Применяя Гибридную идентификацию мы можем пользоваться обоими видами аутентификации в одной инфраструктуре идентичности.

-

Современная защита идентичности: Идентификация играет жизненно важную роль когда дело качается безопасности данных. Современные злоумышленники нацелены на идентичность, так как именно она открывает доступ к значимым сведениям. Microsoft хорошо знает об этом и непрерывно инвестирует в улучшение идентичности и защиты данных. В результате этих усилий родились Условный доступ, защита сведений Azure, RMS Azure, Защита идентичности Azure и Управление привилегированной идентичностью Azure. Эти новые функции/ службы работают только в облачных решениях и Гибридных инфраструктурах идентификации.

-

Перемещение рабочих нагрузок в Azure IaaS и Azure PaaS: Когда организация уже сделала выбор в отношении смещения в облачное решение, нет никакого резона для развёртывания дополнительных контроллеров домена в Azure для расширения своего локального AD. Потребуется лишь добавить дополнительные зависимости и накладные расходы управления. Вместо этого организации могут выбрать некий путь Гибридной идентификации. Когда ваши рабочие нагрузки были целиком перемещены в соответствующее облачное решение, эта организация может отсечь подключения к локальному AD.

-

Унифицированная практика доступа: Некоторые организации используют облачные приложения (SaaS), а также локальные (веб-) приложения для своих действий. Такие системы могут иметь различные виды аутентификации и различные типы порталов аутентификации. Однако применяя Azure AD, Посредника приложений (Application Proxy) и SSO (single sign-on), они способны иметь унифицированную практику для всех веб- приложений. Когда такая организация желает использовать имеющиеся идентичности для аутентификации, локальный AD требуется расширить в AD Azure:

Rebeladmin Corp. запускает свои предложения и службы в расположенном в его головном офисе ЦОД. Они применяют Microsoft Active Directory для управления их корпоративной идентичностью и доступом. В последнее время эта компания заменила некоторые из своих локальных приложений и служб облачными версиями. Теперь эти приложения и службы также требуют некого вида управления идентификацией и доступа. По этой причине им приходится принимать решения по расширению локального AD в Active Directory Azure. Наше окончательное решение содержит выполнение следующего:

-

Локальные идентичности и пароли хэшируются и синхронизируются с AD Azure при помощи Azure AD Connect. Это позволяет пользователям выполнять аутентификацию локально и в облачных приложениях/ службах, используя те же самые имена пользователя и пароли.

-

Rebeladmin Corp. применяет функциональные возможности AD AZure обратного кэширования пароля и сброса пароля с собственной подписью, что делает возможным для пользователей сбрасывать пароль без помощи некой службы ИТ технической поддержки.

-

Бесшовная функциональность SSO AD Azure позволяет пользователям выполнять аутентификацию в облачных и локальных приложениях автоматически через корпоративные устройства.

-

В AD Azure объекты хранятся в некой плоской структуре. Таким образом, управление объектом всё ещё осуществляется при помощи локального AD. В ней инженеры способны структурировать объекты AD неким иерархическим образом. Они всё ещё применяют Групповые политики для управления настройками пользователей и компьютеров в своей локальной инфраструктуре.

-

Все устройства Windows 10 напрямую соединены с Azure AD, а устройства с более низкой версией регистрируются в AD AZure при помощи гибридного метода соединения AD Azure. Rebeladmin Corp. управляет значением состояния такого устройства применяя Microsoft Intune.

-

Rebeladmin Corp. публикует несколько локальных приложений на основе веб интерфейса для Интернета при помощи Посредника приложений AD Azure. Таким образом пользователи не будут ощущать разницу когда они выполняют аутентификацию в облачных или в локальных службах.

-

MFA Azure также посещается для предоставления некого дополнительного уровня безопасности в самом процессе аутентификации.

-

Журналы подписей, рискованные события, а также аналитика регистраций запускаются в Azure в современной помощи от угроз инфраструктуре идентификации организаций.

-

Rebeladmin Corp. применяет Защиту идентификации Azure, Защиту сведений Azure и условный доступ для реализации современной идентификации и защиты данных как в облачных, так и в локальных ресурсах.

Наш предыдущий сценарий является исключительным примером для настройки Гибридной идентификации. помещаемое на место решение не только расширяет инфраструктуру идентификации, но и использует связанные с Azure AD службы и функции для улучшения управления идентификацией и доступом, защиты идентификационных данных и безопасности данных по всем направлениям. Однако у каждой организации свой бюджет, свои бизнес- требования и разные навыки, и всё это повлияет на проект Гибридной идентификации. Давайте рассмотрим несколько областей, которые принимать к сведению при разработке Гибридной идентификации.

Дела перемещаются в облачные решения по многим причинам. Основываясь на наших намерениях, мы можем сгруппировать эти организации по четырём категориям:

-

Исключительно в облаке: Это обычно применяется для новых бизнесов. Они вовсе не желают вкладываться в локальные решения. Они запускают свои действия исключительно в облачном решении. Данная модель идеальна для тех дел, которые связаны с доступностью и масштабированием. Гибридная идентификация не подходит для таких видов бизнеса, так как нет никакого локального отпечатка.

-

В будущем только облако: Существуют организации, которые уже имеют некую локальную инфраструктуру, однако они желают перейти в облако целиком в последующие годы. Они уже приняли решение, что они больше не будут обновлять локальную инфраструктуру и что все их новые инвестиции уже направляются в облачное решение. Совместимость с локальным решением больше не рассматривается ими когда они намерены размещать в будущем некую новую службу.

-

Постоянный гибрид: По причине наследуемых требований, требований соответствия или бизнес- требований, некоторые организации не собираются быть представленными только в облаке, но им также комфортно применять облачные службы, которые помогают им улучшать их текущие действия. Большинство из этих решений будут гибридно совместимыми. Они намерены продолжать инвестиции в улучшение локальной инфраструктуры.

-

Принудительное использование облака: В редких случаях, некоторым организациям приходится переходить на облачные службы, поскольку у них нет иного выбора. Такое облачное решение обусловлено тем, что некий производитель более не предоставляет локального решения и пришлось целиком перейти в решение SaaS. Кроме того, это может быть связано с партнёром, который целиком перевёл свои службы в облачное решение. Для них Гибридная идентификация это всего лишь проверка подлинности некого прикладного приложения или службы при помощи тех же самых локальных идентичностей. В дальнейшем не будет никаких дополнительных инвестиций в улучшение инфраструктуры идентификации с помощью AD Azure или связанных с ним служб/

Таким образом, в какую категорию попадает ваша организация? Мы должны правильно понимать подход данной организации прежде чем предложим некий проект. В большинстве случаев проект получает отклонение не по технической причине, а по причине ошибки в цели или бюджете.

Когда я захожу на вебсайт Auto Trader просто для поиска машины, я получаю более 400 000 результатов. Просто невозможно пройти по ним всем для поиска той машины, что сидит в моём сознании. Однако если я, допустим, сообщу что мне нужна BMW 4 серии, автомат, 2018 года, очень просто найти то, что мне нужно. По мере того как мы верно выражаем свои требования, а также вместе с тем поставщики их правильно улавливают, мы получим именно то решение, которое мы ищем.

Бизнес- потребности имеют различные формы. Это может быть вид прибыли, улучшения операций, изменения стратегии или требования соответствия/ безопасности. Для предоставления надлежащего решения нам требуется знать все входящие и исходящие требования. Это наиболее вызывающая стадия процесса проектирования для инженеров. Она всегда запускает некий сорт взаимодействия между инженерами и владельцем бизнеса, директором, управляющим или главой подразделения. Некоторые из них не будут обладать достаточными техническими сведениями чтобы пояснить в точности то что им требуется от Гибридной идентификации. Следовательно, будет лучше применять общие вопросы для получения по возможности дополнительных сведений.

Для проектирования Гибридной идентификации нам требуется получить сведения для следующих областей:

-

Облачные службы (те, которые мы намерены использовать)

-

Текущая локальная инфраструктура

-

Требования аутентификации

-

Требования мониторинга/ выдачи отчётов/ предупреждений

Здесь я перечислил набор общих вопросов и того что мы можем предоставлять на выходе:

-

Облачные службы:

-

Зачем организация собирается перемещаться в облака? (Этот ответ поможет определить необходимый облачный подход данной организации.)

-

Какие облачные службы данная организация намерена применять? Например, SaaS, PaaS, IaaS (На основании данного решения также изменится и реализация Azure AD. Например, когда организация собирается применять PaaS, необходимо связать с данной настройкой AD Azure относящиеся к делу виртуальные сетевые среды и DNS.)

-

Сколько пользователей намерены применять эту службу? (Этот ответ поможет определить требования к лицензиям AD Azure.)

-

Кто собирается управлять этими службами? (Ответ на это поможет определить будет ли требоваться персонал для дополнительного обучения, профессиональной поддержки и тому подобного.)

-

Насколько критичной рассматривается данная служба? (Это поспособствует нам в решении по вариантам поддержки для данного решения.)

-

-

Текущая локальная инфраструктура:

-

Разъясните свою текущую инфраструктуру идентификации (Это очень важно, так как поспособствует вашему пониманию физического и логического построения текущей инфраструктуры идентификации).

-

Испытываете ли вы какие- то трудности с аутентификацией пользователей? (На основании данного ответа мы можем принять решение потребуется ли нам выполнять проверки жизнеспособности локального AD прежде чем реализовывать Гибридную идентификацию.)

-

Какие AD службы в настоящее время применяются? Например, ADFS, RMS и ADCS (Этот ответ поможет вам решить какие службы AD Azure способны заменить/ улучшить работу этих компонентов. Например, ADFS может быть замещена службами Проброса (Pass-through) Azure и бесшовного SSO. AD RMS потенциально можно заменить на Azure RMS).

-

Имеются ли у вашей организации опубликованные вовне веб службы? Довольны ли вы тем иметь ту же самую практику входа в =систему повсеместно? (Если ответ на оба вопроса - да, мы можем применять Посредника приложений Azure AD для предоставления той же самой практики регистрации как для облачных, та и для локальных служб.)

-

Требуется ли управлять состоянием локального устройства в AD Azure? (Это помогает определять какой метод присоединения AD Azure использует и принять решение будет ли он требовать некое MDM решение, подобное Intune.)

-

-

Требования аутентификации:

-

Кто будет использовать эту облачную службу? (Будут ли это те же самые пользователи, которые имеются в локальном AD?)

-

Желают ли какие- то организации партнёров получать отступ к службам облака/ локально? (Если ответ - да, мы можем реализовать Azure AD B2B вместо AD FS.)

-

Желаете ли вы позволять внешним пользователям использовать их имеющиеся идентичности социальных сетей для аутентификации в облачных службах? (Когда ответом будет да, для этого мы можем применять Azure AD B2C.)

-

Требуется ли пользователям SSO? (Его может быть проще достичь при помощи Azure Seamless SSO.)

-

Какие технологии аутентификации поддерживают приложения? Например, NTLM, OAuth, SAML, Kerberos и так далее (Azure AD поддерживает наследуемые методы аутентификации, такие как SAML, OAuth и OpenID).

-

Допускает ли наш бизнес синхронизацию хэшей паролей для данного облачного решения? Соответствует ли хэширование паролей требованиям соответствия и наследования компании? (Когда ответ - нет, нам потребуется применять либо аутентификацию AD FS, либо проброс аутентификации.)

-

-

Требования безопасности:

-

Довольна ли данная организация контролем доступа к ресурсам на основе состояния устройства, местоположения, риска- подписи? (Если ответ- да, мы можем для этого реализовать доступ по условию.)

-

Требуется ли пользователям MFA? (Это можно осуществить при помощи MFA Azure, причём как для пользователей в облаке, так и для локальных пользователей.)

-

Желает ли эта организация выявлять риски с относящимися к идентификацией действиями? (Защита идентичности Azure способна выявлять потенциальные уязвимости вашей инфраструктуры идентификации.)

-

Требуют ли те данные, которые хранятся в приложениях облака и локальных приложениях защиты? (Мы можем применять безопасность прикладного приложения и защиту сведений Azure для охраны чувствительных данных.)

-

Желает ли эта организация защищать привилегированные учётные записи современными средствами безопасности? (Мы можем предоставлять полномочия доступа just- in- time с помощью управления идентификацией AD Azure.)

-

-

Требования мониторинга/ составления отчётов/ предупреждений:

-

Хочет ли эта организация просматривать журналы подписей, журналы ошибок и журналы аудита из центрального местоположения? (Мы способны собирать и просматривать журналы из центральных местоположений включая аналитику для AD Azure.)

-

Желает ли данная организация получать внутренние сведения относительно общей безопасности инфраструктуры идентификации? (Оценка защищённости AD Azure, обзор безопасности и центр безопасности Azure способны предоставить множество внутренних сведений относительно жизнеспособности текущей инфраструктуры идентификации и даже рекомендовать те моменты, которые мы можем выполнять для её улучшения.)

-

Синхронизация контролирует как ваши идентичности появляются в соответствующем облачном решении. В обычной среде AD инженеров осуществляют связанные с идентичностью изменения, такие как смену пароля, замена имени, изменение членства в группах, а также добавление/ изменение персональных атрибутов. Для некой Гибридной системы идентичность в применяемом облачном решении должна представлять те же самые характеристики что и локальная идентичность. Именно по этой причине критически важна синхронизация. Azure AD Connect является инструментом Microsoft, который был разработан для синхронизации локальной идентичности с облачным решением.

Azure AD Connect обладает пятью основными функциональными возможностями:

-

Службы синхронизации: Такая служба проверяет имеет ли Azure AD те же самые идентичности и атрибуты, что и локальный AD. Когда это не так, он выполнит репликацию относящихся к делу объектов и изменит Azure AD (мы можем решать какие сведения следует рассматривать для сравнения).

-

Служба федерализации: Azure AD Connect может применяться для предоставления Гибридной идентичности через локальную ферму AD FS. Она в основном применяется когда организации не желают синхронизации хэшированных паролей в Azure AD.

-

Синхронизация хэшированных паролей: Azure AD Connect способен осуществлять синхронизацию хэшированных паролей пользователей из локального AD в Azure AD.

-

Пробрасываемая аутентификация: Эта функциональность делает возможной аутентификацию пользователей в Azure AD с применением тех же самых паролей без синхронизации хэшированных паролей или среды федерализации. Дополнительные сведения относительно данной функциональной возможности можно найти в Главе 17, Гибридная установка Azure Active Directory.

-

Мониторинг: Azure AD Connect выполняет мониторинг жизнеспособности Azure AD Sync. Эти статистические сведения можно просматривать при помощи портала Azure.

Давайте рассмотрим несколько моментов, которые вам стоит учитывать при решении по синхронизации:

-

Топология локального AD: Azure AD Connect поддерживает два вида конфигураций:

-

Единственный Лес AD - единственный Azure AD: Это наиболее распространённая топология развёртывания. Когда некий пользователь имеет некий единственный Лес AD, он может быть синхронизирован с одним арендатором Azure AD. Установка Azure AD Connect Express поддерживает только эту топологию. Тем не менее, в некий определённый момент времени лишь один сервер Azure AD Connect способен выполнять синхронизацию данных с таким арендатором Azure AD. Для высокой доступности доступна поддержка этапности серверов.

-

Лес со множеством AD - единственный Azure AD: Некоторые организации по различным причинам обладают множеством Лесов AD. Azure AD обладает поддержкой для синхронизации идентичности из всех Лесов в одного арендатора Azure AD. Каждый Лес AD может иметь также и множество доменов. Устанавливаемый сервер AD Connect должен иметь возможность достижения всех имеющихся Лесов, но это не означает что ему требуется обладать доверием AD с Лесами. Такой сервер Azure AD Connect может быть помещён в некую сетевую среду периметра, а затем оттуда включается доступ к различным Лесам. Неким отлитым в граните правилом для данной модели является представление некого пользователя только один раз в Azure AD. Когда некий пользователь существует в множестве Лесов, это может обрабатываться двумя путями:

-

Мы можем установить соответствие значения идентичности пользователя при помощи значения атрибута электронной почты. Когда MS Exchange доступен в одном или более Лесов, он также может иметь некое локальное решение GALsync. GALsync является решением, которое применяется для совместного применения объектов почтового обмена между множеством Лесов. Это позволит вам представлять каждого пользователя как некий контакт для прочих Лесов. Когда некий пользователь имеет множество почтовых ящиков в одном Лесе, он будет соединяться при помощи таких контактов с прочими Лесами.

-

Когда пользователи расположены в некой топологии Леса учётных записей ресурсов, которая обладает расширенной при помощи Exchange и Lync схемой, они будут устанавливать соответствие с применением ObjectSID и sExchangeMasterAccountSID.

-

-

-

Синхронизация хэшированием паролей или федеральная: Когда наша организация позволяет нам применять для своего облака синхронизацию хэшированием паролей, это может быть самым простым способом синхронизации с таким облаком. Если это не так, существует два варианта. Когда данная организация уже применяет федерализацию, мы можем применять этот же метод для аутентификации Azure AD. Для этого нам требуется поддерживать среду AD FS с высокой доступностью. С другой стороны, пробрасываемая аутентификация предоставляет аналогичную функциональность, но всё основывается на Агентах. Вам не требуется поддерживать для этого фермы различных серверов. С тем, как реализовать эту функциональную возможность, вы можете ознакомиться в Главе 17, Гибридная установка Azure Active Directory.

-

Расширение каталога: Имеются интегрированные с AD приложения, которым для работы требуются расширения схемы AD. Обычно такое видоизменение схемы происходит в процессе самой установки. Кроме того, сами требуемые инженеры способны добавлять персональные атрибуты в имеющуюся схему AD и применять их в своих собственных приложениях (это дополнительно поясняется в Главе 7, Управление объектами Active Directory). Azure AD Connect способен выполнять синхронизацию таких персональных атрибутов в Azure AD. Это позволяет бизнесу строить свои собственные приложения в имеющемся облачном решении и применять значения из таких персональных атрибутов. Это потребует дополнительной настройки Azure AD Connect . Таким образом, прежде чем вы завершите проектирование, важно получить эти сведения.

-

Обратная запись пароля: В большинстве случаев организациям нравится оставлять за собой контроль своими паролями для локального AD. Поэтому, когда некому пользователю требуется сьрос его пароля, это требует выполнения в локальном AD с последующей синхронизацией в Azure AD (если применяется синхронизация хэшированных паролей). Когда она необходима, мы также можем позволять пользователям сброс их паролей в Azure AD и записывать их обратно в локальный AD. Это также можно выполнять через службы Azure AD Connect.

И последнее, но не по важности, стоимость также имеет некое значение при проектировании требующейся Гибридной идентификации. Службы AD DS не доставляют вам дополнительной стоимости, так как они поставляются вместе с операционной системой Windows Server/ Azure AD является некой управляемой службой и стоит дополнительных денег. Существует некая бесплатная версия Azure AD, однако она очень ограничена функциональностью. Таким образом, когда вы предлагаете свой проект, вам требуется также рассматривать и стоимость лицензирования. Большая часть свойств защиты идентичности и защиты данных доступна лишь в Azure AD P1 и P2. Без них мы не сможем в равной степени охранять бриллианты и скрепки. Когда ваша организация желает отказаться от функциональных возможностей по причине их стоимости, убедитесь что они осознают тот ущерб, который им это может нанести.

В этом разделе мы рассмотрели те моменты, которые нам необходимо рассматривать при проектировании некой Гибридной идентификации. В Главе 15, Наилучшие практические приёмы Active Directory и Главе 17, Гибридная установка Azure Active Directory я продемонстрирую как реализовывать необходимые службы/ функциональные возможности, которые мы здесь обсуждали.

Проектирование, реализация и сопровождения являются ключевыми этапами для любого успешного развёртывания службы. В этой главе мы изучили как проектировать необходимую инфраструктуру Active Directory в соответствии со стандартами отрасли и рекомендациями. Инфраструктура Active Directory обладает двумя видами компонентов: логическими и физическими. В этой главе мы изучили само проектирование и размещение обоих типов. В качестве соответствующего упражнения проектирования мы также изучили как собирать сведения о бизнесе, как определять риски и как устанавливать размеры.