Часть 3. Управление службами Active Directory

В этой части данной книги мы погрузимся глубже в службы ролей Active Directory, такие как Active Directory Domain Services, Active Directory Certificate Services, Active Directory Federation Services и Active Directory Rights Management Services. На протяжении этих глав вы рассмотрите стоящие за этими службами ролей технологии, оцените их преимущества и научитесь настраивать их.

Данная часть содержит следующие главы:

Глава 11. Службы Active Directory

Содержание

В этой главе мы перемещаемся к третьей части данной книги, которая сосредоточена на ролях сервера Active Directory (AD)ю Имеется пять основных ролей Active Directory:

-

Active Directory Domain Services (AD DS)

-

Active Directory Lightweight Directory Services (AD LDS)

-

Active Directory Federation Services (AD FS)

-

Active Directory Rights Management Services (AD RMS)

-

Active Directory Certificate Services (AD CS)

Мы уже рассматривали многие компоненты, свойства и возможности AD, но мы ещё пока не закончили. Службы AD присоединены ко множеству различных компонентов, таких как DNS (Domain Name System), репликации DFS (Distributed File System) и Групповые политики. Для сопровождения жизнеспособной среды AD нам требуется управлять каждым из этих компонентов надлежащим образом и быть уверенными что они они делают то что должны. Однако, в некоторых ситуациях профессионалы ИТ и разработчики программного обеспечения интересуются лишь возможностями аутентификации и авторизации AD. Это может быть обусловлено разработкой приложений, миграцией каталога, требованиями аутентификации приложения и прочими причинами. В подобных случаях мы можем применять AD LDS для предоставления служб LDAP (Lightweight Directory Access Protocol). Как и предполагает его название, это некая усечённая версия AD DS и она не зависит от многих прочих компонентов. Она также обладает меньшими требованиями к управлению. В данной главе мы более подробно изучим AD LDS.

Не может быть никаких жизнеспособных сред AD без жизнеспособных репликаций AD. Начиная с Windows Server 2008,

Microsoft для репликации папки SYSVOL ввела DFS. Она лучше своей предшественницы,

File Replication Service

(FRS, Службы репликации файлов), по множеству причин.

В данной главе мы изучим различия между FRS и DFSR

(Distributed File System Replication,

Репликацией распределённой файловой системы). После этого я продемонстрирую как выполнить миграцию репликации

папки SYSVOL с FRS на DFSR. Помимо технологий репликации, площадки AD также

имеют воздействие на репликацию AD. В этой главе мы подробно изучим площадки AD, связи площадок, подсети и

интервалы репликаций. Позднее мы изучим то, как работают репликации AD между площадками и внутри площадок.

Внутри некой среды AD абсолютно все контроллеры домена удерживают чувствительные сведения относительно идентичностей. Таким образом, критически важной является собственно безопасность домена. Начиная с Windows Server 2008, Microsoft ввела RODC (read-only domain controllers, Доступные только для чтения контроллеры домена), которые идеальны для площадок, в которых мы не способны гарантировать физическую безопасность. В данной главе мы изучим как работают RODC и как их настраивать. И последнее, но не в отношении важности, мы изучим сопровождение базы данных AD, включая дефрагментацию базы данных, резервное копирование и восстановление.

В этой главе мы охватим следующие вопросы:

-

Обзор AD LDS

-

Репликацию AD

-

Площадки AD

-

Сопровождение базы данных AD

-

RODC в действии

-

Резервное копирование и восстановление AD DS

Когда мы обсуждаем AD, мы ссылаемся на него как на некую отдельную службу; тем не менее, AD DS это некий набор

из множества прочих компонентов, таких как DNS, Групповые политики и репликация папки SYSVOL.

Каждый из этих компонентов требует надлежащей работы для жизнеспособного функционирования среды AD. Управление этими

компонентами не является простым; оно требует вложений в ресурсы, время и навыки. Как мы сможем увидеть, весь успех

инфраструктуры идентификации зависит от этих компонентов. И это касается не только безостановочной работы и

производительности службы; в этом также критически важную роль играет безопасность. Конкретный отказ или компромисс с такими

компонентами/ службами может иметь потенциальное воздействие на всю инфраструктуру AD в целом.

К операционным системам также причисляются и Microsoft Windows Core, а также Nano Server. Они не обладают прихотью GUI или множеством запущенного по умолчанию, но они всё ещё выполняют необходимое задание ОС. Они позволяют пользователям строить системы с нуля в соответствии с их требованиями. Они также увеличивают бесперебойное время работы системы (меньше обновлений), надёжность, производительность и безопасность. Вскоре после того как Microsoft выпустила самую первую версию AD, инженеры ИТ, разработчики приложений и профессионалы ИТ начали запрашивать некую усечённую версию AD DS с чистыми возможностями LDAP. Они жаждали прекратить все эти зависимости и требования управления с тем, чтобы иметь возможность сосредоточиться на разработке приложения поверх функций ядра AD. Вслед за Windows Server 2003, Microsoft выпустила Active Directory Application Mode (ADAM), который позволил администраторам запускать усечённую версию AD без таких моментов как Групповые политики и репликация файлов. Его можно было запускать на настольном компьютере или неком сервере участнике аналогично любой прочей службе Windows. Начиная с Windows Server 2008, Microsoft переименовала её в AD LDS и разрешила пользователям устанавливать данную роль при помощи Диспетчера сервера. Данная версия предоставила администраторам дополнительный контроль и визуализацию для развёртывания и управления экземплярами LDS. Это продолжилось во всех последующих выпусках AD DS после данной версии и входит также в состав Windows Server 2016.

Некоторые зависимости и требования управления расширили операционные возможности LDS. В следующем разделе мы рассмотрим некоторые ситуации, в которых мы можем применять LDS.

Разработка приложений

Именно эта область получает большинство преимуществ от функциональных возможностей AD LDS. Разработка приложений содержит много исследований и проверок. Когда эти приложения интегрированы с AD, очевидно, что им требуются разработка и проверки внутри некой среды AD. На протяжении этого процесса вам может потребоваться построение множества сред для проверок. Когда они являются полностью отлитыми экземплярами AD DS, это потребует ресурсов, времени и усилий по их развёртыванию и сопровождению. AD LDS делает для вас возможным запуск множества своих экземпляров внутри одно и той же среды, причём независимо. Каждый экземпляр будет иметь свою собственную схему, а инженеры смогут поддерживать такой экземпляр для всякой среды проверки. Даже хотя она и выглядит как некая усечённая версия, она предоставляет те же самые возможности аутентификации и управления AD DS, делая возможной для инженеров простую её адаптацию.

Так как экземпляры AD LDS можно запускать на настольной версии ОС или версии ОС сервера, они требуют меньшего числа предварительных требований. Таким образом, приложения также могут выпускаться с интегрированной LDS. Например, не все компании запускают AD. Даже хотя функции приложения основываются на свойствах AD, всё ещё не просто убедить всех что им следует иметь некую среду AD для запуска такого приложения. Вместо этого, установка данного приложения может обладать интегрированным экземпляром LDS, который может устанавливаться в соответствующей гостевой системе как часть общего процесса установки.

Расположение приложений

В наши дни размещение приложений - например приложений SaaS (software-as-a-service) - является распространённой моделью работы бизнеса для большинства дел. Такие приложения обычно развёртываются в установленном периметре или в некой общедоступной сетевой среде. Эти приложения также могут обладать требованиями аутентификации, однако в имеющемся периметре или общедоступной сетевой среде не рекомендуется устанавливать AD DS. В подобном случае наиболее распространённым методом является развёртывание AD FS для предоставления федеративного доступа; однако для её развёртывания всё ещё требуются дополнительные ресурсы и навыки. Тем не менее, когда для подобного приложения требуется полная изоляция, мы можем внутри своей сетевой среды периметра или общедоступной сети установить необходимый экземпляр AD LDS и предоставить приложениям службу аутентификации с включённым каталогом. Это гарантирует что данному приложению не придётся иметь никакого подключения к локальной сети или прочим экземплярам LDS в данной сетевой среде периметра и предоставляет по архитектуре некую безопасную среду.

Распределённые хранилища данных для интегрированных с AD приложений

Большинство интегрированных с AD приложений также требуют изменения схемы. При видоизменениях схемы такое приложение сохраняет определённые наборы данных в имеющейся базе данных AD. При большом числе приложений схема AD и данные продолжат расти, что в результате приведёт к значительному воздействию на репликацию AD, в особенности когда это происходит по медленным подключениям. Вместо хранения данных в самой базе данных AD, дополнительные наборы данных приложений могут храниться в соответствующем экземпляре LDS. Экземпляр LDS всё ещё применяет для аутентификации AD DS. Хранящиеся в таком экземпляре дополнительные наборы данных не будут реплицироваться ни в какие прочие контроллеры домена.

Миграция из иных служб каталога

Существуют среды и приложения, которые используют наследуемые службы каталога на основе X500, которые хотелось бы перенести в AD DS. В таком случае в качестве посредника можно воспользоваться AD LDS, которая также способна сопровождать приложения на основе X500. Она также будет очищать рухлядь и перемещать в AD DS только отфильтрованные сведения. AD LDS сделает возможным запуск необходимого экземпляра в стороне от AD DS, а привилегированные решения идентификации, такие как MIM смогут, когда это необходимо, выполнять синхронизацию данных между экземплярами LDS и AD DS.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Azure AD Connect является инструментом Microsoft, который позволяет нам осуществлять синхронизацию идентичностей пользователей из локального AD в Azure AD. Даже хотя AD LDS и обладает возможностями службы каталога, Azure AD Connect не поддерживает синхронизацию из экземпляров AD LDS в Azure AD. |

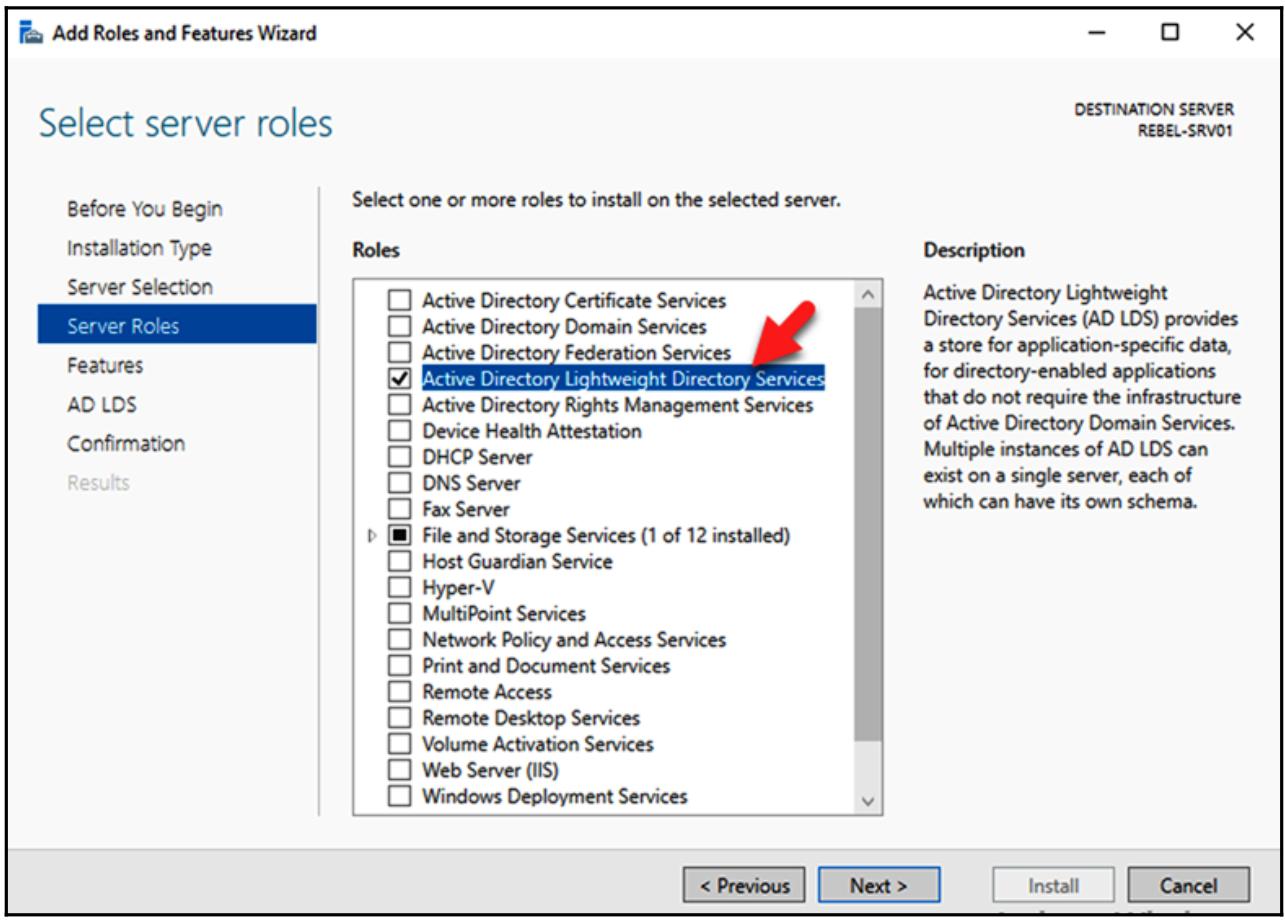

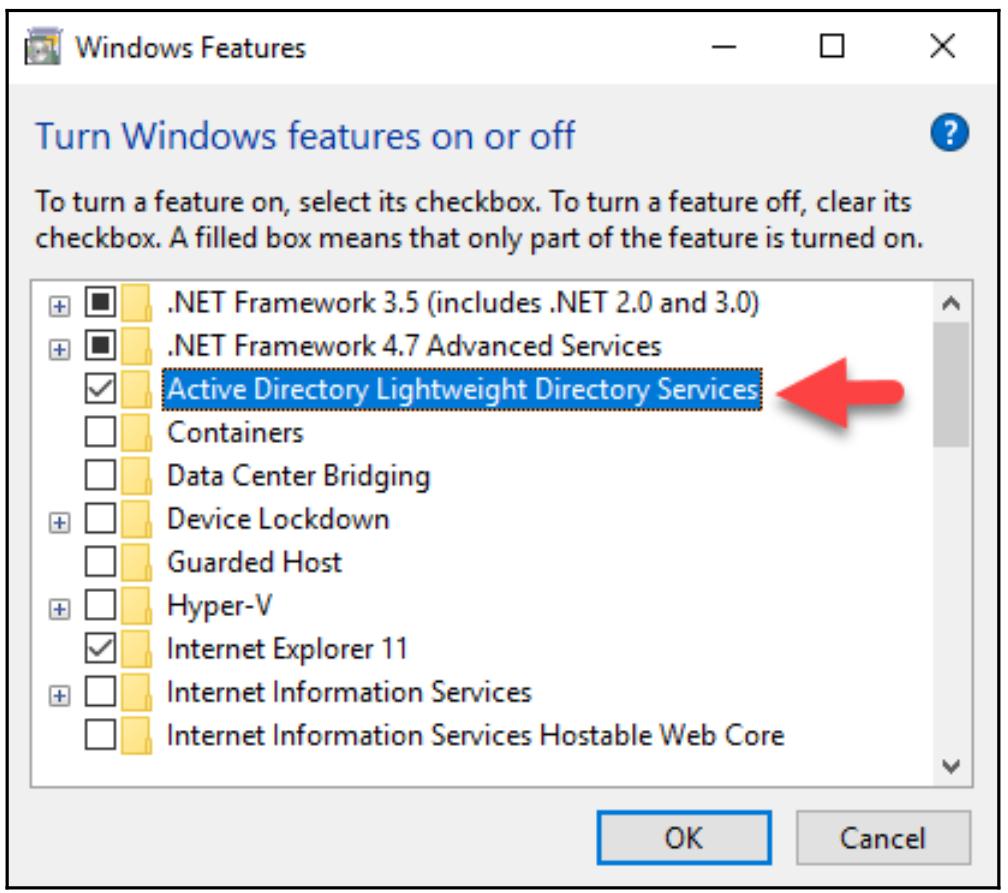

В ОС Windows Server 2016 LDS может быть установлен при помощи Диспетчера сервера. Для установки LDS пользователю требуется зарегистрироваться в выбранных системах с полномочиями локального администратора.

После входа в систему, запустите Server Manager (Диспетчер сервера) и кликните по Add Roles and Features. После этого, следуя указаниям мастера, под Server Roles выберите Active Directory Lightweight Directory Services и продолжите включив данную роль:

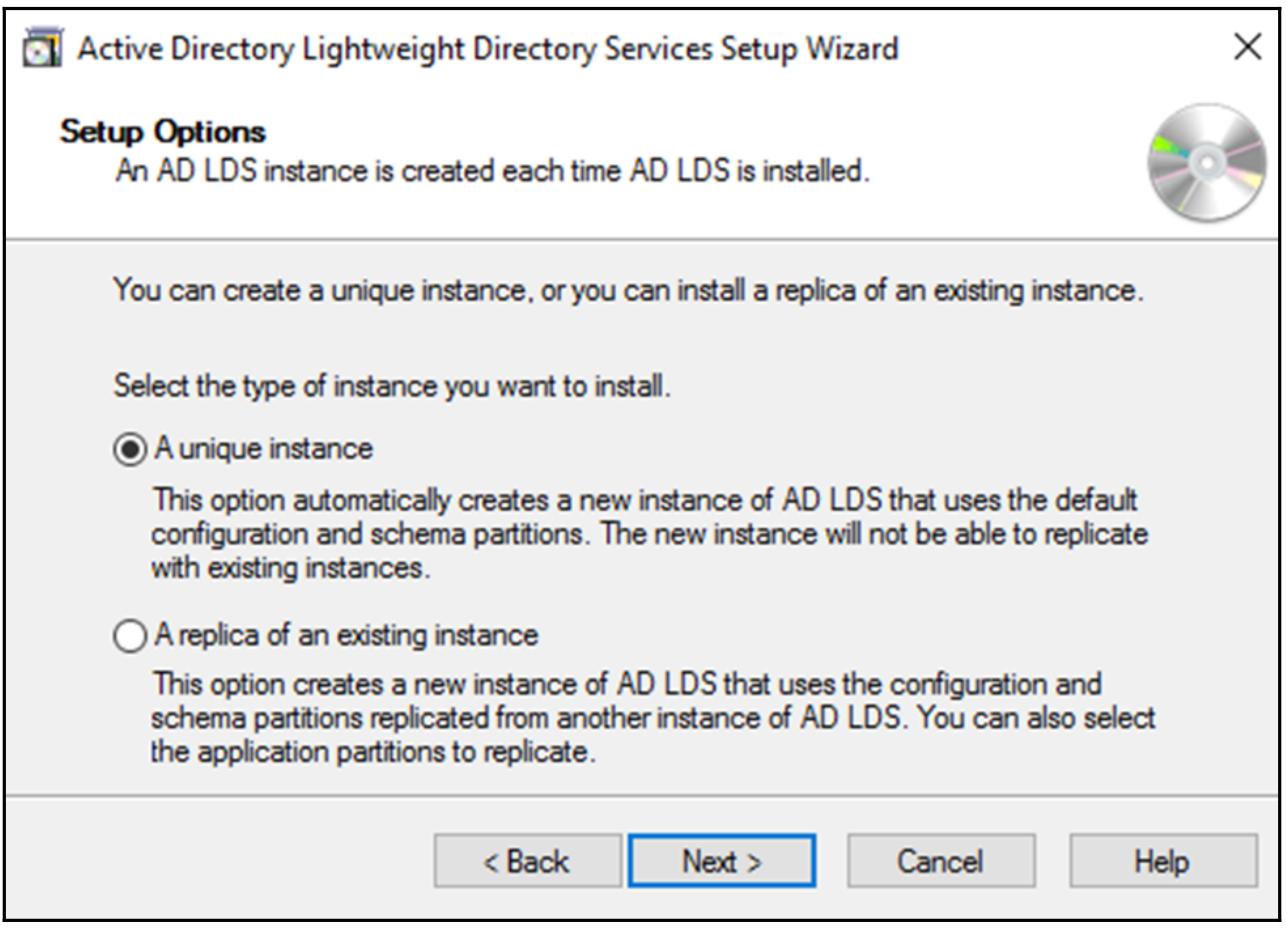

После установки этой роли кликните по мастеру Post-Deployment Configuration в Server Manager. LDS может быть настроен двумя способами: один заключается в применении A unique instance, а другой состоит в использовании A replica of an existing instance. Вариант с репликой аналогичен клонированию копии некого имеющегося экземпляра. Это полезно, в особенности для некой среды разработки приложения, в которой инженерами необходимо поддерживать некое число версий приложения:

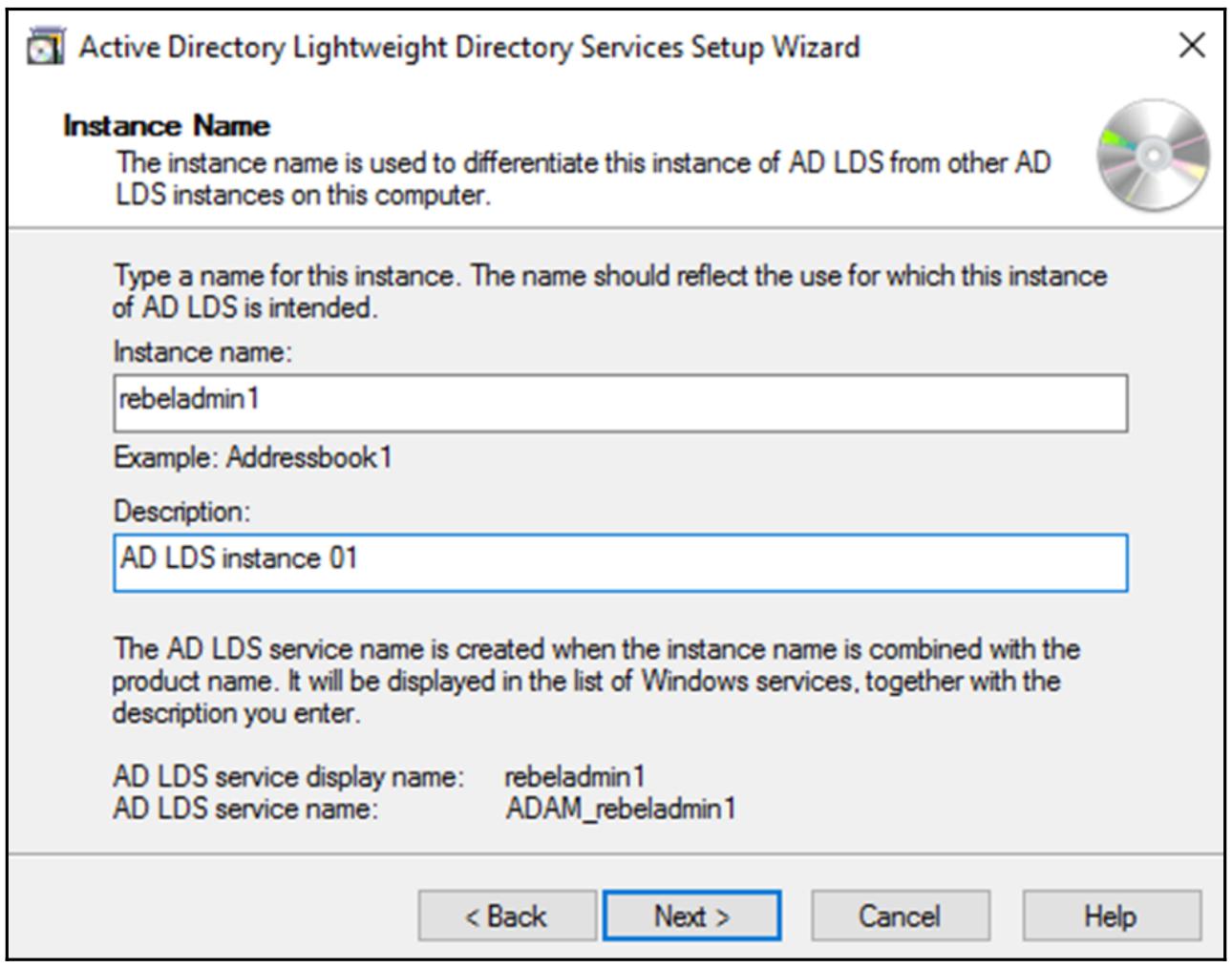

В своём следующем окне мы можем определить значение названия и описание для создаваемого экземпляра LDS:

В появляющемся следом окне мы можем задать значение порта LDS. По умолчанию значение порта LDS устанавливается в

389, а портом SSL назначается 636.

Когда вы запускаете множество экземпляров, их следует изменять соответствующим образом.

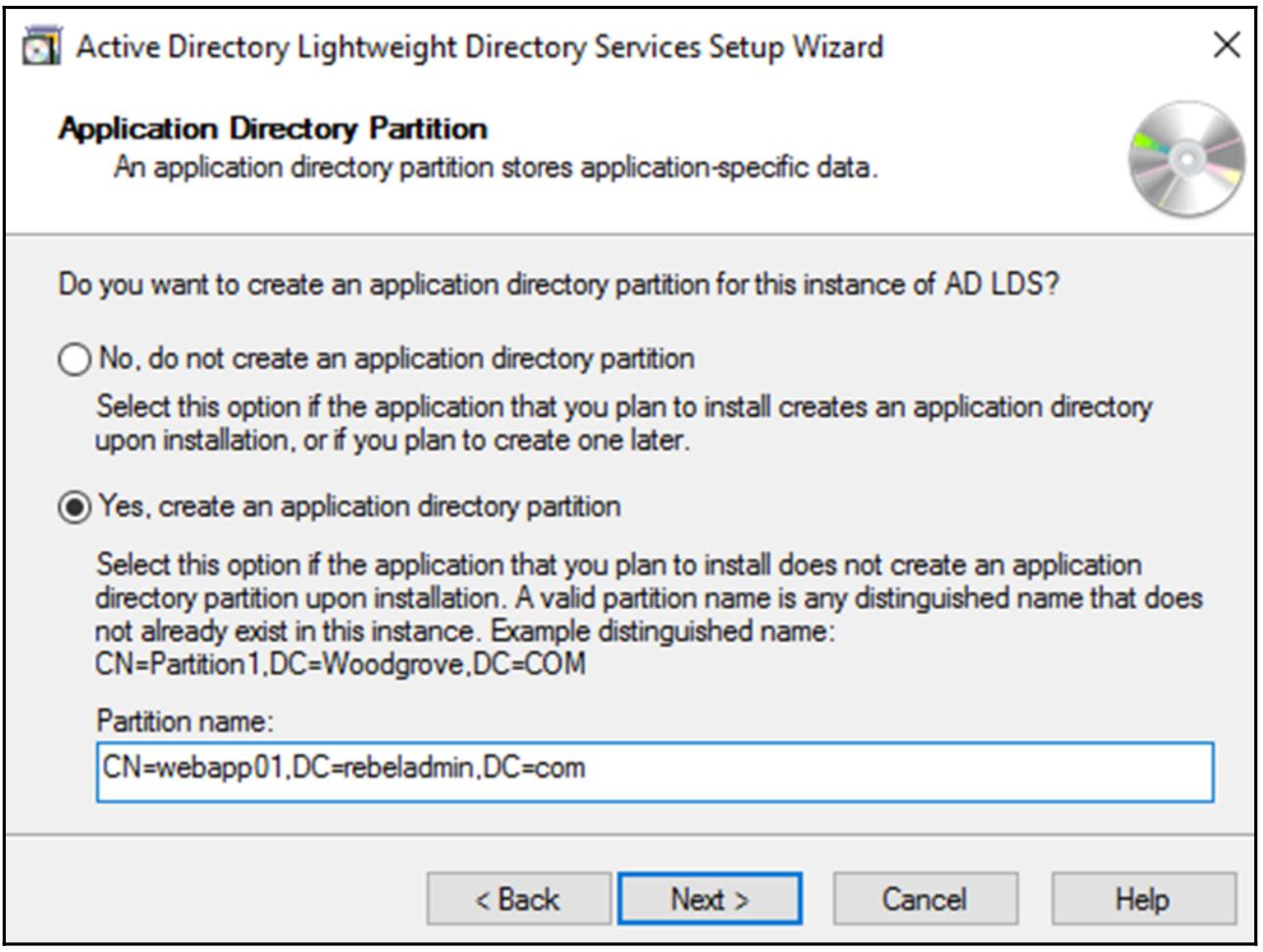

После этого мы можем создать раздел каталога данного приложения. Это позволит приложениям использовать данный раздел в качестве некого репозитория данных для хранения связанных с таким приложением сведений. Когда само приложение способно создавать некий раздел, это шаг не является необходимым и мы можем создать относящийся к делу каталог в процессе развёртывания самого приложения. При задании Partition name данного приложения, нам требуется предоставить его в неком формате отличительных имён:

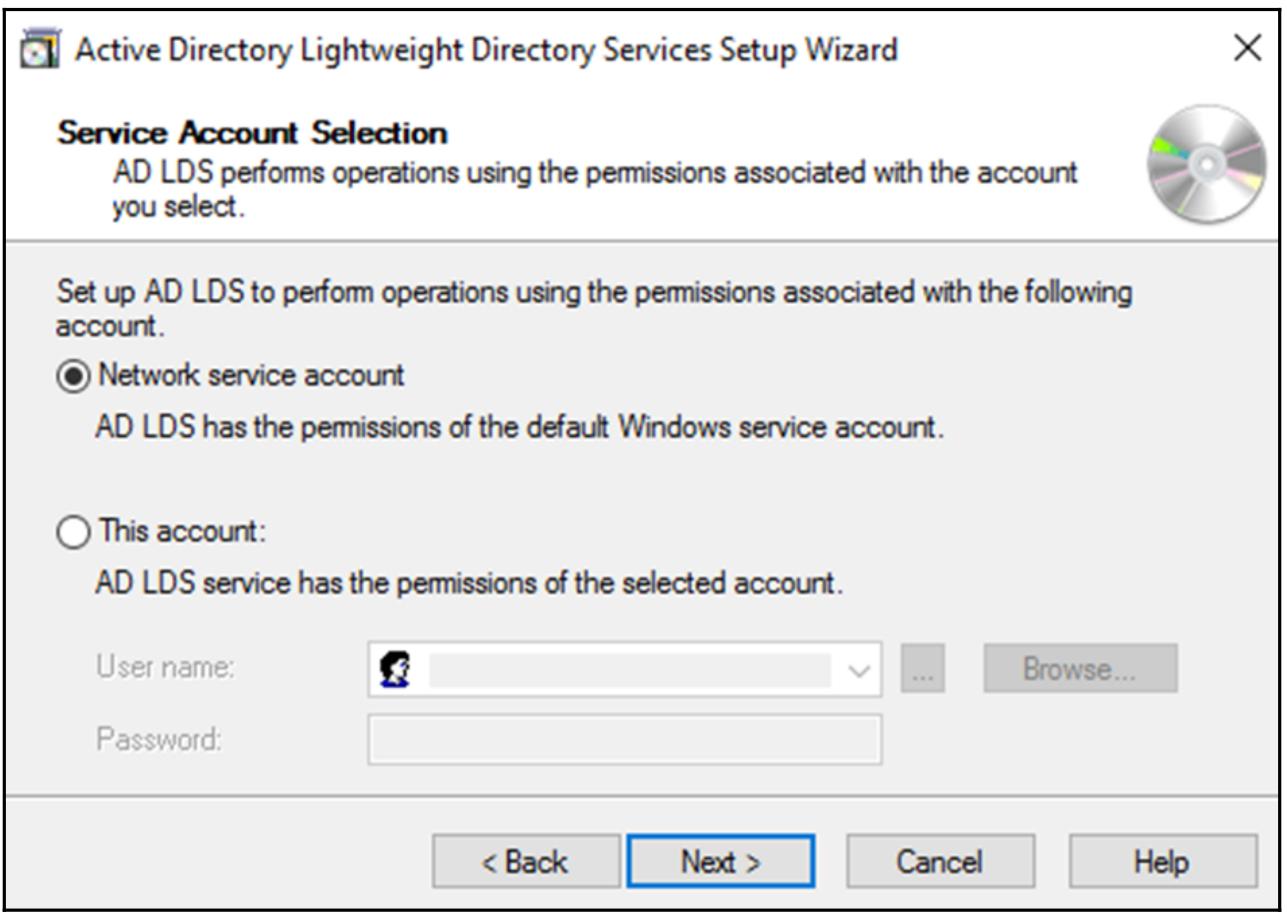

Наш следующий шаг заключается в определении того места,в котором следует хранить необходимые файлы данных LDS. После этого мы получим возможность определения учётной записи некой службы для LDS. Когда вы работаете в среде рабочей группы, вы можете воспользоваться для этого соответствующей Network service account или учётной записью локального пользователя. Когда это некая среда домена, это может быть любая учётная запись пользователя AD:

После этого нам требуется определить учётную запись администратора AD LDS. По умолчанию, она выбирает учётную запись того пользователя, которая использовалась для данной установки. Если это необходимо, её можно изменить на иную учётную запись или группу.

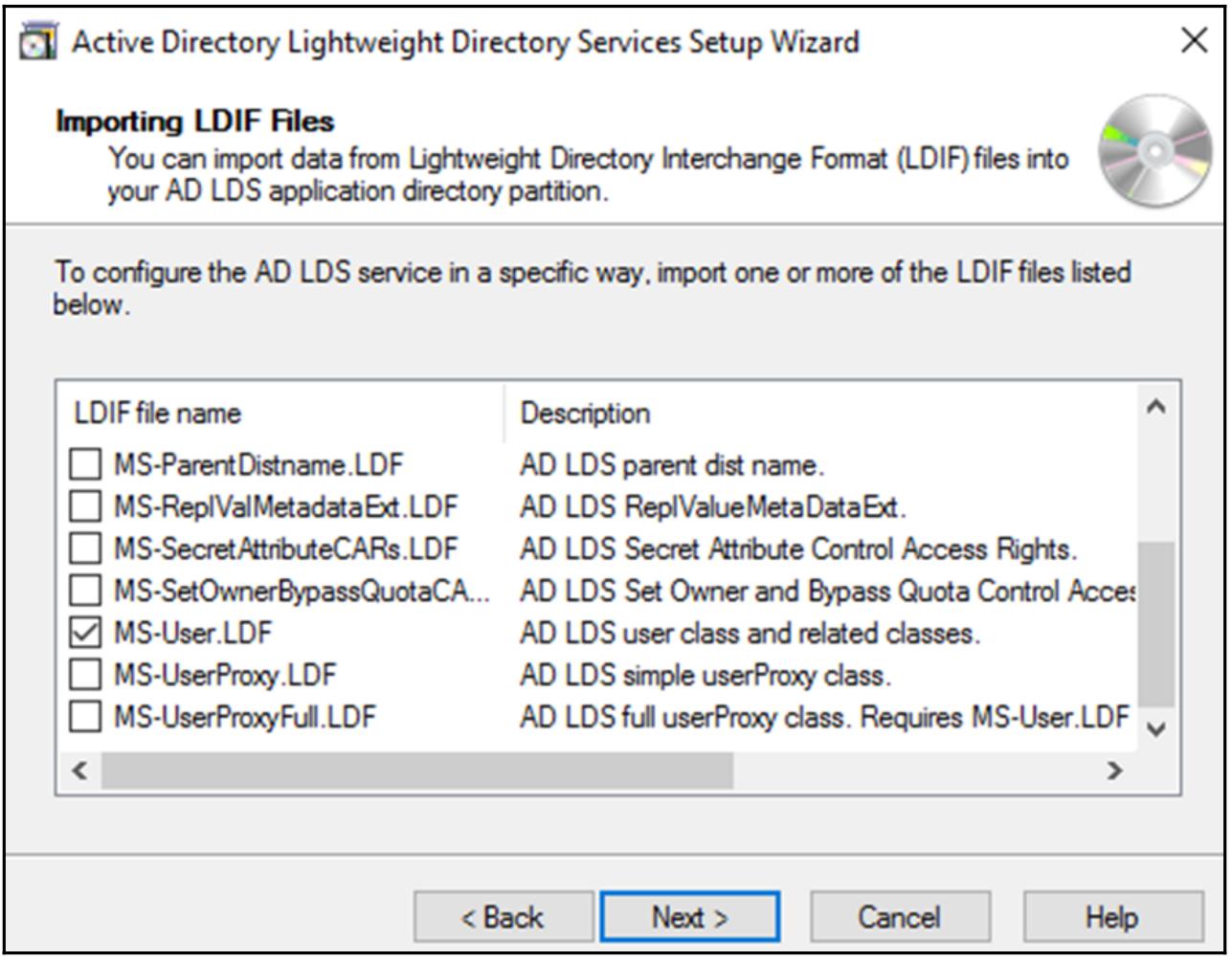

Когда мы определим необходимую учётную запись администратора, наш следующий шаг состоит в задании того какой

файл LDIF импортировать. Это некий текстовый файл, который представляет необходимые данные и команды, которые будут

применяться данным экземпляром LDAP. Это может быть один или несколько файлов LDIF; данные файлы зависят от требований

приложения. Например, для функциональных возможностей учётных записей пользователя, подходящим файлом LDIF будет

MSUser:

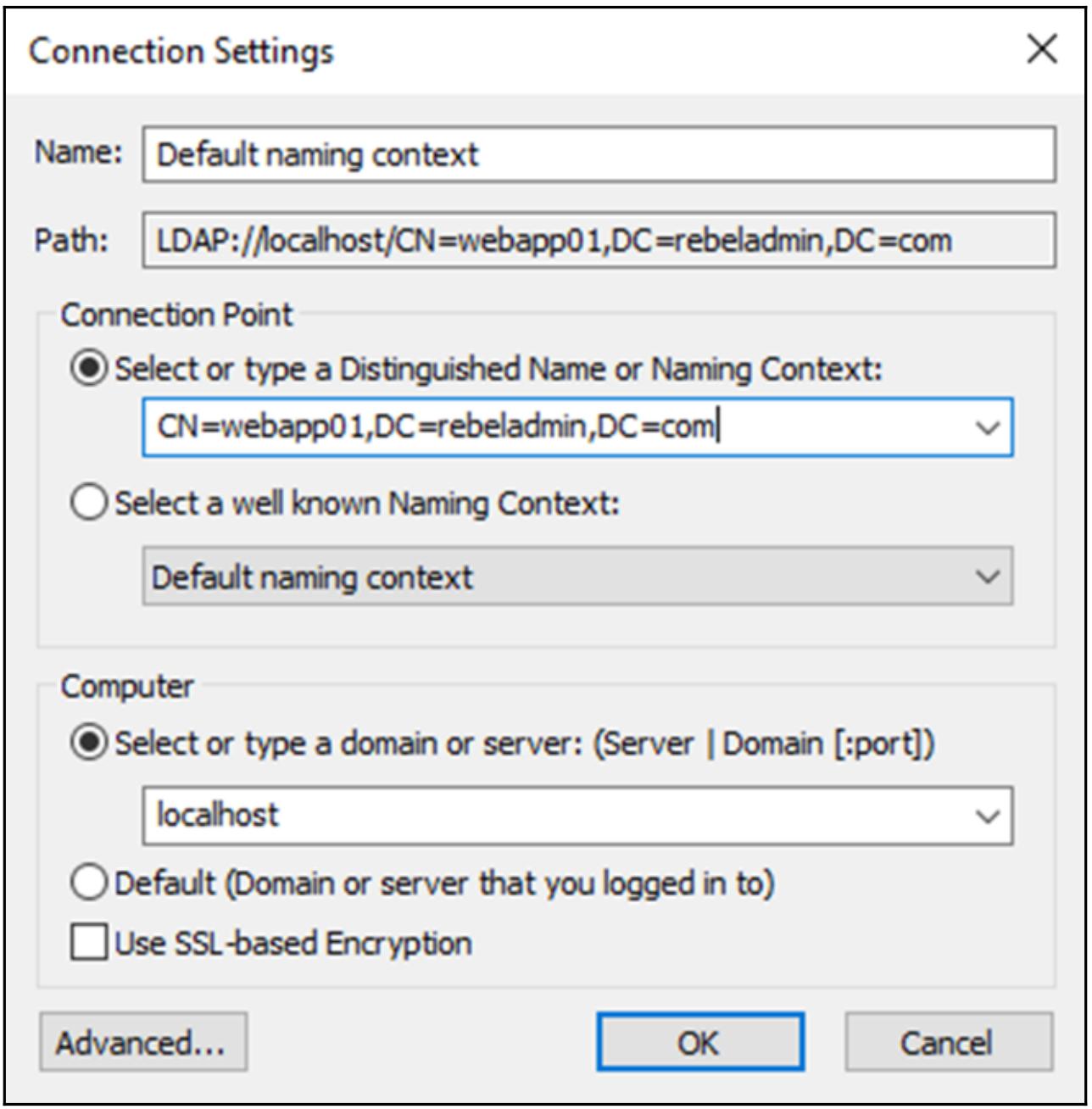

Этот шаг завершает нашу установку AD LDS и по её завершению мы можем создавать относящиеся к делу объекты и управлять ими. Для соединения с ними мы можем пользоваться двумя методами. Один способ состоит в применении инструмента ADSI Edit:

Другой метод заключается в использовании cmdlet PowerShell. Это те же самые команды, которые мы применяем для управления объектами пользователя AD DS с тем единственным отличием, что нам требуется задавать необходимое DN (Distinguished Name, отличительное имя) и сервер:

New-ADUser -name "tidris" -Displayname "Talib Idris" -server 'localhost:389' -path "CN=webapp01,DC=rebeladmin,DC=com"

Наша предыдущая команда создаёт некую учётную запись пользователя с названием

tidris в данном локальном экземпляре LDS, который запущен по порту

389. Его путём DNS является

CN=webapp01,DC=rebeladmin,DC=com.

Get-ADUser -Filter * -SearchBase "CN=webapp01,DC=rebeladmin,DC=com" -server 'localhost:389'

приведённая выше команда перечисляет все учётные записи пользователей, имеющиеся в заданном экземпляре LDS,

CN=webapp01,DC=rebeladmin,DC=com. Если вы желаете узнать дополнительно о командах,

обратитесь, пожалуйста, к Главе 7, Управление объектами Active Directory.

AD LDS может устанавливаться в некой настольной ОС при помощи свойств Windows из Program and Features. Сами шаги установки аналогичны версии сервера. После того как AD LDS включена, мастер его настройки можно будет найти в Administrative Tools:

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Этот вариант доступен во всех настольных ОС начиная с Windows Vista. Если это Windows 7, потребуется выгрузка с сайта Microsoft. Для управления объектами вам потребуется установить RSAT (Remote Server Administration Tools) или использовать PowerShell. |

Для среды AD требуется жизнеспособная репликация. AD применяет базу данных со множеством хозяев, поэтому все контроллеры домена в его среде должны знать обо всех изменениях в базе данных AD. Помимо этого, они также должны быть осведомлены об изменениях в Групповых политиках, сценариях запуска, настройках предпочтений и прочем. Когда речь заходит о репликациях, за них отвечает не только сама служба репликаций. Между контроллерами также должно иметься взаимодействие без прерываний.

Такой средой взаимодействия могут быть медные кабели, оптические кабели или даже SDN (Software- Defined Network, Программно- определяемая сетевая среда). В этом разделе мы намерены рассмотреть как мы можем применять интегрированные с AD функциональные возможности для сопровождения жизнеспособных репликаций.

Для реплицирования содержимого папки SYSVOL Windows Server 2000 и 2003 применяют

FRS. Начиная с Windows Server 2008, FRS был признан устаревшим и Microsoft для репликаций папки

SYSVOL ввёл DFSR:

| FRS | DFSR |

|---|---|

FRS это некий устаревший протокол и начиная с Windows Server 2003 R2 в нём не было никаких разработок и вложений. Не выпускались никакие исправления ошибок и обновления. Устаревшие протоколы способны приводить к уязвимостям в безопасности систем, поскольку они могли не проверяться на современные уязвимости безопасности. |

В протокол DFSR продолжают вноситься улучшения и инвестиции и он непрерывно тестируется на предмет угроз. |

FRS применял алгоритм выигрыша для последней записи. Когда ваша система обнаруживает

некое изменение файла в одной из папок |

DFSR позволяет вам реплицировать частичные изменения файла применяя репликации на уровне блоков. Она также поддерживает асинхронную репликацию файлов поверх медленных соединений. Когда вы запускаете Корпоративную редакцию (Enterprise Edition), для создания файлов на стороне клиента при использовании общих блоков, применяемых схожими файлами, могут применяться межфайловые RDC (Remote Differential Compression, Сжатия удалённых различий). Это снизит объём данных, которые требуется передавать по имеющимся подключениям. |

FRS применяет файловое сжатие NTFS в промежуточной папке. |

Сжатие файлов может контролироваться на основе типа файла. |

Нет никакого интерфейса для мониторинга (API или WMI), а имеющиеся инструменты GUI для управления службами крайне ограничены. Эти инструменты GUI более не доступны после Windows Server 2003. Они не поддерживают мониторинг с применением Диспетчера System Center Operation. |

Имеется современный инструментарий GUI для управления относящимися к теме службами, к тому же, GUI может применять WMI для отслеживания жизнеспособности данной службы. Также она имеет пакеты управления, разработанные для управления через имеющегося Диспетчера System Center Operation. |

FRS не имеет системы составления отчётов для выработки диагностических отчётов когда они потребуются. Диагностика основывается лишь на событиях. Она к тому же ограничена счётчиками для просмотра производительности через PerfMon. |

DFSR предоставляет поддержку выработки отчётов о жизнеспособности в формате XML или HTML Она также содержит множество счётчиков для просмотра состояний производительности при помощи PerfMon. |

FRS не обладает системой самостоятельного восстановления в случае разрушения файла. |

DFSR в случае выявления разрушений в данных способен самостоятельно восстанавливаться. |

FRS не имеет полной поддержки среды RODC и она может обладать проблемами с синхронизацией данных. |

DFSR целиком поддерживает репликации RODC. |

FRS не обладает современными возможностями аудита, так как содержит лишь ограниченные записи в журналы событий и отладки. |

DFSR вырабатывает богатые сведения о событиях и журналирование, которые могут применяться для аудита, поиска неисправностей и отладки отказов службы. |

Даже хотя FRS и признана устаревшей в ОС начиная с Windows Server 2008, она всё ещё может применяться для репликаций

когда вы мигрируете с Windows Server 2000 или 2003. В большинстве случаев инженеры забывают мигрировать к DFSR

в рамках своих проектов обновления. Миграция с FRS в DFSR не может выполняться автоматически и включает несколько этапов,

осуществляемых вручную. Это можно сделать при помощи утилиты Dfsrmig.exe. Для

выполнения миграции с FSR в DFSR уровни функциональности ваших домена и леса должны быть как минимум Windows Server

2008.

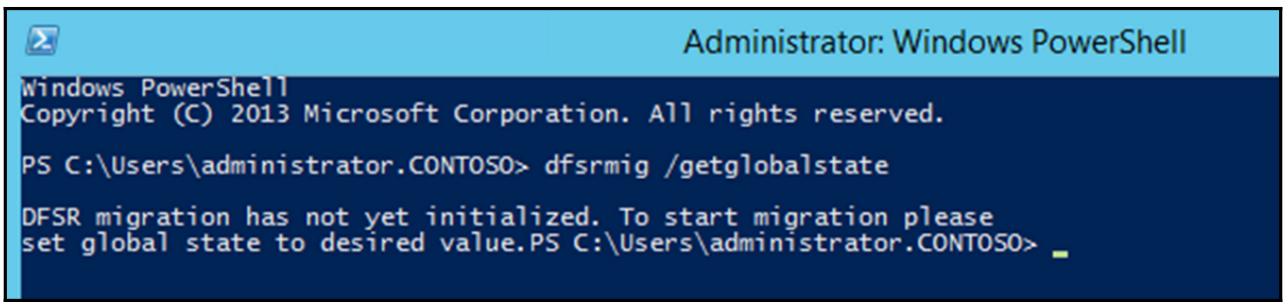

Прежде чем мы начнём, мы можем проверить свой текущий метод репликации при помощи такой команды:

dfsrmig /getglobalstate

Когда вы получаете состояние Eliminated, для репликаций используется

DFSR. Если же вы получаете состояние Start, это означает что для репликаций

всё ещё применяется FSR:

Миграция из FRS в DFRS имеет четыре состояния:

-

state 0 (

Start, Пуск): Проинициализировав это состояние, FRS выполнит репликацию своей папкиSYSVOLпо всем контроллерам домена. Важно иметь современную копию своей папкиSYSVOLперед началом общего процесса миграции. -

state 1 (

Prepared, Подготовлено): В данном состоянии пока FRS продолжает репликацию своей папкиSYSVOL, DFSR также будет реплицировать некую копию имеющейся папкиSYSVOL. Она будет находиться в%SystemRoot%SYSVOL_DFRS. Однако эта папкаSYSVOLне будет отвечать ни на какие запросы служб всех прочих контроллеров домена. -

state 2 (

Redirected, Перенаправлено): В этом состоянии имеющаяся копияSYSVOLDFSR начнёт отвечать на запросы службы папкиSYSVOL. FRS продолжит реплицирование своей собственной копииSYSVOL, но не будет вовлечён в репликации, производимые папкамиSYSVOL(DFSR). -

state 3 (

Eliminated, Удалено): В этом состоянии DFSR продолжит свои репликации и обслуживание запросов к своей папкеSYSVOL. Windows удалит первоначальную папкуSYSVOL, применявшуюся FRS для репликаций и остановит репликации FRS.

Для миграции из FRS в DFSR данная миграция должна пройти от состояния 0 до состояния 3.

Состояние подготовленного

Следующие шаги демонстрируют как запустить миграцию ей установкой в состояние Подготовлено:

-

Зарегистрируйтесь в соответствующем контроллере домена в качестве Администратора домена или Корпорации.

-

Запустите консоль PowerShell.

-

Наберите

dfsrmig /setglobalstate 1. -

Для подтверждения того что все имеющиеся контроллеры домена достигли состояния

Preparedнаберитеdfsrmig /getmigrationstate.

Состояние перенаправленного

Приводимые ниже шаги демонстрируют как перейти к состоянию Перенаправлено:

-

Наберите

dfsrmig /setglobalstate 2и нажмите клавишуEnter. -

Для подтверждения того что все имеющиеся контроллеры домена достигли состояния

Redirectedнаберитеdfsrmig /getmigrationstate.

Состояние ликвидированного

Применяя следующие шаги мы можем перейти к состоянию Удалено:

-

Наберите

dfsrmig /setglobalstate 3и нажмите клавишуEnter.Если вам требуется вернуться обратно к FRS, вам потребуется сделать это до данного состояния. Когда ваше состояние миграции находится в значении Удалено, не будет возможности вернуться обратно.

-

Для подтверждения того что все имеющиеся контроллеры домена достигли состояния

Eliminatedнаберитеdfsrmig /getmigrationstate.Это подтверждает успешную миграцию с FSR в DFSR. Чтобы убедиться в этом мы можем запустить

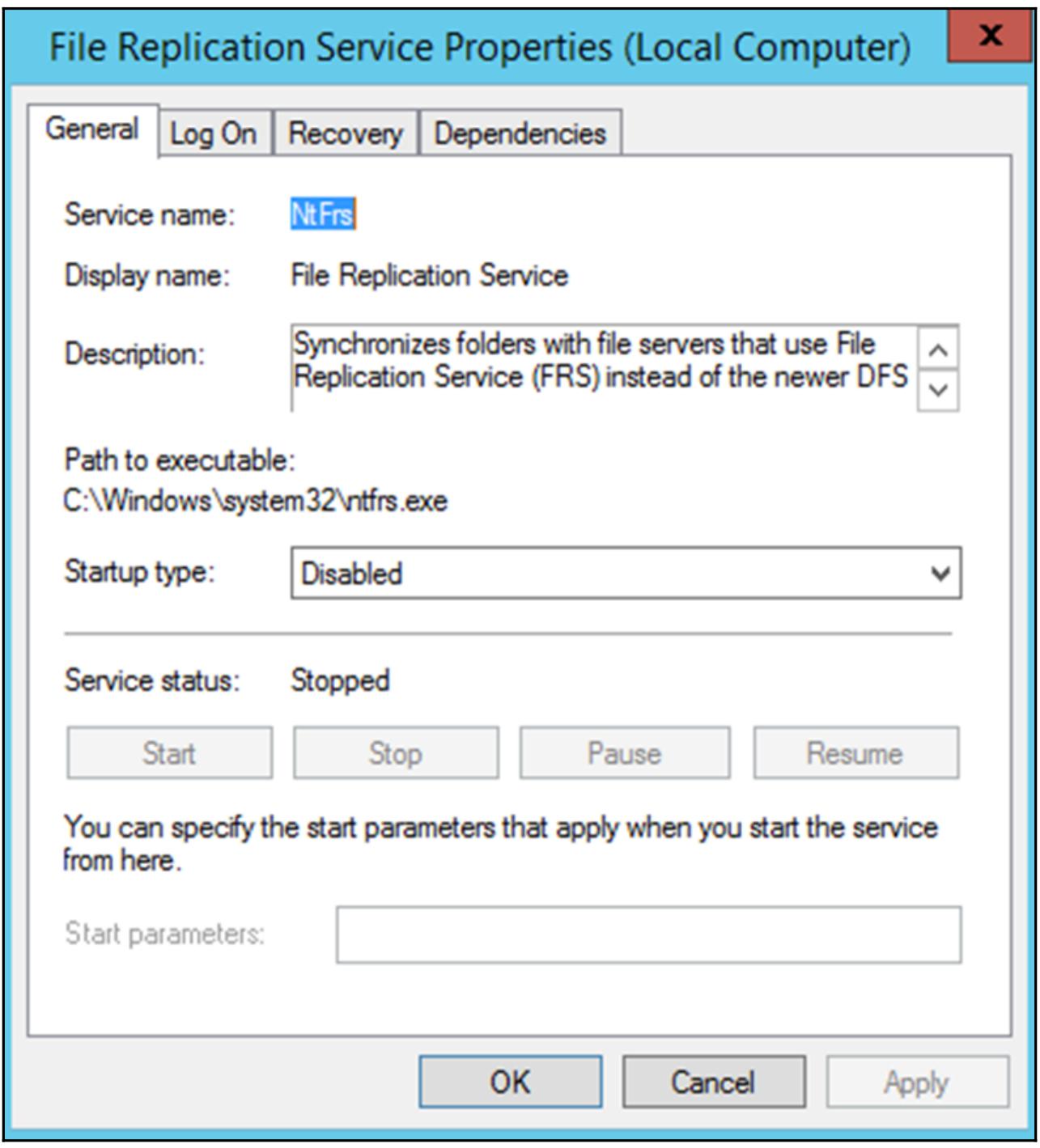

net share. Это перечислит все имеющиеся совместные ресурсы и у нас будет возможность увидеть свой совместный ресурсSYSVOL_DFSR:После получения подтверждения нам требуется остановить свою службу FRS и отключить (Disabled) её:

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

После включения DFSR, для успешных репликаций также следует открыть относящиеся к делу порты межсетевого

экрана. Необходимо разрешить порты TCP |

Компоненты AD представляют физическую и логическую структуры бизнеса. Леса, домены и организационные единицы AD? а также объекты AD, такие как компьютеры и пользователи, представляют логическую структуры бизнеса. Роли и свойства AD, такие как AD CS, AD RMS и AD FS, могут использоваться для представления операций и требований безопасности организации. В некой инфраструктуре все эти компоненты соединены вместе при помощи физических соединений, таких как медь или оптика. Без физического подключения нет никакой возможности для этих составляющих AD взаимодействовать друг с другом и представлять некую логическую структуру. Основываясь на имеющихся требованиях бизнеса, соединения может потребоваться расширять на удалённые географически места. Они могут разниться начиная с других корпусов в том же самом месте, до расположения на разных континентах. Такие удалённые сетевые среды могут использовать для поддержки соединений друг с другом могут использовать различные соединения. Это могут быть VPN, выделенные медные линии, оптические подключения или даже соединения через спутник. По умолчанию AD не разбирается с лежащей в его основе топологией. Если мы придерживаемся модели OSI (Open Systems Interconnection), AD работает на уровне Приложений (Application level), а физические соединения представлены на Сетевом уровне. Имеются три основные причины зачем AD должен также иметь сведения об этой физической топологии, и они таковы:

-

Репликация

-

Аутентификация

-

Расположение службы

Собственно успех имеющейся инфраструктуры по большей степени зависит от жизнеспособности репликации. Каждый контроллер домена в вашей сетевой среде должен знать обо всех изменениях в конфигурации. Когда некий контроллер домена включает синхронизацию, он передаёт данные через установленную физическую сетевую среду своему получателю. Он потребляет определённую часть полосы пропускания из общего кабеля для этих данных. В зависимости от применяемого носителя и доступной полосы пропускания, такое воздействие от выполняемого обмена данными репликации будет различаться. Когда имеются высокоскоростные соединения, такие как 40 Gbps, 10 Gbps, 1 Gbps или 100 Mbps, тогда создаваемое обменом репликации воздействие будет очень низким. Однако для медленных соединений, таких как 128 Kbps или 256 Kbps, это воздействие будет значительно выше.

В большинстве случаев соединения между удалёнными сетевыми средами являются медленными подключениями и стоят дорого. Следовательно должен иметься некий способ контроля репликаций на основе доступного значения полосы пропускания и AD должен знать об этом.

Когда некая персона пытается выполнить аутентификацию, получаемый запрос должен быть обработан неким контроллером домена. Когда все контроллеры домена расположены в одном географическом местоположении, не имеет значения какой из доступных контроллеров запрашивается. Однако когда он выполняется между удалёнными сетевыми средами, то время, которое потребует данный процесс будет зависеть от величины полосы пропускания доступного подключения и общего числа прыжков (hops), которое должно произойти.

Как пример, давайте предположим, что Rebeladmin Corp. имеет некую инфраструктуру AD, причём она растянута между двумя офисами в Лондоне и Сиэтле. Она обладает контроллерами домена, находящимися в обоих местах. Когда некий пользователь входит в систему некого ПК в своём офисе в Лондоне, бессмысленно иметь процесс аутентификации, обрабатываемый контроллером домена в его офисе в Сиэтле. Это обусловлено тем, что такому запросу потребуется проходить несколько сетевых прыжков и медленные соединения. Когда обрабатывается большое число запросов, такими запросами будет использоваться большое число полос пропускания медленных подключений. В идеале они должны обрабатываться самым ближним контроллером домена, который расположен в том же самом месте. Тогда нет никаких дополнительных прыжков для прохода и нет никаких ограничений полосы пропускания. Кроме того, не будет зависимости от доступности соединения между двумя расположениями для обработки таких запросов. Следовательно, AD обязан принудительно выполнять идентификацию расположений в удалённых сетях для выполнения аутентификации в самых ближних контроллерах домена.

Это дополнительное расширение к тем моментам, которые я пояснял в своих предыдущих разделах. В некой удалённой сетевой среде могут иметься различные роли сервера и запущенные приложения, которые интегрированы с AD. Аналогично запросам на аутентификацию, когда пользователи или компьютеры пытаются применять некую службу или приложение, они должны обрабатываться самым ближним сервером приложения. Это улучшит практику работы пользователя и устойчивость таких приложений или служб. Когда это происходит через медленные соединения, это будет иметь множество зависимостей и связанных с производительностью ограничений. Для этого должен иметься некий способ обработки подобных запросов служб и точек пользователей в ближайших серверах.

Надлежащим ответом на все приведённые выше требования являются соответствующие площадки (sites) AD и относящиеся к ним компоненты. Они позволяют нам представлять имеющуюся физическую топологию сетевой среды внутри установленной инфраструктуры AD. Тогда AD будет осведомлена о том, где расположены её компоненты и как они связаны друг с другом. На основании этих сведений AD позволит вам контролировать репликации поверх медленных подключений и указывать запросам аутентификации и служб ближайшие серверы.

Итак, давайте двинемся далее и рассмотрим далее площадки AD и связанные с ними компоненты.

Площадки можно пояснить как некие физические местоположения, которые содержат различные объекты AD. Мы должны иметь возможность описания этих объектов с помощью их границ. Как пример, пользователи, компьютеры и сетевые устройства, расположенные в неком офисе в Лондоне могут рассматриваться как некая площадка, причём они должны идентифицироваться как уникальные, в отличии от аналогичных объектов, расположенных в офисе Сиэтла. Общая топология площадки AD может быть разделена на четыре основные конструкции:

-

Единственный домен- единственная площадка: Это наиболее распространённая настройка для компаний малого и среднего размера. При такой установке существуют лишь единственная площадка и единственный домен. Когда мы устанавливаем в своей инфраструктуре самый первый контроллер домена, по умолчанию он настраивается как единственный домен- единственная площадка. Эту настройку просто поддерживать.

-

Единственный домен- множество площадок: При данной настройке общая инфраструктура имеет только один домен и он расширяется на множество площадок. Они могут основываться на различных зданиях, ЦОД или географических местоположениях. Площадки связываются при помощи множества физических сетевых подключений. Это могут быть соединения через VPN, выделенные линии или спутники.

-

Множество доменов- единственная площадка: В одной физической площадке может иметься множество установленных доменов. Репликации между доменами будут зависеть от его логической топологии. Значение воздействия репликации на полосу пропускания минимальное, поскольку контроллеры домена взаимодействуют друг с другом применяя быстрые соединения локальной сетевой среды.

-

Множество доменов- множество площадок: При данной настройке домены будут размещены на множестве площадок. При такой установке репликации будут зависеть от имеющейся логической топологии, а также от установленной физической топологии. В некоторых установках домены будут ограничены определёнными площадками, а в прочих домены будут расширятся на множество площадок.

Подсети представляют ассоциированные с диапазонами адреса IP в каждой площадке. Они эквивалентны значениям подсетей, расположенных в сетевых устройствах, но не обязательно должны быть в точности теми же самыми. Например, когда некая площадка применяет 10-20 подсетей класса C, тогда вместо добавления их всех в общую подсеть AD данной площадки мы можем суммировать их в некую подсеть класса B и пользоваться ею. На основании таких сведений подсети AD делает возможным для объектов определять местоположение ближайшего контроллера домена. При добавлении или удалении физических подсетей они должны обновляться также и в общей настройке площадки AD, в противном случае они будут передавать неуправляемым образом обмен по медленным подключениям.

Подключения площадки представляют собой физические соединения между площадками; они однако не контролируют определённый сетевой уровень маршрутизации или соединениями между площадками. Это всё ещё будет обрабатываться лежащими в основе подключениями WAN и сетевыми устройствами. Подключения площадок делают возможным планирование заданий репликаций и контроль над полосой пропускания (стоимость подключения).

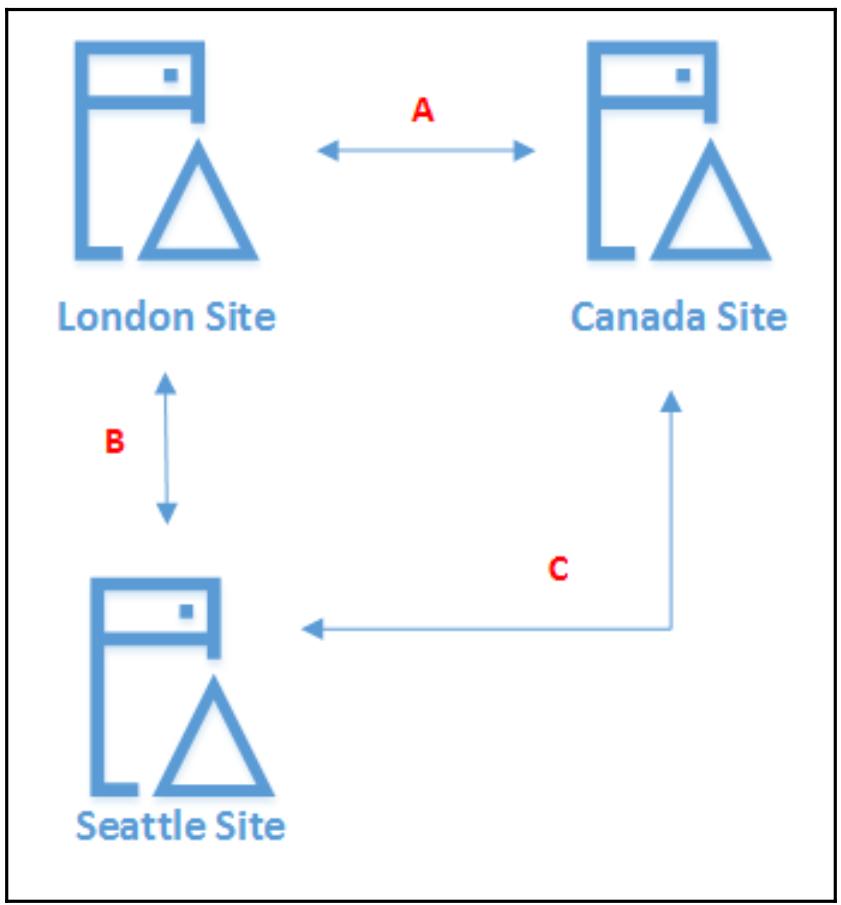

Мосты подключений площадок содержат множество подключений площадок. Это делает возможным прозрачное взаимодействие между всеми подключениями площадки под таким мостом. По умолчанию, все подключения площадок рассматриваются в качестве мостов. В некоторых случаях не всем площадкам требуется общаться друг с другом. Это контролируется установленными в их сетевых устройствах правилами маршрутизации; когда они настроены таким образом, устанавливаемое по умолчанию поведение подобных мостов подключений следует изменить и убедиться что Bridge all site links отключено:

Лучше всего пояснить мосты подключений площадок применяя этот простой пример. Согласно приведённой схеме, для достижения Площадкой Лондона Площадки Канады существует два пути: один применяет A, а другой пользуется B и C. Таким образом, на Площадке Сиэтла мы можем создать некий мост подключения площадки, который содержит подключения площадок B и C и представить его как некий альтернативный путь достижения Площадки Канады.

Существует два способа управления площадками AD и связанными с ними компонентами. Один вариант состоит в применении MMC Площадки и службы AD (AD Sites and Services), а другой заключается в использовании cmdlet -ов PowerShell. Чтобы добавлять/ изменять/ удалять площадки и связанные с ними настройки, нам требуется обладать полномочиями Администратора домена/ Администратора предприятия.

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

MMC Площадки и службы будет доступен в любом сервере, который имеет включённой службу AD DS или в любом сервер/ компьютере с установленным RSAT. Модуль PowerShell AD также будет доступен в любом сервере, который имеет включённой роль AD DS или имеет установленным инструменты RSAT. |

Когда в устанавливаемую инфраструктуру вводится самый первый контроллер домена, данная система создаёт свою самую

первую площадку с названием Default-First-Site-Name. Это можно изменить на

основании задаваемых требований. Мы можем просмотреть настройки имеющихся площадок при помощи следующего cmdlet

PowerShell:

Get-ADReplicationSite -Filter *

Она отобразит перечень сведений о площадках для имеющейся инфраструктуры AD.

Наш пример имеет лишь одну установленную по умолчанию площадку. На данном самом первом этапе нам требуется

изменить название её на более осмысленное, чтобы мы могли назначать объекты и выполнять настройку как подобает. Для

этого мы можем применить cmdlet Rename-ADObject:

Rename-ADObject -Identity "CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=rebeladmin,DC=com" -NewName "LondonSite"

Наша предыдущая команда переименовывает название площадки Default-First-Site-Name

на LondonSite. В своей имеющейся площадке мы способны изменять значения при

помощи cmdlet Set-ADReplicationSite:

Get-ADReplicationSite -Identity LondonSite | Set-ADReplicationSite -Description "UK AD Site"

Приведённая выше команда изменила описание площадки на UK AD Site.

Новую площадку мы можем создать при помощи cmdlet New-ADReplicationSite.

Полное описание данной команды можно просмотреть воспользовавшись

Get-Command NewADReplicationSite -Syntax.

New-ADReplicationSite -Name "CanadaSite" -Description "Canada AD Site"

Данная команда создала некую новую площадку с названием CanadaSite.

После того как необходимые площадки созданы, нам требуется переместить требующиеся контроллеры домена в соответствующие

площадки. По умолчанию все контроллеры домена помещаются в устанавливаемую по умолчанию же площадку,

Default-First-Site-Name.

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

Даже когда вы не желаете помещать некий контроллер домена в площадке, ему могут назначаться осведомлённые о площадках службы, например, DFS и службы обмена почтовыми сообщениями. Размещение контроллера домена на определённой площадке зависит от общего числа пользователей и устойчивости подключений. |

В своей следующей команде мы перечисляем все имеющиеся в текущей инфраструктуре AD контроллеры домена с фильтрацией

сведений для отображения значений атрибутов Name,

ComputerObjectDN, Site:

Get-ADDomainController -Filter * | select Name,ComputerObjectDN,Site | fl

Теперь у нас имеется полный список контроллеров домена; на своём следующем шаге мы можем переместить соответствующий контроллер домена на подходящую ему площадку:

Move-ADDirectoryServer -Identity "REBEL-SDC-02" -Site "CanadaSite"

Предыдущая команда переместит указанный контроллер домена REBEL-SDC-02

на CanadaSite.

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

В процессе установки дополнительного контроллера домена мы можем задавать какой именно площадке он назначается. Когда такая площадка уже имеет контроллеры домена, с них будет выполнена необходимая первоначальная репликация. Когда это не так, будет осуществляться репликация с любого из выбранных контроллеров доменов, а когда и их нет, с любого из доступных контроллеров домена. Если некой проблемой является полоса пропускания подключения, рекомендуется предлагать именно тот контроллер домена, который обладает быстрым соединением, а уже затем перемещать этот контроллер домена на надлежащую площадку. |

Теперь, когда у нас настроены необходимые площадки, наш следующий шаг заключается в создании подключений площадок. Применяя подключения площадок мы способны управлять необходимым расписанием площадок и величиной полосы пропускания.

Стоимость подключения площадки

Стоимость подключения площадки определяет ближайшие ресурсы когда недоступны локальные ресурсы. В имеющейся сетевой топологии конкретные подключения площадок в основном базируются на значении полосы пропускания подключения. Но здесь стоимость подключения площадки основывается на значениях полосы пропускания, задержек и устойчивости. Например, допустим, площадки A и B соединяются через некое подключение 100 Mbps. Площадки A и C соединены подключением 512 kbps. Когда мы рассматриваем лишь значение полосы пропускания, площадка A предпочтёт в качестве ближайшей площадку B. Однако, в последние месяцы это подключение имело ряд отказов, а потому соединение в 512 kbps более устойчивое. Изменяя значение стоимости подключения я способен заставить площадку A применять площадку C как более предпочтительную ближайшую площадку ресурсов.

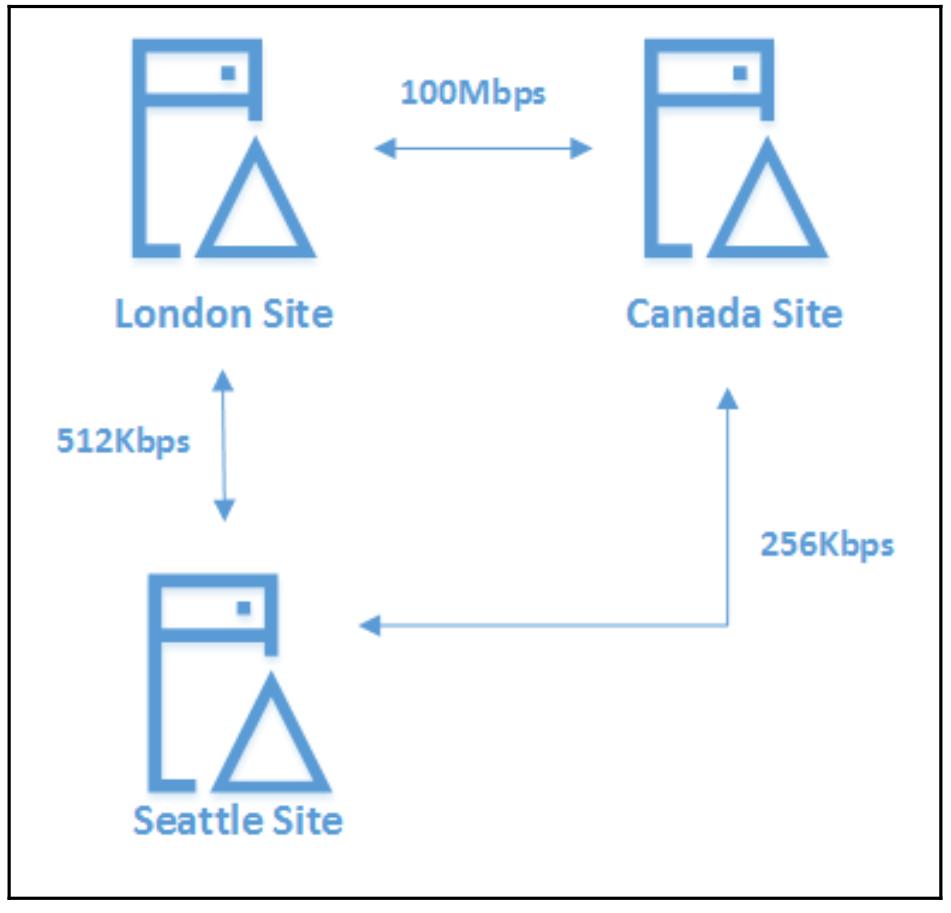

В нашем следующем примере у нас имеются три площадки, причём каждая из них обладает двумя подключениями для соединения друг с другом:

Если задержки и доступность линии не проблема, тогда Площадка Лондона в первую очередь должна предпочесть Площадку Канады. Когда это подключение отказывает, она всё ещё пользуется Площадкой Сиэтла. Для Площадки Канады первым предпочтением выступает Площадка Лондона, а следующим Площадка Сиэтла. Для Площадки Сиэтла первым предпочтением является Площадка Лондона, а вслед за ней идёт Площадка Канады. Но при этом мы рассматриваем лишь значение полос пропускания. Предпочтения имеющихся подключений могут меняться изменением величины стоимости подключения. По умолчанию, каждое подключение площадки добавляет стоимость 100.

Первым предпочтением будет выступать то подключение площадки, которое содержит наименьшую стоимость. Когда система определяет значение кода получателя, она не принимает во внимание имеющиеся прямые подключения. Аналогично, некая сетевая топология обнаружит наилучший маршрут. В нашем предыдущем примере, когда Площадка Лондона желает достичь Площадку Канады, имеются два пути: один это прямой путь, а второй пролегает через Площадку Сиэтла. Поэтому, когда мы ищем наилучший путь, будет вычислена стоимость прямого подключения и оно сопоставится со значением стоимостиПлощадка Лондона | Площадка Сиэтла | Площадка Канады.

Приводимый ниже перечень содержит значения предпочтительных стоимостей площадок на основании величины полосы пропускания:

| Доступная полоса пропускания | Стоимость |

|---|---|

9.6 kbps |

1 042 |

19.2 kbps |

798 |

38.4 kbps |

644 |

56 kbps |

586 |

64 kbps |

567 |

128 kbps |

486 |

256 kbps |

425 |

512 kbps |

378 |

1 024 kbps |

340 |

2 048 kbps |

309 |

4 096 kbps |

283 |

10 Mbps |

257 |

100 Mbps |

205 |

1 000 Mbps |

171 |

Протоколы обмена между площадками

Для репликаций через подключения площадок существует два транспортных протокола. Установленным по умолчанию применяемым в подключениях площадок протоколом выступает IP и именно он выполняет репликации синхронизации между доступными контроллерами домена. Когда подключения между площадками не устойчивы, может применяться метод SMTP. Он будет использовать для реплицирования данных между контроллерами домена раздела AD обмен сообщениями, включая изменения самой схемы. При использовании метода SMTP для шифрования обмена необходимо применять авторизацию сертификации.

Интервалы репликаций

По умолчанию, в неком устанавливаемом по умолчанию подключения площадки, репликация происходит каждые 180 минутю На основании имеющихся требований это можно изменить на то значение, которое нам требуется. Когда это нужно, нам также позволяется полностью запрещать расписание необходимых репликаций и полагаться на включаемые вручную репликации.

Расписания репликаций

По умолчанию, репликации площадки происходят 24/ 7. На основании анализа имеющейся полосы пропускания площадки это может быть изменено. Например, когда имеется медленное подключение, лучше устанавливать репликации после часов работы и на протяжении часов перерывов. Это будет контролировать воздействие текущего обмена репликациями в медленных подключениях и позволять организациям применять всю полосу пропускания для прочего критически важного обмена. Важно оценивать все последствия изменения своего расписания репликаций. Когда вы добавляете/ изменяете объекты и политики, они не будут реплицированы между площадками пока не наступит их очередь по расписанию.

Для настройки необходимого подключения площадки мы можем воспользоваться cmdlet -ом

New-ADReplicationSiteLink:

New-ADReplicationSiteLink -Name "London-Canada" -SitesIncluded LondonSite,CanadaSite -Cost 205 -ReplicationFrequencyInMinutes 30 -InterSiteTransportProtocol IP

Приводимая выше команда создаёт некое новое подключение площадки с названием London-Canada,

которая влючает в себя LondonSite и

CanadaSite. Общая стоимость подключения устанавливается в

205, а интервал данной репликации устанавливается на каждые

30 минут. Его транспортным протоколом устанавливается

IP.

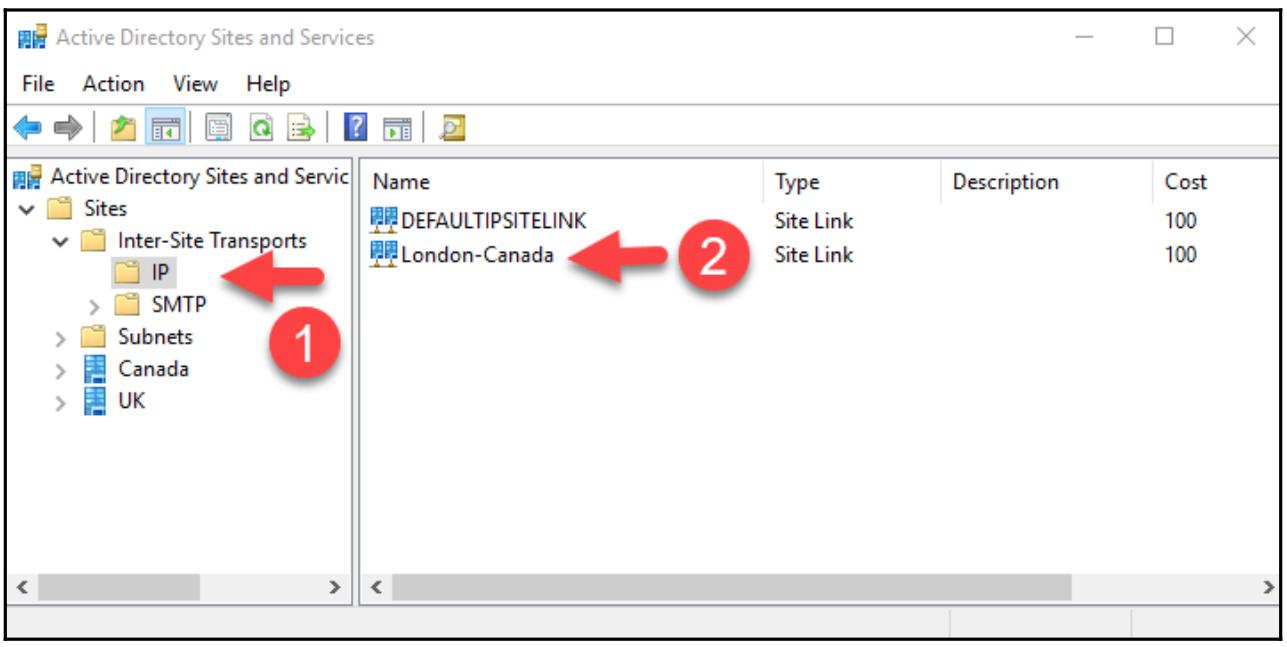

Мы можем сделать ту же самую конфигурацию применяя MMC Active Directory Sites and Services:

Мы можем изменять установленное расписание репликаций при помощи параметра

-ReplicationSchedule или через GUI. Чтобы изменять это при помощи GUI кликните

по кнопке Change Schedule.... Далее в этом окне вы можете

изменять установленное расписание репликаций. В этой демонстрации я меняю те репликации, которые происходят с

понедельника по пятницу с 6:00 до 10:00 в первой половине дня:

Мост подключений площадки

Мы можем создать необходимое подключение площадки применив cmdlet

New-ADReplicationSiteLinkBridge:

New-ADReplicationSiteLinkBridge -Name "London-Canada-Bridge" -SiteLinksIncluded "London-Canada","London-CanadaDRLink"

Наша предыдущая команда создаёт некий мост подключения площадки с названием

London-Canada-Bridge при помощи двух подключений площадок:

London-Canada и London-CanadaDRLink.

При помощи cmdlet Set-ADReplicationSiteLinkBridge уже имеющийся

мост подключения площадки можно изменить:

Set-ADReplicationSiteLinkBridge -Identity "London-Canada-Bridge" -SiteLinksIncluded @{Remove='London-CanadaDRLink'}

Приведённая выше команда переместит установленное подключение площадки London-CanadaDRLink

с имеющегося моста подключения площадки, London-Canada-Bridge:

Set-ADReplicationSiteLinkBridge -Identity "London-Canada-Bridge" -SiteLinksIncluded @{Add='London-CanadaDRLink'}

наша последняя команда добавила заданное подключение площадки к имеющемуся мосту подключения площадки.

Серверы- плацдармы

В установленной инфраструктуре AD, KCC (Knowledge Consistency Checker, Проверка состоятельности знаний) это некий встроенный процесс, который запускается в контроллерах домена и отвечает за выработку топологии репликации. Он будет настраивать необходимое соединение репликации между контроллерами домена. Когда наступает время репликации между площадками, KCC выбирает некий контроллер домена в качестве сервера плацдарма (bridgehead server), который отправляет и принимает обмен для своей площадки. Когда у вас имеется множество доменов во множестве площадок, все домены обязаны обладать своим собственным сервером плацдарма. Некая площадка может иметь множество серверов плацдарма для того же самого домена, однако в некий заданный момент времени активен лишь один. Это решается на основании наименьшего значения GUID контроллеров домена. В определённой среде AD, когда AD содержит репликации между площадками, AD автоматически выбирает необходимые серверы плацдарма. Тем не менее, встречаются ситуации при которых вы можете предпочесть в качестве действующего сервера плацдарма некий определённый сервер.

Открыв установленный свойства для необходимого контроллера домена вы можете выбрать кого именно вы желаете назначать сервером плацдарма. В качестве такого сервера плацдарма рекомендуется назначать наиболее устойчивый контроллер домена:

Управляемые подсети

Теперь когда у нас имеются подходящие площадки и установлены подключения площадок, нашим следующим шагом

является назначение подсетей каждой присутствующей площадке. Это можно настраивать при помощи cmdlet

New-ADReplicationSubnet:

New-ADReplicationSubnet -Name "192.168.0.0/24" -Site LondonSite

Наша предыдущая команда PowerShell создаёт некую новую подсеть, 192.168.0.0/24,

и назначает её для LondonSite.

при помощи Set-ADReplicationSubnet мы можем изменять значение имеющейся подсети:

Set-ADReplicationSubnet -Identity "192.168.0.0/24" -Site CanadaSite

Приведённая выше команда изменила значение площадки для подсети 192.168.0.0/24

на CanadaSite.

для поиска значения сведений о подсети мы можем применять cmdlet

Get-ADReplicationSubnet:

Get-ADReplicationSubnet -Filter {Site -Eq "CanadaSite"}

Предыдущая команда перечисляет все имеющиеся подсети в CanadaSite.

На данный момент нам известны необходимые логические и физические компоненты, вовлекаемые в обсуждаемый процесс репликации AD. Теперь настало время собрать всё воедино и в точности разобраться как происходят репликации AD.

В среде AD существует два основных типа репликаций:

-

Репликации внутри площадок

-

Репликации между площадками

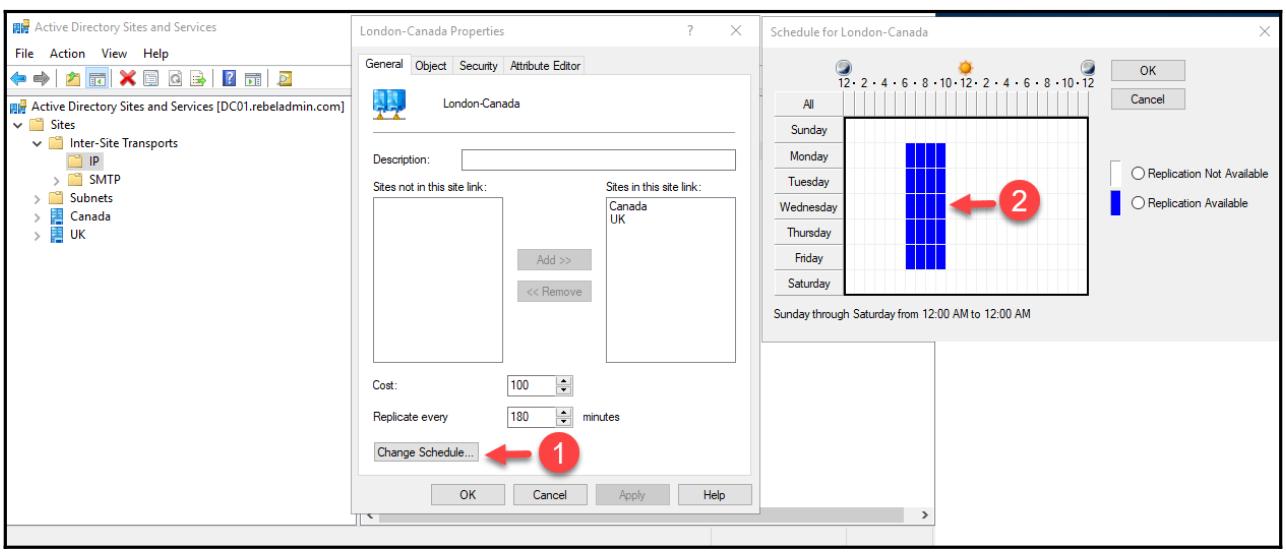

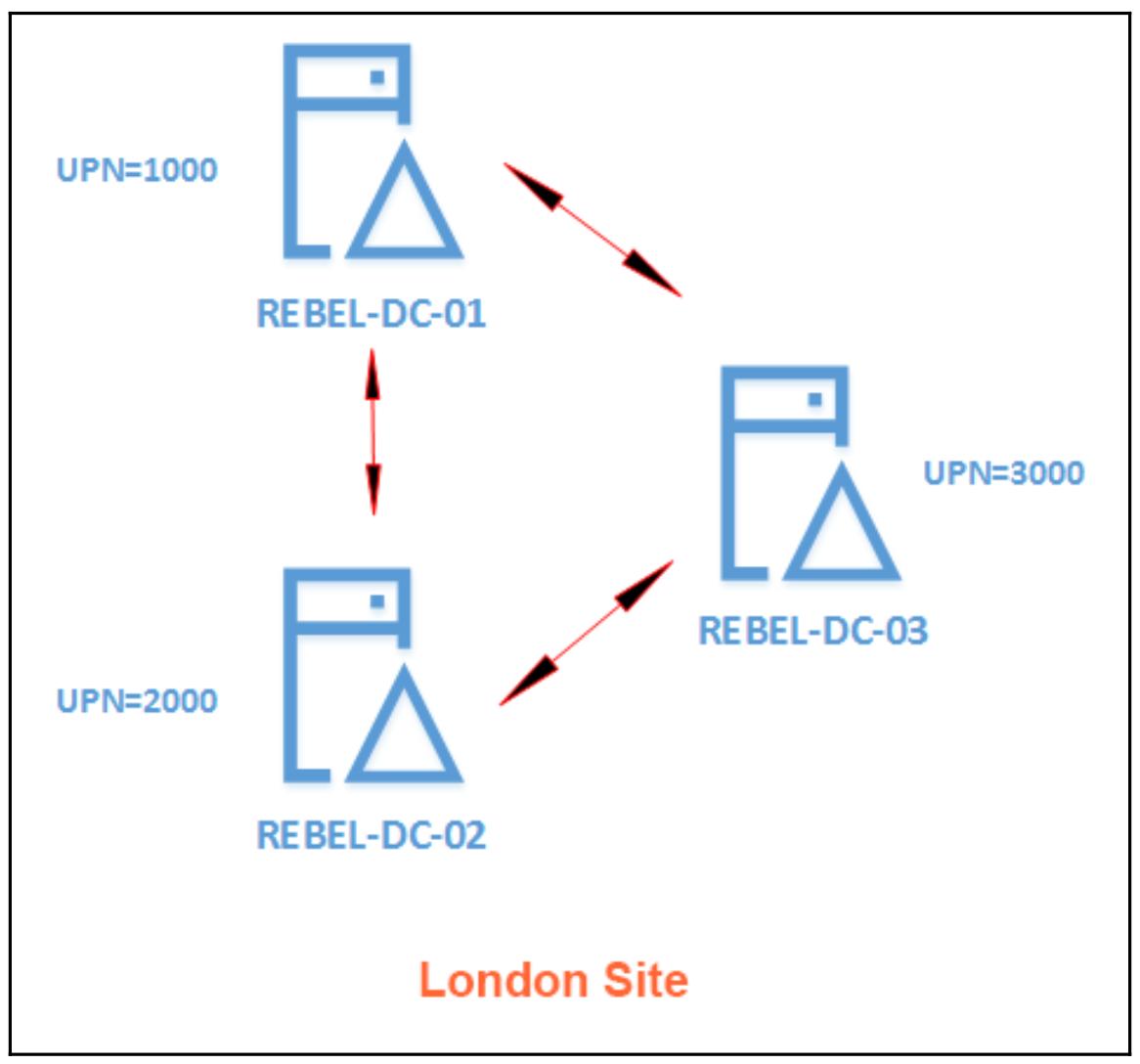

Как и предполагает их название, они охватывают те репликации, которые происходят внутри своей площадки AD. По умолчанию, (согласно Microsoft) все контроллеры домена будут знать о любом обновлении любого каталога в пределах 15 секунд. В рамках своей площадки, вне зависимости от общего числа контроллеров домена, любое обновление каталога будет реплицировано менее чем за минуту:

В пределах конкретной площадки все подключения репликаций выполняются к некой кольцевой топологии, что означает, что все заданные контроллеры домена обладают двумя подключениями репликации (естественно, когда существует как минимум три контроллера домена). Такая архитектура будет препятствовать наличию бесконечных циклов репликаций контроллеров домена.

Например, если имеется пять контроллеров домена и когда все они соединены друг с другом подключениями один- к- одному, все контроллеры домена будут обладать четырьмя подключениями и когда существует некое обновление для одного из имеющихся контроллеров домена, потребуется поместить его в четыре контроллера домена. Затем самый первый получивший это обновление разместит его в четыре подключённых к нему контроллера домена, и это будет продолжаться снова и снова. Получается слишком много процессов репликации для размещения, ожидания и разрешения конфликтов.

Однако при кольцевой топологии, вне зависимости от общего числа контроллеров домена в определённой площадке, каждому из контроллеров домена требуется лишь предлагать или прослушивать два контроллера домена в каждый определённый момент времени. При такой топологии репликации нет необходимости в ручной настройке и AD будут автоматически определять те подключения, которые им следует осуществлять. При росте общего числа контроллеров домена также может возрастать т время репликации, поскольку все они находятся в топологии кольца. Однако во избежание задержек, AD создаёт дополнительные подключения. Они также определяются автоматически и нам не следует беспокоиться об этих подключениях репликации.

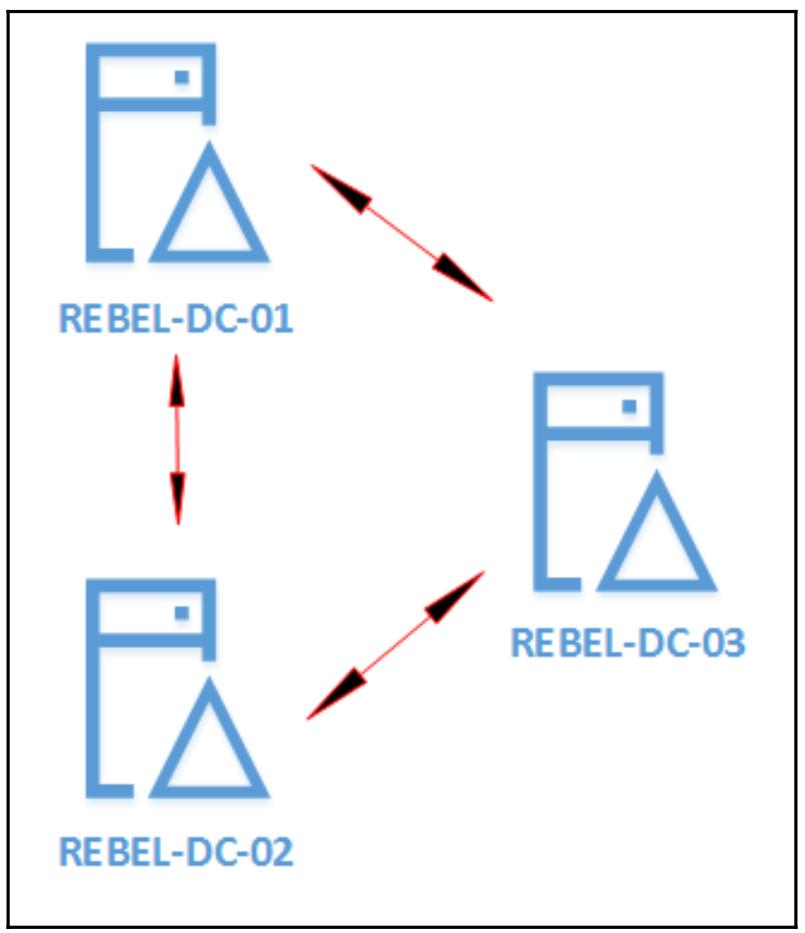

Когда рассматриваемая инфраструктура AD содержит более одной площадки, некое изменение в одной площадке требуется реплицировать во все прочие площадки. Это именуется Репликациями между площадками (inter-site replication), причём их топология отличается от репликаций внутри площадки. Репликации внутри самой площадки всегда имеют преимущества высокоскоростных подключений. Однако когда дело касается подключений между площадками оказывают воздействие все такие факторы как полоса пропускания, задержки и устойчивость.

В своём предыдущем разделе мы обсуждали подключения площадок, стоимость площадок и расписания репликаций, которые могут применять контроль над репликациями между площадками:

Когда речь заходит о репликациях между площадками, они происходят через подключения площадок. Сами репликации внутри каждой площадки всё ещё применяют свою кольцевую топологию. В нашем приведённом выше примере давайте допустим, что некий объект был добавлен к REBEL-DC-02 на Площадке Лондона. Теперь, основываясь на своей топологии она будет также представлена также и для REBEL-DC-03. Однако помимо того что он выступает контроллером своего домена, этот конкретный контроллер домена также является и сервером плацдарма. Поэтому, именно этот сервер отвечает за представление соответствующих получаемых им обновлений в свой сервер моста на Площадке Канады, которым является REBEL-DC-04. после получения последним необходимых обновлений, он представит их прочим контроллерам на своей площадке. Такая репликация между площадками всё ещё вынуждена следовать установленным расписаниям репликаций.

AD DS автоматически выбирает свой сервер плацдарма для площадки. Однако существуют случаи, когда инженеры желают выбирать предпочитаемый ими сервер на роль своего сервера плацдарма. В своём предыдущем разделе мы уже рассмотрели как мы можем принуждать некий контроллер домена становиться таким предпочитаемым сервером плацдарма.

Когда я обсуждал Репликацию Active Directory, я упоминал, что AD выполняет такие функции, как автоматическое создание подключений репликации и выбор серверов плацдарма. Но как это осуществляется на практике? Именно KCC отвечает за всё это.

KCC является некой встроенной в контроллеры домена AD службой и именно она ответственна за выработку и сопровождение топологии для репликаций внутри- и между- площадками. Каждые 15 минут такая KCC будет удостоверять свою установленную топологию репликации и в случае необходимости изменять эту топологию. Это снабжает контроллеры домена достаточным сроком для репликации необходимых изменений когда имеющаяся топология репликации допустима.

Что касается репликации между площадками, определённая KCC выбирает единственного держателя KCC в некой удалённой площадке для его работы в качестве ISTG (Intersite Topology Generator, Генератора топологии между площадками) и ответственность такого ISTG заключается в выборе для репликаций необходимых серверов плацдарма. Этот ISTG создаёт необходимое представление топологии репликации для всех тех площадок, к которым он подключён. Такой ISTG отвечает за принятие решений по установке топологии своей площадки, а индивидуальные контроллеры домена (такие как KCC) ответственны за локальное принятие решений по созданию топологии.

Для понимания подобной KCC лучшим способом является его сопоставление с неким протоколом сетевой маршрутизации. Протокол сетевой маршрутизации отвечает за поддержание какого- то пути маршрутизации для соединённых сетевых сред. Когда сетевой среде A требуется взаимодействие с сетевой средой B, имеющаяся таблица маршрутизации сообщит ему каким именно путём воспользоваться. Точно так же, создаваемая KCC топология сообщает нам как контроллер домена A может выполнять репликацию необходимых изменений в контроллер домена B. При работе над проектами AD я был свидетелем того, как инженеры создавали вручную подключения репликаций между контроллерами домена. Но я действительно сомневаюсь в том, что кто- то способен оказаться умнее имеющейся KCC когда речь заходит о выработке решения для топологии репликаций.

На данный момент мы знаем как работает топология репликации, но как именно контроллер домена узнаёт что некое обновление произошло? И как такие присоединённые контроллеры домена узнают когда включать репликации? Давайте проследуем вперёд и изучим стоящие за этим технологии более глубоко.

USN (Последовательный номер обновления)

Такой USN является неким 64- битым числом, которое выделено его контроллеру домена на протяжении процесса DCPromo. Когда имеется некий объект для обновления, значение выделенного для этого контроллера домена USN будет увеличено. Например, допустим, контроллер домена A имел некой начальное значение USN равным 2 000. Когда мы добавляем 5 объектов пользователей, новым значением USN становится 2 005. Это число может только увеличиваться. Технически невозможно для двух контроллеров домена в одной и той же площадке иметь назначенным одно и то же значение USN.

DSA GUID и идентификатор вызова

Вовлечённые в обсуждаемый процесс репликации контроллеры домена идентифицируются при помощи двух уникальных идентификаторов. Первым из них является DSA GUID. Он вырабатывается на протяжении процесса DCPromo и он никогда не изменяется на протяжении времени своей жизни в качестве данного контроллера домена. Следующим выступает идентификатор вызова (invocation ID). При неком процессе восстановления он будет изменён, в противном случае имеющиеся контроллеры домена будут идентифицировать его как уже имеющийся контроллер домена и не будут реплицировать данные в него.

Таблица HWMV

Данная таблица High Watermark Vector (HWMV, Вектора верхних водяных знаков) поддерживается локально в каждом контроллере домена для отслеживания самого последнего изменения от своего партнёра по репликации для заданного NC (naming context, контекста именования). Как вы уже знаете, контроллеры домена имеют три NC: NC схемы, NC конфигурации и NC домена. Имеется некая таблица HWMN для каждого из NC. Такая таблица содержит значение того последнего USN, которое она получила от своего партнёра по репликации для данного NC. Основываясь на этом, данный контроллер домена принимает решение когда начинать необходимый процесс репликации.

Таблица UTDV

Таблица UTDV (Up-To-Dateness Vector, Вектора новизны) локально поддерживается всеми контроллерами домена во избежание ненужных репликаций. UTDV также - для каждого NC и контроллера домена - обладает как минимум тремя таблицами UTDV. Такая таблица UTDV содержит наивысшее значение UPN, которое она узнала от каждого подключённого контроллера домена на основе всех NC. Это предотвращает репликацию контроллером домена одних и тех же изменений снова и снова. Например, когда контроллер домена A получает некий NC домена от контроллера домена B, он обновит свою таблицу UTDV и обновит в ней соответствующее значение UPN. На основании этого он не будет выбирать те же самые обновления из всех прочих подключённых контроллеров домена. По причине UTDV контроллеры домена не будут отправлять какие бы то ни было сведения своим партнёрам по репликации если они уже получали их от кого- то ещё. Это имеет название смягчения распространения (propagation dampening):

Чтобы суммировать обсуждаемую репликацию, давайте прибегнем к некому сценарию. В своём предыдущем примере мы имели три подключённых контроллера домена. Каждый имел назначенным некое начальное значение UPN. Теперь, предположим, что был добавлен некий новый объект с помощью REBEL-DC-01. Итак, теперь его UPN увеличен до 1 001. В данный момент этот контроллер домена знает о подключённых партнёрах по репликации на основании DSA GUID и идентификатора вызова. REBEL-DC-02 уже знает самое последнее значение UPN, которое он получил от REBEL-DC-01 как хранимое в его таблице HWMV. Прежде чем его обновлять, он проверяет значение таблицы UTDV чтобы убедиться, что он не получал те же самые обновления через REBEL-DC-03, раз это не так, он выполняет репликацию и увеличивает свой UPN и соответствующие значения в таблицах HWMV и UTDV. Я надеюсь, что это в точности поясняет то что происходит при определённой репликации AD.

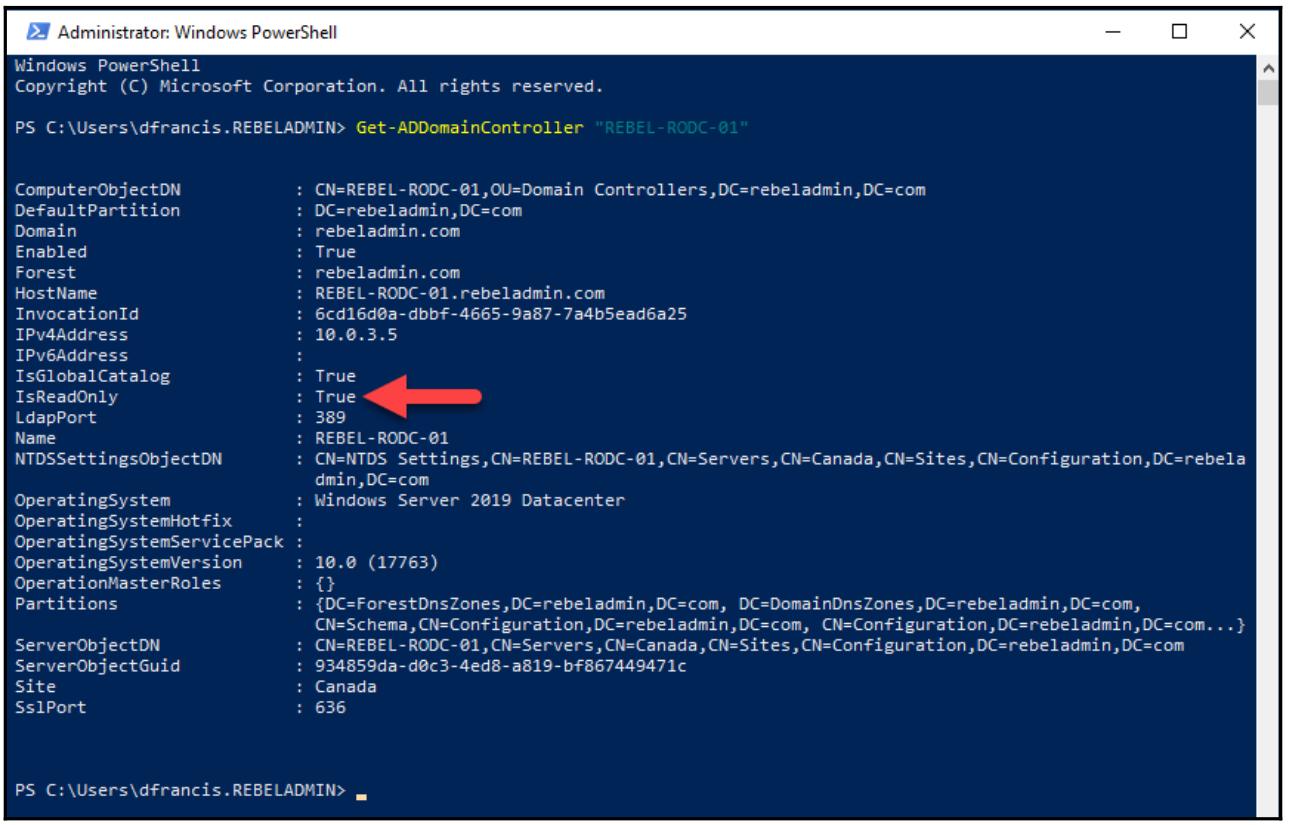

RODC является отличной ролью, введённой Windows Server 2008, которая может применяться для поддержки контроллера домена

в местах, которые не способны гарантировать физическую безопасность и регулярное сопровождение. На протяжении этой

главы мы обсуждали возможные сценарии, при которых нам требовался некий контроллер домена в какой- то удалённой

площадке. При рассмотрении контроллера домена на удалённой площадке, само подключение между площадками не является

единственным подлежащим рассмотрению моментом. Контроллер домена, по умолчанию, будет осведомлён о любых изменениях

в имеющейся структуре AD. Когда включается некое обновление, оно модифицирует свою собственную копию имеющейся базы

данных AD. Этот файл ntds.dit содержит всё относительно общей инфраструктуры

AD, включая сами сведения идентичности имеющихся объектов пользователей. Когда этот файл попадает в злые руки, они

способны выудить относящиеся к идентичности сведения и скомпрометировать эту инфраструктуру идентичности.

При рассмотрении информационной безопасности, также важна физическая безопасность. Именно поэтому определённые ЦОД обладают всеми видами стандартов безопасности. Поэтому при развёртывании некого контроллера домена в какой- то удалённой площадке, нам также требуется принимать во внимание физическую безопасность, так как мы не желаем иметь слабые оконечники. Когда у вас имеется требование для контроллера домена в некой удалённой площадке, но мы не способны обеспечивать её безопасность, тогда ответом выступает RODC. RODC не хранит никакие пароли в своей базе данных. Все имеющиеся запросы на аутентификацию для объекта будут обрабатываться самым ближним контроллером домена с возможностью записи. Следовательно, даже когда некто планирует заполучить копию имеющейся базы данных, он не достигнет чего- то большого.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

В некой виртуальной среде, Windows позволяет вам устанавливать соответствие определённому файлу VHD (Virtual Hard Disk) в любой компьютер и просматривать в нём все данные. По этой причине, даже когда вы не являетесь Администратором домена вы можете владеть привилегиями в своей виртуальной среде, которые могут быть использованы для получения файлов базы данных. Для предотвращения этого, Microsoft ввёл в Hyper-V 2016 защищённые ВМ. Они позволяют вам шифровать эти виртуальные машины при помощи BitLocker и никто не будет способен воспользоваться скопированным VHD. |

Другим преимуществом RODC является то, что они выполняют репликации лишь в одном направлении. При рассмотрении удалённых площадок вам также необходимо учитывать то как будут сопровождаться системы. Не все организации способны поддерживать команды ИТ для удалённых офисов. Большинство задач сопровождения всё ещё могут обслуживаться удалённо, однако имеются определённые случаи, при которых вам требуется делегировать некие полномочия персоналу на удалённых площадках. В большинстве случаев этот персонал менее искушён в ИТ, а потому любые совершаемые им простейшие ошибки способны реплицироваться в прочие контроллеры домена и приводить к беспорядку. Односторонние репликации RODC прекратят это и никакие изменения не будут реплицироваться в прочие контроллеры домена. Отлично, не так ли?

По умолчанию, RODC не сохраняют никакие пароли (за исключением объектов RODC) для объектов AD. Всякий раз когда происходит некая аутентификация, RODC нуждается в выборке необходимых сведений из ближайшего контроллера домена. Применяя PRP (Password Replication Policy, Политику реплицирования паролей), мы можем допускать кэширвоание определённых паролей для объектов. Если прерывается установленное соединение между какой- то удалённой площадкой и ближайшим контроллером домена, наш RODC будет способен обрабатывать имеющиеся запросы. Один из моментов, о котором не следует забывать это то, что для обработки запроса Kerberos, RODC требуется кэшировать значение пароля для самого объекта пользователя, а также для объекта компьютера.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Azure AD Connect не поддерживает RODC. Тот контроллер домена, который используется Azure AD обязан быть способным выполнять запись, так как Azure AD Connect не знает как работать с перенаправлениями записи. |

Процесс развёртывания RODC включает в себя приводимые ниже этапы. При этом процессе мы можем применять некую предварительно выбранную учётную запись и продвигать RODC, применяя её вместо использования некой учётной записи Администратора домена или Администратора Компании:

-

Настройте некую учётную запись компьютера для своего контроллера домена RODC.

-

Присоедините эту учётную запись к данному RODC на протяжении процесса продвижения.

Для создания учётной записи компьютера RODC мы можем применить cmdlet

Add-ADDSReadOnlyDomainControllerAccount:

Add-ADDSReadOnlyDomainControllerAccount -DomainControllerAccountName REBEL-RODC-01 -DomainName rebeladmin.com -DelegatedAdministratorAccountName "rebeladmindfrancis" -SiteName LondonSite

Наша предыдущая команда создаст необходимую учётную запись контроллера домена RODC для

REBEL-RODC-01. Необходимое имя домена определяется при помощи

-DomainName, а -DelegatedAdministratorAccountName

задаёт какую учётную запись делегировать данной установке RODC. Этот новый RODC будет помещён в

LondonSite.

Теперь мы способны видеть только что добавленный объект в наших контроллерах домена AD:

Сейчас у нас всё готово для нашего нового RODC и наш следующий шаг состоит в установке относящейся к делу службы роли:

Install-WindowsFeature –Name AD-Domain-Services -IncludeManagementTools

Приведённая выше команда устанавливает необходимую роль AD DS в RODC. По завершению мы можем продвинуть её при помощи такой команды:

Import-Module ADDSDeployment

Install-ADDSDomainController `

-Credential (Get-Credential) `

-CriticalReplicationOnly:$false `

-DatabasePath "C:WindowsNTDS" `

-DomainName "rebeladmin.com" `

-LogPath "C:WindowsNTDS" `

-ReplicationSourceDC "REBEL-PDC-01.rebeladmin.com" `

-SYSVOLPath "C:WindowsSYSVOL" `

-UseExistingAccount:$true `

-Norebootoncompletion:$false

-Force:$true

После её завершения, мы получаем приглашение дл необходимой учётной записи пользователя и нам требуется ввести соответствующие сведения учётной записи пользователя, которые были делегированы для развёртывания RODC. Эта команда очень схожа с продвижением обычного домена.

Теперь, когда у нас имеется необходимый RODC, нашим следующим этапом является просмотр PRP.

Необходимая устанавливаемая по умолчанию политика уже на своём месте и мы можем просматривать списки

Allowed и Denied при помощи такой

команды:

Get-ADDomainControllerPasswordReplicationPolicy -Identity REBEL-RODC-01 -Allowed

наша приведённая выше команда перечислит все объекты Allowed для

кэширования пароля. По умолчанию некая группа безопасности с названием Allowed

RODC Password Replication Group разрешена для такой репликации. В установках по умолчанию она не

содержит никаких участников. Если нам необходимо кэширование, мы можем добавлять объект в ту же самую группу:

Get-ADDomainControllerPasswordReplicationPolicy -Identity REBEL-RODC-01 -Denied

предыдущая команда перечислит все Denied объекты для кэширования

паролей. По умолчанию в списке Denied находятся следующие группы

безопасности:

-

Denied RODC Password Replication Group

-

Account Operators

-

Server Operators

-

Backup Operators

-

Administrators

Это учётные записи с высокими привилегиями в имеющейся инфраструктуре AD; они не должны кэшироваться вовсе. Добавляя объекты в Denied RODC Password Replication Group мы просто можем блокировать такую репликацию.

Помимо применения предварительно заданных групп безопасности, мы можем добавлять объекты в списки

Allowed и Denied при помощи cmdlet

Add-ADDomainControllerPasswordReplicationPolicy:

Add-ADDomainControllerPasswordReplicationPolicy -Identity REBEL-RODC-01 -AllowedList "user1"

Предыдущая команда добавит объект пользователя с именем =user1 в список

Allowed.

Следующая команда добавит объект пользователя с именем user2 в список

Denied:

Add-ADDomainControllerPasswordReplicationPolicy -Identity REBEL-RODC-01 -DeniedList "user2"

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

Для дальнейшего усиления уровня безопасности рекомендуется устанавливать RODC в операционной системе Windows Core. Нано серверы, введённые в Windows Server 2016 не поддерживают пока RODC. |

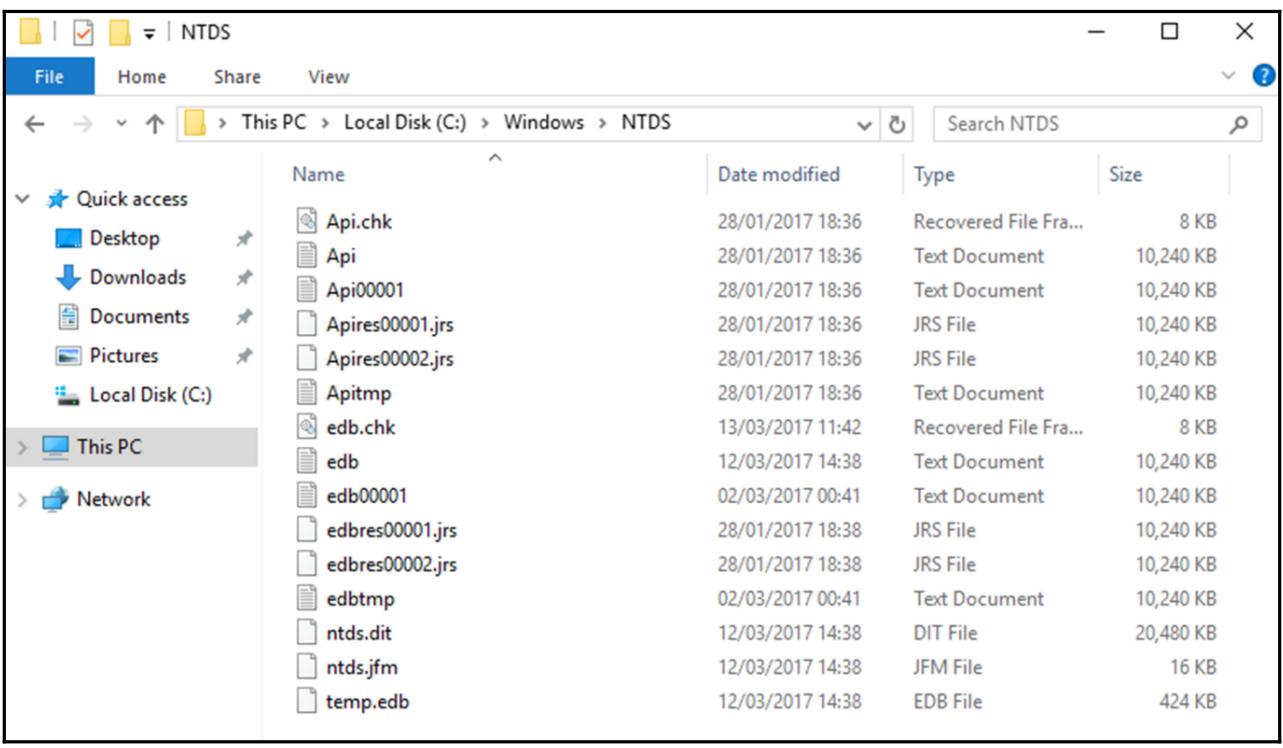

AD поддерживает базу данных со множеством хозяев для хранения сведений о схеме, конфигурации и домене. Обычно, когда мы произносим база данных, первое что приходит нам на ум это программное обеспечение такое, как Microsoft SQL, MySQL или Oracle. Но здесь всё совершенно по- другому. Базы данных AD применяют ESE (Extensible Storage Engine, Расширяемый механизм хранения), который относится к технологии ISAM (Indexed and Sequential Access Method, Индексно- последовательного метода доступа).

Здесь некая отдельная система работает как клиент и сервер. Она применяет архитектуры базы данных, ориентированную на записи,которые предоставляют чрезвычайно быстрый доступ к записям. Сама ESE индексирует имеющиеся сведения в своём файле базы данных, который способен достигать 16 Терабайт и содержать более 2 миллиардов записей. Обычно ESE применяется для приложений, которым требуется быстрое и структурированное хранение данных. Данный ESE используется многими прочими приложениями Microsoft? включая Microsoft Exchange, DHCP и FRS.

Поскольку процесс создания такой базы данных является частью общего процесса установки контроллера домена, он

создаёт соответствующую базу данных в C:\Windows\NTDS если только мы не выбираем

некий индивидуальный путь. Рекомендуется применять отдельный раздел/ диск с наивысшей скоростью для увеличения

производительности базы данных, а также для защиты этих данных:

В этой папке мы можем наблюдать несколько разных файлов. Из всех них важными являются следующие.

Именно это реальный файл базы данных. Эта база данных содержит три основных таблицы. Таблица schema содержит сведения, относящиеся к имеющимся классам, атрибутам объектов и взаимодействии между ними. Таблица link включает в себя данные о значениях, ссылающихся на другой объект. Подробности участия в группах это хороший пример для неё. Таблица data заключает в себе все сведения о пользователях, группах и прочих интегрированных с AD данных. В этой таблице строки представляют соответствующие объекты, а колонки выступают как значения атрибутов.

Здесь мы можем видеть что несколько файлов начинаются с edb*, причём все они

имеют в размере 10 МБ или меньше. Это поддерживаемый самой системой журнал транзакций для хранения транзакций своего

каталога до его записи в сам файл базы данных.

Этот файл отвечает за отслеживание фиксации данных определённой транзакции в самой базе данных из файлов журналов

(edb*.log).

Данный файл используется на протяжении сопровождения базы данных AD для удержания данных, а также для хранения сведений относительно находящихся в процессе транзакции данных AD.

Все контроллеры домена в имеющейся инфраструктуре AD нуждаются в осведомлённости относительно изменений, совершаемых каждым контроллером домена. Когда это происходит, вы можете представлять себе это как выполнение синхронизации такой базы данных. Но это не сама база данных; выполнена синхронизация только самих изменений. Следовательно, не все контроллеры домена будут одинаковы по размеру.

Большинство имеющихся систем баз данных обладают своими собственными автоматическими техниками очистки данных для поддержки общей эффективности своей системы. Это также предоставляет администраторами возможность выполнять задачи индивидуального сопровождения и гранулированной поддержки. База данных AD является системой с самостоятельной поддержкой. Она не требует ежедневного сопровождения. Однако встречается ряд ситуаций когда требуется ручное вмешательство:

-

Когда установленный по умолчанию раздел базы данных выходит за рамки пространства или замечен потенциальный отказ системы

-

Для высвобождения не используемого пространства в базе данных AD после массового удаления объектов

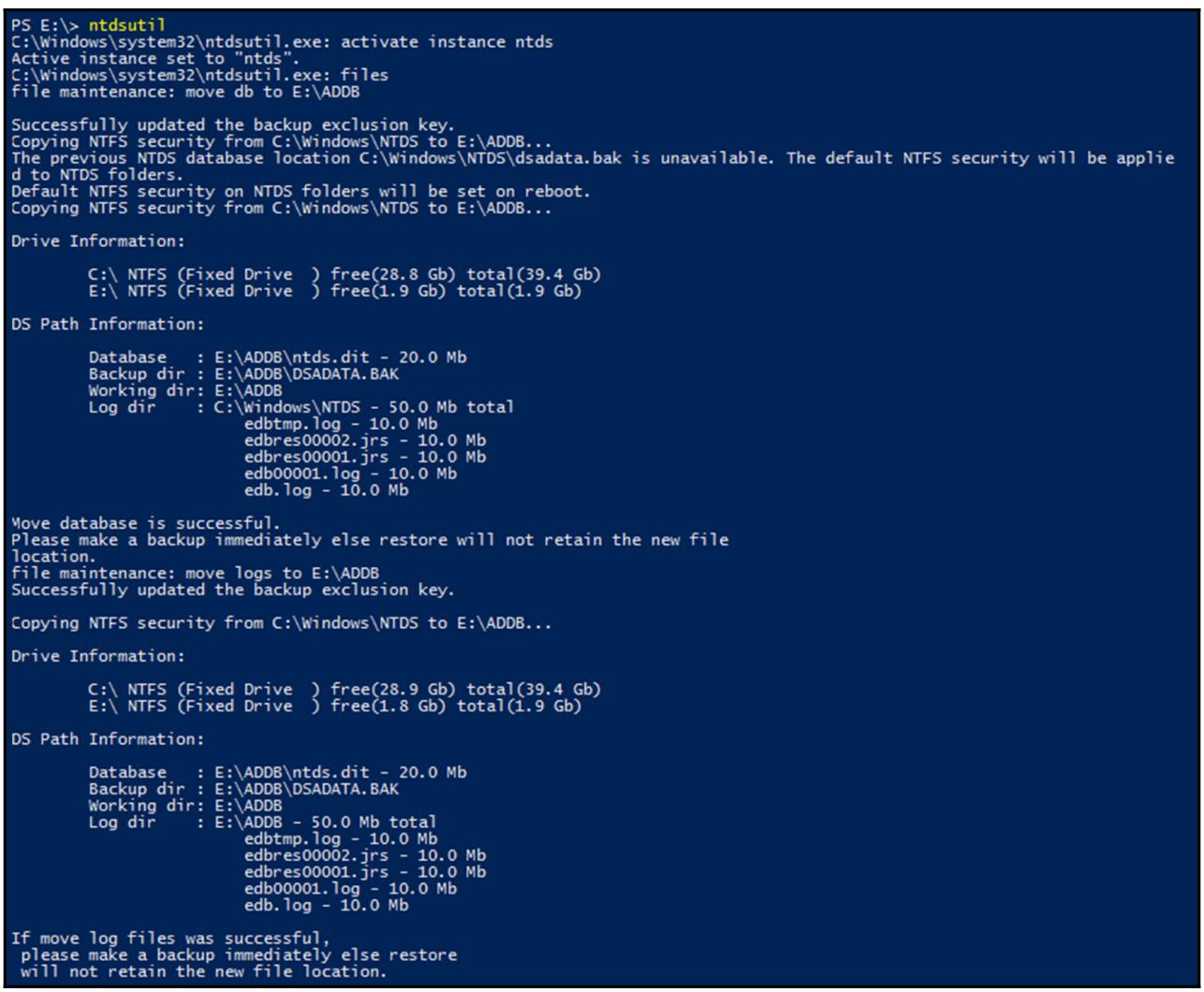

Когда это необходимо, мы можем переместить имеющуюся базу данных AD с её установленного по умолчанию местоположения.

Для выполнения этого мы можем воспользоваться инструментом командной строки с названием

ntdsutil. при перемещении имеющихся файлов базы данных также рекомендуется

перемещать и файлы журнала с тем, чтобы этим файлам журнала не приходилось ссылаться на два разных диска. Минимальное

требуемое значение пространства для базы данных составляет 500 МБ или значение размера файла базы данных с дополнительными

20% от размера этого файла базы данных (в зависимости от того что больше). Требования для размера файла журнала

такие же.

Имеющиеся файлы базы данных и журнала не могут быть перемещены пока запущена AD DS. Следовательно, первым этапом в общем действии является останов данной службы:

net stop ntds

Это также вызовет останов и связанных с нею служб, включая KDC, DNS и DFS.

Имеющиеся файлы базы данных и журнала AD не могут быть перемещены в несуществующую папку. Поэтому, прежде чем мы переместим эти файлы, необходимо создать такую папку.

В своей демонстрации я перемещу их в папку с названием ADDB в другом

разделе:

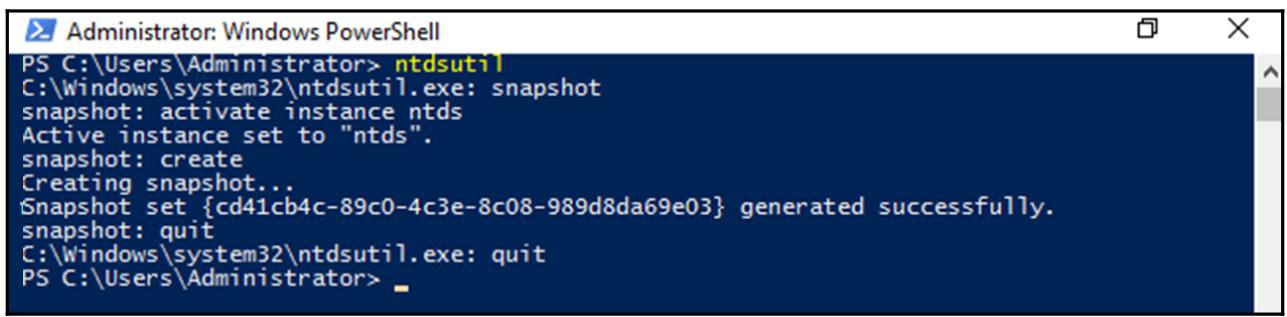

ntdsutil

activate instance ntds

files

move db to E:\ADDB

move logs to E:\ADDB

integrityquit

quit

В нашей предыдущем наборе команд ntdsutil инициирует необходимую

утилиту, move db to E:ADDB перемещает в новое местоположение существующий

файлы базы данных, а move logs to E:ADDB перемещает файлы журнала в этот

новый каталог. Имеющаяся часть integrity удостоверяет целостность полученных

файлов базы данных и журналов в их новом местоположении:

После выполнения этого нам требуется запустить AD DS при помощи такой команды:

net start ntds

Как только данный процесс будет осуществлён, рекомендуется чтобы вы выполнили полное резервное копирование AD как часть данных изменений. Полученная ранее резервная копия в любом случае больше не будет действительной.

В любой базе данных по мере её действия сами данный будут добавляться, изменяться и удаляться. При добавлении данных требуется новое пространство внутри этой базы данных. Когда данные уничтожаются, это высвобождает пространство в эту базу данных. При изменении базы данных она требует либо нового пространства, либо его высвобождения. В имеющейся базе данных AD при удалении некого объекта это высвобождает то пространство, которое он использовал в саму базу данных, а не в её файловую систему. Следовательно, данное свободное пространство будет применяться для новых объектов. Данный процесс имеет название дефрагментации в рабочем состоянии (online defragmentation), так как это не требует останова самих служб AD. По умолчанию она запускается каждые 12 часов.

Однако при уничтожении большого числа объектов или некого сервера глобального каталога будет неплохо высвободить такое свободное пространство в саму файловую систему. Для этого нам требуется выполнить название дефрагментации в выключенном состоянии (offline defragmentation). Для выполнения этого требуется чтобы мы остановили службы данного AD.

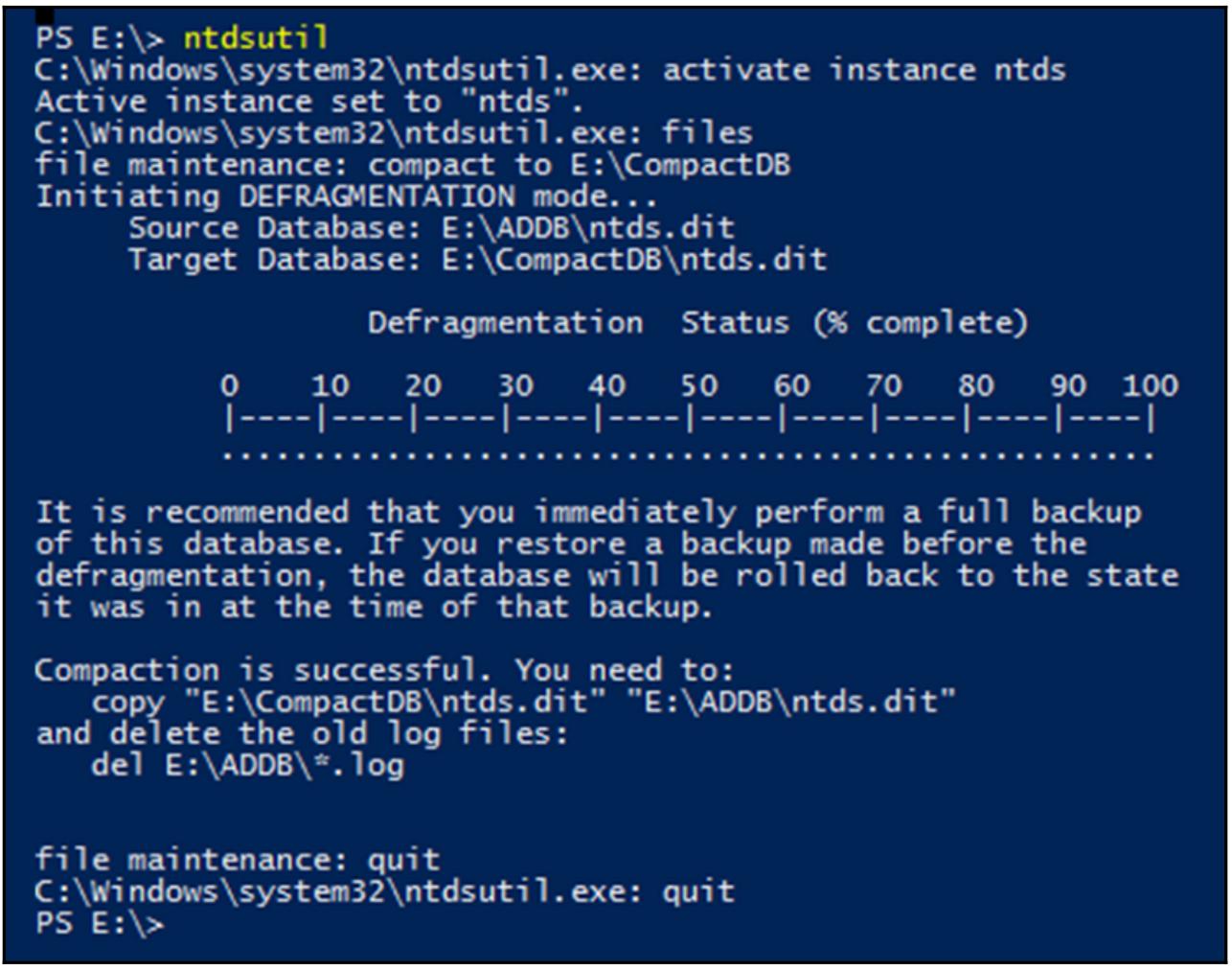

Когда эти службы остановлены (net stop ntds), мы можем запустить процесс

дефрагментации при помощи таких команд:

ntdsutil

activate instance ntds

files

compact to E:\CompactDB

quit

quit

В нашем предыдущем процессе нам потребуется некая временная папка в которой сохраняется наш компактный файл

ntds.dit. В своей демонстрации я создал для этого некую папку с названием

E:\CompactDB:

По окончанию этого наша уплотнённая база данных должна быть скопирована в своё первоначальное местоположение

ntds.dit. Это можно выполнить следующей командой:

copy "E:\CompactDB\ntds.dit" "E:\ADDB\ntds.dit"

После этого нам также понадобится удалить свой старый файл журнала:

del E:\ADDB\*.log

А после этого мы можем запустить AD DS при помощи net start ntds.

Это завершает два наших сценария (изменение пути базы данных и дефрагментацию), при которых нам потребуется воспользоваться ручным вмешательством в сопровождение базы данных AD.

Контроллеры домена AD являются основными компонентами, отвечающими за установленную инфраструктуру идентификации организации. Отказ имеющихся контроллеров домена или служб окажет воздействие на всю инфраструктуру идентификации целиком. Тем самым, как и для любой иной критически важной системы, решающей является высокая доступность самого сервера AD. Существует два вида относящихся к контроллерам домена AD происшествий, которые могут произойти.

Первый вид происшествий это когда имеется некое полное крушение системы по причине отказа оборудования. Помимо имеющейся резервной копии AD, поддержка множества контроллеров домена помогает организациям в быстром восстановлении в подобных случаях без восстановления некой резервной копии. Когда это не держатель роли FSMO (flexible single master operation, Гибких операций с единственным хозяином), мы можем принудительно удалить записи, относящиеся к такому разрушенному контроллеру домена и ввести некий новый контроллер домена. Когда это наш держатель роли FSMO, мы можем завладеть (seize) этими ролями FSMO и сделать их доступными с прочих живых контроллеров домена. С другой стороны, в наши дни большая часть рабочих нагрузок выполняется в некой виртуальной среде, включая и контроллеры домена. Такие виртуальные среды обычно имеют решения в месте для восстановления после отказов. Например, виртуальное решение может применять некую кластерную среду или дополнительное решение восстановления, такое как восстановление площадки Azure. Следовательно, в современных инфраструктурах я редко наблюдаю кого- то, кому приходится восстанавливать некий контроллер домена из резервной копии.

Второй тип происшествий обусловлен удалением или видоизменением конфигурации объектов AD. Возвращение к работе некой системы из резервной копии не всегда не оказывающее воздействия восстановление после происшествия. Оно может потребовать времени на возврат вашей системы в рабочее состояние. Такой процесс возврата может приводить к утрате некоторых данных или воздействии на работу по причине отнятого времени. Когда вы желаете восстановить некий удалённый из AD объект, это вовсе не означает восстановления всего самого контроллера домена целиком из некой резервной копии. Вследствие этого, Microsoft применяет различные инструменты и методологии для восстановления при обеих ситуациях. В своих последующих разделах мы намерены рассмотреть их более подробно.

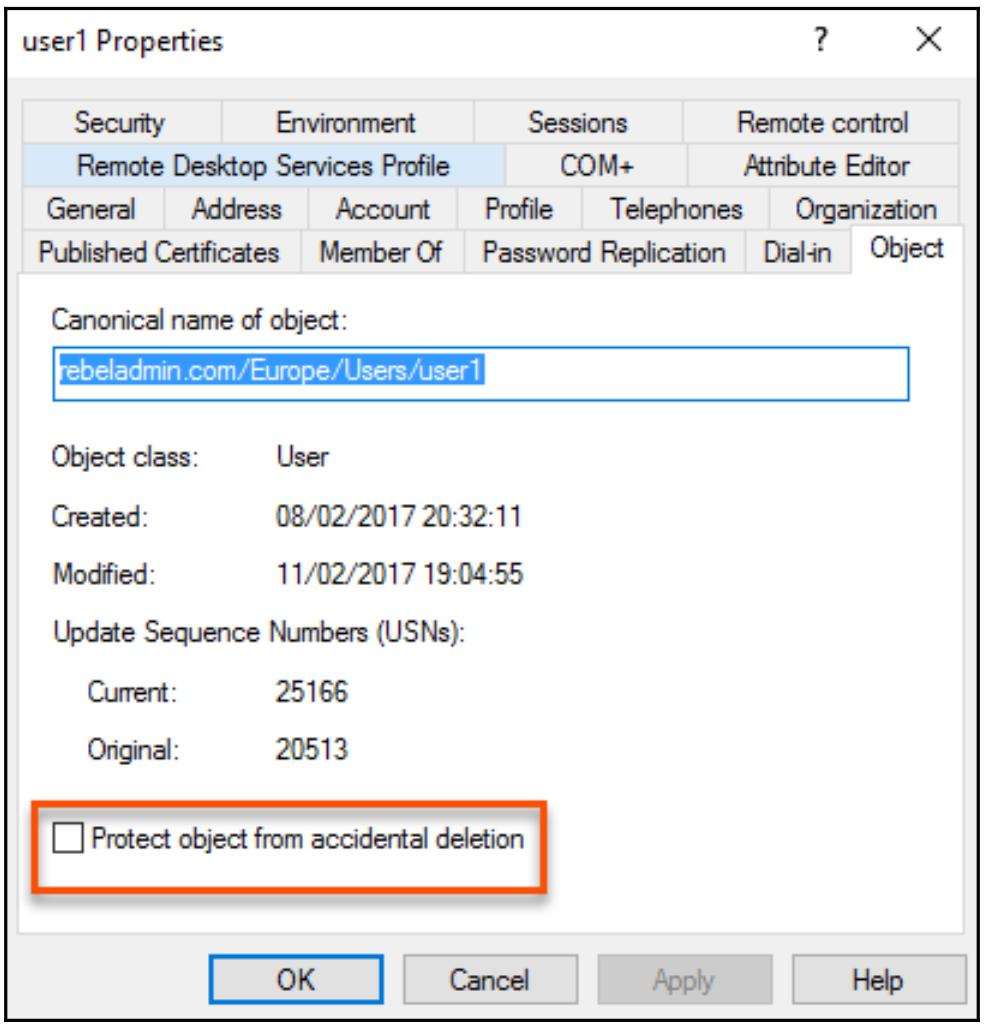

Начиная с AD DS 2008, Microsoft ввёл некую небольшую, но важную функциональную возможность для предотвращения непредумышленного удаления объекта AD. Это не некое решение для восстановления при происшествии, а только какое- то решение для предотвращения происшествий. В каждом объекте в закладке Object имеется маленький блок отметки для включения данного свойства. Его можно включить при создании объектов при помощи PowerShell. Даже когда мы не применяем PowerShell, это всё ещё доступно в любой момент времени через окно свойств Object. При создании некого OU (Organizational Unit, Организационного элемента) при помощи GUI, нам также дозволено включать эту опцию, причём это единственный объект, который допускает это в процессе его установки:

E:\CompactDB:

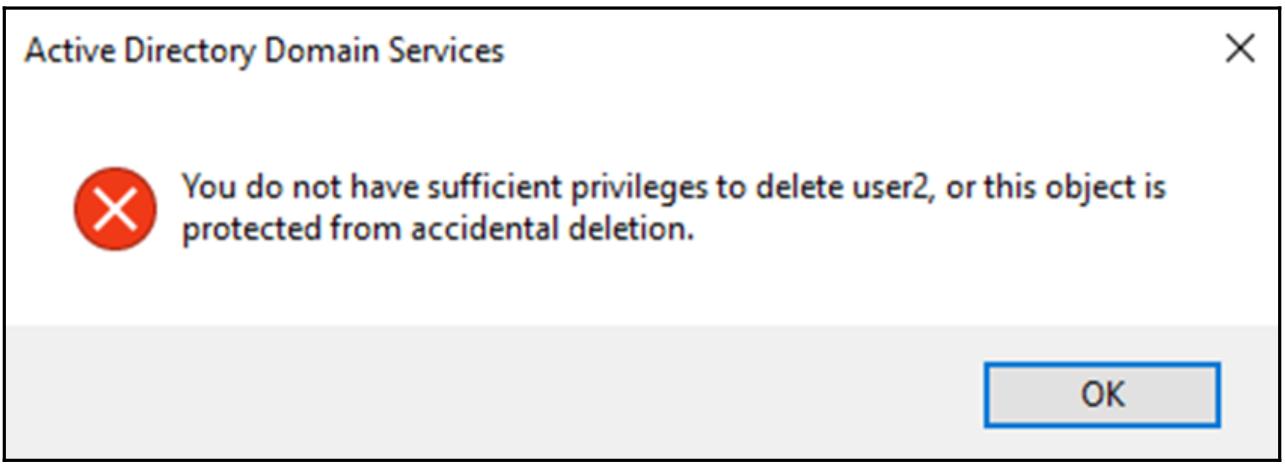

Когда этот параметр разрешён, он не позволит нам удалять свой объект пока мы не запретим его действие:

E:\CompactDB:

Из PowerShell это можно осуществлять при помощи соответствующего параметра

-ProtectedFromAccidentalDeletion $true.

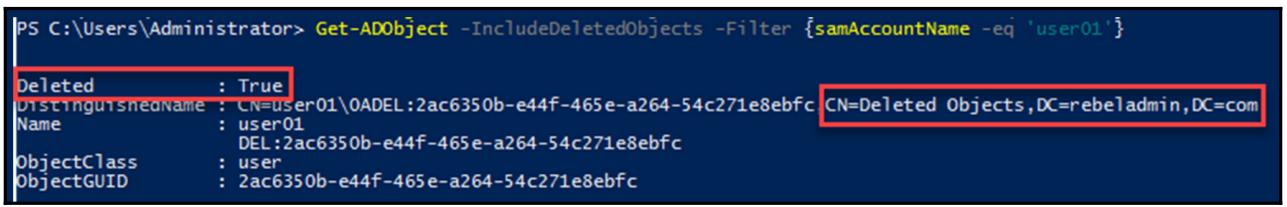

Наиболее распространённые относящиеся к AD происшествия обусловлены непредумышленным удалением объектов. Когда

некий объект удалён из AD, он не удаляется окончательно. Как только некий объект удалён, ему устанавливается значение

атрибута isDeleted в True, а сам

этот объект перемещается в CN=Deleted Objects:

Далее он продолжает оставаться там пока данная система не достигнет своего значения высеченного на камне времени жизни (tombstone lifetime). В установках по умолчанию оно составляет 180 дней, а в случае такой необходимости, его можно изменить. Как только данный объект преодолевает своё значение надгробия времени жизни, он становится доступным для окончательного удаления. Когда мы обсуждали базу данных AD в разделе Сопровождение базы данных AD, мы рассмотрели дефрагментацию в рабочем состоянии. Данный процесс применяет службу сборки мусора для удаления всех удалённых из базы данных AD объектов и высвобождает такое пространство в свою базу данных. данная служба исполняется каждые 12 часов. После того как наш удалённый объект достиг высеченного на его надгробии времени жизни, он будет окончательно удалён в следующем цикле службы сборки мусора. основная проблема состоит в том, что на протяжении самого процесса истечения срока действия надгробия, большинство значений объектов извлекаются. Поэтому, даже если вы имеете возможность восстановления объектов, значения потребуется вводить заново.

Начиная с Windows Server 2008 R2, Microsoft ввёл функциональную возможность Мусорной

корзины AD. Когда данное свойство включено, после удаления определённого объекта он всё ещё обладает

установленным в значение True атрибута объекта

isDeleted и перемещает такой объект в

CN=Deleted Object. Но вместо значения на надгробии времени жизни он теперь управляется

значениями DOL

(Deleted Object Lifetime, Времени жизни удалённых объектов).