Глава 2. Службы домена Active Directory Windows 2022

Содержание

Microsoft AD DS

(Active Directory Domain Services) до наших дней присутствовала

в отрасли более 21 года. Самая первая версия Microsoft AD была выпущена 17 февраля 2000 года вместе с Windows Server 2000. Самым первым

промышленным доменом Active Directory был redmond.corp.microsoft.com и он был обновлён с

домена Windows NT4 на версию предварительного выпуска Active Directory 2000 9 апреля 1999. После этого для абсолютно всех выпусков

Windows Server также выпускалась новая версия AD DS.

Абсолютно для каждого выпуска новой версии программного обеспечения Microsoft мы, будучи инженерами ИТ, мы обсуждали её, изучали её и затем двигались далее и пробовали её. Это хороший практический приём - находиться поверх тенденций в отрасли. Тем не менее, простая миграция на самые последние версии AD DS не решает ваши проблемы и не улучшает всё что относится к корпоративным цифровым идентификациям. Прежде чем выполнять обновление на новую версию, нам требуется выяснить все имеющиеся проблемы в своей текущей установке Active Directory и наметить планы их исправления.Затем нам требуется оценить свои требования для таких новых свойств и понять что нам требуется и как мы этого можем достичь. В качестве некого примера, когда компания перемещается в соответствующее облачное решение, нам требуется задуматься о том как мы можем расширить своё локальное управление идентификацией в это облачное решение и какой метод интеграции применять (синхронизацию хэшей паролей, федерализацию или проброс). Если компания воспользуется подходом безопасности с нулевым доверием, какие функциональные возможности Active Directory поспособствуют достижению этого? И что нам требуется для изменения в своей установке Active Directory? После анализа требований мы сможем разумно обновить и ввести новые свойства.

Мы пребываем в очень интересный момент технологической временной линии. Как я уже говорил об этом в своей предыдущей главе, современные требования к цифровой идентификации усложняются. Большинство компаний сегодня применяют по крайней мере одну облачную службу. В результате пандемии COVID-19 большинство компаний ускорили своё путешествие цифровой трансформации. Работа на дому теперь превратилась в обычное дело. Даже в это время вызова возросло присутствие киберпреступности и оно стало более изощрённым. Это оставляет нам ряд вопросов:

-

Как Active Directory может помочь нам в нашем путешествии в облачное решение?

-

Как мы можем улучшать имеющиеся безопасность и цифровую идентификацию когда они появляются в не безопасных сетевых средах?

-

Как мы можем защищать свою установку Active Directory от прорывов безопасности?

-

Когда имеется некий прорыв, как мы можем остановить боковое перемещение и предотвращать получения злоумышленникам контроля и привилегированных учётных записей.

В этой главе мы намерены рассмотреть ответы на предыдущие вопросы и рассмотрим что способна предоставлять AD DS 2022.

Мы в подробностях рассмотрим следующие темы:

-

Новые функциональные возможности AD DS 2022

-

PAM (Privileged Access Management, Управление привилегированным доступом)

-

Участие в группах на основе временного промежутка

-

Windows Hello for Business

-

Улучшения синхронизации времени

Мы начнём с рассмотрения наиболее важных свойств AD DS 2022.

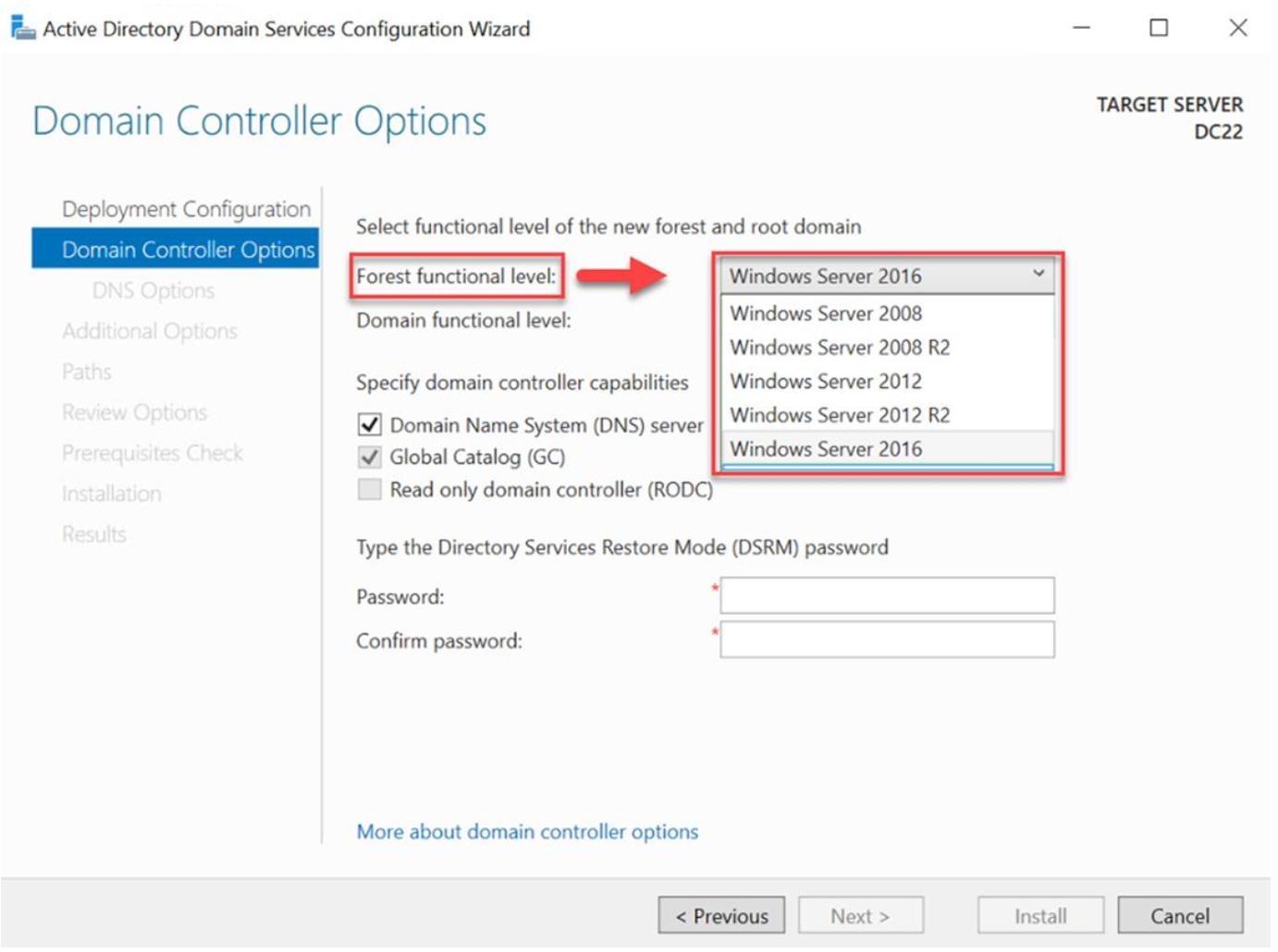

Улучшения AD DS можно обнаружить на уровнях функциональности его леса и домена. Обновление самой операционной системы или добавление контроллеров домена с запущенным Windows Server 2022 в некую имеющуюся инфраструктуру AD не служит автоматическому обновлению существующих уровней функциональности леса и домена. После того как списываются более старые Контроллеры домена, нам потребуется обновлять их вручную. Когда речь заходит об уровнях функциональности леса и домена, в Windows Server 2022 имеется большое отличие. Вплоть до выпуска Windows Server 2016 имелись новые уровни функциональности леса и домена. Однако начиная с Windows Server 2019 НЕТ никаких новых уровней функциональности леса или домена.

Самые последние уровни функциональности леса и домена, которые мы можем выбрать, всё ещё относятся к Windows Server 2016. Однако что это означает? Если улучшения связаны с функциональными уровнями леса и домена, означает ли это то, что в AD DS 2022 нет новых функций AD DS? Да, это так, в Windows Server 2022 нет новых никаких новых функциональных возможностей AD DS. В Windows Server 2019 в его схему было внесено незначительное изменение. А именно, в ней появился новый атрибут с названием msDS-preferredDataLocation, причём он может применяться для определения геолокации пользователя Microsoft 365. Кроме этого в AD 2019 также не было никаких изменений.

-

Когда вы обновляете Active Directory с Windows Server 2016 или Windows Server 2019 до Windows Server 2022, нет никакой необходимости для изменения функциональности домена или леса.

-

Версия схемы Active Directory остаётся на 88 уровне и совпадает с версией схемы Active Directory 2019.

AD это самая широко применяемая служба каталога на существующем рынке. Она делает то что должна делать. Однако с годами изменились требования к управлению идентификацией. В качестве примера давайте возьмём подход с нулевым доверием. В самой первой главе я объяснял важность этой модели и то, как мы можем применять её для защиты идентификации. Микросегментация это практика, которая применяется в модели безопасности с нулевым доверием для создания небольших зон безопасности в большой сетевой среде. Для удовлетворения требований к управлению доступом в этих небольших зонах безопасности, мы можем вводить Контроллера домена AD с доступом только на чтение и поддерживать стандарты безопасности. Однако микросегментация должна выполняться на сетевом уровне. Кроме того, для предотвращения бокового смещения злоумышленников в рамках AD мы можем применять многоуровневую модель AD. Это не является функциональной возможностью AD; скорее, это способ управления привилегиями в некой настройке AD. Это можно осуществлять в любой версии AD. Доступ с наименьшими полномочиями также выступает ключевым требованием для обсуждаемой модели с нулевым доверием. Для обеспечения доступа с минимальными полномочиями мы можем применять основанное на времени членство в группах AD, делегирование учётной записи, Just-in-Time (JIT, точно по графику) и Just-Enough Administration (JEA, Минимально необходимого администрирования). За исключением участия в группах на основании времени (функциональная возможность AD DS 2016), все вышеперечисленные задачи могут выполняться при помощи более старых версий AD. Однако, чтобы управлять полным жизненным циклом идентификации и обладать законченным решением, нам всё ещё требуются такие инструменты/ службы как Microsoft Identity Manager (для PAM), Microsoft Defender for Identity (для отслеживания) и Microsoft Defender for Endpoint (для управления угрозами устройством конечного пользователя). Как мы видим, AD уже достаточно зрелый для удовлетворения части современных требований, но не всеми ими. Мы должны понимать, что наличие многофункционального продукта не решает все наши проблемы. Скорее, всё зависит от того, как мы его конфигурируем и как мы его применяем. Именно на этом мы и сосредоточимся в данной книге. Несмотря на то, что у нас для изучения в AD DS 2022 нет никаких новых функциональных возможностей, мы намерены изучить имеющиеся в настоящее время возможности AD и рассмотреть насколько они соответствуют требованиям управления доступом в наши дни. Давайте продолжим рассматривать некоторые функциональные возможности, которые появились в AD DS 2016 и которые также имеются и в AD DS 2022.

Windows Server 2003 больше не поддерживается Microsoft.

Уровни функциональности леса и домена Windows Server 2003 были признаны устаревшими в Windows Server 2022. То же самое произошло уже в Windows Server 2012R2. Однако у вас имеется возможность добавлять в некий домен AD DS 2003 Контроллеры домена Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, Windows Server 2008. Тем не менее, Контроллеры домена Windows Server 2022 требуют как минимум уровня функциональности Windows Server 2008. Если вы рассматриваете миграцию с AD DS 2003, вам для начала требуется выполнить обновление по крайней мере до уровня функциональности Windows Server 2008, а затем добавлять контроллеры домена Windows Server 2022.

Приводимый ниже снимок экрана отображает все доступные уровни функциональности леса для Windows Server 2022:

Далее давайте взглянем на то, почему была объявлена устаревшей служба Репликации файлов и что пришло ей на замену.

В Windows Server 2000 Microsoft ввёл свою FRS

(File Replication Service, Службу репликации файла); она

применялась для репликации имеющейся папки AD SYSVOL.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

|

FRS имел множество проблем когда дело доходило до репликаций, в особенности в связи с производительностью. FRS всегда

реплицирует весь файл целиком, вне зависимости от вида предпринимаемых нами изменений. Именно это составляет проблему

для площадок AD, подключаемых медленными соединениями WAN. FRS не обладает поддержкой API или

WMI (Windows Management

Instrumentation, Инструментального управления Windows), которые могут применяться для отслеживания производительности. Он также не

поддерживает механизмов отчётов о жизнеспособности. В Windows Server 2003 R2 FRS был заменён на

DFSR (Distributed File System

Replication, репликацию распределённой файловой системы), а начиная с Windows Server 2008, DFSR применялся для репликации

имеющихся папок SYSVOL.

DFSR поддерживает частичный файловый обмен (на уровне блоков) репликациями вместо репликации файлов целиком. Это привело к более быстрой репликации и оптимизации применения полосы пропускания между площадками AD, объединяемыми подключениями WAN. Она также поддерживает сжатие файлов на основе типов файлов. По сравнению с FRS было увеличено общее число файлов доступных для обмена (как во входящем, так и в исходящем потоках). DFSR к тому же имеет механизм самоизлечения в случае проблем файловой системы.

Начиная с Windows Server 2008R2 FRS была признана устаревшей и когда вы развёртываете некий новый домен с минимальным

уровнем функциональности леса и домена Windows Server 2008, по умолчанию для репликации SYSVOL

будет применяться DFRS. Когда вы выполняете миграцию из среды домена Windows Server 2003, также требуется миграция FRS в DFSR.

Контроллеры домена Windows Server 2022 могут добавляться лишь в среду AD, применяющую репликацию DFSR для

SYSVOL. Все шаги миграции с FRS на DFSR были рассмотрены в одном из моих предыдущих блог постов, доступ

к которому можно получить по следующей ссылке https://bit.ly/3q4Re7E.

В большинстве банков имеется служба депозитных ячеек. Сейф это безопасное место, в котором вы можете хранить очень ценные вещи. После того, как вы приняли решение защищать что- то, вы можете положить это в свой сейф (депозитную ячейку) в банке, располагающийся в надёжно защищаемом помещении. Когда вы зарегистрируетесь в банковской службе, этот банк снабдит вас карточкой ключа, PIN- кодом или ключом для открытия вашей депозитной ячейки. Если вам потребуется получить доступ к своей депозитной ячейке, сначала вам потребуется прийти в соответствующую службу чтобы доказать кто вы такой. После успешной проверки вам будет разрешён доступ к вашей депозитной ячейке. В этом помещении могут располагаться тысячи различных депозитных ячеек с большим числом ценных активов, но ваш ключ предоставит вам доступ лишь к той ячейке, которая принадлежит вам. Однако представьте себе, если бы существовал какой- то мастер- ключ, который был бы способен открывать все депозитные ячейки в этом помещении. Какой ключ более ценен для вора? Ваш ключ, или мастер ключ, который обладает "полномочиями" для открытия всех имеющихся депозитных ячеек? Очевидно, им бы был мастер ключ. Именно это очень похоже на то, как работает привилегированный доступ в среде AD. В некой среде AD у нас имеются различные учётные записи с различными уровнями доступа к системам и данным. Имеющийся уровень доступа и полномочия могут отличаться от одной учётной записи к другой на основании её роли или подразделения. Однако имеются определённые учётные записи с "привилегиями", которые могут применяться для выполнения того что пожелает их пользователь внутри этой среды AD без каких бы то ни было ограничений. Великолепными примерами этого выступают Domain Admin или Enterprise Admin. Если некто обладает доступом к одной из подобных учётных записей, он/ она обладают полным контролем над всей имеющейся средой AD. Именно получение доступа к некой учётной записи проще и легче для атакующего, однако после первоначального взлома они пытаются сместиться вбок и получить доступ к "привилегированным" учётным записям. Основная роль решения PAM (Privileged Access Management, Управления привилегированным доступом) состоит в предотвращении атакующим получения доступа к привилегированным учётным записям даже когда они совершили первоначальный взлом.

PAM занимает видное место в современной сфере угроз. Centrify провела опрос 1000 руководителей ИТ служб в Великобритании и США. Согласно их отчёту, "74% респондентов, чьи организации подверглись взлому, признают, что это связано с доступом к привилегированной учётной записи". Отраслевой отчёт о поведении злоумышленников в выпуске RSA Conference Edition за 2020 год, основанный на данных, собранных с более чем пяти миллионов рабочих потоков и устройств в облачных решениях клиентов, центров обработки данных и корпоративных сред, показал, что во всех отраслях на каждые 10 000 обнаружены 215 привилегированных атакующих. В нём также сообщается, что финансовые и страховые, медицинские, а также образовательные организации демонстрируют наибольшие аномалии поведения привилегированного доступа. Именно на эти три отрасли приходится 47% всех выявленных аномалий привилегированного доступа. Основываясь на своих данных, RSA также наблюдала 112 вариантов поведения при боковом смещении на каждые 10 000 хостов. Все эти сведения подтверждают резкое увеличение доступа злоумышленников к привилегированным учётным записям. Приведённые выше результаты подчёркивают важность PAM при борьбе с киберпреступниками.

Привилегированный доступ относится к учётным записям, которые контролируют бо́льшую часть корпоративных идентификационных сведений и критически важных бизнес- активов. Для любой компании защита таких учётных записей должна быть главным приоритетом. Когда злоумышленник обладает привилегированным доступом, мы ожидаем следующего:

-

Сильное влияние на ведение дел - Когда злоумышленник обладает привилегированным доступом, он получает контроль над корпоративной идентификацией и большинством критически важных для бизнеса активов. Это означает, что такой злоумышленник способен украсть сведения интеллектуальной собственности, раскрыть конфиденциальные бизнес- данные и останавливать операции компании.

-

Финансовая выгода для злоумышленников - Злоумышленники также имеют возможность зашифровать/ получить контроль над конфиденциальными сведениями и требовать деньги за их раскрытие. Это может приводить к финансовым и репутационным потерям для компании.

Когда мы рассматриваем безопасность привилегированного доступа, нам необходимо сосредоточиться на двух моментах:

-

Ограничение значения числа путей, которыми пользователь способен получать привилегированный доступ

-

Непрерывные защиту и отслеживание этих путей для выявления потенциальных рисков

В среде имеются да вида доступа: пользовательский и привилегированный. Под пользовательским доступом понимается доступ стандартного пользователя к приложениям и службам конечного пользователя. Под привилегированным доступом понимается пользователь с привилегиями, осуществляющий административные задачи в критически важных для бизнеса системах. Когда мы можем разделять эти два вида доступа, это было бы идеально, но в большинстве ситуаций это невозможно. Порой предприятиям необходимо разрешать стандартным пользователям выполнять административные задачи. Если имеется такое требование, нам требуется применять такое как JIT, JEA и PAM для разрешения доступа службам и рабочим потокам управляемым способом.

Прежде всего, PAM это не некая часть программного обеспечения, которое мы можем просто установить и покончить с этим. Это сочетание множества моментов. Прежде чем мы представим PAM в среде AD, нам требуется возвести некие основы, которые будут позднее рассмотрены в данном разделе. Что ещё более важно, PAM изменяет см способ работы с привилегированным доступом. Заменить некий продукт не сложно, однако изменить процесс сложнее и труднее.

Я начал свою карьеру в 2003 в одной из самых крупных Североамериканских компаний хостинга. В то время я был системным администратором и одной из моих задач было выявление попыток взлома идентификации и предотвращение рабочих процессов, которые могли быть скомпрометированными. Для выполнения этого мне приходилось просматривать большое число журналов регистрации различных систем. Однако примерно в это время все попытки большинства атакующих со стороны индивидуалов или групп состояли в том чтобы помещать свои имена в вебсайтах чтобы доказывать что они могут вызывать разрушения. Среднее ежедневное число попыток взлома на сервер составляло от 20 до 50.

Некоторые совместно работающие пользователи даже запускали свои сайты и рабочие нагрузки без какой бы то ни было защиты (даже когда были осведомлены относительно неё). Однако время шло, год за годом, общее число попыток впечатляюще росло, и мы начали говорить о сотнях и тысячах попыток в день. Согласно отчёту, выполненному в 2021 году Cybersecurity Ventures, происшествия с кибератаками происходят каждый 11 секунд. Это почти удваивающаяся скорость с 2019 (каждые 19 секунд) и в четыре раза больше чем было в 2016 (каждые 40 секунд). В Обзоре нарушений кибербезопасности 2020 года, проведённом Министерством цифровых технологий, культуры, СМИ и спорта Великобритании, говорится "за последние 12 месяцев почти половина предприятий (46%) и четверть благотворительных организаций (26%) сообщали о взломах или атаках":

Изменились не только значения чисел, но и мотивы атак. Как я уже говорил, в давние времена ребяческие сценарии стремились снискать себе славу. Позже, когда пользователи начали применять всё больше и больше Интернет служб, сам фокус атак сместился на финансовую выгоду. Эти виды атак по- прежнему популярны. Согласно Отчёту о расследовании утечек за 2020 год Verizon, 86% взломов имели финансовую мотивацию (из 3950 взломов). Ещё в 2018 году это было 76%.

При рассмотрении самого прогресса угроз, начиная с 2012 года изменился ряд вещей. Злоумышленники начали сосредотачиваться на идентификации. В самые ранние дни сведения о некой персоне хранились в различных форматах. К примеру, когда я приходил в свой медицинский центр будучи ребёнком, прежде чем я увижу своего врача, соответствующему сотруднику медицинского персонала приходилось отыскивать сам файл с моим именем на нём.

Они имели большое число стоек, заполненных файлами и документами, которые содержали записи о пациентах, историю обращений, отчёты об анализах и многое другое. Однако теперь вещи изменились: когда я прихожу в соответствующий центр, никто в администрации не должен беспокоиться о моём файле. Сам доктор может просмотреть все мои записи со своего компьютерного экрана всего лишь за несколько кликов. Всё больше и больше сведений о людях преобразуется в цифровой вид. В таких системах здравоохранения я превращаюсь в некую индивидуальность, причём моя идентификация присоединяется к данным, а также к определённым привилегиям. Рассмотрим вашу доступную через интернет банковскую систему; вы получили своё собственное имя пользователя и пароль для их набора при вашей регистрации в соответствующем портале. Это означает, что вы имеете собственную идентификацию в соответствующей банковской системе; после того как вы регистрируетесь, вы получаете доступ ко всем своим счетам, денежным переводам, выполнению платежей и прочему. Ваш банк предоставляет некие полномочия для вашей идентификации. Имея собственные привилегии вы не имеете возможности заглянуть также и в свои счета соседнего банка. Однако менеджер вашего банка способен просматривать также и счета ваших соседних банков также. Это означает, что значения подключённых управляющему идентификацией банка полномочий иные. Общий объём извлекаемых из конкретной системы данных зависит от значения уровня доступа.

Дополнительно к этому, некоторые из подобных идентификаций интегрированы во множество систем. Компании применяют различные системы для различных действий; например, системы электронной почты, системы CMS или биллинговые системы. Все эти системы содержат данные. Чтобы делать операции более гладкими, эти системы могут быть интегрированы с одной службе каталога, например, Microsoft AD. Это позволит пользователям иметь единую практику подписи вместо применения различных идентификаций для всех и каждого из приложений. Это делает идентификацию всё более и более мощной в рамках любой системы. С точки зрения злоумышленника, задумайтесь, что будет дороже - сосредоточиться на одной системе или иметь целью личность, привязанную к данным и привилегиям в различных системах? Что из этого принесёт больший ущерб?

Кроме того, когда дело касается идентификации, всё ли это сосредоточено только на именах пользователей и паролях? Ну нет, это не так; цифровая идентификация имеет бо́льшую ценность. Это могут быть персональные данные, сведения о кредитной карте, медицинские записи, записи о путешествиях и тому подобное. Когда цифровая идентификация относится к некой корпоративной системе, она способна предоставить доступ к чувствительным корпоративным сведениям или даже к государственным тайнам. Давайте взглянем на некоторые последние хорошо известные атаки.

Последние кибератаки

В июне 2019 года American Medical Collection Agency (AMCA) подверглась взлому данных, выставившему персональные и платёжные сведения 20 миллионов пациентов после того как злоумышленники взломали их портал платежей. Эти злоумышленники выставили такие персональные данные, как имена, даты рождения, адреса, номера телефонов, даты обслуживания, поставщиков услуг, сведения о балансе, а также подробности учётных данных кредитной карты/ банка. AMCA позднее заявила о банкротстве, поскольку этот взлом привёл как к финансовым, так и к юридическим проблемам.

В августе 2019 года, Capital One, один из крупнейших банковских институтов США, подвергся взлому данных, выставив персональные данные более чем 106 миллионов заявителей кредитных карт между 2005 и 2019 годами.

В январе 2020, Travelex, базирующаяся в Лондоне компания по обмену валют, испытала вымогательскую атаку со стороны группы Sodinokibi. Travelex вела переговоры с этой группой, но отказалась платить вымогательский выкуп в размере 6 миллионов долларов в обмен на ключи. Злоумышленники пригрозили опубликовать 5ГБ персональных данных клиентов, которые были украдены до шифрования.

В мае 2020 года была взломана бюджетная авиакомпания EasyJet, что оказало воздействие на 9 миллионов клиентов и выставило подробности о более чем 2 000 кредитных и дебетовых карт. EasyJet сообщила, что злоумышленники получили доступ и похитили подробности адресов электронной почты и путешествий клиентов.

В июне 2020 года подвергся вымогательской атаке Калифорнийский университет. Она оказала воздействие на исследовательские данные COVID-19 Медицинской школы университета и этот университет выплатил около 1 миллиона долларов для возврата доступа к этим сведениям.

В августе 2020 года вымогательская группа Maze опубликовала 50 ГБ данных, похищенных из международной сети LG. Они также опубликовали 25.8ГБ данных, относящихся к сети Xerox.

Как мы видели из приведённых выше примеров, персональные сведения и корпоративные данные обладают высокой ценностью когда речь заходит о финансово мотивированных атаках. Для получения доступа к подобным сведениям злоумышленникам требуется определённый вид первоначального взлома. Именно здесь в нашу картину вступают имена пользователей, пароли и полномочия. Также важно осознавать, что к идентификации прилагаются не только полномочия; также ещё более важна и индивидуальная идентификация сама по себе.

На момент написания этих строк прошло несколько месяцев с момента поражения Дональда Трампа на выборах в США в 2020 году. Мы видим насколько много новостей можно получить из одного его твита. Не обязательно обладать особыми полномочиями для публикации некого твита; важность такому твите придаёт именно личность той персоны, которая его публикует. С другой стороны, если эта учётная запись Twitter взломана и некто разместит какой- то фальшивый твит от имени реального человека, какой ущерб это может нанести всему миру?

Когда бы не случалась кибератака, наиболее частые отклики компаний таковы: "Эти атаки были настолько изощрёнными!", "Их было очень сложно выявить!", "Это была атака текущего дня!". Но так ли это на самом деле?

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Атака текущего дня (zero- day) основывается на багах и ошибках, не известных производителям. Последний отчёт показывает, что среднее время, необходимое для обнаружения взлома составляет 7 дней, а для выпуска исправления требуется 1 день (Symantec Internet Security Threat Report, 2016). |

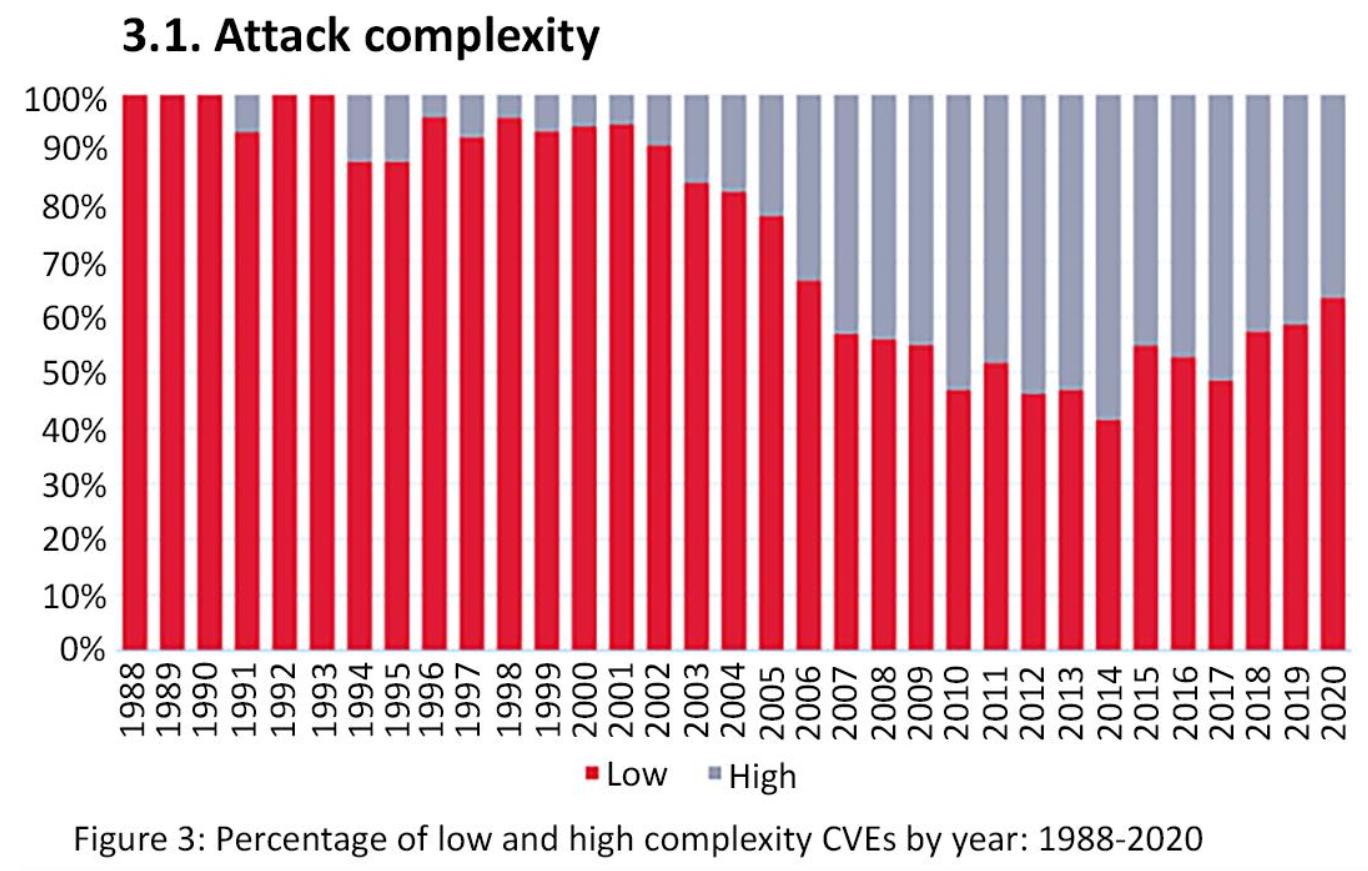

Согласно тенденциям уязвимостей безопасности NIST в отчёте за 2020 год, за последние 3 года наблюдается рост величины числа уязвимостей низкой сложности. В 2020 году 63% фигурировавших в отчётах уязвимостей обладали низкой сложностью. Низкая сложность означает, что такой уязвимостью может воспользоваться злоумышленник с невысоким уровнем технических навыков. Это доказывает, что злоумышленники всё ещё срывают низко висящие плоды:

Microsoft AD является лидером в предоставлении решений идентификации и управления доступом. Во всех этих постоянных новостях относительно брешей в идентификации Microsoft AD также возникает. Что интересно, так это то, что люди начинают задаваться вопросом почему Microsoft не может всё это исправить. Но если мы оценим данные проблемы, станет очевидным, что для решения таких проблем недостаточно предоставить некий насыщенный технологиями продукт. В каждой новой версии ОС сервера Microsoft выпускает и новую редакцию AD. В каждой новой редакции присутствуют свойства улучшения безопасности инфраструктуры идентификации. Тем не менее, когда я приступаю к работе над неким проектом AD, я обнаруживаю, что большинство инженеров даже не следуют рекомендациям по безопасности, которые были определены выпущенными 10 лет назад версиями AD!

Давайте рассмотрим автомобильные гонки: гоночные категории, как правило, основываются на объёме двигателя; к примеру, 3 литра, 5 литров и тому подобное. В большинстве случаев в гонках одни и те же модели одного и того же производителя совместно участвуют в гонках. Раз это один и тот же производитель и раз у них одна и та же мощность двигателя, как же один водитель выигрывает, а другой проигрывает? Что же, именно тюнинг автомобиля и навыки водителя определяют победителя.

Если AD DS 2022 способен исправить все угрозы идентификации, это на самом деле неплохо, однако только предоставление продукта и технологии, похоже, пока не срабатывает. Вот почему требуется изменить сам наш подход к безопасности инфраструктуры идентификации. Мы не должны забывать о том, что мы боремся с противниками- людьми - тактика, методы и подходы, применяемые ими меняются ежедневно. Используемые нами продукты не имеют такой частоты обновлений, однако мы способны изменять их возможности выполнять атаку на свою инфраструктуру понимая её основы и применяя продукты, технологии и рабочие процессы для предотвращения этого.

Типичная атака на AD

Прежде чем мы перейдём к механизмам предотвращения кражи личных данных, давайте рассмотрим типичное нападение на AD:

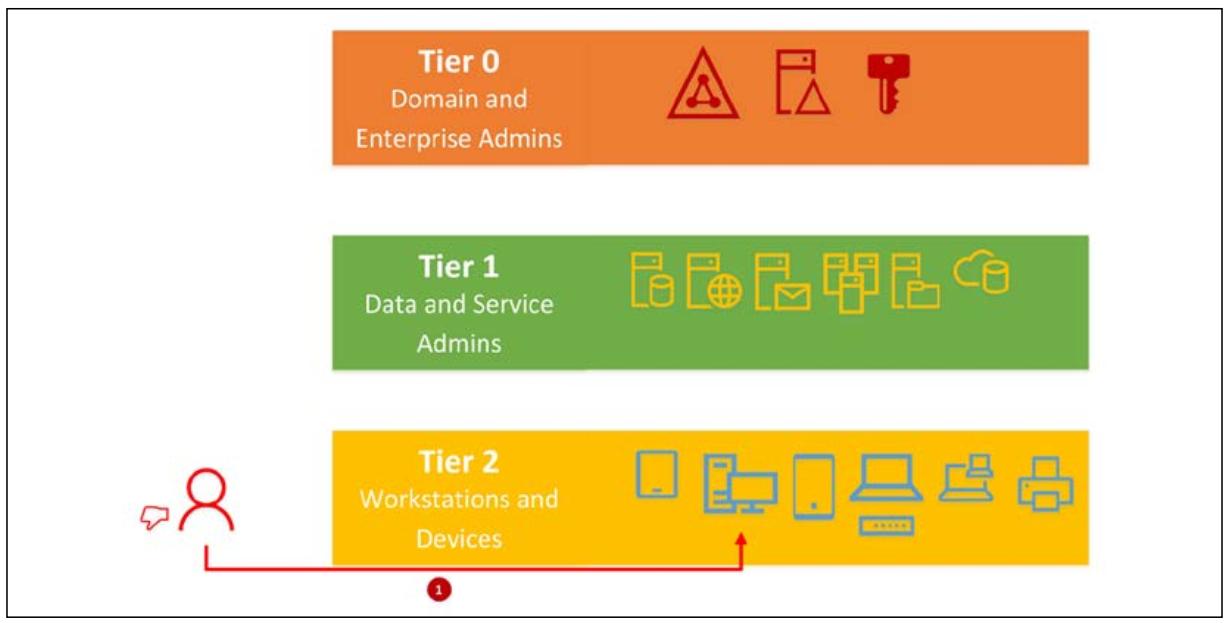

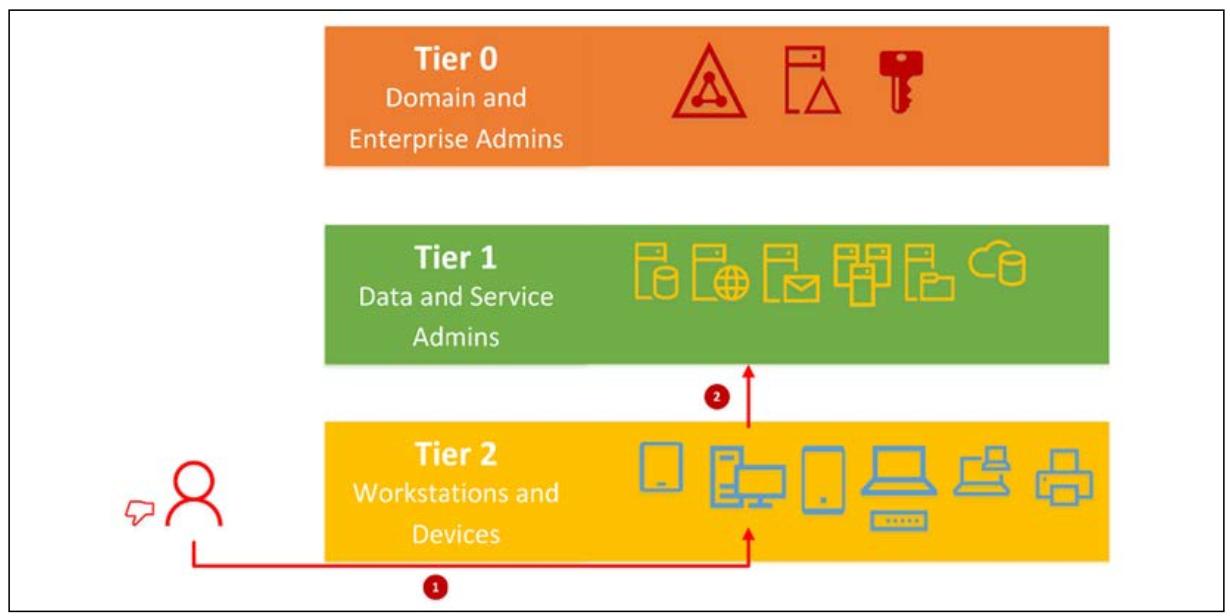

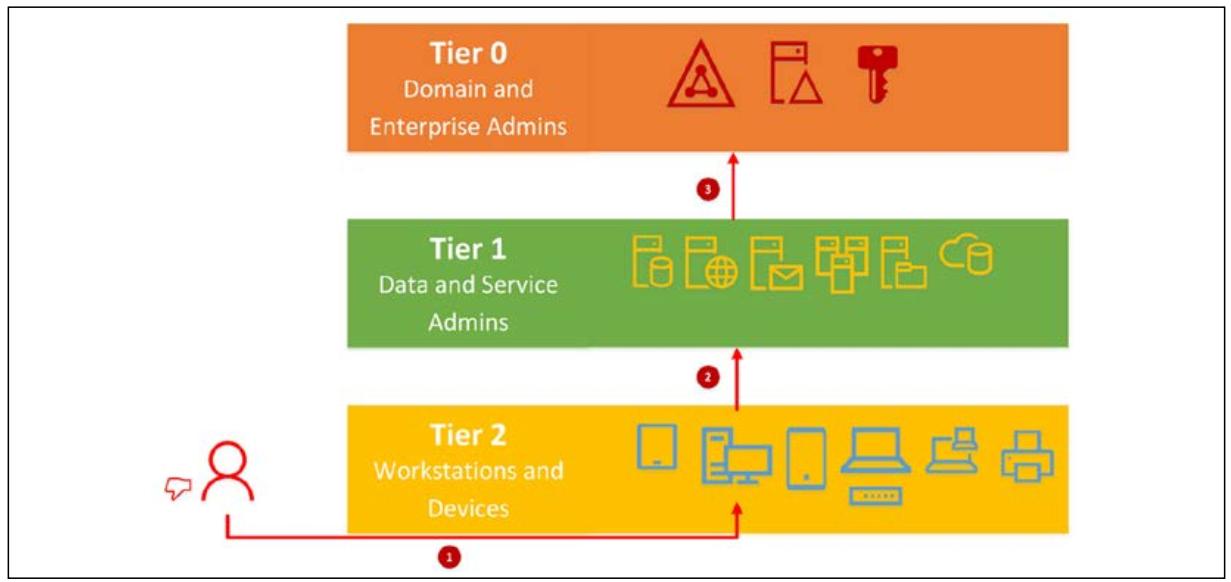

На основании имеющихся у них привилегий, мы можем сгруппировать учётные записи пользователей на три уровня. Все подобные атаки на идентификацию начинаются с получения некого вида доступа к имеющейся инфраструктуре идентификации и последующем перемещении в сторону, пока они не получат ключи от всего царства, то есть учётные данные администратора Домена или Предприятия (Domain или Enterprise Admin). После этого они получают полное владение над всей инфраструктурой идентификации.

Как показывает предыдущая схема, самый первый этап в атаке на идентификацию состоит в получении какого- либо доступа к системе. Вначале они не имеют целью получить учётные данные Domain Admin или Enterprise Admin. Получение доступа к учётной записи обычного пользователя намного проще чем к учётной записи Domain Admin; всё что им требуется, это некая разновидность берегового плацдарма. Для этого, даже сейчас, основная масса распространённых технологий атак состоит в отправке фишинговых электронных писем.

Согласно Отчёту о расследовании утечки данных Verizon, 20% взломов основываются на фишинговых атаках. Согласно результатам Обзора нарушений кибербезопасности 2020, выполненного министерством цифровых технологий, культуры, СМИ и спорта Великобритании, 86% предприятий подвергаются фишинговым атакам. Как правило, кто- то натыкается на фишинговое письмо и нажимает на него. Затем, когда злоумышленник получает некий доступ к вашей инфраструктуре идентификации, следующим для него шагом будет смещение в сторону для обретения бо́льших полномочий. Кто из вас полностью удалил учётные записи локальных администраторов в своей инфраструктуре? Я уверен, что ответом будет - почти никто. Пользователи часто просят об установке программного обеспечения и изменениях системного уровня в своих системах и в большинстве случаев инженеры назначают в конечном итоге права локального администратора. Когда скомпрометированная учётная запись является локальным администратором, становится просто перейти на следующий уровень.

Когда скомпрометированная учётная запись утрачивает доступ локального администратора, тогда злоумышленник заставит скомпрометированную систему вести себя неправильно. Итак, кто же придёт на помощь? Ну, естественно, ИТ супергерои из службы поддержки. В большинстве организаций инженеры службы технической поддержки являются Domain Admin (Администраторами Доменов). Если это не так, они, по крайней мере, локальные администраторы в системах. А потому, как только они получают вызов по поводу ненадлежащей работы компьютера, они применяют протокол RDP (Remote Desktop Protocol, удалённого рабочего места) или зарегистрируются локально с применением привилегированной учётной записи. RDP всегда отправляет ваши полномочия открытым текстом. Когда злоумышленник запускает некий инструмент сбора паролей, достаточно просто перехватить такие полномочия. Вы можете удивиться, как скомпрометированная учётная запись обычного пользователя способна выполнять подобные программы. Что ж, бывает и так, что операционные системы Windows не мешают пользователю запускать в собственном контексте подобные программы. Они не позволяют пользователю на своём уровне изменять какие бы то ни было настройки на уровне системы, но они всё равно дают возможность пользователю запускать сценарии или исполняемые файлы уровня пользователя:

После того как злоумышленник получит доступ к некой идентификации в организации, следующим уровнем привилегий, которым он будет обладать, будет Уровень 1. Именно здесь обитают учётные записи Администратора, Администратора данных и администратора приложений SaaS. В типичной современной инфраструктуре у нас имеется слишком много администраторов. Прежде всего у нас имеются Администраторы Домена и Администраторы Предприятия. Различные выполняющиеся в нашей инфраструктуре приложения имеют своих собственных администраторов, например, Администраторов Exchange, Администраторов SQL и Администраторов SharePoint. Прочие приложения сторонних разработчиков, такие как CMS и порталы биллинга, могут иметь своих собственных администраторов. А потому на самом ли деле мы осведомлены обо всех активностях, происходящих от имени этих учётных записей? В основном инженеры беспокоятся лишь относительно защиты учётных записей Администратора Домена, однако в то же самое время забывают о прочих видах администраторов в своей инфраструктуре. Некоторые из таких ролей администраторов могут вызывать большие разрушения в бизнесе чем какой- то Администратор Домена. Такие приложения и службы рассредотачивают управление в вашей организации. Чтобы выполнить боковое перемещение по полномочиям, таким злоумышленникам требуется зарегистрироваться в некой машине или сервере, в которых регистрируются сами администраторы. LSASS (Local Security Authority Subsystem Service, Служба подсистемы локального управления безопасностью) хранит учётные данные в своей памяти для активных сеансов Windows. Это позволяет избежать хлопот пользователей по вводу учётных данных для каждой службы, к которой они получают доступ. Она также хранит маркеры (tickets) Kerberos. Это делает возможным для злоумышленников выполнять атаку передачи хэш- значения (pass- the- hash) и получить локально сохранённые учётные данные. Децентрализованное управление учётными данными упрощает такой процесс.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Существуют функции и рекомендации по безопасности, которые могут применяться для предотвращения атак передачи значений хэша в некой инфраструктуре идентификации. Я объясню их в подробностях в Главе 16, Рекомендации Active Directory. |

Другой проблемой для таких видов учётных записей является то, что после того как они становятся учётными записями администратора службы, они способны в конечном счёте становиться учётными записями Domain Admin или Enterprise Admin. Я наблюдал инженеров, создающих учётные записи службы и, когда они не способны выяснить какие в точности полномочия им требуются для конкретной программы, добавляют их в группу Domain Admin, в качестве самого простого способа исправления этой ситуации. Тем не менее, не только атаки на инфраструктуру способны раскрывать подобные учётные записи. Администраторы службы также подключены к своему приложению, а потому компрометация самого приложения также способна раскрывать идентификационные данные:

Уровень 0 является тем, где работают Domain Admin и Enterprise Admin. Именно он является конечной целью некой атаки на инфраструктуры идентификации; после того как злоумышленник получают доступ к Уровню 0, они овладевают всей инфраструктурой идентификации. Последние отчёты показывают, что после первоначального взлома, получение привилегий Уровня 0 требует менее 48 часов. Согласно этим сообщениям, после того как злоумышленники получают доступ, для выявления такого взлома потребуется не менее 7-8 месяцев. Это связано с тем, что получая максимальные права, они всегда могут в случае необходимости создавать чёрные ходы, очищать журналы и прятаться навсегда. Используемые нами системы всегда относятся к Администраторам как к заслуживающим доверия людям. В современном мире это уже не так; как часто вы проверяете свои системные журналы чтобы выявить что же делают ваши Администраторы Домена? Даже если инженеры просматривают журналы прочих пользователей, они редко проверяют учётные записи Администраторов Домена. То же самое относится и к внутренним нарушениям безопасности: как я уже сказал, большая часть людей добропорядочна, но вы никогда не знаете этого наверняка. Многие громкие атаки на идентификацию уже доказали это.

Когда я обсуждаю с инженерами и потребителями безопасность инфраструктуры идентификации, вот наиболее общие комментарии, которые я слышу:

-

У нас имеется слишком много учётных записей администраторов.

-

Мы даже не знаем сколько учётных записей администраторов мы получили.

-

У нас имеются быстро меняющиеся ИТ команды, а потому слишком сложно управлять полномочиями.

-

У нас нет визуализации активности учётных записей администраторов.

-

Если имеются взломы или попытки взломов инфраструктуры идентификации, как мы можем их определять?

Ответом на все эти проблемы является PAM. Как я уже упоминал в самом начале этой главы, он не является единым продуктом; это некий рабочий процесс и какой- то новый вид работы. Основные шаги и составляющие этого процесса таковы:

-

Применить функциональность предотвращения передачи значения хэша для имеющейся инфраструктуры идентификации (для получения дополнительных сведений обратитесь к Главе 16, Рекомендации Active Directory).

-

Применяйте Microsoft Defender for Identity (изначально носящий название Azure Advanced Threat Analytics, Расширенную Аналитику Угроз Azure) для отслеживания имеющегося обмена контроллера домена с целью указания потенциальных угроз инфраструктуре идентификации в реальном режиме времени (подробнее в Главе 16, Рекомендации Active Directory).

-

Установите и настройте Microsoft Identity Manager 2016 (Диспетчер Идентификации) - этот продукт позволяет нам управлять привилегированным доступом к имеющемуся лесу AD предоставляя доступ на основе задач с ограниченными по времени привилегиями. Я объясню это подробнее позже в этой главе с помощью примеров.

AD DS 2022 теперь позволяет участие в группе на основе времени, что делает возможным весь описанный выше процесс. Эта функциональная

возможность впервые была предложена в AD DS 2016. Некий пользователь добавляется в какую- то группу со значением времени жизни

(TTL, time-to-live) и,

когда оно истекает, такой пользователь автоматически удаляется из этой группы. Например, давайте предположим что ваше приложение CRM имеет

административные права, назначаемые группе безопасности CRMAdmin. Все пользователи из этой группы

регистрируются в этой группе лишь один раз в месяц чтобы выполнить некое сопровождение. Однако все административные

права для участников в этой группе остаются нетронутыми в остающиеся 29 дней, 24/ 7. Это предоставляет существенные

возможности для злоумышленников в попытках получать доступ к привилегированным учётным записям. Итак, если имеется

возможность предоставления прав доступа на более короткий промежуток времени, не будет ли это более полезным? После этого

мы можем гарантировать что для основного числа дней в месяце наше приложение CRM не работает с риском быть

скомпрометированным некой учётной записью в имеющейся группе CRMAdmin.

Какая логика стоит за PAM?

PAM основан на концепции администрирования JIT (just-in-time, Точно по графику). Ещё в 2014 Microsoft выпустил инструментарий PowerShell, который делает возможным JEA (Just Enough Administration, Минимально необходимого администрирования).

Давайте предположим что вы запускаете в своей инфраструктуре некий веб сервер; как часть общей операции, вам требуется раз в месяц собирать некоторые журналы для выработки отчёта. Вы уже настроили для этой цели сценарий PowerShell. Кто- то в вашей системе должен войти в систему и запустить его. Для выполнения этого вам требуются административные привилегии. Применяя JEA, имеется возможность настроить необходимые полномочия определённому пользователю для исполнения только этой конкретной задачи. Тем самым нет необходимости добавлять данного пользователя в имеющуюся группу Администраторов Домена. Этому пользователю не будет дозволено запускать никакие иные программами с назначенными им полномочиями, причём они не будут применяться к любому другому компьютеру. Администрирование JIT ограничено во времени. Это означает, что пользователи будут иметь необходимые полномочия только тогда, когда они им требуются; они не будут иметь привилегированные права доступа постоянно.

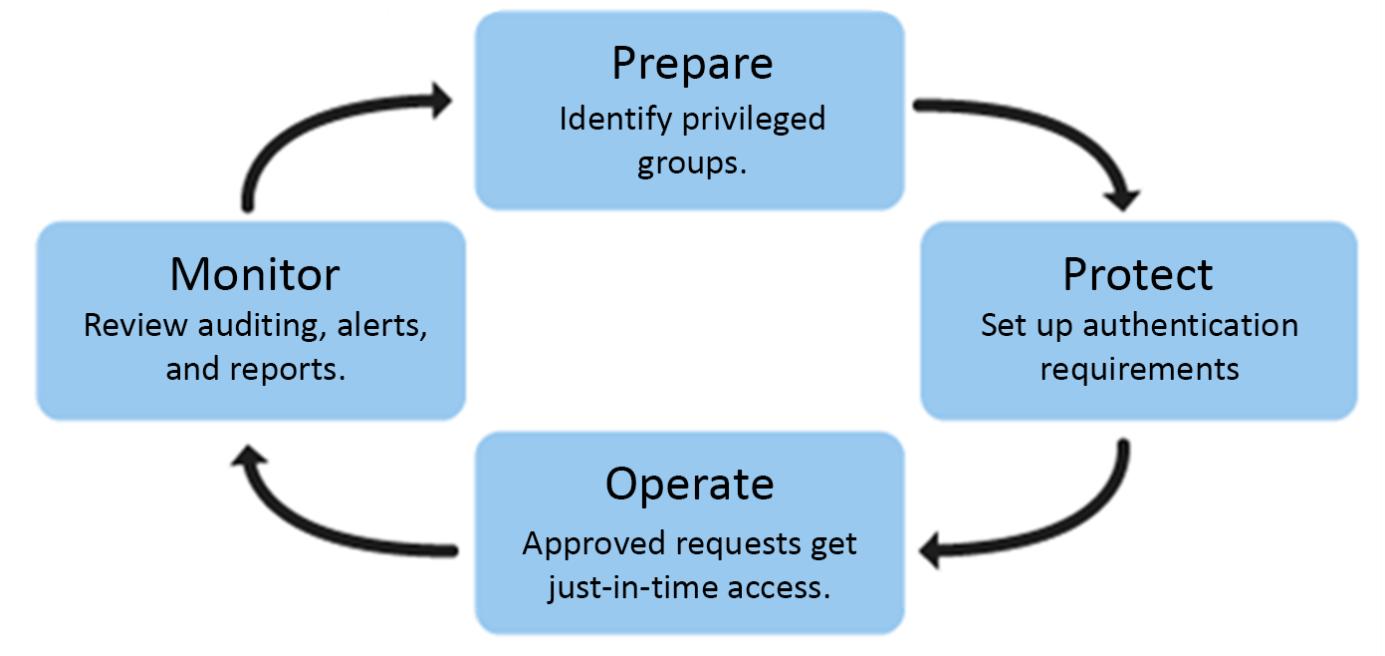

Операции PAM можно разделить на четыре основных этапа, что отображено на следующей диаграмме:

Давайте рассмотрим эти четыре основных этапа:

-

Подготовка (Prepare): Этот самый первый шаг служит для идентификации необходимых групп привилегированного доступа в вашем имеющемся лесу AD и начала удаления из него пользователей. Вам может также потребоваться внести изменения в свою инфраструктуру приложений для поддержки такой настройки. Например, если вы назначили привилегированный доступ учётным записям пользователя вместо групп безопасности (в приложениях или службах), это потребуется изменить. После некоторой изначальной оценки нам требуется установить эквивалентные группы в лесу бастиона (bastion forest), причём без каких бы то ни было участников.

![[Замечание]](/common/images/admon/note.png)

Замечание При настройке MIM (Microsoft Identity Manager, Диспетчера идентификации Microsoft) бастионный лес будет применяться для управления привилегированным доступом в неком имеющемся лесу AD. Это особенный лес и он не может применяться для прочих операций инфраструктуры. Такой лес запускается с минимумом уровня функциональности леса AD Windows Server 2012 R2. Когда некая инфраструктура идентичности скомпрометирована и злоумышленники получили доступ к Уровню 0, они способны скрывать свою активность на протяжении месяцев или годов. Однако как мы можем быть уверены, что наша имеющаяся инфраструктура идентификации уже не была скомпрометирована? Да, если мы реализуем это в том же самом лесу, это не достигнет своих основополагающих целей. Кроме того, обновления домена являются головоломными, требуют времени и средств. Тем не менее, при наличии бастионного леса такое решение может применяться к вашей имеющейся инфраструктуре идентификации с минимальными изменениями.

-

Защита (Protect): Наш следующий этап состоит в настройке рабочих процессов для аутентификации и авторизации. Нам требуется определить как пользователь может запрашивать привилегированный доступ когда тот ему потребуется. Это может быть сделано при помощи портала MIM или некого уже имеющегося портала поддержки. Имеется возможность настроить систему на применение MFA (Multi-Factor Authentication, Многофакторной аутентификации) в процессе данного запроса чтобы воспрепятствовать какой бы то ни было активности без авторизации. Кроме того, важно определить как этот запрос будет обработан. Это может быть либо автоматический, либо выполняемый вручную процесс выдачи подтверждения.

-

Работа (Operate): После того как привилегированный доступ подтверждён, данная учётная запись пользователя будет добавлена в имеющуюся группу безопасности в оговорённом лесу бастиона. Эта группа сама по себе имеет некое значение SID. В обоих лесах эта группа будет иметь в точности то же самое значение SID. Тем самым, наше приложение или служба не будут видеть разницу между этими двумя группами в двух различных лесах. После того как полномочия предоставлены, они будут действительны лишь на протяжении времени, задаваемого установленной политикой безопасности. По истечению установленного предела времени, данная учётная запись пользователя будет автоматически удалена из своей группы безопасности.

-

Отслеживание (Monitor): PAM предоставляет визуализацию для запросов привилегированного доступа. Для всех и каждого такого запроса события будут записываться и имеется возможность их просмотра а также выработки отчётов для аудита. Это способствует тонкой настройке такого процесса, а также выявлению потенциальных угроз.

Давайте испробуем как это работает в действительности:

Rebeladmin Corp. применяет в своей деятельности некую CRM систему. Это приложение имеет соответствующую роль администратора и назначенную ей группу безопасности Rebeladmin/CRMAdmins. Любой участник этой группы будет иметь полномочия администратора для данного приложения. В недавнем времени для Rebeladmin Corp. была введена PAM. Пребывая в должности инженера, я идентифицировал группу Rebeladmin/CRMAdmins в качестве некой привилегированной группы, которую я намерен защищать при помощи PAM. Самый первый шаг состоит в удалении всех участников из данной группы Rebeladmin/CRMAdmins. После этого я настраиваю ту же самую группу в своём бастионном лесу.

Причём это не просто то же самое название группы, но ещё и эта группа имеет то же самое значение SID: 1984.

В качестве участника группы Rebeladmin/CRMAdmins используется пользователь Dennis и он ежемесячно запускал отчёты. В конце одного из месяцев он пытается запустить его и обнаруживает, что он не обладает требуемыми полномочиями. Следующий необходимый для него этап состоит в запросе полномочий через имеющийся портал MIM.

-

В качестве участника группы Rebeladmin/CRMAdmins и того, кто бы запускал ежемесячные отчёты применяется пользователь Dennis. В самом конце одного из месяцев он пробует исполнить некий отчёт и обнаруживает, что он не обладает для этого необходимыми полномочиями. Следующий необходимый шаг для него состоял в запросе необходимых полномочий через имеющийся портал MIM. Согласно установленной политике, в качестве части этого запроса, эта система желает чтобы Dennis применял MFA {Многофакторную аутентификацию}. После того, как Dennis подтверждает значение PIN, его запрос регистрируется в этом портале.

-

В качестве администратора, я получаю некое уведомление об имеющемся запросе и я регистрируюсь в системе для просмотра поступившего запроса.

-

Поскольку это законный запрос, я подтверждаю его доступ к необходимой системе на 8 часов.

Затем наша система автоматически добавляет соответствующую учётную запись Dennis в настроенную группу Bastion/CRMAdmins. Эта группа имеет то же самое значение SID, что и имеющаяся в промышленной эксплуатации группа. Следовательно, некий участник группы Bastion/CRMAdmins будет рассматриваться как какой- то администратор нашего приложения CRM. К тому же, участник этой группы содержит также установленное значение TTL. По истечению подтверждённых 8 часов учётная запись Dennis будет автоматически удалена из нашей группы Bastion/CRMAdmins. При данном процессе мы не добавляем никаких участников в свою промышленную группу безопасности, которой является Rebeladmin/CRMAdmins. А потому наш промышленный лес стоит нетронутым и защищённым.

Самое важное что нам следует здесь уяснить, так это то, что унаследованный подход к защите идентификации более не действует. Мы поднялись против врагов в человеческом обличии. Идентификация - это наш новый периметр в имеющейся инфраструктуре и для его защиты нам следует понимать как наши враги его атакуют и при этом оставаться на шаге впереди. PAM в AD DS 2016 это новый подход в верном направлении.

Участие в группах на временной основе

В своём предыдущем разделе я пояснил функциональную возможность PAM в AD DS 2022. Участие в группах на основе временного интервала является частью этой обширной темы. Оно позволяет администраторам назначать временное членство в группах, срок действия которого истекает по некому значению TTL. Это значение будет добавляться в выдаваемую квитанцию (ticket) Kerberos. Это также носит название функциональной возможности Ссылок со сроком действия (expiring links). Когда некий пользователь назначается участником какой- то временной группы, время жизни его Kerberos TGT (ticket-granting ticket, Мандата на выдачу квитанций) будет эквивалентно самому низшему имеющемуся у него значению TTL. Например, давайте предположим что вы предоставили временное участие в группе для пользователя A с тем, чтобы он состоял в имеющейся группе Администраторов Домена. Это допустимо всего лишь на протяжении 60 минут. Однако когда пользователь зарегистрируется через 50 минут после своего первоначального назначения, он имеет только 10 минут оставшимися на членство в данной группе Администраторов Домена. Основываясь на этом, действующий контроллер домена выпустит некий TGT, который действует для пользователя A лишь 10 минут.

Это свойство не включено по умолчанию. Главным основанием для этого выступает то, что уровень функциональности такого леса должен быть Windows Server 2016.

Кроме того, после того как это свойство будет включено, оно не может быть отключено.

Давайте испробуем как это работает в нашем реальном мире:

-

У меня имеется контроллер домена Windows, установленный и запущенный с уровнем функциональности леса Windows Server 2016. Это можно проверить воспользовавшись следующей командой PowerShell:

Get-ADForest | fl Name,ForestMode -

Далее нам требуется включить свойство ссылок со сроком действия. Их можно включить такой командой:

Enable-ADOptionalFeature 'Privileged Access Management Feature' -Scope ForestOrConfigurationSet -Target rebeladmin.comУказанное имя домена

rebeladmin.comможет быть заменено вашим собственным FQDN (fully qualified domain name, полным доменным именем). -

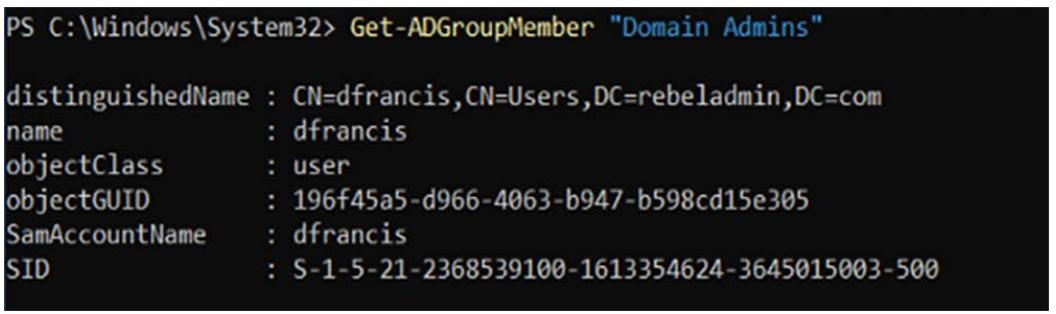

У меня имеется пользователь

Adam Curtiss, которого мне надо назначить участником группы Администраторов Домена на 60 минут; давайте взглянем на следующую команду:Get-ADGroupMember "Domain Admins" -

Она перечисляет текущих участников вашей группы Администраторов Домена:

-

Наш следующий этап состоит в добавлении

Adam Curtissв группу Администраторов Домена на 60 минут:Add-ADGroupMember -Identity 'Domain Admins' -Members 'acurtiss' -MemberTimeToLive (New-TimeSpan -Minutes 60) -

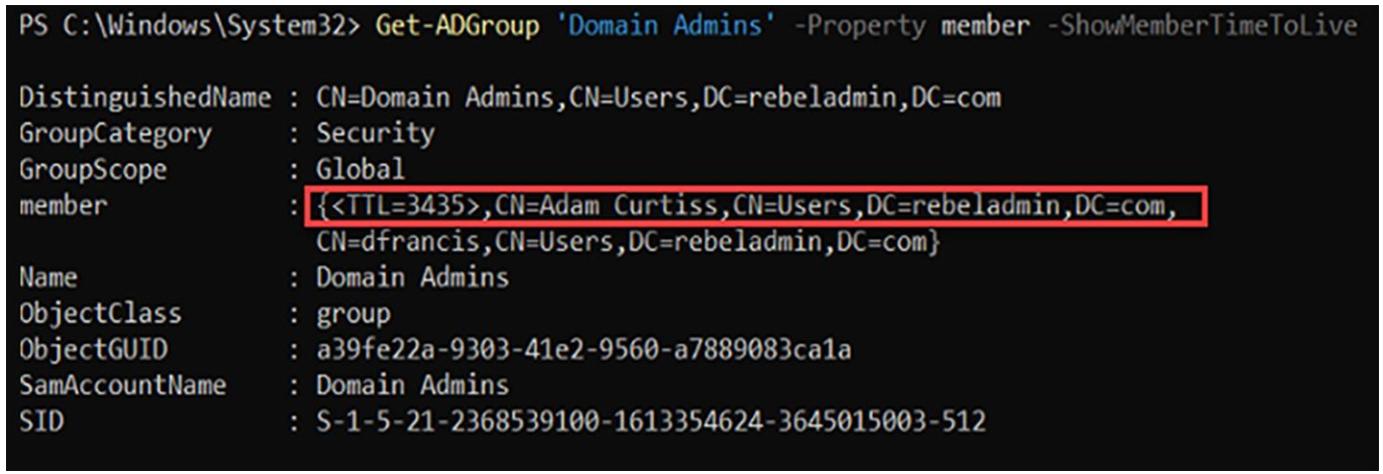

После её выполнения мы можем проверить оставшееся значение TTL для участия в группе следующей командой:

Get-ADGroup 'Domain Admins' -Property member -ShowMemberTimeToLiveПриводимый далее снимок экрана иллюстрирует вывод от предыдущей команды:

-

После того как я зарегистрируюсь в качестве соответствующего пользователя и выдам свою квитанцию Kerberos, она отобразит значение обновлённого времени менее 60 минут. Это происходит по той причине, что я зарегистрировался на несколько минут позже выданного мне разрешения:

{Прим. пер.: и да, наиболее наблюдательные обратили внимание на указание применяемой версии PoweShell 7 - к ней необходимо привыкать, ибо именно она, седьмая версия теперь применяться в качестве основной, подробнее в нашем переводе четвёртого издания Книга рецептов автоматизации Windows Server при помощи PowerShell Томаса Ли, ориентированного именно на Windows Server 2022.}

После того как истечёт обновлённый период TGT, этот пользователь больше не будет участником группы Администраторов Домена.

Наиболее общий способ защиты доступа к системе или ресурсам состоит во введении процессов аутентификации и авторизации. Это именно то, что также выполняет AD; когда некий пользователь регистрируется в каком- то подсоединённом к домену устройстве, AD вначале аутентифицирует этого пользователя чтобы определить является ли этот пользователь тем, кто способен предъявлять требования. Если аутентификация успешна, он затем проверяет что данному пользователю позволено выполнять (авторизация). Для выполнения такого процесса аутентификации мы применяем имена пользователей и пароли. Это именно то, что стараются получить злоумышленники в инфраструктуре идентификации. Чтобы попасть в систему им требуется некий вид имени пользователя и пароля. Пароль это некий симметричный секрет, который передаётся на соответствующий сервер при каждой аутентификации. Когда пароли появляются в разных системах, они могут быть похищены или перехвачены при передаче. Ещё в 2004 году на конференции Безопасности RSA Билл Гейтс сказал: "Люди применяют один и тот же пароль в разных системах; они записывают их и они просто не справляются с задачей, призванной защитить то, что требуется защитить". На протяжении лет это утверждение подтверждалось снова и снова. Пароли больше не безопасны. Пароли поддаются взлому. Итак, если пароли не работают, что мы можем предложить ещё для повышения безопасности процесса аутентификации? Многофакторная аутентификация (MFA) может добавить ещё один уровень безопасности к имеющемуся процессу аутентификации. Однако MFA не отменяет установленных требований к паролям.

Начиная с Windows 10, Microsoft ввёл свою новую систему биометрических подписей. Windows Hello позволяет нам применять для аутентификации распознавание по лицу, отпечаткам пальцев или некий PIN. После того как система идентифицировала своего пользователя как легального, этому пользователю всё ещё требуется выполнить аутентификацию для разрешения доступа к ресурсам. Windows Hello предоставляет вместо паролей строгую двухфакторную аутентификацию. Конкретному пользователю для получения доступа требуется определённое устройство и биометрическая аутентификация/ PIN.

PIN являются локальными для устройства. Когда некто крадёт пароль, он может применять его во множестве мест внутри сетевой среды или через Интернет. Однако если некто и украл PIN, он бесполезен, пока не применяется к тому устройству, для которого был выработан этот PIN. PIN применяют микросхему TPM (Trusted Platform Module, Доверительном модуле платформы) {Прим. пер.: системы с TPM на момент перевода запрещены к ввозу в РФ} в данном устройстве, который разработан для сопровождения операций криптографии. TPM способен безопасно хранить средства идентификации, которые применяются в некой системе, например, криптографические ключи. При создании PIN он пользуется моделью несимметричной пары ключей, что означает, что эти мандаты никогда не покинут данное устройство (данная система применяет два ключа для шифрования). Его частный (private) ключ всегда будет храниться в имеющемся модуле TPM. Данная микросхема защищена множеством физических механизмов безопасности чтобы гарантировать его защищённым к внешним воздействиям. Аналогично паролям, PIN также можно разгадать. Однако даже когда злоумышленник обладает PIN, он не будет ему полезен ни в коей мере пока он не получит доступ к самому физическому устройству. Итак, более предпочтительным способом является применение PIN вместо паролей. Windows Hello, к тому же, поддерживает аутентификацию без пароля при помощи ключей безопасности FIDO2.

Данная функциональность Windows Hello исключает старый традиционный метод применения имени пользователя и пароля и предоставляет некий надёжный, безопасный и богатый функциями способ аутентификации.

Улучшения синхронизации времени

Для инфраструктур AD важна точность времени с тем чтобы сопровождать аутентификацию Kerberos между пользователями и контроллерами домена. В

настоящее время точность между двумя частями должна быть менее 5 минут. В некой среде AD участники домена синхронизируют время с контроллерами

домена (то есть PDC, Primary Domain

Controller, некого контроллера домена в самом корне леса, либо контроллера домена с хорошим сервером времени

(good time server или флагом GTIMESERV) для

поддержания точности времени по всему окружению.

Тем не менее, порой это работает не так как ожидалось. Например, виртуальные серверы синхронизируют своё время со своими хостами, что может вызывать проблемы с точностью. В зависимости от сетевой топологии соответствующие пакеты отклика для запросов времени могут требовать большей продолжительности на достижение стороны запроса. Это может создавать сложности точности между самим контроллером домена и его клиентом. Мобильные устройства и ноутбуки могут не очень часто связываться со своим доменом, что также может приводить к проблемам с точностью времени.

Точность времени оказывает влияние на дела и работу организации различными способами:

-

Репликации AD между контроллерами домена выступают первейшим требованием жизнеспособности инфраструктуры AD. Неточности в синхронизации времени создают проблемы репликаций.

-

Обработка кредитных карт согласно стандартов отрасли требует точности в 1 секунду.

-

Государственные регуляторы, такие как FINRA (в США) и ESMA/MiFID II (в Объединённой Европе) требуют точность времени на уровне в 100µs (микросекунд).

-

Заверения в точности недостаточно. Вы также обязаны иметь возможность "отслеживания" своего времени обратно к авторитетному источнику времени и подтверждать точность.

Начиная с Windows Server 2016, Microsoft выполнил определённые улучшения в вопросах точности синхронизации времени по инфраструктурам. Они улучшили алгоритмы, которые будут смягчать само воздействие точности данных NTP, приводящее в результате к сетевым заторам и сетевым задержкам. Они также применяют некие улучшения API для точных временных ссылок. Применяя данные улучшения они способны предоставлять точность времени в 1 микросекунду.

Microsoft предприняли дальнейшие изменения для улучшения значения точности времени в Windows Server 2019 и продолжили их в Windows Server 2022. Поскольку вращение Земли замедляется, UTC отличается от среднего солнечного времени. Когда разница UTC достигает 0.9 секунды, для синхронизации со средним солнечным временем добавляется дополнительная секунда. Этот процесс начался в 1972 году и обычно происходит каждые 18 месяцев. Windows Server 2019 и Windows Server 2022 поддерживают такую секунду координации. Благодаря этому важному изменению Windows Server 2019 и Windows Server 2022 приведены в соответствие нормативным требованиям США и Европейского союза по точности и отслеживаемости.

Начиная с Windows Server 2019 у нас имеется новый поставщик времени, носящий название Precision Time Protocol (PTP, Протокола точности времени). До сих пор операционные системы Windows в качестве метода синхронизации времени применяли лишь протокол NTP. В процессе синхронизации времени такие пакеты синхронизации проходят через ряд сетевых устройств. Как и в случае с любыми прочими пакетами, состояние сетевой среды и устройств способны добавлять задержку к пакетам синхронизации. NTP не учитывает такую задержку. Эта латентность способна оказывать воздействие на получаемую точность времени. PTP позволяет сетевым устройствам добавлять значение задержки в измерения времени, привносимые каждым из сетевых устройств. Это делает значение времени более точным. Однако по умолчанию Windows Server 2019 и Windows Server 2022 в качестве метода синхронизации времени по- прежнему применяют NTP. Это связано с тем, что PTP требует изменений сетевых настроек. Тем не менее, когда ведение дел требует большей точности времени, у нас имеется некое решение.

После того как операционная система получила пакет синхронизации, прежде чем он достигнет своей службы времени, он будет обработан сетевым стеком своей операционной системы. Каждый компонент этого сетевого стека добавляет задержку, что может оказывать воздействие на значение точности устанавливаемого времени. Эта задержка может достигать от 30µs до 200µs. Это не звучит как очень высокое значение, тем не менее, для систем, которые требуют менее 100µs (по причинам совместимости), это много. Для решения этой проблемы, начиная с Windows Server 2019, можно ставить временны́е метки для пакетов синхронизации до и после применяемых "сетевых компонентов Windows". Это делает для нас возможным вычислять программные задержки на пакетах синхронизации.

В Windows Server 2022, у нас всё ещё имеется PowerShell версии 5.1. Однако будущее PowerShell пролегает через кросс- платформенную версию

PowerShell. Когда мы открываем имеющуюся в Windows Server 2022 консоль PowerShell, мы можем обнаружить сообщение Install

the latest PowerShell for new features and improvements! https://aka.ms/PSWindows и это относится именно к PowerShell 7. В далёком

2017 году Microsoft выпустил свою первую кросс- платформенную версию PowerShell, которой была PowerShell Core 6.0. Она поддерживается для исполнения

в операционных системах Windows, macOS и Linux. Она была собрана на .NET Core 2.x и она была первым выпуском PowerShell, выпущенным под лицензией

с открытым исходным кодом (MIT).

В ноябре 2020 года Microsoft анонсировала общую доступность PowerShell 7. Он собран на .NET 5. Большинство применяемых в Windows PowerShell 5.1 модулей уже работают с PowerShell 7, включая Azure PowerShell и AD. PowerShell 7 способен работать бок о бок с PowerShell 5.1 {Прим. пер.: подробнее в нашем переводе четвёртого издания Книги рецептов автоматизации Windows Server при помощи PowerShell Томаса Ли, ориентированной именно на Windows Server 2022.} В данной книге я собираюсь применять PowerShell 7, чтобы превратить её в более перспективную и побудить пользователей применять кросс- платформенный PowerShell вместо наследуемой версии.

Поэтому, прежде чем мы перейдём к следующим главам, убедитесь что PowerShell 7 установлен в вашей тестовой среде. Шаги по установке PowerShell 7 можно найти здесь {Прим. пер.: или подробнее в нашем переводе четвёртого издания Книги рецептов автоматизации Windows Server при помощи PowerShell Томаса Ли, ориентированной именно на Windows Server 2022}.

В этой главе мы рассмотрели функциональные возможности AD DS 2022. Даже несмотря на то, что нет никаких изменений с AD DS 2019, мы рассмотрели подход PAM Microsoft и почему он сейчас важнее чем когда бы то ни было ранее. Существует множество различных моментов, которые следует принимать во внимание в среде AD, которые будут пояснены далее в последующих главах. AD DS помогает защищать инфраструктуры идентификации от новейших злоумышленников, поскольку традиционные методы и технологии более не работают перед лицом растущих угроз. Также мы изучили те улучшения, которые были внесены в синхронизацию времени для сопровождения точности времени в домене AD.

В своей следующей главе мы рассмотрим проектирование инфраструктур AD.