Глава 4. Применение инструментов, сценариев и кода сетевой безопасности

Содержание

- Глава 4. Применение инструментов, сценариев и кода сетевой безопасности

В предыдущих главах мы изучили протоколы сетевой среды и безопасности. В этой главе мы предоставим исчерпывающий обзор различных инструментов безопасности, с которыми мы будем работать позднее в этой книге. Мы начнём с описания самых основных инструментов с открытым исходным кодом и применяемых на коммерческой основе. Затем мы рассмотрим инструменты, которые используются для выборки сведений в нашей целевой сетевой среде (которой может быть сетевая среда, которую мы желаем защитить), за чем следуют инструменты для выявления уязвимостей и и слабых мест сети.

В этой главе мы собираемся рассмотреть следующие вопросы:

-

Инструменты коммерческие, с открытым исходным кодом и на основе Linux

-

Инструменты сбора сведений и анализа пакетов

-

Инструменты сетевого анализа и управления

-

Инструменты анализа уязвимостей

-

Инструменты эксплуатации

-

Инструменты стресс тестирования

-

Инструменты расследования сетевых сред

Некоторые инструменты подпадают под несколько категорий, например, как в случае с инструментами, которые могут применяться как в качестве инструментария уязвимостей, так и как инструменты эксплуатации и в подобной ситуации мы взглянем на эти возможности во всех категориях, частью которых они выступают.

Мы начнём с общей категории - с открытым исходным кодом и коммерческими инструментами. Помимо этого некоторые из нас привыкли работать с Windows, а иные с Linux (и посмеиваются над первыми). Мы поговорим как о Windows, так и о Linux, уделяя особое внимание инструментам с открытым исходным кодом, а при необходимости и инструментам, которые нам придётся написать самостоятельно.

Мы можем подразделять инструменты безопасности по их направленности, тому, что они делают, что мы проверяем и что мы пытаемся защищать. Например, некоторые инструменты применяются для тестирования серверов взаимодействия и мы можем применять их для защиты таких серверов.

Наша книга посвящена сетевым протоколам, а потому мы сосредоточимся на ориентированные на сетевые среды атаки и защиту. Самый первый тип инструментов, с которыми мы будем работать, это инструменты с открытым исходным кодом.

Все рекомендуемые в данной книге инструменты являются бесплатными. Некоторые из этих инструментов обладают открытым исходным кодом, а некоторые являются коммерческими инструментами, доступными бесплатно в базовых версиях и большинство из них обладают полной функциональностью для ограниченного числа устройств. Помимо этого мы изучим как работать с Kali Linux, дистрибутивом Linux с большим числом инструментария, предназначенного для сетевого сканирования и тестирования проникновений.

Для применения Kali Linux вы можете воспользоваться выделенной машиной или установить его в виртуальной машине в своём ПК/ ноутбуке. Ниже приводится моментальный снимок, отображающий Kali Linux, установленный в VirtualBox, установленном в Windows 10 {Прим. пер.: при помощи WSL (подсистемы Linux для Windows) можно устанавливать Kali Linux непосредственно в Windows 10/11, подробнее в наших переводах Linux подсистема Windows (WSL) для профессионалов Хайдена Барнса, Apress, June 2021, Изучаем подсистемы Windows для Linux Прэйтика Сингха, Apress, September 2020, причём более предпочтительным является WSL2.}

Имеется большое число коммерческих инструментов, которые мы можем применять для тех же самых целей. Давайте рассмотрим некоторые образцы.

Существует в доступности множество коммерческих инструментов. Самым основным преимуществом применения коммерческого инструмента выступают простота его применения и технического сопровождения. Некоторые коммерческие инструментарии предоставляют ограниченные бесплатные редакции - во многих случаях полностью функциональные версии с ограниченным числом IP или устройств. К ним мы вернёмся позднее. А теперь давайте рассмотрим некоторые инструменты сбора сведений.

Самым первым шагом при хакинге сетевой среды выступает сбор сведений о ней. В большом числе ситуаций подключение вашего ноутбука к такой сетевой среде и запуск некий основных инструментов снабдят вас достаточной информацией о дальнейшем продвижении. Давайте начнём с простого и очевидного, а продолжим мудрёными.

В данной категории вы имеете инструменты поделёнными на четыре уровня:

-

Основные сканеры сети: Инструменты для сбора сведений о подключённых к вашей сетевой среде устройствах, их IP адресах, адресах MAC, именах DNS, основных сведениях об открытых портах TCP/UDP и тому подобного.

-

Инструменты управления сетевой средой: Это инструменты SNMP, которые были созданы для обеспечения сетевого управления, хотя они также могут применяться и для сбора сведений. Хотя коммуникационные устройства обязаны настраиваться с паролями (при SNMPv3) или строками сообщества (для SNMPv1/2), это не всегда имеет место. В подобных ситуациях вы можете удивиться тому объёму сведений, которые вы способны получить от устройств взаимодействия без защиты - адреса IP, таблицы маршрутизации, запущенные в этом устройстве службы и много чего ещё.

-

Инструменты анализа сетевой среды: Когда мы подключаем к обследуемой сетевой среде сетевой анализатор, причём даже при подключении без какой либо дополнительной конфигурации под эту сетевую среду, мы обнаружим отправляемый в этой сетевой среде широковещательный и групповой обмен. Например, широковещательные ARP снабдят нас IP адресами имеющихся устройств, которые отправляют их, широковещательные и групповые протоколы маршрутизации выявят имеющиеся маршрутизаторы, которые отправляют их, широковещательный NetBIOS идентифицирует сетевые службы и так далее.

-

Инструменты выявления протоколов: Применяются для нахождения запущенных в данной сетевой среде серверов и служб. Эти инструменты выявляют открытые порты TCP/UDP и что в них исполняется, типы ОС (операционных систем) и много чего ещё.

Давайте приступим к обсуждению этих инструментов по одному.

Самам первым и наиболее основополагающим инструментарием для применения выступают сетевые сканеры. Существуют простые сканеры, которые сканируют диапазоны номеров портоа и имён по адресам IP, причём некоторые из них более искушённые чем иные.

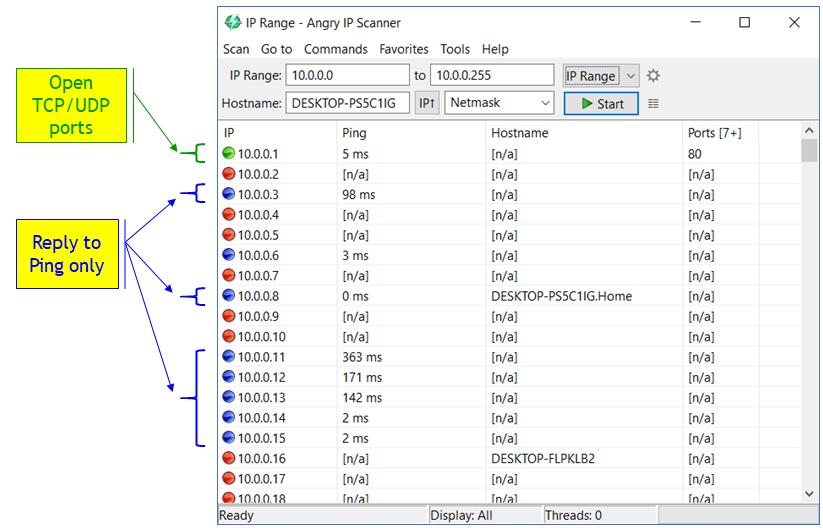

Angry IP Scanner

На приводимом ниже снимке экрана мы можем наблюдать простой сканер с названием Angry IP Scanner, некий инструмент с открытым исходным кодом с angryip.org:

При помощи сканера Angry IP вы просто настраиваете необходимый диапазон адресов и портов или диапазоны портов, которые хотите

сканировать и кликаете Start. Поиск в Google по IP

Scanner предоставит вам большое число аналогичных программных инструментов для Windows, Linux и macOS.

NMAP

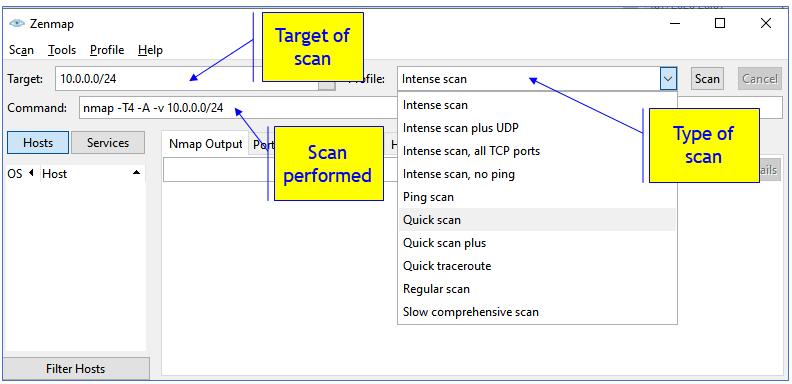

Подобные простые сканеры обычно применяются для того чтобы наблюдать кто находится в данной сетевой среде. Для более интеллектуального сканирования наиболее употребимым инструментом выступает NMAP, который можно выгрузить с nmap.org. Запуск NMAP на вашем ПК снабдит вас таким окном:

NMAP это намного больше чем просто сетевой сканер. В NMAP вы имеете возможность настройки сканирования IP Уровня 3 и сканирования ICMP, сконфигурировать сканирования Уровня 4, например, сканирования TCP и UDP, а также настройки сканирования приложений, таких как GET HTTP, запросы DNS, сканирования перебором (угадывание пароля), интеллектуальных сценариев и многого иного.

Существуют предопределённые сканирования и сценарии, которые вы способны настроить вручную. На нашем следующем снимке экрана вы можете наблюдать такие предопределённые варианты:

В поле Target мы заполняем свою цель (цели). Цель может настраиваться как

отдельный IP адрес, например, 10.1.1.1, или любой иной адрес.

Она может быть настроена в виде некого диапазона IP адресов; рассмотрим такие образцы:

-

10.0.0.0-15/24будет сканировать диапазон адресов от10.0.0.0до10.0.0.15. -

192.168.1-2.0/24просканирует диапазон адресов от192.168.1.0до192.168.2.255. -

10.0-1.0-255.0-255выполнит сканирование пространства адресов с10.0.0.0вплоть до10.1.255.255

Также имеется возможность настройки сканирования по именам DNS, скажем, www.ndi-com.com,

www.cisco.com и тому подобным.

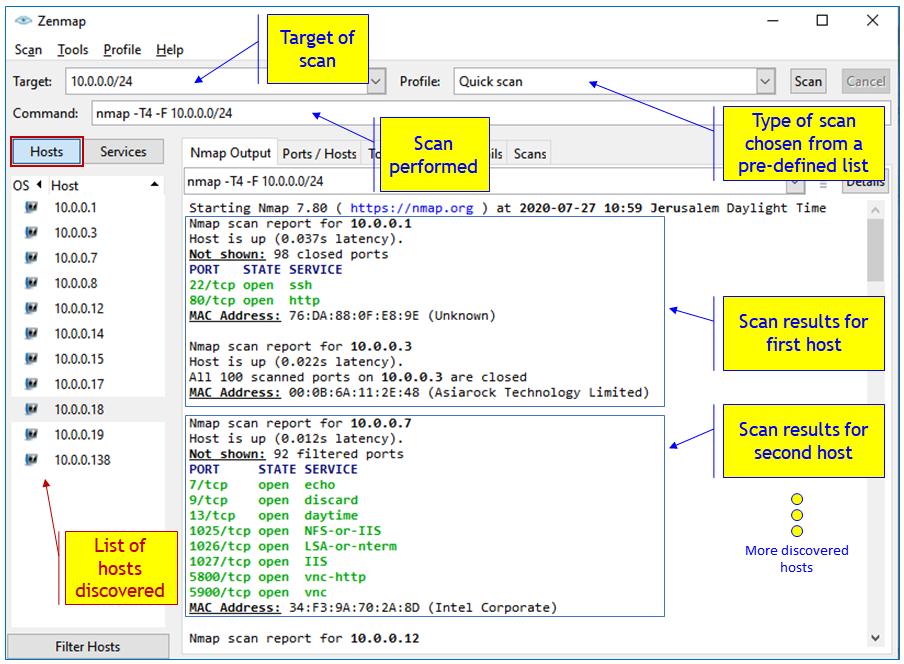

Сканирование заданного при помощи цели 10.0.0.0/24 диапазона адресов с

10.0.0.0 по 10.0.0.255 предоставит нам подобный вывод:

В нашем втором результате (сканирование 10.0.0.7) у нас имеются некоторые открытые порты.

Помимо всего прочего это порт TCP 1027 со службой под именем IIS; то есть Microsoft Internet

Information Server (ранее носившего название Microsoft Web Server).

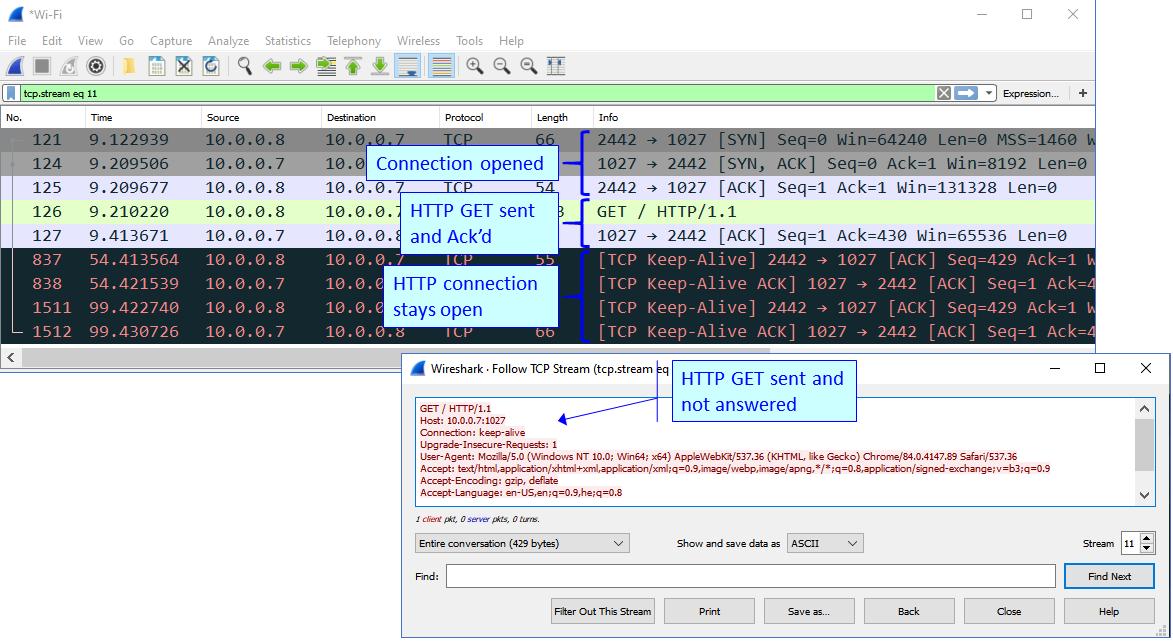

Просмотр браузером по http://10.0.0.7:1027 откроет нам подключение к нему и отправит

команду GET. Мы можем наблюдать это на приводимом ниже снимке экрана перехвата Wireshark для

10.0.0.7:

Про Wireshark мы дополнительно поговорим в Главе 8, Анализ и подслушивание сетевого обмена.

В результате, мы можем видеть, что наше подключение к 10.0.0.7 по порту

1027 открыто, а запрос GET был отослан и подтверждён, а затем ничего не произошло. Мы можем

наблюдать это благодаря отсылаемым сообщениям keep-alive, что означает, что данное подключение продолжает оставаться открытым. В

Главе 14, Безопасность веб служб и служб электронной почты мы обнаружим что

делать с такими открытыми подключениями.

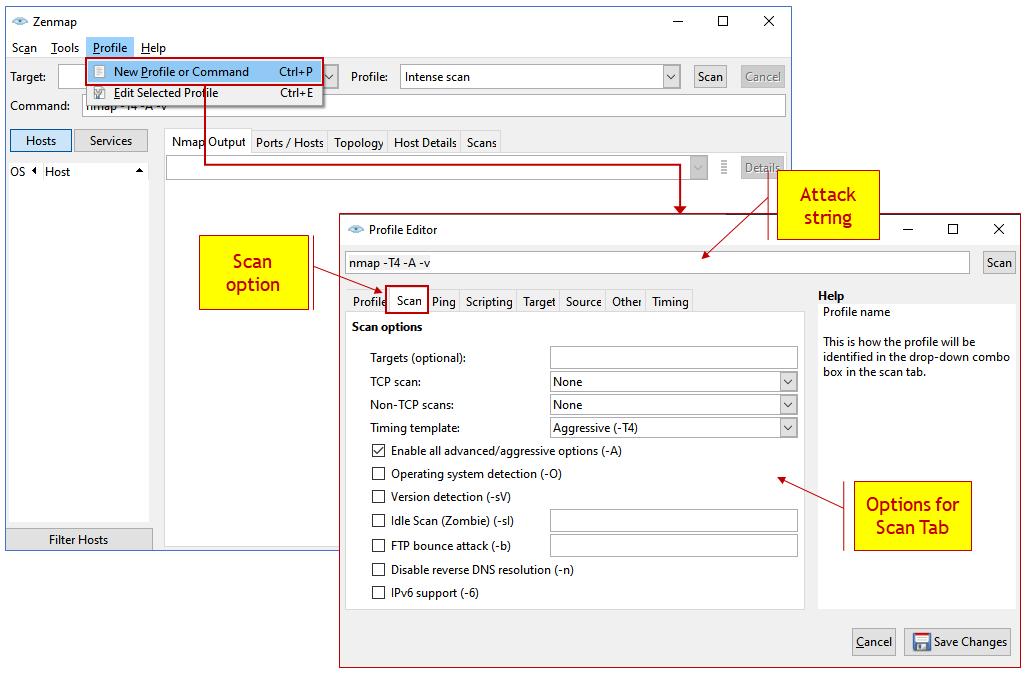

Наш следующий способ настройки NMAP состоит в использовании параметров сканирования, что отражает наш следующий снимок экрана:

Как мы можем видеть, в закладке Scan у нас имеются различные варианты для сканирований TCP и UDP. В закладках справа от Scan у нас имеется закладка Ping для сканирований IGMP, закладка Target для внесения изменений в сканируемые нами цели, закладка Source для установки адресов источников, закладка Other для разнообразных параметров и закладка Timing для настройка временных переменных.

Вы можете воспользоваться NMAP в Linux воспользовавшись стандартным интерфейсом командной строки Linux, как это отражено на приводимом ниже снимке экрана:

В данном случае мы можем наблюдать атаку перебором, выполняемую для служб SMB и атаки возможностей SMB. В Главе 15, Безопасность корпоративных приложений - базы данных и файловые системы мы обсудим протоколы NetBIOS и SMB (Server Message Block).

В данной категории у нас имеются два типа инструментов:

-

Инструменты анализа сети

-

Инструменты SNMP и на основе агента

Давайте посмотрим на что они способны.

Инструменты анализа сети

Для сетевого анализа наиболее распространённым инструментом является Wireshark. При подключении к сетевой среде, в особенности когда вы обладаете полномочиями для настройки зеркалирования порта или устанавливаете его в той точке сетевой среды, в которой мы можем наблюдать происходящий там сетевой обмен, вы получите немало сведений относительно того что происходит в этой сетевой среде.

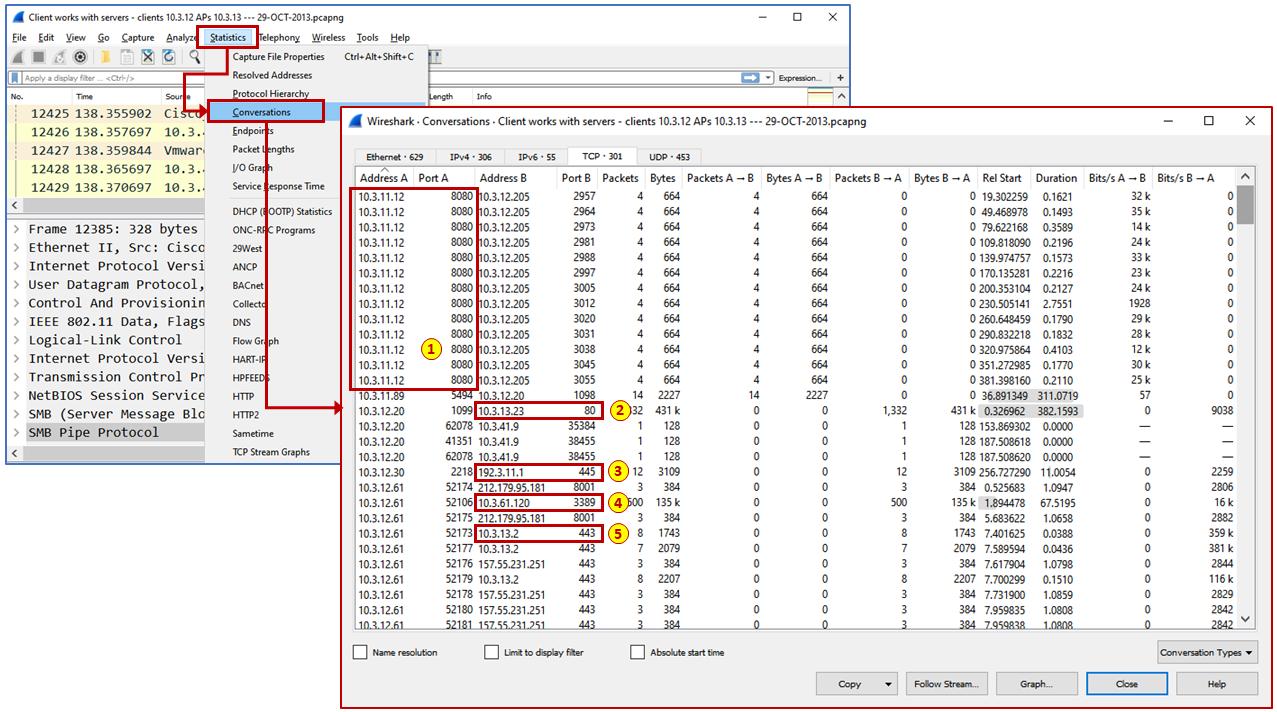

На нашем следующем снимке экрана вы можете наблюдать простой перехват при помощи Statistics | Conversations, причём вы видите избыточные сведения относительно того что происходит в этой сети:

Из данного перехвата мы можем обнаружить, что хост 10.3.11.2 запущен с портом

8080, так как это web proxy

(1), 10.3.13.23 запущен с портом

80, так как это сервер HTTP

(2), хост 192.3.11.1 работает с портом

445, потому как он исполняет SMB

(3), нечто в 10.3.61.120 отвечает по порту

3389 (!), так что этот хост отвечает на RDP

(4), а 10.3.13.2 отвечает по порту

443 (!), так что там запущена служба HTTPS,

к которой можно подключаться.

Сбор дополнительных сведений и более глубокое погружение в эти пакеты снабдят нас огромным объёмом сведений, как мы изучим это в Главе 8, Анализ и подслушивание сетевого обмена.

Инструменты SNMP и на основе агента

Хотя инструменты SNMP обычно применяются для управления и контроля, мы также можем воспользоваться ими для исследований сетевой среды и служб. Существуют инструменты с открытым исходным кодом, такие как MRTG, OpenNMS, Nagios, Zabbix и иные, которыми мы можем воспользоваться, а также ряд коммерческих инструментов, которые предоставляют ограниченную функциональность, а в некоторых ситуациях полную функциональность на ограниченный промежуток времени.

PRTG от Paessler обеспечивает вас неограниченной лицензией и функциональностью на 30 дней, а затем она продолжается с ограниченным до 100 бесплатным числом датчиков. Его запуск предоставит вам сканирование имеющейся сетевой среды и тех открытых служб, которые в ней запущены. Образец этого вы можете наблюдать на предоставленном ниже снимке экрана:

В данном случае вы способны наблюдать выявленные устройства текущей сетевой инфраструктуры, устройства Linux и даже устройства помеченные как неизвестные. Вы можете быть удивлены как много раз такие неизвестные устройства так же незнакомы вашему системному администратору.

Теперь, когда мы изучили инструменты исследования сетевой среды, давайте окунёмся глубже и обнаружим как мы можем изучать те протоколы, которые исполняются в этой сетевой среде.

Инструменты изучения протоколов это те инструменты, которые применяются для выявления исполняемых в сетевых устройствах протоколов, а также в инструментарии интеллектуального выявления протоколов вы обнаружите дополнительные сведения об этих протоколах.

NMAP

NMAP одно один из наиболее популярных инструментов для сканирования сетевой среды, причём с одной из самых простых функциональных возможностей сканирования портов. Имеются предварительно определённые сценарии, которые можно применять для интеллектуального сканирования. На приводимом далее снимке экрана вы можете наблюдать некоторые порты, который были обнаружены в сетевых устройствах:

Вы можете наблюдать несколько обнаруженных нами в 10.0.0.7 портов - порты

17, 1102, 7

1032 и прочие. Теперь мы будем способны воспользоваться инструментарием эксплойта и попытаться

взломать это устройство.

Сейчас, когда мы выявили в своей сетевой среде искомые адреса IP и открытые порты TCP и UDP, давайте посмотрим что мы можем с ними делать. Для этой цели мы можем воспользоваться инструментами анализа уязвимостей. В своём следующем разделе мы изучим это.

Прежде чем мы рассмотрим как выявлять уязвимости, давайте рассмотрим что может их вызывать. В данной категории у нас имеется следующее:

-

Имеющиеся у нас сетевые устройства не настроены в соответствии с процедурами безопасности производителя: Производители предоставляют точные и подробные процедуры того как защищать их оборудование, однако, к сожалению, следуют им не очень много организаций. Хакерам это известно, они их читают и будут применять их для атак на вашу сетевую среду.

-

Следует периодически обновлять сетевые устройства: Когда Cisco, Extreme Networks, HPE, Juniper и прочие производители выпускают обновления или исправления программного обеспечения, они знают зачем они это делают. Не пропускайте их.

-

Неизвестные устройства в сетевой среде: Это звучит глупо, но во многих ситуациях я наблюдал сетевые устройства, ПК или серверы, которые на протяжении лет оказались забытыми. Это может быть подключённый много лет назад в сеть сервер, или же простой маршрутизатор, который некогда был подключён одной из исследовательских лабораторий, поскольку им требовалось больше портов Ethernet. В структуре с правильной организацией этого не происходит, но не все из нас организованы верно.

В данном разделе мы поговорим об анализе уязвимостей; позднее мы взглянем на средства эксплуатации. Между ними имеется очень тонкая

грань. Полагаясь на анализ уязвимостей мы находим такую уязвимость, в то время как при её эксплуатации мы производим атаку на неё. Если

мы рассмотрим простой образец, средство поиска уязвимостей обнаруживает что порт TCP 80 открыт в

неком устройстве и вы видите, что обладаете способностью подключения к нему, в то время как инструменты эксплуатации воспользуются

сценариями, которые попытаются воспользоваться преимуществами такой уязвимости и, скажем, получить контроль над атакуемой системой. В

данном разделе мы обсудим инструментарий для эксплуатации разнообразных уязвимостей в вычислительных системах, с основным акцентом на

системах взаимодействия.

Существуют различные виды средств эксплуатации уязвимостей, которыми мы можем пользоваться, причём они зависят от самого устройства и того протокола, который мы намерены атаковать. Как для обнаружения уязвимостей, так и для их эксплуатации могут применяться различные инструменты.

В качестве средства общего назначения у нас имеются такие инструменты как NMAP, который мы обсуждали в своём предыдущем разделе, а также Nikto, который способен сканировать и применять множество протоколов. Для сканирования веб сервера у нас имеются такие средства как Burp, theHarvester и многие иные. Большинство из них проще применять из Kali Linux, хотя некоторые также обладают версиями Windows.

Для исполнения некоторых из этих инструментов вам потребуется обладание базовыми знаниями написания сценариев и кода. Для тех из вас кто ощущает себя сетевым парнем это не составит труда - требуются лишь самые основы. В наших последующих главах, всякий раз когда требуется написание сценария, мы будем предоставлять ясные и простые пояснения.

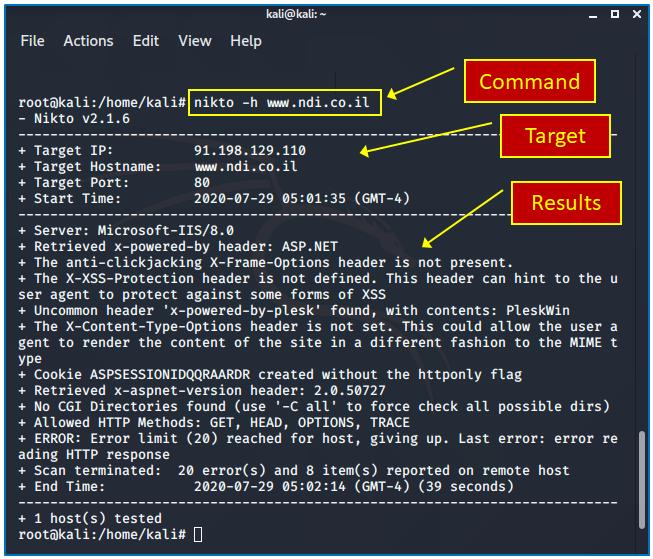

Nikto это сканер уязвимостей, который имеет целью большинство веб серверов и способен выявлять

тысячи уязвимостей. Он содержится в Kali Linux, а также может устанавливаться на платформах Windows. Приводимый ниже снимок показывает

базовую команду Nikti, отправляемую к www.ndi.co.il:

Из получаемых результатов вы можете видеть, что в данном вебсайте для хостинга используется сервер Microsoft IIS/8.0, допускаемыми методами выступают GET, HEAD, OPTIONS и TRACE, а также некоторые сведения о заголовках. В Главе 14, Безопасность веб служб и служб электронной почты мы более пристально рассмотрим способы его применения.

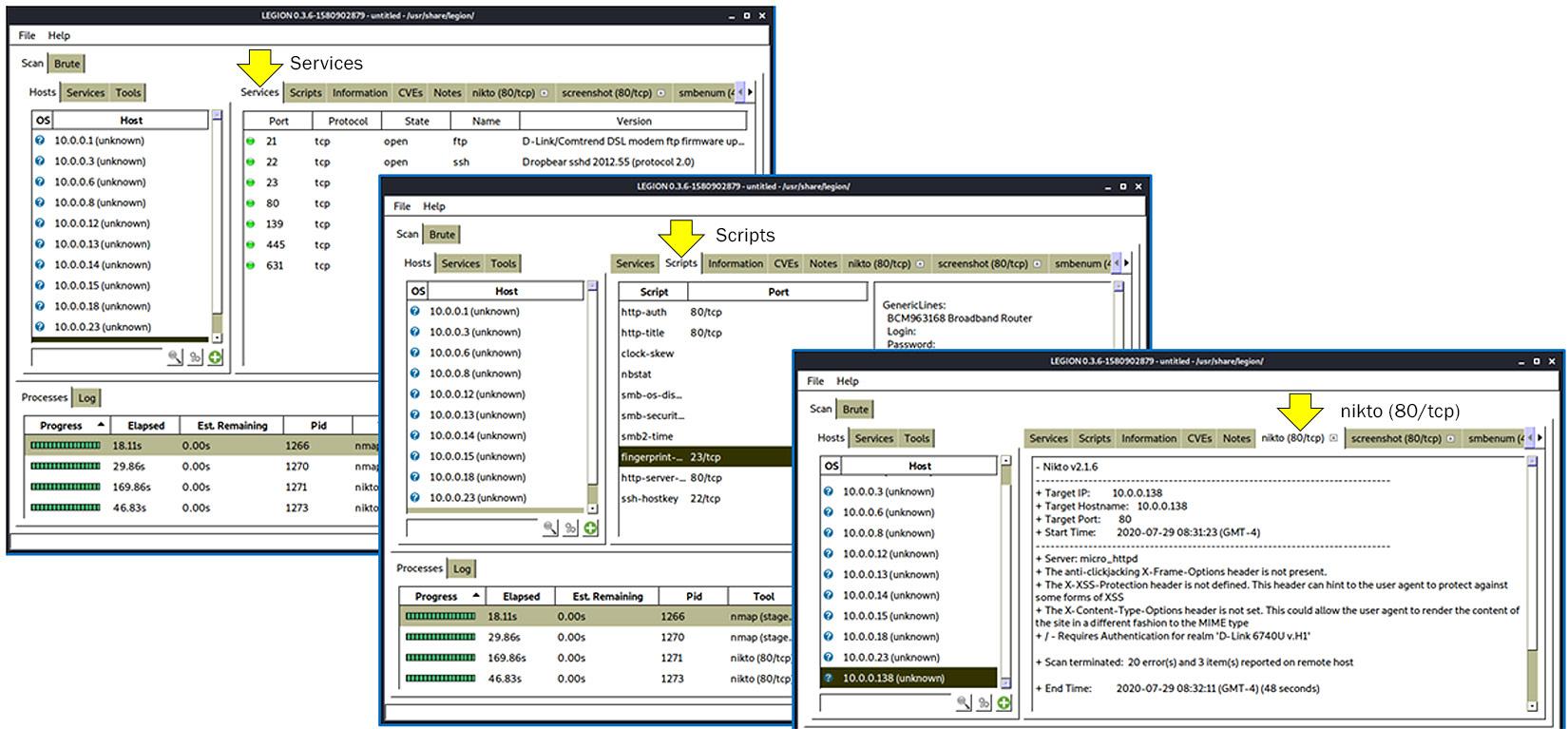

Появившийся в SECFORCE Sparta Legion это набор инструментов тестирования проникновения в сетевую среду с открытым исходным кодом, который пользуется различными сканерами, включая NMAP, Nikto, Hydra и многие иные. Хотя Legion поставляется с более чем 100 встроенными сценариями тестирования проникновения, данный набор инструментов допускает интеграцию с собой внешних средств.

Вы можете запустить Legion из основного меню Kali Linux, что отображено на следующем снимке экрана:

В получаемых результатах вы можете наблюдать, что прекрасной особенностью данного набора средств является способность при менения нескольких инструментов, например, стандартного NMAP, Nikto и прочих:

Наш предыдущий рисунок показывает как запускать Legion. Вы стартуете его из меню Kali Linux, выбираете 02 – Vulnerability Analysis и затем кликаете по legion. Когда открывается приложение, вы добавляете сканирование. В этот момент откроется новое окно и вы настроите его. Мы рассмотрим расширенное использование данного приложения в главах протоколов из Части III: Сетевые протоколы - как атаковать и как защищаться - методологии и средства.

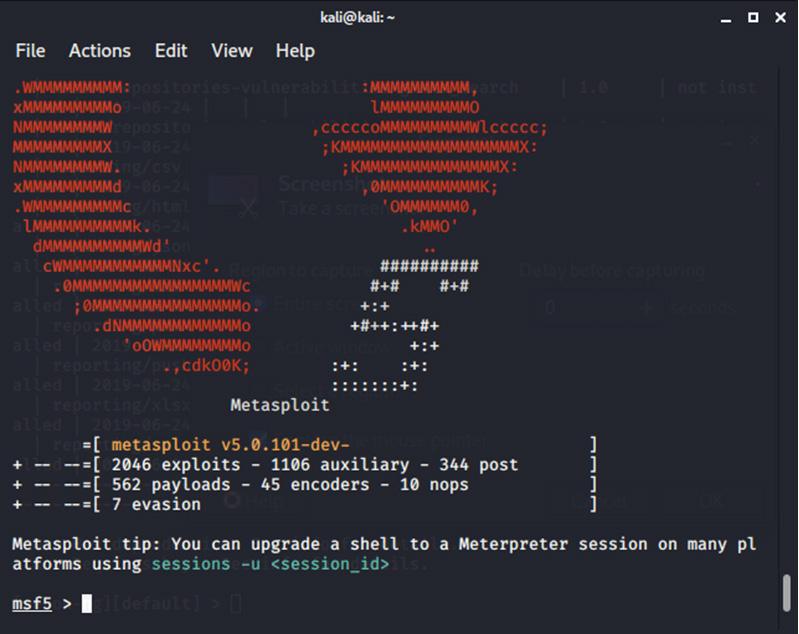

Средства эксплуатации это инструменты, которые были разработаны для извлечения преимуществ уязвимостей, которые были обнаружены в сетевых устройствах. В данном разделе мы поговорим об одном из наиболее важных инструментариев в данной категории - Metasploit Framework.

MSF это платформа для написания, проверки и применения кода эксплойта. Это интеллектуальная инфраструктура, которая позволяет вам писать сложные сценарии, но требует соответствующих знаний для осуществления этого.

Прежде всего вам следует усвоить следующие крутящиеся вокруг MSF термины:

-

Эксплойт (Exploit): Фрагмент кода, который разработан с целью получения преимуществ от некой уязвимости в программной системе.

-

Полезная нагрузка (Payload): Фрагмент кода, который доставляется в систему или приложение жертвы посредством эксплойта. Полезная нагрузка может быть одиночным компонентом или составляться их множеством, которые носят название этапов (stages).

Для установки Metasploit в Kali Linux воспользуйтесь следующими командами из GitHub.com (в оболочке Kali Linux):

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall

Для запуска Metasploit наберите в оболочке Kali Linux команду msfconsole или выберите из

главного меню Kali Linux

08 – Exploitation Tools и кликните по

Metasploit Framework. Запуск msfconsole -q

запустит вас в тихом (quiet) режиме, что означает, что означает, что вы не будете наблюдать отправляемые в вашу консоль сообщения.

Запустив его вы получите такое окно, которое является стартовым окном для данной инфраструктуры:

MSF будет применяться в идущих следом главах для проверки и эксплуатации сетевых устройств и протоколов.

Средства нагрузочных испытаний это инструменты, которые используются для тестирования сети и сетевых устройств на различные типы атак. Давайте рассмотрим их более подробно:

-

Инструменты для загрузки сети: Эти средства симулируют интенсивный обмен, который, к примеру, может быть DDoS атаками.

-

Инструменты для загрузки сетевых устройств: Данные средства загружают интерфейсы сетевого устройства и плоскости управления контролем и контроля.

-

Инструменты для загрузки элементов программного обеспечения: Такие инструменты имитируют интенсивные нагрузки в компонентах программного обеспечения - межсетевых экранах, системах управления и тому подобном.

Инструментарий имеется для каждой из этих целей, а потому давайте остановимся на некоторых образцах.

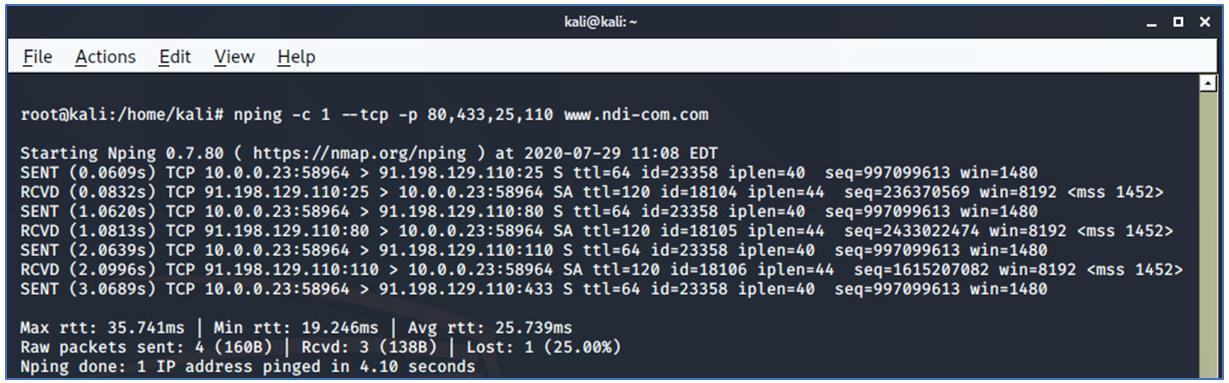

Для Windows имеется большое число инструментов ping источника. Одним из популярных средств для Windows (и Linux) является Nping, который можно выгрузить с https://nmap.org/nping/.

Применение Nping в Kali Linux составляет часть самой операционной системы. Для его запуска воспользуйтесь такой командой:

nping [Probe mode] [Options] {target specification}

Здесь мы имеем следующее:

-

Probe mode: TCP, UDP, ICMP, ARP или traceroute. -

Options: Различные варианты настройки параметров обмена. Тут мы имеем возможность изменять каждое поле в пакетах Уровня 3/ Уровня 4. Скажем,--tcpвырабатывает пакеты TCP,--udpвырабатывает пакеты UDP,--flagsустанавливает значения флагов и так далее. -

target specification: Собственно цель или спецификация цели.

Набор в командной строке nping снабдит вас полным перечнем доступных образцов и вариантов.

Вот её пример:

nping -c 1 --tcp -p 80,433,25,110 www.ndi-com.com

Наша предыдущая команда вырабатывает один запрос к www.ndi-com.com для каждого из заданных

запрашиваемых портов:

Замена -c на -c 4 сгенерирует по четыре запроса для

каждого из указанных портов:

nping -c 4 --tcp -p 80,433,25,110 www.ndi-com.com

Для выработки большого обмена вы можете, к примеру, настроить значение числа пакетов в секунду и увеличить их размер:

nping -c 5000 -rate 500 -mtu 800 --tcp -p 80,433,25,110 10.0.0.138

В этой команде мы имеем:

-

-c 5000: В общей сложности отправляет 5000 пакетов. -

-rate 500: 500 пакетов в секунду. -

-mtu 800: Размер пакета равен 800 байт. -

--tcp: Отправляются пакеты TCP. -

-p: Отправляет TCP в порты80,433,25и110.

Это снабдит нас нагрузкой, которая выглядит так (перейдите в Wireshark | Statistics | IO graphs):

Как вы можете наблюдать, мы имеем около 1 000 PPS (packets per second, пакетов в секунду). Та причина, по которой мы обладаем 1 000 PPS состоит в том, что мы настроили 500, что приводит к выработке 500 PPS, однако наш получатель откликается 500 PPS. Поэтому, сложив их оба мы получаем примерно 1 000 PPS.

Хорошее руководство по Nping вы можете найти в https://www.mankier.com/1/nping.

Хотя для анализа сетевой среды имеются разнообразные средства, наилучшим инструментом для сетевых расследований является старый добрый Wireshark. При помощи Wireshark (и со знаниями о вашей сети и сетевых протоколах), вы можете выявить подозрительные шаблоны в сетевой среде на основе очень простого принципа - всё что неизвестно вам способно убить вашу сеть.

В Главе 9, Применение анализа поведения и выявление аномалий мы рассмотрим не нормальное поведение и шаблоны подозрительного поведения.

Wireshark совместно с его программами CLI (command-line interface, интерфейса командной строки) - TShark для Windows и TCPdump для Linux предоставляют мощные возможности анализа, а подобные pyshark средства могут применяться в качестве подключаемых модулей Python для такой цели.

В этой главе мы обсудили распространённые средства сканирования и получения сведений, анализа уязвимостей, нагрузочного тестирования и инструментов эксплойта. Применяя этот инструментарий, совместно с аналогичными средствами, мы дадим вам возможность выполнения таких задач в последующих главах, а также окажем вам содействие в проверке своих сетевых сред, чтобы разбираться с выявляемыми вами уязвимостями и применять механизмы защиты для вашей защиты от них.

В своей следующей главе мы изучим как применять те средства, с которыми мы будем знакомиться на протяжении этой главы для поиска уязвимостей протоколов.

-

В чём состоит основное отличие между уязвимостью и эксплойтом?

-

Уязвимость и эксплойт это одно и то же на различных этапах процедуры расследования.

-

Уязвимости это слабые места, в то время как эксплойты это как вы пользуетесь преимуществами таких слабых мест.

-

Уязвимость и эксплойт пользуются одним и тем же инструментарием, а потому это одно и то же.

-

Уязвимости это о том как взламывать вашу сетевую среду, в то время как эксплойты про то как защищаться от этого.

-

-

Чем из приводимого ниже можно выявлять уязвимость?

-

Сканерами IP/TCP/UDP

-

Сканерами Уровня 5 - 7

-

Сканерами Уровня MAC

-

Всем вышеперечисленным

-

![[Замечание]](/common/images/admon/note.png)