Глава 15. Службы Управления правами Active Directory

Содержание

- Глава 15. Службы Управления правами Active Directory

После изобретения компьютера люди стали преобразовывать аналоговые данные в цифровые форматы. Это также изменило способ доступа людей к данным. Если у кого-то имеются ценные документы, они могут положить их в сейф или иное безопасное место. Для олучения лоступа к этим ценным документам кто- то должен там присутствовать. С цифровыми документами всё иначе. Даже не находясь там физически, кто- то способен украсть ценные сведения из компьютерной инфраструктуры. Вот почему безопасность данных и управление данными настолько важны, когда речь идёт о цифровых данных. Когда злые люди обладают доступом к данным, к которым они не должны иметь доступ, получаемые последствия могут иметь воздействие на людей, организации или даже страны.

Знаменитый казус ВикиЛикс хороший пример этого. ВикиЛикс получила доступ к государственным секретам, причём некоторые из этих данных были в цифровом формате, например, электронная почта и отсканированные файлы. Некто с полномочиями к этим сведениям передал их в ВикиЛикс, либо незаконно украл эти данные. В любом случае очевидно, что ВикиЛикс изначально должен был обладать доступом к таким сведениям. Даже сейчас они продолжают публиковать эти данные и некоторые из них даже обладают достаточной силой чтобы оказывать негативное воздействие на международные отношения между странами.

Другая проблема данных связана с интеллектуальной собственностью. Например, давайте рассмотрим производителя вакцины от COVID-19. Они вкладывают большие средства и усилия в разработку вакцины. Затем кто- то другой крадёт данные их исследований, в том числе формулы, и разрабатывает иную версию вакцины исключительно для того, чтобы заработать деньги. В такой ситуации усилия учёных, занимавшихся разработкой первоначальной вакцины окажутся напрасными. Кроме того, что относительно пациентов, которые рискуют собственными жизнями в клинических испытаниях? А самое главное, такие поддельные продукты способны создавать долгосрочные проблемы со здоровьем, поскольку ухудшатся качество этого продукта.

Все мы знаем, что существуют законы, защищающие компании от подобных ситуаций, однако компаниям всё равно приходится бороться за защиту собственной продукции от незаконного распространения. В точности та же теория применима к фильмам, музыкальным трекам, наборам записей и тому подобного. Последние 7 лет я веду свой собственный блог (https://bit.ly/3xkymTS) и написал более 400 статей. Также я пишу для Microsoft TechNet. Я веду этот блог исключительно для того, чтобы делиться своим опытом и знаниями с общественностью. На протяжении многих лет я видел как люди использовали мои статьи на своих вебсайтах, причём не спрашивая разрешения.

Некоторое время назад один джентельмен прислал мне очень интересное электронное письмо. В своём электронном письме он пожаловался, что я копирую сообщения из блогов прочих людей. Он даже сказал, что я включаю тот же самый текст, что и прочие посты блогов. Когда я включаю что- то с некого вебсайта, официального документа или книги, я всегда ссылаюсь на свой источник. Таким образом, я был крайне заинтересован в дальнейшем расследовании жалоы. Я попросил у него более подробных сведений, и он прислал мне ссылку на пост с какого- то вебсайта. Я проверил, и да, весь текст был в точности тем же самым, однако подавший свою жалобу мне джентельмен не удосужился проверить даты публикаций. Этот сайт скопировал мои статьи и опубликовал их как свои собственные работы. Эти статьи даже содержали те же самые снимки экрана, что и у меня! В конце концов, я доказал, что я был изначальным автором, но в этом не было бы необходимости, если бы прочие люди не применяли бы мои посты без моего разрешения. Это просто ещё один пример неверного применения цифровых данных.

Мы должны ожидать наличия дыр в каком- то месте. Нам следует беспокоиться не только о внешних угрозах. Нам также необходимо принимать во внимание внутреннюю кражу данных. Многие крупные утечки сведений получают поддержку со стороны внутренних заинтересованных сторон. Службы управления правами Active Directory (AD RMS) Active Directory Rights Management Services) это роль сервера, которая помогает защищать чувствительные данные от передачи, распечатки или копирования. Она также позволяет нам усиливать те правила, которые применяются в корпоративных политиках чтобы гарантировать что сохранность данных действенно осуществляется. В этой главе мы намерены рассмотреть следующие вопросы:

-

Что такое AD RMS?

-

Компоненты AD RMS

-

Как работает AD RMS?

-

Как мы развёртываем AD RMS?

-

Реализация Azure Information Protection AIP

Прежде чем мы перейдём к настройке AD RMS, важно ознакомиться с самой ролью AD RMS.

Microsoft применила свой первый подход к управлению правами над информацией information rights management (IRM) представив службы управления правми Windows Windows Rights Management Services (Windows RMS) в Windows Server 2003. Это целиком соответствовало Федеральному стандарту обработки информации Federal Information Processing Standard (FIPS) 140-1. Обновлённая версия Windows RMS была переименована в AD RMS и повторно представлена в Windows Server 2008. Она продолжала прирастать функциональными возможностями и была включена в более поздние версии . Microsoft также выпустила Azure Information Protection (AIP), которую можно применять в гибридных/ исключительно облачных средах для защиты конфиденциальных данных.

Как я утверждал ранее, AD RMS это не решение для всех требований безопасности данных в организации. Наряду с данными, нам требуется защищать и прочие области, такие как сетевые среды, идентификация, роли и разрешения; традиционная защита на основании периметра больше не действует, когда речь идёт о защите данных и идентификации. Нам следует принять подход к безопасности с нулевым доверием для борьбы с современными угрозами. Нам необходимо в явном виде проверить доступ к данным и ресурсам. В процессе этой проверки не должно быть различий в процессе удостоверения пользователя, роли, местоположения, подразделения и тому подобного. Также мы должны убедиться что у пользователей имеется доступ с минимальными полномочиями к данным или ресурсам. Даже в случае взлома это предотвратит боковое смещение внутри инфраструктуры и получение доступа к более конфиденциальным сведениям. И последнее, но не менее важное: мы должны предполагать наличие взлома и быть готовым к нему. Нам следует задуматься о том как мы можем определять имеется ли взлом. Как мы можем предотвращать таким злоумышленникам получать доступ к конфиденциальным сведениям? А что ещё более важно, как мы можем выполнить восстановление после взлома? Как мы будем реагировать на взлом? Подход с нулевым доверием не только защитит конфиденциальные сведения в инфраструктуре, но и улучшит общий уровень безопасности организации.

Тогда возникает вопрос, что может предпринять AD RMS для защиты конфиденциальных данных. Давайте продолжим и рассмотрим это на примере. Rebeladmin Inc. имеет отдел продаж. Генеральный директор создаёт документ Word, содержащий конфиденциальные сведения о продажах за прошлый год, и сохраняет его в сетевой папке. Единственными людьми, которые имеют к нему доступ являются генеральный директор и менеджер по продажам. Генеральный директор отправляет электронное письмо менеджеру по продажам, информируя его об этом файле. Доступ к соответствующему общему сетевому ресурсу защищён списками управления доступом ACL (Access Control Lists). Тем не менее, если менеджер по продажам получает к нему доступ, что мешает ему отправить его по электронной почте сотруднику технического отдела или принести домой и поделиться со сторонним лицом? Когда пользователи получают к нему доступ, поведением данных управляет AD RMS. Но это не предотвратит утечку сведений через цифровые фотографии, сторонние перехваты экранного снимка, твёрдые копии или вирусы и вредоносное программное обеспечение (ПО).

AD RMS способна выполнять следующее:

-

Следование данным с политиками (непрерывное применение прав и условий): полномочий NTFS и ACL могут быть допустимыми только внутри границ своих операций. В моём предыдущем примере, когда соответствующий отчёт пребывает внутри папки

Sales, к ним может выполняться исключительно генеральным директором и менеджером продаж. Однако, когда он скопирован на локальный диск и передаётся в виде электронного письма, это обходит полномочия NTFS и ACL. AD RMS использует постоянные политики применения, которые следуют за данными. Даже когда сведения перемещены или переадресованы, политики будут следовать за ними. -

Предотвращение попадания конфиденциальной электронной почты от попадания в чужие руки: Зачастую в утечку сведений вовлечена электронная почта. Постоянные новости об утечках данных подтверждает степень вовлечённости электронных писем. После того, как электронное письмо покидает папку Исходящие, мы не способны контролировать данные и у нас не будет никаких гарантий, что доступ к нему будет лишь у предполагаемого получателя. AD RMS может запрещать получателю пересылать, изменять, копировать и распечатывать конфиденциальные электронные письма.

-

Предотвращение доступа к данным лиц без авторизации: Аналогично электронной почте, AD RMS также способен защищать конфиденциальные файлы и отчёты от изменений, копирования, пересылки или распечатывания пользователям без авторизации.

-

Запретить пользователям перехват содержимого при помощи функциональности Windows печати экрана: Даже когда пользователи не применяют методы пересылки или копирования для отправки данных, они всё равно могут воспользоваться вариантом печати экрана для перехвата сведений в ином виде. AD RMS способен запрещать пользователям применять инструментарий печати экрана Windows для перехвата данных.

-

Истечение жизни файла: AD RMS позволяет устанавливать срок действия для файлов. По истечению установленного времени доступ к этому файлу будет не доступен.

-

Защита данных на мобильных устройствах и macOS: Для доступа к корпоративным службам и данным люди применяют мобильные устройства. Мобильное расширение AD RMS позволяет вам расширять возможности защиты их данных на мобильные устройства. Они поддерживают любые мобильные устройства, которые работают под Windows, Android и iOS. Для применения этого такое устройство должно обладать установленными самым последним клиентом RMS и применяющим RMS прикладным приложением. Это также применимо и к устройствам masOS с приложениями Office 2016/ 2019 для macOS и применяющими RMS.

-

Интеграция с приложениями: AD RMS не только поддерживает файлы Microsoft Office, но к тому же сопровождает и широкий диапазон приложений и типов файлов. Например, AD RMS способна напрямую интегрироваться с Share Point (версии 2007 и выше) для защиты публикуемых на площадке Интернет документов. AD RMS поддерживает большое число прочих сторонних приложений и типов файлов, например,

.pdf,.jpg,.txtи.xml.

Операции AD RMS поддерживаются в рамках трёх различных границ действия:

-

Внутренних: В данной ситуации, AD RMS применяются только для защиты данных во внутренней сетевой среде. Политики применяются ко внутренним приложениям, файлам и пользователям. Здесь не принимается в учёт ка эти данные будут защищены при покидании ими площадок своей компнаии. Здесь не поддерживаются мобильные устройства. Этот режим подходит для среды проверки или для малого бизнеса.

-

Партнёрские сетевые среды: Компании совместно работают друг с другомснова и снова. Ускоряющаяся цифровая трансформация здесь играет важную роль. На основании требований бизнеса, могут иметься доверительные AD между множеством лесов. В таком случае, данная компания сосредоточится на защите данных, которые обмениваются между партнёрами. Она может быть как однонаправленной, так и двусторонней. При двусторонней обе инфраструктуры будут обладать своими собственными серверами AD RMS.

-

Внешние: В данном сценарии операции AD RMS сосредоточены на защите данных компании, которые совместно используются по инфраструктурам. Это может быть целиком удалённая инфраструктура, либо федеративная инфраструктура. Защита корпоративных данных на мобильных устройствах также необходима при данном виде развёртывания AD RMS. В этом режиме определённые компоненты AD RMS должны размещаться в сетевой среде периметра и допускать доступ к URL службы через Интернет.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Даже хотя и имеются три основных режима развёртывания, это не препятсвует организации настройку для покрытия двух, или всех трёх режимов развёртывания. Запросто можно расширить границы работы AD RMS на основании требований вашей организации. Это означает, что организации способны начать защиту с внутренних данных, а затем, в случае необходимости, расширить её на защиту данных в партнёрской среде, или во внешней среде. |

Приводимый ниже список перечисляет приложения, типы файлов и сценарии, которые мы можем применять для защиты данных при помощи AD RMS:

| Требования | Приложение | Защищаемые типы файлов |

|---|---|---|

Защита конфиденциальных файлов |

Microsoft Outlook Windows (версии 2003 и выше), Offce for macOS 2016: Word, Excel, PowerPoint, Image processing: XPS Viewer, Gaaiho Doc, GigaTrust Desktop PDF Client for Adobe, Foxit PDF Reader, Nitro PDF Reader, Siemens JT2Go |

|

Защита конфиденциальной почты |

Microsoft Outlook Windows (версии 2003 и выше) |

.msg |

Защита содержимого в Интранете |

Microsoft SharePoint 2007 и новее |

|

Защита мобильных данных |

Microsoft Outlook Windows (версии 2003 и выше), Microsoft Word, ,прикладные приложения Microsoft Word, прикладные приложения Microsoft Excel, прикладные приложения Microsoft Outlook, прикладные приложения Microsoft PowerPoint, Image processing, WordPad, Offce for macOS 2016, Word Online, TITUS Docs, Foxit PDF Reader |

|

Приведённый выше список может регулярно обновляется новыми выпусками. Кроме того, в этом перечне могут появляться приложения сторонних разработчиков.

AD RMS обладает своей собственной ролью служб и соответствующими компонентами, которые должны работать совместно для поддержания жизнеспособности среды AD RMS:

-

Active Directory Domain Services (AD DS)

-

Кластер AD RMS

-

Веб сервер

-

SQL сервер

-

клиент AD RMS

-

Active Directory Certifcate Service (AD CS)

Давайте рассмотрим подробнее каждый из них.

AD RMS это одна из ролей служб Active Directory. AD RMS может устанавливаться только в некой среде AD DS (Active Directory Domain Services). В качестве части настройки для публикации через Active Directory потребуется точко подключения службы (SCP, service connection point). Она поможет пользователям обнаруживать необходимые URL служб для своей среды AD RMS.

Кластер AD MS это отдельный сервер или группа серверов, которые совместно применяют запросы на сертификаты и лицензии из

обычного отказоустойчивого кластера Windows. Даже хотя он и называется кластером, он

отличается от обычного отказоустойчивого кластера. Такому отказоустойчивому кластеру требуются по крайней мере два узла.

Тем не менее, в случае RMS, даже когда он обладает единственным сервером, он носит название

кластера. Однако когда вовлечено множество серверов, имеется одно требование для нашего

кластера AD RMS. Аналогично AD FS

(Active Directory Federation Services), AD RMS поддерживает два

типа баз данных. По умолчанию, он применяет WID

(Windows Internal Database), а также он поддерживает базы данных

Microsoft SQL Server. Когда кластер AD RMS намерен пользоваться множеством серверов, он обязан пользоваться Microsoft SQL.

В AD RMS существует два типа кластеров:

-

Кластер корня: Когда мы развёртываем своей инфраструктуре самый первый сервер AD RMS, он становится именно кластером корня. По умолчанию, он отвечает как за запросы от клиентов на лицензирование, так и на сертификаты. Когда это необходимо, в кластер могут добавляться дополнительные серверы. В одном лесу Active Directory может иметься лишь один кластер корня.

-

Кластер лицензирования: Когда организация обладает множеством площадок, всегда лучше пользоваться локальными службами, в особенности когда эти площадки соединяются через медленные подключения. Это улучшает производительность службы, а также её надёжность. При подобных ситуациях, организации, для обслуживания запросов на лицензии, могут развёртывать в удалённых площадках кластеры только для лицензирования.

По возможности, рекомендуется пользоваться корневым кластером, поскольку он будет выполнять балансировку нагрузки как для запросов на сертификаты, так и на запросы для лицензий. Когда в системе имеются два кластера, балансировка нагрузки обрабатывается каждым кластером по отдельности, даже хотя их компоненты пребывают в одной системе.

Для AD RMS требуется Internet Information Services (IIS) со следующими службами роли:

-

Web server (IIS)

-

Web server:

-

Общие функциональные возможности HTTP:

-

Статическое содержимое

-

Просмотр каталогов

-

Ошибки HTTP

-

Перенаправление HTTP

-

-

Производительность:

-

Сжатие статического содержимого

-

-

Жизнеспособность и диагностика:

-

Журналирование HTTP

-

Инструменты журналирвоания

-

Монитор запрсов

-

Трассировка

-

-

-

Инструменты управления:

-

Консоль управления IIS

-

Совместимость управления IIS 6:

-

Совместимость метабазы IIS 6

-

Совместимость WMI IIS 6

-

-

Эти функциональные возможности могут добавляться в процессе установки данной роли.

AD RMS поддерживает базы данных WID и Microsoft SQL Server (SQL Server 2005 и далее). Если кластер AD RMS намерен применять множество серверов, работающей базой данных должна быть Microsoft SQL. AD RMS применяет три базы данных:

-

База данных конфигурации: Она содержит данные конфигурации, которые относятся к самому кластеру AD RMS, идентификации пользователей Windows и пары ключей сертификатов AD RMS, которые применяются для создания кластера.

-

База данных журналирования: Содержит регистрационные данные для настройки AD RMS. По умолчанию, она будет установлена в том же самом экземпляре сервера SQL, который размещает базу данных конфигурации.

-

База данных службы каталога: Эта база данных поддерживает кэшированные сведения относительно пользователей, значений SID, участия в группах и соответствующих идентификаторов. Эта база данных собирается службой лицензирования AD RMS через запросы Lightweight Directory Access Protocol (LDAP), которые выполняются в отношении своего сервера Глобального каталога. По умолчанию, она обновляется каждые 12 часов.

AD RMS поддерживает решения высокой доступности SQL, включая отказоустойчивую кластеризацию SQL, зеркалирование базы данных и доставку журналов. Тем не мене, он не поддерживает SQL Server Always On.

Ранее в этой главе я упоминал, что расширение мобильных устройств может применяться для расширения AD RMS чтобы управлять в мобильных устройствах корпоративными данными. Если вы намерены применять эту функциональную возможность, AD RMS обязна применять Microsoft SQL.

Для взаимодействия с кластером AD RMS нам требуется клиент AD RMS. Он включается во все последние операционные системы, которые выпускались после Windows XP. Тем не менее, для AD RMS его всё ещё необходимо устанавливать вручную в macOS и в мобильных устройствах.

AD RMS использует ряд сертификатов для защиты взаимодействия между компонентами AD RMS и клиентами. Большинство из них могут выпускаться при помощи корпоративного доверенного Центра сертификации (CA, certifcate authority). Напрмиер, наш кластер AD RMS может быть построен с помощью сертификата SSL для защиты взаимодействия между серверами и кластером. Когда установка AD RMS требуется для URL внешним образом публикуемой службы, тогда это потребует сертификат из общедоступного Центра сертификации (CA).

AD RMS сам по себе применяет различные сертификаты на основе XrML (eXtensible rights Markup Language) для защиты взаимодействия между компонентами и данными. Эти сертификаты отличаются от сертификатов AD CS.

На данный момент мы изучили компоненты AD RMS и их обязанности. В этом разделе мы намерены подробно изучить как все эти компоненты работают совместно для защиты чувствительных корпоративных данных.

Прежде чем мы запустим процесс защиты данных, нам необходим жизнеспособный кластер AD RMS, клиенты AD RMS (автор и адресат), а также надёжное соединение между этими компонентами. После осуществления этих предварительных требований, наш процесс защиты пройдёт через три основные этапа: защита содержимого автора, публикация защищённого содержимого и доступ к этому защищённому содержимому (адресатом).

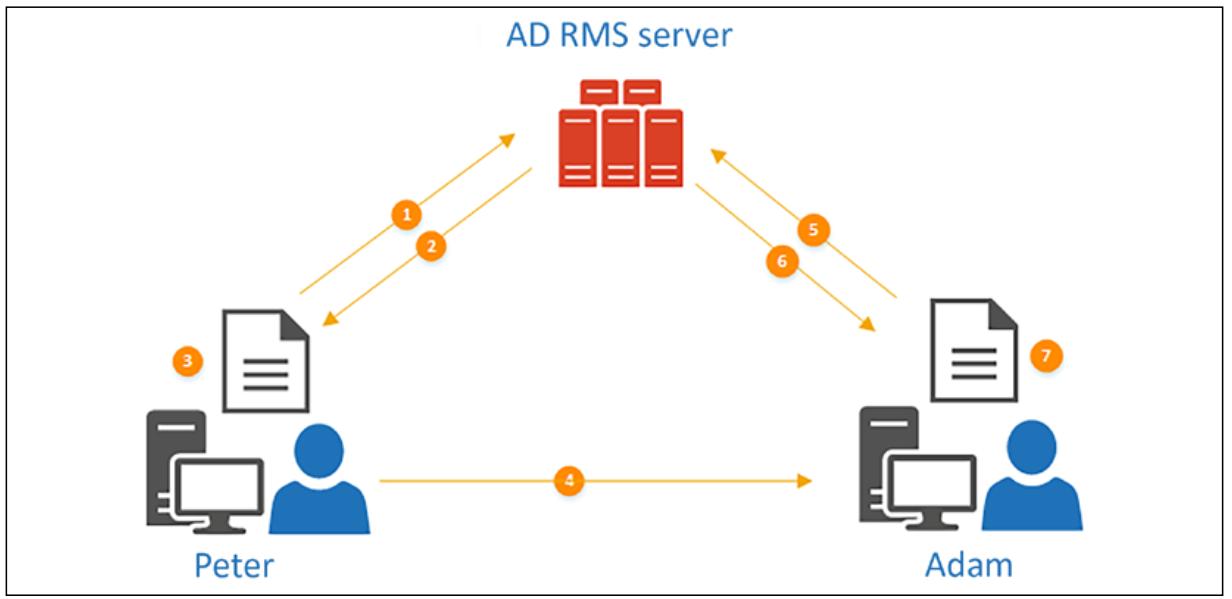

Давайте предположим, что Пётр пытается защитить документ при помощи AD RMS. Он намерен отправить его Адаму, однако он не хочет чтобы тот изменял или распечатывал этот документ. Это самый первый раз когда он собирается воспользоваться AD RMS. В среде AD RMS наш пользователь, Пётр, будет называться автором информации. При этой первой аутентификации в своём кластере AD RMS, создаётся RAC (rights account certificate, Сертификат учётной записи прав), который будет идентичностью этого пользователя в AD RMS. Это одноразовый процесс.

Этот сертификат содержит общедоступный ключ Петра и его частный ключ (который зашифрован его общедоступным ключом компьютера). Когда Пётр регистрируется при помощи имеющегося кластера AD RMS, также создаётся другой сертификат с названием CLC (client licensor certifcate, Сертификат лицензиара клиента). Такой CLC содержит общедоступный и частный ключи CLC, которые защищены общедоступным ключом Петра. Он также включает общедоступный ключ кластера AD RM, который подписан частным ключом AD RMS.

Пётр вначале принимает решение какие данные подлежат защите. Затем вырабатывается некий симметричный ключ (случайным образом), которым шифруются подлежащие защите данные. Здесь для шифрования этих данных применяются стандарты AES-256. Когда в имеющийся кластер добавляется самый первый сервер AD RMS, он создаёт другой сертификат с названием SLC (server licensor certificate, Сертификат лицензиара сервера). Он представляет соответствующий элемент идентификации этого сервера AD RMS. Он разделяется совместно с клиентами для того, чтобы они могли применять его для шифрования данных при помощи общедоступного ключа соответствующего сервера AD RMS. Таким образом, только сам кластер AD RMS способен открывать его.

После этого соответствующий клиент RMS создаёт PL (publishing license, Лицензию публикации). Эта PL применяется для указания соответствующим допустимым получателям какими правами они обладают и какие условия будут применяться к защищённым данным. Такая Лицензия публикации содержит некий зашифрованный симметричный ключ, который может применяться для шифрования защищённых данных. Все эти данные затем шифруются при помощи соответствующего общедоступного ключа Сертификата лицензиара сервера (SLC). Помиом этого, такой клиент AD RMS также подпишет эти зашифрованные данные при помощи частного ключа SLC. В самом конце такие защищённые данные будут подключены к данной Лицензии публикации (PL). Они также содержат необходимую копию симметричного ключа, который шифруется при помощи общедоступного ключа Сертификата лицензиара сервера (SLC). Это подтверждает авторство Петра над таким защищённым документом, поэтому он способен расшифровать данный документ без применения иной лицензии. После осуществления всех шифрований и подписей данный документ готов к отправке Адаму.

Когда Адам получает этот документ, его применяющее AD RMS приложение пытается его открыть и определяет что это защищённый документ. Аналогично Петру, Адам уже обладает его Сертификатом учётной записи прав (RAC) и Сертификатом лицензиара клиента (CLC) из кластера AD RMS. Для немедленного открытия защищённого документа требуется ли его расшифровывать или подписывать каким- либо из сертификатов Адама? Нет. Однако его клиент AD RMS знает с кем необходимо связаться для решения этой задачи для него. Чтобы открыть защищённый документ, Адам должен обладать UL (Use License, Лицензией применения). Она выпускается соответствующим кластером RMS. Поэтому его клиент AD RMS запрашивает такую лицензию, также содержащую зашифрованную Лицензию публикациии (PL), зашифрованный симметричный ключ, Сертификат лицензиара клиента (CLC) Петра, а также соответствующий общедоступный ключ Сертификата учётной записи прав (RAC) Адама. Сам защищённый документ не будет отправлен вместе с этим запросом в кластер RMS.

Для расшифровки такого защищённого документа Адаму необходим симметричный ключ, который применялся Петром для шифрования этого документа. В качестве первого шага соответствующему серверу необходимо знать разрешён ли Адаму доступ к такому документу; если он ему разрешён, какой вид условий и прав будет применяться Эти сведения содержатся в самой Лицензии публикации (PL). Она шифруется при помощи общедоступного ключа Сертификата лицензиара сервера (SLC).

Владельцем частного ключа для него выступает сервер AD RMS и он способен запросто извлечь его. Если Адам не допущен к Лицензии публикации (PL), ему будет отказано в доступе к документу. Когда он допущен к Лицензии публикации (PL), создаётся перечень, в котором указаны права Адама на этот документ.

Наиболее важная часть процесса дешифрации состоит в получении необходимого симметричного ключа. Он также зашифрован при помощи общедоступного ключа Сертификата лицензиара сервера (SLC). После его выделения, он будет повторно зашифрован пр помощи общедоступного ключа Сертификата учётной записи прав (RAC) Адама. Это было частью запроса Лицензии применения (UL) и это обеспечивает что лишь система Адама будет способна видеть данный ключ. Так как наш сервер обладает всеми необходимыми сведениями, он вырабатывает необходимую Лицензию применения (UL), включая перечень полномочий и зашифрованный симметричный ключ. Затем, он отправляет её клиенту RMS Адама. По достижению системы Адама, она способна расшифровать необходимый симметричный ключ при помощи общедоступного ключа Сертификата учётной записи прав (RAC). Далее, применяющее RMS приложение расшифрует сам документ и присоединит сведения об установленных правах, полученных из Лицензии применения (UL). И наконец, вуаля! Адам способен видеть необходимое содержимое этого документа.

В нашем предыдущем примере мы наблюдали различные сертификаты, лицензии, а также шифрование и дешифрацию данных. Однако я полагаю, будет всё же лучше пояснить это на более высоком уровне чтобы подвести итог изученным моментам:

Пётр хочет отправить свой защищённый документ Адаму. Адам должен обладать полномочиями только на чтение для этого документа; он не должен быть способен изменять или распечатывать его:

-

Это самый первый раз, когда Пётр намерен воспользоваться сервером AD RMS. Как только он пытается защитить свой документ, его клиент RMS инициирует подключение к серверу AD RMS (кластеру).

-

Соответствующий сервер AD RMS откликается при помощи необходимых Сертификата учётной записи прав (RAC) и Сертификата лицензиара клиента (CLC). Это одноразовый процесс.

-

В системе Петра вырабатывается случайный симметричный ключ, который применяется для шифрования необходимого документа. Затем, этот симметричный ключ шифруется при помощи общедоступного ключа Сертификата лицензиара сервера (SLC). Потом, он прикреп=ляется к Лицензии публикации (PL), которая содержит права Адама для данного защищённого документа. После этого эта Лицензия публикации (PL) прикрепляется к самому зашифрованному документу.

-

Пётр отправляет полученный защищённый документ (совместно с такими дополнительными сведениями) Адаму.

-

Применяющее RMS приложение Адама пробует открыть его и обнаруживает, что ему требуется Лицензия применения (UL) от сервера AD RMS. Затем, его клиент RMS запрашивает её у своего сервера RMS.

-

Сервер RMS расшифровывает необходимый симметричный ключ и соответствующую Лицензию публикации (PL). Затем, этот сервер проверяет соответствует ли сам запрашивающий полученной Лицензии публикации (PL). В нашей ситуации это так, поэтому он следует далее и создаёт требуемую Лицензию применения (UL). Она содержит сам симметричный ключ (он повторно зашифрован при помощи общедоступного ключа Сертификата учётной записи прав (RAC) Адама), а также перечень, который содержит те права, которые предписаны в Лицензии публикации (PL). После этого она доставляется в систему Адама.

-

Как только система Адама получает необходимую Лицензию применения (UL), она выполняет выборку необходимого симметричного ключа и расшифровывает сам документ. Далее Адам открывает этот документ и пользуется им в соответствии с правами, предписанными в соответствующей Лицензии публикации (PL).

В своём следующем разделе этой главы мы намерены рассмотреть различные модели, которые можно применять для развёртывания AD RMS.

Топологии развёртывания AD RMS слегка отличаются от развёртываний прочих служб роли Active Directory. Топологии развёртывания прочих служб роли Active Directory в основном сосредоточены на высокой доступности или масштабируемости. Однако развёртывания AD RMS в основном решают различные типы требований бизнеса. Давайте взглянем более подробно на эти топологии.

Это наиболее распространённая для применения топология развёртывания. При данной установке действия AD RMS будут ограничены Лесом Active Directory. Такое развёртывание будет обладать единственным кластером AD RMS для обработки сертификатов и требований лицензирования. Такой кластер может содержать любое число серверов, а балансировка нагрузки обрабатывается на уровне самого кластера. Когда он обладает множеством серверов, такой кластер AD RMS обязан применять базу данных сервера MS SQL вместо WID. Данная модель развёртывания не будет принимать во внимание расширенную защиту данных для не корпоративных сетевых сред.

Приводимая далее таблица перечисляет преимущества и недостатки единственного кластера одного Леса:

| Преимущества | Недостатки |

|---|---|

Простота реализации. Применяется меньше ресурсов (серверов и лицензий). |

Способна защищать данные исключительно в рамках ограниченной среды. |

Сопровождение и управление системой простые по причине меньших границ действия. |

N/A |

Поддержка расширений в прочие топологии развёртывания. |

N/A |

Даже не смотря на то, что это самая простая модель реализации и сопровождения, не все организации намерены помещаться в такую модель. Давайте двинемся далее и рассмотрим прочие модели, которые могут вносить свой вклад в потребности сложного ведения дел.

Это расширенная конфигурация нашей топологи единственного кластера одного Леса. Имеется два типа кластеров AD RMS. Кластером по умолчанию выступает корневой кластер AD RMS, причём он отвечает как за запросы сертификатов, так и лицензий. Кластер исключительно для лицензий также может быть развёрнут в том же самом лесу и он отвечает лишь за запросы на лицензии. Это подходит инфраструктурам, которые обладают площадками в различных географических местоположениях. Тогда это исключит необходимость связываться с кластерами RMS через медленные подключения. Вместо этого, она будет применять для лицензий кластер только для лицензий в каждой площадке. Для данного Леса имеется лишь один корневой кластер, но он способен обладать множеством кластеров для лицензий.

На основании установленной в соответствующем сервере AD RMS роли, будет приниматься решение частью какого кластера он будет выступать. Тем не менее, пока нет особых требований, вам рекомендуется применять только корневой кластер. Балансировка нагрузки между серверами участниками обрабатывается на уровне самого кластера и его настройки независимы. Они не могут совместно применяться различными кластерами. При данной топологии важно также обладать Microsoft SQL с высокой доступностью {Прим. пер.: подробнее в нашем переводе SQL Server 2016 с высокой доступностью... Поль Бертуччи, Pearson Education, Inc., 2018.}.

Приводимая далее таблица перечисляет преимущества и недостатки данной топологии:

| Преимущества | Недостатки |

|---|---|

Удалённым площадкам нет нужды зависеть от подключений площадки и их полосы пропускания. Все запросы на лицензии обрабатывает имеющийся локальный кластер только для лицензий. |

Сложность - развёртывание требует расширенных планирования и настроек. |

Удовлетворяет государственному регулированию применения локальных инструментов и технологий шифрования. |

Высокая стоимость - для развёртывания необходимо применять дополнительные ресурсы и лицензии. Также возрастает стоимость сопровождения. |

N/A | Распределённое управление - при помещении клстеров в удалённых площадках также может потребоваться предоставление полномочий команде ИТ площадки для управления и сопровождения такой системы. Это может оказывать воздействие на безопасность и целостность системы. |

И всё же, мы рассмотрели лишь среды с одним Лесом. Но что если организация обладает множеством Лесов?

Когда ваша организация обладает множеством Лесов Active Directory и когда AD RMS должен применяться в них для защиты данных, может применяться данный метод развёртывания. Каждый Лес может обладать лишь одним корневым кластером RMS. Таким образом, в средах со множеством Лесов всякий домен обязан иметь свой собственный кластер AD RMS. Такой кластер AD RMS пользуется AD DS для запроса идентификации объекта. Когда имеется множество Лесов, необходимо обладать контактами с объектами пользователей и групп для соответствующего удалённого леса. Для развёртывания AD RMS во множестве Лесов требуются такие элементы:

-

Корневой кластер AD RMS в каждом из Лесов

-

Должен быть настроен контакт с объектами для удалённых пользователей и групп (из различных Лесов)

-

Должны быть размещены схемы расширений для обратного отслеживания к родительскому Лесу соответствующий объектов контакта

-

Значения атрибутов объектов контакта должны быть синхронизированы с родительским Лесом с тем, чтобы при необходимости эти значения можно было бы применять для обратного отслеживания к первоначальному объекту.

Доверительные отношения Active Directory между Лесами не обязательны. Это могут быть двусторонние доверительные отношения, одностороннее доверие или без доверительных отношений вовсе. Когда имеется некое доверие, это упрощает весь процесс управления и полномочий, а также удостоверения объектов между Лесами.

Приводимая далее таблица перечисляет преимущества и недостатки этого:

| Преимущества | Недостатки |

|---|---|

Расширенные границы защиты данных. |

Сложность - развёртывание требует расширенных планирования и настроек. |

Стандартизированная защита данных с партнёрами для защиты конфиденциальных данных. |

Зависимости - успешность решений зависит от конфигурации системы и доступности всех компонентов AD RMS Леса имеющихся партнёров. Также могут иметься зависимости, в которых первичный Лес не обладает контролем. |

При данной топологии политики доверительных отношений AD RMS управляют тем как обрабатываются запросы лицензий и защиты данных между различными кластерами AD RMS. Существует два типа политик доверительных отношений:

-

Доверенные домены AD RMS: Позволяют корневому кластеру AD RMS для обработки запросов под Сертификаты лицензиара клиента (CLC) или Лицензии применения (UL) от пользователей, которые обладают неким Сертификатом учётной записи прав (RAC), выпускаемым другим корневым кластером AD RMS. Мы способны добавлять обладающие доверием домена AD RMS импортируя необходимый Сертификат лицензиара сервера (SLC) доверенного кластера AD RMS.

-

Доверенные домены публикации: Допускают одному кластеру AD RMS выпускать Лицензии применения (UL) для Лицензии публикации (PL), которые выпускаются другим кластером AD RMS. Мы имеем возможность добавлять доверенный домен публикации импортируя соответствующий Сертификат лицензиара сервера (SLC) и частный ключ самого сервера для обеспечения доверительного отношения.

AD RMS в топологии со множеством Лесов требует корневого кластера в каждом из Лесов. Такая топология не требует доверительного отношения между Лесами, однако когда таковые имеются, это упрощает управление полномочиями. Тем не менее, не все партнёры или компании желают иметь доверие между Лесами. Они могут желать применять AD RMS, но они могут не хотеть устанавливать необходимый кластер AD RMS или создавать довереим между Лесами. Итак, в подобной ситуации что бы мы могли предпринять?

AD FS позволяет организации применять уже развёрнутый кластер AD RMS в неком удалённом Лесу. AD FS делает возможным использование их собственных полномочий для учётных записей пользователей, что устанавливается федеративными доверительными взаимоотношениями.

Прежде чем мы настроим их, нам необходимо осуществить определённые предварительные требования, которые необходимы между федеративными инфраструктурами. За подробностями такой конфигурации отсылаем вас к https://technet.microsoft.com/en-us/library/dn758110(v=ws.11).aspx.

Приводимая далее таблица перечисляет преимущества и недостатки этого:

| Преимущества | Недостатки |

|---|---|

Нет необходимости в сопровождении множества кластеров AD RMS между организациями. Могут применяться уже имеющиеся доверительные федеративные отношения для использования AD RMS в прочих Лесах. |

Имеются подлежащие рассмотрению вопросы безопасности, поскольку имеется возможность мистификации какой- то учётной записи пользователя и доступа к защищённым данным через федеративного посредника (прокси). |

Расширенные границы защиты данных и реализация менее сложна. |

Когда для изготовления доверия на основе SSL (AD RMS и AD FMS) используется некий внутренний Центр сертификации (CA), соответствующий федеративный домен должен быть настроен на доверие самому корневому Центру сертификации (CA, с применением GPO для публикации самого корневого сертификата). В противном случае могут потребоваться инвестиции в использование общедоступных сертификатов. |

Меньшие зависимости систем между инфраструктурами. |

N/A. |

Когда это гибридная среда, рекомендуется применять Azure RMS и AIP. Они могут применяться для защиты данных в обеих средах. Поскольку это размещённая служба, нам не требуется заботиться о ресурсах, сопровождении и зависимостях.

В этом разделе мы собираемся рассмотреть конкретную конфигурацию AD RMS 2022 и увидеть как она работает на самом деле. Та среда демонстрации, которую она применяет, была собрана с использованием Windows Server 2022 с самыми последними обновлениями. Соответствующие уровни функциональности Леса AD DS и домена также были установленными в Windows Server 2016.

Настройка корневого кластера AD RMS

Установка роли AD RMS

Конфигурирование роли AD RMS

Проверка - защита данных с помощью кластера AD RMS

Проверка - применение полномочий к определённому документу