Глава 11. Реализация безопасности беспроводных сетевых сред

Содержание

- Глава 11. Реализация безопасности беспроводных сетевых сред

- Беспроводные нормативы, протоколы и стандарты шифрования

- Сниффинг беспроводных сетей

- Внедрение пакетов

- Выявление скрытых SSID

- Компрометация беспроводных сетевых сред с открытой аутентификацией

- Шифрование WLAN, а также его соответствующие недостатки и атаки

- Глушение сети - атаки DOS/ DDOS беспроводных сетей

- Атаки злых близнецов - приманки

- Атаки с человеком посередине (PITM)

- Реализация безопасной беспроводной архитектуры

- Выводы

- Вопросы

В своей предыдущей главе мы изучали сетевые протоколы, в частности, атаки на основе локальных сетей, IP и TCP/UDP, при которых нападению подвергаются основанные на сетевой среде протоколы, а также как им противостоять. Данная глава обсуждает атаки на основе беспроводных сетей и как против них упрочнять ваши беспроводные сетевые среды. К концу данной главы вы разберётесь с рисками беспроводных сетей и узнаете как противодействовать этим рискам.

В беспроводных сетевых средах мы сосредоточимся на таких протоколах как IEEE 802.11, причём различных диапазонов, таких как /b/g/n (что обсуждается в разделе Беспроводные нормативы - IEEE 802.11), стандарты шифрования, такие как WEP, WPA и WPA2, а также их недостатки, например, создание бесконтрольных AP (Access Points, точек доступа), дампов хэшей и автоматизацию задач завершения. Нам также необходимо знать как мы способны сами по себе противостоять этим атакам.

Данная глава начинается с объяснения самого протокола WLAN - как составляется собственно кадр WLAN, те кадры, на которых следует сосредоточиться, а также продемонстрирует сами пакеты в сетевой среде. Далее мы обсудим различное поддерживаемое беспроводными средами шифрование и имеющиеся ключевые недостатки этих стандартов шифрования. Также будут обсуждены прочие атаки, такие как неконтролируемые AP, атаки PMKID (Pairwise Master Key Identifier, с применением идентификатора парного главного ключа), MITM (Man in the Middle, с посредником в промежутке).

В этой главе мы рассмотрим следующие основные вопросы:

-

Беспроводные стандарты, протоколы, а также стандарты шифрования

-

Пассивное прослушивание беспроводных сетей

-

Внедрение в пакеты

-

Выявление скрытых SSID

-

Компрометация беспроводных сетевых сред с открытой аутентификацией

-

Шифрование WLAN, а также его недостатки и атаки на него

-

Глушение сети - DoS/ DDoS атаки беспроводных сетей

-

Атаки злобных близнецов - приманки

-

Атаки PITM (Person-in-the-Middle, со злоумышленником в промежутке)

-

Реализация безопасной беспроводной архитектуры

В данном разделе мы обсудим такие беспроводные стандарты, как IEEE 802.11, а также поправки, также называемые полосами a/b/g/n/f и их соответствующими частотами, на которых беспроводные среды, или Wi-Fi работают в различных странах или зонах. Кроме того мы попробуем разобраться с различными стандартами беспроводных сред и поправок.

IEEE это сокращение для nstitute of Electrical and Electronics Engineering. Теперь, стандарт 802.11 делится на две аномалии, носящие названия комитетов и рабочих групп:

-

802 это сформированный для всех относящихся к сетевым средам норм комитет.

-

11 это выработанная специально для беспроводных сетевых сред рабочая группа.

В наши дни эти стандарты обладают некоторыми встроенными поправками и они представлены как 802.11/b/g/n/ac/ad/a, что является обычной практикой.

Ниже приводятся некоторые частотные полосы, которые обычно применяются глобально:

| Поправка | Частота |

|---|---|

|

2.4ГГц (наиболее важная) |

|

3.65ГГц (лицензируемая) |

|

5ГГц |

|

5.9ГГц (лицензируемая) |

За дальнейшими подробностями отсылаем вас к en.wikipedia.org.

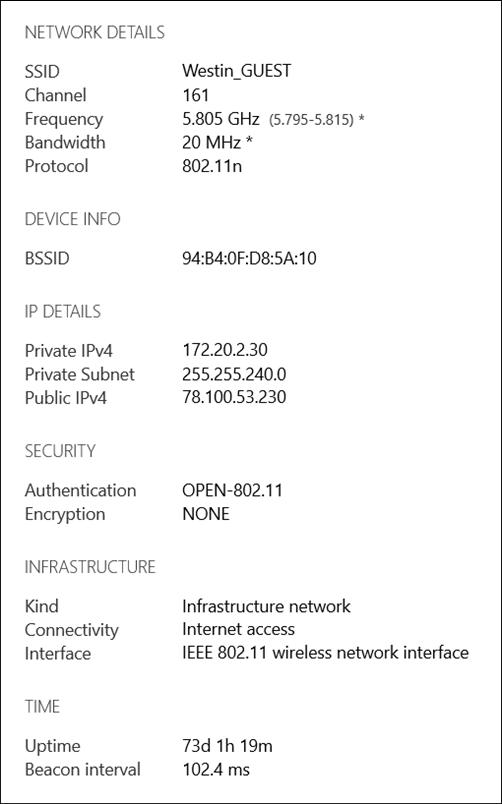

Давайте исследуем имеющиеся типы реализованной инфраструктуры беспроводной локальной сети, воспользовавшись Wi-Fi Analyzer, который можно выгрузить с App Store или с Play Store для мобильных телефонов или из Windows Apps для Windows.

Итак, как отражено на предыдущем снимке экрана, на канале 1 в настоящее время используется полоса частот с 2.412ГГц для поправки 802.11n.

Понятие канал (channel) это очень важная часть самой сетевой среды, поскольку это та часть, в которой происходит обмен пакетами. В наши дни значения полос частот изначально делились на множество соотношений размеров, носящих название каналов реального масштаба времени. Приводимая далее схема иллюстрирует как в сетевой среде выглядит канал:

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Для этой книги или данной главы в настоящий момент не требуется соединение каналов, однако это существенная тема для того чтобы сетевые администраторы могли разбираться с основами формирования частот на всю глубину. Настоятельно рекомендуем эту ссылку для лучшего понимания. |

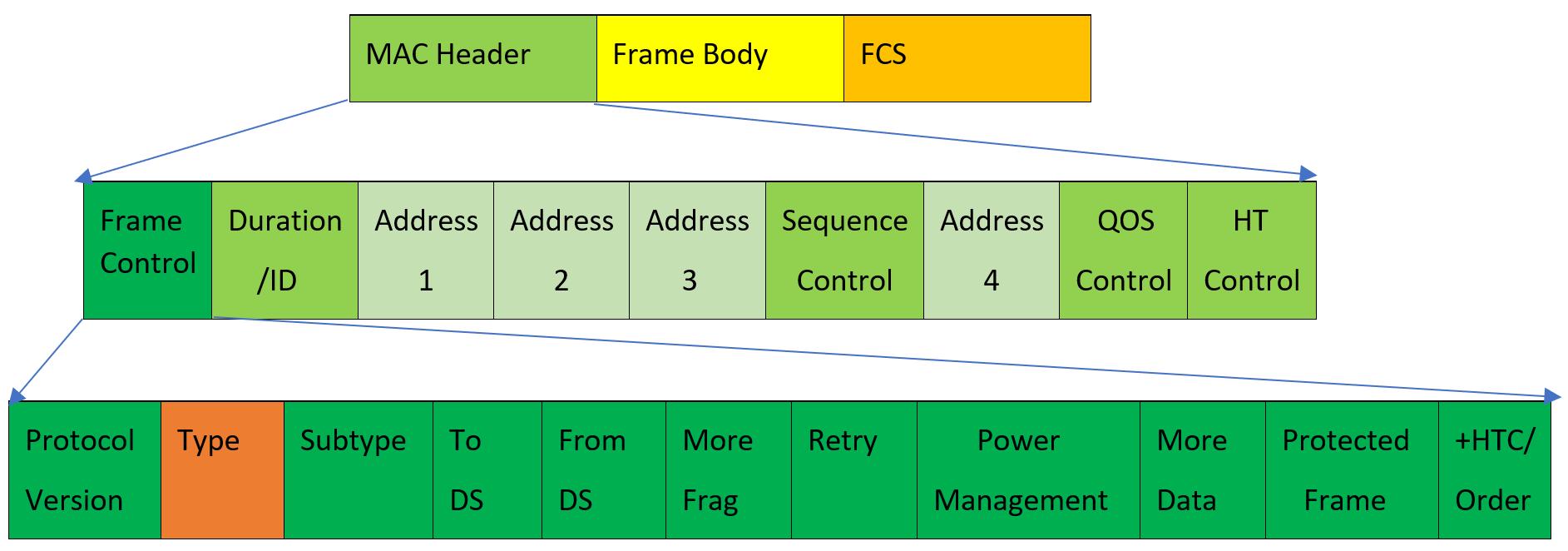

Прежде чем приступить к практическим демонстрациям, давайте быстро разберёмся с основами архитектуры кадра WLAN, что потребуется для понимания беспроводного шифрования.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Поскольку эта книга обсуждает стороны безопасности беспроводных сетевых сред, мы предполагаем, что вам уже знакома архитектура кадра WLAN. Если это не так, или вам требуется освежить это,настало время повторно ознакомиться с архитектурой такого кадра. Для получения дополнительных сведений, будьте любезны ознакомиться со ссылкой. |

Теперь, с точки зрения безопасности беспроводной среды, поле Type выступает в качестве наиболее важного поля в кадре контроля и обладает тремя возможными вариантами:

-

Кадр управления: Такие кадры отвечают за само взаимодействие между имеющимися AP {точками доступа} и самими машинами клиентов. Эти кадры управления и дальше подразделяются на подтипы:

-

Пробный запрос

-

Отклик на пробу

-

Аутентификация

-

Деаутентификация

-

Запрос на ассоциацию

-

Отклик на ассоциацию

-

Отключение ассоциированности

-

Кадры неисправности (Beacon frames)

-

Запрос на повторную ассоциацию

-

Отклик повторной ассоциации

-

-

Кадры контроля: Эти кадры ответственны за надлежащий обмен данными между имеющимися точками доступа и самими беспроводными клиентами. Кадры контроля и далее подразделяются на следующие подтипы:

-

RTS (Request to Send, Запрос на отправку)

-

ACK (Acknowledgment, подтверждение приёма)

-

CTS (Clear to Send, доступность передачи в этом направлении)

-

-

Кадры данных: Данные кадры заботятся о самих реальных данных в беспроводных сетевых средах. Кадры данных не обладают никакими подтипами.

Итак, достаточно теории; мы хотим перескочить к самой интригующей части реального тестирования проникновения в беспроводную среду. Однако, прежде давайте подготовим своё оружие, то есть настроим свою лабораторию.

В красных командах имеется поговорка: за всяким успешным взломом стоят часы и дни, которые были потрачены на подготовку и настройку нужных инструментов, сценариев, кода, образов и тому подобного. Всё в точности также при беспроводном внедрении. Итак, прежде чем углубляться в реальные сценарии взлома беспроводных сетей, давайте вначале подготовим собственную лабораторию. Минимальная необходимая настройка выглядит следующим манером:

-

Система с минимумом в 16ГБ оперативной памяти и процессоре i7.

-

Ваша внешняя беспроводная карта поддерживает полосы частот /b/g/n/a, или это зависит от выделенных в вашей стране полос частот, и способна к внедрению в пакеты. Для данной книги я воспользуюсь картой Alfa; для вашего сведения, она выглядит так.

-

Установленный в базовой машине Windows и установленный в виртуальной машине Kali Linux.

![[Замечание]](/common/images/admon/note.png)

Замечание Итак, поскольку данная книга предназначена для тех, кто работает с сетями, исследует проникновение и для красных команд, от вас ожидается выполнение установки и настройки. Если у вас возникли проблемы с конфигурированием, следуйте инструкциям по установке Kali Linux в руководстве по VMware {Прим. пер.: или отсылаем вас к нашим переводам Linux подсистема Windows (WSL) для профессионалов, Хайден Барнс и Изучаем подсистемы Windows для Linux, Прэйтик Сингх}.

Теперь, я полагаю, наша лаборатория успешно настроена, а потому давайте проверим что всё готово для реальной работы.

Ясно что наша внешняя карта WLAN работает отлично и она готова для неких действий.

Итак, приступаем к нашим играм!

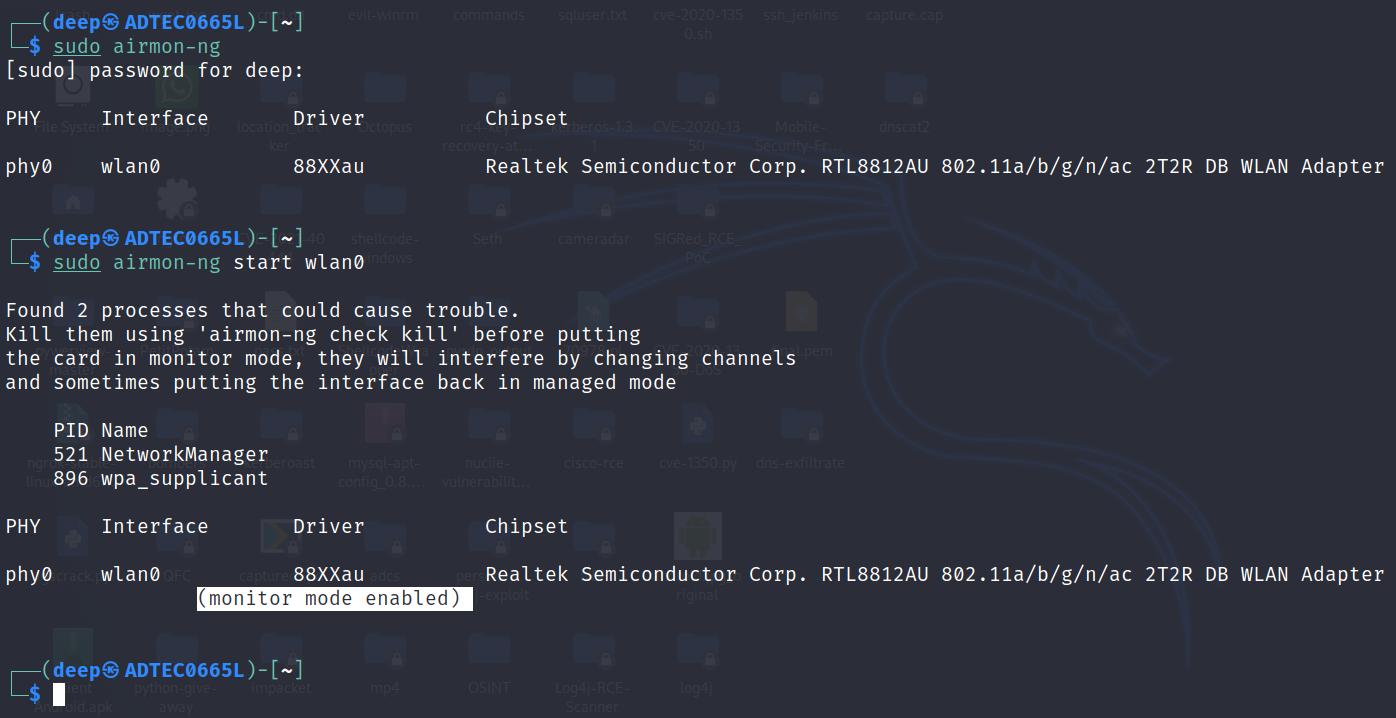

Пассивное прослушивание (сниффинг) беспроводных сетей определяется как считывание текущего взаимодействия между беспроводными клиентами и точками доступа (AP). Сниффинг беспроводных пакетов помогает нападающим выполнять разнообразные атаки, например, MITM. Теперь, прежде чем перескочить к практическим демонстрациям, давайте сперва разберёмся с некоторыми основными технологиями и средствами, которые окажутся тут полезными:

-

airmon-ng: инструмент в aircrack-ng для настройки режима монитора.

-

Режим монитора: Также известный как режим RFMon (Radio Frequency Monitor, монитора радиочастот), позволяет WNIC (Wireless Network Interface Card, беспроводной сетевой карте) или карте беспроводного доступа, короче говоря, отслеживать текущего обмен в имеющейся сетевой среде для данной беспроводной карты.

-

airodump-ng: инструмент из aircrack-ng для вывода дампа беспроводных пакетов.

-

Wireshark: средство перехвата беспроводных пакетов.

-

aireplay-ng: инструмент отзыва аутентификации, атак типа DoS (Denial of Service, отказа в обслуживании) и связанных с внедрением в пакеты атак, помимо всего прочего.

Итак, дабы не терять время, давайте приступим к пассивному прослушиванию беспроводных пакетов или кадров:

-

Включите беспроводную карту (карту alfa) и убедитесь что она настроена на режим монитора, воспользовавшись командой

airmon-ng start wlan0, как это показано на снимке экрана далее:

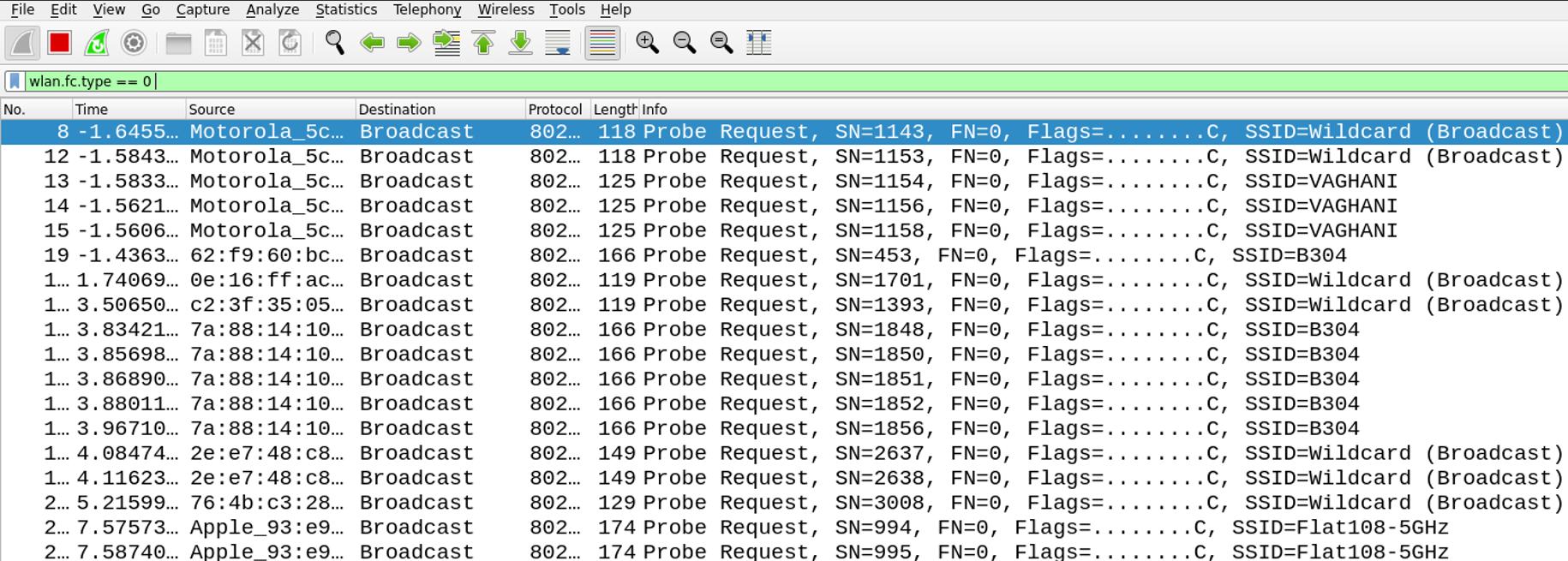

-

Теперь включите Wireshark и начните пассивно прослушивать беспроводные пакеты. Давайте применим для кадров управления включите фильтр

wlan.fc.type == 0, как это отражено на следующем снимке экрана:

-

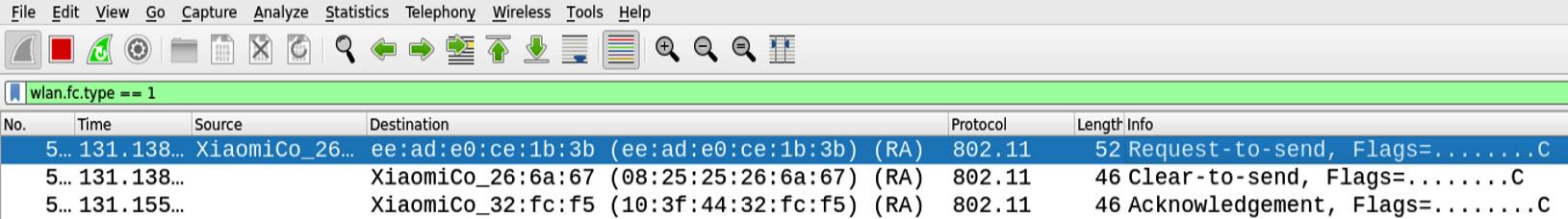

Для кадров контроля примените включение фильтра

wlan.fc.type == 1.

-

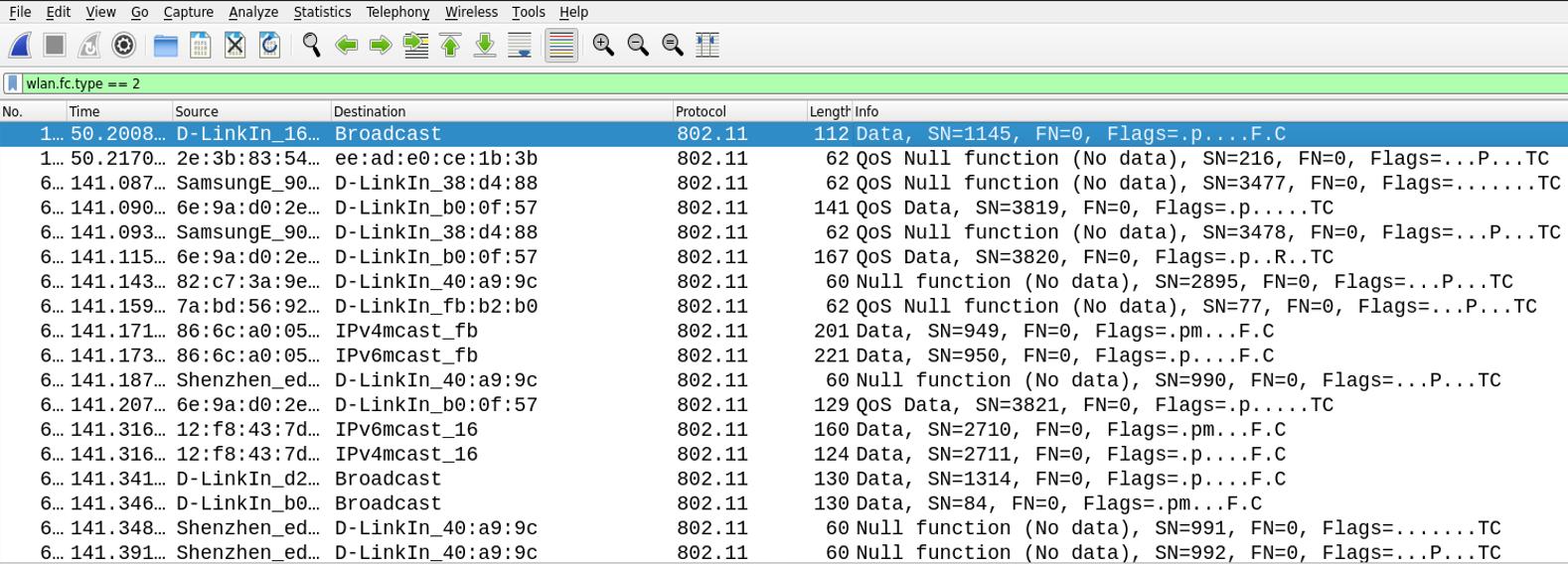

Для кадров данных примените включение фильтра

wlan.fc.type == 2.

Теперь, после того как мы наблюдали разнообразные имеющиеся кадры, давайте приступим к пассивному прослушиванию беспроводных пакетов в реальном масштабе времени.

Теперь, перед началом действия, давайте разберёмся с некоторыми основными терминами:

-

Service Set Identifier (SSID) or ESSID (сетевой идентификатор среды): Название конкретной Wi-Fi. К примеру, для данной книги, значение SSID будет установлено в

WirelessRed. -

Basic Service Set Identifier (BSSID) (идентификатор базового набора услуг): Значение MAC адреса соответствующей беспроводной точки доступа (AP).

-

STAtion (STA) MAC: Подключённые к клиенту машины, также носящие название беспроводных клиентов.

-

Basic Service Set (BSS) (базовый набор услуг): Это именно те узлы, которые подключены к рассматриваемой беспроводной сети и взаимодействуют друг с другом.

-

Extended Service Set (ESS) (расширенный набор услуг): Это множество подключённых BSS.

Для вывода дампа беспроводных пакетов придерживайтесь таких шагов:

-

При включённом режиме монитора выводите дамп пакетов в целевом SSID (в данном случае

WirelessRed) при помощиairodump-ng --essid WirelessRed wlan0. как это отражает следующий снимок экрана:

-

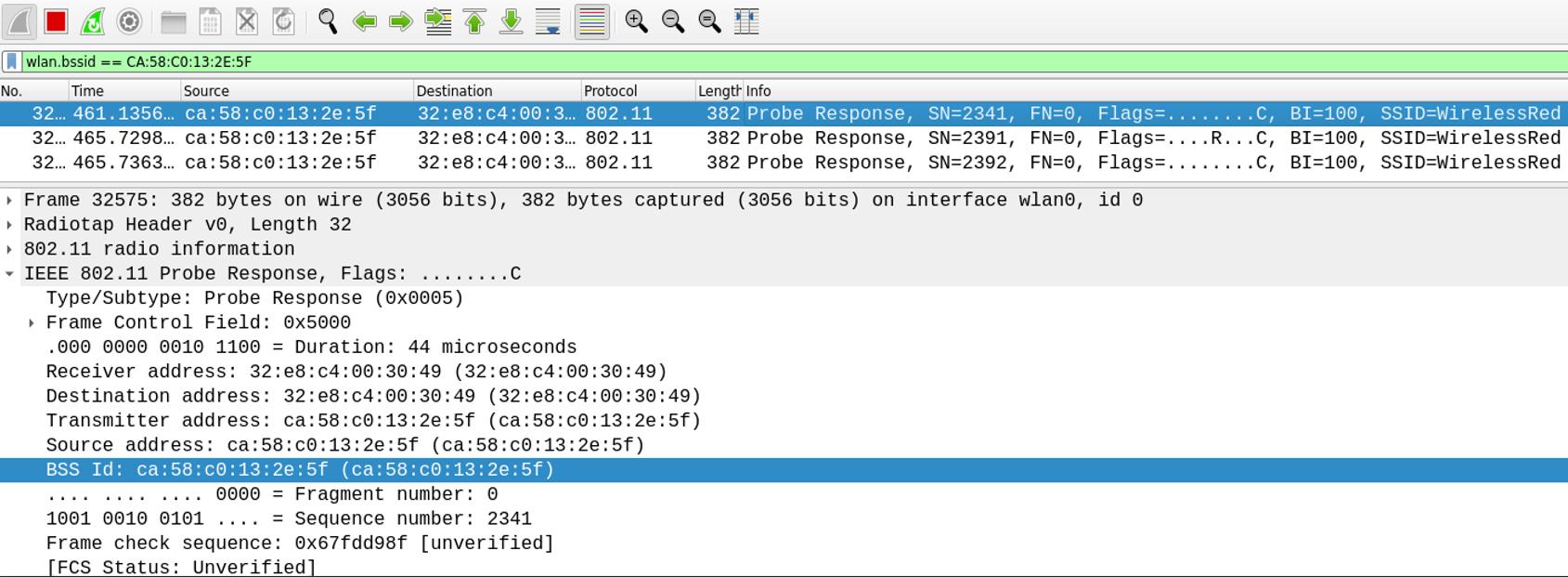

Откройте Wireshark и установите включение фильтра

wlan.bssid == CA:58:C0:13:2E:5F.

-

Давайте попробуем проанализировать свой текущий обмен; при помощи Wireshark мы можем видеть, что этот обмен в нашей сети пребывает внутри соответствующего диапазона радиочастот.

Теперь, когда мы успешно выполнили пассивное прослушивание в реальном масштабе времени, давайте двинемся к более продвинутой теме, при которой злоумышленник будет внедрять в реальном времени в происходящую в данный момент передачу деформированные пакеты.

![[Замечание]](/common/images/admon/note.png) | Ключевой момент |

|---|---|

|

Теперь мы способны выполнять анализ текущих пакетов в сетевых каналах. По мере углубления мы будем более подробно исследовать такие пакеты. Если вы внимательно посмотрите на эти пакеты, то вы обнаружите запросы и ответы DHCP, за которыми следуют запросы ARP. Во многих ситуациях такие пакеты способствуют анализу сетевого обмена при поиске пользователей, переборе учётных сведений домена и многом ином во время оценок, осуществляемых нашей красной командой, в особенности, когда сетевые администраторы настраивают корпоративное беспроводное шифрование 802.1x . |

В беспроводных сетях внедрение пакетов это техника, при которой злоумышленник внедряет деформированные пакеты в текущую передачу. Эти пакеты будут выглядеть как допустимые пакеты данных для выполнения определённых задач, например, перехвата имеющегося взаимодействия. Внедрение пакетов может осуществляться множеством средств и методов, однако для данной главы мы воспользуемся модулем Scapy:

-

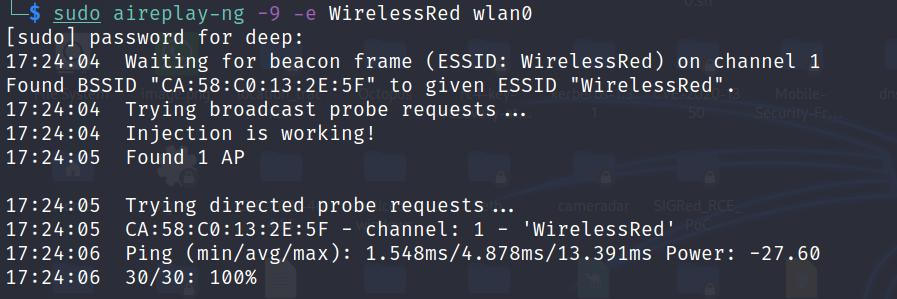

Давайте вначале проверим работает ли успешно внедрение пакета в нашей целевой точке доступа. Для осуществления этого мы применим

aireplay-ng -9 -e WirelessRed wlan0.

![[Совет]](/common/images/admon/tip.png)

Совет В этом можно убедиться в Wireshark при помощи фильтров -

wlan.bssid == CA:58:C0:13:2E:5F) && !(wlan.fc.type_subtype == 0x08. Пожалуйста, не чувствуйте себя стеснённым для дальнейшего исследования этого.Теперь давайте двинемся далее и сделаем нечто реальное, чем занимаются участники красной команды при внедрениях в реальном времени. В интернете доступно множество способов создания нами пакетов для выполнения определённых задач, однако в Python имеется великолепный модуль Scapy, которым я и воспользуюсь. Но вы вольны проводить исследования и придумывать новые методы.

-

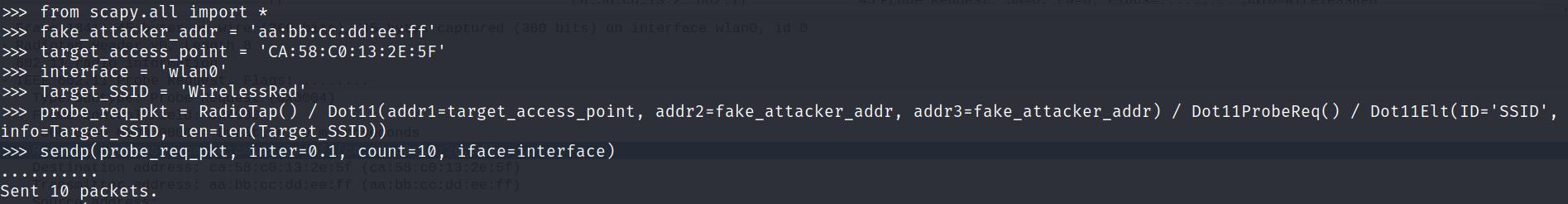

Давайте создадим при помощи Scapy свой первый пробный пакет следующим образом:

fake_attacker_addr = 'aa:bb:cc:dd:ee:ff' \\ установка поддельного MAC адреса злоумышленника target_access_point = 'CA:58:C0:13:2E:5F' \\ установка целевой точки доступа interface = 'wlan0' \\ установка необходимого режима монитора беспроводного интерфейса Target_SSID = 'WirelessRed' \\ Целевой SSID probe_req_pkt = RadioTap() / Dot11(addr1=target_access_point, addr2=fake_attacker_addr, addr3=fake_attacker_addr) / Dot11ProbeReq() / Dot11Elt(ID='SSID', info=Target_SSID, len=len(Target_SSID)) \\ создание поддельных пробных пакетов sendp(probe_req_pkt, inter=0.1, count=10, iface=interface) \\отправка пакетов в изучаемую сетевую среду -

Теперь, на основе своего предыдущего сценария, давайте отправим эти пакеты, как показано на снимке экрана далее:

-

Наш следующий снимок экрана отображает то, что написанные сценарием поддельные пакеты были успешно внедрены:

Аналогичным образом для атак отмены аутентификации, атак воспроизведения, фальшивых сигнальных пакетов (fake beacon packet), затопления пакетами и тому подобного вы можете создавать поддельные пакеты с сообщениями и внедрять их в текущее беспроводное взаимодействие даже не подключаясь к атакуемой беспроводной сети. Будьте свободны в исследовании этой функциональной возможности, поскольку она очень важна в ситуациях реальной практики.

В наши дни большинство сетевых администраторов полагают, что скрытые SSID беспроводных сред это наиболее надёжный шаг при защите сетевой среды от атак. Однако это не тот случай, поскольку за минуты злоумышленник выявит такие скрытые SSID. Как это происходит? На данный момент нам известно из архитектуры беспроводного кадра, что сигнальные кадры (beacon frames) содержат значения SSID, опускаемые имеющимися точками доступа. Это способствует выявлению значений SSID в имеющейся сетевой среде машинам клиентов или беспроводным картам. При скрытой конфигурации SSID такие сигнальные кадры не содержат значений SSID, следовательно только знающие такие SSID клиенты способны с ними соединяться. Однако такую безопасность скрытого SSID можно запросто обходить.

Для её обхода нам потребуется дождаться подключения к соответствующей сетевой среде допустимого клиента. Когда такой пользователь выполнит соединение, значение скрытого SSID будет выявлено и отобразится на экране на основе соответствующего пробного запроса и отклика.

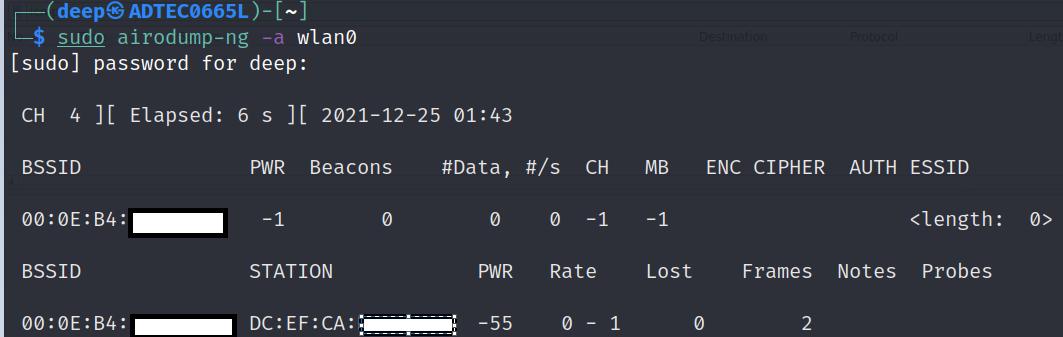

Или же, в процессе тестирования проникновения в беспроводную среду, значения SSID обычно вырабатываются самими потребителями, а следовательно использование фильтров

airodump-ng для SSID также можно применить при помощи атрибута -a, что отобразит значения

STA как только пользователи к ним подключаются.

Когда известно значение SSID, имеется иной метод, а именно, тогда можно воспользоваться запросами пакета отмены

аутентификации (deauthentication) при помощи aireplay-ng, или же для отправки таких пакетов отзыва

аутентификации можно применять Scapy:

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

В моей практике работы в красной команде, для выявления скрытых SSID, когда наблюдается |

-

Приводимый ниже снимок экрана отображает, что выявлено значение SSID

<length: 0>и это может быть нашим целевым SSID:

-

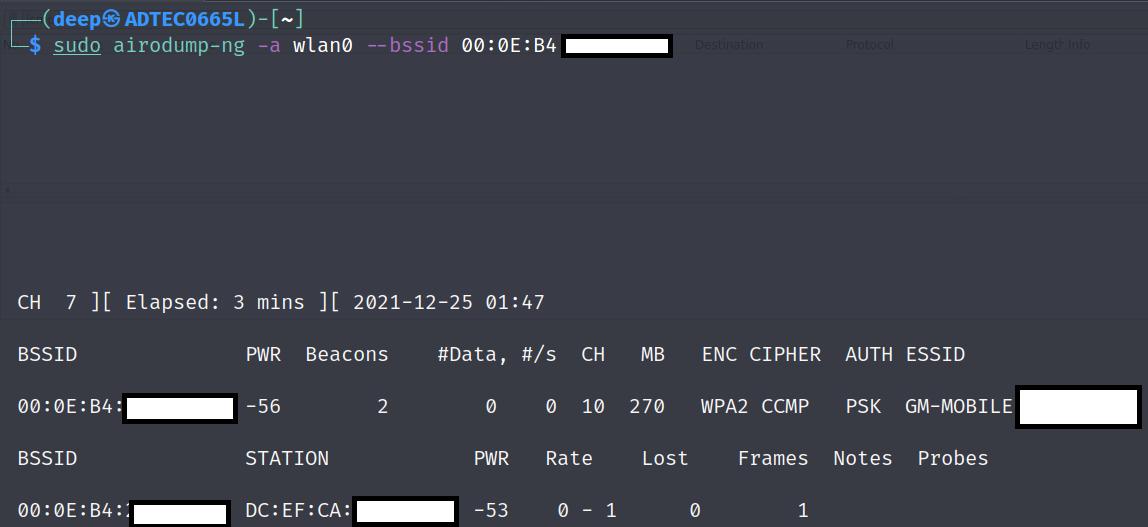

Давайте, воспользовавшись для разрешения значения SSID

airodump-ngприменим фильтр для своего целевого BSSID, как это далее показано на снимке экрана:

Теперь, когда мы успешно обнаружили скрытые SSID, давайте в своём следующем разделе двинемся далее в компрометации беспроводных сетей с открытой аутентификацией.

В своей длительной практике тестирования проникновений и действий красной команды, я часто натыкаюсь на открытые сетевые среды, также именуемые гостевыми сетями. Эти сети обычно спроектированы для предоставления доступа в Интернет гостям без наличия пароля для аутентификации в такой беспроводной сети. Однако часто для аутентификации потребителей или гостей в Интернете реализуются присоединённые порталы (Captive portals).

Присоединённые порталы это порталы аутентификации, которые возникают при подключении к некой открытой беспроводной сети любого пользователя для ввода предоставляемых владельцем учётных данных. Такие присоединённые порталы обычно реализуются в кафе, гостиницах, колледжах и тому подобных заведениях.

![[Замечание]](/common/images/admon/note.png) | Миф |

|---|---|

|

В наши дни сетевые администраторы обычно реализуют в сетевых средах с открытой аутентификацией фильтрацию MAC; например, они будут получать значение MAC от соответствующего гостевого телефона или ноутбука и применять в качестве меры безопасности фильтрацию по нему. Или же, когда имеется реализованным присоединённый портал, организации создают некий пароль и совместно применяют его для гостей и затем, когда соответствующий гость подключается к такому открытому SSID и вводит предоставленный пароль во всплывающей странице (присоединённого портала), такие сетевые администраторы перехватывают значения MAC адресов и зачисляют их в белый список. Следовательно, это приводит к тому, что сетевые администраторы полагают, что MAC фильтрация защити их беспроводную аутентификацию от взломов. |

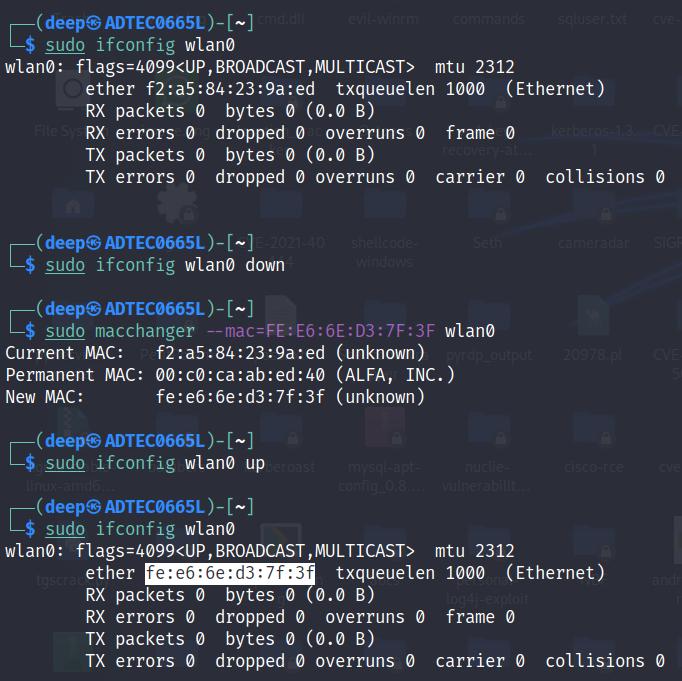

Как пояснялось ранее, MAC фильтрация может быть запросто обойдена через пассивное прослушивание MAC адресов уже подключённых клиентов. Поэтому, давайте вначале посмотрим как обойти MAC фильтрацию:

-

Воспользовавшись

airodump-ng, выведем дамп имеющихся пакетов, как это отображает приводимый далее снимок экрана:

-

Как мы можем наблюдать, успешно обнаруживается значение BSSID нашего подключённого STA. Теперь, скопируем значение BSSID такого подключённого STA и заменим значение MAC адреса своего интерфейса

wlan0на значение подключённого STA, как это отображает следующий снимок экрана, а затем подключимся к имеющемуся SSIDWirelessRed. Установленная MAC фильтрация будет обойдена и наш пользователь будет способен выходить в Интернет.

Теперь, когда мы успешно избежали MAC фильтрации, давайте рассмотрим что ещё мы способны предпринимать в сетевых средах с открытой аутентификацией.

По своему опыту работы в красной команде, я множество раз наблюдал сетевых администраторов, реализующих гостевые сетевые среды параллельно своей корпоративной беспроводной сети через WLC (Wireless LAN Controllers, контроллеры беспроводной локальной сети), что упрощает злоумышленникам прыжки в другую локальную сеть, в которой корпоративная сеть реализуется через технологии переключения VLAN, затем скомпрометировать корпоративные машины пользователей, активно прослушивать их текущие данные и так далее. Следовательно, при организации сетевых сред с открытой аутентификацией, администраторам необходимо надлежащим образом реализовывать такие VLAN, или даже лучше реализовывать их через полностью иную WLC.

Вот некоторые шаги, которые могут быть осуществлены для компрометации сети через сетевые среды с открытой аутентификацией:

-

Отсканируйте всю подсеть на предмет того подключены ли какие- то пользователи к имеющейся гостевой сети. После подключения к сети, допустим, мы получаем

192.168.1.64/24, но мы при помощи такого средства как Advanced IP Scanner сканируем такую сетевую среду как192.168.0.1- 192.168.254.255. Это сканирование выполнит разрешение имён NetBIOS, что поможет нам выявить имеются ли какие бы то ни было выглядящие странными названия, относящиеся к некой политике именования машин, реализуемой организацией. -

Отыщем некие совместные ресурсы с полномочиями на запись среди подключённых машин.

-

Выявим имеющиеся WLC и просканируем на предмет открытых служб, версий и тому подобного, что способно оказать нам содействие в обходе безопасности WLC при помощи SCCP (Skinny Client Control Protocol, секретного протокола управления клиентом), установленных по умолчанию учётных данных и тому подобного.

-

Выполним связанную с VLAN атаку, такую как двойная маркировка или переключение VLAN. Например, во время одной из активностей своей красной команды мы определили иную VLAN (корпоративную), подключённую к тому же самому каналу и применяющую такие средства, как Yersenia, причём в нашу сеть были отправлялись поддельные пакеты DHCP или ARP для выявления MAC- адресов, а затем был подделан один из подключённых MAC адресов клиента, как это показано на Рисунке 11.18, что помогало нам приземляться в той же самой VLAN, что и наша корпоративная сетевая среда.

-

Другой доступной к выполнению атакой является атака MITM. Зачастую MITM оказывает нам содействие в выявлении того имеются ли какие- нибудь пользователи гостевой сети подключёнными к каким бы то ни было относящимся к нашей организации серверам. К примеру, при осуществлении тестирования проникновений на месте у заказчика, мы определили, что некий пользователь пытался подключиться к серверу при помощи PuTTy. У нас не было возможности выдать дамп его учётных записей, однако это привело нас к выявлению находящегося вне пределов внутренней сети переходного сервера этой организации. Эти сведения помогли нам спланировать и запустить дальнейшие атаки. MITM может выполняться с применением различных средств, таких как Cain and Abel, инструментарий arp spoof, Ettercap (наилучшее средство для написания собственных подключаемых модулей, которые способны оказывать содействие в том чтобы сосредоточиться на нашей первичной цели) или Wireshark (для перехвата пакетов) На следующем снимке экрана отображён некий образец MITM:

-

Приводимый далее снимок экрана показывает как был перехвачен необходимый обмен HTTP:

Теперь, поскольку мы осуществили в беспроводной сети атаку MITM, давайте перейдём к иной стороне шифрования WLAN и того как мы можем компрометировать беспроводные сети.

Даже для самых лучших разработок и реализаций алгоритмов с наивысшей защитой, как только такие алгоритмы становятся общедоступными, всегда существует способ проникновения в них. Это в особенности верно для беспроводных алгоритмов, поскольку эти алгоритмы были созданы с добрыми намерениями и чтобы предоставлять пользователям по всему миру безопасного канала для доступа к данным через Интернет, однако с течением времени такие алгоритмы шифрования WLAN стали подвержены проникновениям. Первым взломанным алгоритмом оказался WEP (Wired Equivalent Privacy), который пользовался для шифрования пакетов единственным (статическим) ключом и далее отправлял его по своему каналу; следовательно, злоумышленник, после дампа доброй порции пакетов данных имел возможность расшифровать такой ключ в течение нескольких минут. Требовалось нечто лучшее, а потому был предложен WPA/ WPA2.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

WEP это устаревшая технология и она более не применяется в организациях. Следовательно, мы сосредоточимся на применяемых в настоящее время беспроводных шифрованиях. |

WPA, или WPAv1, пользуется Temporal Key Integrity Protocol (протокол обеспечения целостности при помощи временных ключей), более известный как алгоритм шифрования TKIP, который заменил шифрование статическим ключом WEP без изменения оборудования или добавления какого- нибудь нового. Этот алгоритм шифрования в наши дги не широко применяется в организациях; однако, по моим наблюдениям, некоторой не крупные индустрии всё ещё применяют WPA в качестве стандарта.

WPA2 работает с обязательным шифрованием AES-CCMP, которое является надёжным и более влиятельным нежели TKIP. И WPA, и WPA2, оба поддерживают PSK (Pre-Shared Key, Предварительно общий ключ) и корпоративные серверы RadiusX для основанной на аутентификации схемы. В данном случае мы рассмотрим все его стороны с точки зрения красной команды.

-

Необходимый PMK (Pair-Wise Master Key, парный мастер- ключ) получается из фразы- пароля, которая была установлена соответствующим сетевым администратором в имеющейся точке доступа (в данном случае Authenticator - Аутентификатор) и совместно применяется запрашивающими его сторонами (здесь, Clients - Клиентами). Такая фраза- пароль отправляется в имеющуюся функцию PBKDF2 (некий алгоритм создания надёжного произвольного криптографического ключа путём применения итераций к этой фразе- паролю и генерации требуемого ключа) и выводит 256- битный PSK. Весь этот процесс целиком показан на приводимой ниже схеме:

-

Идущая далее диаграмма представляет собой четырёхпроходное рукопожатие WPA/ WPA2:

![[Замечание]](/common/images/admon/note.png)

Замечание Сам процесс рукопожатия в четыре этапа и процесс взлома WPA/ WPA2 во многом схожи; единственное отличие заключается лишь в алгоритмах шифрования. Кроме того, мы ожидаем что вы знакомы с рукопожатием за четыре прохода.

-

PTK (Pair-Wise Transient Key, парный переходной ключ), получаемый путём объединения PMK, ANonce (вырабатываемого Аутентификатором случайное значение), SNonce (вырабатываемого Запрашивающей стороной случайное значение), MAC адреса Аутентификатора и MAC адреса Запрашивающей стороны.

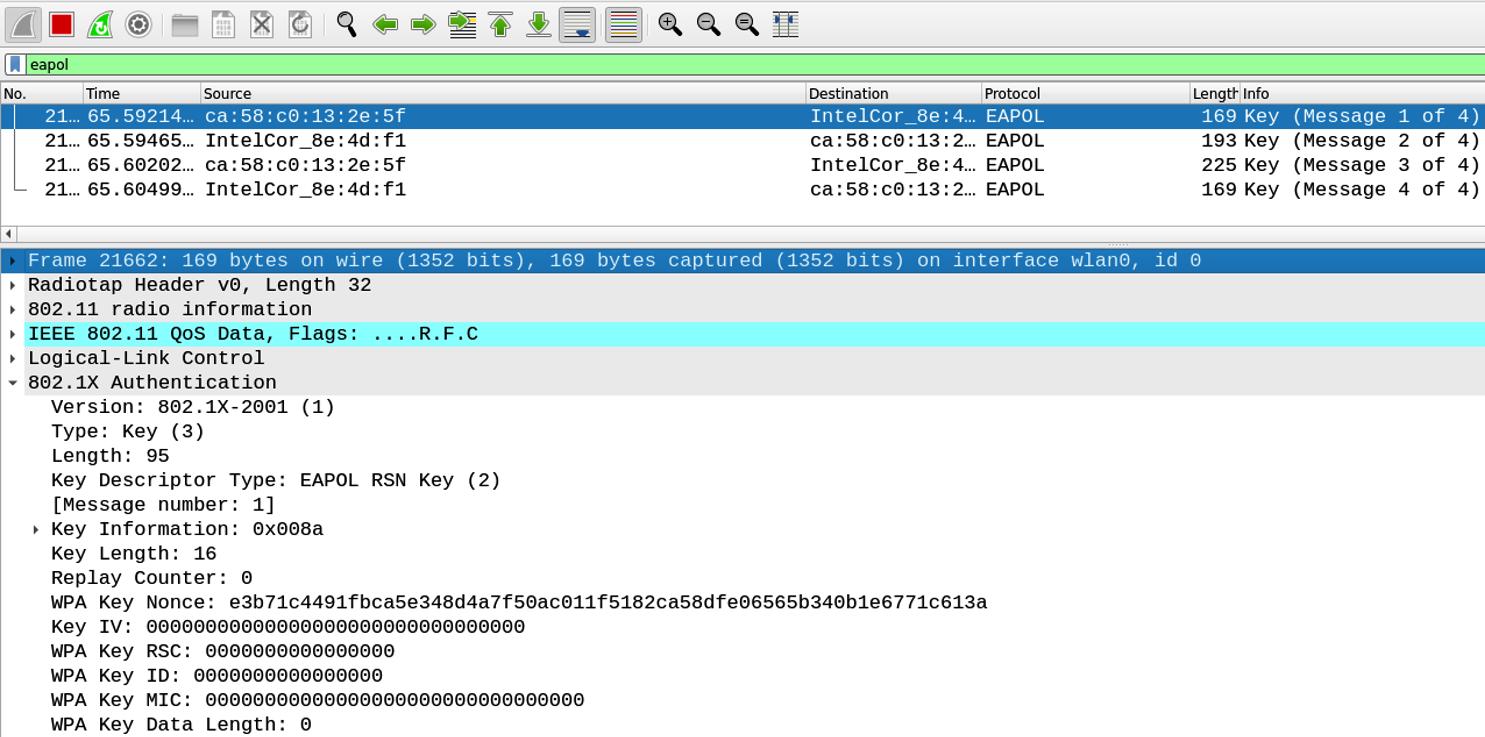

Вот как это выглядит в Wireshark:

Наш предыдущий снимок экрана показывает, что все четыре сообщения были успешно перехвачены Wireshark в реальном масштабе времени при помощи фильтра

eapol. Давайте теперь двинемся далее чтобы взломать шифрование WPA2.

Процесс взлома WPA/ WPA2 очень простой:

-

Для перехвата громадного фрагмента пакетов данных мы применим средство

airodump-ng. -

Далее мы запитаем свою функцию PBKDF2 своим файлом словаря случайных паролей, а она произведёт для каждой фразы- пароля соответствующий PSK.

-

Затем этот PSK запитывает наш процесс четырёхэтапного рукопожатия с целью выработки необходимого PTK и он будет удостоверен через проверку MIC.

-

Теперь, естественно, для ускорения всего этого процесса, мы воспользуемся компромиссом между временем и памятью, но самое приятное в том, что нам нет нужды прибегать ко всей этой мумбо- юмбо математике, поскольку у нас уже имеется удобная нам команда

aircrack-ng.

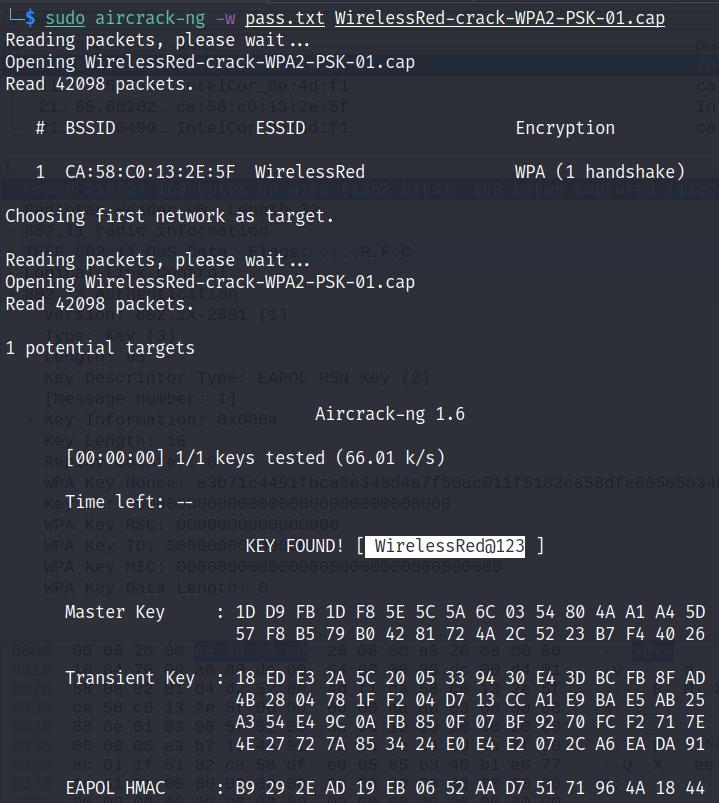

Итак, не теряя зазря время, давайте просто взломаем имеющееся шифрование WPA/ WPA2:

-

При помощи

airodump-ngвыполним дамп тех пакетов данных, которые содержат рукопожатие WPA для нашего целевого SSID и запишем эти пакеты данные в файл.cap. Вот необходимая команда:sudo airodump-ng wlan0 --essid WirelessRed -a --bssid CA:58:C0:13:2E:5F --channel 1 --write WirelessRed-crack-WPA2-PSK -

Теперь нам придётся дождаться подключения машины клиента к нашему целевому SSID. Для ускорения данного процесса мы можем отправить запросы DEAUTH соответствующему целевому BSSID, отключить одного или даже всех клиентов и дождаться их повторного подключения. После чего мы получим своё рукопожатие при помощи средства

aireplay-ng; вот соответствующая команда:aireplay-ng -a CA:58:C0:13:2E:5F wlan0 --deauth 0 -

После успешного перехвата рукопожатия мы далее можем наполнить файл случайных фраз- паролей и взломать WPA/ WPA2, как это показано на следующем снимке экрана:

Теперь, после успешного взлома WPA2 путём перебора для своих четырёхэтапных рукопожатий, давайте двинемся далее при помощи более современных методик взлома WPA2 воспользовавшись атаками PMKID.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

По своему опыту работы в красной команды я много раз успешно взламывал пароль беспроводной сети, даже если он был длинным или произвольным, потому как

зачастую организации имеют привычку хранить общеизвестные пароли или получаемые из названия организации или даже из самого SSID пароли. Например, когда

организация называется WirelessRed, воспользовавшись инструментом crunch, мы можем выработать гигантский список паролей, содержащих в себе |

На данный момент, как мы это видели ранее в своей методологии взлома WPA/ WPA2, мы способны перехватывать содержащие четырёхэтапное рукопожатие пакеты, что является достаточно сложным методом; например, когда пользователь не подключён, злоумышленнику приходится ждать подключения клиента, или же во многих ситуациях рукопожатие не перехватывается по причине того что ни один из клиентов не выполняет аутентификацию. Тогда злоумышленник должен выполнить отмену аутентификацию клиентов и, как только они подключаются обратно, наш злоумышленник перехватывает четырёхэтапное рукопожатие. Также могут иметься ситуации когда пользователь вводит неверный пароль. Таким образом, во избежание всего этого существует более простой способ взлома ключа, носящий название атаки PMKID, которая достигается через применение кэширование PMK.

Кэширование PMK это технология, при которой имеющиеся маршрутизаторы или точки доступа кэшируют значение PMKID с тем, чтобы когда некий пользователь отключается или выполняет повторную аутентификацию, такая точка доступа напрямую запросит у этого клиента PMKSA (PMK Security Association, ассоциацию безопасности PMK), а затем выполняют подтверждение и после него повторно ассоциируют этого клиента с данной точкой доступа вместо того чтобы выполнять полное четырёхэтапное рукопожатие. Обычно это способствует корпоративным сетям в расширении роуминга, когда, к примеру, ноутбук некого сотрудника подключён к AP1, а если ему приходится стремглав нестись в переговорную на другом этаже, этот сотрудник немедленно подключится к AP2. Этот процесс целиком происходит когда такие точки доступа кэшируют значение PMKID; в противном случае этому клиенту придётся всякий раз выполнять четырёхэтапное рукопожатие.

Итак, что представляет собой PMKID? PMKID это уникальный идентификатор ключа, который применяется точкой доступа для удержания отслеживания того PMK, который зарегистрирован на соответствующей машине клиента. Таким образом, для вычисления значения PMKID используется следующая формула:

PMKID = HMAC-SHA1 [PMK, PMK Name + MAC (Authenticator) + MAC (Supplicant)]

-

HMAC-SHA1: это применяемый для вычисления значения хэша алгоритм хэширования.

-

PMK: это парный главный ключ (pair-wise master key), как уже пояснялось ранее в разделе Шифрование WLAN, а также его соответствующие недостатки и атаки.

-

PMK Name: это название соответствующего SSID.

-

MAC (Authenticator): значение MAC адреса точки доступа.

-

MAC (Supplicant) : значение MAC адреса подключённой машины.

Итак, какие точки доступа или маршрутизаторы уязвимы?

Единственно уязвимыми являются точки доступа с включённой функциональной возможностью роуминга. Следовательно, злоумышленник будет отправлять ассоциированные пакеты в такие точки доступа, а эти точки доступа будут отвечать значениями PMKID свёртки, а затем злоумышленник взламывает эту свёртку (хэш) при помощи инструментария hashcat или John the Ripper.

На снимке экрана внизу отображён успешный перехват значения PMKID:

Как показано на Рисункке 11.25, найдено значение PMKID. Давайте проверим это значение PMKID:

Как это отражено на Рисунке 11.26, перехвачено необходимое нам значение PMKID точки доступа. Итак, давайте взломаем эту перехваченную свёртку.

Наш следующий снимок экрана показывает, что воспользовавшись средством hashcat, расшифровывается значение перехваченного хэша из PMKID:

Теперь, раз мы успешно взломали шифрование WPA2 при помощи базовой технологии и взглянули на более современные вопросы, такие как хакинг PMKID, давайте скомпрометируем протоколы корпоративного управления, скажем, PEAP.

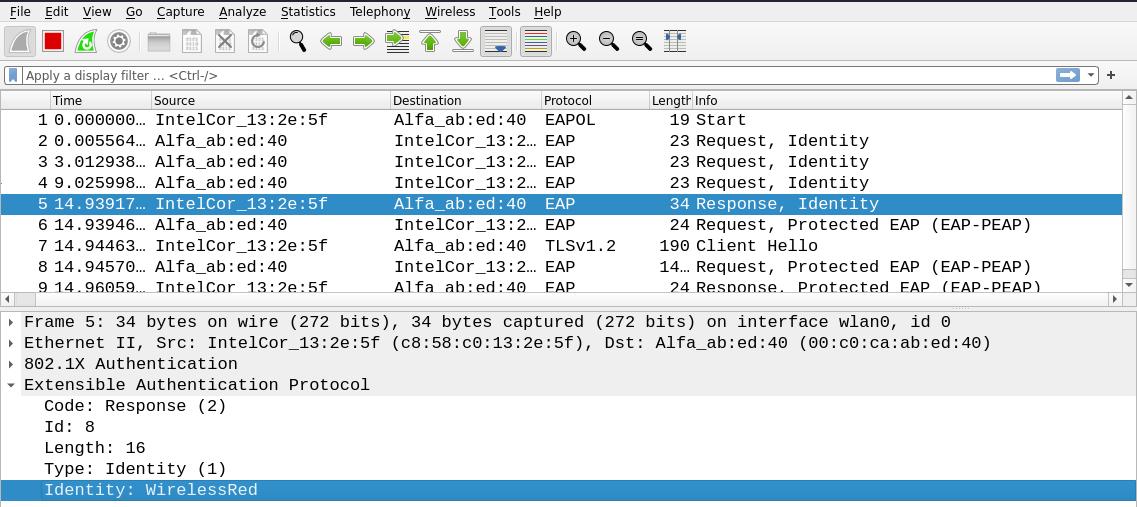

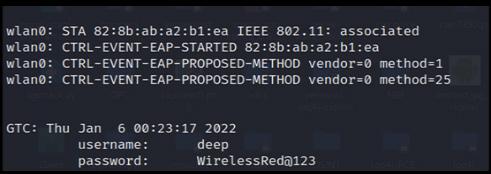

EAP (Extensible Authentication Protocol, расширяемый протокол аутентификации) это протокол механизма аутентификации, который принимается всеми организациями, ибо он предоставляет безопасную среду взаимодействия и к тому же совместим с Active Directory, что означает, что работники способны выполнять аутентификацию с сети домена с теми же самыми учётными записями. Тем не менее, даже если он предоставляет безопасную среду взаимодействия, он всё ещё уязвим для множества атак, в особенности раскрывая через пробы внутренние сведения домена. Ниже приводятся наиболее распространённые из применяемых в организациях механизмов аутентификации:

-

Protected Extensible Authentication Protocol (PEAP), защищённый расширяемый протокол аутентификации, это широко применяемый протокол, который предоставляет наиболее безопасный туннель для отправки данных аутентификации между настроенными с применением PEAP клиентами и сервером аутентификации. PEAP осуществляет аутентификацию пользователей при помощи сертификатов стороны сервера, что способствует простой настройке самого PEAP администраторами. Однако, PEAP уязвим для большого числа известных атак.

-

Extensible Authentication Protocol Transport-Layer Security (EAP-TLS), расширяемый протокол аутентификации безопасности транспортного уровня, известен как одно из самых защищённых туннелируемых взаимодействий безопасной беспроводной среды и он применяет основанную на сертификатах аутентификацию и динамически вырабатываемые ключи WEP (на основе пользователя и на основе сеанса) для шифрования всего взаимодействия между запрашивающей стороной и имеющимся аутентификатором.

-

Extensible Authentication Protocol Tunneled TLS (EAP-TTLS), расширяемый протокол аутентификации туннелирования безопасностью транспортного уровня является расширением EAP-TLS; он прост в настройке и предоставляет намного более безопасную и надёжную взаимную аутентификацию стороны сервера на основе сертификатов и передаёт данные через защищённый туннель.

![[Замечание]](/common/images/admon/note.png)

Замечание Чтобы лучше разобраться с протоколами и методами аутентификации 802.1x MGT (Management), пожалуйста, пройдите по этой ссылке.

Для протоколов на основе MGT могут осуществляться такие атаки:

-

Перечисление имён пользователей

-

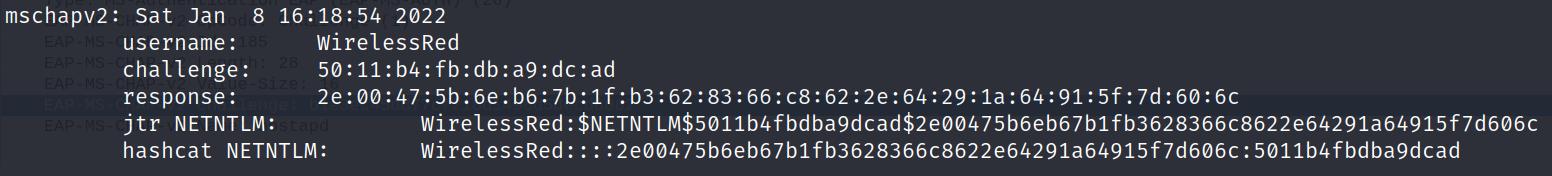

Перехват и взлом хэшей NTLM (домена) совместно с запросом и откликом

-

Распыление пароля

Теперь, раз мы рассмотрели как мы можем взламывать протоколы управления зашифрованных беспроводных сред или нападать на них при помощи разнообразных атак, давайте двинемся далее и изучим как мы можем осуществлять глушение сетевой среды через атаки DoS/ DDoS.

Наиболее распространённый способ глушения беспроводных сетевых сред состоит в отправке непрерывных последовательностей пакетов отзыва аутентификации, которые отключают клиентов от их точек доступа и к тому же препятствуют клиентам подключаться обратно к этим точкам доступа. Такие атаки в особенности полезны на протяжении атак приманок (honeypot).

Другим подходом может быть отправка пакетов отзыва ассоциированности. Основное отличие между этими двумя кадрами управления состоит в том, что пакет отзыва аутентификации (deauthentication) проинформирует злоумышленника что соответствующий пользователь отключён от данной сети. Однако пакет отзыва ассоциированности (disassociation) отсоединит всякий подключённый к данной точке доступа узел лишь в процессе останова или перезагрузки этой точки доступа.

Итак, чтобы сделать это, мы воспользуемся aireplay-ng, как это показано на снимке экрана далее:

Теперь, после того как мы рассмотрели атаки глушения сетевой среды с применением атак отзыва аутентификации или ассоциированности, давайте проследуем далее в более современных вопросах, а именно к приманкам, которые могут осуществлять злоумышленники в режиме реального времени для компрометации беспроводных сред когда имеющиеся учётные данные не взламываются.

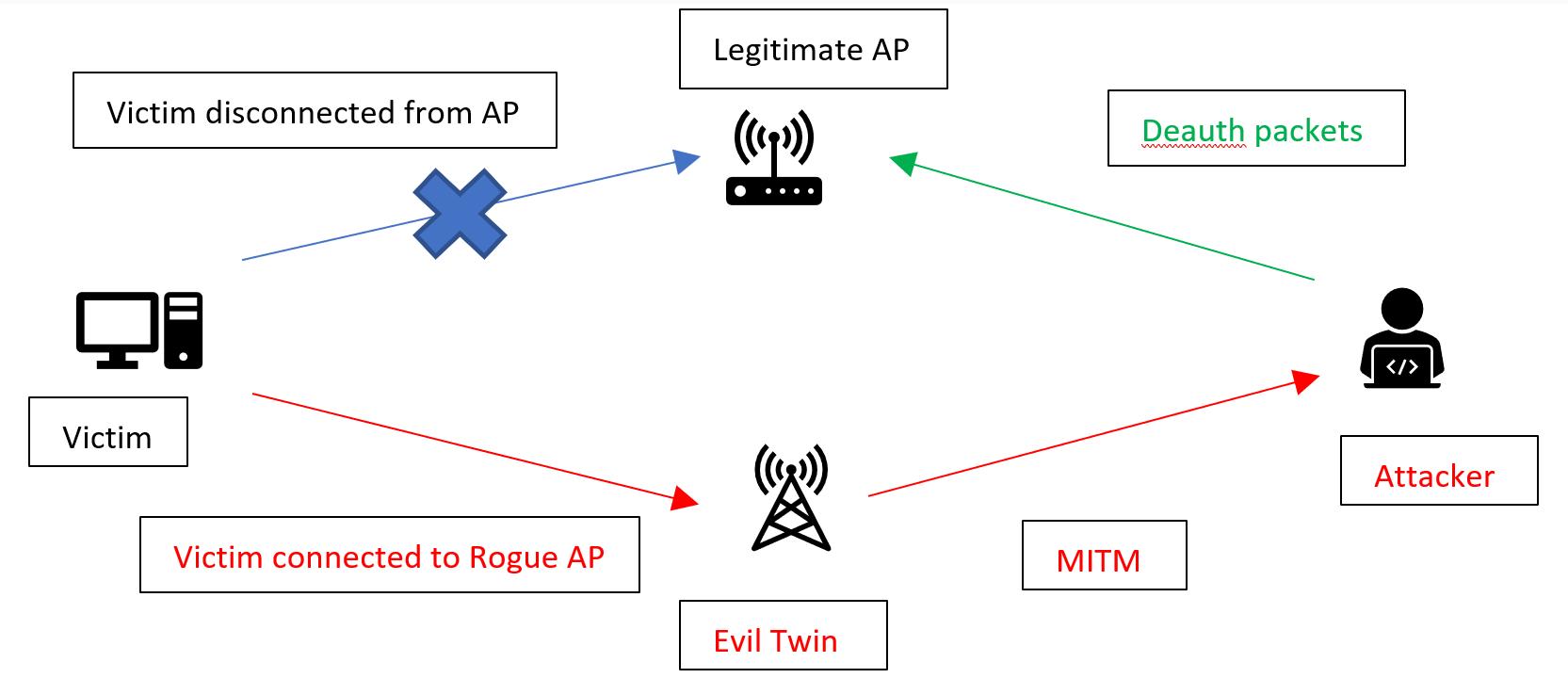

Атака злых близнецов это очень распространённая атака, когда злоумышленник создаёт мошенническую точку доступа с тем же самым значением ESSID и тем же самым или иным BSSID (в зависимости от имеющейся архитектуры безопасности организации- жертвы) дабы заставить жертвы полагать, что точка доступа злоумышленника является допустимой. Такой злоумышленник осуществляет это усиливая сигналы своей мошеннической точки доступа таким образом, что машины жертв автоматически подключаются к его поддельной точке доступа.

Основная мысль, стоящая за созданием поддельной точки доступа чрезвычайно проста, однако также зависит от имеющейся в этой организации реализации самой целевой SSID. Остановимся на таких примерах:

-

Когда целевой SSID настроен с открытой аутентификацией, но с присоединённым (captive) порталом, злоумышленник создаст поддельную веб страницу, подключит её к базе данных и после того как жертвы начнут помещать на этой веб странице учётные данные, этот злоумышленник со своего сервера, после перехвата соответствующих учётных данных, предоставит жертвам доступ в Интернет и жертвы будут полагать что они в допустимой беспроводной среде.

-

Другая ситуация это когда данная организация реализовала протоколы WPA2 PSK/ EAP, тогда такой злоумышленник просто создаст мошенническую точку доступа с такими же стандартами шифрования.

Итак, вся картина выглядит так:

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

По моему опыту тестирования проникновений, выбор соответствующего SSID очень важен, поскольку мы можем обладать лишь одной возможностью компрометации значения ключа или пароля в зависимости от развёрнутых для отслеживания беспроводной сетевой среды решений. Поэтому мы обычно выбираем свою цель как SSID самой организации (настроенной с протоколом шифрования EAP), который осуществляет аутентификацию пользователей во внутренней доменной сетевой среде. Как только мы подключимся к внутренней производственной или доменной сетевой среде, станет лишь вопросом времени компрометация либо низко висящих плодов, либо всего центра обработки данных целиком. |

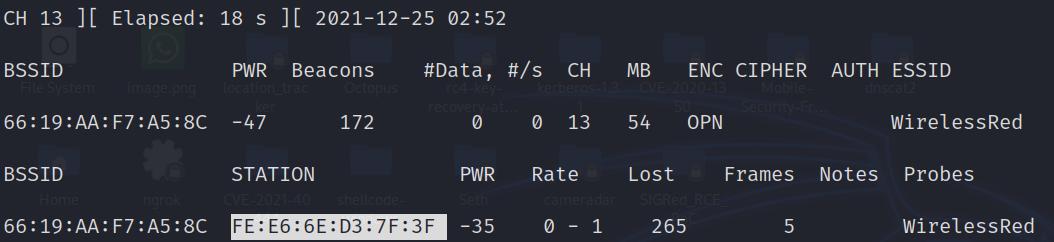

Таким образом, давайте создадим поддельную точку доступа при помощи SSID WirelessRed и перехватим учётные данные, как это

показано на приводимом ниже снимке экрана:

Наш следующий снимок экрана отображает что когда пользователь отключился и пытается подключиться со своей машины обратно к поддельной точке доступа со своими допустимыми учётными данными домена (предприятия), злоумышленник немедленно захватывает эти учётные данные:

Аналогичный подход также может быть испробован и для прочих протоколов шифрования.

Этот тип атак в беспроводных сетях основывается на атакующих пользователях вместо точек доступа; она содержит пользователей, которые могут подключаться к открытым сетевым средам или к нашим целевым сетям в прошлом. Данные атаки пригодятся когда мы нацеливаемся на пользователей организации. Допустим, мы имеем целью организацию A и знаем сотрудника, который в конце дня идёт в Старбакс выпить чашку кофе, поработать со своей электронной почтой и открыть некоторые из внутренних вебсайтов своей организации, возможно, для записи в табеле своего учётного времени. Таким образом, вместо того, чтобы напрямую иметь целью всю организацию, мы можем наметить целью этого пользователя, сверившись со списком беспроводной сети организации, а затем перехватывая или отслеживая активность данного пользователя.

Ниже приводятся некоторые из атак, которые мы можем выполнять в своей повседневной деятельности красной команды:

-

KARMA: KARMA это иной тип атаки злобных близнецов, в которой злоумышленник ожидает все пробные сообщения , которые соответствующая машина клиента отправляет в свою сетевую среду и затем создаёт поддельную точку доступа с тем же самым SSID (в нашем случае

WirelessRed) чтобы позволить клиенту- жертве подключиться к точке доступа злоумышленника. Однако в наши дни современные STA защищены против отправки пробных сообщений в свою сетевую среду. Вот ссылка, поясняющая атаки на основе KARMA. -

MANA: MANA это улучшенная версия на основе атаки KARMA, поскольку современные устройства прекратили откликаться на направляемые пробные отклики от точек доступа, которые хотя бы один раз ответили на подобный широковещательный запрос. При данной атаке направляемые отклики зондирования от ближайших точек доступа формируются из PNL (Preferred Name List, списка предпочтительных имён). Итак вся эта атака в целом работает следующим образом: когда точки доступа получают зондирующие запросы, они сначала проверяют являются ли они широковещательным запросом от клиента, или же направленным запросом. Как только эта точка доступа узнаёт что это направленный напрямую запрос, в её хэш-таблицу добавляется значение MAC адреса отправителя, а значение ESSID в PNL данного устройства. Для неё мы будем применять средство

EAPHammer, а соответствующая команда выглядит так:eaphammer -i wlan0 --cloaking full --mana --mac-whitelist mac.txt --auth WPA-PSK –creds -

Loud MANA: согласно моей общей практике, атаки MANA не работают как ожидалось, ибо требуется выполнение большого числа предположений, например, предыдущая запись PNL этого устройства либо отправляет какое- то направляемое непосредственно запрос в эфир. Следовательно, ещё одной атакой из данной категории выступает loud MANA (громкая MANA), при которой находящиеся в определённой физической близости жертвы обладают какими- то общими записями PNL и мошенническая точка доступа злоумышленника отправит зондирующие отклики на все устройства, которые она наблюдала ранее. Соответствующая команда выглядит следующим образом:

eaphammer -i wlan0 --cloaking full --mana --loud --auth WPA-PSK –creds -

Атаки с известными маяками: Данная категория атак работает при помощи метода простого перебора ESSID, что в дальнейшем позволяет жертве вновь подключиться к мошеннической точке доступа злоумышленника . Основная мысль состоит в том, злоумышленник обычно создаёт перечень ESSID, а затем начинает отправлять фальшивые кадры маяков, содержащие эти ESSID, которые могут присутствовать или отсутствовать в PNL данного устройства. Если присутствует широковещательный ESSID, жертва непосредственно подключается к точке доступа этого злоумышленника. Вот как выглядит необходимая команда:

eaphammer -i wlan0 --mana --loud --known-beacons --known-ssids-file known-ssids.txt --auth WPA-PSK --creds

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

В рамках нашей книги основными целями атак выступают беспроводные точки доступа, стандарты шифрования и протоколы. Тем не менее, чувствуйте себя свободными в отношении того чтобы испробовать новые методы атак на основе KARMA. |

На данный момент, после того как мы успешно осуществили различные беспроводные атаки, например, взлом WPA/ WPA2, пассивного прослушивания беспроводных сетей и создания сладких приманок, давайте сосредоточимся на некоторых моментах, которые могут оказаться полезными при реализации беспроводных сетевых сред.

При реализации безопасных беспроводных сетевых сред выбирайте наилучший стандарт шифрования или же централизованных подход, который является слегка более сложной задачей, поскольку будет иметься множество параметров, которые потребуется принимать во внимание. Давайте сосредоточимся на некоторых параметрах, которые оказывают нам содействие в реализации и удержания беспроводной сети в безопасности от злоумышленников:

-

Всегда выбирайте в организации механизм аутентификации на основе сертификатов (EAP-TLS/ TTLS), что сделает вашу среду безопасной даже в случае кражи учётных данных.

-

Разделение на сегменты вашей корпоративной локальной сети и гостевой локальной сети следует отделять друг от друга, причём внутренним пользователям должно быть запрещено подключаться к гостевым или любым иным сетевым средам за исключением корпоративных сетей. Мы очень часто сталкивались с тем, что пользователи могут получать доступ к своим ресурсам из имеющейся корпоративной сетевой среды через установленную гостевую сеть.

-

Должны быть надлежащим образом реализованы механизмы выявления мошеннических точек доступа. Они не должны основываться лишь на SSID, перечень BSSID из белого списка также повышает уровень защищённости.

-

Реализовывайте должным образом фильтрацию пакетов. Совместно с ней следует настраивать как положено динамическую инспекцию ARP, представленную практически во всех сериях Cisco catalyst.

-

MFP (Management Frame Protection, защита кадров управления) это механизм, защищающий сконфигурированные STA от поддельных кадров управления злоумышленников для нарушения взаимодействий клиентов.

-

WIPS (Wireless Intrusion Prevention Systems, системы предотвращения вторжений в беспроводную сеть) играют важную роль в захвате и защите самой сетевой среды и пользователей от большого числа беспроводных атак.

-

Настраиваемые пароль или парольная фраза должны быть достаточно надёжными и не должны применять имя данной компании или известные названия.

В данной главе мы изучили разнообразные беспроводные стандарты, а также лазейки и неверные настройки, которые могут приводить к серьёзным сетевым взломам. Поскольку в наши дни почти все организации реализуют промышленные среды или корпоративные сети в беспроводных сетевых средах, очень важно защищать от злоумышленников беспроводные периметры. Наиболее распространённый способ компрометации беспроводной сети состоит во взломе её пароля; после того как злоумышленник угадал такой пароль, не существует никакого способа остановить его от компрометации всей корпоративной среды. Следовательно, реализуемые парольные фразы должны быть сильными. Другой распространённой атакой, которой пользуются злоумышленники, когда они не способны скомпрометировать имеющуюся беспроводную сеть, это создание злого близнеца чтобы позволить пользователям подключаться к SSID этого злобного дублёра. Таким образом, для защиты от подобных атак важную роль играют WIPS, выполняя синхронизацию поддельных точек доступа по множеству параметров, например по BSSID. Внедрение безопасной беспроводной сетевой среды слегка утомительная задача, но не столь сложная. Таким образом, выбор надёжного механизма аутентификации с безопасным протоколом и настройка различных VLAN с надлежащей сегментацией обеспечивают защищённость беспроводных сред от злоумышленников и таких атак, как скачки по VLAN.

Данная глава поможет сетевым администраторам, проверяющим сетевое проникновение и участникам красных команд осуществлять тестирование безопасности в реальном масштабе времени и выявлять пороки в своих текущих реализациях беспроводной сетевой архитектуры для её реализации более безопасным образом.

Наша следующая глава обсудит протоколы сетевой маршрутизации, где мы изучим работу с OSPF (Open Shortest Path First), BGP (Border Gateway Protocol), IGP (Interior Gateway Protocol) и прочими относящимися к ней протоколами, их прорехам, тому как злоумышленник может выявлять лазейки для их эксплуатации и как защищать сетевые среды от подобных атак.

-

В чём из перечисленного ниже работает PEAP?

-

WPA-PSK

-

Поддельные сертификаты

-

Анонимные учётные данные

-

Всё перечисленное

-

-

В чём из приводимого ниже работает протокол EAP-TLS?

-

Сертификаты стороны клиента

-

Сертификаты стороны сервера

-

Учётные данные

-

И в A, и в B

-

-

При помощи чего из приводимого далее можно выявить мошенническую точку доступа?

-

WIPS

-

Защиты кадров управления

-

MAC адресов

-

Всего перечисленного

-

-

Где из приводимого далее срабатывают беспроводные атаки MITM?

-

Пассивное прослушивание ARP

-

Пассивное прослушивание DNS

-

Разборка SSL

-

Во всём указанном

-

-

В чём из перечисляемого применяется FreeRadius-WPE?

-

Шифрование WPA2

-

MITM

-

Протоколы 802.1x

-

Везде

-

-

Где в перечисленном ниже обычно используется точка доступа ловушки?

-

Шифрование WPA/ WPA2

-

Открытая аутентификация

-

Шифрование WEP

-

Везде

-

-

В качестве чего определяется DoS в беспроводной среде?

-

Атака отзыва аутентификации

-

Атака отзыва ассоциированности

-

Атака кадров маяка

-

И в A, и в B

-

-

В какой из следующих ситуаций можно взломать WPA?

-

Скомпрометированы кадры управления

-

Настроена слабая фраза пароля

-

Применение встроенного программного обеспечения без правок

-

Во всех ситуациях

-