Книга 2. pfSense

Содержание

- Книга 2. pfSense

Примерно через год после размещения Proxmox в промышленной эксплуатации я получил запрос. Мне сказали, что один клиент решил изменить шифрование в нашем VPN туннеле на сто- то более безопасное. Вскоре я понял, что наше существующее оборудование НЕ может быть обновлено, следовательно, я начал искать альтернативы. Вот тогда я и сделал выбор в пользу pfSense!

Моя первая установка была выполнена на голое железо и работала просто прекрасно. Это произошло незадолго до того, как я начал обдумывать идею виртуальной платформы маршрутизации. Проходили большие дискуссии смогут ли виртуальные маршрутизаторы справиться с этой задачей с точки зрения безопасности. Я просто не мог допустить такую идею основы, пока я не опробовал её. Теперь, по прошествии 7 лет, я должен сказать, что я рад, что решил виртуализировать всё.

Вопрос безопасности подвергся вскоре испытанию после того как мы пережили ряд проблем с шлюзом ATT. В конечном итоге я провёл весь день на телефоне с ATT начав с 1 уровня и в конечном итоге выполнив это на ВЕРХНЕМ 6 уровне поддержки. Это то место, где инженеры сетевой среды проводят свои дни! Чтобы сократить длинную историю, сетевые инженеры ATT НЕ смогли проверить мои шлюзы без запрета pfSense/

На протяжении многих лет работы Snort IDS в pfSense отловил множество злоумышленников и незамедлительно уничтожил эти. При каждой установке нового программного обеспечения, этот пакет обнюхивался WireShark перед его запуском в промышленную среду! Более того, мониторы сетевых служб, наподобие Nagios Core предоставили богатую информацию для поддержки ИТ администраторов в информированном состоянии. При верных правилах межсетевого экрана и аппаратной фильтрации 2 уровня ОЧЕНЬ маловероятно, что вас взломают!

OK! Сказано достаточно! Прежде чем начать установку, вы должны создать настройку ВМ. Я рекомендую виртуальный диск 8ГБ IDE и 4ГБ оперативной памяти для такой установки. Если вам нужно повторить эти шаги, вернитесь сюда: 1.9 Создание настроек ВМ.

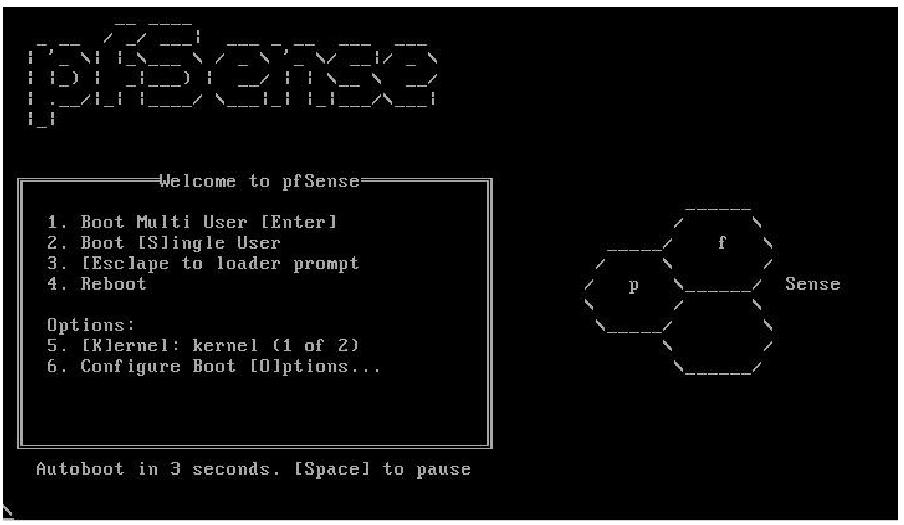

Теперь включите свою ВМ pfSense, убедившись что у вас имеется CD или загруженный образ диска. Вы должны увидеть следующий экран:

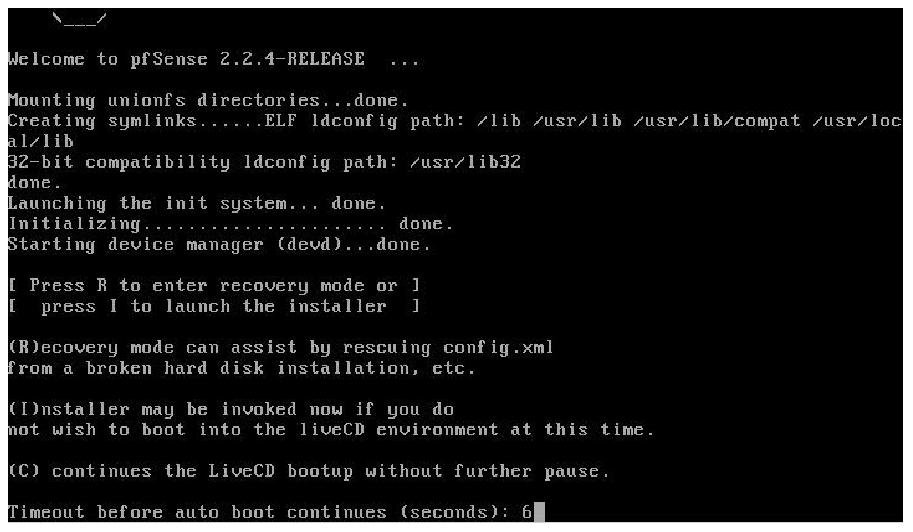

Теперь, когда вы получили приглашение (отображённое ниже), нажмите клавишу I. Если вы не поймали её вовремя, просто сбросьте вашу ВМ.

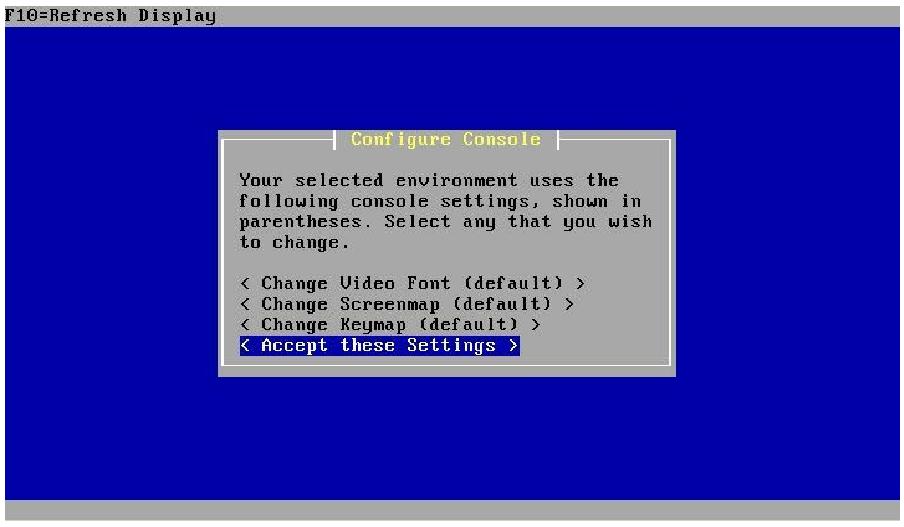

Далее вы увидите консоль настройки (изображённую ниже). Используйте свою клавишу вниз чтобы достичь Accept These Settings с последующим нажатием Enter.

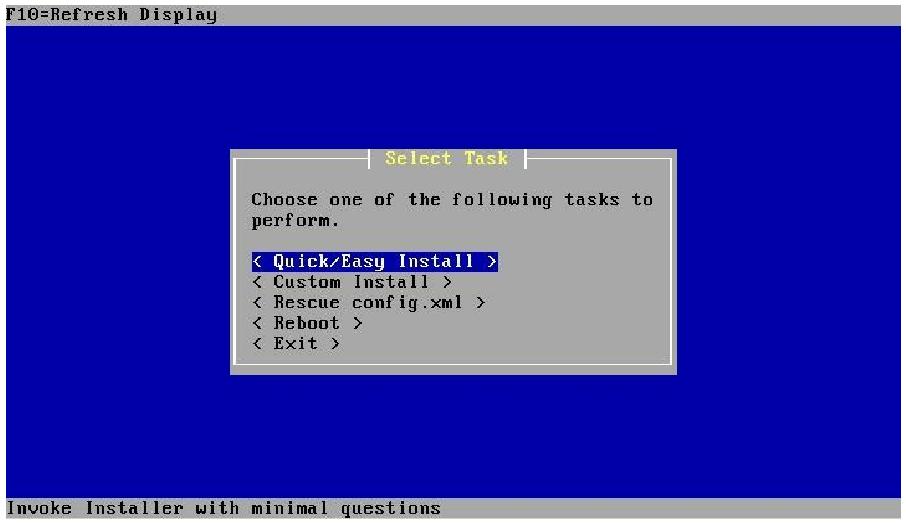

Теперь выберите Quick/Easy Install (как изображено ниже)

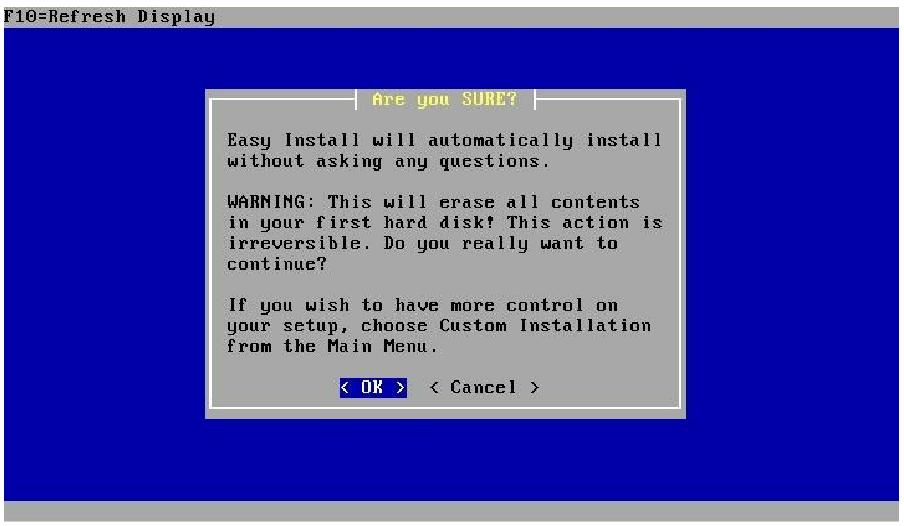

Нажмите OK (как изображено ниже)

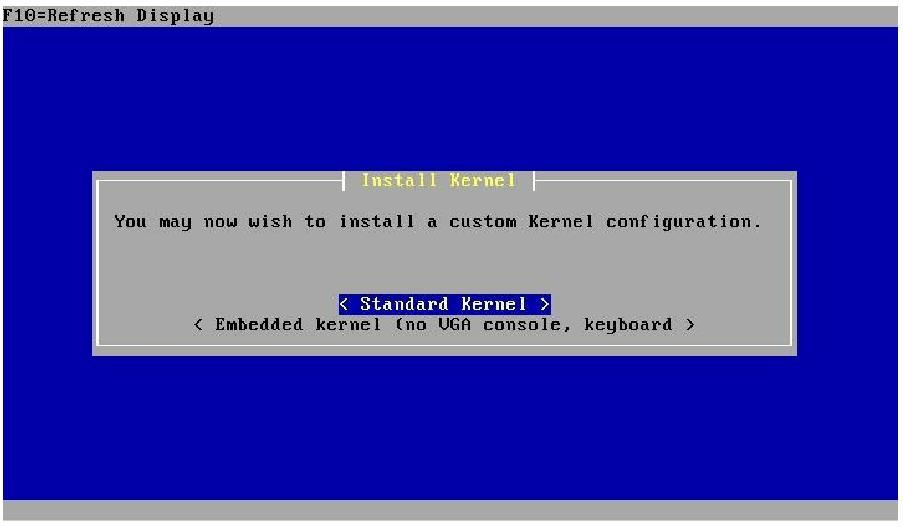

Вы хотите выбрать Standard Kernel (как изображено ниже) для нашей установки.

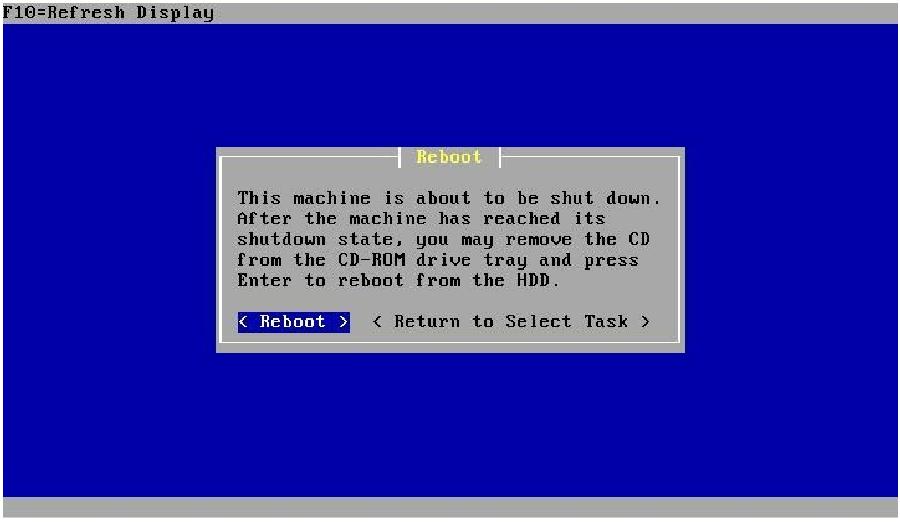

Далее выберите Reboot (как изображено ниже)

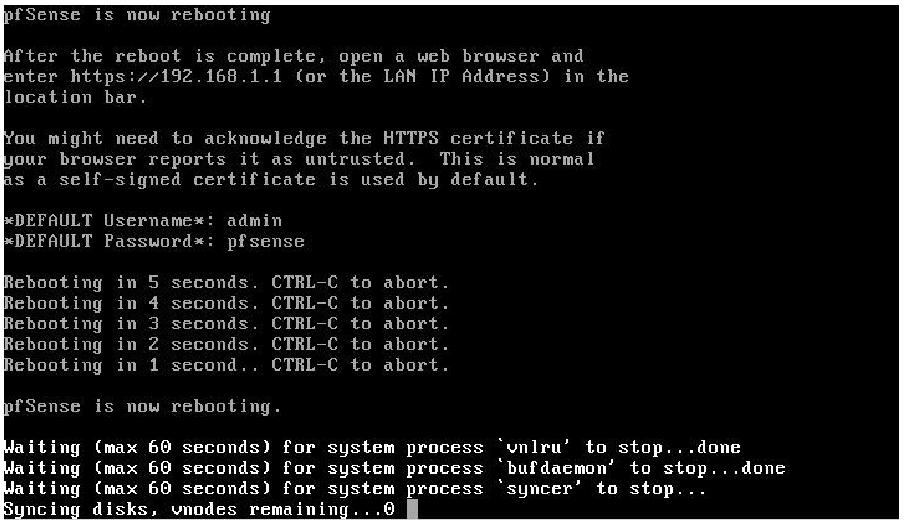

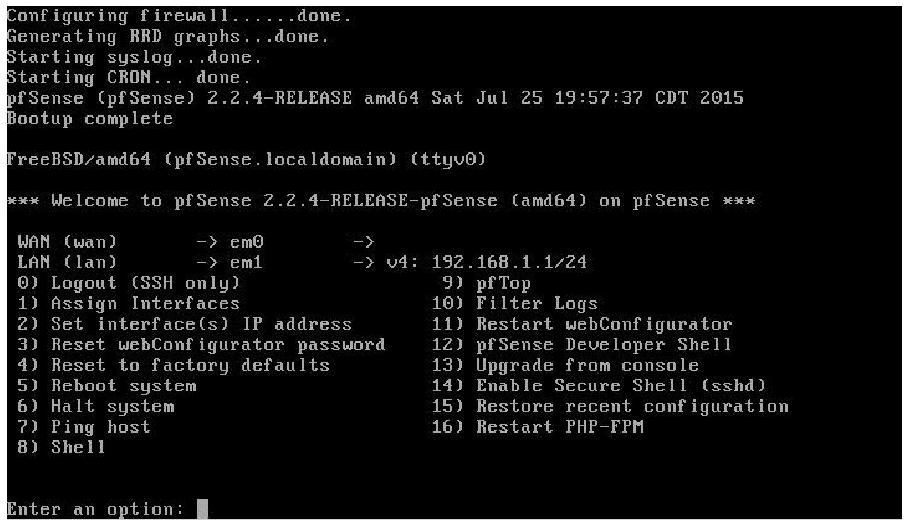

После перезагрузки системы вы будете проинформированы, что полномочия ПО УМОЛЧАНИЮ установлены в значение:

Пользователь: admin

Пароль: pfsense

Далее вам нужно настроить сетевую среду! Поскольку pfSense является дистрибутивом на основе BSD, ваши сетевые интерфейсы именуются по- другому.

Если вы применяете e1000 Gigabit, они должны отображаться как

em(x). Если вы используете

Realtek, они будут именоваться как re(x). Пожалуйста, сосредоточьте своё внимание сейчас!

Это единственная мудрёная часть установки!

Отметим на рисунке ниже, что для em1

был назначен IP адрес

и он был выбран интерфейсом LAN по умолчанию. Это НЕ правильно!

ЕДИНСТВЕННЫЙ возможный способ, которым DHCP

адрес может быть назначен, заключается в том, чтобы em1 интерфейс (как изображено ниже) был на

самом деле подключён к маршрутизатору интернет. Мы должны перебросить эти интерфейсы так, чтобы

LAN-ом стал em0.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Я обнаружил, что проще всего ВСЕГДА устанавливать

LAN на первый интерфейс, который

ВСЕГДА должен быть

|

Чтобы назначить em0 на

LAN выберите параметр 1 и

нажмите ENTER.

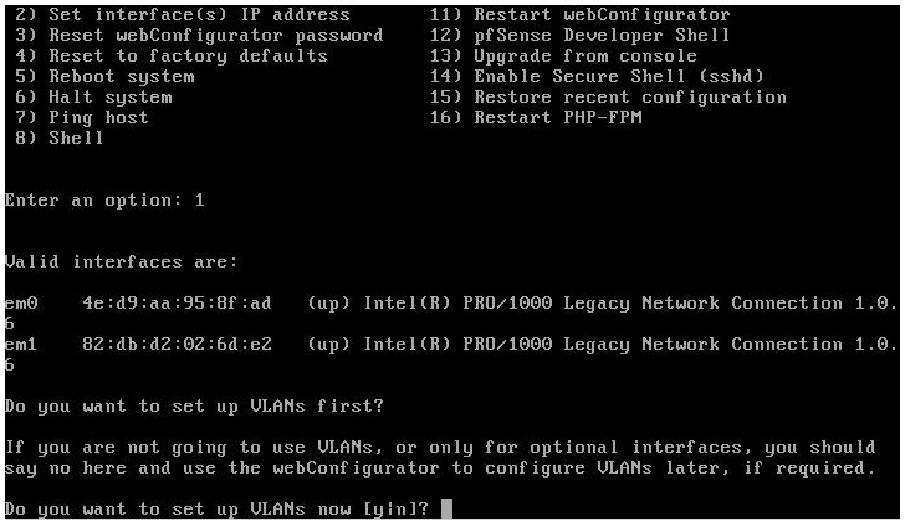

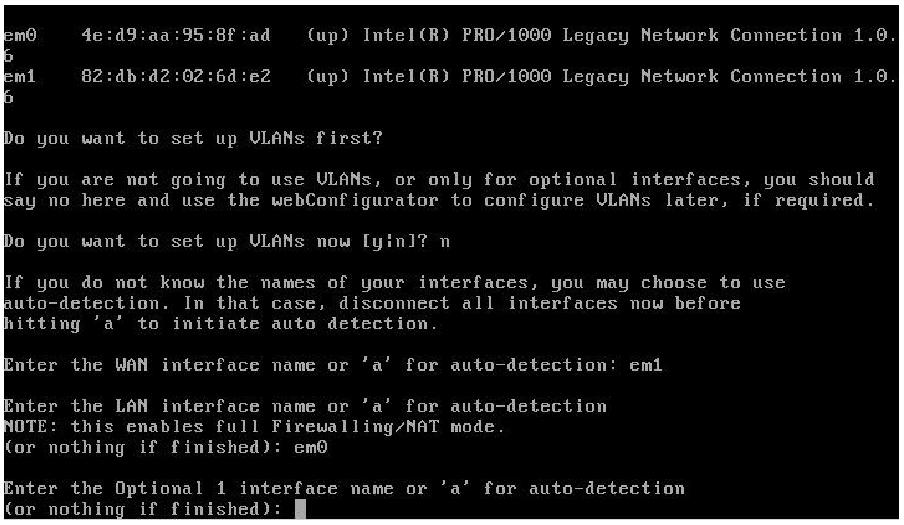

Вы увидите следующее приглашение (как на рисунке ниже). Нажмите n для NO, затем нажмите ENTER. Вам НЕ нужна VLAN. Также отметим Mac адрес интерфейса. Он должен соответствовать адресу в настройках ВМ Proxmox.

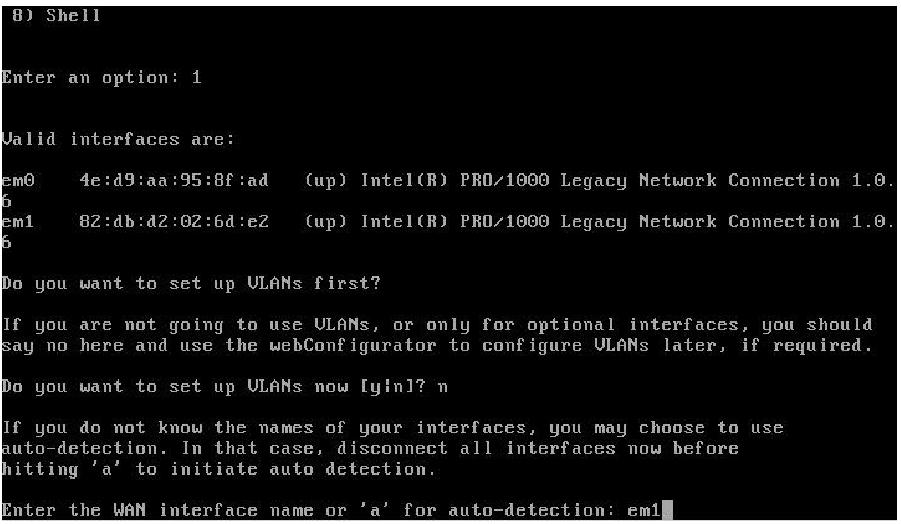

Далее мы будем приглашены для ввода имени WAN. Нажмите em1

и затем ENTER.

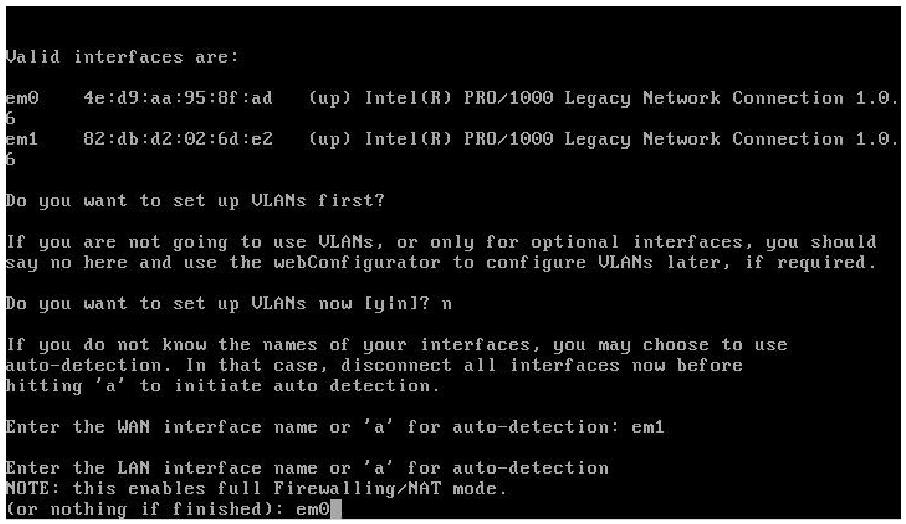

pfSense теперь запросит имя интерфейса

LAN (как изображено ниже). Введите em0,

затем нажмите ENTER.

Поскольку мы НЕ настраиваем необязательный интерфейс (opt1) прямо сейчас, нажмите клавишу ENTER, что

означает NO SELECTION (как изображено ниже).

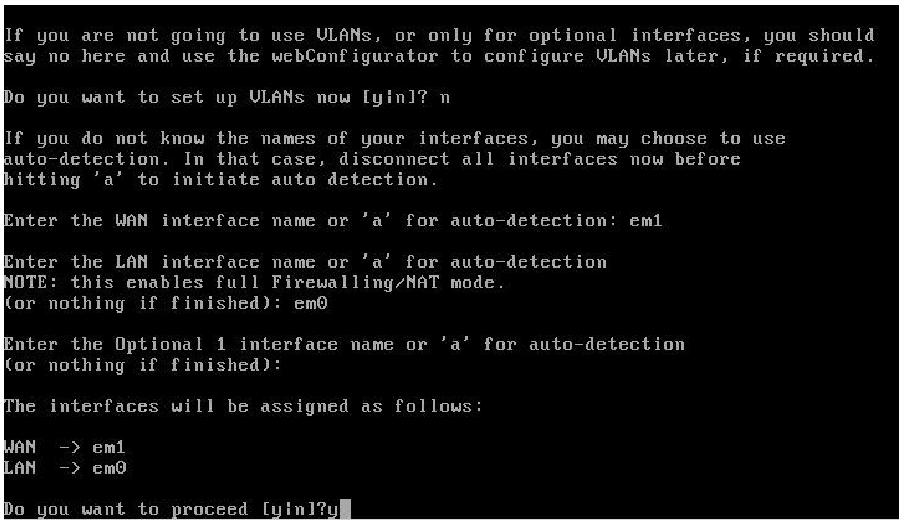

Ваши интерфейсы теперь будут назначены (как отображено ниже). Наберите y, затем нажмите ENTER.

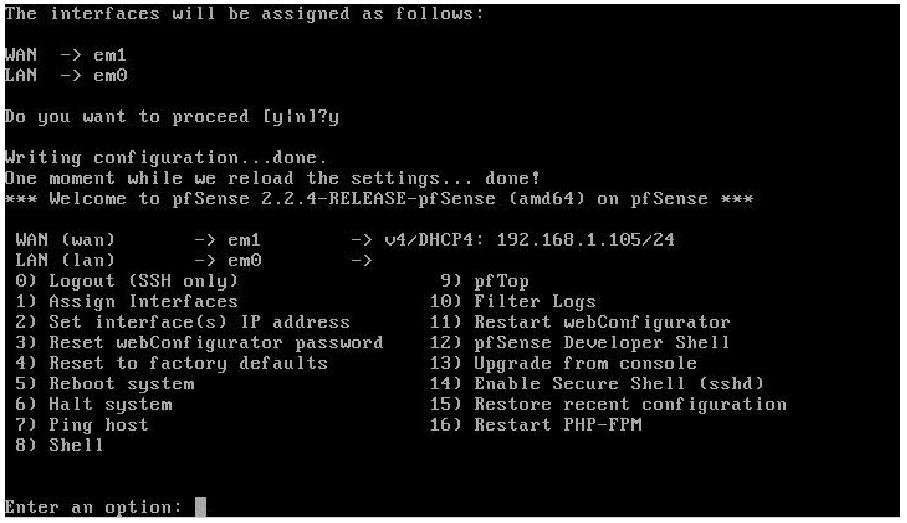

Теперь вам нужно установить IP адрес для адаптера LAN. Это будет адрес, по которому будет работать веб- интерфейс. Он также будет обслуживать шлюз по умолчанию и DNS сервер вашей локальной сети.

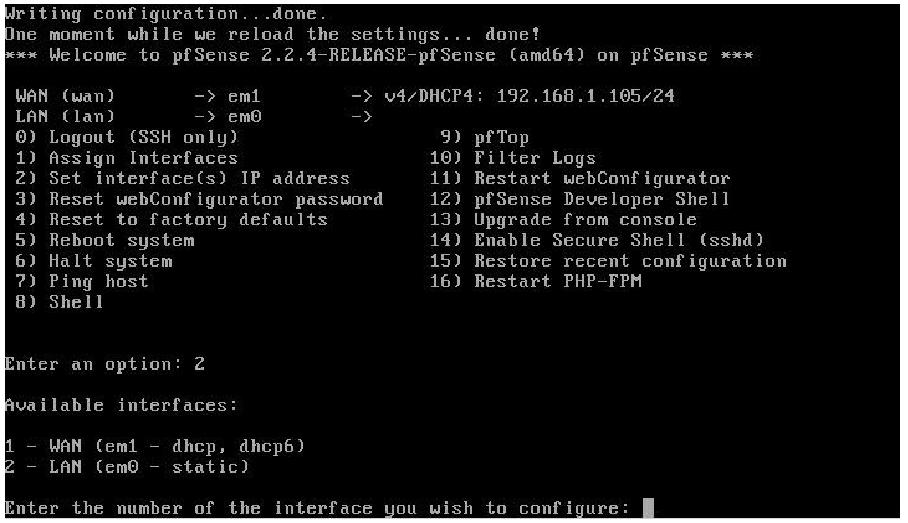

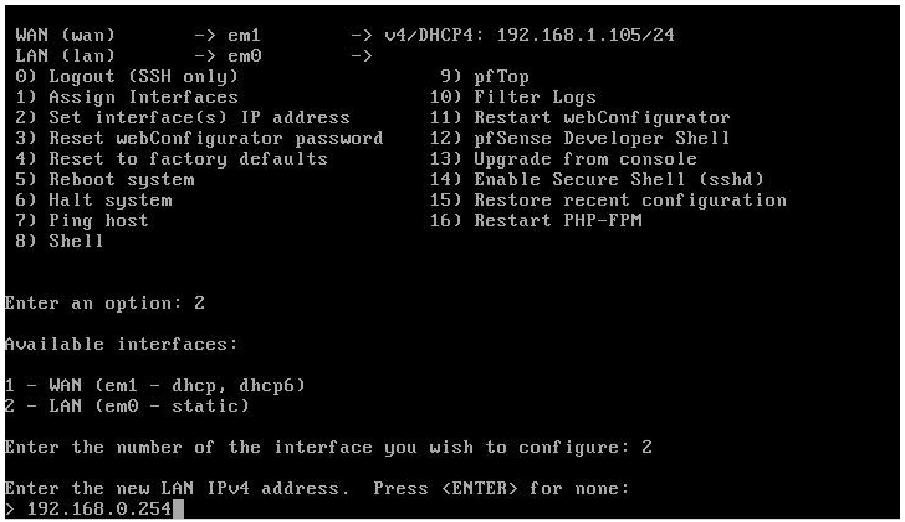

Для продолжения выберите параметр 2, затем нажмите ENTER.

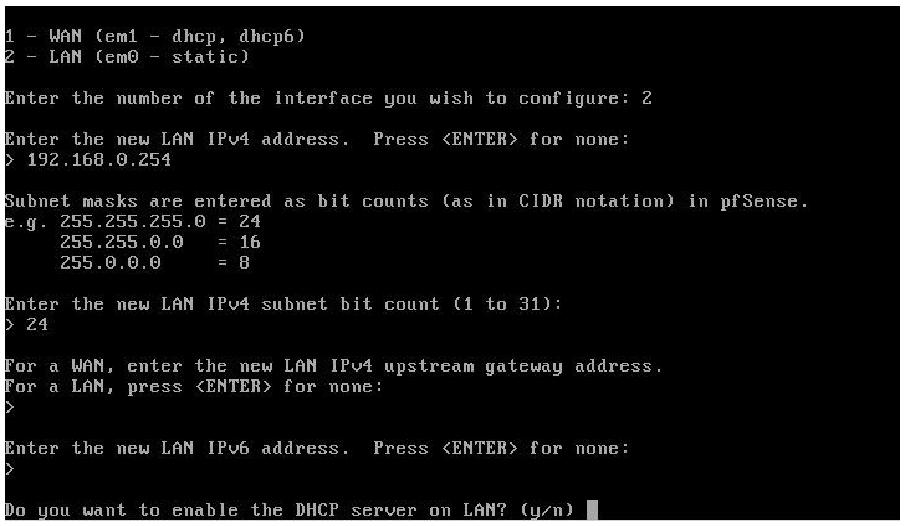

Далее наберите номер настраиваемого вами интерфейса. В нашем случае мы хотим использовать адаптер LAN, чей номер в списке 2 (как изображено ниже).

Для продолжения наберите 2, затем нажмите

Теперь вы будете приглашены для нового IPv4 адреса LAN. Для целей данного руководства я

использую 192.168.0.254 (как изображено ниже.)

Для продолжения наберите используемый вами IP LAN, затем нажмите ENTER.

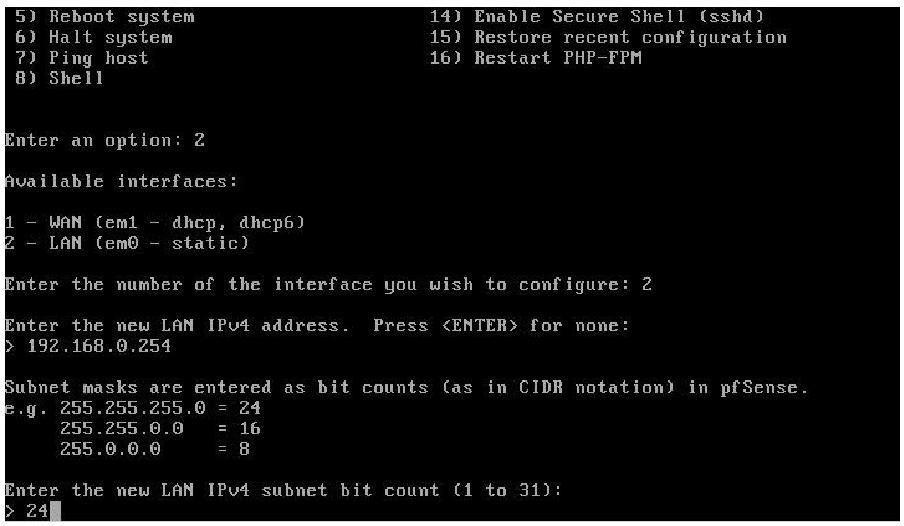

Далее выбудете запрошены на предоставление количества битов маски подсети в нотации CIDR. Это почти ВСЕГДА будут 24 для локальной сети.

Для продолжения наберите 24, затем нажмите ENTER.

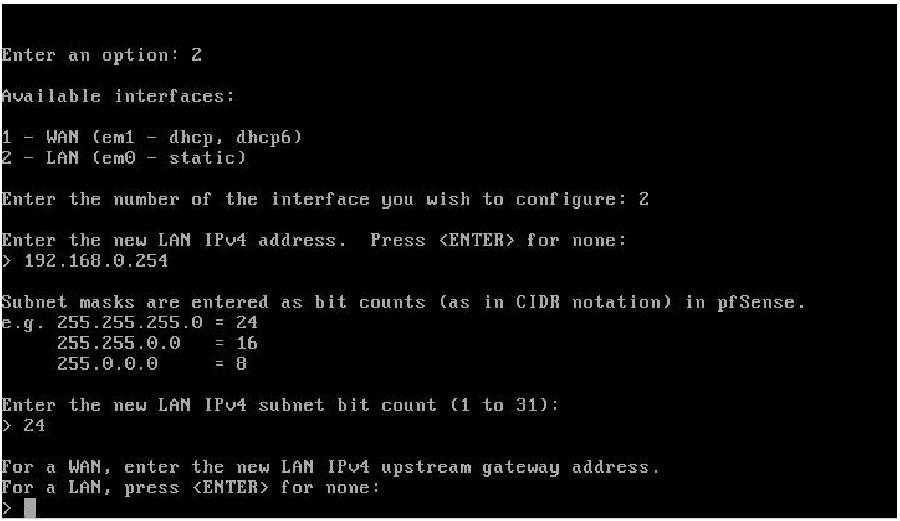

Следующие несколько запросов могут быть пропущены нажатием ENTER, что означает NO SELECTION (не выбрано, как изображено ниже).

Для продолжения нажмите ENTER.

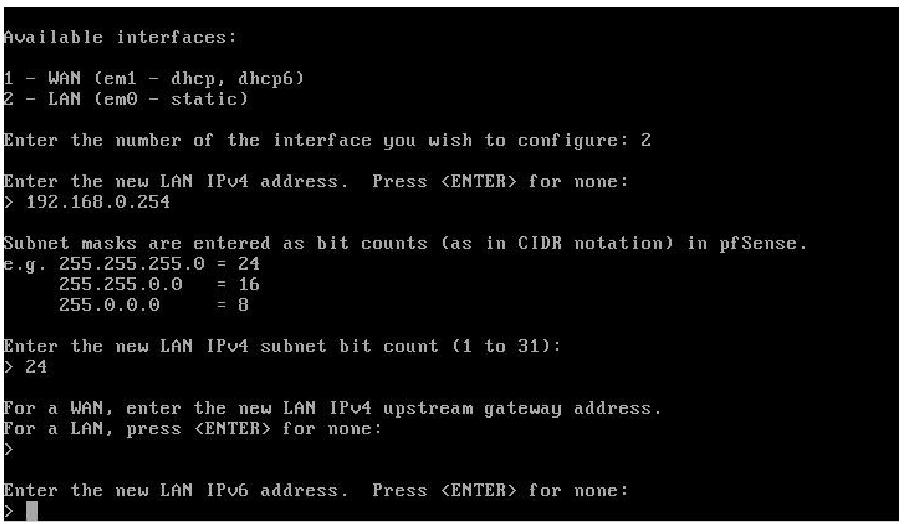

Вам не нужно настраивать IPv6 (как изображено ниже) для вашей LAN, поэтому данный шаг может быть пропущен.

Для продолжения нажмите ENTER.

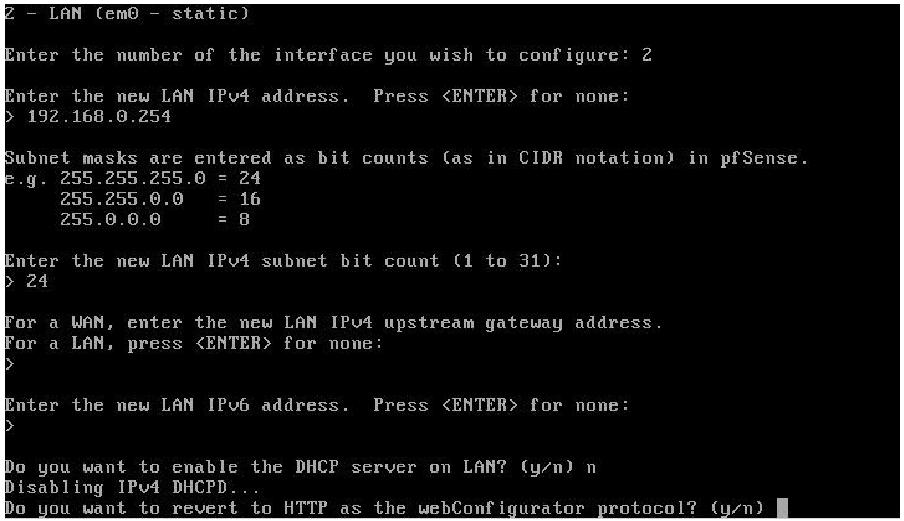

Чтобы настроить консоль как можно быстрее мы НЕ разрешим DHCP в LAN в настоящий момент (как показано ниже). Он будет настроен с применением веб- интерфейса.

Для продолжения введите n, затем нажмите ENTER.

Теперь вас попросят вернуться в веб- интерфейс (как изображено ниже) из безопасного режима (https) в не безопасный (http). Вы можете пожелать оставить его безопасным.

Для продолжения введите n, затем нажмите ENTER.

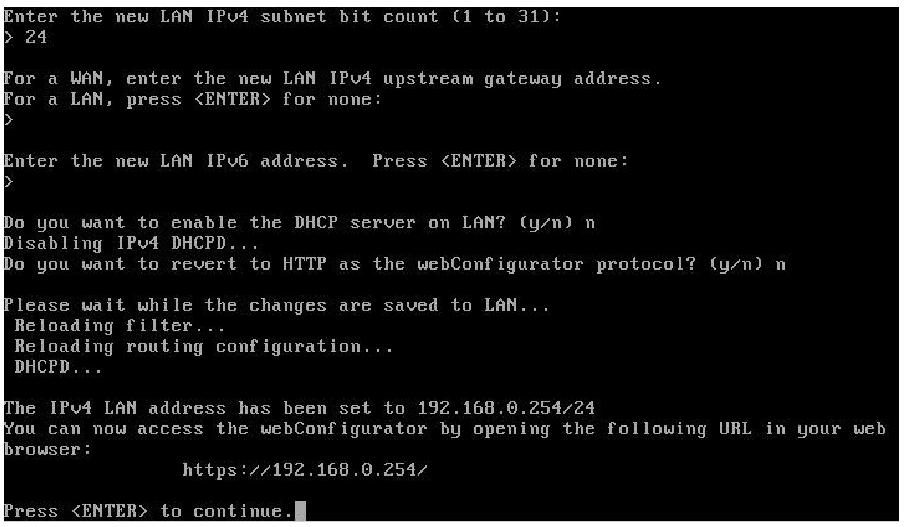

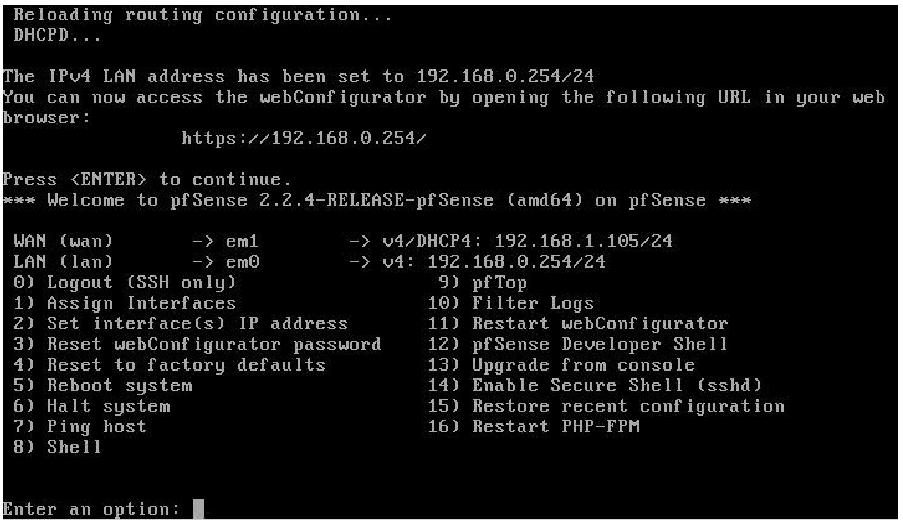

Настройка теперь должна быть завершена.

Для продолжения нажмите ENTER.

В какой-то момент вы можете захотеть изменить полномочия администратора на значения по умолчанию. Это параметр меню номер 3 (как изображено ниже)

Если вы выберите параметр 3 и нажмёте y, означающее YES. Значения по умолчанию:

Пользователь: admin

Пароль: pfsense

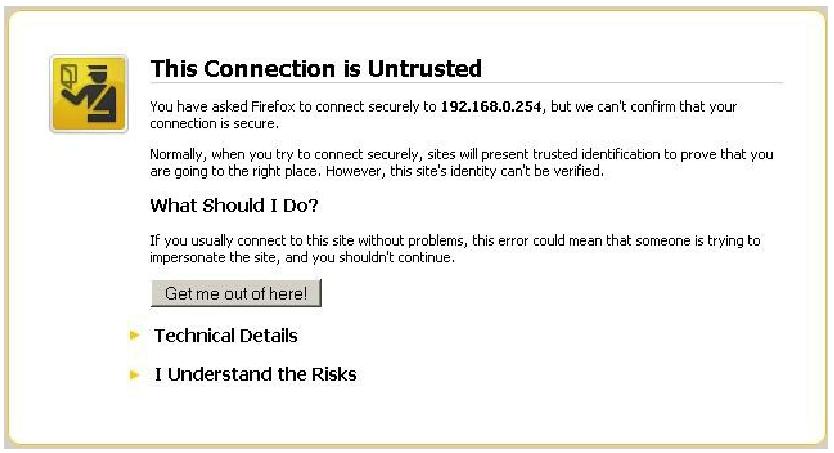

Теперь вы готовы открыть ваш веб браузер с только что установленным сетевым адресом

(https://192.168.0.254) для первой регистрации. Для целей данного руководства я применяю

Mozilla Firefox.

Для продолжения (как изображено ниже): кликните I Understand the Risks (я понимаю риски).

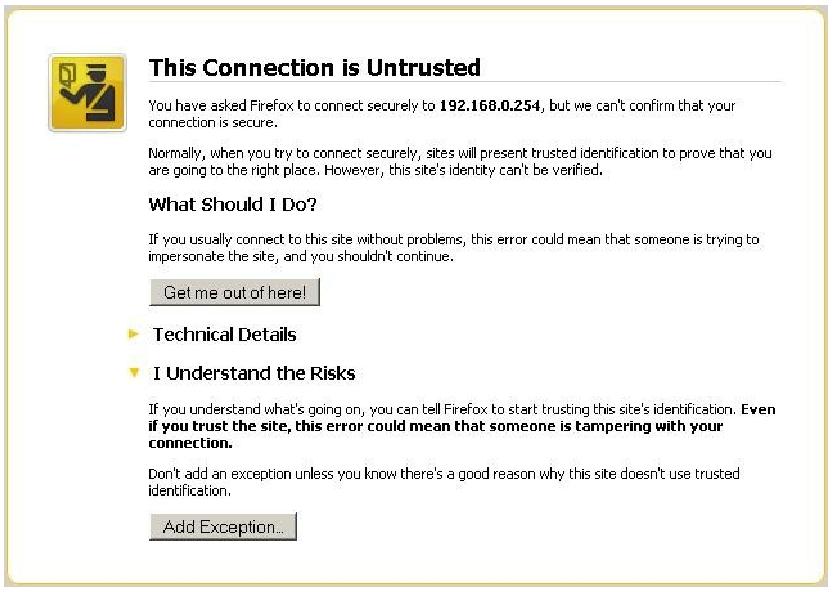

Далее (как изображено ниже): кликните Add Exception (добавить исключение).

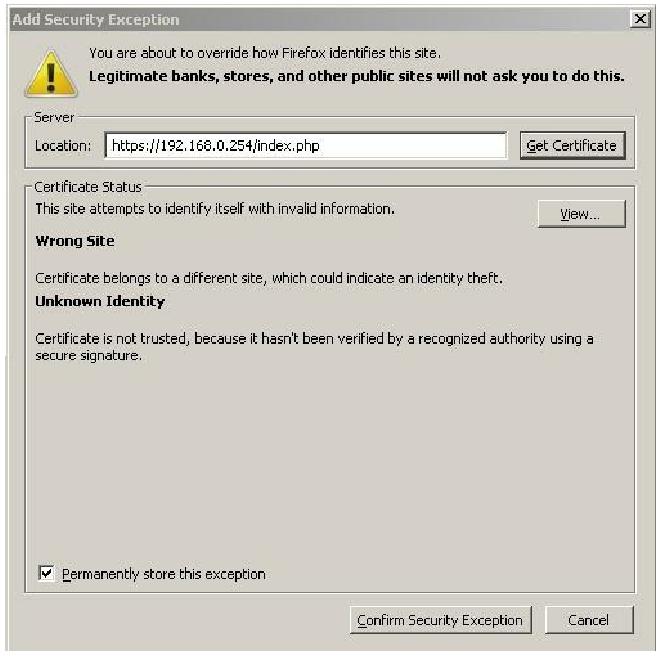

Теперь (как изображено ниже): кликните Confirm Security Exception (подтвердите исключение безопасности).

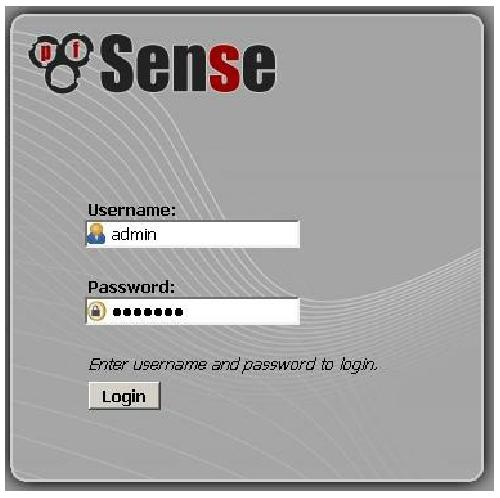

Для продолжения зарегистрируйтесь (как изображено ниже) с применением пароля по умолчанию: pfsense

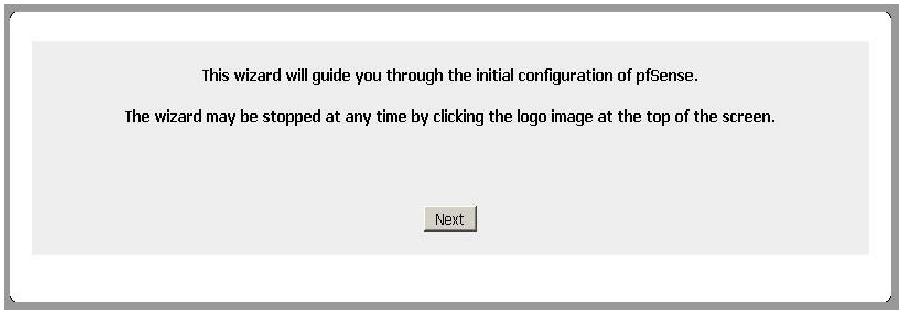

После регистрации запустится мастер (как изображено ниже). Просто следуйте за приглашениями.

Для продолжения кликните Next

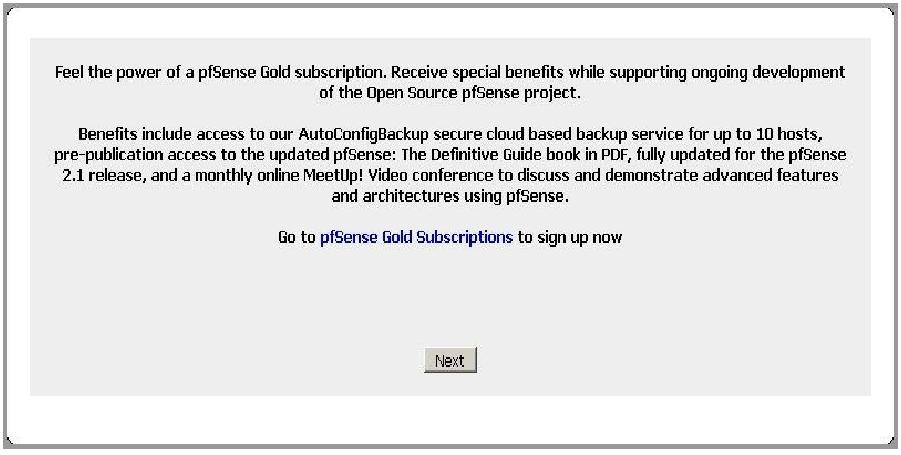

Теперь pfSense предложит выполнить Gold Subscription (Золотую подписку, как изображено ниже). Это совсем НЕ требуется для использования данного программного обеспечения.

Для продолжения кликните Next

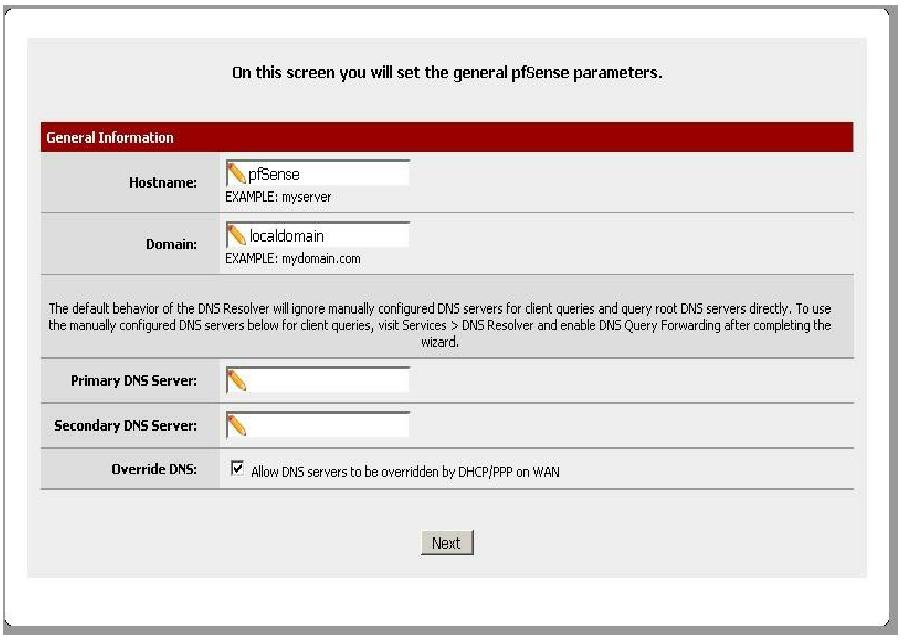

Теперь вас попросят ввести некоторую основную информацию о вашем маршрутизаторе (как изображено ниже). Для определения домена

.com отличного от

localdomain или

YOURWEBS

ДОЛЖНЫ иметь регистрацию, например

Go Daddy.

Например: я зарегистрировал домен YOURWEBS.US, поэтому

я могу ввести его ниже. Если у меня нет такого зарегистрированного домена, я могу всё же использовать

YOURWEBS, но опускать суффикс

.US. Это будет просто прекрасно работать при установленным мной

локальном контроллере домена Zentyal. Вне зависимости от выбранного вами имени

запись вашего домена должна совпадать с записью контроллера

Zentyal, который будет установлен позже в этой книге. В данном месте я

предпочитаю регистрировать домен, который

НЕ будет использоваться в качестве общедоступного

(public), однако будет всё же разрешается в мой IP адрес WAN.

Вы также можете захотеть использовать сервера Google DNS

(8.8.8.8 и 8.8.4.4) в качестве

альтернативы вместо вашего ISP. Этот параметр может иногда решать проблемы с разрешением имён.

Для продолжения кликните Next

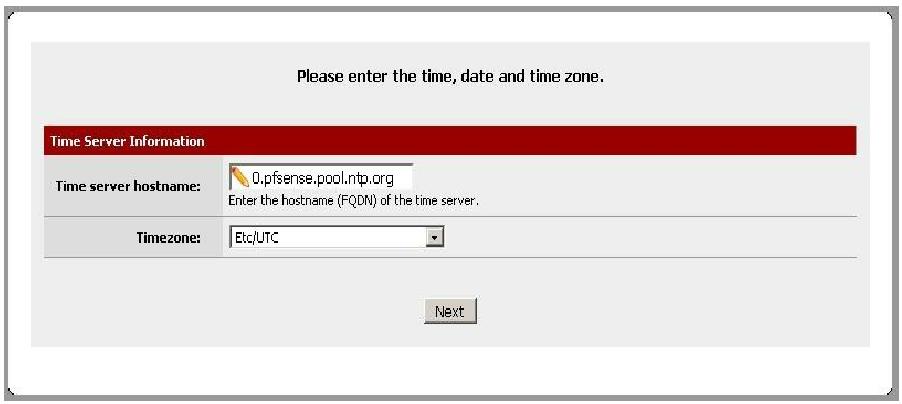

Теперь введите ваш сервер времени (рекомендуется значение по умолчанию) и информацию о зоне времени (как изображено ниже).

Для продолжения кликните Next

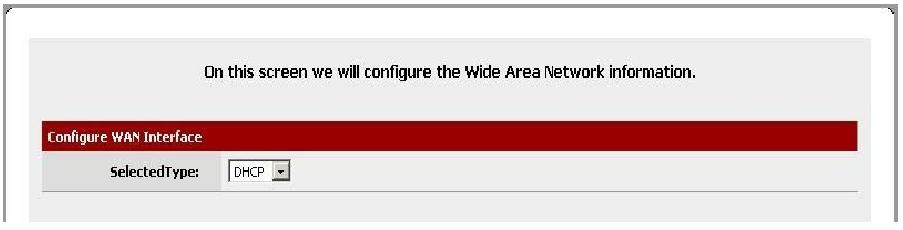

Поскольку WAN уже была настроена ранее, это является избыточным. По состоянию на сегодняшний день, почти для всех ISP следует почти ВСЕГДА настраивать DHCP (как изображено ниже).

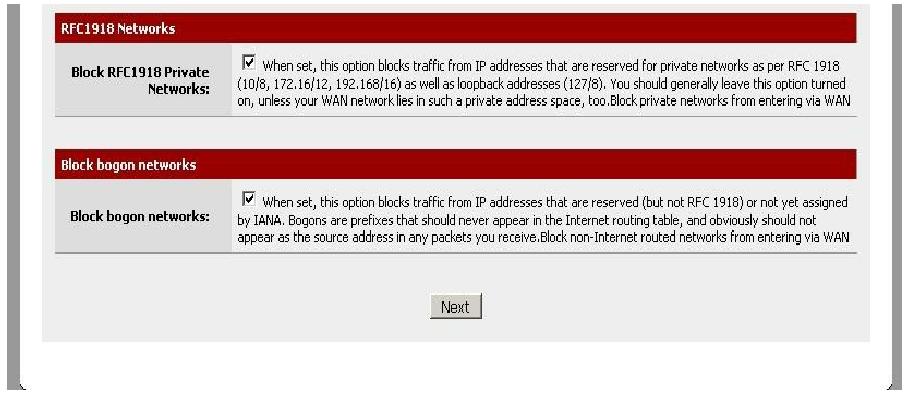

Перемотайте вниз экрана до появления следующих параметров (как изображено ниже). Вы хотите пометить оба этих интерфейса WAN.

Для продолжения кликните Next

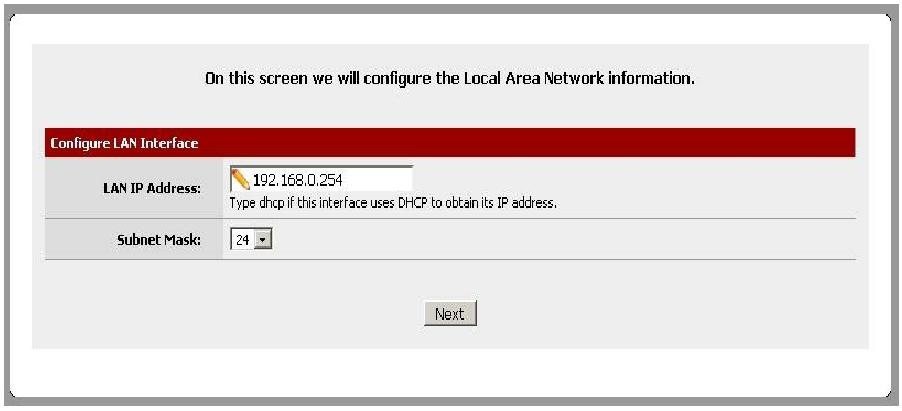

Поскольку вы уже настроили свой интерфейс LAN данный шаг снова избыточен. Значение (изображённое ниже) должно соответствовать введённому вами на этапе установки через консоль.

Для продолжения кликните Next

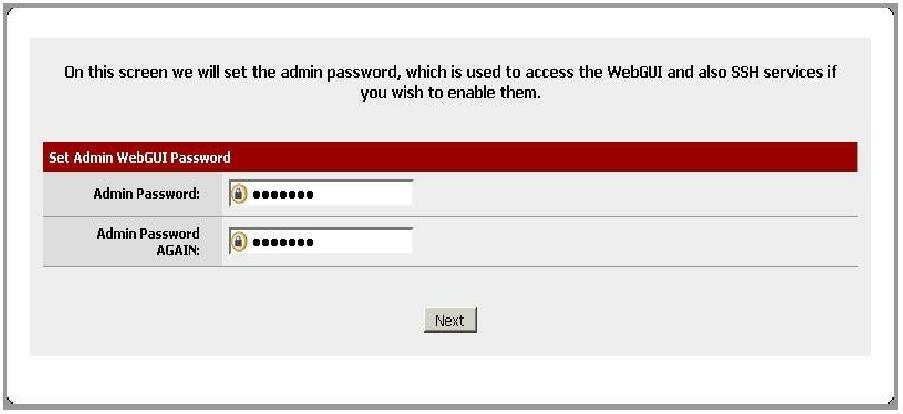

Далее вы должны изменить установленный по умолчанию пароль администратора (как изображено ниже) для большей безопасности (убедитесь чтовы сделали это).

Для продолжения кликните Next

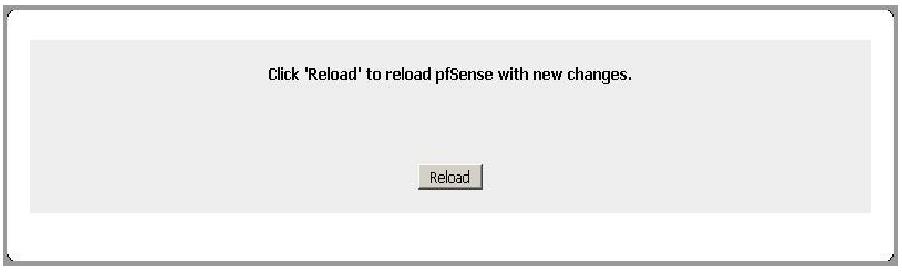

Теперь pfSense перезагрузит изменения настроек (как изображено ниже).

Для продолжения кликните Reload

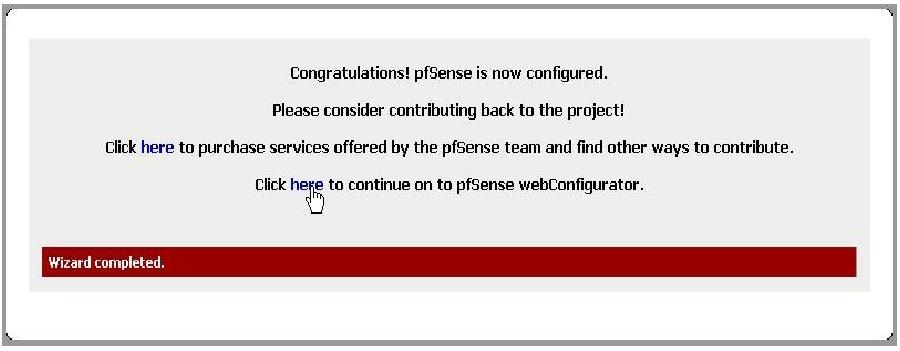

Наши поздравления! Вы выполнили начальную установку.

Для продолжения кликните ссылку here, как изображено ниже.

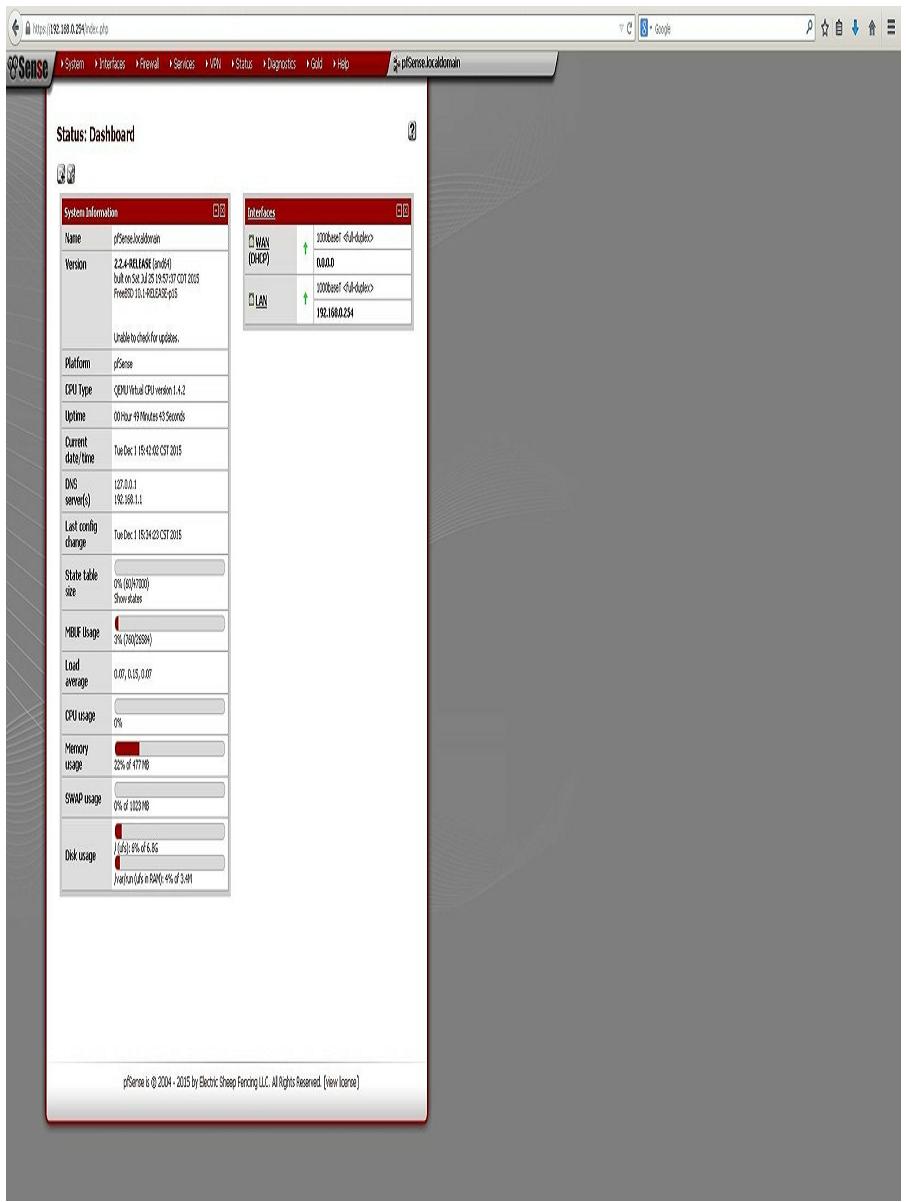

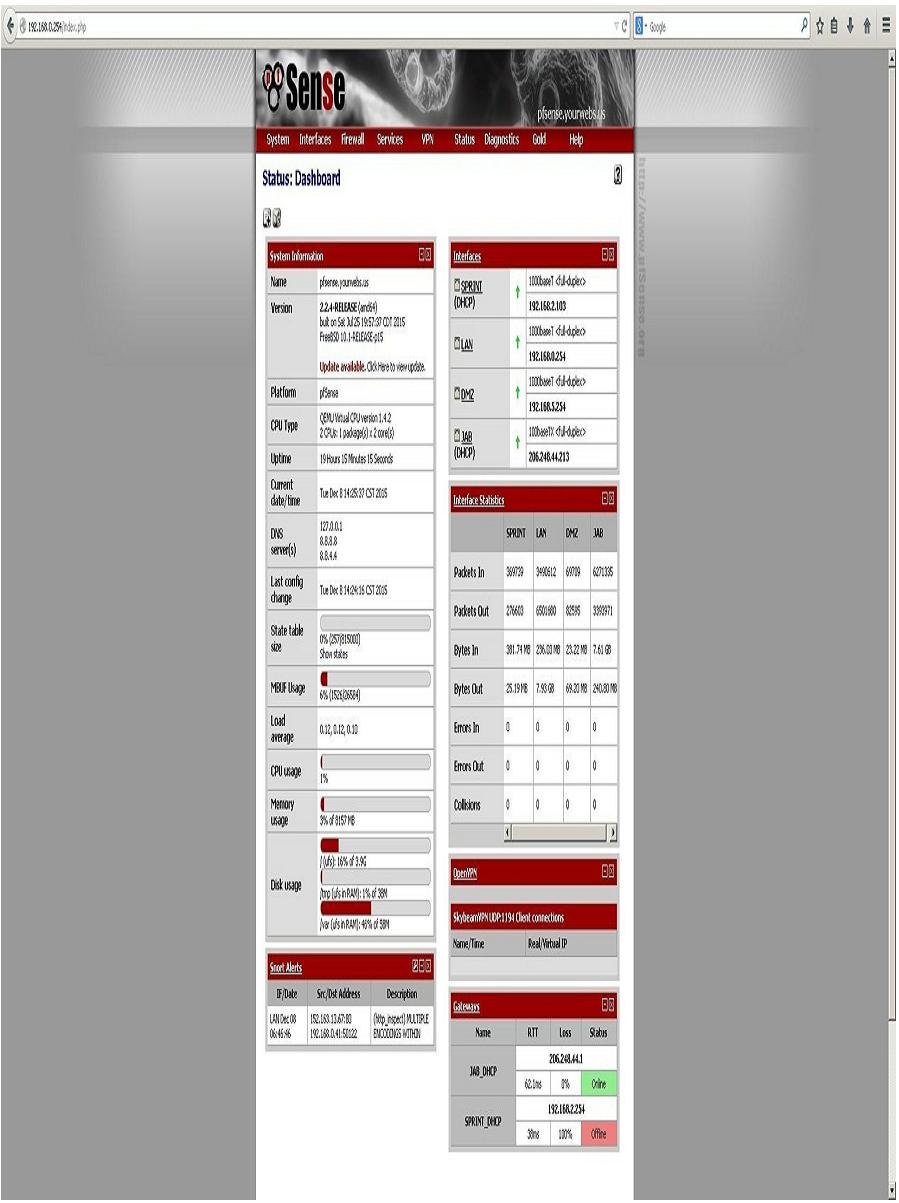

Тема по умолчанию и инструментальная панель будут выглядеть как- то навроде рисунка показанного ниже. Отметим, что всё выравнено по левому краю. Я предпочитаю изменять это на выравнивание по центру для более простой навигации и совместимости с мобильным телефоном.

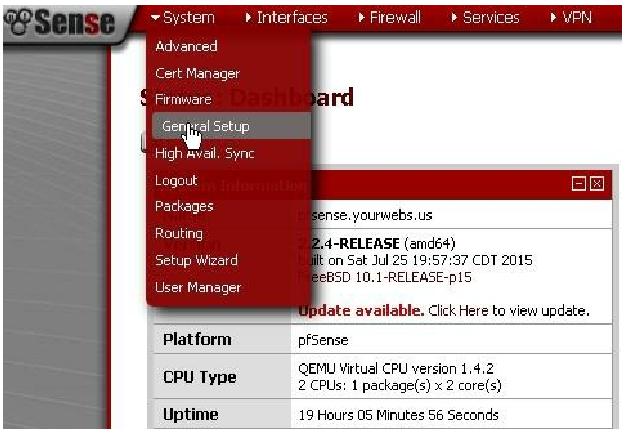

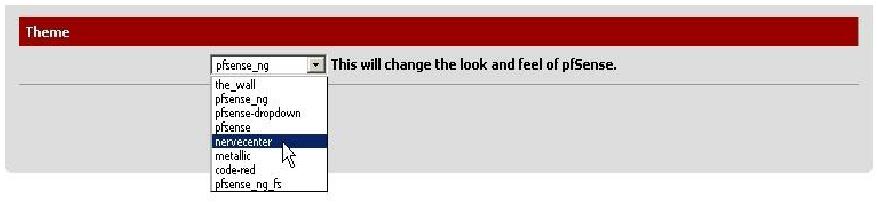

Давайте изменим тему по умолчанию на NERVECENTER путём выбора System>General Setup как отображено ниже.

Теперь отмотаем вниз и выберем тему NERVECENTER из ниспадающего списка. Не забывайте сохранять изменения!

Ваша новая тема NERVECENTER должна выглядеть примерно так как изображено ниже.

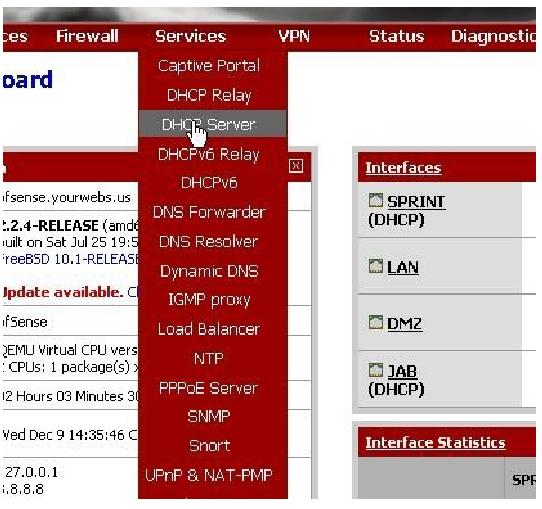

Следующий шаг состоит в активации сервера DHCP в LAN. Он будет назначать IP адреса всем локально подключаемым машинам.

Для продолжения кликните System>DHCP Server как изображено ниже.

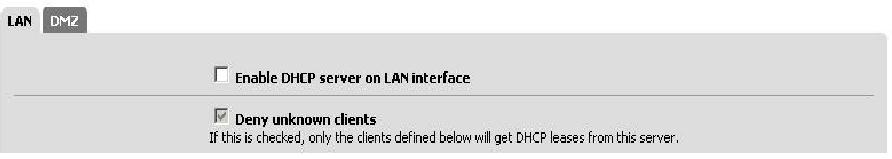

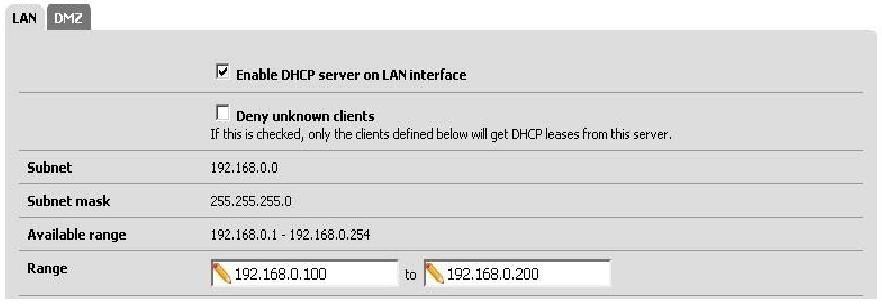

Вам следует посмотреть следующее окно (отображённое ниже). Пометьте блок Enable DHCP server on LAN interface (Активировать сервер DHCP на интерфейса LAN).

После пометки блока службы вам нужно установить диапазон (range, как изображено ниже).

Я предпочитаю использовать диапазон (x.x.x.100-x.x.x.200).

Это позволяет статичное резервирование адресов до и после данного диапазона, что очень полезно. Также отметим

Deny unknown clients switch (Запретить коммутацию неизвестных клиентов, как изображено ниже).

Я предпочитаю сохранять его не помеченным пока все записи не добавлены в вашу систему. Когда всё будет будет проверено и заработает,

мы сможете пометить этот блок и сохранить изменения. Это позволит предотвратить получение адресов не авторизованными аппаратными

средствами в вашей системе (что очень полезно и настоятельно рекомендуется).

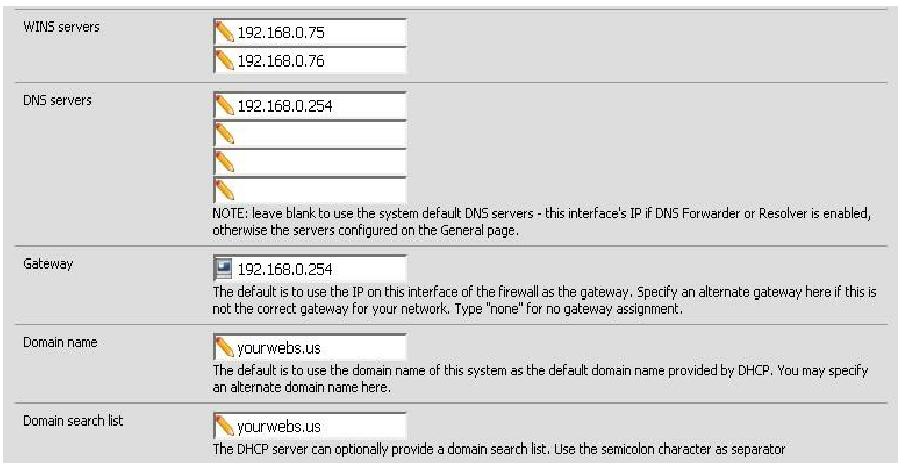

Когда клиент присоединяется к серверу DHCP, он

получает всю информацию от следующих записей. В этом примере мы установим Zentyal

для работы в качестве сервера каталога для домена YOURWEBS.US.

Записи серверов WINS ниже являются адресами

ZentyalDC1 и

ZentyalDC2 соответственно. Записи

DNS и Gateway являются IP интерфейсом LAN

pfSense

Изображение ниже отображает другой коммутатор безопасности, который я предпочитаю оставлять выключенным пока всё не будет проверено и на заработает. Разрешив Enabling Static ARP Entries pfSense (Активация статичных записей ARP) позволит предотвращать взаимодействие с адаптером LAN ЛЮБОМУ оборудованию ВНЕ списка. Это ещё один мощный инструмент помогающий вам сохранять безопасность сетевой среды (настоятельно рекомендуется)!

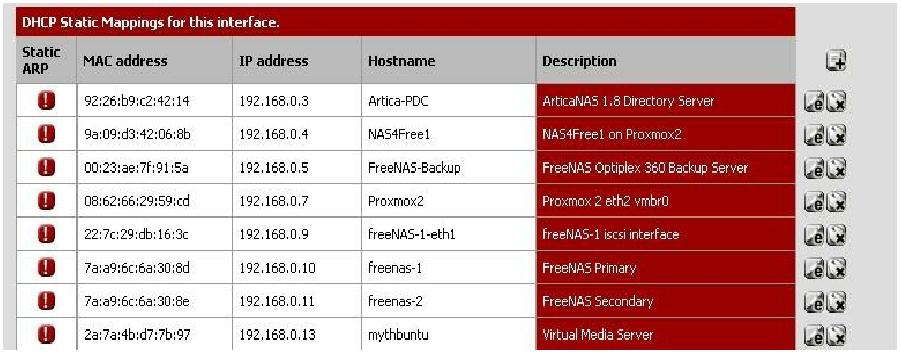

Если вы отмотаете страницу вниз, вы увидите таблицу статичных соответствий (Static mappings table). Изображённая ниже является предварительно заполняемой (pre-populated) и имеет цель снабдить вас концепцией того как эта таблица будет выглядеть после создания нескольких записей. Я настоятельно рекомендую вводить ВСЁ адреса оборудования в вашей сетевой сред здесь с полными описаниями (как отображено ниже). Не то чтобы это было необходимым если вы хотите разрешить записи статичных ARP (отображённый выше), но это становится очень удобно если вам нужно быстро просматривать IP адреса всех машин в вашей сетевой среде.

Чтобы сделать запись: кликните кнопку + в правой стороне (как отображено ниже).

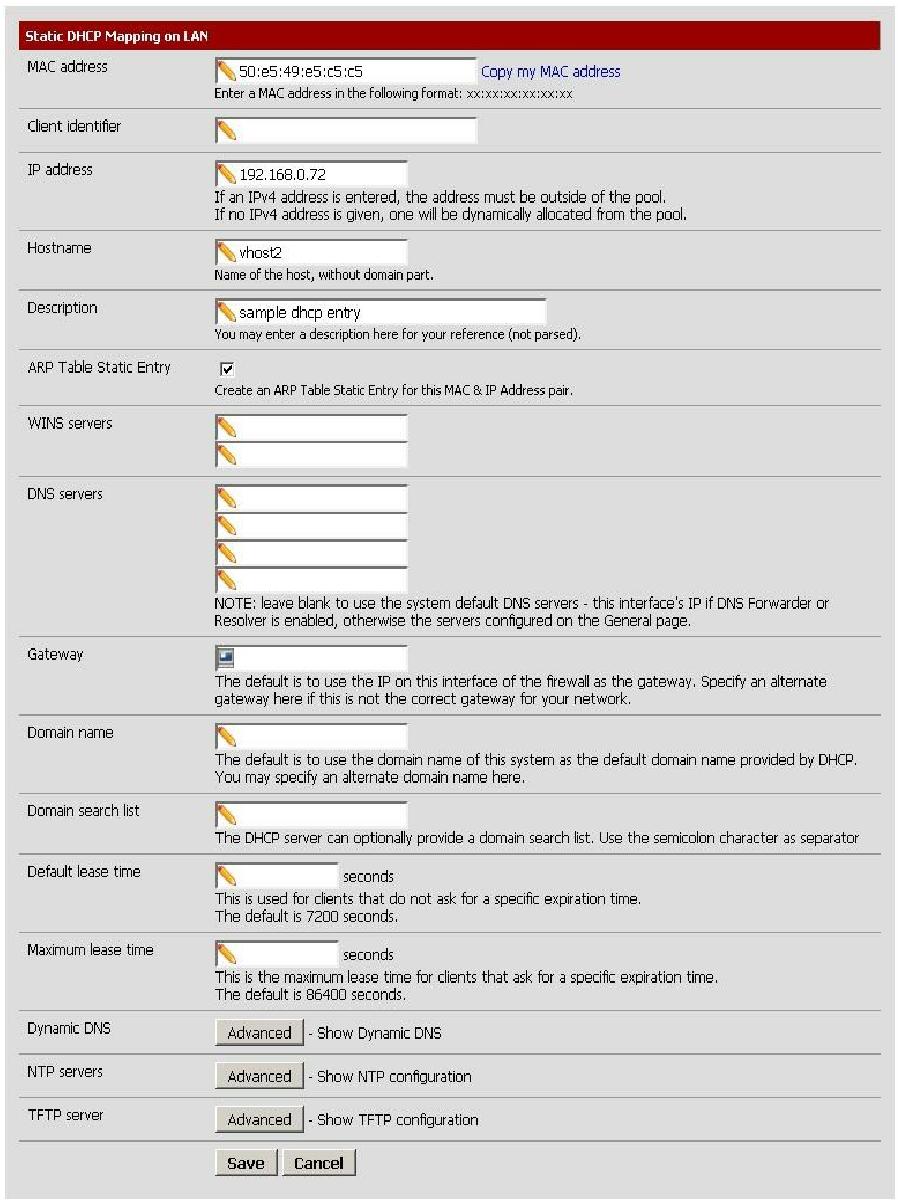

Далее вы должны увидеть форму записи DHCP (отображённую ниже). Я включил простую запись для справки (как отображено ниже). После изготовления записи убедитесь в сохранении ваших изменений.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

На самом деле НЕТ необходимости делать здесь записи WINS, DNS, шлюза и тому подобного. По умолчанию IP интерфейс pfSense будет управлять ВСЕМИ клиентами автоматически. |

Последняя вещь, которую вы должны сделать, это установить пару правил межсетевого экрана. Мы разрешим ВЕСЬ обмен между клиентами

LAN и позволим ВСЕМ клиентам LAN

выходить в WAN. Вначале мы добавим правило LAN to LAN.

Для выполнения кликните Firewall>Rules как показано ниже.

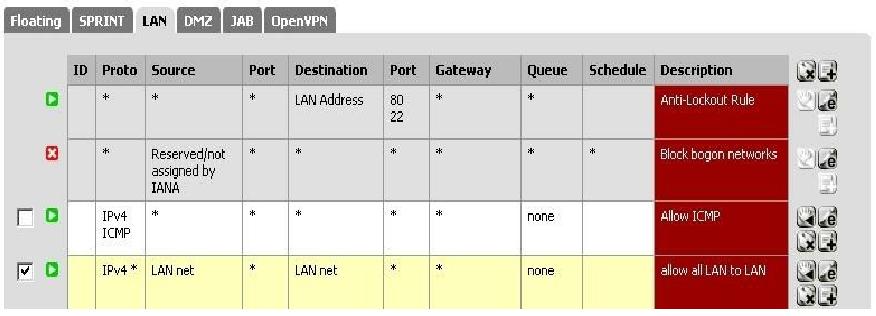

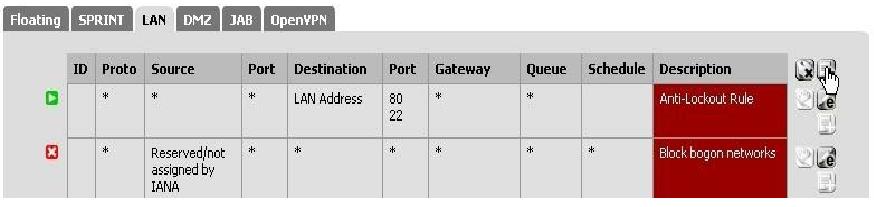

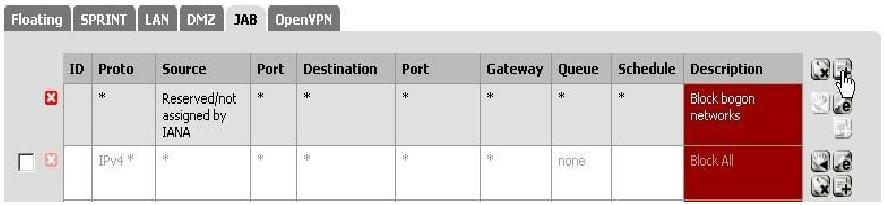

Вы должны увидеть закладки с именами ваших сетевых интерфейсов. Некоторые из моих закладок (изображённых ниже) имеют другие имена. Просто я их переименовал! Например: я переименовал свой интерфейс WAN в JAB. Единственные интерфейсы, которые мы собираемся рассматривать это LAN и WAN. Изображённый ниже список является предварительно заполняемым для представления концепции того, как таблица будет выглядеть после изготовления наших записей правил LAN.

Чтобы добавить новое правило LAN to LAN, кликните на кнопку + в правой части (как изображено ниже).

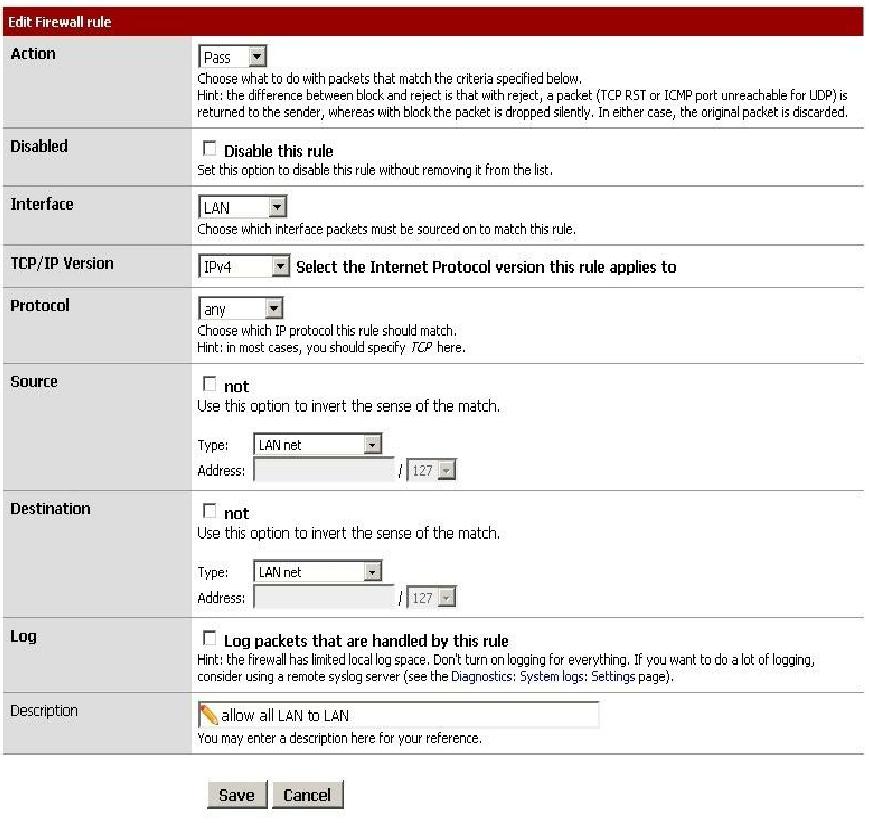

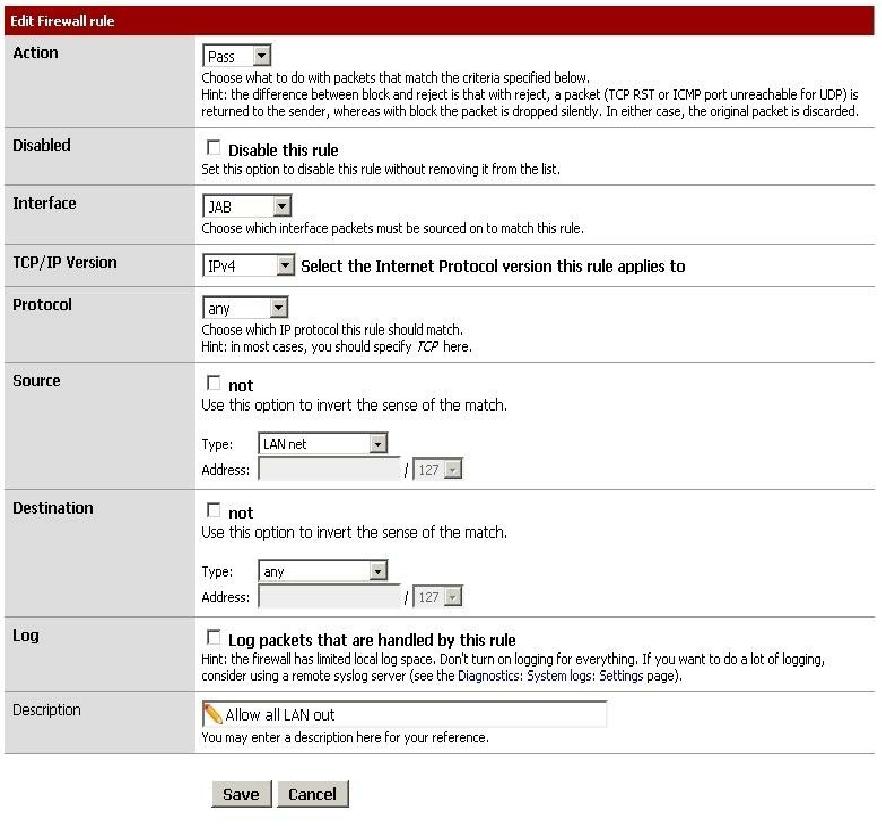

Рисунок ниже показывает заполненное правило LAN to LAN. Задублируйте это правило не забыв сохранить изменения по завершению.

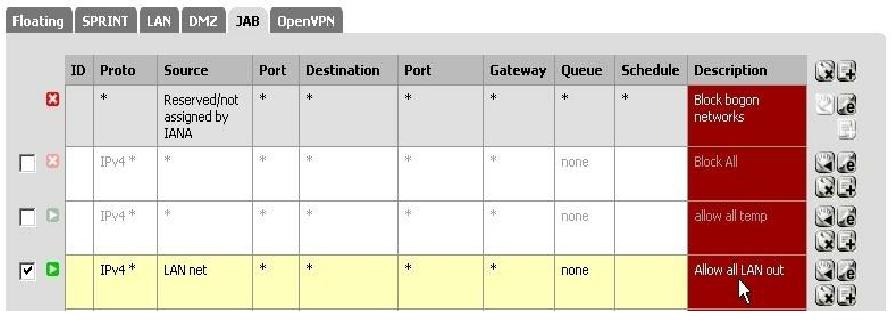

Далее мы установим правило, позволяющее всем LAN выходить в WAN. Вспомните, я переименовал WAN в JAB (как изображено ниже)! Запись в вашей системе будет выполнена в закладке WAN. Список рисунков ниже является предварительно заполненным чтобы представить вам идею того, как будет выглядеть таблица после составления правила WAN.

Чтобы добавить новое правило LAN to ANY, кликните на кнопку + в правой части (как изображено ниже).

Рисунок ниже отображает заполненное правило LAN to ANY в интерфейсе WAN. Задублируйте это правило не забыв сохранить изменения по завершению!

OpenVPN является туннелирующим протоколом, который делает возможным безопасный удалённый доступ в вашу систему. Присоединившись к туннелю VPN клиенты могут работать так, будто они находятся на площадке. Чтобы VPN заработал, вам нужно иметь статичный IP адрес, а все удалённые машины должны иметь связующего клиента. Ручная настройка VPN может быть достаточно трудоёмкой даже для профессионалов, однако разработчики pfSense включили в состав фантастический мастер, позволяющий вам поднять всё и запустить с минимальными усилиями.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Даже при наличии мастера это будет длинная глава, поэтому сделайте запасы кофе и соберите всё своё внимание! Давайте приступим! |

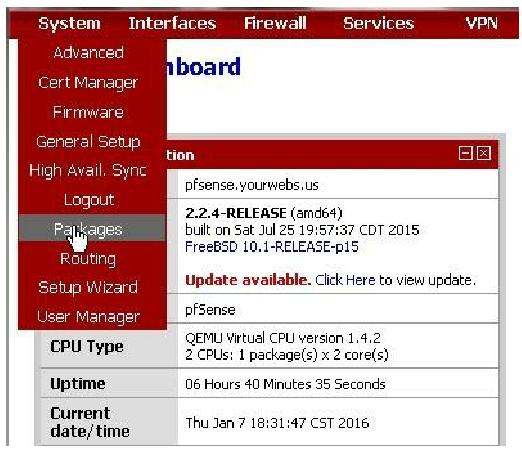

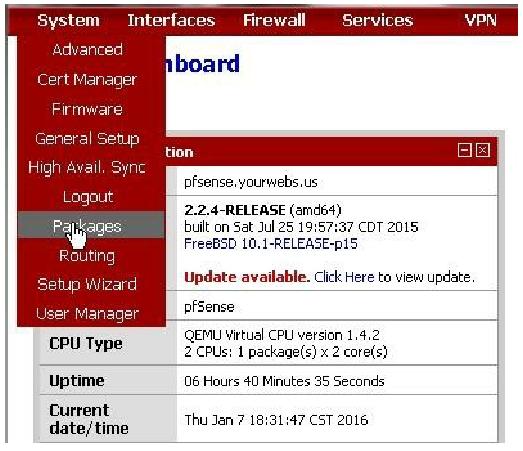

Для начала кликните System>Packages (как показано ниже).

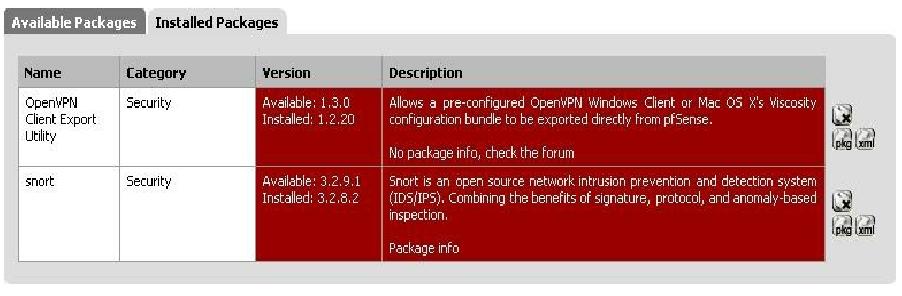

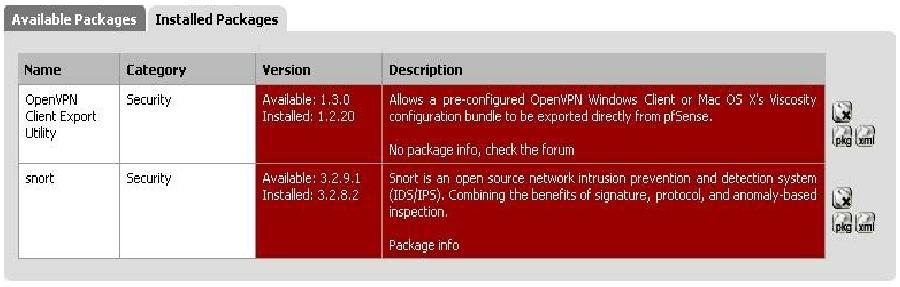

Если вы не видите OpenVPN Client Export Utility в Installed Packages, загрузите и установите её в закладке Installed Packages (изображённой ниже).

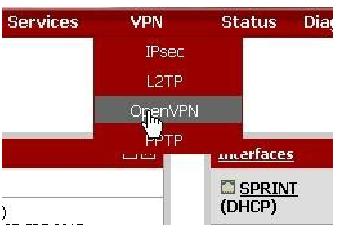

После установки OpenVPN Client Export Utility перейдите в главный экран инструментальной панели, а затем кликните VPN>OpenVPN (как изображено ниже).

Затем кликните на вкладку мастера (Wizard, как изображено ниже).

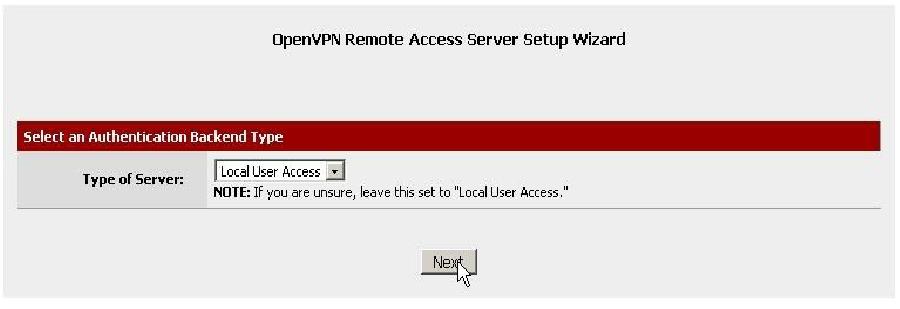

Теперь выберите Local User Access в ниспадающем меню, а затем кликните кнопку Next (как отображено ниже).

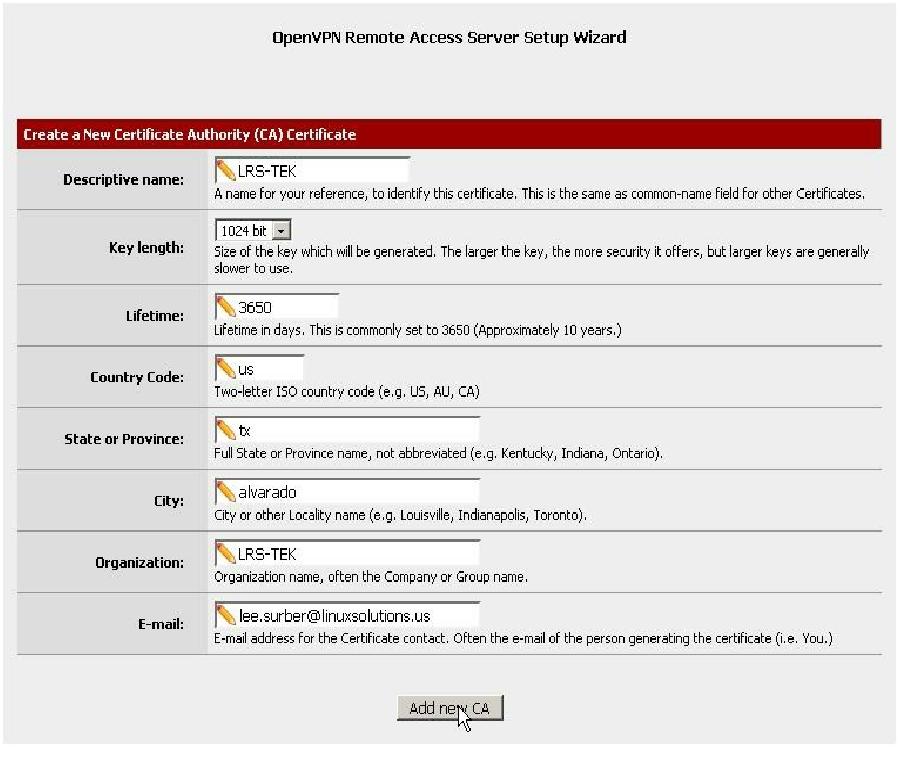

Теперь вам нужно установить Certificate Authority (CA, сертификат авторизации). Заполните форму как показано ниже и потом кликните Add new CA.

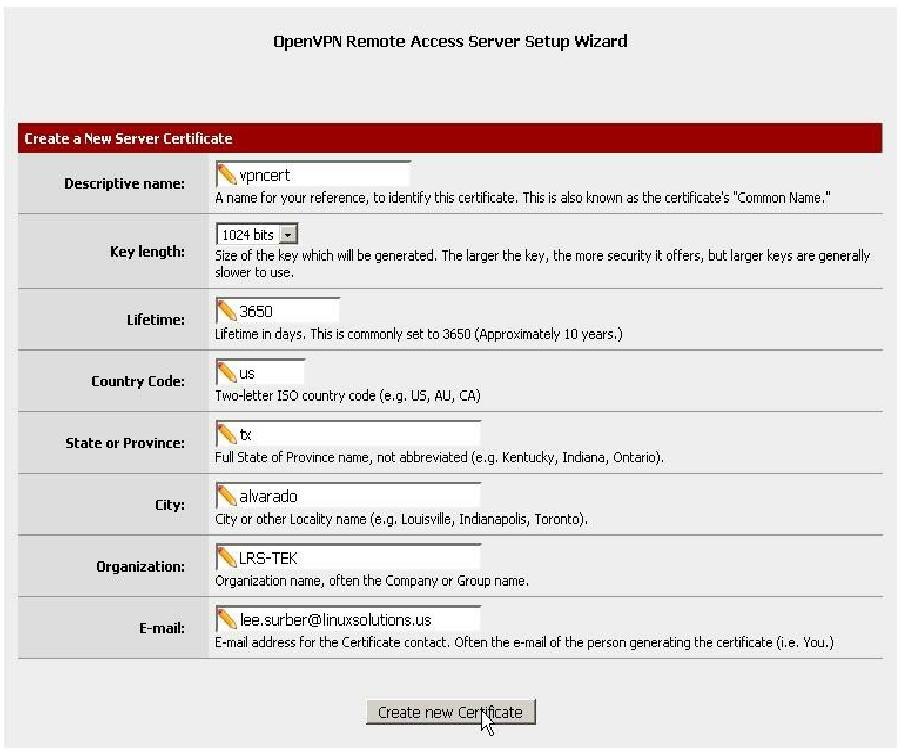

Далее нам понадобится создать New Server Certificate (сертификат нового сервера). Оставьте

Key length (длину ключа) со значением 1024 bits для

лучших результатов. Затем, по завершению, кликните Create new Certificate (создать новый

сертификат, как изображено ниже).

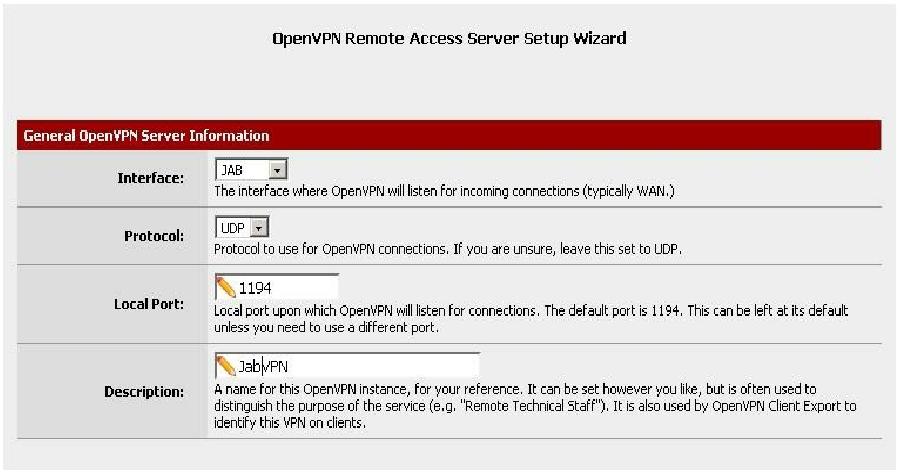

В приводимом ниже на рисунке разделе общей информации (General Information) я оставил значения Protocol и Port как default. Interface обычно должен быть WAN, но я переименовал свой в JAB для этого сервера. Это поможет для целей идентификации при наличии множества соединений WAN, обслуживающих туннели VPN.

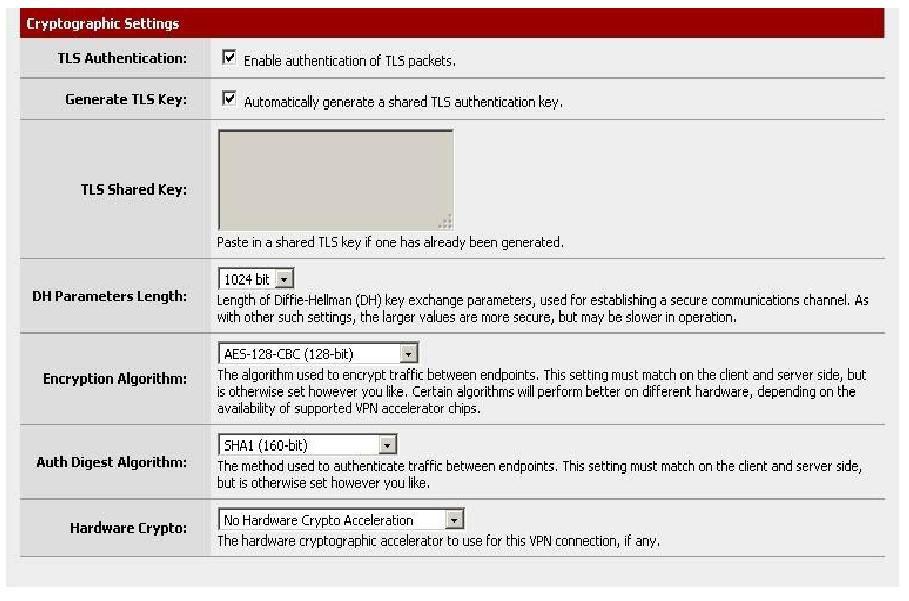

Настройки шифрования (Cryptographic Settings, показанные ниже) также должны быть оставленными в значениях по умолчанию пока вы не поймёте что вы делаете.

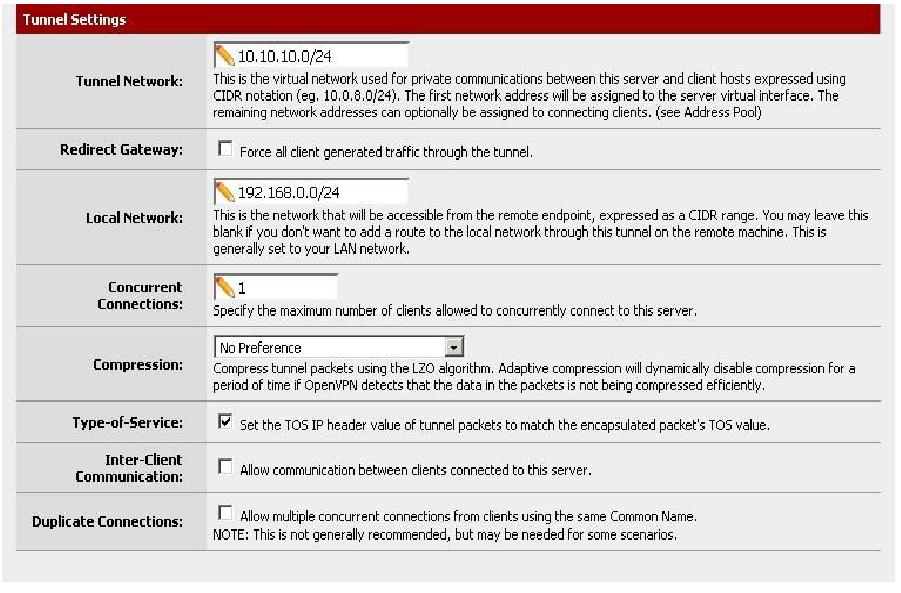

Для Настроек туннеля (Tunnel Settings, отображённых ниже) я разрешаю одного

клиента в 10.10.10.0/24 сетевой среде туннеля.

Этот клиент будет иметь доступ к локальной сети 192.168.0.0/24.

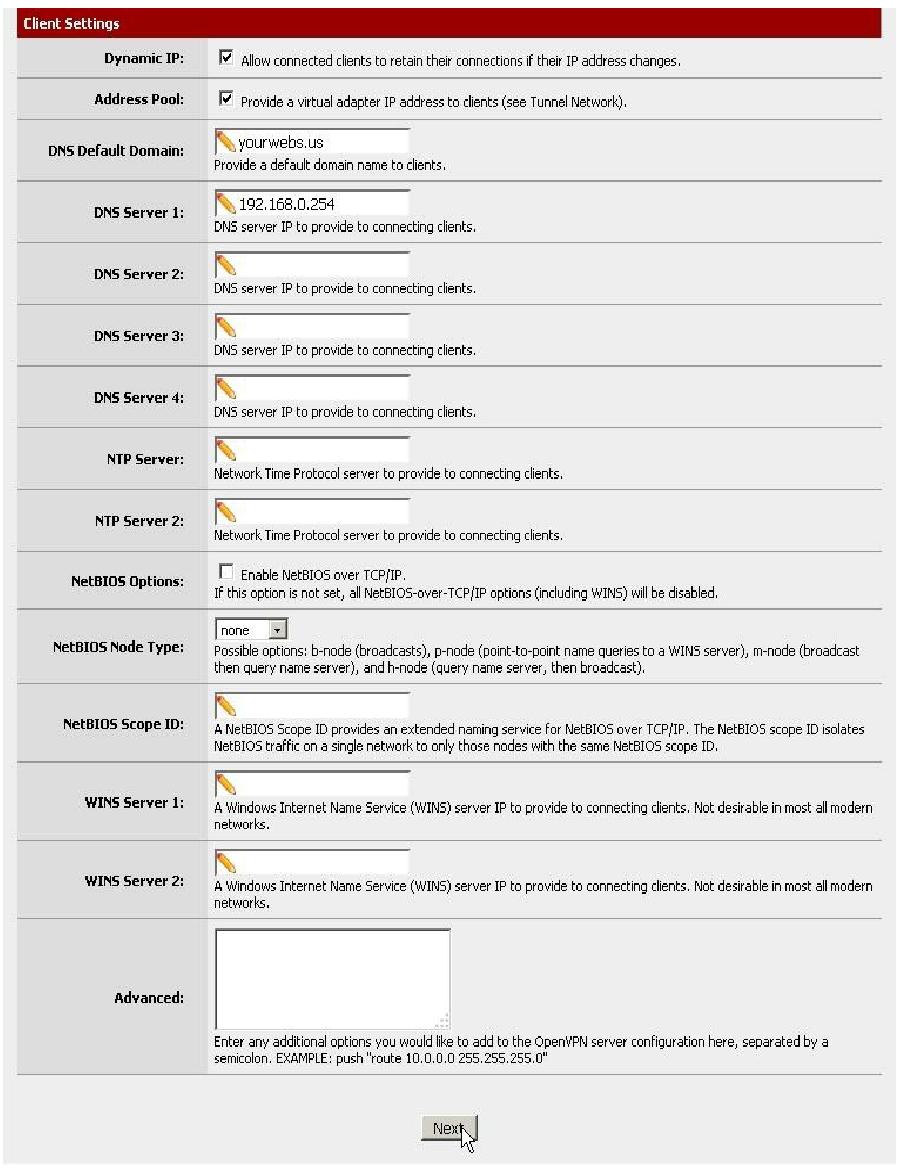

В Настройках клиента (Client Settings, изображённых ниже) я разрешаю Dynamic

IP и Address Pool (динамичный IP и пул адресов). Я также назначаю

pfSense IP address на сервер DNS и поддержку

YOURWEBS.US в качестве домена поумолчанию. Затем завершаем

нажатием Next (как отображено ниже).

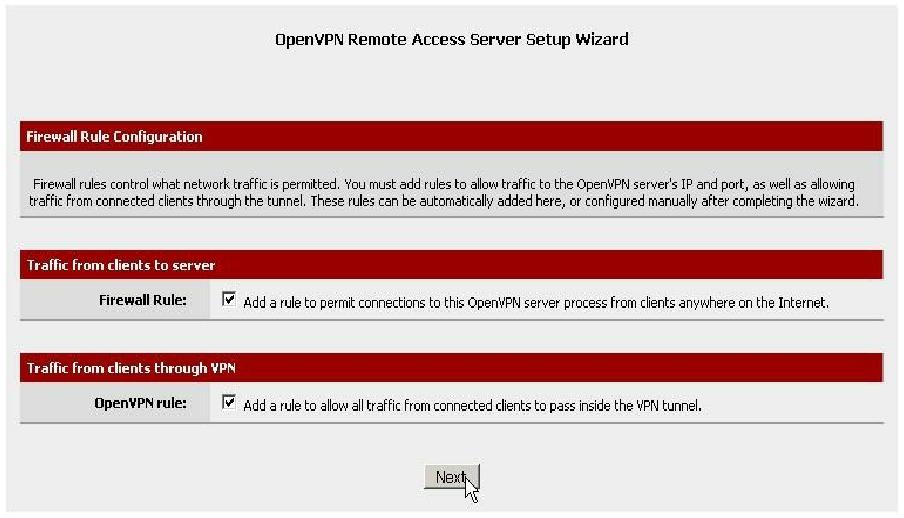

Мастер теперь установит правила межсетевого экрана. Для продолжения нажмите Next (как отображено ниже).

Теперь мастер выполнит настройку вашего VPN. Для продолжения нажмите Next (как отображено ниже).

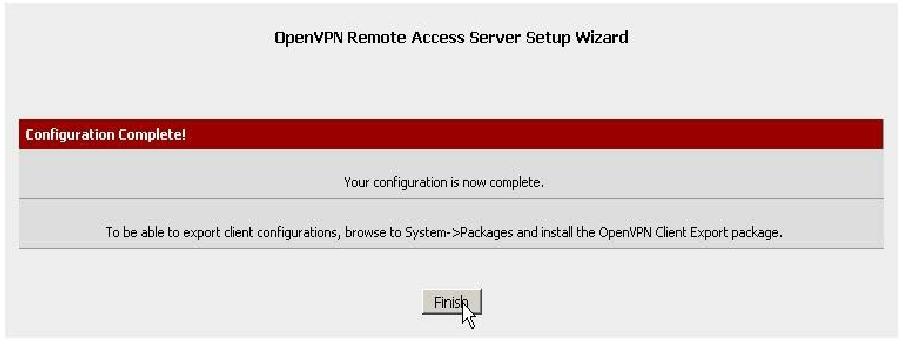

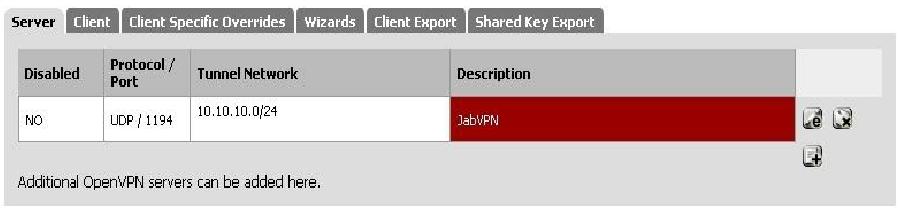

По завершению вы увидите вашу настройку сервера как отображено ниже.

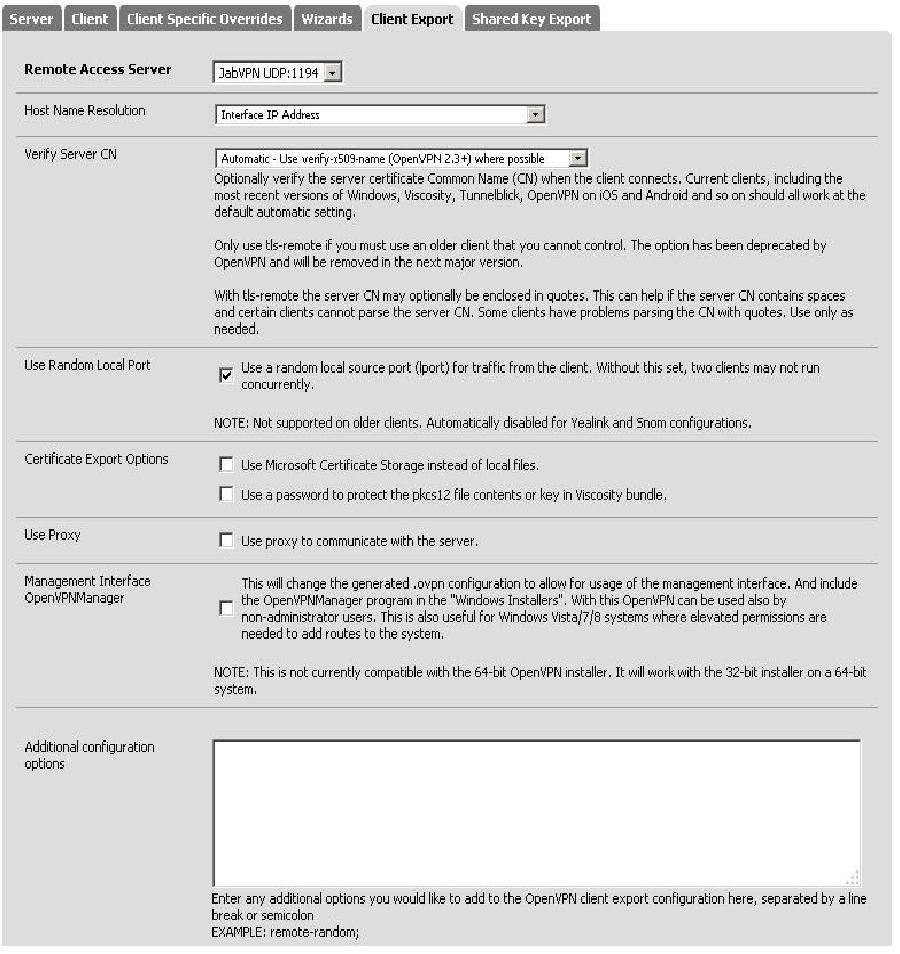

Для того чтобы любой клиент мог соединиться с вашим сервером VPN ДОЛЖНЫ быть установлены экспортируемые соединения клиента. Вам следует применять установки по умолчанию (как изображено ниже) для ваших пакетов соединения.

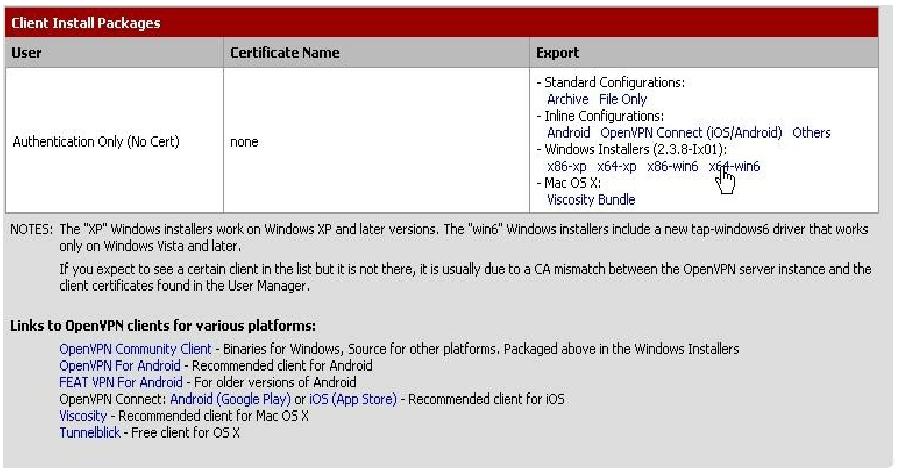

В нижней части этой страницы вы найдёте гиперссылки для пакетов установки клиента (Client Install Packages) в колонке Exports справа (как показано ниже). Просто кликните по ссылке на пакет, который вы собираетесь загрузить.

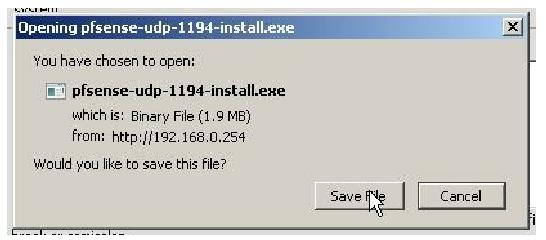

Когда появится диалог загрузки (как изображено ниже), сохраните файл на диск для установки на вашей клиентской машине. Пожалуйста, имейте в виду: Когда устанавливаете соединители для Windows клиентов, вы должны быть уверены,что выполняете установку в правами Администратора!

Теперь, когда у вас есть сервер VPN, давайте настроим его так, чтобы пользователи Домена могли выполнять аутентификацию и использовать его! Чтобы сделать это вам вначале надо получить установку Zentyal, которая описана в Книге 4. Контроллер домена Zentyal.

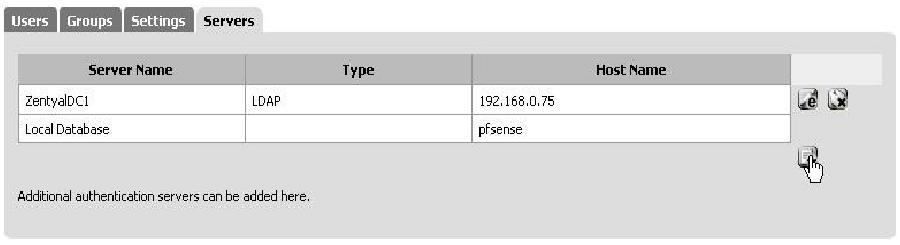

При наличии установленного Zentyal давайте продолжим, кликнув System>User Manager (как показано ниже).

Далее кликните по закладке Servers (как показано ниже). Заметим: приводимый ниже список уже

предварительно заполнен ZentyalDC1 на для вашей справки. Ваша

установка должна отображать на данный момент только Local Database.

Чтобы добавить новый сервер кликните на кнопку +

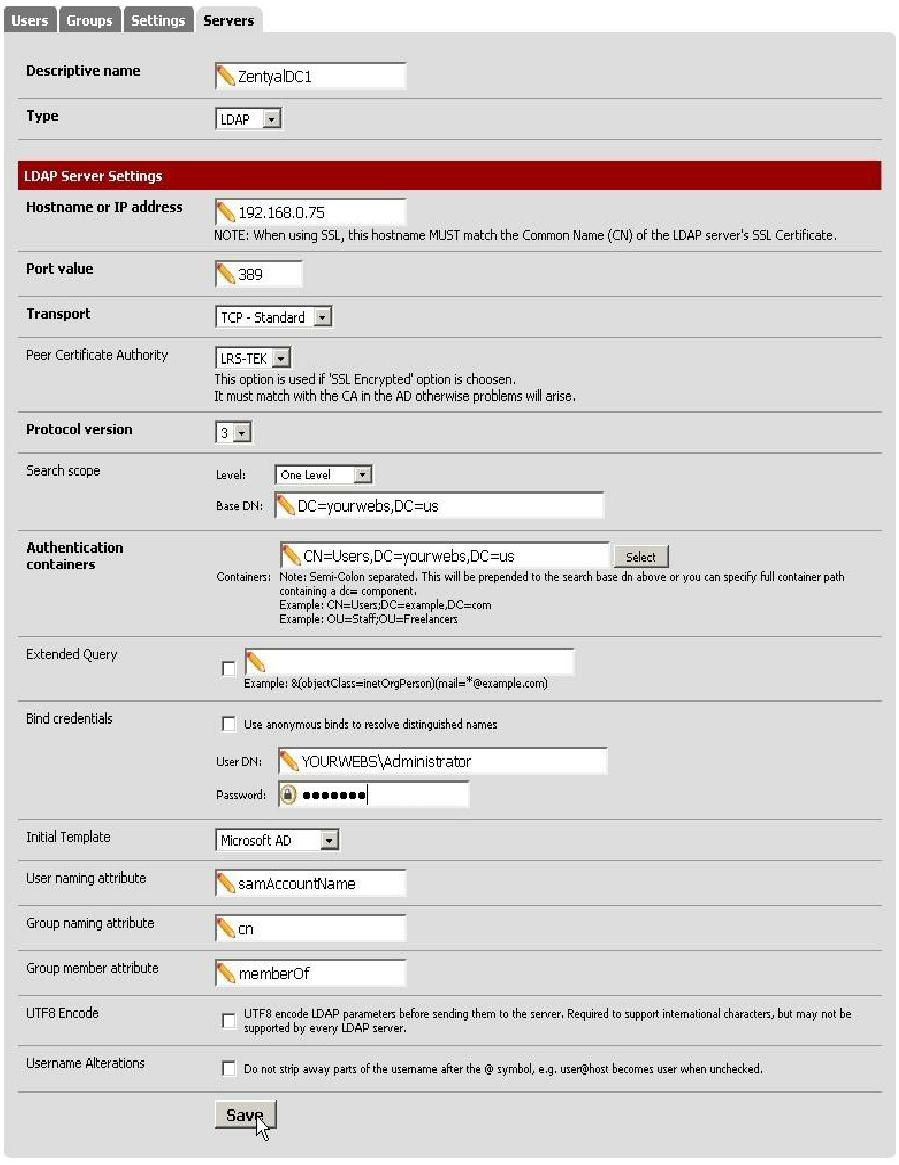

Затем вам нужно ввести информацию о вашем контроллере домена Zentyal (как показано ниже).

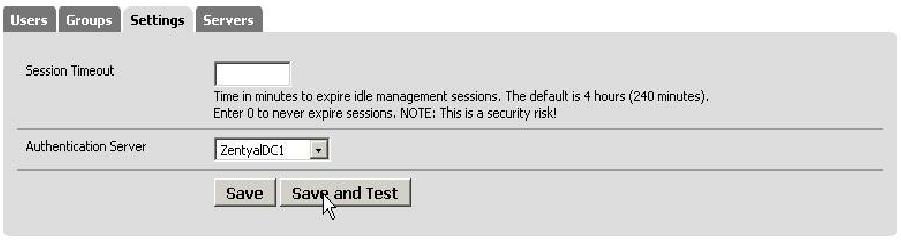

Теперь мы проверим новый сервер аутентификации. Выберите сервер в закладке Settings Save and Test (как изображено ниже).

Тест должен успешно выполниться, как отображено ниже. Если нет, повторно проверьте ваши настройки и повторите попытку. Когда завершите, кликните Close (как изображено ниже).

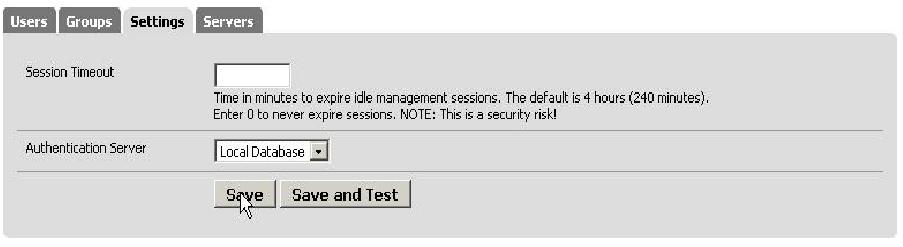

Чтобы смонтировать самый высокий уровень безопасности нам потребуются только аутентификация Zentyal пользователей VPN. Проверьте что вы изменили сервер аутентификации назад на локальную базу данных после тестирования (как показано ниже).

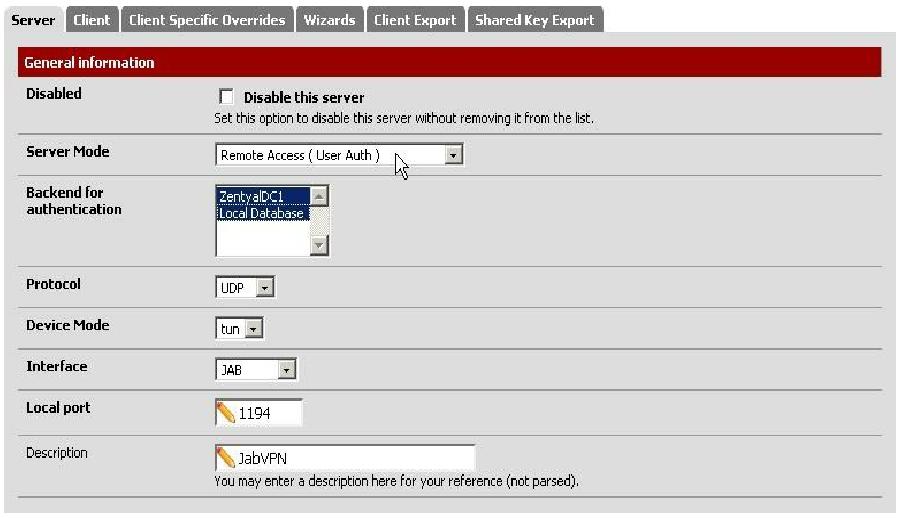

Завершающий шаг состоит в активации (enable) сервера Zentyal в качестве основы для аутентификации (Backend for authentication) в сервере OpenVPN. Чтобы сделать это, кликните VPN>OpenVPN с последующим изменением сервера чтобы убедиться, что новый сервер Zentyal

выделен как показано ниже. По завершению не забудьте сохранить изменения!Одним из важнейших компонентов любой современной деловой сетевой среды является обнаружение вторжений или IDS (intrusion detection). Когда дело доходит до IDS, Snort является наиболее популярным пакетом на сегодняшний день! Концепцией поведения IDS является мониторинг протоколов передачи данных на предмет нехарактерного поведения и уничтожения соединения в случае обнаружения такого поведения. Это именно тот способ, которым поставщики антивирусного и вредоносного ПО находят новые угрозы и создают обновления для борьбы с такими угрозами.

Большинство систем IDS настраиваются на наблюдение за внешними соединениями по умолчанию. Я рекомендую вместо этого наблюдать за внутренними соединениями. Такая методика отлавливает злонамеренный код который может быть привнесён в портативные устройства, например, в смартфоны и USB- флешки.

Для начала кликните System>Packages (как показано ниже).

Вы не видите Snort в Установленных пакетах, загрузите и установите его в закладке Available Packages (как изображено ниже).

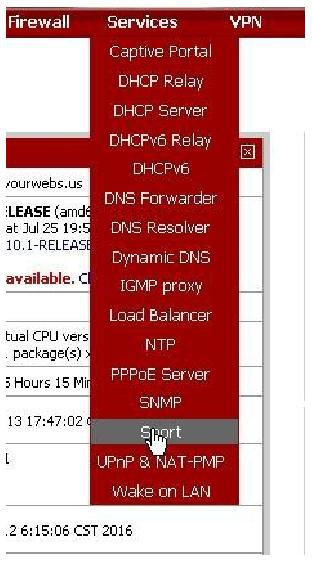

После установки пакета кликните Services>Snort (как изображено ниже).

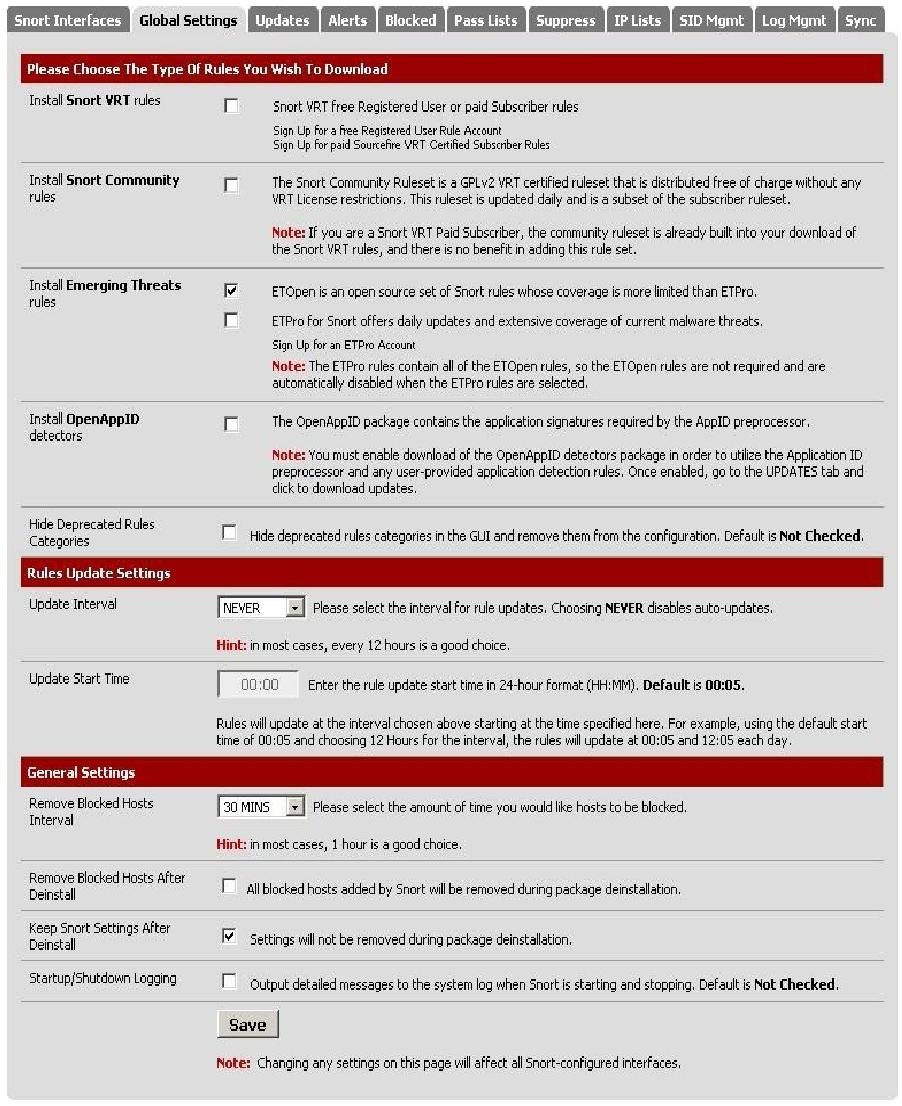

В закладке глобальных установок (Global Settings, показанной ниже) убедитесь, что отмечено ONLY Emerging Threats (только возникающие угрозы). Скопируйте все остальные настройки.

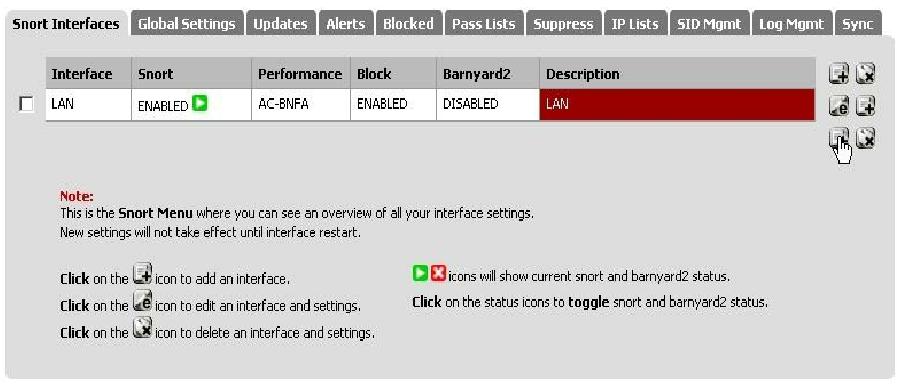

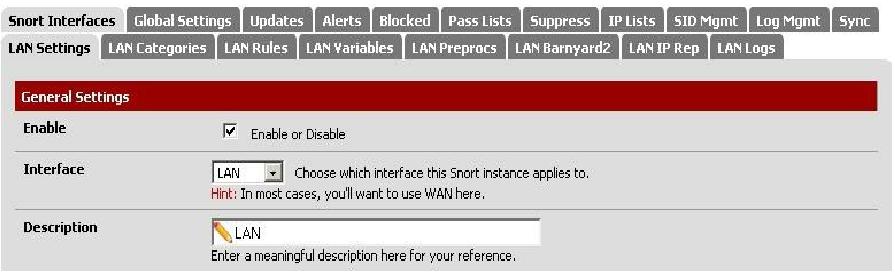

В закладке Snort Interfaces добавьте интерфейс кликнув на кнопку + (как показано ниже). Заметим: для справочных целей я присоединил предварительно заполненный интерфейс.

Для данного примера мы добавим интерфейс LAN (как показано ниже),

который будет перехватывать предупреждения, вызываемые инфицированными USB флешками и смарт-фонами.

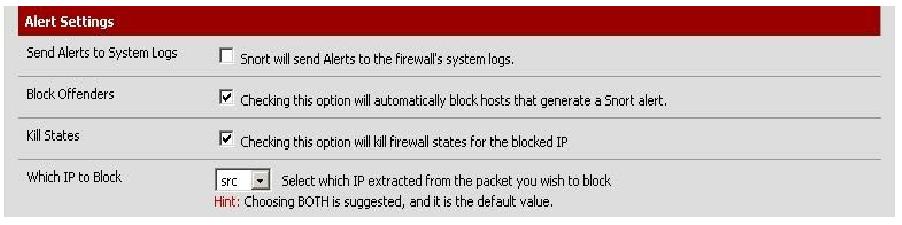

Для нормальной работы скопируйте мои параметры предупредительных настроек (Alert Settings). ВАЖНО: в процессе начального обучения вы захотите UNCHECK Block Offenders (снять флажок блокировки правонарушителей). Это лишь временная мера, пока вы наблюдаете за нормальным трафиком и добавляете все ложные предупреждения в suppression list (запретительный спсиок).

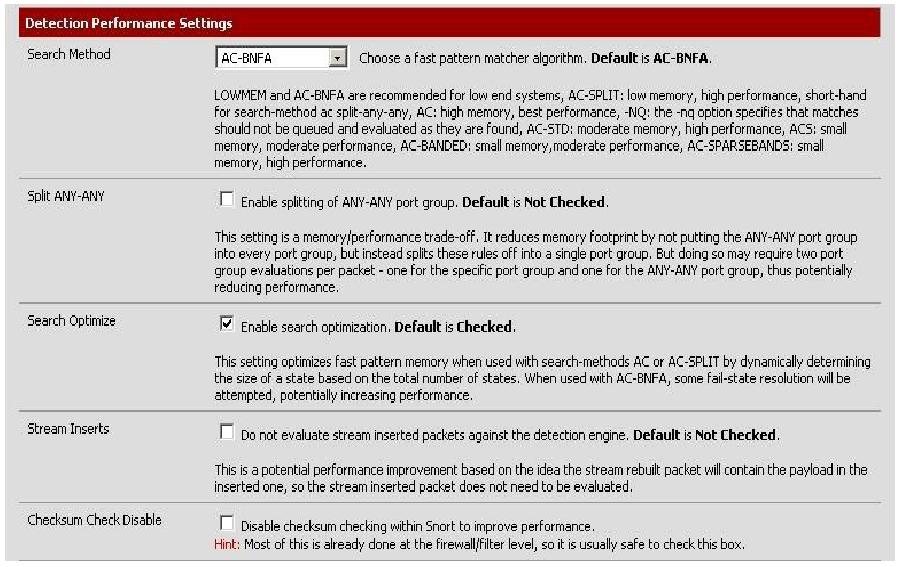

Для установок определения производительности (Detection Performance Settings) дублируйте мои настройки (показанные ниже).

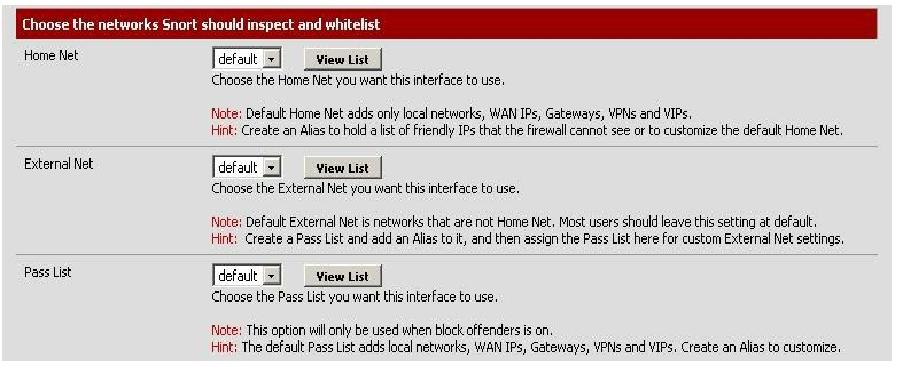

Оставьте все настройки белого списка по умолчанию (как показано ниже).

Фильтр подавления (показанный ниже) будет генерироваться автоматически после начального наблюдения и добавления первой запретительной записи.

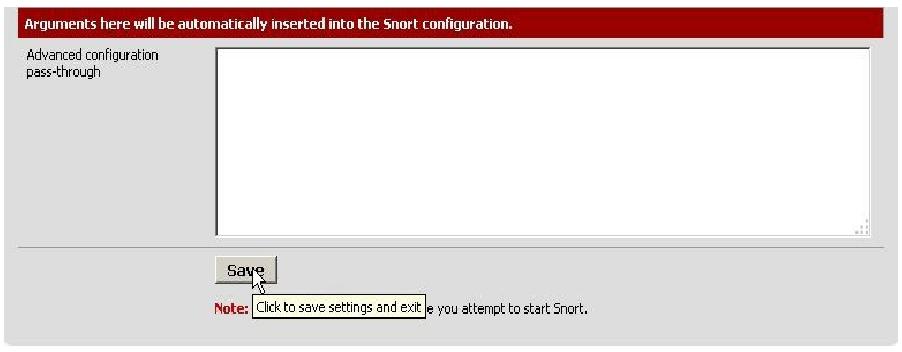

Теперь, когда вы завершили настройку интерфейса LAN,

кликните Save (как показано ниже)

В закладке Update (отобржённой ниже) кликните кнопку Update в середине страницы.

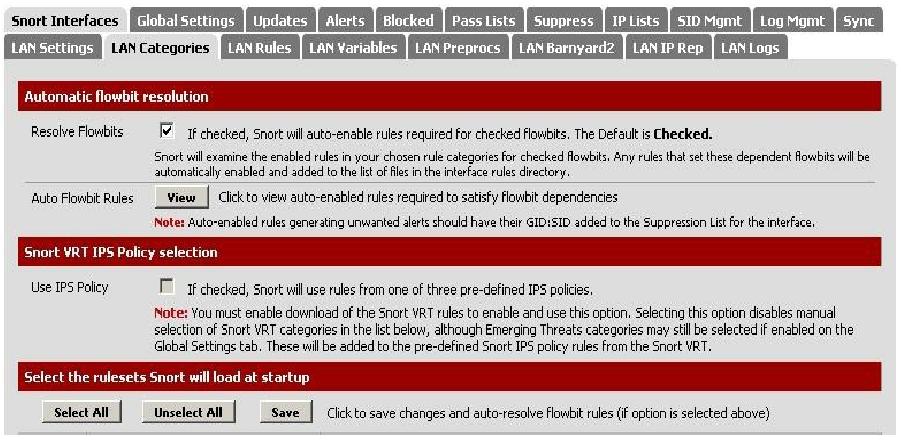

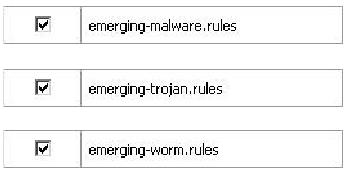

Категории правил угроз являются

специфичными для выбранного интерфейса. Поскольку мы настраиваем интерфейс

LAN для наблюдения, вы должны изменить этот особенный

интерфейс кликнув кнопку редактирования (e) справа в закладке

Snort Interfaces. Далее кликните на закладку LAN Categories и

выберите ТОЛЬКО отображённые ниже правила. Выбор

прочих правил ЗАЛЬЁТ вас

лишними предупреждениями и с ними стоит поэкспериментировать только когда вы освоите

Snort.

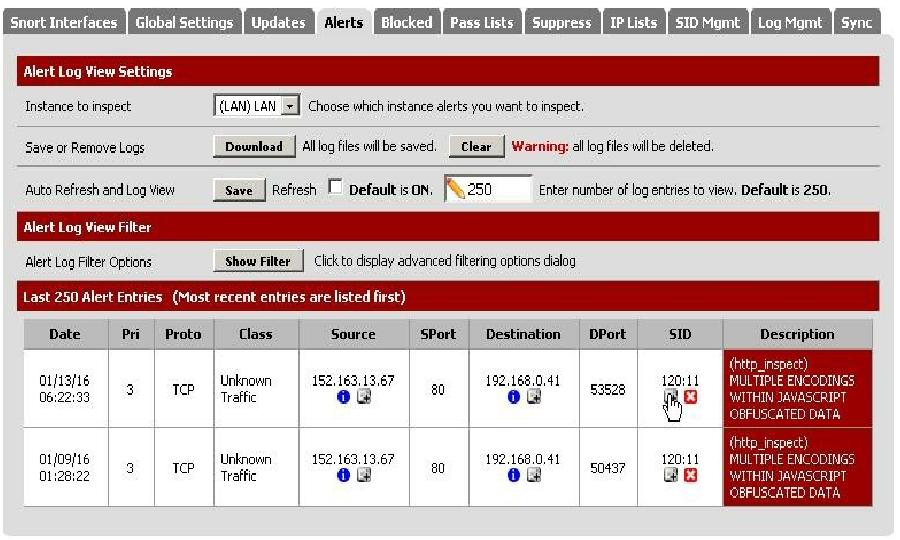

Поскольку Snort выполняется, вы НАЧНЁТЕ просматривать предупреждения как показано в списке ниже. Вы можете добавить предупреждения low-risk (с низким риском) в список запретов кликнув по кнопке плюс (+) в колонке SID (как показано ниже).

![[Совет]](/common/images/admon/tip.png) | Подсказка: |

|---|---|

|

Используйте здравы смысл при создании запретительного списка! |

Когда вы запретите все предупреждения, список подавления должен генерироваться автоматически (auto-generated, как показано ниже).

Поскольку вы наблюдаете за обычным сетевым обменом и установили список подавлений, самое время позволить работать Snort. Теперь вы можете вернуться в настройки Snort Interface и разрешить offenders to be blocked at the source (блокировку злоумышленников в источнике). Запомните, этот параметр я рекомендую оставлять не помеченным, пока вы изменяете наблюдение за обменом.

![[Предостережение]](/common/images/admon/warning.png) | ВАЖНО: |

|---|---|

|

Snort очень мощен и БУДЕТ блокировать обмен! Он даже может блокировать Вас! Если случится такое, зарегистрируйтесь в pfSense с другого компьютера, временно запретите блокировку и просто убедитесь в безопасности заблокированной машины просканировав её на наличие вирусов и вредоносного ПО! Когда установлена и настроена надлежащим образом, эта система СКАЛА! |

Помимо применения резервных копий образов ВМ также целесообразно сохранять копию настроек pfSense. Резервная копия настроек в особенности важна когда разработчики переписывают сборку таким образом, что нарушают определённые пакеты обновлений. В этих обстоятельствах резервная копия образа вашей ВМ вернёт вас только назад к версии, которую вы применяли до того. У меня это случилось только 1 раз за последние 7 лет, так что не надо сильно беспокоиться!

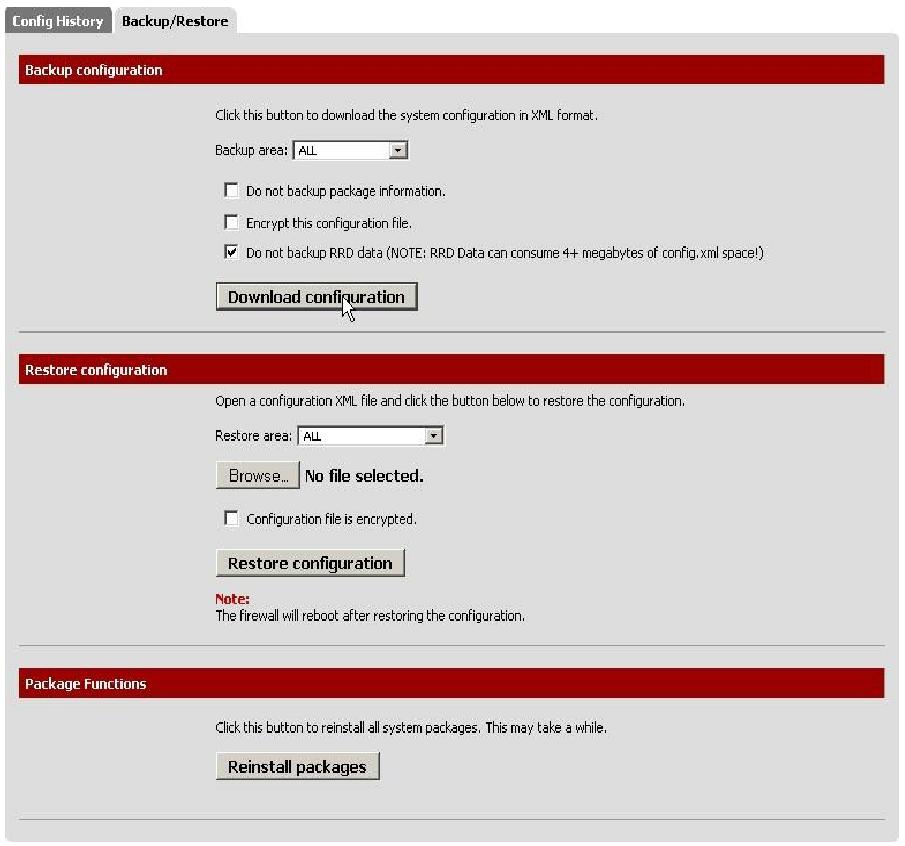

Чтобы получить доступ к странице резервного копирования настройки кликните Diagnostics>Backup/Restore (как изображено ниже).

Вы должны увидеть диалог Backup/Restore как показано ниже. Теперь кликните по кнопке Download configuration

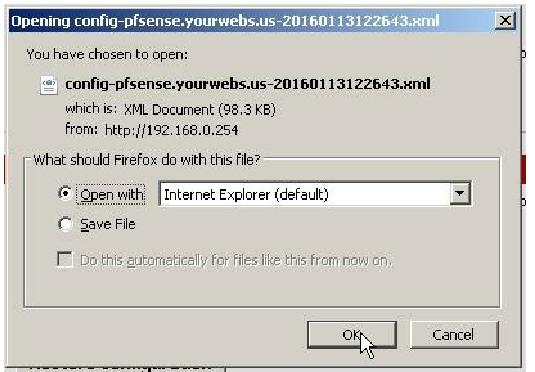

Когда возникнет диалог загрузки (как показано ниже), сохраните вашу настройку на диск.

![[Совет]](/common/images/admon/tip.png) | Подсказка: |

|---|---|

|

Я люблю сохранять её копию на флешке! |

Восстановление вашего pfSense должно быть самоочевидным! Просто воспользуйтесь параметром восстановления настройки!