Глава 3. Безопасность и сетевая среда

Содержание

- Глава 3. Безопасность и сетевая среда

- Введение

- Запрос сложных паролей в вашей сетевой среде

- Использование межсетевого экрана Windows в Расширенной безопасности для блокирования нежелательного обмена

- Изменение порта RDP в вашем сервере для скрытого доступа

- Настройка вашего Windows Server 2016 в качестве группового сервера

- Добавление статической маршрутизации в таблицу маршрутизации вашего Windows

- Применение Telnet для тестирования соединения и сетевого потока

- Использование команды Pathping для трассировки сетевого обмена

- Настройка группировки NIC

- Переименование и слияние домена при помощи PowerShell

- Построение вашего первого Сервера ядра

Различные бреши и уязвимости за последние несколько лет вывели безопасность на передний фронт в мироощущении всех ИТ Администраторов. В среде Windows Server 2016 имеется много функций, которые могут вам позволить заблокировать безопасность в вашей собственной сетевой среде. Давайте обсудим некоторые из этих функций, а также практику некоторых инструментов и приёмы, которые могут помочь нам лучше понимать и перемещаться по собственным сетевым средам. Мы также взглянем на некоторые общие сетевые задачи которые помогут вам в повседневной работе. В данной главе мы рассмотрим следующие рецепты:

-

Запрос сложных паролей в вашей сетевой среде

-

Использование Межсетевого экрана Windows с расширенной безопасностью для блокирования нежелательного обмена

-

Изменение порта RDP на вашем сервере для сокрытия доступа

-

Подключение к нескольким сетям вашего Windows Server 2016

-

Добавление статической маршрутизации в имеющуюся таблицу маршрутизации Windows

-

Использование Telnet для тестирования соединения и сетевого потока

-

Применение команды Pathping для отслеживания сетевого обмена

-

Настройка Группирования NIC

-

Переименование и подключение к домену через PowerShell

-

Построение вашего первого Сервера ядра

В данной главе мы собираемся заняться рядом задач связанных с сетевой средой ваших машин Windows Server 2016 и слегка ограничить такую среду включив некоторые функции безопасности. некоторые из данных инструментов, которыми мы собираемся воспользоваться, будут очень полезны для ежедневных задач, и я надеюсь, что те шаги, которые мы предпримем, подскажут вам начать применять в собственном сознании некоторые приёмы для более глубокого изучения возможностей использования преимуществ Microsoft, которые они предлагают в данной операционной системе.

При том инструментарии, которым владеют сегодняшние нападающие, простые пароли должны быть объявлены вне закона в любой компании. Включение требования на сложные пароли в вашей сетевой среде достаточно простое; самая сложная часть состоит в том, чтобы знать где найти эту установку. Мы собираемся потребовать сложные пароли выполнив изменения внутри Групповой политики. Далее в этой книге мы собираемся выполнять множество вещей внутри Групповой политики, однако требование для сложных паролей является настолько распространённым, что я ощущаю его как нечто необходимое в качестве основного элемента безопасности, а не как что- то, что может быть собрано воедино вместе с другими задачами Групповой политики. Итак мы будем применять Групповую политику в пошаговом режиме и соединение этого рецепт с нашей главой по Групповой политике даст вам даже больше места для творчества в том способе, который вы можете позже изменять для реализации данной политики пароля.

Нам необходимо работать в среде домена, так как Групповая политика является чем- то, работающим внутри Active Directory. То изменение, которое мы собираемся осуществить в Групповой политике выполняется в некотором Контроллере домена, и мы будем применять компьютер клиента для проверки нашей политики, когда она будет реализована.

Следующие шаги помогут вам включить требование сложных паролей в вашей сетевой среде:

-

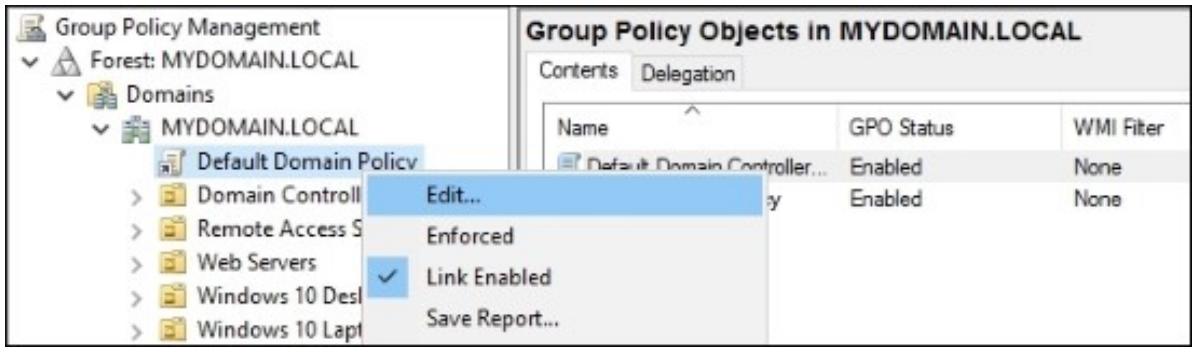

В своём Контроллере домена запустите Group Policy Management изнутри меню Tools в Диспетчере сервера (Server Manager).

-

Раскройте название своего леса и найдите имя своего домена внутри папки

Domains. Если вы раскроете своё доменное имя, вы обнаружите некий GPO (Group Policy Object, Объект групповой политики) в дереве с названием Default Domain Policy. Данная политика автоматически настраивается в новой среде Active Directory для применения ко всем вашим учётным записям пользователей, поэтому для данного рецепта мы изменим этот GPO, чтобы требовать сложные пароли для всех своих пользователей. -

Кликните правой кнопкой по Default Domain Policy и кликните Edit….

![[Совет]](/common/images/admon/tip.png)

Совет Вы легко можете создать новый GPO и применить его вместо изменения встроенной политики по умолчанию. Это даст вам контроль над тем кот и что настроил и применил в установках Для больших подробностей по управлению самими групповыми политиками обратитесь к Главе 9, Групповая политика. В данном рецепте мы применяем Default Domain Policy чтобы уменьшить число шагов, которое вам необходимо выполнить, однако рекомендуется никогда не применять имеющуюся у вас Default Domain Policy чтобы делать реальные изменения в некоторой промышленной среде.

-

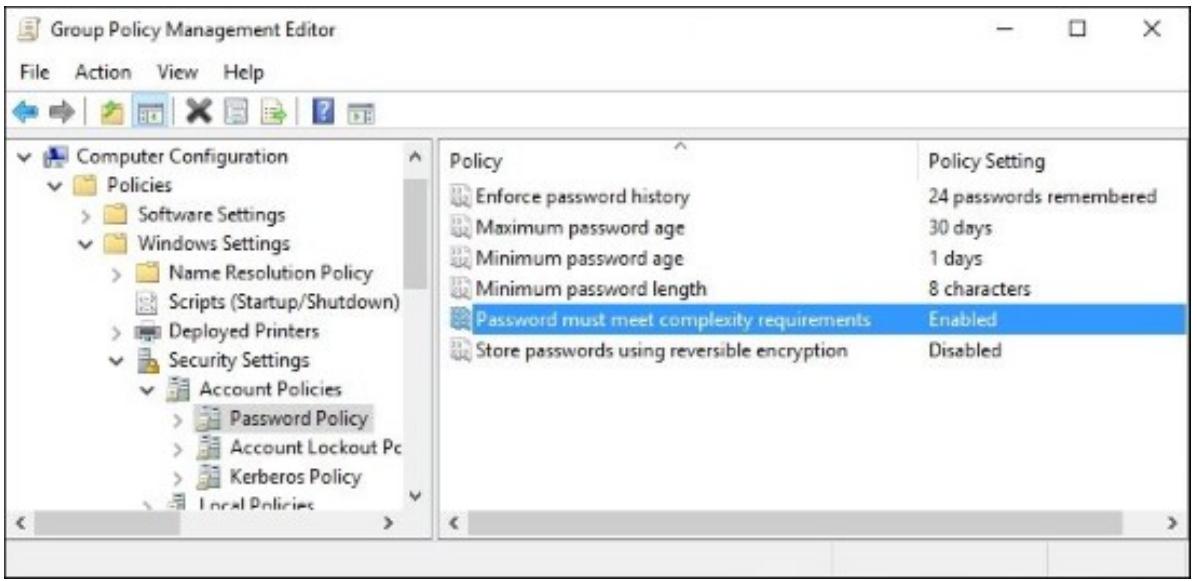

Переместитесь в следующее местоположение Computer Configuration| Policies| Windows Settings| Security Settings| Account Policies| Password Policy.

-

Здесь располагаются опции настройки, которые могут устанавливать требования для пароля в вашей сетевой среде. Я намереваюсь установить Maximum password age в значение

30 daysс тем чтобы всем требовалось изменять их пароли ежемесячно, а также я увеличу Minimum password length до8 characters. Я также включу настройки требований сложности, которые установят ряд различных требований. Если вы дважды кликните по такой установке и переместитесь к закладке Explain, вы увидите список всех таких элементов, которые требуются в настоящее время.

-

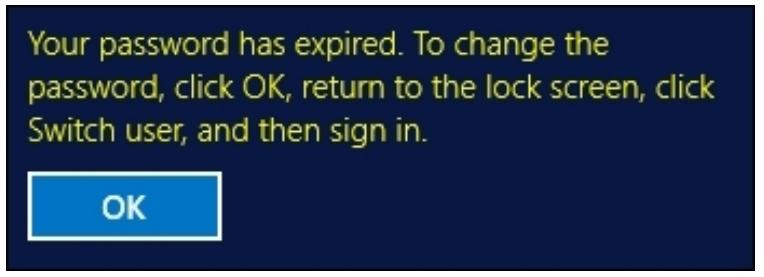

Теперь мы пройдём далее и попытаемся зарегистрироваться в некотором компьютере с учётной записью пользователя домена и обнаружим, что нам пароль больше не соответствует необходимому критерию и нам необходимо изменить его надлежащим образом.

Так как мы установили требования для сложности пароля в Политике домена по умолчанию, это требование распространилось по всей нашей сетевой среде. Политика надёжного пароля очень важна в сегодняшних сетевых средах и всего лишь царапина на общей поверхности возможностей групповой политики. Эти простые изменения настроек могут повлиять на то, будет ли ваша компания скомпрометирована в результате брутальной силовой атаки по взлому пароля.

Я часто наталкиваюсь на большое число сетевых сред с применяемыми в них политиками, которые запрещают встроенный WFAS (Windows Firewall with Advanced Security, Межсетевой экран Windows с Расширенной безопасностью) по умолчанию на всех их машинах. Обычно если я спрашиваю об этом причина либо неизвестна, либо "Так было всегда". Я полагаю, что это проистекает со времён Windows XP/ Server 2003 или может быть ещё более ранних, когда Межсетевой экран Windows был менее чем желанен. Поверьте мне, когда я говорю вам, что WFAS в сегодняшних операционных системах очень развит, надёжен и привносит множество преимуществ. Если желаете прекратить ненужный и злонамеренный обмен попадающий в ваш сервер. Более не смотрите за пределы этого встроенного инструмента.

Для данной задачи мы намереваемся применять две машины Windows Server 2016. Мы проверим соединение между ними двумя для установки нашей отправной точки и затем создадим правило, которое заблокирует те функции, которые мы только что проверили. Далее мы выполним проверку вновь, чтобы убедиться, что наши изменения в действительности делают то, что мы и ожидаем от них, а именно блокируют обмен, который мы пытаемся создавать. Важно настраивать отправную точку тестирования и выполнить затем те же самые проверки вслед за каждым изменением, чтобы быть уверенным, что данные правила работают в точности так, как мы и ожидаем.

Если вы хотите остановить нежелательный обмен в сторону своего сервера выполните следующие шаги:

-

Для начала мы хотим проверить существующее соединение. Я регистрируюсь на своём сервере

DC2и из него я могу успешно выполнить командуping web1и получить некий отклик. Я также могу открыть File Explorer, зайти на\\WEB1и просмотреть там папки, открытые для совместного доступа. Это установочное тестирование сообщает мне что и обмен ICMP (ping) и файловый доступ в настоящее время открыты и разрешены WFAS вWEB1. Мы хотим отключить возможность такого функционирования. -

Зарегистрируйтесь на

WEB1и откройте Windows Firewall with Advanced Security (Межсетевой экран Windows с Расширенной безопасностью). Вы можете открыть его либо из экрана Start (Пуск) и вызвав его оттуда, либо открыв приглашение Run и набрав в нёмwf.msc. -

Внутри WFAS вашими лучшими друзьями когда вы пытаетесь управлять своим обменом являются разделы Inbound Rules Outbound Rules (входящих и исходящих правил, соответственно) с левой стороны. Вам необходимо воспринимать Входящий и Исходящий обмен с точки зрения самого рассматриваемого сервера. Входящие правила манипулируют обменом, который протекает в сторону вашего сервера, а Исходящие правила обрабатывает обмен, проистекающий из вашего сервера в сторону остальной сетевой среды. Если вы кликните по Inbound Rules, вы обнаружите полный перечень предварительно настроенных правил, которые ужи имеются.

-

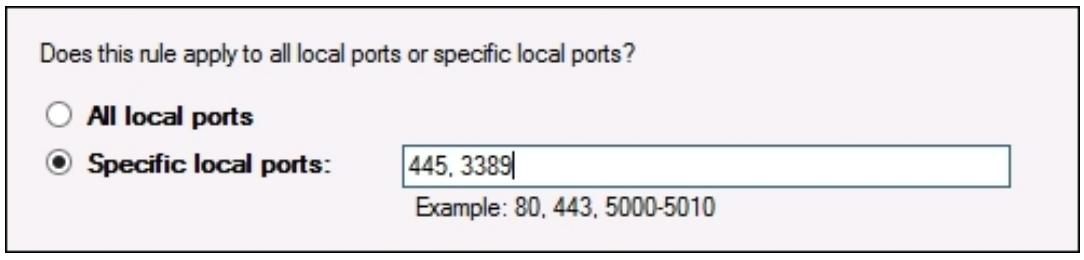

Кликните правой кнопкой по Inbound Rules, а затем кликните по New Rule….

-

Для начала давайте сделаем правило, которое блокирует доступ к файлам. Выберите Port и затем в следующем экране введите значение

445для порта TCP. затем вы реализуете также блокирование доступа RDP, так как он также в настоящее время разрешён. Нет проблем! Просто разделите эти значения запятой как показано ниже:

-

Выберите Block the connection (Блокировать соединение).

-

В следующем экране, в котором вы выбираете к какому профилю межсетевого экрана (firewall) применить это правило, вы можете оставить его установленным для все трёх проверок, как установлено по умолчанию. Это гарантирует, что данное правило будет применено ко всем NIC, которые имеют некий назначенный профиль межсетевого экрана. Если в вашем сервере имеется только один NIC и он присоединён к вашему домену, тогда вы можете завершить работу, оставив выбранным только имеющийся профиль домена, если вы желаете отменить выбор двух остальных. Для данного рецепта я собираюсь оставить все проверки.

-

Наберите любое описательное наименование для своего правила - что- то навроде

Block File and RDP Access. -

Вы сделали это! Вы увидите, что новое правило существует и оно немедленно вступает в действие. Если вы проследуете к своему другому серверу, вы теперь обнаружите, что вы больше совсем не можете осуществлять RDP или просматривать совместные ресурсы на

WEB1. -

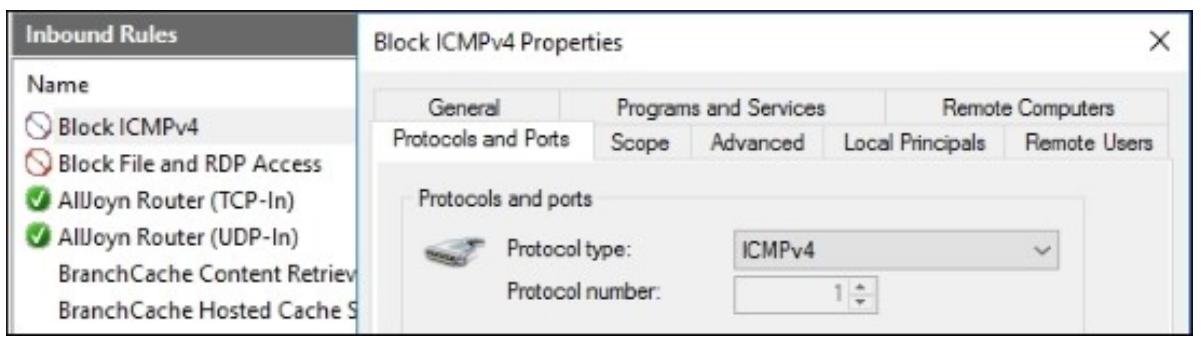

Вы всё ещё можете, однако, успешно выполнять ping к

WEB1, и мы хотим также прекратить и это. Для остановки обмена ICMP вам просто нужно создать другое правило. Это однако несколько сложнее. Для начала проследуйте в Inbound Rule и создайте второе правило, а также примените те же самые установки, которые вы применяли для своего правила файлаRDP. Вам необходимо ввести нечто в поле Port; это не имеет значения, так как мы сделаем это несостоятельным через минутку, поэтому можно воспользоваться портом445для нашего примера. -

Великолепно, теперь у вас имеются два правила, которые блокируют порт

445. Это для нас не очень хорошо. Кликните правой кнопкой по последнему созданному правилу, проследуйте в Properties и позвольте слегка улучшить его. -

Внутри закладки Protocols and Ports ракройте ниспадающий тип Protocol и выберите ICMPv4. Это всё что вам необходимо сделать! Вы теперь изменили данное правило так, что оно более не блокирует TCP порт

445, однако вместо этого данное правило теперь блокирует обмен ICMPv4.

-

Если вы опять зарегистрируетесь в

DC2, мы больше не сможем получать отклики ping когда попробуем установить соединение со своим серверомWEB1.

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

Потратьте некоторое время на то чтобы проиграть побольше вариантов в закладке Scope. Данный раздел правил WFAS делает возможной для вас сферу правила вниз с тем чтобы оно применялось только для определённых IP адресов или диапазонов. Может быть вы желаете заблокировать доступ к совместным файловым ресурсам только для определённой подсети или только для внешних NIC некоторого терминального сервера. Подобные этому требования просто реализовать! |

Мы воспользовались Межсетевым экраном Windows с Расширенной безопасностью (WFAS) для создания пары правил блокирования нежелательного обмена, поступающего на наш сервер. Эти правила помещаются на место немедленно и их очень просто создать. ЧТо ещё лучше, так это что наши правила WFAS несомненно могут быть созданы с применением Групповой политики с тем, чтобы вам даже не нужно было прикасаться к конкретным серверам для применения правил соединения к ним. WFAS очень сильно отличается от имевшегося 10 лет назад Межсетевого экрана Windows, и если вы не применяете его сегодня, я настоятельно рекомендую чтобы вы пересмотрели своё отношение к нему.

Все пользуются RDP. Атакующие и боты, что странно, также знают, что все применяют RDP. Если вы работаете с приграничными серверами, которые подключены к интернету, наличие включённого RDP в особенности опасно, так как достаточно просто оставить ваш сервер в состоянии, когда он открыт из- за пределов вашей сетевой среды. Это даёт кому угодно возможность начать подбор пароля или попутку брутального силового входа в ваш сервер, либо просто доставить вам головную боль от отказа в обслуживании путём проброса тысяч попыток зарегистрироваться на данном сервере.

Даже не заботясь о потенциальном доступе из общедоступного интернета вы можете захотеть наличия гарантии того, что обычные пользователи не попытаются шарить там, где им не следует, в открытых RDP подключениях к серверам в вашей сетевой среде. Имеется ряд способов, которыми вы можете ограничить такой доступ. Вы можете прийти с некоторыми творческими правилами межсетевого экрана, которые не позволят доступ для определённых подсетей, а также попытаться поддерживать свои компьютеры ИТ в таких подсетях. Либо, быть может, вы способны настроить RDP на ваших серверах назначения на требование сертификатов как части процесса аутентификации, тем самым позволяя только пользователям с такими сертификатами иметь доступ. Оба этих способа достаточно сложны. Я хочу предложить намного более простое решение для того чтобы нежелательные глаза не могли видеть мои экраны регистрации RDP.

Измените порт, по которому работает RDP! Что? Мы можем сделать это? Да, RDP по умолчанию прослушивает

соединения и осуществляет их по порту TCP 3389,

Клиент Удалённого рабочего стола, который устанавливается практически на всех машинах клиентов и почти везде,

автоматически полагает, что ваш сервер, с которым он должен соединиться прослушивает порт

3389 и поэтому даже не определяет никакой порт при попытке осуществить

соединение. В клиенте даже нет никакого поля для его определения. Поэтому достаточно редко я общаюсь с людьми

(даже с персоналом ИТ), которые знают, что порт 3389 является значением

по умолчанию. Допустим, мы имели бы возможность изменить такой 3389

на нечто другое, что- то по нашему собственному выбору, я полагаю, что это было бы грандиозным делом по

удержанию людей вдали от наших систем. Допустим, у нас имеется чувствительный сервер, доступ к которому мы

хотим свести к минимуму. Давайте сменим его порт RDP на какой- то известный только нам, может быть на порт

4822. Это сдержит как- то от доступа к нему.

{Прим. пер.: неплохо также вместе с этим задать правила защиты от сканирования

портов - например, их последовательного перебора - в вашей сетевой среде.}

Эту работу выполнит любая машина Windows Server 2016. Мы собираемся настроить индивидуальный порт RDP на

WEB1, а затем мы собираемся проверить

доступ к нему с некоторой машины клиента Windows 10.

Для изменения имеющегося значения порта RDP на выбранное вами значение пройдите следующие этапы:

-

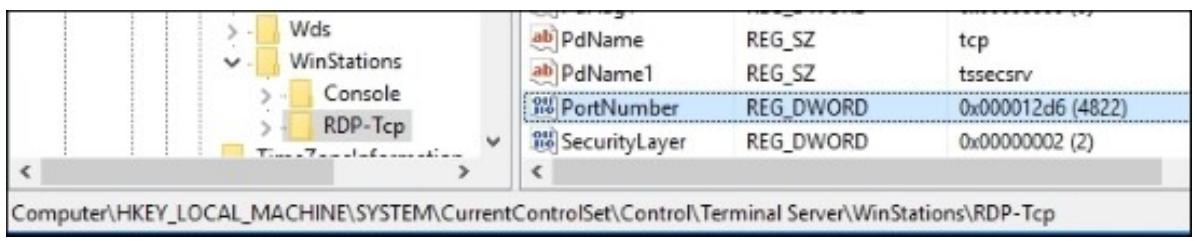

Откройте Редактор реестра (Registry Editor) сделав это либо найдя его в меню Пуск (Start), либо набрав в командной строке

regedit. -

Переместитесь в

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp. -

Отыщите значение с названием PortNumber и измените его на

4822.

-

Перезапустите свой сервер

-

Теперь зарегистрируйтесь на своём компьютере клиента и откройте Remote Desktop Connection, набрав это название в своём экране Start. Вы также можете набрать в командной строке

mstsc, чтобы открыть ту же программу. Если вы попробуете напрямую подключиться кWEB1, ваше соединение завершится неудачно, так как данный сервер больше не прослушивает стандартный порт3389. -

Введите

WEB1:4822и вы успешно осуществите соединение.

![[Совет]](/common/images/admon/tip.png)

Совет Если вы всё- таки вначале не сможете выполнить соединение, проверьте свои настройки Межсетевого экрана. Скорее всего вам необходимо будет добавить некое правило в WFAS данного сервер для того, чтобы разрешить доступ к порту

4822.

Применяя небольшое изменение в реестре мы можем настраивать прослушивание порта RDP на серверах. Это поможет уберечь от выполнения нежелательных RDP соединений, что может быть полезным как внутри сетевой среды корпорации так и за её пределами. После выполнения такого изменения к вашему окну регистрации RDP смогут получить доступ только те, кто знает ваш новый порт RDP и кто знает как воспользоваться таким индивидуальным портом внутри вашего инструмента соединений с Удалённым рабочим столом.

Исторически имелось не так много сценариев, которые требовали от серверов Windows наличия более одной сетевой платы. Это происходило по той причине, что основную часть ролей, которую они выполняли, осуществлялась в некоторой единственной сетевой среде, к которой они были подключены. Для сервера не существовало потребности прямого соединения со множеством сетевых сред, поскольку это была работа межсетевого маршрутизатора и коммутатора, так? В сегодняшнем мире Windows Server имеется множество ролей, которые могут получить преимущество от наличия группового сервера (multi-homing), что просто напросто означает, что можно применять множество NIC; роли Удалённого доступа, такие как DirectAccess и VPN рекомендуют применять установку с двумя NIC, причём вы даже можете применять некий Windows Server как обычный маршрутизатор, если пожелаете.

Я много работаю с DirectAccess и я обнаруживаю множество групповых серверов с неправильными сетевыми настройками. Данный рецепт является коллекцией моментов, которым необходимо следовать при настройке Windows Server со множеством NIC чтобы обеспечить гарантированным поток обмена в том виде, как вы его ожидаете видеть.

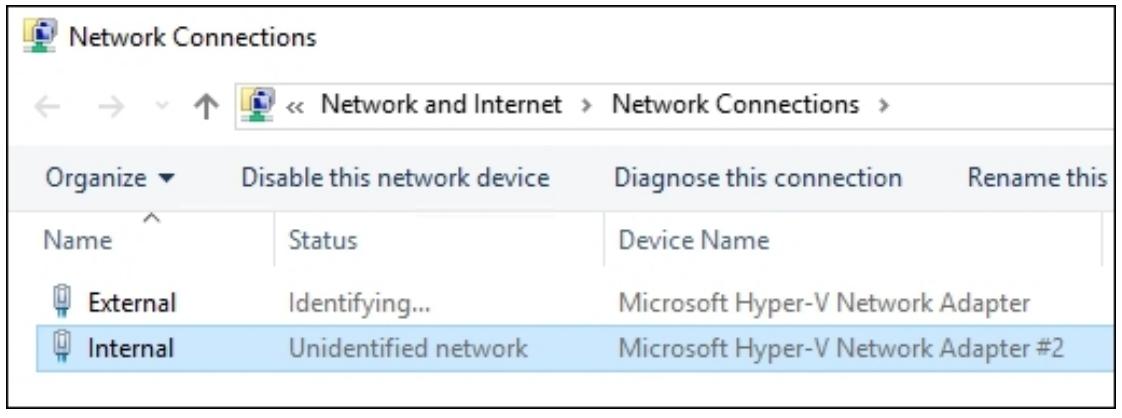

Для данной работы вам всего лишь необходим работающий Windows Server 2016. У нас имеются два NIC, установленные в данном сервере и они подключены к различным сетевым средам. Я подготавливаю сервер Удалённого доступа (Remote Access), который будет находиться здесь, поэтому у меня есть один NIC, подключённый к моей внутренней корпоративной сетевой среде, в то время как другой NIC подключён к Всемирному Интернету.

Для настройки Windows Server со множеством NIC выполните следующий процесс:

-

Только один Шлюз по умолчанию (Default Gateway): В свойствах вашего NIC вам необходимо проверить что вы имеете Шлюз по умолчанию только в одном своём NIC. Это наиболее распространённая ошибка, которую я обнаруживаю на практике. Если у вас имеются два NIC, может показаться логичным что вы просто наполняете их установки IP адреса в точности как если бы они находились в любом сервере или компьютере, верно? Нет-с. Основная задача Шлюза по умолчанию (Default Gateway) быть местом отступления или маршрутизации в качестве последнего средства. Всякий раз, когда ваш сервер пытается отправить ваш сетевой обмен, он просматривает свою локальную таблицу маршрутизации на предмет того, как ему отправлять этот сетевой трафик. Если он не обнаруживает определённого маршрута, который соответствует тому IP адресу, куда вы должны выполнить отправку, тогда этим местом будет по умолчанию адрес установленный для Шлюза по умолчанию. По этой причине вы всегда хотите иметь только один Шлюз по умолчанию, вне зависимости от того, сколько NIC подключено к нему. Все прочие установленные в данном сервере NIC просто оставляют поле Шлюза по умолчанию незаполненным внутри имеющихся свойств TCP/IP. Между прочим, для сервера DirectAccess или для большей части прочих серверов, которые повёрнуты лицом к Интернету, необходимо чтобы Шлюз по умолчанию находился в NIC Внешней сети, поэтому я буду оставлять это поле пустым в свойствах моих Внутренних NIC.

-

Ограничьте свои DNS серверы: Другой часто встречающейся настройкой, с которой я постоянно сталкиваюсь состоит в наличии определения адресов DNS серверов для каждого сетевого адаптера, установленного в данной системе. Хотя это ничего и не разрушает, как это может происходить в случае со множеством Шлюзов по умолчанию, это может приводить к некоторому нежелательному замедлению в случае, когда система пытается выполнять разрешение имён DNS. Попытайтесь иметь адреса DNS сервера настроенными только в одном NIC. Опять же, применяя наш пример установки сервера DirectAccess, я буду настраивать адреса DNS сервера в моём Внутреннем NIC, так как это необходимо для того, чтобы DA работал. Я не буду помещать описания своих общедоступных серверов DNS во Внешнем NIC; вместо этого я оставлю эти поля пустыми.

-

Применяйте статическую адресацию IP: Роли и функции, которые вы можете выполнять в Windows Server, которому необходимо множество NIC, будут лучше обслуживаться при наличии информации статических IP адресов, назначенной этим сетевым картам. Если вы позволите одному или более своих NIC запрашивать информацию от DHCP, вы легко сможете создать некую ситуацию, при которой вы будете иметь определёнными слишком большое число серверов DNS, либо когда вы будете иметь в своей системе множество Шлюзов по умолчанию. Как мы уже знаем, никакой из этих сценариев не является желательным. {Прим. пер.: Ситуация несколько меняется при наличии у вас слишком большого количества серверов, которыми вы должны управлять вручную. В этом случае вам необходимо выполнять тщательную настройку своих DHCP серверов и обязательно привязывать IP адреса к MAC адресам, или даже прибегать к ещё более изощрённым настройкам.}

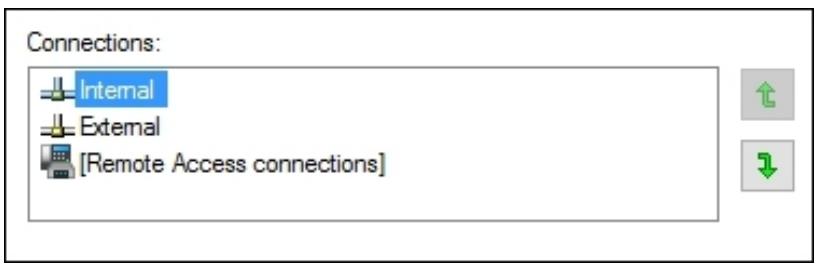

-

Назначайте приоритеты имеющимся привязкам NIC: Хорошей практикой является установка некоторой приоритетности для ваших NIC с тем, чтобы вы могли поместить ту карту, для которой вы ожидаете иметь больше всего сетевого обмена под №1 в имеющемся списке. Для нашего сервера DirectAccess мы всегда хотим чтобы Внутренний NIC помещался в самом верху, поэтому убедитесь, что вы правильно воспользовались данными шагами:

-

Откройте Network and Sharing Center (Центр управления сетями и общим доступом) и кликните по Change adapter settings (Управлению сетевыми подключениями) с тем, чтобы вы оказались в экране Network Connections (Сетевых подключений), где вы можете обнаружить все установленные в вашей системе сетевые адаптеры.

-

Теперь нажмите на своей клавиатуре клавишу

Altи вы увидите меню в верхней части данного окна. -

Проследуйте в меню Advanced (Дополнительно) и кликните по Advanced Settings… (Дополнительные параметры) Теперь просто убедитесь, что ваш Internal NIC находится в самом верху. {Прим. пер.: отметим, что эту процедуру неплохо выполнить и ноутбуке имеющем как WiFi, так и RJ-45!}

-

-

Добавить статические маршруты: Пару минут назад вы, вероятно, начали размышлять: "Эй, если у меня нет Шлюза по умолчанию в моём Внутреннем NIC, кто сообщит моему серверу как поместить пакеты в подсети моей внутренней сетевой среды?" Великолепный вопрос! Так как у вас имеется только один Шлюз по умолчанию, когда вам необходимо осуществить обмен с одного из прочих NIC, вам необходимо быть уверенным, что в таблице маршрутизации вашего Windows существует некий статический маршрут. Это обеспечит то, что данный сервер знает какой интерфейс получает обмен для каждой из подсетей. Не забудьте ознакомиться с нашим следующим рецептом для конкретной информации о том, как добавлять такие маршруты.

Любой может сделать свой сервер способным к групповому доступу (multi-home), простым подключением двух NIC к двум различным сетевым средам. Самая замысловатая часть состоит в том, чтобы гарантировать надлежащую настройку таких NIC и самой операционной системы с тем, чтобы сетевой обмен постоянно протекал в верном направлении. Следуя данному перечню правил создаст вам основательный фундамент для того, чтобы строить такие типы сценариев и понимать что вы делаете с тем, чтобы всё происходило как нужно. Отклонение от этих правил будет иметь результатом непредсказуемое поведение, что порой не является достаточно очевидным. Это может привести в дальнейшем вашем пути к очень обескураживающим поискам неисправностей.

С рецептом Добавление статической маршрутизации в таблицу маршрутизации вашего Windows

Данный рецепт выводит нас на поля, вспаханные в нашей предыдущей теме. Если вы никогда не работали с сервером, который применяет более одного NIC, тогда, скорее всего, у вас никогда не было причины соприкасаться с таблицей маршрутизации Windows. Те минуты, которую вы потратите на выполнение задачи с настройкой некоторого нового сервера, которому необходимо быть подключённым ко множеству сетевых сред, либо продраться сквозь некую ситуацию, в которой вам необходимо отыскать проблему в подобной системе, они несомненно станут критически важной информацией, которую необходимо всегда иметь в своём заднем кармане. {Прим. пер.: Вспоминается наставление на сборах пожилого генерала юным лейтенантам, только что призванным в Военную академию. Он достал из своего заднего кармана галифе с широкими лампасами солидный свёрток туалетной бумаги.}

В сервере, который присоединён ко множеству сетевых сред у вас имеется только один определённый вами адрес Шлюза по умолчанию. Это означает, что все те сети, которые должны достигаться потоками данных через один из прочих NIC, который не имеет определённого Шлюза по умолчанию, необходимо преднамеренно определять внутри имеющейся таблицы маршрутизации. В противном случае Windows просто не знает как ему достичь таких подсетей и он попытается поместить весь обмен в свой Шлюз по умолчанию. Такой обмен никогда не достигнет своего назначения и в соединении будет отказано.

В настоящий момент мы настраиваем новый VPN сервер. Этот сервер подключается во Всемирный Интернет, из которого поступают удалённые клиенты, а прочие NIC подключены во Внутреннюю сетевую среду с тем, чтобы данный обмен клиента мог осуществить свой путь в имеющимся серверам приложений, к которым необходим доступ таких пользователей. В данном сценарии Шлюз по умолчанию должен быть заполнен во Внешнем NIC. Во всех Внутренних NIC не будет никаких определённых адресов Шлюза по умолчанию и без некоторой поддержки Windows не будет иметь соображений по надлежащей маршрутизации обмена в сторону серверов во внутренней сетевой среде.

В нашем примере имеющийся Внутренний NIC подключается к имеющейся сетевой среде

10.0.0.x.

Так как он имеет непосредственное подключение к данной сетевой среде, он автоматически способен надлежащим

образом осуществлять взаимодействие с прочими серверами, которые располагаются в данной подсети. Поэтому если

сервер VPN имел адрес 10.0.0.5, и у нас имелся Контроллер домена, работающий

по адресу 10.0.0.2, у нас будет возможность взаимодействовать с таким

Контроллером домена без какой- либо дополнительной настройки. Однако большая часть компаний имеет множество

подсетей внутри своих сетевых сред. Поэтому что если нашим пользователям VPN необходимо связаться с веб сервером,

который располагается в нашей сетевой среде 10.0.1.x? Когда обмен достигает

вашего сервера VPN, который осуществляет поиск получателя 10.0.1.8,

такой VPN сервер проверит свою локальную таблицу маршрутизации и обнаружит, что у него не имеется никакой записи

для вашей сетевой среды 10.0.1.x. Так как он не знает что ему делать с

таким запросом, он отправит его в свой Шлюз по умолчанию, который отправит все такие пакеты обратно во Внешний

NIC. Эти пакеты не имеют правильного получателя, которого они могли бы достичь через данный Внешний NIC, который

подключён ко Всемирному Интернету, и поэтому такой обмен получит отказ.

Нам необходимо определить статический маршрут в имеющейся таблице маршрутизации нашего сервера VPN с тем,

чтобы когда клиенты VPN запросят ресурсы внутри сетевой среды 10.0.1.x,

тогда такой обмен проделал бы свой успешный путь в сетевую среду необходимого получателя. Нам необходимо связать

такой маршрут с нашим Внутренним NIC с тем, чтобы сервер VPN

знал как он должен отправлять эти пакеты через данный физический сетевой интерфейс.

Мы устанавливаем некий новый сервер VPN

Windows Server 2016. Уэтого сервера имеются два установленных NIC,

причём один подключён ко Всемирному Интернету, а другой подключается ко внутренней сетевой среде. Внутри

нашей корпоративной сетевой среды имеются две подсети. А именно, 10.0.0.x (/24),

к которой подключён наш Внутренний NIC и 10.0.1.x (/24), в которой

расположены наши веб- серверы. Безусловно, между этими двумя Внутренними подсетями имеется некий маршрутизатор,

который делает возможным обмен потоками данных между этими двумя. IP адрес такого маршрутизатора имеет значение

10.0.0.254. Если бы у нас была возможность настроить некий Шлюз по умолчанию

в данном Внутреннем NIC нашего сервера VPN,

он был бы установлен в значение 10.0.0.254 и весь обмен осуществлялся бы без

всякого дальнейшего участия. Однако, поскольку наш сервер VPN

является групповым (multi-homed), а может иметься только один Шлюз по умолчанию, который мы настроили на

Внешнем NIC, нам необходимо сообщить данному серверу как ему перемещать обмен

10.0.1.x через

10.0.0.254 применяя его Внутренний NIC.

Итак, по существу, нам необходимо сделать следующее, чтобы создать некий статический маршрут в нашем

сервере VPN:

-

Определить ту подсеть, с которой мы хотим осуществлять взаимодействие. В нашем случае это

10.0.1.0 -

Определить маку для этой подсети, которой является

255.255.255.0 -

Определить конкретный адрес IP того маршрутизатора, который даст нам доступ к данной сети, и он

10.0.0.254 -

Определить идентификационный номер данного Интерфейса физического NIC, который необходим для данного обмена и который может быть получен следующим образом:

-

Обнаружение такого идентификатора NIC отнимет у нас всего минуту. Для начала откройте Network Connections и раскройте его поля чтобы вы могли увидеть название каждого NIC.

-

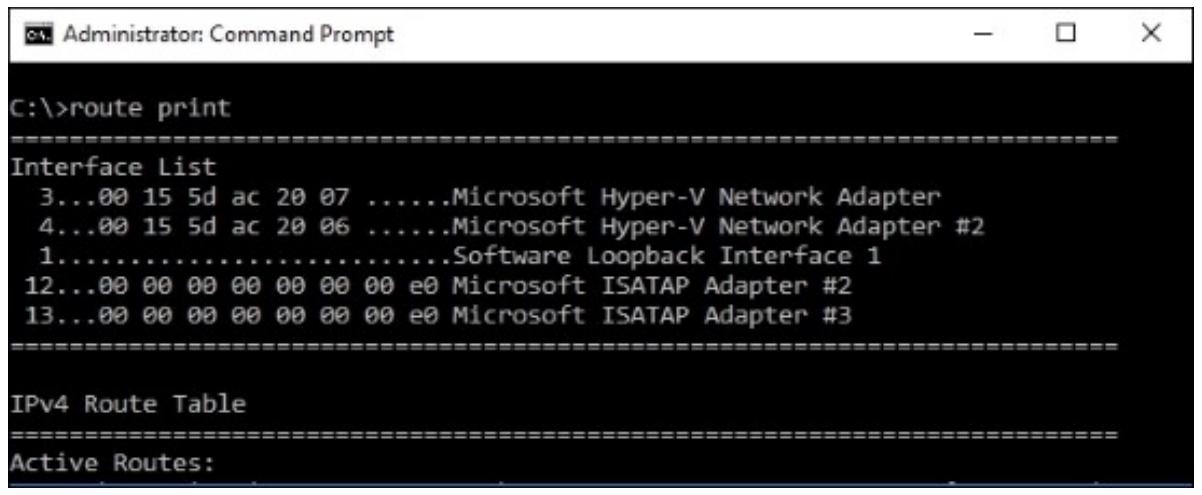

Теперь откройте приглашение Командной строки и введите

route print. Эта команда выведет для вас всю таблицу маршрутов. Вернитесь назад в самый верх и вы увидите перечисление всех номеров идентификации Интерфейсов ваших NIC.

Мы можем увидеть, что наш Внутренний NIC является вторым NIC и имеет название

Microsoft Hyper-V Network Adapter #2. Просмотрев эти записи в выводе маршрутов, мы обнаружим некий номер с левой стороны от этого названия. Именно этот и является идентификационным номером нашего Интерфейса NIC, который в нашем примере равен4.

-

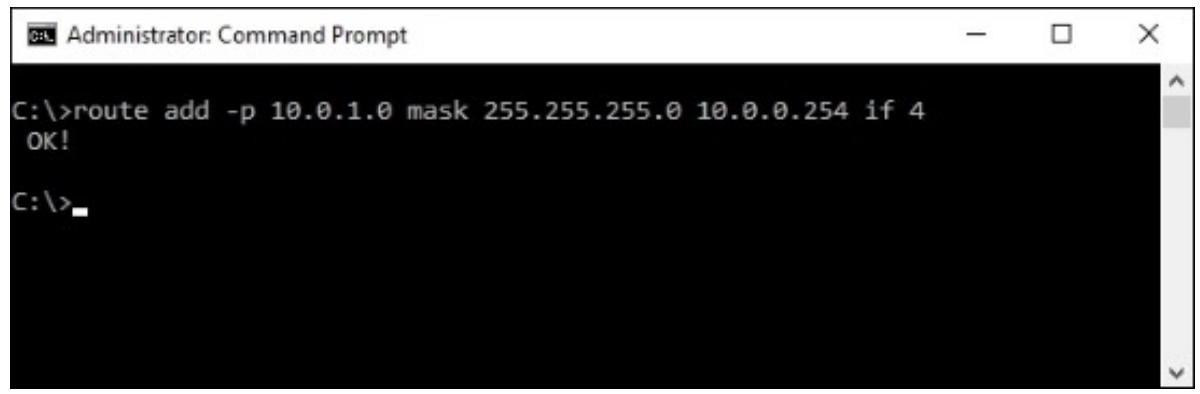

Теперь у нас имеется вся информация, необходимая для того чтобы собрать её вместе в наш оператор маршрута

и связать его с нашим Внутренним NIC. Общий формат, который должен иметь наш оператор добавления маршрута таков

route add -p <subnet> mask <mask> <gateway> if <interfaceID>.

Часть -p данной команды очень важна, так как именно она делает

данный маршрут постоянным (persistent). Без части -p наш новый маршрут

исчез бы после перезагрузки.

Итак, чтобы сообщить серверу VPN

как отправлять обмен в нашу новую подсеть 10.0.1.x, о которой мы

только что говорили, наша конкретная команда такова:

route add -p 10.0.1.0 mask 255.255.255.0 10.0.0.254 if 4

Эта команда сообщает серверу о необходимости добавления постоянного маршрута для сетевой среды

10.0.1.0/24, направляя этот сетевой обмен через шлюз

10.0.0.254 и связывая этот маршрут с NIC идентификатором

4, который является нашим Внутренним сетевым интерфейсом.

В групповом сервере только один NIC будет иметь Шлюз по умолчанию. Таким образом, все подсети, к которым

нам необходим доступ через прочие интерфейсы должны быть определены специальным образом. Пока мы не добавили

такой новый маршрут, данный сервер никак не мог взаимодействовать с имеющейся у нас сетью

10.0.1.0. Это было обусловлено тем, что имеющаяся таблица маршрутизации

не имела никакой информации о данной подсети, поэтому всякий возникающий к ней обмен отправлялся в Шлюз по

умолчанию, который находится во Внешнем NIC, подключённом к Всемирному Интернету. Добавив некий статический

маршрут в свой сервер, мы теперь определили путь маршрута для данного сервера, который необходимо выбрать отмену,

который должен достичь 10.0.1.x.

Если в вашей сетевой среде имеется множество подсетей, вам может понадобиться охватить их все неким

оператором накрывающего маршрута. Накрывающий маршрут (blanket

route) также имеет названия агрегирующего или суперсетевого маршрутов. Это может сберечь

ваше время, необходимое для установки нового оператора маршрута для каждого без исключения маршрута ваших

сетевых сред. Например, если у вас имеется множество сетевых сред

10.нечто и вы желаете проходить к ним всем через наш Внутренний

NIC, мы могли бы выполнить это единым оператором маршрута следующим образом:

Route add -p 10.0.0.0 mask 255.0.0.0 10.0.0.254 if 4

Такой маршрут будет отправлять весь обмен 10.x.x.x через наш

Внутренний NIC. Будете ли вы накрывать свои маршруты как в данном случае, либо устанавливать каждый

маршрут индивидуально, для самого сервера это не имеет никакого значения, поскольку его таблица

маршрутизации содержит информацию о том, куда посылать те пакеты, которые необходимо обработать.

Команда ping всегда была лучшим другом ИТ персонала при

быстрых проверках сетевых соединений. Кто из вас является тем парнем по вызову для семьи и соседей, который

должен исправить что-то с кнопками. Я полагаю, большинство из вас. А раз так, то если кто- то говорит вам

что имеет проблемы в доступе к Интернету со своего ноутбука дома, что будет первым что вы сделаете когда

придёте на осмотр? Попытаетесь выполнить ping к его маршрутизатору, некоторому вебсайту, или другому компьютеру

в его сетевой среде. Вы знаете что это так! Это всегда был самый великолепный кратчайший и простейший способ

проверить происходит ли сетевой обмен между двумя оконечным точками. В точности такая же процедура присутствует

на всех рабочих местах и во всех корпорациях. Я даже наблюдал множество инструментов и сценариев мониторинга,

которые используют результаты того может или нет ping отвечать для того чтобы определять работает или нет

определённая служба. Если вы получаете отклик ping, она работает, а если происходит окончание по тайм-ауту, то

она не работает, ведь так?

Не обязательно. Основная проблема, которую мы должны решать здесь состоит в том, что всё больше и больше сетевых сред и маршрутизаторов начинают блокировать обмен ICMP по умолчанию. Мы можем сказать Pngs = ICMP. Это означает, что вы больше не можете сдавать результаты тестирования в свой банк. Если ваше сетевое соединение проходит через некий маршрутизатор или межсетевой экран, который блокирует ICMP, ваше тестирование ping завершится по тайм- ауту даже если данная служба запущена и работает. Даже Межсетевой экран Windows теперь блокирует по умолчанию ping. Поэтому, если вы вывели в рабочее состояние некий новый сервер в своей сетевой среде и получили его IP адрес, вы можете заметить, что попытка выполнить ping к такому новому серверу будет иметь результатом окончание по тайм- ауту. Тем не менее, ничего страшного не произошло с этим сервером, и он способен получать и отправлять сетевой обмен, однако локальный межсетевой экран на этом сервере блокирует входящие запросы ping.

Я всего лишь привожу эту информацию чтобы известить вас, что ping

более не является наилучшим средством для определения возможности соединения между машинами. Итак, мы сейчас

рассмотрим некий инструмент, который применялся на протяжении многих лет, однако я не обнаруживаю что многие

администраторы пользуются его преимуществами. Именно Клиент

Telnet является тем инструментом, который я применяю повседневно. Я надеюсь, что и вы последуете моему

примеру!

У нас имеется веб сервер Server 2016, который имеет запущенный вебсайт. Он также имеет включённым RDP доступ и совместное использование файлов, однако ICMP блокируется локальным Межсетевым экраном Windows. Мы намереваемся выполнить ряд тестов со стороны клиентской машины к этому серверу, чтобы попытаться определить какие службы запущены и исполняются.

Чтобы начать работать с Клиентом Telnet, взгляните на эти инструкции:

-

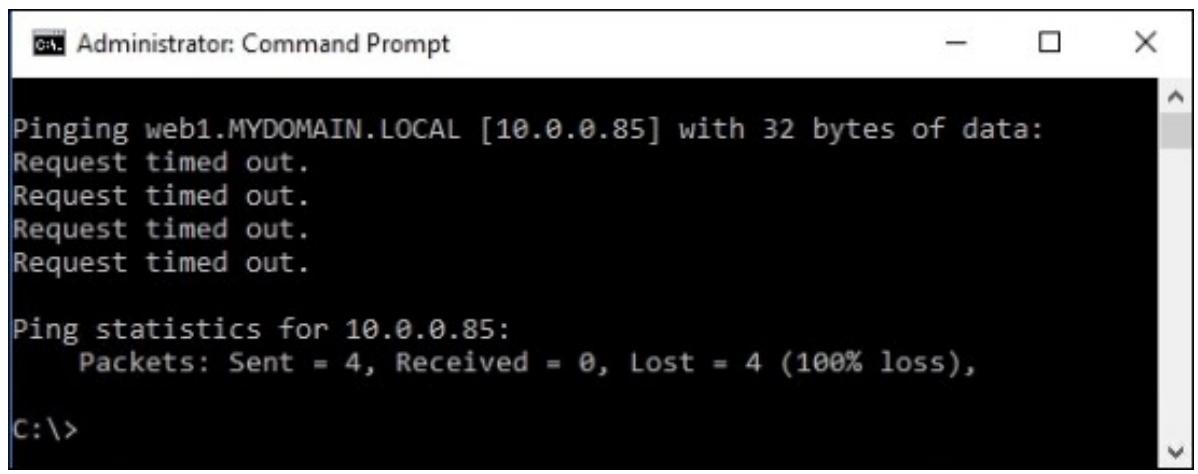

Для начала, просто чтобы проверить нашу точку здесь, давайте откроем приглашение Командной строки на своей тестовой машине и попытаемся выполнить ping к

WEB1воспользовавшись командойping web1. Так как ICMP блокируется имеющимся Межсетевым экраном, всё что мы получим, будет последовательностью тайм- аутов.

-

Теперь давайте воспользуемся командой

Telnetдля выполнения некоторого более интуитивного погружения в то находится лиWEB1во включённом состоянии и работает ли он. Отметим, что Клиент Telnet не доступен из командной строки по умолчанию; он является свойством Windows, которое должно быть установлено. На той клиентской машине, которую мы используем для проверки, проследуйте в Control Panel | Programs | Turn Windows features on or off (или в Диспетчер сервера, если ваша машина для тестирования является неким сервером) и выберите добавление ролей и свойств. Мы хотим установить новое свойство (feature) Telnet Client. В качестве альтернативы вы можете установить свойство Telnet Client простой командой PowerShell:Install-WindowsFeature Telnet-Client -

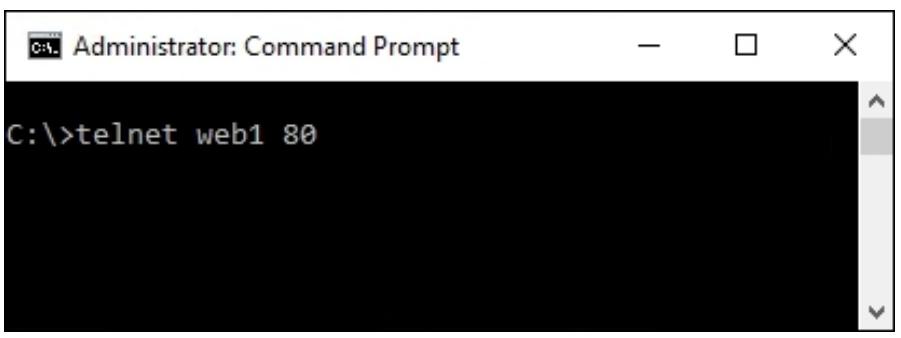

Теперь у нас имеется команда

telnetдоступная для применения внутри приглашения Командной строки. Общий формат данной команды выглядит следующим образом:telnet <server> <port>. Когда вы исполняете эту команду, вы на самом деле говорите: "Давайте попробуем открыть соединение с данным именем сервера по данному конкретному порту". -

Даже хотя мы и не можем выполнить ping к

WEB1, давайте попробуем применитьtelnetчтобы открыть соединение с портом80, который является нашим вебсайтом, который мы уже запустили. Команда выглядит так:telnet web1 80

-

Когда мы нажмём

Enter, окно приглашения Командной строки изменит внешний вид мигающего курсора. Это является для вас подтверждением, что Telnet может успешно открыть соединение с портом80на вашем сервереWEB1.

-

Теперь попробуем воспользоваться командой

telnet 10.0.0.85 3389. Она также имеет результатом мерцающий курсор, который обозначает что мы успешно подключились к порту3389(RDP) по адресу IP10.0.0.85Именно это и является IP адресом нашегоWEB1. Я хотел показать, что вы можете применять как имена, так и IP адреса в своей командеtelnet. -

И, наконец, как насчёт

telnet web1 53? Это имеет результатом выход по тайм- ауту, поэтому мы не наблюдаем своего мерцающего курсора. Поэтому данный факт обозначает то, что порт53не отвечает у данного сервераWEB1, что имеет смысл, так как порт53обычно применяется DNS, а это некий веб сервер, а не сервер DNS. Если бы мы запросили один из своих контроллеров домена, который также исполняет и DNS, мы бы имели возможность получить успешное соединение telnet с портом53у этих парней.![[Совет]](/common/images/admon/tip.png)

Совет Telnet запрашивает работу при помощи обмена TCP, который охватывает большую часть служб, которые вы будете опрашивать. Telnet не получает соединений для портов UDP.

Telnet является примером простой но мощной команды, которая может исполняться для запроса к определённым

портам или службам на ваших серверах. Когда вы пытаетесь определить доступна или нет та или иная служба,

либо пытаетесь обнаружить проблему некоторого вида сетевого соединения, это намного более надёжное

средство, нежели простой запрос ping. Если вы задумываетесь о

построении некоторого сценария, который программным образом достигает сервера и проверяет отвечает ли этот сервер

и находится он во включённом состоянии либо он отключён, рассмотрите возможность применения

telnet вместо ping, так

как вы можете опрашивать индивидуальные службы, которые предоставляет эта система, применяя определённый номер

порта.

Когда мы выстраиваем некое сетевое соединение или ищем проблемы с ним, часто бывает полезно иметь возможность просмотреть тот путь, который осуществляют ваши пакеты по мере своего продвижения от источника к получателю. Или же, они никогда не достигают своего получателя и вы хотите определить как далеко они продвигаются, прежде чем остановятся с тем, чтобы вы могли сосредоточить свои усилия на той области.

Одна из команд, которая применялась сетевыми администраторами на протяжении лет была traceroute - отслеживание

маршрута (tracert), однако её вывод содержит некоторую информацию,

которая часто не нужна, к тому же этот вывод упускает один важный ключевой компонент. А именно, traceroute

отображает самый первый скачок (hop) как самый первый маршрутизатор, который вы проходите и при этом не отображает

вам через какой физический NIC все пакеты протекают. Представляется, что в большинстве случаев у вас имелся

только один NIC, поэтому это была очевидная информация, но что если вы имеете дело с групповым сервером и вы просто

проверяете то что ваши пакеты достигают определённого получателя, протекая через правильный NIC? Что если мы просто

желаем повторно убедится, что некоторый добавленный нами оператор маршрутизации работает так, как следует?

Швырните Pathping. Данная команда присутствовала на протяжении лет,

но по существу неизвестна. Она отображает ту же самую информацию, что и tracert,

за исключением того, что она ещё и сохраняет имеющуюся информацию о временах между самими скачками в чистом

виде, причём в кратком виде. Что ещё более важно, она отображает наш ключевой компонент напрямую - тот NIC,

через который протекают ваши пакеты! Когда я обнаружил это, я забыл про

tracert и больше никогда к ней не возвращался. Именно

Pathping является тем путём, которым следует пользоваться.

Не так много нужно для того чтобы быть готовым к этому. Всё что нам потребуется, это некий сервер с

сетевым соединением и окно приглашения Командной строки. Pathping

является командой, которая уже доступна в любом Windows Server; нам всего лишь нужно начать пользоваться

ею.

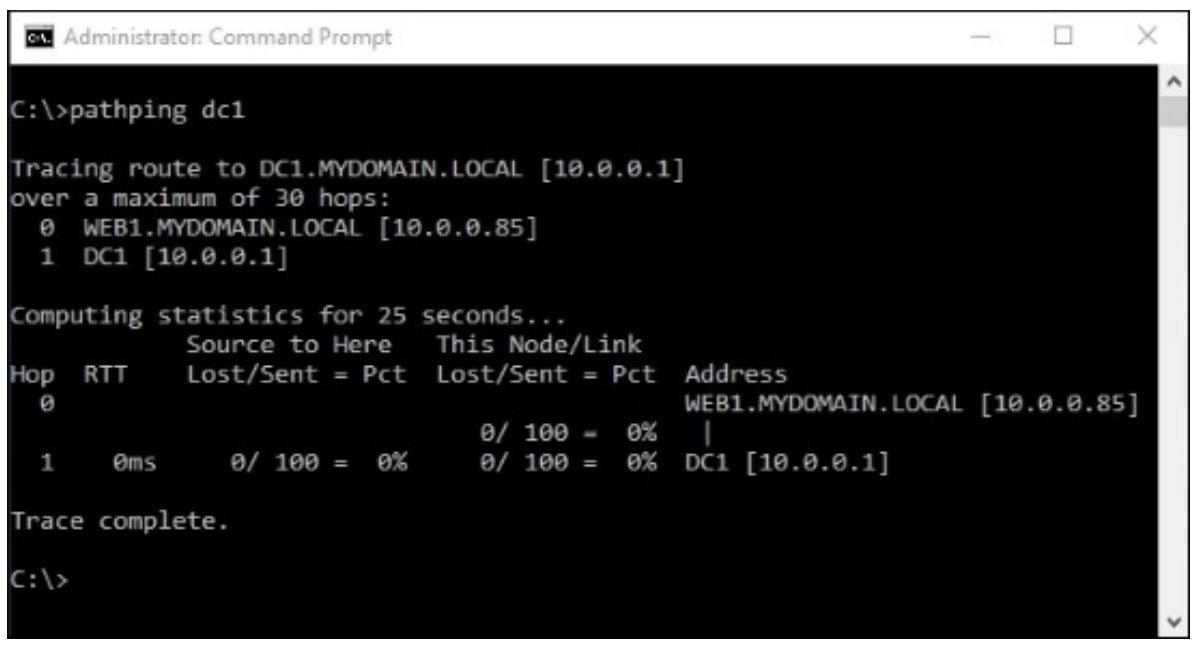

Последующие два шага позволят вам запустить Pathping:

-

Откройте на своём сервере приглашение Командной строки.

-

Наберите

pathping <servername or IP>. Ваш вывод будет похож на следующее:

Pathping является сетевым инструментом, который позволяет вам

просматривать путь, который осуществляют ваши пакеты по мере своего продвижения к получателю. Похожий на

traceroute, он намного меньше известен, однако по моему мнению даёт лучшее представление тех же самых данных.

Именно эта команда должна быть добавлена в ваш постоянный арсенал и словарь, прямо наравне с

ping и telnet.

Группирование (Teaming) ваших сетевых карт в основном означает установку двух NIC в один и тот же сервер, подключение их к одной и той же сетевой среде и объединение их в одну команду (team). Это даёт вам резервирование NIC в случае отказа, а резервирование всегда великолепная штука! Звучит просто, не так ли? Хорошо, в Windows Server 2016 это наконец- то так. Эта по внешнему виду простая задача всегда была вызовом для её размещения на практике в предыдущих версиях данной операционной системы, однако в 2016 мы можем наконец делать это надлежащим образом из единого интерфейса и в действительности рассчитывать на её работу таким образом, как мы ожидаем.

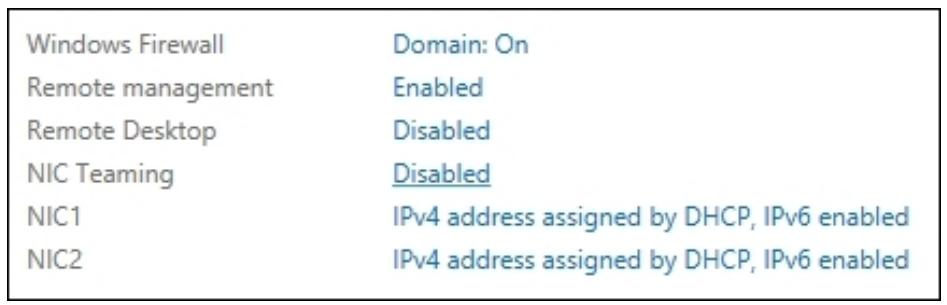

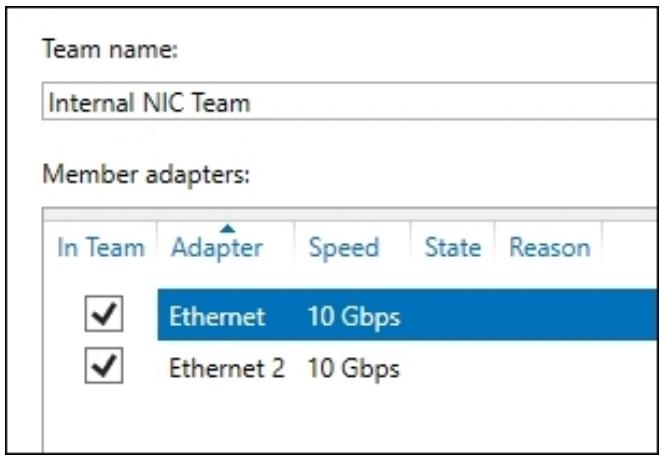

Мы собираемся настроить некую группу NIC в машине Windows Server 2016. Имеются два установленных в этот сервер NIC, причём ни один из них пока не был настроен.

Последующими шагами начнём группировку:

-

Откройте Диспетчер сервера и в левой панели пройдите вперёд и кликните по Local Server.

-

Поблизости от середины экрана вы увидите раздел, помеченный как NIC Teaming. Пройдите далее и кликните по имеющемуся там слову Disabled чтобы запустить экран группирования NIC, как показано далее:

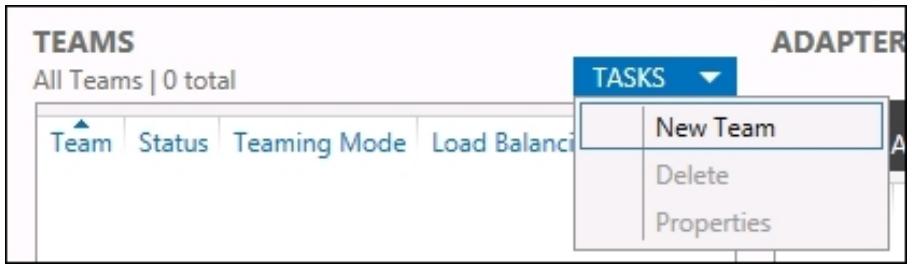

-

Ниже в разделе TEAMS раскройте ниспадающее меню TASKS и кликните по New Team.

-

Определите название для вашей новой группировки и выберите те два NIC, которые вы собираетесь сделать его частью.

-

Это всё!

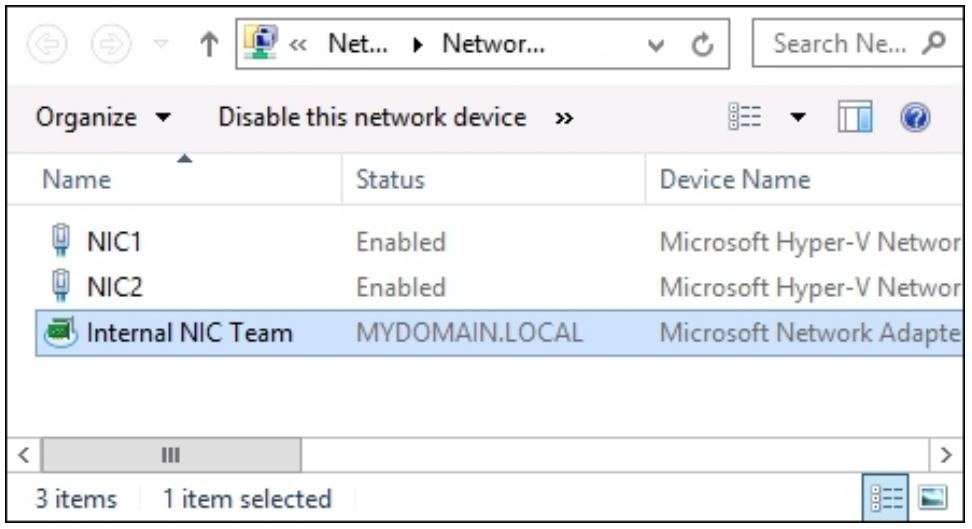

NIC1иNIC2теперь успешно соединены вместе и будут работать в тандеме гарантируя вам наличие соединения даже в случае некоторого отказа. -

Если вы проследуете в свой обычный экран Network Connections, где вы определяете информацию об IP адресах, вы обнаружите что у вас теперь имеется некий новый элемент, перечисленный после ваших сетевых карт. Этот новый элемент является тем местом, куда вы проследуете для определения необходимой информации об адресах IP, которые вы собираетесь применять в данном сервере.

![[Совет]](/common/images/admon/tip.png)

Совет В некотором сервере вы можете создавать более одной группы! При настройке группового сервера с двумя сетевыми соединениями вы легко можете воспользоваться четырьмя NIC и создать две группы, причём каждая будет содержать две физических сетевых карты.

Создание сетевых групп достаточно простой процесс, который вы должны применять на практике по мере возможности. Это вариант для резервирования, который никогда не был очень популярным, потому что, как я полагаю, он имел некоторые проблемы со стабильностью в более ранних версиях данных серверных операционных систем. Теперь, когда у нас имеется доступный нам Windows Server 2016 и данный процесс настройки настолько непосредственный, я вправе ожидать, что Группирование NIC станет стандартной процедурой для администраторов и они будут строить так все новые серверы.

Другим преимуществом и основной причиной для настройки группированных NIC является дополнительная полоса пропускания. Это может быть ещё одной причиной, по которой вы начнёте настраивать свои собственные серверы с группированными NIC. Имейте ввиду, что если вы намереваетесь реализовывать группирование в больших масштабах, имеется предел в 32 NIC, которые могут быть соединены в некую группу и дополнительный предел в 32 группы, которые могут быть созданы в отдельном сервере.

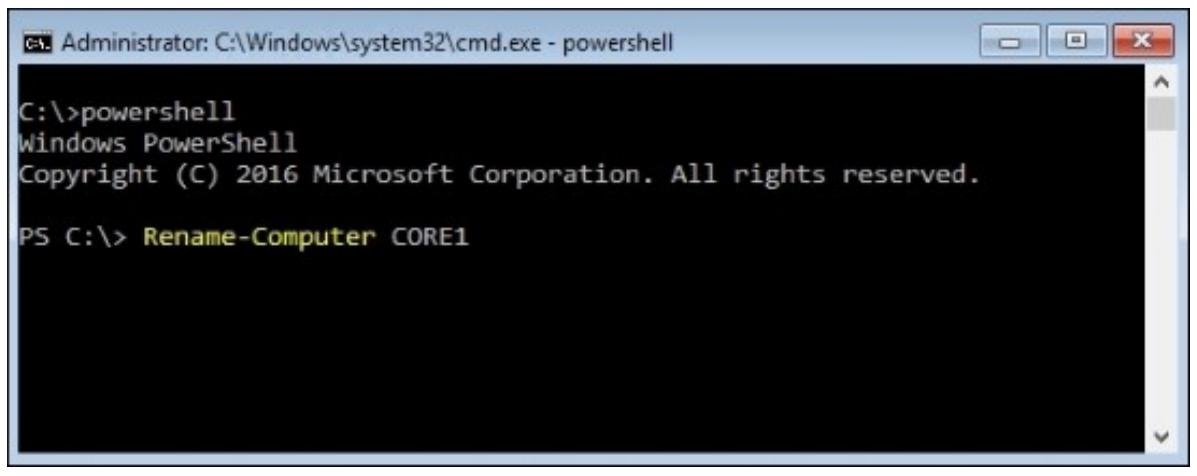

Всякий сервер который вы строите требует имени хоста и скорее всего нам необходимо подключать его к вашему домену. Все мы знакомы с выполнением таких вещей при помощи мыши с применением свойств системы, однако пользовались ли вы когда- нибудь интерфейсом командной строки чтобы выполнять эти задачи быстро? Давайте пройдёмся вместе чтобы обнаружить как PowerShell может вновь помочь вам выполнить более эффективно эти необходимые задачи.

Мы только что завершили тонкую настройку некоторой новой машины Windows Server 2016. Немедленно проследуем в минимальный мастер настройки чтобы зарегистрироваться в Windows, давайте теперь применим PowerShell для настройки нашего имени хоста и подключения этой системы в наш домен.

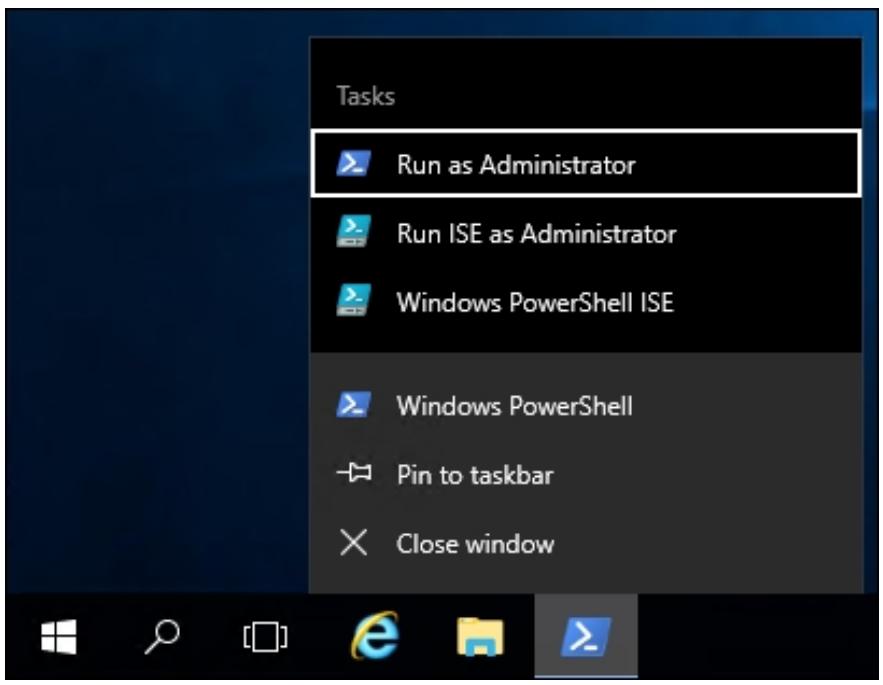

Следуйте данными шагами для переименования и подключения в домен данного нового сервера через PowerShell:

-

Кликните правой кнопкой по своей иконке PowerShell в Панели задач и выберите Run as administrator (Исполнять от имени Администратора):

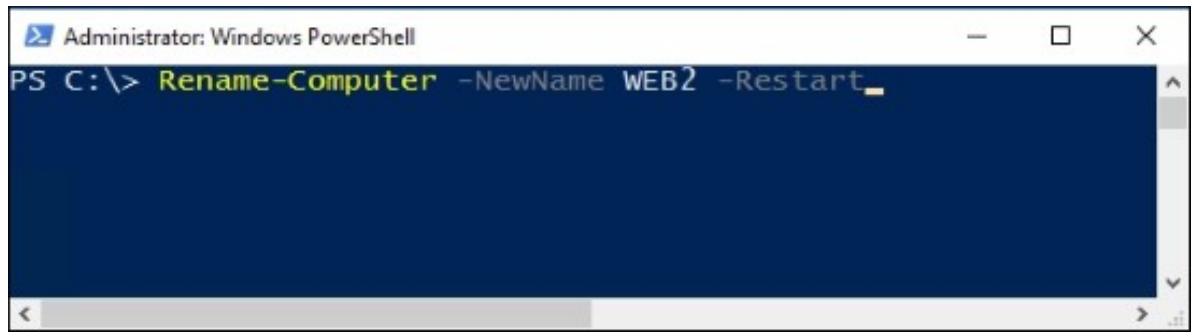

-

Чтобы переименовать наш новый сервер

WEB2, введите приводимую ниже команду. Применение флага-Restartобеспечит перезагрузку вашего сервера вслед за изменением самого имени:Rename-Computer -NewName WEB2 -Restart

-

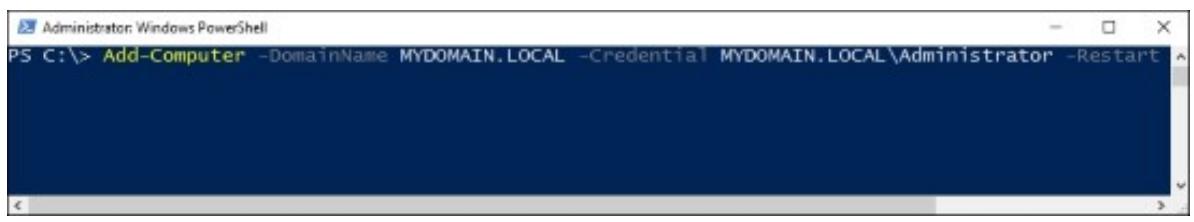

Это дла переименования! Теперь, когда наш сервер

WEB2, перезагрузился, вновь откройте PowerShell и примените командуAdd-Computerчтобы подключить его к нашему домену:

-

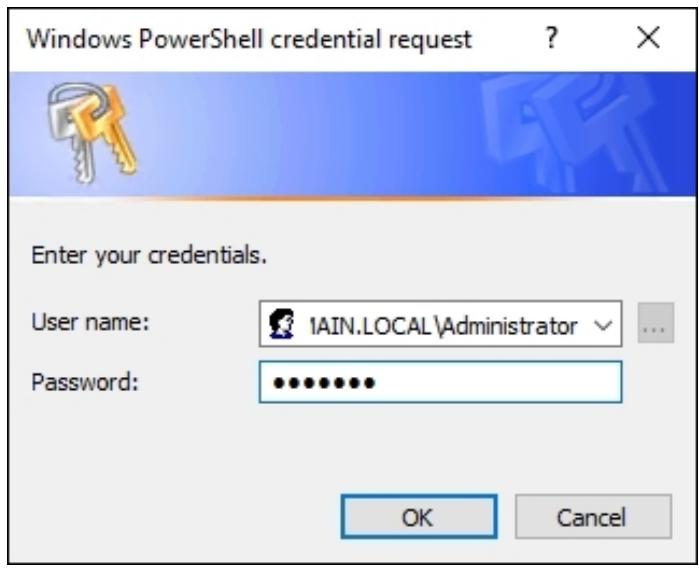

Поскольку мы определили некую учётную запись для применения её в качестве полномочий при подключении к данному домену, мы получаем запрос на предоставления необходимого пароля. Как только вы введёте требующийся пароль, данный сервер будет присоединён к имеющемуся домену и немедленно перезапустится для завершения данного процесса.

-

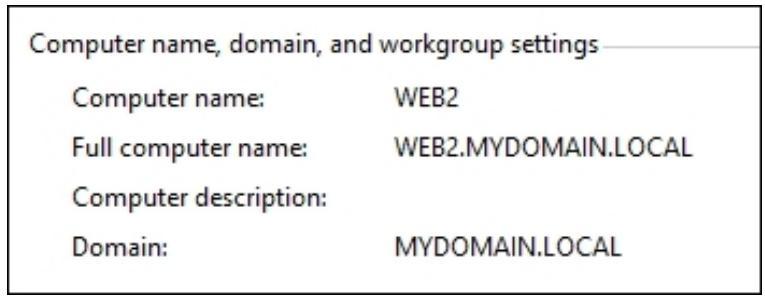

Вслед за перезагрузкой вы можете увидеть в системных свойствах что наш сервер теперь имеет надлежащие имя и подключение к домену.

Посредством пары быстрых cmdlets PowerShell мы можем переименовывать компьютеры и присоединять их к нашему домену. На самом деле эти функции возможны даже без регистрации в консоли данного сервера. Имеются параметры, которые могут быть добавлены к этим cmdlets, которые позволят вам исполнять их удалённо. Например, вы можете исполнять все команды PowerShell с локального настольного компьютера, определяя что вы желаете выполнить их для удалённого сервера с указанным адресом IP или его именем. Выполняя эти функции таким образом вам никогда даже не придётся регистрироваться на самом таком сервере чтобы выполнить его именование и подключение к домену. Для ознакомления с дополнительной информацией по таким параметрам воспользуйтесь ссылками в следующем разделе.

Ознакомьтесь со следующими ссылками для ещё более подробной информации о cmdlet

Rename-Computer и Add-Computer,

которые мы применяли в данном рецепте:

Вероятно наиболее важный способ увеличения безопасности в вашей организации состоит в понижении порога безопасности, или отпечатка ваших серверов и инфраструктуры. Другими словами, если имеются какие- либо службы или открытые порты в ваших серверах, которые на самом деле не используются целенаправленно, вам следует запретить или отключить такую конкретную службу. В настоящее время упрочнение Windows Server путём запрета служб и деинсталляции вещей не является простой работой; вы можете быстро отключить что- то, что является важным для данной операционной системы и вызвать на нём всевозможные проблемы. К счастью, имеется намного более надёжный и безопасный способ для упрочнения ваших серверов, однако требующий планирования с самого начала построения вашего сервера.

Сервер ядра (Server Core) является версией Windows Server 2016, которая является естественным образом выхолощенной (headless) операционной системой; всё ваше взаимодействие с ним является либо выполняемым из командной строки, либо удалённо из других серверов или систем. Сервер ядра является альтернативным версии Server 2016 с полным рабочим столом Windows методом установки. Он устанавливает все необходимые технические компоновки чтобы выглядеть как Windows Server, подключаться к вашему домену и размещать все роли и службы, которые вам необходимы для хостинга, однако он выполняет всё это без какого бы то ни было интерфейса графического рабочего места. Это впечатляюще снижает отпечаток уязвимости безопасности и направления атак на данный сервер, однако означает, что вы должны переписать в своём сознании то, как взаимодействовать с подобными серверами. Мы будем дополнительно работать с Сервером ядра и даже ещё более новым Нано сервером далее в Главе 11, Нано сервер и Сервер ядра, однако так как Сервер ядра является большим шагом вперёд для безопасности во многих компаниях, выглядит подходящим то, что мы начнём работать с ним здесь в нашей главе, относящейся к безопасности. Давайте быстро оглядим на сам процесс его установки и сделаем некий начальный взгляд на его интерфейс с тем, чтобы вы были ознакомились с его консолью, из которой вы будете смотреть на эти новые, надёжные серверы, которые вы собираетесь начать применять.

Мы собираемся построить новый экземпляр Windows Server 2016, однако мы будем выбирать подходящие варианты для установки Сервера ядра, а не полную версию снабжённую рабочим столом для данной операционной системы. Наш новый сервер будет некоторой ВМ; он не будет иметь реальных аппаратных средств.

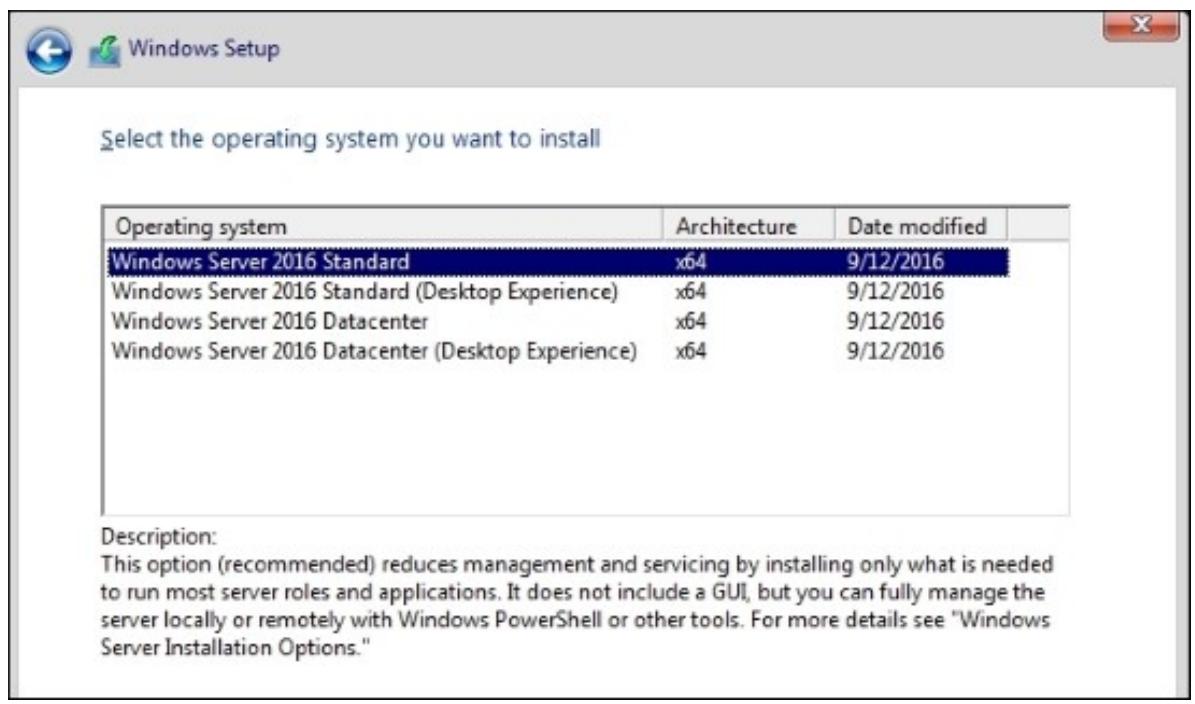

Вот процедура, которая позволит вам раскрутить ваш первый экземпляр Windows Server 2016, Сервер ядра:

-

Создайте свою новую ВМ - или физический сервер - и вставьте установочный носитель Windows Server 2016, в точности так же, как если бы вы устанавливали полную версию данной операционной системы. Пройдите сквозь все этапы установки, единственная разница состоит в том, что вы собираетесь удостовериться и выбрать сам вариант по умолчанию для Windows Server 2016 Standard. Или же, конечно, вы можете выбрать вариант установки Datacenter, однако самая важная част состоит в том, что вы НЕ выбираете ту (Desktop Experience) версию данной операционной системы, которая снабдит вас обычным старым интерфейсом рабочего стола в точности как любой другой сервер. Выбрав самую верхнюю версию, и отметив, что она теперь является вариантом для установки по умолчанию, мы говорим, что мы хотим намного более безопасную версию Сервера ядра Windows Server 2016.

-

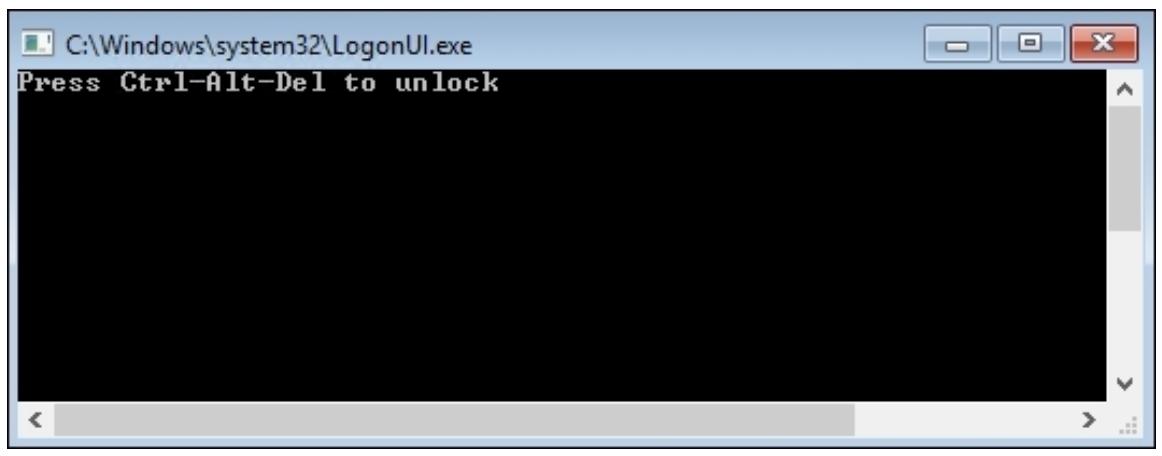

Завершите проход по данному мастеру установки и когда ваш новый сервер загрузится, вместо того чтобы получить стандартный мастер минимальной установки Windows чтобы начать настройку своего сервера вам просто будет представлен следующий экран:

-

При нажатии

Ctrl + Alt + Deleteвы получите предложение установить некий пароль для учётной записи своего локального администратора, после чего вы обнаружите себя находящимся в обычном интерфейсе Командной строки. Из этого интерфейса вы можете взаимодействовать со своим новым сервером применяя команды Командной строки или вы даже можете набратьpowershellчтобы переместиться в интерфейс PowerShell и начать работу оттуда, в точности как если бы это было в PowerShell любого другого Windows Server 2016.

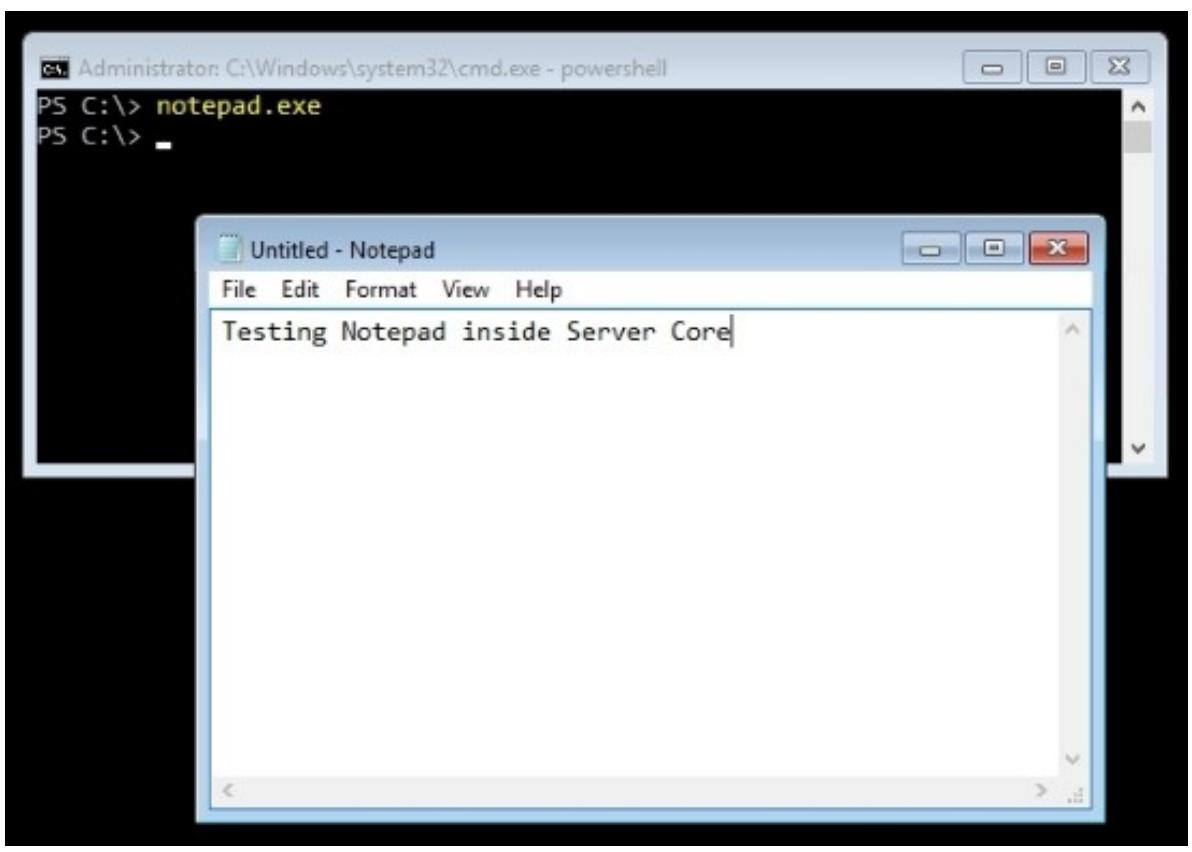

-

Оболочка Сервера ядра не ограничена интерфейсом командной строки. Если вы наберёте

notepad.exe, а затем нажмётеEnter, появится приложение Notepad, внутри которого вы можете применять свой манипулятор мыши помимо используемой клавиатуры.

-

Начиная с этого момента наиболее общими задачами остаются всё те же самые вещи, которые вы бы делали в своей версии Windows Server 2016 Снабжённой рабочим столом. Вы можете применять приглашение Командной строки или интерфейсы PowerShell для настройки адресов IP, установки имени хоста для вашего сервера и даже для присоединения его к вашему домену. Имеются cmdlet, которые позволят вам установить все роли Windows которые вам также понадобятся для работы на данном сервере.

Более глубоко мы обсудим Сервер ядра в Главе 11, Нано сервер и Сервер ядра, однако критически важно, чтобы администраторы сервера знали, что такая технология имеется и начали применять её в своих повседневных рабочих делах. Быстрый рецепт для получения такой операционной системы поднятой и работающей является хорошим стартом, однако регулярная работа с Сервером ядра и изучение распространённых команд, которые нужны вам для применения являются существенной информацией для действительного начала взаимодействия с такими выхолощенными версиями данной операционной системы. Не забывайте следовать данной информации далее в этой книге с тем, чтобы вы могли сделать Север ядра реальностью в вашей инфраструктуре, а не просто одной из тех штук, о которой вы знаете что вы так должны поступать, но не делаете этого, просто потому, что вы не достаточно с нею знакомы. Сервер ядра может снабдить вас бесчисленным множеством преимуществ безопасности; всё что вам нужно сделать, это начать его применять!