Глава 6. Удалённый доступ

Содержание

- Глава 6. Удалённый доступ

- Введение

- Вопросы и ответы планирования DirectAccess

- Настройка DirectAccess, VPN или их комбинации

- Предварительная подготовка Объектов групповой политики для их применения в DirectAccess

- Расширение безопасности DirectAccess запросом сертификатов аутентификации

- Построение вашего Сервера сетевой локации в его собственной системе

- Включение Балансировки сетевой нагрузки в ваших серверах DirectAccess

- Добавление VPN к существующему у вас серверу DirectAccess

- Замена вашего истекшего сертификата IP-HTTPS

- Отчёты по соединениям DirectAccess и VPN

В Windows Server 2016 Microsoft привнёс полностью новый вариант рассмотрения удалённого доступа. Исторически компании полагались на инструменты сторонних производителей для присоединения удалённых пользователей в свою сетевую среду, например SSL VPN, производимый приложениями от большого количества производителей сетевых средств. Я здесь чтобы сообщить вам что те времена канули в лету. Те, кто выполняет сейчас сосредоточенную вокруг Microsoft торговлю, могут теперь полагаться на технологии Microsoft для соединения с удалённым персоналом. Ещё лучше то, что эти технологии включены вовнутрь операционной системы Server 2016 и имеют функциональность, которая намного более продвинута в сравнении со всем, что могут предоставить традиционные VPN.

Обычные VPN всё ещё продолжают иметь место в вашем пространстве удалённого доступа, и великолепная новость состоит в том, что вы можете их также предоставлять через Server 2016. У нас имеется несколько рецептов по настройке VPN, однако наше первоначальное внимание будет сосредоточено для данной главы на DA (DirectAccess). DA является разновидностью наподобии автоматического VPN. Пользователю ничего не нужно предпринимать для того, чтобы соединиться для работы. Всякий раз, как они находятся в Интернет, они автоматически соединяются со своей корпоративной сетевой средой. DirectAccess является чудесным способом иметь ваши присоединённые к домену системы Windows 7, Windows 8 и Windows 10 подключёнными обратно к вашей сетевой среде для доступа к данным и для управления такими перемещающимися машинами. DA в действительности появился начиная с 2008, однако первая версия пришла с некоторыми крутыми запросами к инфраструктуре и не применялась широко. Server 2016 привносит целый новый набор преимуществ и делает реализацию намного более простой чем это было в прошлом. Я всё ещё могу найти администраторов серверов и сетей, которые никогда не слышали про DirectAccess, поэтому давайте совместно потратим некоторое время на исследование некоторый общих задач, связанных с этой темой.

В данной главе мы охватим следующие рецепты:

-

Вопросы и ответы планирования DirectAccess

-

Настройка DirectAccess, VPN, или комбинации обоих

-

Предварительная подготовка Объектов Групповой политики для их применения в DirectAccess

-

Расширение безопасности DirectAccess запросом аутентификации сертификата

-

Построение Сервера сетевого местоположения в вашей собственной системе

-

Включение Сетевой балансировки нагрузки в ваших серверах DirectAccess

-

Добавление VPN к вашему существующему серверу DirectAccess

-

Замена вашего истёкшего сертификата IP-HTTPS

-

Отчёты по соединениям DirectAccess и VPN

Существуют две разновидности удалённого доступа, имеющиеся в Windows Server 2016. Наиболее общим способом для реализации роли Remote Access является в предоставлении DirectAccess для ваших подключённых к домену компьютеров Windows 7, 8 и 10, а также VPN для всех остальных. Машины DA являются обычным корпоративным активом во владении вашей компании. Одна из первичных причин почему DirectAccess обычно применяется только для имущества компании состоит в том, такая клиентская машина должна подключаться к вашему домену потому что имеющиеся настройки конфигурации DA приносятся вниз к клиентам через GPO. Я сомневаюсь что вы пожелаете чтобы ваши домашние и персональные компьютеры присоединялись к вашему домену.

VPN по этой причине применяется для клиентов более ранних версий, таких как Windows XP или не присоединённых к домену Windows 7/ 8/ 10, а также для домашних и персональных устройств, которые хотят получить доступ к вашей сетевой среде. Поскольку это обычный перехватчик VPN со всеми нормальными доступными протоколами, такими как PPTP, L2TP, and SSTP, он может даже работать для соединения устройств подобных смартфонам и планшетам с вашей сетевой средой.

Внутри роли Remote Access Server 2016 существует также третья доступная функция, имеющая название WAP (Web Application Proxy). Эта функция не применяется для полного подключения удалённых компьютеров к вашей сетевой среде в отличие от DirectAccess и VPN; вместо этого, WAP применяется для публикации внутренних веб- ресурсов во всемирный Интернет. Например, если мы запускаем Сервер Exchange и SharePoint внутри вашей сетевой среды и хотим опубликовать доступ к этим ресурсам на основе веб- доступа в Интернет для присоединения внешних пользователей, WAP мог бы стать механизмом, который может опубликовать доступ к этим ресурсам. Выражение публикация для интернет аналогична имеющемуся в Обратному прокси (Reverse Proxy), а WAP может действовать аналогично. Он также может выступать в роли прокси ADFS.

Для получения дополнительной информации по роли WAP, пожалуйста, обратитесь к http://technet.microsoft.com/en-us/library/dn584107.aspx.

Одна из наиболее запутывающих частей настройки DirectAccess состоит в том что существует множество способов выполнения этого. Некоторые при этом являются хорошими идеями, в то время как другие нет. Перед тем как мы приступим к расркутке данного рецепта, мы собираемся обсудить ряд вопросов и ответов, которые помогут нам в успешной реализации DA. Один из самых первых вопросов, который всегда присутствует сам по себе при настройке DirectAccess звучит так: "Как мне назначать адреса IP своему серверу DA?" Это достаточно нагруженный вопрос, так как ответ зависит от того как вы собираетесь реализовывать DA, какие функции собираетесь применять, и даже от того, насколько безопасным вы предполагаете сделать свой сервер DA. Позвольте мне ответить на некоторые вопросы, излагая потенциальные ответы на такие вопросы и обсуждая эффект от принятия каждого решения.

-

Какие клиентские операционные системы могут подключаться при помощи DirectAccess?

Windows 7 Ultimate, Windows 7 Enterprise, Windows 8.x Enterprise и Windows 10 Enterprise или Education. Вы можете заметить, что Professional SKU исключены из этого перечня. Это правильно; Windows 7, Windows 8 b Windows 10 Pro не содержат компоненты связи DirectAccess. Да, это означает что планшеты Surface Pro нельзя применять для DirectAccess сразу из коробки. Однако, я наблюдал, что многие компании теперь устанавливают Windows 10 Enterprise на свои планшеты Surface, на самом деле переключая их в Surface Enterprises. Это хорошо работает, и на самом деле включает на них клиентов DA. В действительности, я в настоящее время набираю данный текст через соединённый DirectAccess планшет Surface с Pro включённым Enterprise.

-

Нужно ли мне иметь один или два NIC в моём сервере DirectAccess?

Чисто технически, вы можете установить любой вариант. Однако, на практике он в действительности разработан для реализации с дуальными NIC. DirectAccess с единственным NIC иногда неплохо работает для установления проверочной версии для тестирования технологии, однако я наблюдал множество проблем на практике при реализации одиночного NIC для всех рекомендуемых к промышленной эксплуатации вариантах. Следуйте рекомендации применения двух сетевых плат, причём одна развёрнута по внутреннюю сетевую среду, а вторая во всемирный Интернет.

-

Должны ли мои сервера DirectAccess быть присоединёнными к моему домену?

Да.

-

Имеет ли DirectAccess возможности отказоустойчивости отношения площадки- к- площадке (site- to- site)?

Да, хотя только компьютеры клиентов Windows 8.x и 10 могут использовать эти преимущества. Такая функциональность имеет название DirectAccess Множества сайтов (Multi-Site DirectAccess). Множественные распределённые географически сервера DA могут быть объединены воедино в массив множества сайтов. Компьютеры клиентов Windows 8 и 10 отслеживают каждую индивидуальную точку входа и способны переключаться между ними при необходимости или по предпочтениям пользователей. Клиенты Windows 7 не имеют таких возможностей и будут продолжать осуществлять соединения через свои первичные сайты.

-

Что это за вещи 6to4, Teredo и IP-HTTPS, которые встречаются мне в документации Microsoft?

6to4, Teredo и IP-HTTPS все они являются протоколами туннелирования IPv6. Все пакеты DirectAccess, перемещающиеся во всемирном Интернете между клиентом DA и сервером DA являются пакетами IPv6. Если ваша внутренняя сеть является IPv4, тогда по достижению этими пакетами сервера DirectAccess, они преобразуются опять в пакеты IPv4 некоторыми специальными компонентами с названием DNS64 и NAT64. Хотя эти функции преобразуют пакеты из IPv6 в IPv4 по необходимости внутри вашей корпоративной сетевой среды, ключевым моментом здесь является то, что все пакеты DirectAccess, которые перемещаются в части соединения, лежащей во всемирном Интернете всегда являются пакетами IPv6. Так как большая часть Интернета всё ещё работает как IPv4, это означает, что мы должны туннелировать такие пакеты IPv6 внутри чего- то, что доставляет их через всемирный Интернет. Именно это является заданием для 6to4, Teredo и IP-HTTPS. 6to4 инкапсулирует пакеты IPv6 в заголовки IPv4 и перемещает их вперёд и назад через Интернет применяя протокол 41. Teredo аналогично инкапсулирует пакеты IPv6 внутри заголовков IPv4, но использует для их транспортировки порт UDP 3544. IP-HTTPS инкапсулирует пакеты IPv6 внутри IPv4, а заетм внутри HTTP шифрует при помощи TLS, естественно, создавая поток HTTPS внутри всемирного Интернета. Что, в свою очередь, как и любой прочий обмен HTTPS применяет TCP порт 443. Обмен DirectAccess перемещающийся внутри любого вида туннеля всегда шифруется так как DirectAccess сам по себе защищён IPsec.

-

Должен ли я желать включения для своих клиентов соединений с применением Teredo?

По большей части ответ здесь - да. Вероятно, самый большой фактор, который вкладывает свой вес в принятие этого решения состоит в том, применяете ли вы ещё в своей работе клиентов Windows 7. Когда в среде включён Teredo, это даёт компьютерам клиентов возможность осуществлять соединения с применением Teredo, вместо того, чтобы все клиенты использовали протокол IP-HTTPS. IP-HTTPS является вариантом вместилища всего для соединений, однако Teredo более предпочтителен для клиентов, когда он доступен. Для клиентов Windows 7 Teredo действительно слегка быстрее чем IP-HTTPS. Поэтому разрешение Teredo на стороне сервера означает, что ваши клиенты Windows 7 (те, которые осуществляют соединения при помощи Teredo) будут иметь более быстрое время отклика, а нагрузка на ваш сервер DirectAccess будет снижена. Это происходит по той причине, что соединяющиеся посредством IP-HTTPS клиенты Windows 7 шифруют весь свой обмен дважды. Это также означает, что ваш сервер DA шифрует/ декодирует всё что приходит и уходит дважды. В Windows 8 и 10 существует улучшение, которое переносит производительность IP-HTTPS почти вровень с Teredo и, тем самым, среды, которые полностью обновлены до Windows 8 и выше получат меньше преимуществ от дополнительной работы, которую вне всяких сомнений, выполняет Teredo. {Прим. пер.: к сожалению, не всё так однозначно, как объясняет сам автор в своей вышедшей параллельно монографии в разделе посвящённом настройке IP-HTTPS - Установка позади NAT, в частности при использовании одноразовых паролей и применении VPN в DirectAccess, по соображениям безопасности вам уже нельзя будет воспользоваться нулевым вторичным шифрованием своего обмена для увеличения производительности.}

-

Могу ли я размещать свой сервер DirectAccess позади некоторого NAT?

Да, хотя существует и обратная сторона. Если ваш сервер DirectAccess расположен позади некоторого NAT, Teredo не может быть использован. Для того, чтобы Teredo был доступным, ваш сервер DA должен иметь Внешний NIC с двумя последовательными общедоступными адресами IP. Истинными общедоступными адресами. Если вы поместите свой сервер DA за NAT любого вида, Teredo не будет доступен и все ваши клиенты будут осуществлять соединение при помощи протокола IP-HTTPS. Опять же, если вы используете клиентов Windows 7, это понизит их скорость и увеличит нагрузку на ваш сервер DirectAccess.

-

Сколько IP адресов мне нужно для стоящего отдельно сервера DirectAccess?

Я собираюсь оставить реализацию с одним NIC за скобками данного ответа, так как я вовсе не рекомендую её использовать. {Прим. пер.: подробнее, см. Серверы DirectAccess получают один или два NIC?, в нашем переводе Полного руководства того же автора.} Для сценариев, при которых вы располагаете Внешний NIC позади NAT или, по какой- либо другой причине вы ограничены на использование своего DA только через IP-HTTPS, тогда нам нужен только один внешний адрес и один внутренний адрес. Внешний адрес может быть истинным внутренним адресом или неким IP DMZ. Однако, убедитесь что оба NIC не подключены в одну и ту же DMZ. Для наилучшего сценария установки, который делает доступным включённые соединения Teredo, вам потребуются два последовательных общедоступных IP адреса на вашем внешнем NIC и один внутренний IP на Внутреннем NIC. Такой внутренний IP может может быть либо истинным внутренним, либо DMZ, однако общедоступные IP должны быть в действительности общедоступными, чтобы Teredo мог работать.

-

Нужна ли мне внутренняя PKI?

Может быть. Если вы хотите присоединять клиентов Windows 7, тогда ваш ответ да. Если у вас только Windows 8 и выше, тогда технически вам не нужна внутренняя PKI. Однако в действительности вы всё равно должны её применять. Применение внутренней PKI, которая может быть отдельным, простейшим сервером CA Windows серьёзно улучшает безопасность вашей инфраструктуры DirectAccess. На протяжении данной главы вы выведете для себя как достаточно просто реализовывать сертификаты как часть процесса аутентификации построения туннелей, делая при этом соединения более сильными и безопасными.

Теперь, когда у нас имеются некоторые общие соображения о том как мы хотим реализовать свои технологии удалённого доступ, с чего нам начинать? Большинство служб, которые вы хотите выполнять на Windows Server начинаются с установки некоторой роли, однако реализация удалённого доступа начинается до того. Давайте пройдём весь процесс получения некоторого нового сервера и превращения его в сервер Удалённого доступа (Remote Access) Microsoft.

Вся наша работа будет выполняться на новом Windows Server 2016. Мы обсуждаем подход с двумя NIC, поэтому у нас имеются два NIC, установленных в этом сервере. Причём Внутренний NIC подключён к вашей корпоративной сетевой среде, в то время как Внешний NIC подключён к всемирному Интернету для целей упрощения. Внешний NIC также может быть подключён в некую DMZ.

Для превращения своего нового сервера в некий сервер Удалённого доступа выполните следующие шаги:

-

Назначьте своему серверу IP адреса. Так как это групповая система, имеющая присоединёнными как внутреннюю, так и внешнюю сетевые среды, убедитесь, что вы проследовали этапами Настройки вашего Windows Server 2016 в качестве группового сервера из рецепта Главы 3, Безопасность и сетевая среда {Прим. пер.: также см. Главу 5. Построение сетей Windows Server 2016 нашего перевода Полного руководства этого же автора.} Помните, что наиболее важная часть состоит в уверенности что Шлюз по умолчанию (Default Gateway) приходит только на Внешний NIC.

-

Присоедините этот новый сервер к своему домену.

-

Установите некий SSL сертификат на свой сервер DirectAccess, который вы собираетесь применять в качестве прослушивающего IP-HTTPS. Это обычно некий сертификат, приобретаемый у общедоступного CA.

-

Если вы планируете применять клиентские сертификаты для аутентификации, убедитесь что выставили некую копию такого сертификата из своего внутреннего CA на свой сервер DirectAccess.

![[Совет]](/common/images/admon/tip.png)

Совет Вы можете пожелать убедиться, что ваши сертификаты находятся на своих местах ещё до того, как вы приступите к настройке DirectAccess. Таким образом ваш мастер установки автоматически будет опросить информацию об этих сертификатах при своём самом первом проходе. Если вы этого не сделаете, DA установит себя с применением самоподписанных сертификатов, что недопустимо с точки зрения безопасности.

-

Для установки роли Remote Access воспользуйтесь Диспетчером сервера (Server Manager). Вы должны делать это после полного выполнения предыдущих шагов.

-

Если в дальнейшем вы планируете применять балансировку нагрузки совместных множественных серверов DirectAccess, убедитесь также что вы установили функциональность с названием Network Load Balancing.

-

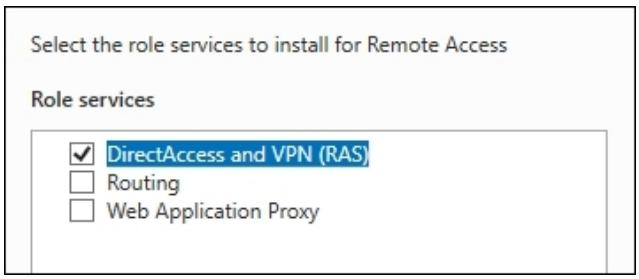

После выбора своей роли и свойств вы будете запрошены о том, какие службы роли Удалённого доступа вы хотите установить. Для целей получения удалённого рабочего персонала подключаемого назад в корпоративную сетевую среду, нам нужно выбрать DirectAccess and VPN (RAS).

-

Теперь, когда эта роль успешно установлена, вы обнаружите жёлтый восклицательный маркер уведомления рядом с вершиной Диспетчера сервера, указывающий на то, что у вас имеются некоторые Post-deployment Configuration (Настройки после развёртывания), которые вам необходимо осуществить.

![[Совет]](/common/images/admon/tip.png)

Совет Ни в коем случае не кликайте по Open the Getting Started Wizard! {Прим. пер.: подробнее см. раздел Не пользуйтесь мастером Getting Starting! нашего перевода Полного руководства этого автора.}

-

К сожалению, Диспетчер сервера даёт вам надежду, что именно запуск GSW (Getting Started Wizard) является логическим следующим шагом. Однако, применение GSW в качестве механизма для настройки вашего DirectAccess является видом поджарки зефира парой щипцов. Чтобы убедиться что у вас имеются весь диапазон доступных вам опций после того как вы настроите свои установки удалённого доступа и не получите впоследствии пережжёного, убедитесь, что вы запустили настройку следующим образом:

-

Кликните по меню Tools (Средства) изнутри своего Диспетчера сервера и запустите Remote Access Management Consol (Консоль управления Удалённым доступом).

-

В левой панели окна переместитесь к Configuration | DirectAccess and VPN.

-

Кликните по второй ссылке, которая сообщает Run the Remote Access Setup Wizard (Выполните Мастер установки вашего Удалённого доступа). Отметим снова, что самая верхняя опция для выполнения опять- таки этот назойливый Getting Started Wizard. Не выбирайте его! Я объясню позже в разделе Как это работает... этого рецепта почему.

-

Теперь у вас имеется выбор что вы ответите себе. Собираетесь ли вы настраивать только DirectAccess, только VPN, или же комбинацию обоих? Просто кликните по варианту, который вы собираетесь разворачивать. Следуя своему выбору вы обнаружите серию этапов (Этапы с 1 по 4) которые необходимо выполнить. Эти последовательности минимастеров будут руководить вами в оставшихся частностях DirectAccess и VPN. Данный рецепт не является достаточно объемлющим, чтобы охватить все особенности включённые в эти мастеры, однако, по крайней мере, вы знаете как перевести некий сервер DA/ VPN в рабочее состояние.

Включённый в Server 2016 технологии удалённого доступа имеют великолепную функциональность, однако их начальная настройка может вас смутить. Следуя процедуре, перечисленной в данном рецепте, вы будете настроены на верный путь чтобы быть успешным в своём развёртывании и будете предотвращены от попадания в проблемные ситуации в процессе своей дороги. Причина, по которой я абсолютно настаиваю на том чтобы вы держались подальше от метода развёртывания помеченного ярлыком предоставляющим Getting Started Wizard является двойной:

-

GSW пропускает множество параметров, при настройке DirectAccess, поэтому на самом деле вы не получите никакого представления о том как это работает по завершению. Вы можете получить DA поднятым и работающим, но при этом не иметь никакого представления о том, как его аутентификация работает у себя под капотом. Это содержит в себе такое множество потенциальных проблем на будущее, что что- нибудь несомненно перестанет работать.

-

GSW применяет большое число плохих практических методов безопасности, чтобы сберечь время и силы в процессе настройки. Например, использование GSW обычно подразумевает, что сервер DirectAccess будет осуществлять аутентификацию пользователей без сертификатов клиентов, что не является хорошим практическим приёмом. Те, кто применяет GSW для настройки DirectAccess, обнаружат, что их GPO, которые имеют настройки соединений клиентов, будут отфильтрованы по безопасности в вашей группе Domain Computers. Даже хотя она также имеет фильтр WMI, который предполагается для ограничения такой политики приложений только на мобильное оборудование навроде ноутбуков, это страшно ужасная вещь чтобы наблюдать её внутри установок фильтрации GPO. Возможно, вы не пожелаете чтобы все ваши ноутбуки немедленно начали получать настройки связи DirectAccess, однако это именно то, что делает для вас GSW. Возможно наихудшее что делает GSW, это то что он создаёт и использует самоподписываемые сертификаты SSL для подтверждения всего веб обмена, даже если этот обмен поступает через всемирный Интернет! Это жутчайшая практика и именно она является причиной номер один, которая должна убедить вас в том, что нажатие на Getting Started Wizard не находится в сфере ваших интересов.

Одна из самых замечательных вещей относительно DirectAccess состоит в том, что все нужные вашим компьютерам клиентов настройки связи нужные им для соединения содержатся внутри GPO (Group Policy Objects, Объектов групповой политики). Это означает, что вы можете превращать новые компьютеры клиентов в клиентов с DirectAccess подключением даже не прикасаясь к их системам. После того, как вы один раз надлежащим образом настроите их, всё что вам нужно будет делать в дальнейшем это добавлять новые учётные записи компьютеров в некую группу безопасности Active Directory, и в процессе следующего цикла автоматического обновления Групповой политики (обычно в пределах 90 минут) такой новый компьютер будет подключён через DirectAccess даже когда находится за пределами вашей корпоративной сетевой среды.

Несомненно вы можете выбрать ничего предварительно не устанавливать при помощи GPO и DirectAccess всё равно будет работать. Когда вы дойдёте до конца своего мастера настройки DA, он проинформирует вас, что два новых GPO почти готовы быть созданными внутри Active Directory. Один GPO применяется для содержания ваших настроек сервера DirectAccess, а другой GPO используется для помещения в нём настроек ваших клиентов DirectAccess. Если вы дадите возможность вашему мастеру обработать генерацию таких GPO, он создаст их, привяжет их, поставит на них фильтрацию и наполнит их автоматически настройками. Почти в половине случаев я наблюдал людей, которые делали это именно таким образом и были навсегда счастливы позволив своему мастеру управлять такими GPO и сейчас и впоследствии.

Существует и другая половина случаев, и она желает чтобы мы слегка больше участвовали в персональном сопровождении управления таких GPO. Если вы намереваетесь настраивать новую среду DA, однако у вас не хватает полномочий для создания GPO, ваш мастер вовсе не будет собираться рассматривать возможность их создания. В этом случае вам необходимо будет работать с кем- то из вашей команды ActiveDirectory чтобы он сделал это. Другой причиной для ручного управления вашим GPO является пожелание наличия лучшего контроля за размещением таких политик. Когда вы позволяете своему мастеру DA создавать определённую GPO, он присоединит её к самому верхнему уровню вашего домена. Он также настроит Фильтрацию безопасности (Security Filtering) такого GPO с тем, чтобы они не имели возможности применения ко всему в вашем домене, однако когда вы откроете сою консоль управления Групповой политикой (Group Policy Management Console), вы всегда будете наблюдать эти политики DA перечисленными прямо в самых верхнем уровне своего домена. Иногда это просто является нежелательным. Поэтому, также и по этой причине вы можете пожелать выбрать ручное создание и управление GPO с тем, чтобы мы могли безопасно размещать и присоединять их там, где мы пожелаем сами.

Хотя сами по себе мастера DirectAccess и работают на своих серверах DA, наша работа сданным рецептом проходит не там. Настройки Групповой политики, которые мы будем выполнять, целиком осуществляются внутри Active Directory и мы будем выполнять эту работу изнутри некоторого Контроллера домена в своей среде.

Чтобы предварительно подготовить GPO для применения в DirectAccess выполните следующие шаги:

-

В своём Контроллере домена запустите Group Policy Management Console.

-

Переместитесь в Forest | Domains | Your Domain Name. Здесь в перечислении должно присутствовать название Group Policy Objects. Кликните по нему правой кнопкой и выберите New.

-

Присвойте своему GPO какое- нибудь имя, например,

DirectAccess Server Settings. -

Кликните по своему новому GPO

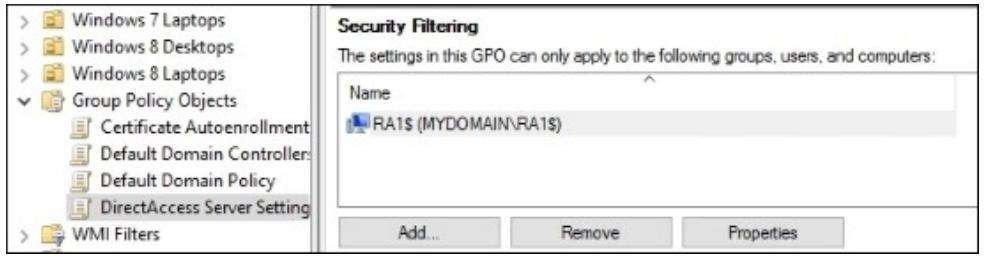

DirectAccess Server Settingsи он должен автоматически открыться в закладке Scope. Нам необходимо отрегулировать раздел Security Filtering с тем, чтобы этот GPO применялся только к нашему серверу DirectAccess. Это критически важный шаг для каждого GPO обеспечить размещение тех настройки, которые мы собираемся применять, именно здесь, чтобы они не применялись к тем компьютерам, к которым не должны применяться. -

Удалите Authenticated Users, которые были предварительно размещены в этом списке. Данный перечень теперь должен быть пустым.

-

Кликните по кнопке Add… и найдите учётную запись своего компьютера для вашего сервера DirectAccess. У меня он имеет название

RA1. По умолчанию в этом окне можно искать только учётные записи пользователей, поэтому вам необходимо отрегулировать Object Types чтобы включить Computers перед тем как он позволит вам добавить ваш сервер в этот отфильтрованный перечень. -

Ваш перечень Security Filtering должен выглядеть приблизительно так:

-

Теперь кликните по закладке Details вашего GPO.

-

Измените ваше GPO Status на значение User configuration settings disabled (Настройки пользовательских конфигураций отключены). Мы делаем это, поскольку наш GPO намерен содержать только настройки уровня компьютера и при этом никаких настроек пользовательского уровня.

-

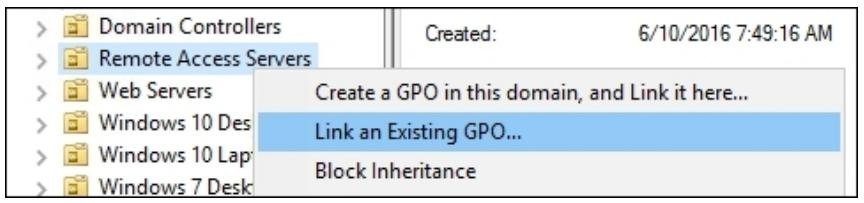

Последняя вещь, которую необходимо сделать, это присоединить ваш GPO к соответствующему контейнеру. Так как у нас включена Фильтрация безопасности (Security Filtering), наш GPO намеревается применять свои установки только к серверу

RA1, однако, без создания некоторой ссылки такой GPO даже не будет пытаться применить к себе что- нибудь. Мой серверRA1расположен внутри Подразделения (OU) с названиемRemote Access Servers, поэтому я кликаю правой кнопкой по своему ПодразделениюRemote Access Serversи выбираю Link an Existing GPO….

-

Выберите новый DirectAccess Server Settings из перечня доступных GPO и кликните по кнопке OK. Это сосздаст необходимую ссылку и введёт данный GPO в действие. Так в моём GPO как пока нет никаких настроек, он в действительности не будет вносить никаких изменений в данный сервер. Ваш мастер настроек DA позаботится о наполнении этого GPO необходимыми настройками.

-

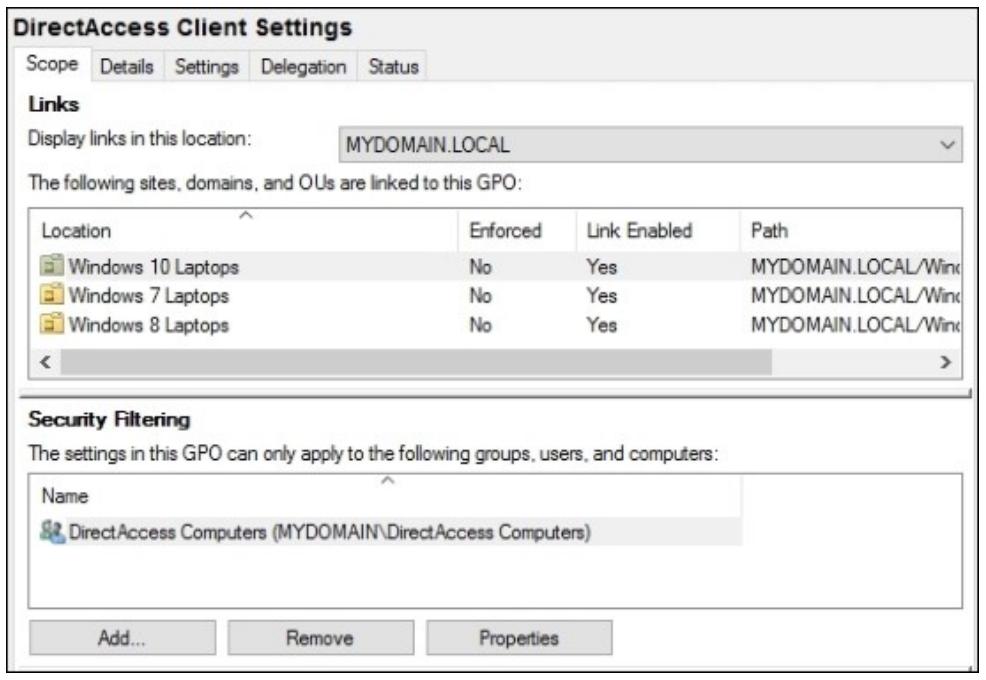

Теперь нам просто нужно промыть и повторить все эти шаги для создания другого GPO, а именно чего- то навроде

DirectAccess Client Settings. Вы захотите настроить GPO установок своих клиентов аналогичным образом. Убедитесь, что он осуществляет фильтрацию только для Группы безопасности Active Directory, которую вы создали для того, чтобы она содержала компьютеры ваших клиентов DirectAccess. А также не забудьте присоединить её к соответствующему контейнеру, который будет включать такие учётные записи компьютеров. Поэтому ваш GPO клиентов может выглядеть приблизительно так:

Создание GPO в Active Directory достаточно простая задача, однако критически важно чтобы вы правильно настроили свои Ссылки (Links) и Фильтрацию безопасности (Security Filtering). Если вы не позаботитесь о том, чтобы обеспечить то, что эти настройки соединения DirectAccess были готовы применяться только к тем машинам, которые на самом деле нуждаются в таких настройках, вы можете создать некую вселенную проблем с внутренними серверами, получающими настройки удалённых соединений и создающих им проблемы с соединениями внутри вашей сетевой среды.

Ключевым фактором здесь является обеспечение того, что настройки GPO сервера DirectAccess применяются только к компьютерам клиентов того DA, который вы планируете включит в вашей сетевой среде. Наилучшей практикой здесь будет определить такой GPO только для применения к некоторой специфической Группе безопасности Active Directory с тем, чтобы у вас был полный контроль над находящимися именно в этой группе учётными записями компьютеров. Мне приходилось наблюдать некоторые коллективы, делающие свою работу только на основе ссылок Подразделений (OU) и включающих целые OU в такую фильтрацию для GPO своих клиентов (полностью предшествующему применению какой- либо группы AD), однако выполнение этого подобным образом делает слегка более сложным добавлять или удалять машины из списка доступа в будущем.

Когда компьютер клиента строит свой DirectAccess туннель IPsec обратно в свою корпоративную сеть, он имеет возможность запросить некий сертификат как часть такого процесса авторизации. В более ранних версиях DirectAccess именно им и был Server 2008 R2, а такие сертификаты предоставлялись UAG (Unified Access Gateway, Шлюзом унифицированного доступа), причём такие сертификаты требовались для того, чтобы заставить работать DirectAccess. Настройка таких сертификатов совсем не является важным делом. Поскольку в вашей сетевой среде имеется некий сервер CA, вы уже подготовлены к бесплатному выпуску таких сертификатов. К сожалению, тем не менее, существовало достаточное число жалоб назад в Microsoft с тем, чтобы сделать для них такие сертификаты рекомендуемыми вместо обязательных, и они создали новый механизм в Windows 8 и Server 2012 с названием KerberosProxy, который можно было применять вместо обсуждаемого механизма для создания туннелей. Это позволило строить туннели DirectAccess без таких сертификатов компьютеров, делая данный процесс аутентификации более простым при начальной настройке, однако менее безопасным в итоге.

Я вам строго рекомендую чтобы вы всё- таки использовали в своих установках сертификаты! Они не трудны в настройке, а их применение делает более сильной аутентификацию вашего туннеля. Более того, у многих из вас просто может не быть выбора и вам всё ещё необходимо устанавливать такие сертификаты. Только простейшие сценарии DirectrAccess, причём все они применяют Windows 8 или выше на стороне клиента, могут отойти в сторону с методом ярлыков приведённых ранее сертификатов. Всякий кто желает присоединять Windows 7 через DirectAccess будет вынужден применять сертификаты как часть своей реализации. Помимо доступа Windows 7, всякий кто собирается применять расширенные свойства DirectAccess, такие как балансировка нагрузки, многосайтовость или двухфакторная аутентификация, также вынужден применять такие сертификаты. При любом из этих сценариев сертификаты становятся вновь востребованным требованием, а не просто рекомендацией.

Основываясь на своей практике, я могу предположить что практически все имеют клиентов Windows 7, которые получили бы преимущества будь они соединяемыми через DirectAccess и это всегда будет хорошей мыслью сделать вашу среду DA избыточной имея в ней сервера балансировки нагрузки. Это в дальнейшем придаст особое значение тому моменту, что вы просто должны установить аутентификацию сертификатами прямо на входе, вне зависимости от того нужна она вам в начале или нет. Вы можете впоследствии принять решение об изменении, что вам могут понадобиться сертификаты, и было бы намного проще иметь их уже установленными с самого начала, нежели пытаться включить их позже в работающую среду DA.

Чтобы распространять сертификаты, вам необходим работающим в вашей сетевой среде некий сервер CA. Когда сертификаты распространяются на соответствующие места, оставшаяся часть нашей работы будет выполнена нашим сервером DirectAccess Server 2016.

Чтобы сделать применение сертификатов частью процесса аутентификации вашего туннеля DirectAccess, выполните следующие шаги:

-

Самая первая вещь, которую вам необходимо сделать это распространить сертификаты на свои серверы DA, а также на все компьютеры клиентов DA. Самый простой способ сделать это состоит в построении нового шаблона на таком сервере CA который дублируется из встроенного шаблона Computer. Всякий раз когда я создаю некий персональный шаблон для использования с DirectAccess, я пытаюсь убедиться что он соответствует следующим критериям:

-

Subject Name (Имя предмета) данного сертификата должно соответствовать Common Name (Общему имени) этого компьютера (которое также является FQDN для данного компьютера)

-

Subject Alternative Name (SAN) (Рубрикатор альтернативного имени) должен соответствовать DNS Name (имени DNS) данного компьютера (которое также является FQDN для данного компьютера)

-

Данный сертификат должен обслуживать Intended Purposes (Цели предназначения) обоих удостоверений пользователя, и Client Authentication и Server Authentication.

-

-

Для действительного распространения этих сертификатов я собираюсь направить вас перечитать пару наших рецептов в данной книге. Вы можете выпускать эти сертификаты вручную применяя MMC (Microsoft Management Console), как это описано в рецепте Применение MMC для запроса нового сертификата. В противном случае вы можете уменьшить свои ручные административные обязанности включив Автоматическую регистрацию (Autoenrollment), которая обсуждалась в рецепте Настройка Autoenrollment для выдачи сертификатов всем доменам, объединённым в систему.

-

Теперь, когда у нас имеется распространение сертификатов для наших клиентов и серверов DirectAccess, зарегистрируйтесь на своём первичном сервере DirectAccess и откройте Remote Access Management Console.

-

Кликните по Configuration в левом верхнем углу. Теперь вы должны видеть перечисленными этапы с 1 по 4.

-

Кликните Edit… перечисленный во 2 этапе.

-

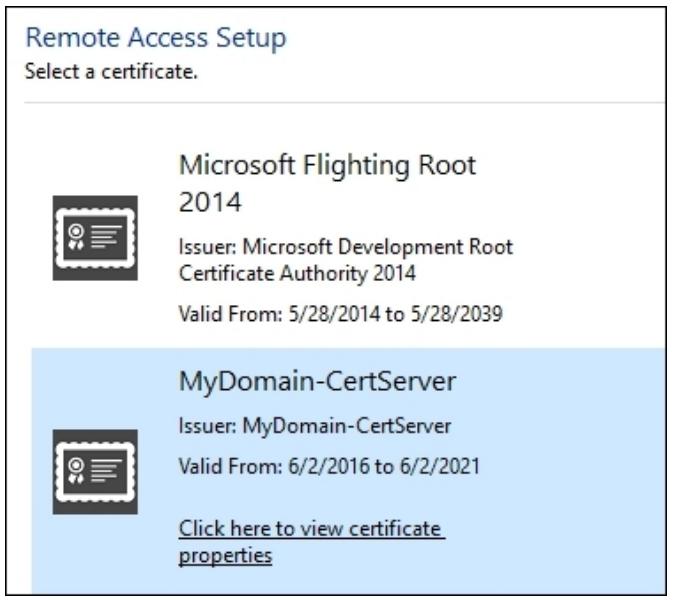

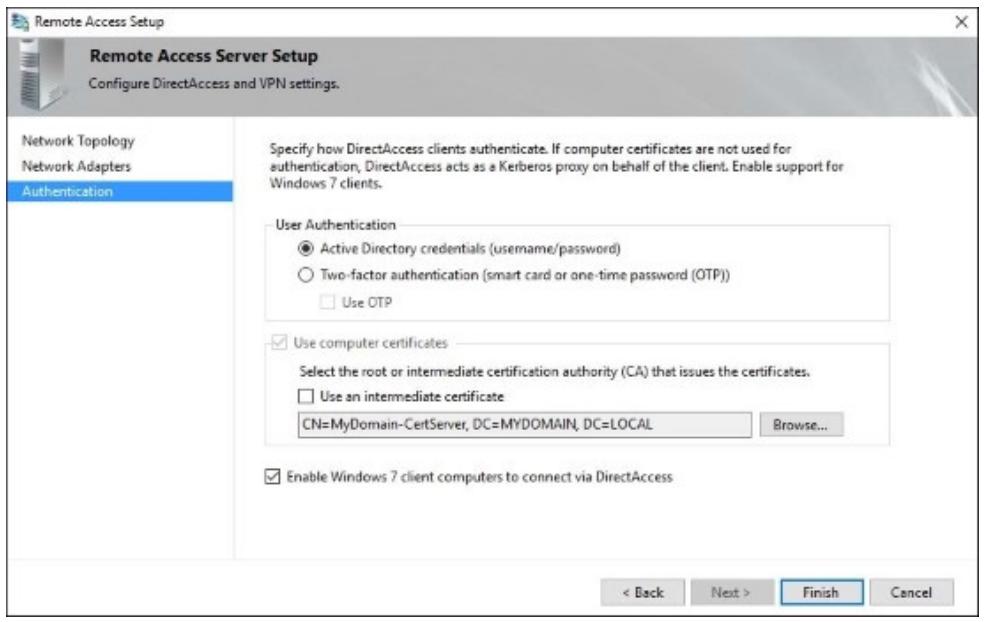

Теперь вы можете либо нажать Next дважды или кликнуть по слову Authentication чтобы перепрыгнуть напрямую в экран аутентификации.

-

Отметьте блок, который просит Use computer certificates (Применять сертификаты компьютера).

-

Теперь мы должны определить сервер Центра сертификации (Certification Authority) который выпускает наши сертификаты клиента. Если вы применяете промежуточный CA для выпуска своих сертификатов, не забудьте пометить соответствующий флаговый блок. В противном случае, по большей части, сертификаты выпускаются из корневого CA, и в этом случае вам просто следует кликнуть по кнопке Browse… и отыскать ваш CA в имеющемся списке.

![[Совет]](/common/images/admon/tip.png)

Совет Этот экран иногда дезориентирует, так как люди ожидают иметь выбор самого сертификата из данного списка. Это не тот случай. То что вы на самом деле в этом списке, это сам сервер CA, который выпускает такие сертификаты.

-

Выполните некоторые другие необходимые выборы в своём экране Authentication. Например, во многих случаях, когда мы требуем для аутентификации сертификаты клиента, это обусловлено тем, что у нас имеются компьютеры Windows 7, которые мы хотим подключать через DirectAccess. Если это является вашим случаем, выберите флаговый блок для Enable Windows 7 client computers to connect via DirectAccess (Разрешить компьютерам клиентов Windows 7 осуществлять соединения через DirectAccess).

Требование сертификатов как части процесса аутентификации вашего туннеля DirectAccess является хорошей мыслью в любом окружении. Это делает ваше решение более безопасным, а к тому же добавляет расширенные функции. Первичным двигателем для большинства компаний требовать такие сертификаты является допуск клиентов Windows 7 к соединениям через DirectAccess, однако я предлагаю в любом случае использовать DirectAccess в любой ёмкости с применением таких сертификатов. Они просты для развёртывания, легки для настройки и дают вам некоторое дополнительное душевное спокойствие с осознанием того, что только компьютеры с некими сертификатами выпускаемыми напрямую для них с вашего внутреннего сервера CA собираются иметь возможность соединяться через вашу входную точку DirectAccess.

Если вы пронеслись со свистом мимо своих установок по умолчанию при настройке DirectAccess, или, что ещё хуже, воспользовались Getting Started Wizard, велики шансы, что ваш Сервер сетевой локации (NLS, Network Location Server) работает прямо на самом сервере DirectAccess. Именно это является не рекомендуемым методом применения NLS; в действительности он должен работать на отдельном веб сервере. На самом деле, если в дальнейшем вы пожелаете делать нечто продвинутое в будущем, например, настройку балансировки нагрузки серверов DirectAccess, вам в любом случае придётся собраться перенести NLS на другой сервер, поэтому вы можете сделать это прямо сейчас, при первой установке.

NLS является очень простым требованием, но очень критичным. Это всего лишь некий вебсайт, причём совершенно не имеет значение его содержимое, он всего лишь должен работать внутри вашей сетевой среды. Причём ничего не должно быть доступно вовне. Действительно, ничего не должно быть доступно вовне, потому что вам именно это и нужно, чтобы данный сайт был доступен только изнутри. Данный вебсайт NLS является значительной частью механизма, при помощи которого компьютеры клиентов DirectAccess определяют когда они находятся внутри своего офиса, а когда вне его пределов. Если они могут видеть такой вебсайт NLS, он и знают, что находятся внутри вашей сетевой среды и разрешение имён DirectAccess будет отключено, что на самом деле выключает DA. Если же вы не видите своего вебсайта NLS, они будут предполагать, что находятся за пределами корпоративной сетевой среды и включат разрешение имён DirectAccess.

Существует два ляпа при настройке вебсайта NLS:

-

Самый первый заключается в том, что он должен быть HTTPS, поэтому ему на самом деле требуется действующий сертификат SSL. Так как этот вебсайт работает только внутри вашей сетевой среды и предназначен для доступа подключённых к домену компьютеров, данный SSL сертификат может легко быть одним из тех, которые выпускаются вашим внутренним сервером CA. Поэтому здесь не предусмотрено стоимостных трат.

-

Вторая засада, которую я встречал множество раз состоит в том, что по какой- то причине страница заставки экрана IIS по умолчанию не является очень хорошим вебсайтом NLS. Если вы настроите стандартный веб сервер IIS и воспользуетесь его сайтом по умолчанию в качестве NLS, иногда он будет работать для подтверждения соединения, а иногда нет. Зная это, я всегда настраиваю определённый сайт, который создаю самостоятельно, просто для того чтобы он был безопасной стороной.

Итак, давайте вместе пройдёмся в точности тем процессом, который я всегда осуществляю когда настраиваю вебсайт NLS в новой среде DirectAccess.

Наш NLS вебсайт будет размещаться на некотором сервере IIS, который работает под управлением Server 2016. Большая часть работы будет выполняться именно с этого веб сервера, но мы также создадим запись DNS и воспользуемся для этой задачи Контроллером домена.

Давайте совместно пройдёмся путём создания вебсайта Сервера сетевой локации:

-

Вначале определитесь с тем какое внутреннее имя DNS применять для данного вебсайта и настройте его внутри DNS вашего домена. Я собираюсь использовать

nls.mydomain.localи создаю обычную запись Хоста (A), которая указываетnls.mydomain.localна IP адрес моего веб сервера. -

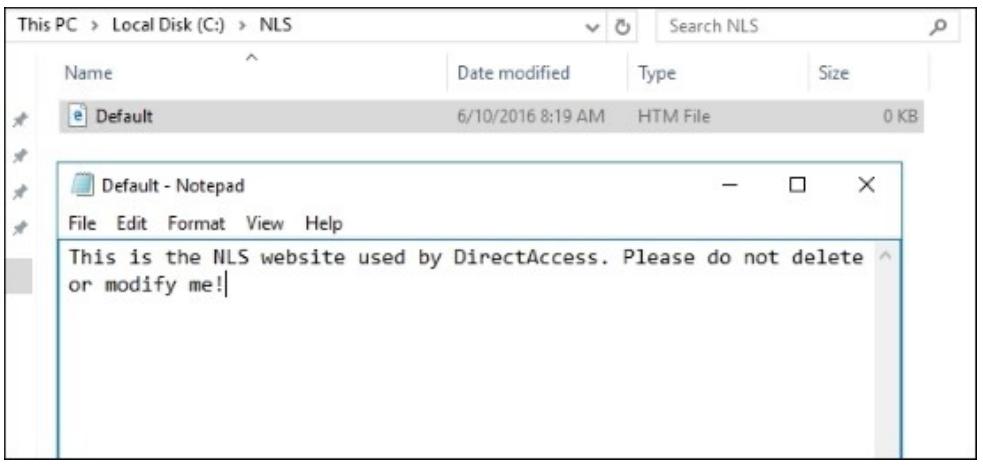

Теперь зарегистрируйтесь на этом веб сервере и давайте создадим некоего простое содержимое для этого нового вебсайта. Создайте папку с названием

C:\NLS. -

Внутри этой папки создайте новый файл

Default.htm. -

Отредактируйте это файл, бросив в него какой- нибудь простой текст. Я обычно пишу что- то навроде

This is the NLS website used by DirectAccess. Please do not delete or modify me!(Это вебсайт NLS применяемый DirecAccess. Пожалуйста, не удаляйте и не изменяйте меня!)

-

Запомните, это должен быть вебсайт HTTPS, поэтому прежде чем мы попытаемся настроить действительный вебсайт, мы должны запросить конкретный сертификат SSL, который мы будем применять вместе с этим сайтом. Так как этот сертификат поступает из моего внутреннего сервера CA, я собираюсь открыть MMC на своём веб сервере для выполнения данной задачи.

-

Когда MMC открыта, оснастите её модулем Certificates. Не забудьте выбрать Computer account, а затем Local computer, когда он запросит у вас какой из сохранённых {шаблонов} сертификатов вы желаете открыть.

-

Переместитесь в Certificates (Local Computer) | Personal | Certificates.

-

Кликните правой кнопкой по этой папке Certificates и выберите All Tasks | Request New Certificate....

-

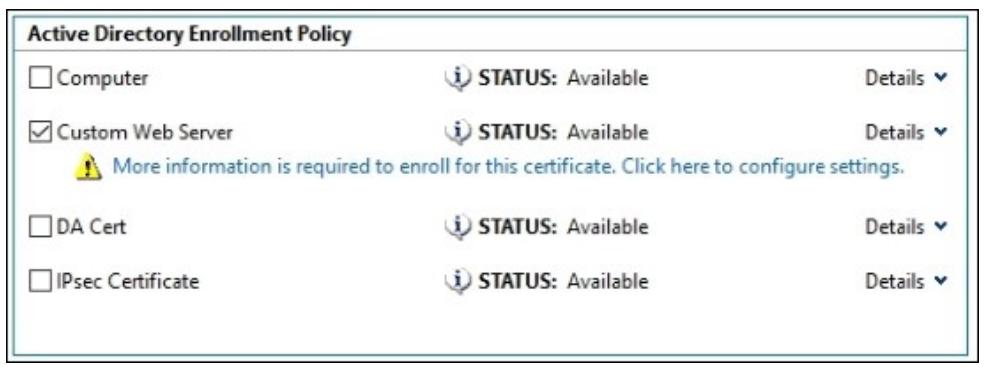

Дважды кликните Next и вы должны увидеть перечень шаблонов сертификатов которые доступны на вашем внутреннем сервере CA. Если вы не видите ни одного, выглядящим подходящим для запрашиваемого сертификата вебсайта, вам может понадобиться проверить настройки своего сервера CA чтобы убедиться, что правильные шаблоны настроены для выпуска.

-

Мой шаблон называется Custom Web Server. Так как это сертификат некоторого веб сервера, существует некоторая дополнительная информация, которую я должен предоставить в своём запросе чтобы успешно выпустить некий сертификат. Поэтому я двинусь далее по ссылке, которая сообщает More information is required to enroll for this certificate. Click here to configure settings (Для регистрации данного сертификата требуется дополнительная информация. Кликните здесь для настройки установок.)

-

Раскройте ниспадающее меню Subject name | Type menu и выберите параметр Common name.

-

В поле Value введите имя для нашего вебсайта, которым в моём случае является

nls.mydomain.local. -

Кликните кнопку Add и ваш CN должен переместиться в правую сторону экрана подобным образом:

-

Кликните OK, а затем кликните по кнопке Enroll. Вы должны получить новый сертификат SSL, расположенный в вашем хранилище сертификатов, который может быть применён для аутентификации обмена, проходящего сквозь наше имя

nls.mydomain.local. -

Откройте Internet Information Services (IIS) Manager и переместитесь в папку Sites. Пройдите далее и удалите вебсайт по умолчанию, который IIS автоматически настроил, чтобы мы могли создать наш собственный вебсайт NLS без какой- либо боязни конфликта.

-

Кликните на кнопку Add Website….

-

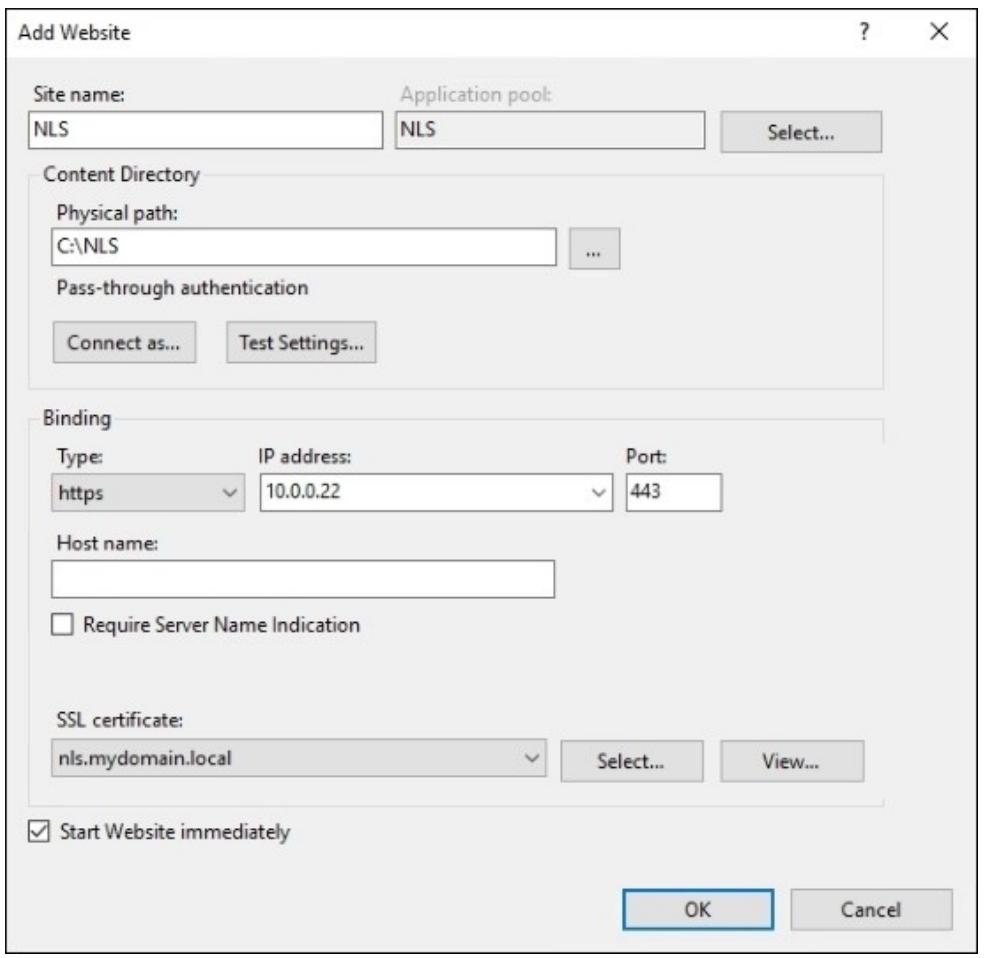

Разместите информацию как это показано на следующем снимке экрана. Естественно, не забудьте выбрать собственные адрес IP и сертификат SSL из данного списка:

-

Кликните по кнопке OK, и теперь у вас имеется успешно работающий в вашей сетевой среде вебсайт NLS. Вы должны иметь возможность открыть браузер на компьютере клиента, расположенном внутри вашей сетевой среды и успешно просмотреть

https://nls.mydomain.local.

В данном рецепте мы настроили базовый вебсайт Сервера сетевой локации для его применения в окружении DirectAccess. Именно этот сайт является тем что нам нужно в случае, когда наши компьютеры клиентов DA пытаются определить находятся ли они внутри корпоративной сетевой среды или вовне её. Хотя этот рецепт и отвечает нашим требованиям NLS, и на самом деле переносит нас в правильную практику установки NLS, размещающегося на своём собственном веб сервере, присутствует даже ещё один шаг, который способен сделать его ещё лучше. В настоящее время такой вебсайт является единой точкой отказа NLS. Если такой веб сервер выйдет из строя или будет иметь проблемы, мы получим клиентские компьютеры DirectAccess внутри нашей сетевой среды, которые будут полагать что они находятся за её пределами и они будут иметь некоторые существенные проблемы разрешения имён, пока не разрешится проблема нашего NLS. Имея это ввиду, великолепной идеей будет сделать NLS избыточным. Вы можете свести сервера в совместный кластер, воспользовавшись Microsoft NLB (Network Load Balancing, Балансировкой сетевой нагрузки), или даже применив некий вид аппаратной балансировки нагрузки, если в вашей сетевой среде имеется таковая. Таким образом вы можете выполнять один и тот же вебсайт NLS на множестве веб серверов и пребывать в уверенности, что ваши клиенты всё ещё будут работать надлежащим образом в случае отказа одного из веб серверов.

DirectAccess спроектирован таким образом, чтобы вы всегда получали вначале поднятым и работающим среду с отдельным работающим сервером, прежде чем вы начнёте возиться с массивами или балансировкой нагрузки. Таким образом вы можете удостовериться, что все элементы вашей среды находятся на своих местах и работают, а также что вы имеете возможность успешно строить туннели DA от своих компьютеров клиентов прежде чем начнёте вносить в проект дополнительные усложнения. Однако, будучи установленной, существует распространённый общий этап позаботиться о настройке нового сервера и создание некоторой избыточности для создания вашего нового решения удалённого доступа.

Хотя объединение двух аналогичных серверов воедино чтобы совместно использовать имеющуюся нагрузку обычно называется кластеризацией, и порой я слышу от администраторов ссылку на это в их мире DirectAccess, тем не менее, совместная балансировка нагрузки серверов DA в действительности не имеет ничего общего с Кластеризацией Windows. Когда вы устанавливаете оба свойства, и роль Удалённого доступа, и функцию Балансировки сетевой нагрузки на свои сервера удалённого доступа, вы уже снабдили их всеми необходимым частями и фрагментами которые им требуются для взаимодействия друг с другом и работать в совместной конфигурации Активный/ Активный. Сама операционная система применяет Windows NLB для перемещения обмена вперёд и назад соответствующим получателям, однако всё внутри NLB настраивается из Консоли управления Удалённым доступом. Это снабжает вас прекрасной визуальной консолью, которая может применяться для администрирования и управления такими настройками NLB прямо наряду с вашими прочими установками удалённого доступа.

Когда DirectAccess установлен и работает на отдельном сервере, на практике существует пара быстрых мастеров для прохода настройки такой NLB. Однако многословие в данном случае может быть несколько обескураживающим, в особенности когда вы не слишком знакомы с тем, как DirectAccess передаёт пакеты. Поэтому давайте уделим немного времени тому, чтобы пройти через создание некоторого массива из нашего существующего сервера DA и добавления второго узла в этот массив.

Мы собираемся применить свой существующий сервер

RA1, который уже исполняет

DirectAccess. Он, и наш новый сервер, RA2,

оба работают под управлением Windows Server 2016. Они оба имеют установленными роль Удалённого доступа

(Remote Access) и свойство Балансировки сетевой нагрузки (Network Load Balancing). Оба подключены в наш домен

и имеют необходимые им сертификаты (SSL и IPsec) установленными для применения их в DirectAccess. Причём

на обоих серверах установлен один и тот же сертификат SSL; так как они намереваются разделять нагрузку и все

запросы будут приходить к обоим на одно и то же общедоступное имя DNS, они могут совместно применять этот

сертификат {Прим. пер.: должны!}.

Если ваги сервера DirectAccess являются виртуальными машинами, существует одно очень важное предварительное требование. Вы должны войти в настройки NIC своей ВМ и выбрать опцию Enable spoofing of MAC addresses (Включить перехват MAC адресов). Без пометки этого блока для каждого из этих NIC ваш сетевой обмен прекратит совместную работу когда вы создадите массив балансировки нагрузки.

Для целей настоящего рецепта мы собираемся предположить, что

RA1

был настроен для применения Teredo, что означает, что у него имеется два общедоступных адреса IP назначенных

для его Внешнего NIC. Мы применяем это в качестве примера, так как это наиболее сложная конфигурация, для

её прохода при настройке NLB. Та же самая процедура применима и для отдельного IP на Внешнем NIC; это будет

просто означать, что вам придётся настраивать только один

VIP

(Virtual IP ) вместо двух.

-

Первым делом мы должны получить ясное понимание того, какие адреса IP где мы собираемся применять. Это критически важная информация, которой надо владеть и которую надо понимать, прежде чем пытаться начинать какой бы то ни было вид настройки. Текущие IP адреса

RA1следующие:-

External IP:

1.1.1.10и1.1.1.11 -

Internal IP:

10.0.0.7

-

-

Это три IP адреса, которые в настоящее время работают на

RA1мы собираемся превратить в наши VIP (Virtual IP). Эо IP адреса, которые мы собираемся разделять между обоими серверами DirectAccess. Так как мы изменяем роли этих IP, это означает, что мы должны выделить новые DIP (Dedicated IP), причём как внутренние, так и внешние, для обоих, иRA1, иRA2. -

Новые присвоения IP адресов следующие:

-

External VIP (соместный):

1.1.1.10и1.1.1.11 -

Internal VIP (соместный):

10.0.0.7 -

RA1 External DIP:

1.1.1.12 -

RA1 Internal DIP:

10.0.0.8 -

RA2 External DIP:

1.1.1.13 -

RA2 Internal DIP:

10.0.0.9

-

-

Итак, чтобы просуммировать, когда мы применяем Teredo (дуальный общедоступный IP) и создаём массив балансировки нагрузки сервера DirectAccess из двух узлов, вам в сумме нужно четыре общедоступных IP адреса и три внутренних IP адреса.

-

На

RA1мы собираемся пока оставить VIP на месте. Сам мастер DirectAcces изменит его для нас позже. -

Н нашем новом сервере

, в то время как Внутренний NIC получаетRA2настройте его окончательные DIP адреса для имеющихся NIC. Таким образом, Внешний NIC получает1.1.1.1310.0.0.9. -

Существуют всего четыре шага чтобы получить сервер узла массива такой как

RA2, или любой другой дополнительный DA сервер, который вы захотите добавить в такой массив в будущем:-

Назначить адреса IP

-

Присоединить его к вашему домену

-

Установить необходимые сертификаты

-

Добавить роль Удалённого доступа и свойство Балансировки сетевой нагрузки.

-

-

Оставшаяся часть настройки выполняется из Консоли управления Удалённым доступом на

RA1. -

В

RA1, вашем первичном сервере DirectAccess, откройте Консоль управления Удалённым доступом Remote Access Management Console. -

В вашей левой панели окна переместитесь в Configuration | DirectAccess and VPN.

-

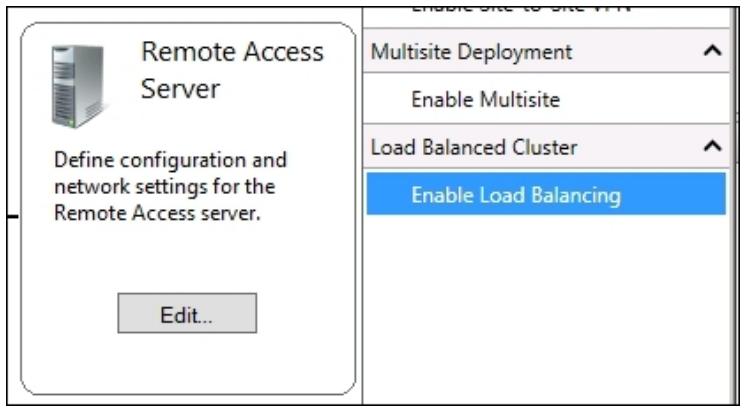

Теперь в панели с правой стороны, Tasks, внизу, ближе к концу, выберите Enable Load Balancing (Включить балансировку нагрузки).

-

Кликните Next.

-

Выберите Use Windows Network Load Balancing (NLB) (Применять Windows NLB). Здесь вы также можете встретить опции для применения некоторого внешнего балансировщика нагрузки, если в вашем распоряжении имеется таковой. Я обнаружил, что большинство пользователей применяют встроенный NLB, даже когда у них имеется аппаратный балансировщик нагрузки.

-

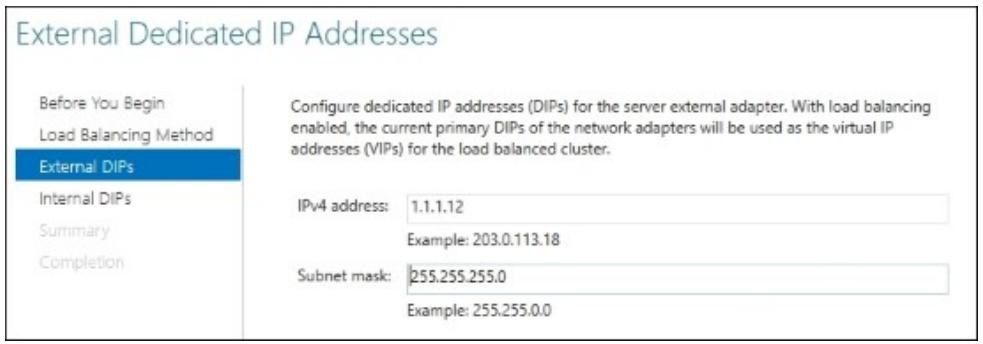

Следующим экраном являются External Dedicated IP Addresses (Внешние выделенные адреса IP). Это именно то место, в котором вещи начинают запутываться и часто совершаются ошибки. Если вы прочтёте имеющийся на экране текст, он сообщает вам, что текущие IP адреса назначенные для NIC теперь будут применяться в качестве VIP. Вам не требуется ничего определять для VIP в этом экране. Вместо этого, то что мы делаем на этом и на следующем, это определяем какие новые DIP теперь будут назначены физическим NIC в этом сервере. Во- первых, так как это экран внешних параметров, мы определяем свои новые IP, которые будут применяться

RA1:

-

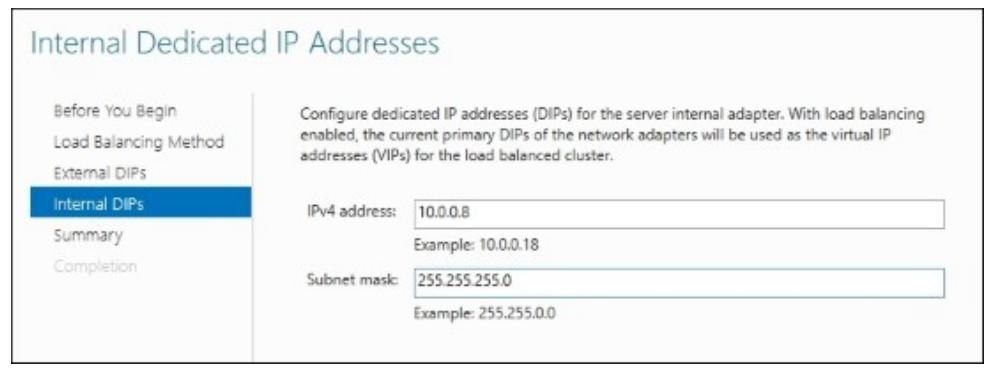

На следующем экране выполняются те же самые вещи, однако теперь для Внутреннего NIC. Текущий IP адрес

10.0.0.7теперь будет преобразован в разделяемый VIP, и поэтому нм необходимо определить наш новы Внутренний DIP, который мы собираемся назначить Внутреннему NICRA1.

![[Совет]](/common/images/admon/tip.png)

Совет Теперь вы можете понять почему так важно определить перечень адресов IP прежде чем запускать данный мастер!

-

Кликните Next, а затем, если в вашем экране Summary всё выглядит правильным, пройдите дальше и кликните по кнопке Commit. Это накатит все изменения в настройки GPO и применит все наши изменения для нашего сервера

RA1. Запомните, пока ещё ничего не было сделано вRA2, так как мы ничего не определили такого в данных экранах. Теперь у нас имеется некий активный массив, однако до сих пор в нём пока только один участник,RA1. -

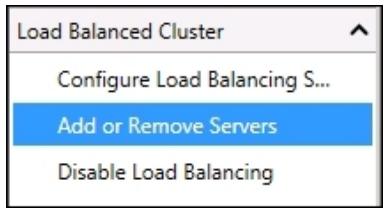

Теперь когда вы вернулись назад в свой главный экран Configuration, пройдите вперёд и переместитесь в Load Balanced Cluster | Add or Remove Servers.

-

Кликните по кнопке Add Server….

-

Введите данные FQDN для вашего второго сервера. В моём случае это

RA2.MYDOMAIN.LOCAL. Затем кликните Next. -

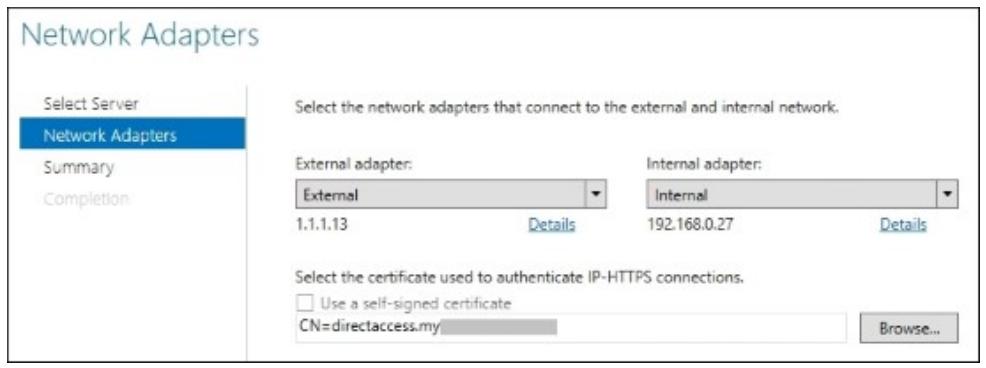

Если вы надлежащим образом настроили свой второй сервер удалённого доступа с правильной информацией о требующихсядля него IP адресах и сертификатах, экран Network Adapters должен самостоятельно заполнить всю необходимую информацию. Дважды проверьте эту информацию чтобы убедиться что она выглядит верной и кликните Next.

-

Если на странице Summary всё выглядит правильным, кликните по кнопке Add.

-

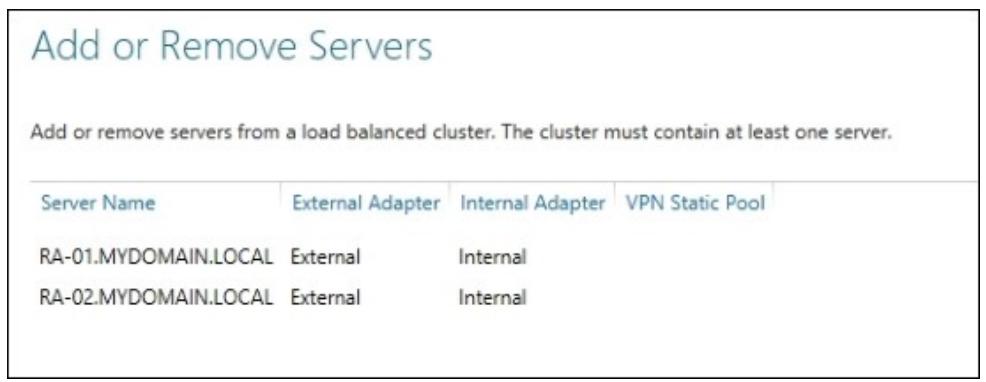

Кликните Close. Затем, вернувшись обратно на экран Add or Remove Servers, вы должны теперь видеть оба своих сервера удалённого доступа в данном перечне. Пройдите вперёд и кликните по кнопке Commit чтобы завершить добавление данного второго узла.

Пройдя добавление второго узла, я всегда возвращаюсь назад в свойства своих NIC обоих NIC на обоих серверах и проверяю что все ожидаемые IP адреса были добавлены правильно. Иногда я обнаруживаю, что мой мастер оказался не в состоянии заполнить все VIP и DIP, как это было перечислено в начале рецепта. Помимо таких DIP, Внешний NIC на каждом из серверов также должен перечислять оба Внешних VIP, а ваши Внутренние NIC на каждом из серверов должны перечислять ваши внутренние VIP. Ваши свойства TCP/IPv4 данных NIC, естественно, выглядят переполненными IP адресами, однако это всё нормально и хорошо для успешно осуществляющего балансировку нагрузки массива DirectAccess.

Возможность выполнения балансировки нагрузки серверов DA собранных воедино прямо из коробок Windows Server 2016 является невероятно прекрасным свойством. Избыточность является ключевой для хорошего решения, и настройка данного массива для отказоустойчивого варианта Активный/ Активный не является биномом Ньютона. Хотя ваши мастеры для включения NLB и являются централизованными прямо вместе со всеми прочими настройками DirectAccess, они определённо могут запутываться при прохождении через них в самый первый раз. Как и для любой системы, чьё задание состоит в повсеместном перемещении обмена вперёд и назад, правильное планирование адресов IP и маршрутизации является ключевым для успешного развёртывания вашего NLB DirectAccess.К счастью, данный рецепт помогает прояснить вопросы вокруг этой часто запрашиваемой задачи на наших удалённых серверах.

Следуя за созданием своего массива, вы заметите, что навигация по некоторым экранам внутри вашей Консоли управления Удалённым доступом слегка изменилась. Когда вы осуществляете доступ к таким экранам как Configuration для внесения изменений, Operations Status для проверки состояния своих серверов, или Remote Client Status для просмотра того, какие клиенты подключены, вы теперь можете отметить, что все узлы перечисляются отдельно. Вы теперь можете кликнуть по одному конкретному серверу из вашего массива, или вы можете кликнуть по словам Load Balanced Cluster (Кластер балансировки нагрузки) чтобы посмотреть информацию, которая разделяется между всеми участниками данного массива.

Ещё одно важное замечание. Теперь, когда у нас есть поднятый и работающий массив балансировки нагрузки, также стало гораздо проще добавить третий узел в данный массив! Ваш массив DirectAccess может расти по мере роста вашей компании, если такое требуется, вплоть до восьми серверов узлов. Просто добавляйте дополнительные сервера в этот массив, перемещаясь в задание Load Balanced Cluster | Add or Remove Servers.

Среди администраторов достаточно распространён выбор опции Deploy DirectAccess only при начале работы с новой ролью Удалённого доступа. Возможно этот блок замышлялся изначально как только для применения DA,или чтобы все соединения клиентов обрабатывались только данной ролью DA. Хотя это верно для некоторых организаций, достаточно широко принято получать преимущества от обоих методов, и DirectAccess, и VPN при настройке в качестве вашей входной точки удалённого доступа. Быть может, у вас имеются мобильные телефоны или персональные планшеты которые вы желаете подключать к своей корпоративной сети. Или, может быть, вы хотите предоставить такую возможность удалённого подключения домашним компьютерам, или даже Mac-ам. Существуют сценарии, выходящие за рамки DirectAccess, и требующие некоторой другой формы связи VPN.

Внесение существенных изменений в промышленные серверы может казаться запугивающим, и вы хотите быть уверенным в правильном выборе параметров. К тому же, адресация IP серверов удалённого доступа не всегда является парой пустяков, и поэтому достаточно естественно задуматься о подстройке сервера DirectAccess в сервер DirectAccess плюс VPN, чтобы можно было подключить некоторую дополнительную адресацию IP. Вы могли бы злиться на это последнее. VPN может разделять имеющийся общедоступный IP адрес уже настроенный и работающий для ваших клиентов DA, поэтому, к счастью, когда вы решите добавить VPN на своём сервере, вам в любом случае не придётся перенастраивать свои NIC. Так как у нас нет нужды делать вначале никакие изменения сетевой среды, давайте перепрыгнем сразу к работе с нашим промышленным сервером и добавлением к нему роли VPN.

Сейчас мы будем работать с нашим новым сервером DirectAccess, который является Windows Server 2016 с установленной на нём ролью Удалённого доступа.

Чтобы добавить функциональность VPN на существующий сервер Windows Server 2016 выполните следующее:

-

В меню Tools (Средства) Диспетчера сервера откройте Remote Access Management Console (Консоль управления удалённым доступом).

-

В левой панели переместитесь в Configuration | DirectAccess and VPN. Именно в этом экране вы обнаружите четыре этапа настройки, перечисленные в средней части.

-

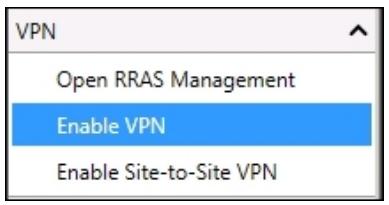

Теперь справа вы увидите раздел кнопок, связанных с VPN, пройдите вперёд и кликните по Enable VPN.

-

Вы получите всплывающее сообщение, которое спрашивает вас о том, уверены ли вы в том что собираетесь настраивать VPN установки на своём сервере. Пройдите далее и кликните OK. Это вызовет раскрутку на вашем сервере некоторых процессов, обращающихся к существующим GPO и перенастраивающих необходимые установки с тем, чтобы включить связи VPN.

-

Теперь на нашем сервере доступен VPN, однако мы пока не настроили адресацию IP с тем, чтобы она выдавалась компьютерам клиентов. Раз вы вернулись назад в свой главный экран Configuration, кликните по кнопке Edit…, перечисленной на 2 шаге.

-

Теперь присутствует четвёртый экран, доступный внутри минимастера с названием VPN Configuration. Пройдите далее, кликнув по нему.

-

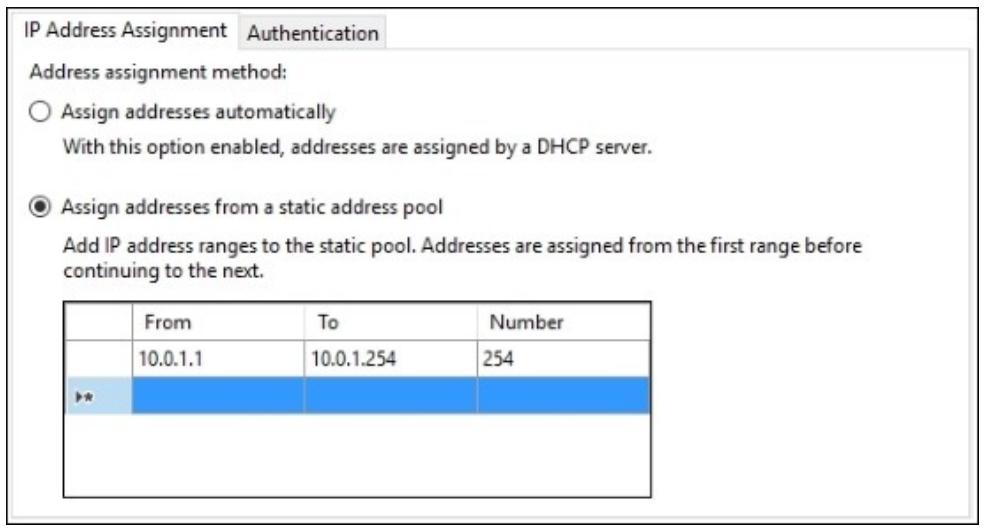

Если вы желаете, чтобы ваши VPN клиенты выбирали IP адреса с некоторого внутреннего сервера DHCP, оставьте включённой кнопку- переключатель в верхней опции. Если вы всё- же хотите определить конкретный диапазон для обработки компьютеров клиентов, выберите Assign addresses from a static address pool (Назначение адресов из пула статических адресов) и определите диапазон адресов в данных полях.

Когда вы определяете некий статический диапазон наподобие этого, ваш сервер удалённого доступа начнёт выдавать эти адреса компьютерам клиентов которые будут соединяться при помощи VPN. Однако эти компьютеры клиентов по большей части не будут способны соединяться ни с какими внутренними ресурсами без небольшого дополнительного уточнения сетевых настроек. Когда вы создаёте статический пул для выделения IP для выделения клиентам VPN, существует два правила, которые вы должны иметь в виду:

-

Пул выдаваемых клиентам адресов должен выделяться из подсети, которая не существует во внутренней таблице маршрутизации вашего сервера удалённого доступа. Например, моей сетью является

10.0.0.xи я собираюсь выделять клиентам VPN разрешения из10.0.1.x. -

Вам необходимо настроить маршрут по умолчанию для этой другой подсети с тем, чтобы он указывал назад на внутренние IP адреса на вашем сервере удалённого доступа. Если вы не сделаете этого, обмен от ваших клиентов VPN может осуществлять свой путь вашу подсеть

10.0.1.x, однако ответы из этой подсети не будут знать как им достигать обратно свои VPN компьютеры клиентов. Установив маршрут по умолчанию в вашей подсети10.0.1.xуказав ему назначением ваш Внутренний NIC на сервере удалённого доступа, вы исправите это.

Действие по включению VPN на сервере DirectAccesss является отдельной операцией, однако без пары дополнительных шагов настройки такое включение VPN даст вам не так много. При помощи данного рецепта вы должны теперь получить информацию о том как вам нужно включать и настраивать VPN на вашем сервере удалённого доступа с тем чтобы получить эти машины связанными таким, образом, чтобы не отвечать обязательному требованию быть подключёнными DirectAccess. На практике я нахожу, что большинство компаний пытаются получить возможность связи большей части компьютеров через DirectAccess, поскольку это более простая технология для работы с нею со стороны клиентов и она лучше подходит для управления подключаемыми к домену системами. При столкновении с необходимостью подключения компьютеров, не являющихся Windows 7, 8 или 10, или не присоединённых к домену, хорошо знать, что традиционные опции связи VPN присутствуют прямо в самой операционной системе Server 2016.

DirectAccess имеет возможность применять сертификаты парой различных способов. В зависимости от того как вы настроили DA, существуют различные места в которых эти сертификаты могут или нет применяться, однако одной общей переменной во всех реализациях DirectAccess является IP-HTTPS. Именно эта технология всегда включена в сервере DA и ей для надлежащей работы необходим сертификат SSL. Обмен IP-HTTPS поступает из всемирного Интернета, и поэтому я всегда рекомендую чтобы для прослушивания IP-HTTPS применялся настоящий сертификат SSL, который следует приобрести в общедоступной организации сертификации CA.

Как и со всеми прочими сертификатами SSL, они действуют на протяжении определённого периода времени. Обычно эти сертификаты приобретаются на период на основе в одного-, двух- или трёх- лет. Это означает, что время от времени вам необходимо обновлять такой сертификат и определять каким образом заставлять DirectAccess распознавать и применять такой новый сертификат. IP-HTTPS применяет в качестве прослушивания веб внутри IIS и поэтому естественно предположить, что когда вам нужно изменить ваш сертификат, вы должны это делать внутри IIS. Это не верное предположение. Что ещё хуже, это то что вы можете в действительности раскопать свой сайт внутри IIS и изменить связывание данного сертификата, а при этом ещё и заставить его работать какое- то время. Это е правильное место для изменения данного сертификата! Если вы просто измените связывание внутри IIS, ваше изменение временно будет возвращено и он вернётся обратно к применению вашего старого сертификата. К сожалению, я достаточно постоянно получаю вызовы от потребителей выполнивших это и впоследствии получивших все разновидности невозможности пользователей осуществить удалённое соединение из- за того что такой сервер DA вернулся к применению старого сертификата, имеющего на текущий момент истекший срок применения.

Давайте вместе поработаем над данным рецептом чтобы настроить наш DirectAccess на применение нового сертификата, который был недавно приобретён и установлен на ваш сервер.

У нас имеется поднятый и работающий сервер DirectAccess на нашем сервере Удалённого доступа Windows Server 2016. Наш сертификат SSL, который мы применяем для IP-HTTPS имеет почти истекший срок и нам необходимо обновить его при помощи нашего CA. Новая копия сертификата уже выгружена и установлена на самом сервере, поэтому нам всего лишь осталось определить где его необходимо отрегулировать чтобы DirectAccess начал его применять.

Чтобы отрегулировать настройку DirectAcces для начала применения нового сертификата для вашего перехватчика IP-HTTPS, выполните следующие шаги:

-

Откройте Консоль управления Удалённым доступом (Remote Access Management Console) на своём сервере DirectAccess.

-

В левой панели окна переместитесь в Configuration | DirectAccess and VPN.

-

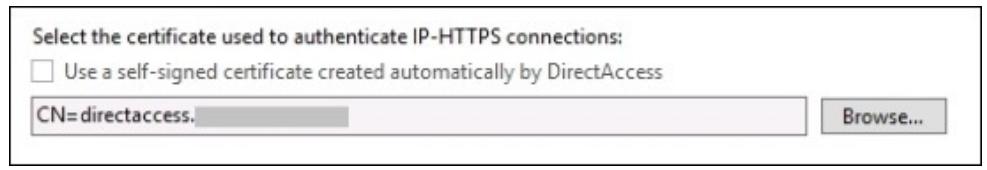

В настройках Step 2 кликните по Edit….

-

Кликните Next.

-

Теперь вы можете видеть назначенные в настоящий момент для IP-HTTPS сертификаты. Это сертификаты, срок действия которых истекает. Пройдите вперёд и кликните по кнопке Browse….

-

Теперь просто выберите необходимый новый сертификат с новой датой истечения срока действия из вновь добавленных в открытый перечень доступных сертификатов.

-

Ещё пару раз кликните Next чтобы завершить свой мастер Step 2.

![[Совет]](/common/images/admon/tip.png)

Совет Имейте ввиду, что сертификаты IP-HTTPS имеют настройку для некоторого узла. Если у вас имеется массив множества серверов DirectAccess, вы осуществляете все изменения с консоли своего первичного сервера, однако вам необходимо установить необходимый сертификат на каждый сервер, а уже затем выполнить изменение сертификата отдельно на каждом узле в рамках имеющейся конфигурации.

-

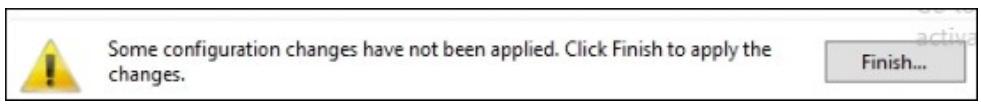

На данный момент в действительности ещё пока ничего не изменено в работающей конфигурации. Чтобы сделать такие изменения активными,вам необходимо нажать на кнопку Finish…, которая располагается недалеко от самого низа Консоли управления Удалённого доступа (Remote Access Management Console).

-

Если всё в последнем обзоре выглядит хорошо, кликните Apply, и именно это приведёт ваши изсменения в действие. Самый новый сертификат теперь находится на своём месте и работает над удостоверением такого соединения IP-HTTPS.

Замена вашего сертификата SSL который применяется в IP-HTTPS является регулярной и необходимой задачей для любого администратора сервера DirectAccess, однако она возможно может наступать только раз в год. Это обычно означает, что ко времени, когда наступает дата истечения срока вашего сертификата, вы скорее всего уже забыли где были установлены данные установки в вашей настройке. Я надеюсь, что данный рецепт может стать альтернативой такому беспокойству.

Я всегда проверяю свой сертификат извне своей сетевой среды после внесения изменений, чтобы убедиться, что

такой новый сертификат в действительности теперь работает в моей системе. Если вы возьмёте некий компьютер

вне своей сетевой среды во всемирном Интернете, попробуйте просмотреть любой пробный сайт из вашей общедоступной

записи DNS вашего сервера DirectAccess. Например, если общедоступная запись DNS которую вы применяете на своём

сервере это directaccess.contoso.com, попробуйте просмотреть

https://directaccess.contoso.com/test. Вы можете ожидать получить

некую ошибку 404, так как данная запрошенная вами страница в действительности не существует, однако,

когда вы получите ошибку 404, у вас имеется возможность (зависящая от того какой браузер вы применяете; для

данной цели я предпочитаю Chrome) просмотреть какой именно сертификат применялся для подтверждения данного

обмена. Кликните по просмотру подробностей данного сертификата и убедитесь, что это именно ваш новый сертификат

с новыми датами срока его истечения действия. В дальнейшем, если вы будете встречаться с любым видом

предупреждающих сообщений при попытке просмотра данного проверочного вебсайта это, скорее всего, будет означать

что существует некий вид проблемы с данным сертификатом и вам, возможно, необходимо в дальнейшем внести

некоторые инвестиции.

Одно из самых больших преимуществ которую привнёс Microsoft за стол самых новых версий своей роли удалённого доступа являются отчёты. В прошлом было трудно было сказать кто был соединён и ещё труднее было определить кто был соединён ранее. Исторические сообщения об удалённых сообщениях отсутствовали вовсе. Все эти изменения, которые мы имеем в самых новых редакциях, такие как имеющийся у нас теперь прекрасный интерфейс для отображения нам того кто подключён, как часто они подключались, а также некоторая информация о том, какими вещами они занимались при соединении. Здесь мы оглянем эти интерфейсы, и изучим некоторую доступную для получения информацию. Мы также проверим что вы знаете как включать исторические отчёты, так как они не доступны по умолчанию.

Вся работа в данном рецепте будет выполняться на сервере Удалённого доступа Windows Server 2016, который обслуживает оба вида клиентов, и DirectAccess, и VPN.

Чтобы ознакомиться с доступными в Server 2016 опциями отчётов вашего удалённого доступа выполните следующие шаги:

-

Откройте Консоль управления Удалённым доступом (Remote Access Management Console) в меню Tools Диспетчера сервера.

-

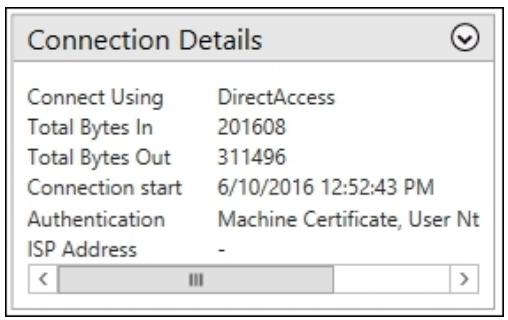

В левой панели окна просмотрите Remote Client Status. Здесь вы можете обнаружить перечень всех подключённых в настоящий момент устройств и пользователей. Он отображает оба вида соединений, и DirectAccess, и VPN.

-

Если вы кликните на определённое соединение, вы увидите некоторые дополнительные данные, отображаемые ниже. Вы легко можете определить подключён ли данный пользователь с использованием DirectAccess или VPN, а также ещё какую- то информацию об его соединении.

-

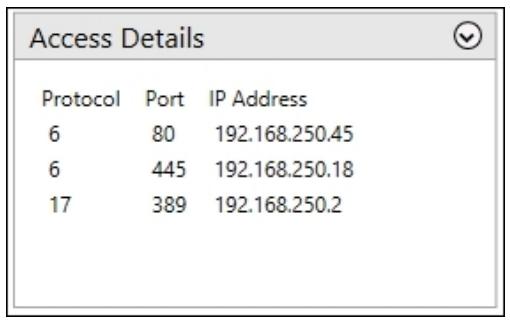

Загляните слегка вперёд слева, там где приводятся Access Details (Подробности доступа) и вы даже можете обнаружить к каким внутренним ресурсам осуществлял доступ данный пользователь и компьютер.

-

Если ваша среда достаточно велика чтобы заполнить данный экран соединениями, приводимый в верхней части бок Search оказывается очень полезным. Вы просто набираете информацию, которую желаете обнаружить и все результаты в данном окне будут отфильтрованы в соответствии с вашими критериями поиска.

-

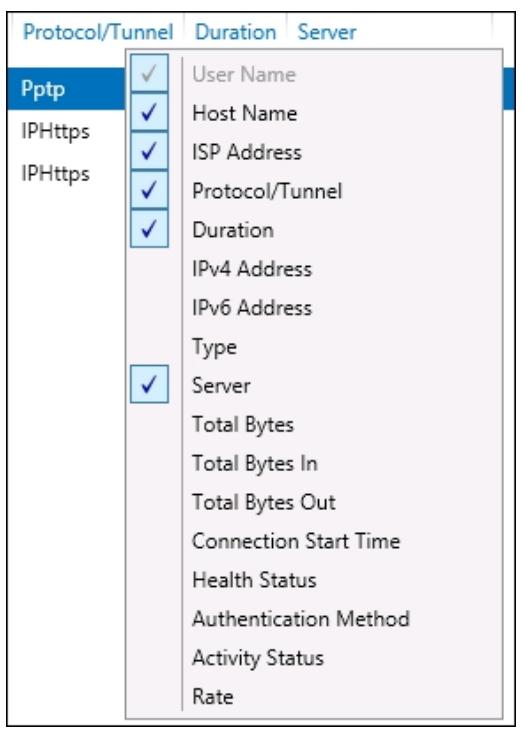

Если вы хотите вывести на данном экран больше данных, вы можете кликнуть правой кнопкой по имени любой присутствующей колонки и выбрать дополнительные столбцы для отображения или, наоборот, сокрытия.

-

Вся приводимая информация великолепна! Но что, если мы желаем заглянуть назад, и просмотреть эти данные в исторической проекции? Может быть мы хотим просмотреть соединения за последние дни, или неделю. Может оказаться, что вам понадобился некий отчёт о том, сколько соединений было осуществлено за последний месяц. В левой панели окна кликните по Reporting чтобы начать с этим заданием.

-

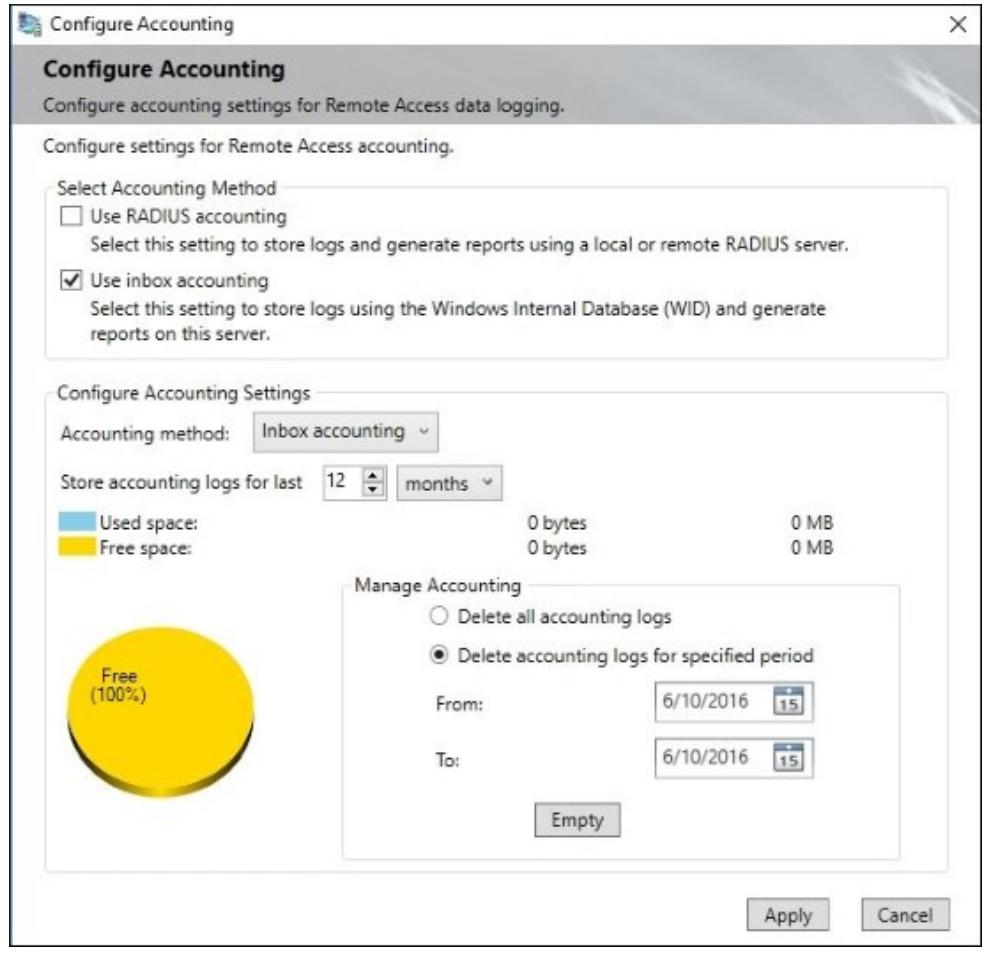

Так как отчёты по умолчанию отключены, у нас пока ещё не имеется данных. Вместо этого у нас имеется сообщение, которое говорит нам, что нам нужно настроить ведение учётных записей. Пройдите далее кликнув по этой ссылке.

-

Use RADIUS accounting, Use inbox accounting или оба варианта. Учётные записи RADIUS подразумевает, что у вас имеется сервер RADIUS уже настроенный и готовый к получению такого вида данных. Я не видел множества потребителей, применяющих эту опцию. Вместо этого большинство выбирает Use inbox accounting, которая записывает все ваши данные прямо в Windows Internal Database (WID) на самом вашем сервере DirectAccess.

-

Когда вы завершите свой выбор, кликните Apply. Вы обнаружите, что ваш экран Reporting выглядит более похожим на ваш экран Remote Client Status, за исключением того, что внутри Reporting у вас имеются дополнительные опции для выбора диапазонов дат и пула исторической информации.

Составление отчётов о данных соединений пользователей критически важно для большинства систем удалённого доступа. Включение таких данных, в особенности истории соединений, является замечательным расширением функциональности, которым, я уверен, не применёт воспользоваться любой администратор удалённого доступа. При помощи простого изменения настроек мы настраиваем отслеживание таких соединений DirectAccess и VPN нашим сервером удалённого доступа Windows с тем, чтобы работать и сохранять эты данные на будущее.