Глава 2. Реализация решений хранения

Содержание

- Глава 2. Реализация решений хранения

- Навык 2.1: Настройка дисков и томов

- Настройка соответствующего размера сектора для различных рабочих нагрузок

- Настройка таблицы разделов GUID (GPT) дисков

- Создание файлов VHD и VHDX при помощи Диспетчера сервера или Windows PowerShell

- Монтирование Виртуальных жёстких дисков (VHD)

- Определение когда использовать Файловые системы NTFS и ReFS

- Настройка совместных ресурсов NFS и SMB при помощи Диспетчера сервера

- Настройка совместных ресурсов SMB и установок сеанса при помощи Windows PowerShell

- Настройка сервера SMB и установка настроек клиента SMB при помощи Windows PowerShell

- Настройка прав доступа файла и папки

- Навык 2.2: Реализация сервера хранения

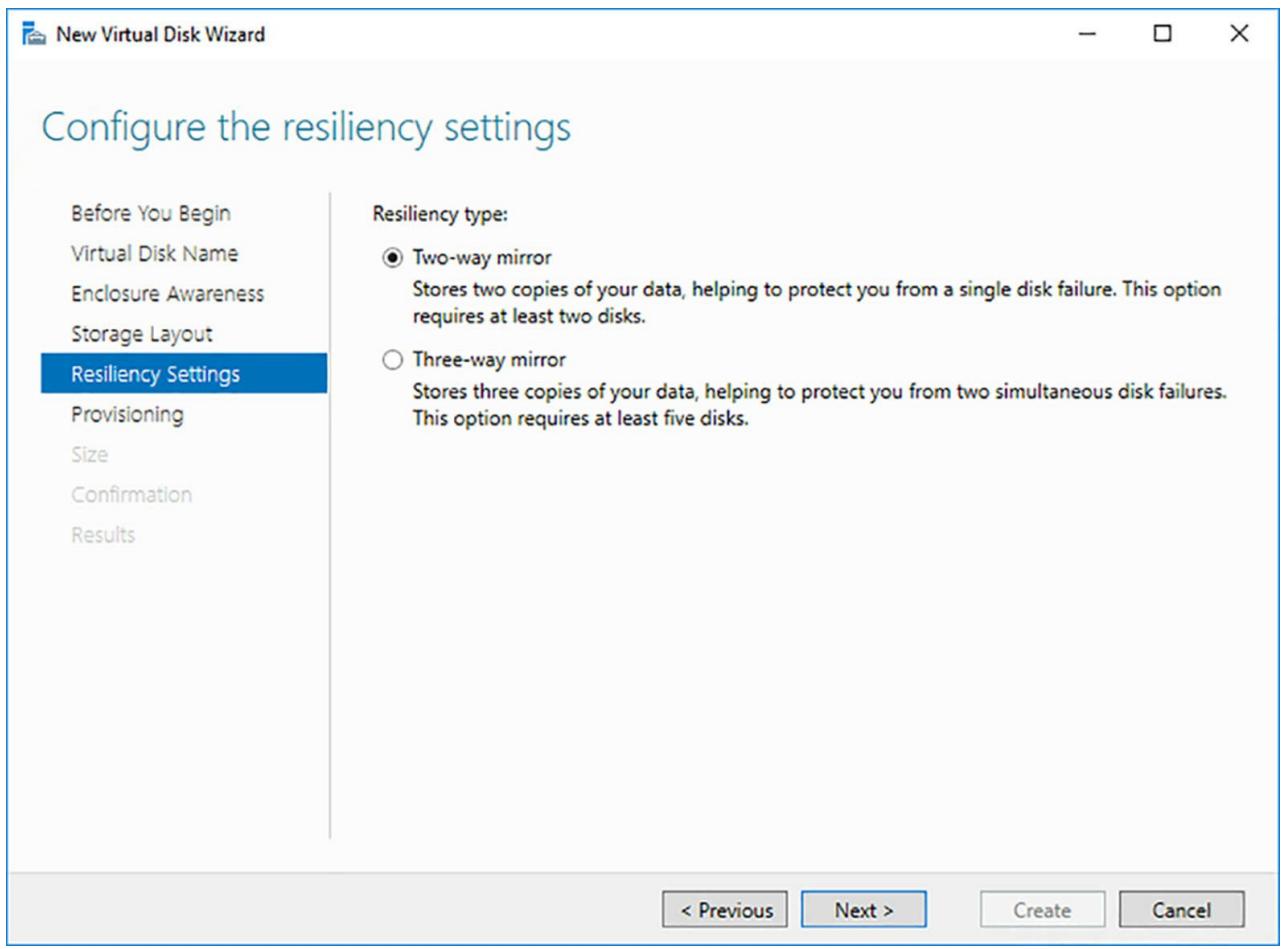

- Настройка пулов хранения

- Реализация опций схемы распределения для дисков или полок хранилища простого, зеркального и с контрольными суммами

- Настройка многоуровневого хранилища

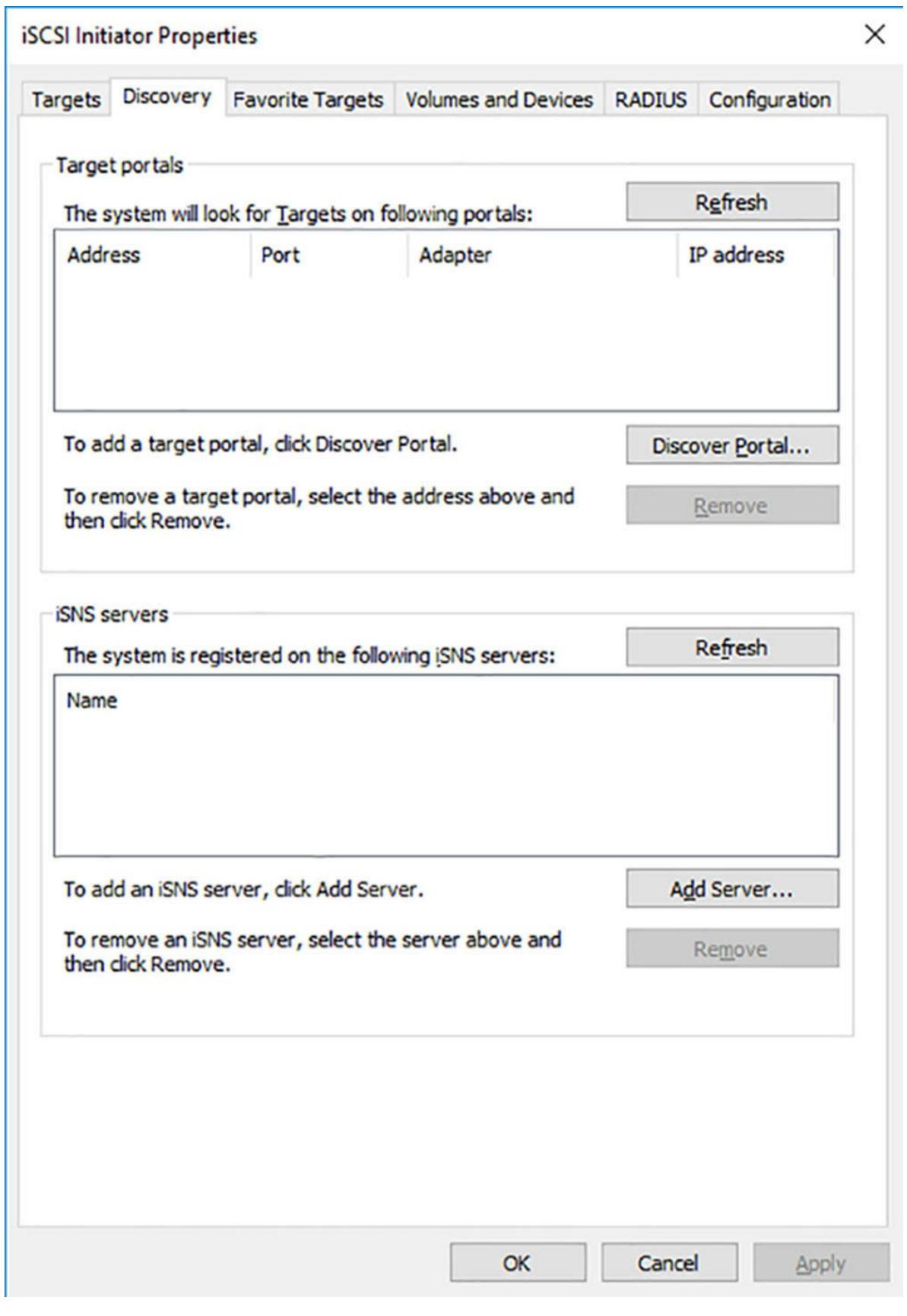

- Настройка таргета и инициатора iSCSI

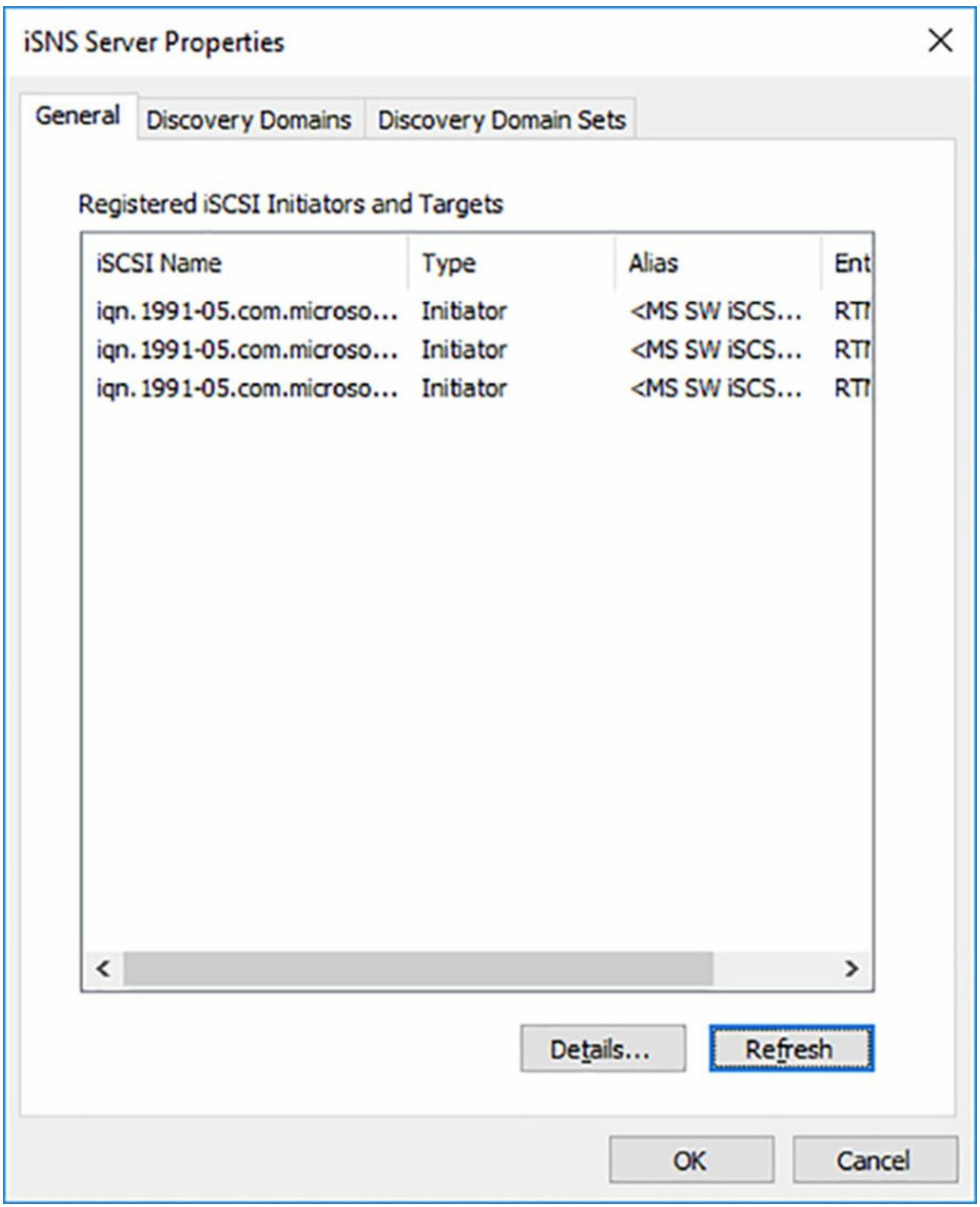

- Настройка iSNS

- Настройка мостов Центра данных (DCB)

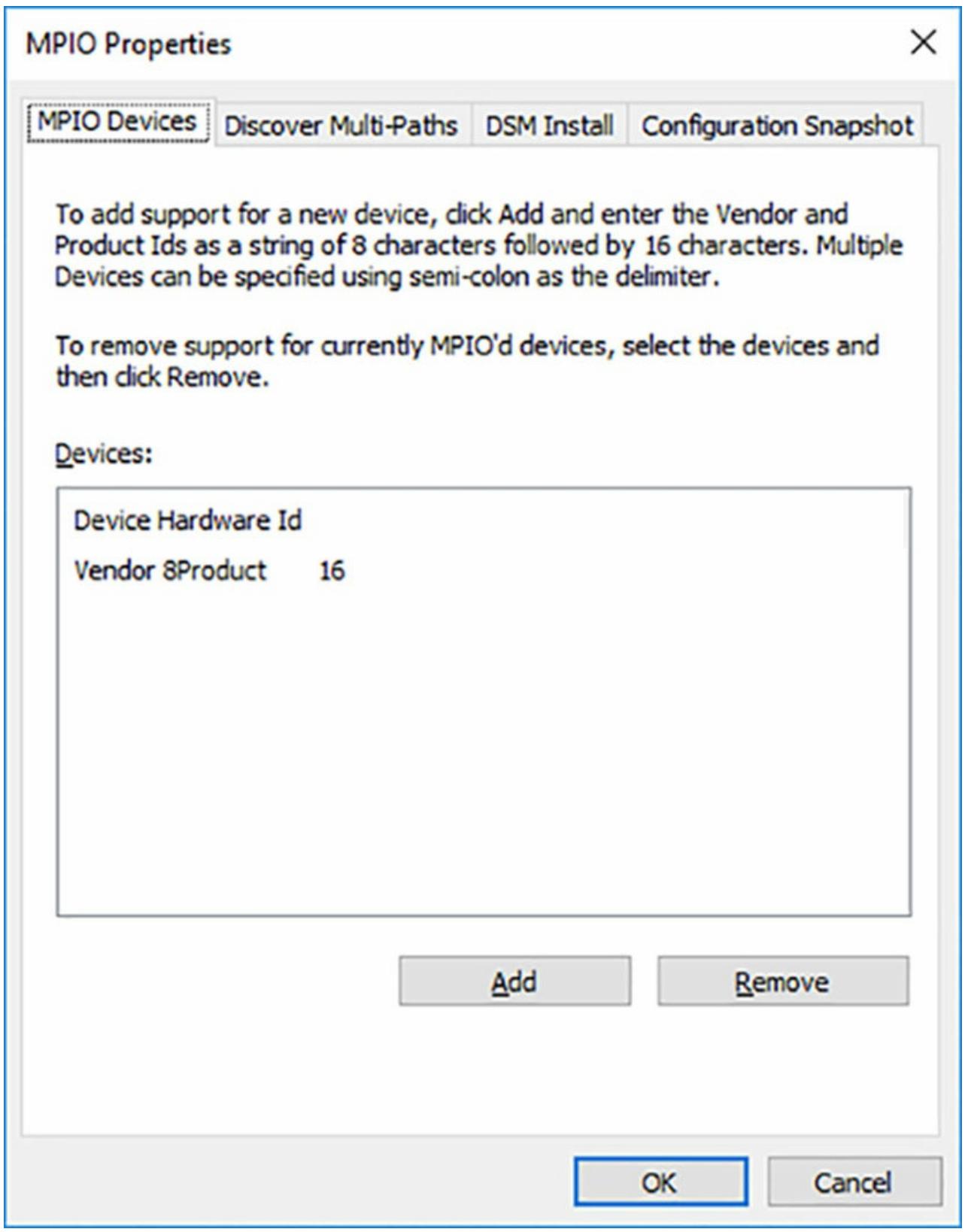

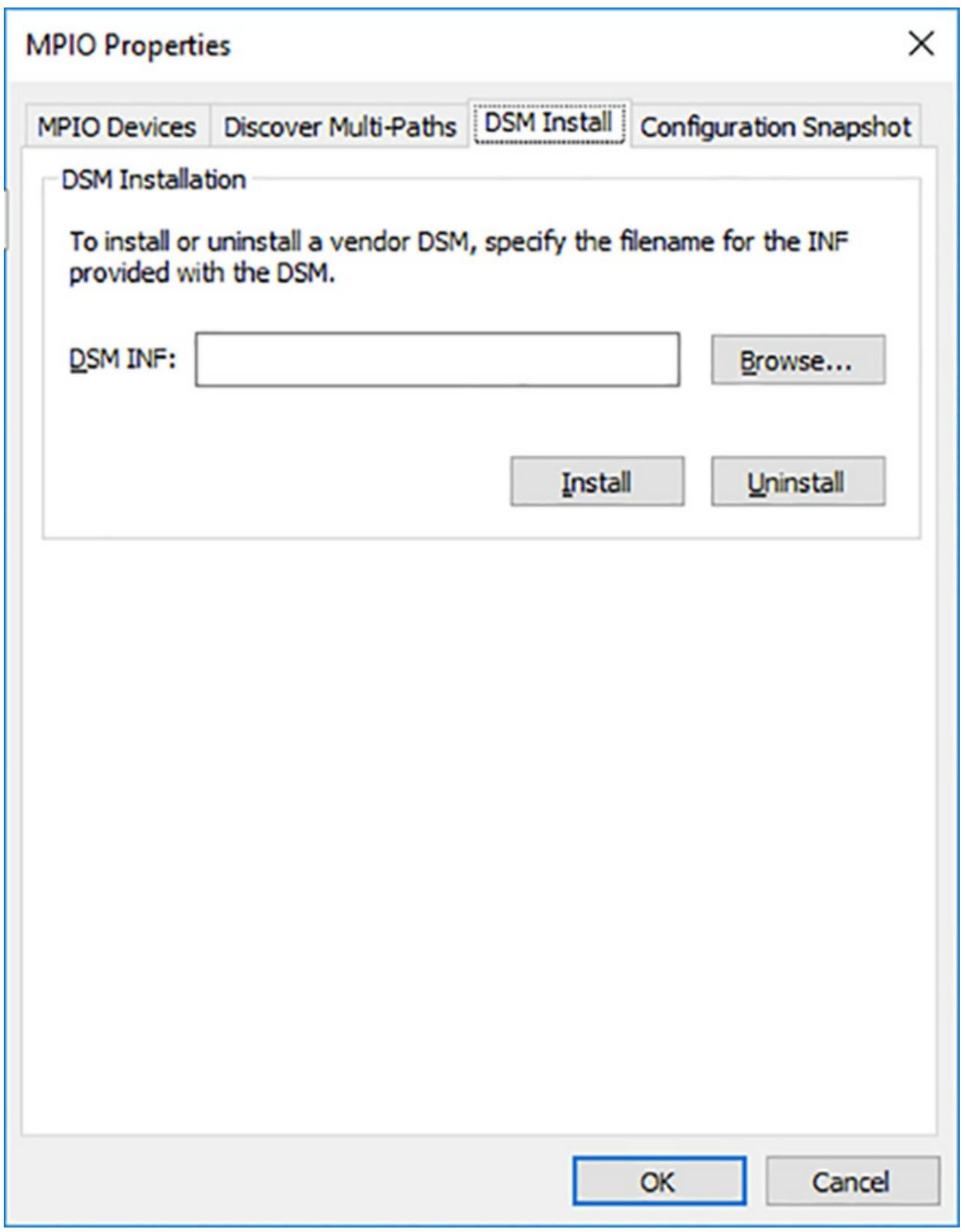

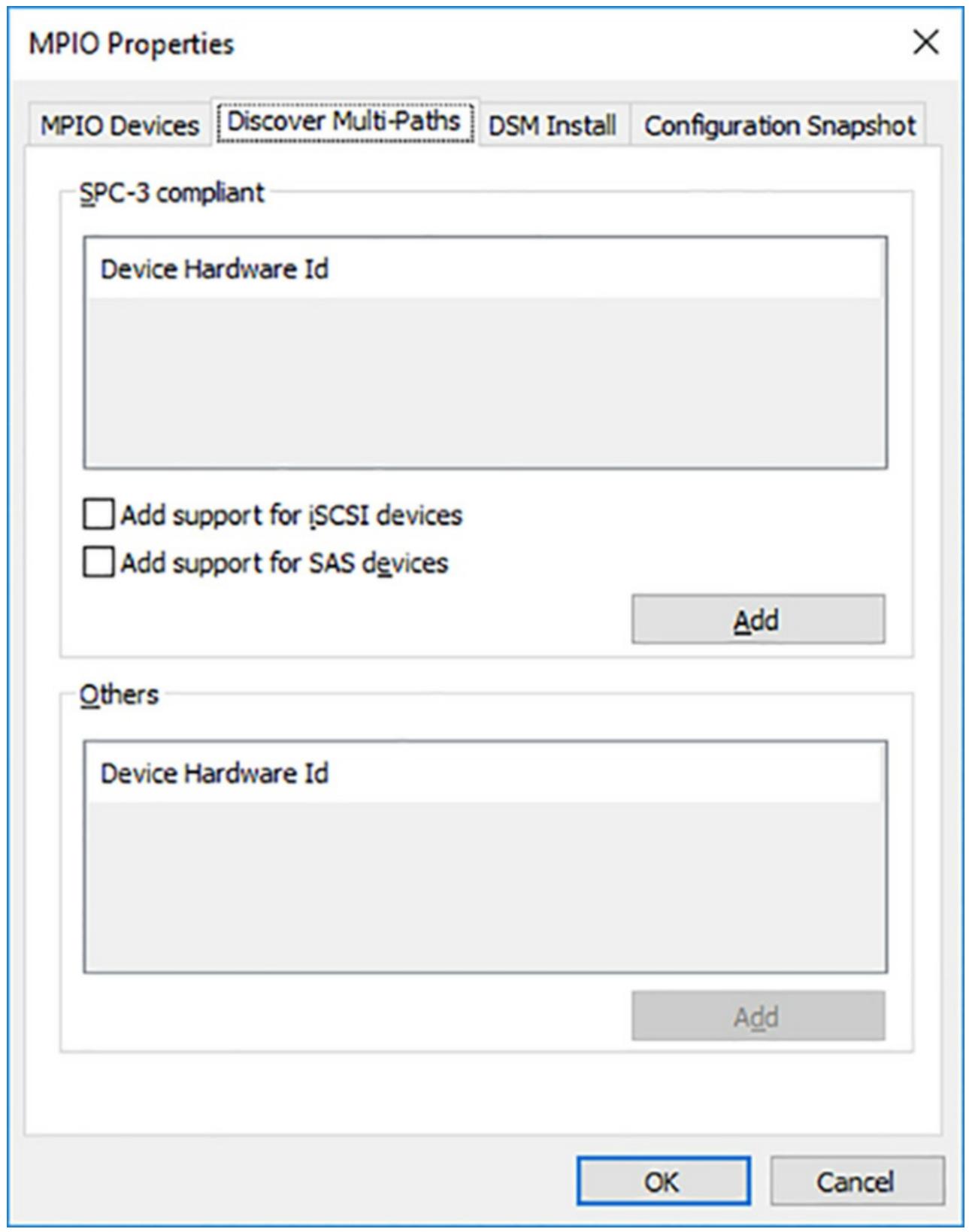

- Настройка ввода/ вывода со множеством путей (MPIO)

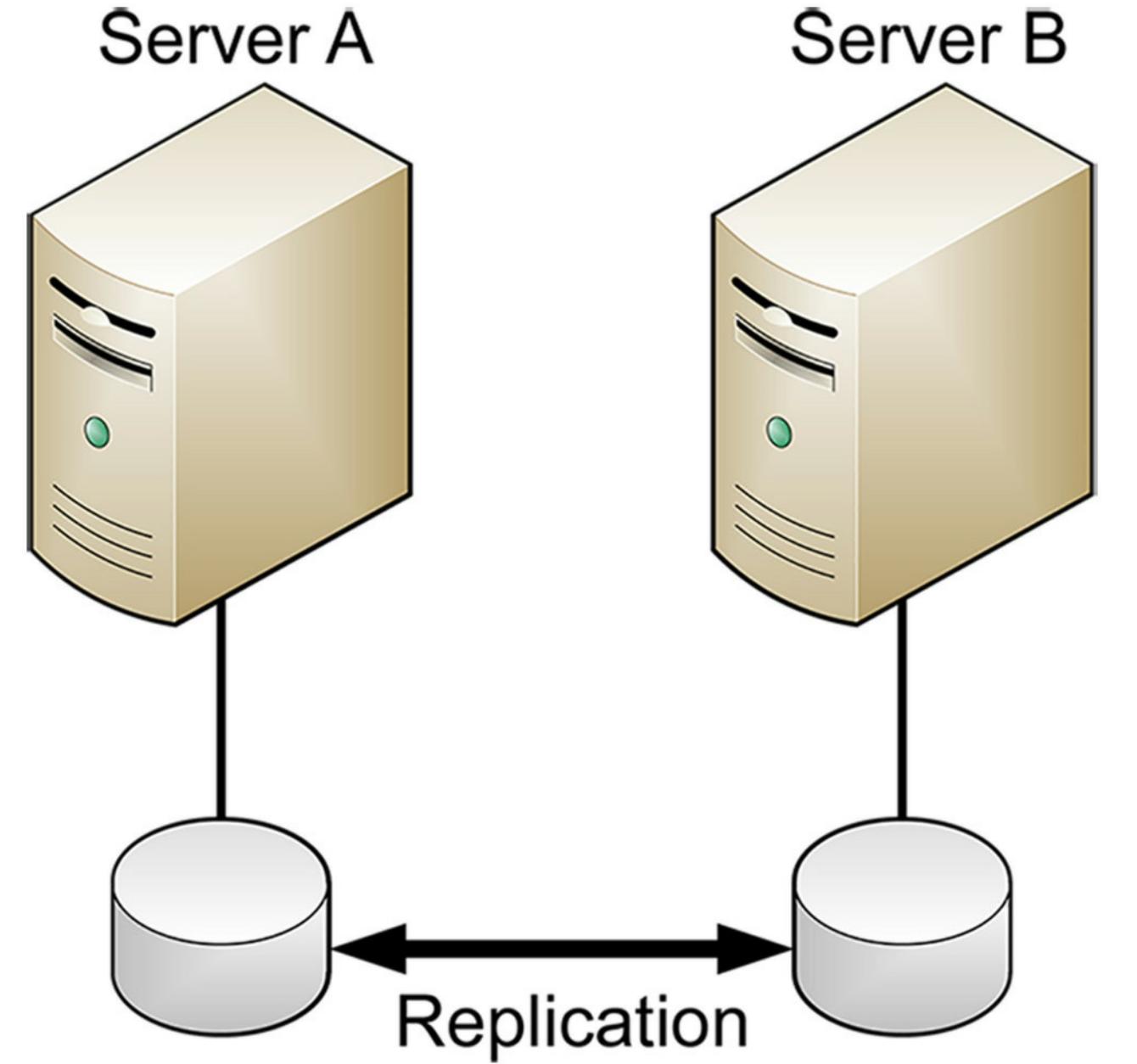

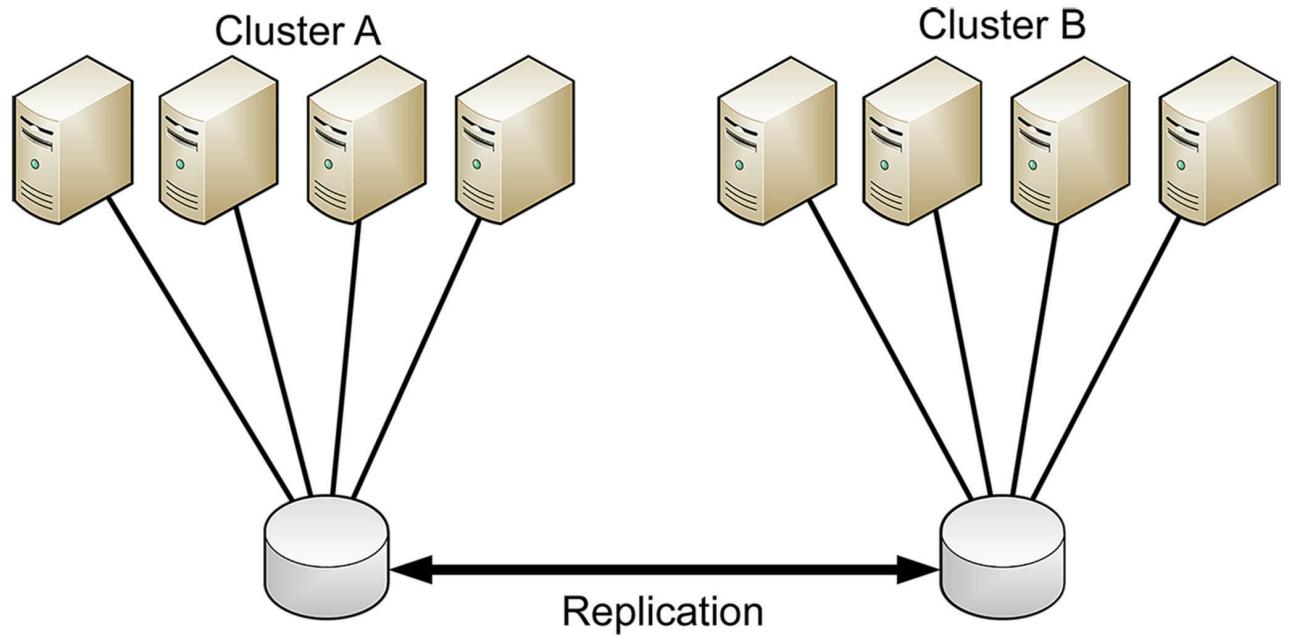

- Определение сценариев применения Реплик хранения

- Реализация Реплик хранения для сценариев сервер-к-серверу, кластер-к-кластеру и растяжимый кластер

- Навык 2.3: Реализация дедупликации данных

- Выводы главы

- Мысленный эксперимент

- Ответ на мысленный эксперимент

Улучшение имеющейся инфраструктуры хранения в Windows Server было безусловным приоритетом для разработчиков этой операционной системы на протяжении ряда лет. Windows Server 2016 поддерживает многие освящённые веками механизмы и инструменты управления хранения данных из предыдущих версий, прочие объявляет устаревшими, но также строится на этом фундаменте с новыми возможностями, которые позволяют администраторам создавать более крупные и более надёжные системы хранения.

Навыки данной главы:

Многие из имеющихся фундаментальных технологий хранения в Windows Server 2016 остались неизменными с предыдущих версий. Однако, всё ещё общераспространённой для сертификационных экзаменов является проверка ваших знаний данных технологий, потомучто они вовлечены в некоторые из основных задач, выполняемых администраторами сервера.

-

Настроить соответствующий размер сектора для различных рабочих нагрузок

-

Создавать файлы VHD и VHDX при помощи Диспетчера сервера или Windows PowerShell

-

Настроить совместные ресурсы NFS и SMB при помощи Диспетчера сервера

-

Настроить совместные ресурсы SMB и установки сеанса при помощи Windows PowerShell

-

Настроить сервер SMB и установить настройки клиента SMB при помощи Windows PowerShell

Данный раздел рассматривает как:

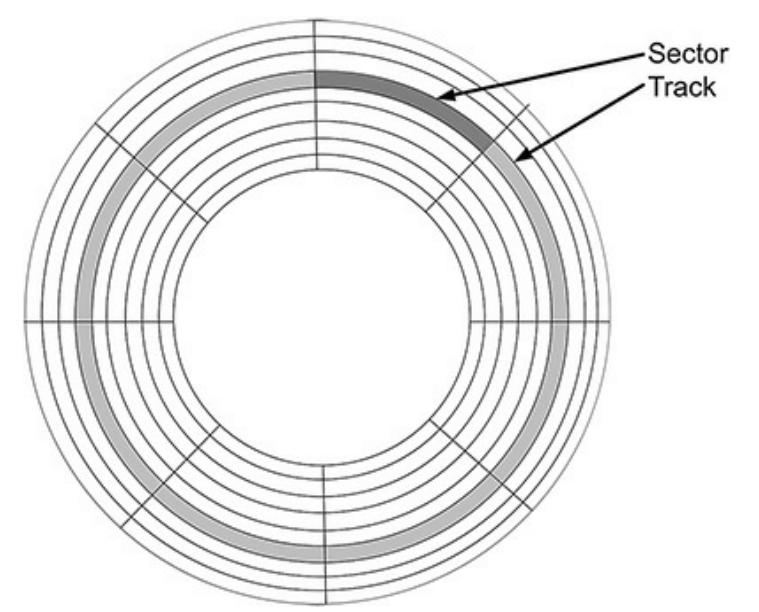

При его правильном применении, некий сектор диска является частью дорожки (track). Каждая пластина некоторого дискового устройства подразделяется на круговые дорожки, а каждая дорожка подразделяется на секторы, как это показано на Рисунке 2-1. Исторически жёсткие диски используют секторы с размером 512- байт, хотя новые диски Расширенного формата (Advanced Format) используют секторы с размеров 4 096- байт. Данный размер сектора создаётся самим производителем такого диска; он не может быть изменён.

Однако, вы можете изменить размер своего единица распределения (allocation unit) тома диска, который иногда неправильно называют сектором. Единица распределения является термином Windows, однако она также обычно называется блоком или кластером. Единица распределения является самым малым дисковым пространством, который компьютер может выделить при сохранении файла. Например, сохранение 10- килобайтного файла на некотором диске с единицей распределения размером в 4 килобайта требует трёх единиц распределения, или 12 килобайт. Единицы размещения не могут расщепляться между файлами, так что это означает, что 2 килобайта пространства хранения теряется бесполезно, что называется пространством зазора (slack space).

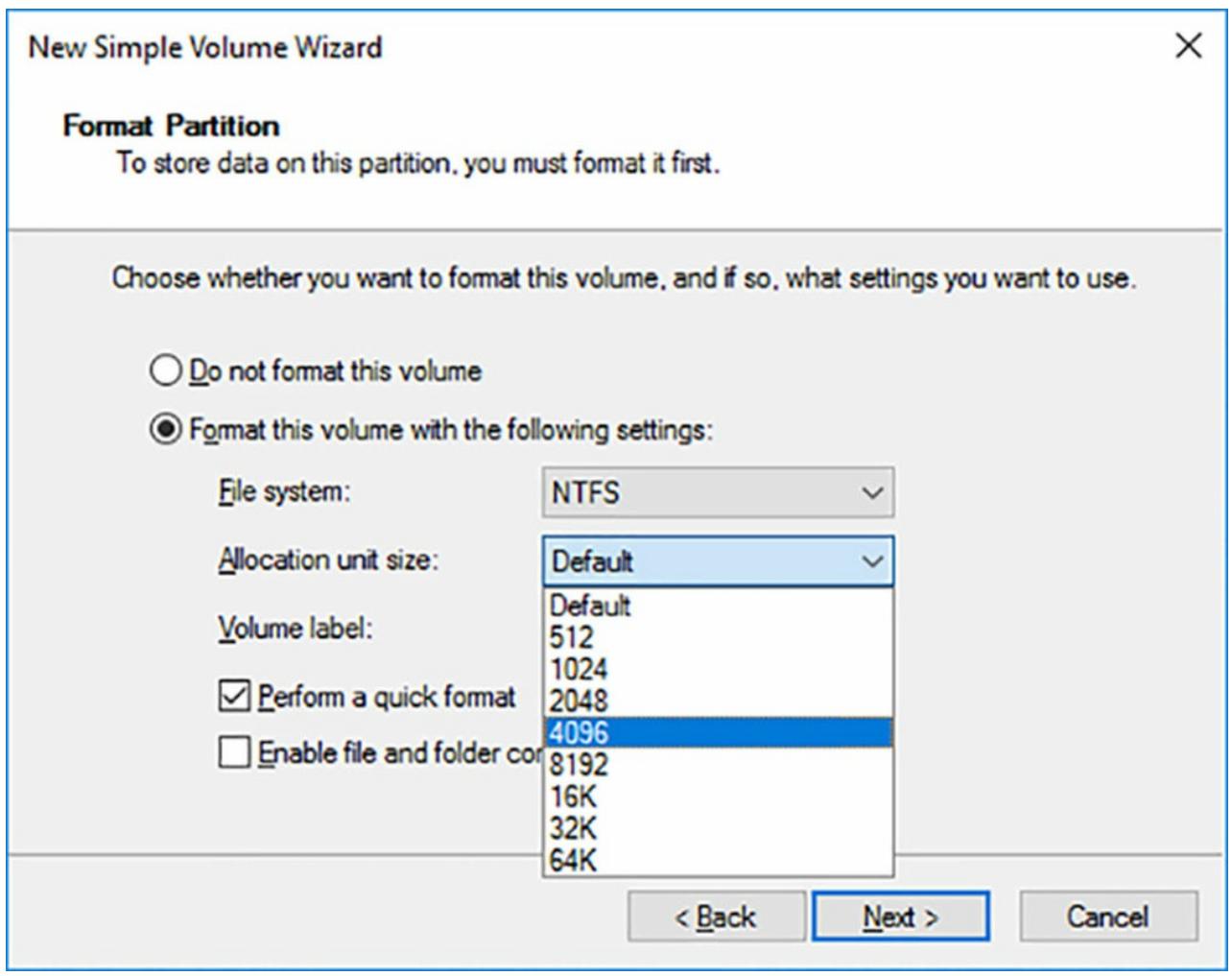

Вы выбираете размер единицы распределения некоторого тома при его форматировании, как как это показано на Рисунке 2-2. Выбирая размер единицы распределения для некоторой нагрузки является компромиссом между пространством зазора и эффективностью диска. Обычно вы выбираете некий размер единицы распределения на основании значения среднего размера имеющихся файлов, которые вы намереваетесь записывать на данном томе. Если вы выбираете больший размер единицы распределения, все маленькие файлы, которые вы сохраняете на таком томе берут на себя больше объёма расходуемого впустую пространства.

Например, сохранение упоминавшегося ранее 10 кБ файла на томе с 4 кБ размером единицы распределения теряет 2 кБ. Если том имеет 64 кБ размер единицы распределения, потребуется только одна единица распределения, однако 54 кБ пространства будет утрачено впустую. Умножьте это на тысячи файлов и вы получите в конце концов существенную часть своего тома.

С другой стороны, если вы сохраняете 1- мегабайтный файл на томе с 4 кБ рамером единицы распределения, потребуются 250 единиц распределения. Если такой том применяет 64 кБ размер единицы распределения, данному файлу понадобится 16 единиц распределения. Для доступа к такому файлу диск должен выполнять поиск и чтение каждой единицы распределения индивидуально. Поиск и чтение 250 единиц распределения по своей природе менее эффективны чем поиск и чтение 16 единиц распределения, поэтому такой диск работает лучше.

Кроме того, проблема усложняется по мере фрагментации на таком томе. Чем больше некий том имеет записей и перезаписей, тем более вероятно, что его единицы распределения для некоторого файла не примыкают друг к другу, и диск должен поднимать свои головки и помещать их в новое местоположение для чтения каждой единицы размещения.

Диски растут так быстро, что наличие разницы между размерами единиц размещения не имеют слишком большого значения. Для обычного тома среднее значение пространства зазора на файл является половиной от размера единицы распределения. Например, на томе с 4 кБ размером единицы распределения, размер пространства зазора в среднем составляет 2 кБ на файл. Для тома с 64 кБ размером единицы распределения, размер пространства зазора в среднем составляет 32 кБ на файл.Если вы храните 10 000 файлов на каждом из томов, потраченное впустую пространство составляет 20 МБ на томе с 4 кБ и 312 МБ для тома 64 кБ. Для диска, имеющего 2 ТБ или более, потеря 300 МБ не столь большое дело, в особенности, когда вы получаете лучшую эффективность при такой сделке.

Это не означает, однако, что при форматировании всех свои дисков с использованием максимального размера единицы распределения в 64 кБ вы получаете драматическое улучшение в производительности. Размер единицы распределения по умолчанию для тома NTFS до 16 ТБ составляет 4 096 байт, или 4 кБ, и это обычно отвечает требованиям системного дика. Однако, если у вас имеются тома, на которых вы храните по большей части большие файлы или видео, расширение его размера единицы распределения улучшит производительность.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Размеры единицы распределения Hyper-V В Hyper-V, файлы VHD используют 512- байтные внутренние операции дискового ввода/ вывода, а файлы VHDX применяют 4 096 байтные операции ввода/ вывода. Таким образом, значение по умолчанию 4 096 размера единицы распределения NTFS которого соответствует характеристикам виртуального дискового файла VHDX. Однако, если вы применяете 64 кБ размер единицы распределения в некотором VHDX, система должна читать каждую единицу размещения 64 кБ, кэшировать её, изменять 4 096 байт в ней и затем записывать всё это обратно в такой файл VHDX, что отрицательно сказывается на производительности. |

Устройства жёстких дисков имеют таблицу разделов которая снабжает имеющуюся операционную систему местоположениями разделов на этом диске. Первоначальная таблица разделов MBR (master boot record, Главной загрузочной записи) была введена в 1983. Она всё ещё поддерживается Windows и всё ещё применяется во многих компьютерах. Таблица разделов MBR, однако, имеет изъяны, именно поэтому в конце 1990х была создана GPT ( GUID partition table).

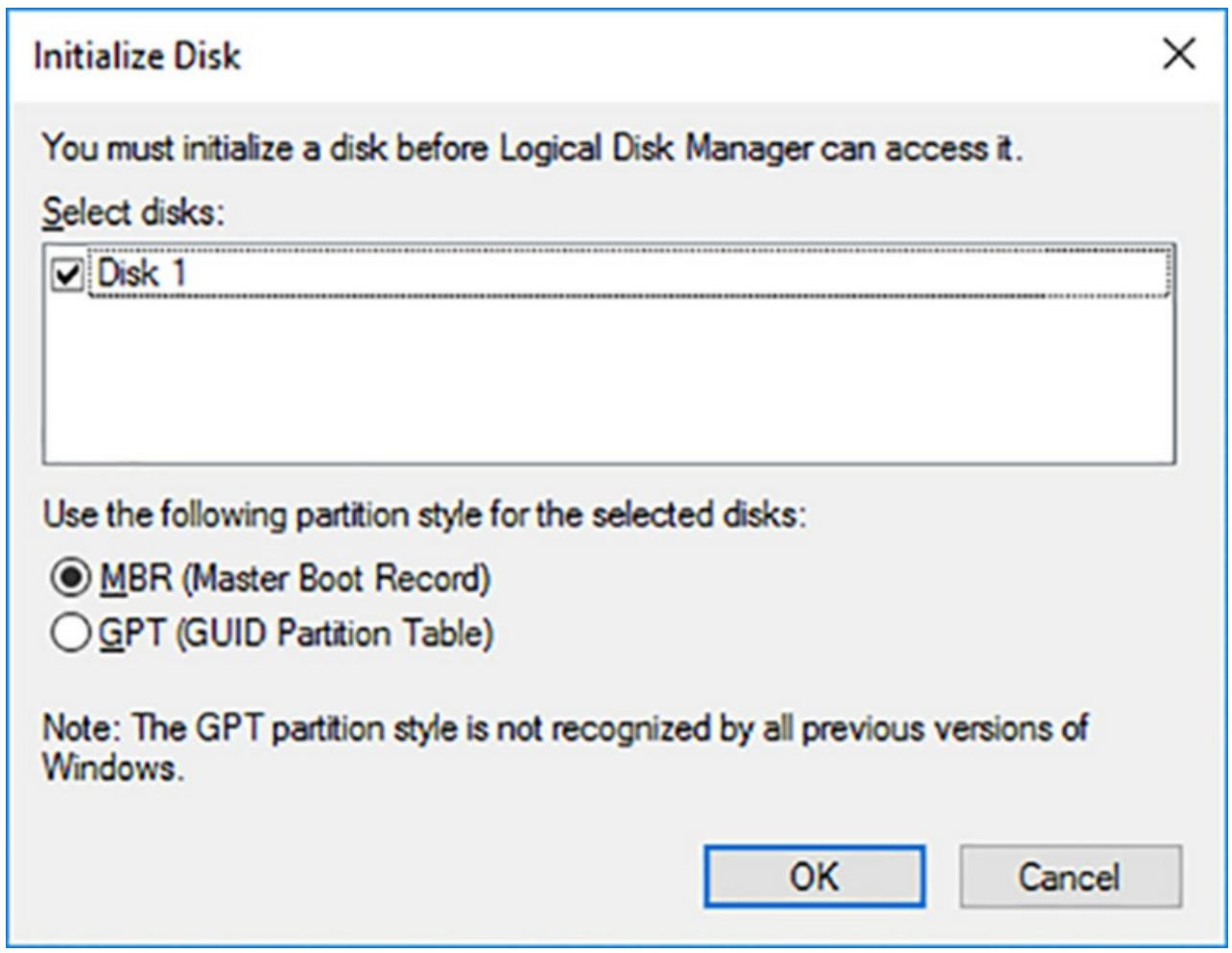

Когда вы добавляете новый жёсткий диск в компьютер под управлением Windows Server 2016, вашим первым шагом после установки аппаратного средства является инициализация данного диска. Когда вы запускаете оснастку Управления диском (Disk Management), этот инструмент определяет такой новый диск и предоставляет блок Диалога инициализации (Initialize Disk), как это показано на Рисунке 2-3.

Данный блок диалога предоставляет в свою очередь следующие варианты:

-

Master Boot Record (MBR): Стиль разделов MBR присутствовал повсюду начиная с PC DOS 2.0, до появления Windows, и предлагал наибольшую совместимость. Он всё ещё является распространённым стилем разделов для компьютеров на основе x86- и x64-.

-

GUID Partition Table (GPT): GPT присутствует начиная с конца 1990х, однако никакие версии Windows вполть до Windows Server 2008 и Windows Vista не поддерживали его. На сегодня большинство операционных систем поддерживают GPT, включая Windows Server 2016.

Ограничения MBR

Выбор опции MBR создаёт некий загрузочный сектор в самом начале вашего диска, который указывает положения имеющихся разделов и предоставляет начальный загрузчик для выбираемой операционной системы. Так как эта жизненно важная информация хранится только в одном месте на данном диске, если такой сектор разрушается или переписывается, весь диск не распознаётся вашей операционной системой. Данный стиль разделов был индустриальным стандартом на протяжении многих лет и всё ещё поддерживается почти всеми операционными системами.

Стиль разделов диска MBR поддерживает тома размером до 2 ТБ и до 4 первичных разделов. Ограничение размера обусловлено максимальным размером в 32- бита для записей такого раздела в секторе загрузки MBR. На момент разработки стиля MBR, сама идея жёсткого диска в 2 ТБ была просто фантастической, однако сегодня они являются банальностью, что делает это ограничение главным препятствием.

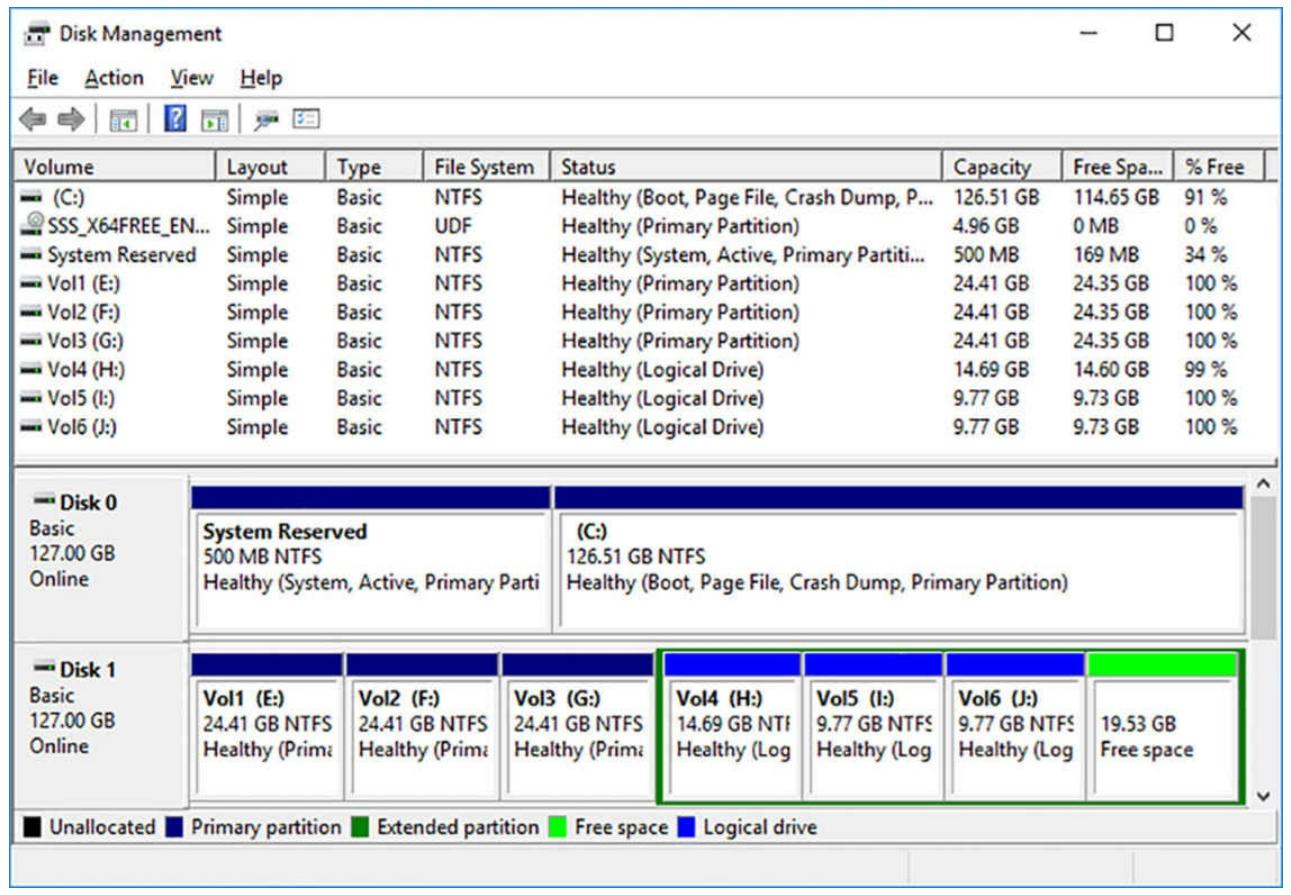

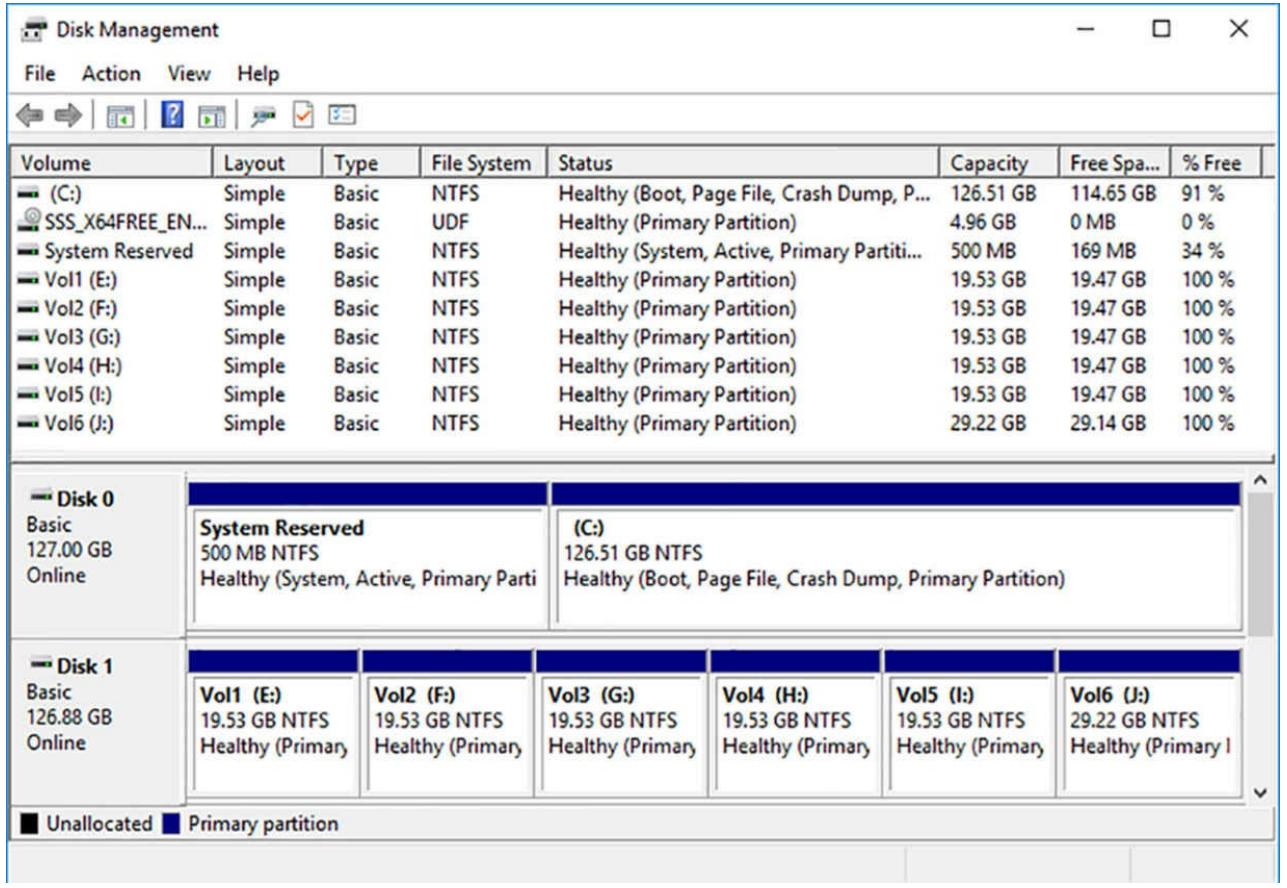

Наличие предела в четыре раздела также является некоторым неудобством. Начиная с PC DOS 3.3 в 1987,

если вам хочется иметь более четырёх разделов на диске с MBR, вам придётся создать три первичных раздела

и сделать четвёртый раздел расширенным. Затем вы можете создавать множество логических дисков в таком

расширенном разделе,

что отображается Vol4, Vol5 и

Vol6 на Рисунке 2-4.

Именно такой обходной приём присутствует в стиле разделов MBR до наших дней.

Преимущества GPT

Стиль таблицы разделов GUID имеет такое название по той причине, что каждый такой раздел имеет Глобально уникальный идентификатор (GUID) GPT является частью UEFI (Unified Extensible Firmware Interface, Унифицированного расширяемого микропрограммного интерфейса) разработанного Intel в конце 1990х для замены освящённого временем стандарта микропрограмм (firmware) BIOS (Basic Input/Output System).

GPT отличается от MBR тем, что информация о разделах сохраняется во многих местах в разных местах данного диска, сопровождаемые информацией CRC (cyclical redundancy check), которая предоставляет возможность обнаружения разрушений в такой таблице разделов и восстановить эти данные из другого места. Это делает такой стиль разбиения на разделы GPT более устойчивым чем MBR.

Что ещё более важно, диски GPT больше не ограничены 2 ТБ, как в случае дисков MBR. Стиль разделов GPT поддерживает тома до 18 эксабайт (1 эксабайт = 1 миллиарду гигабайт или 260байт).

GPT также свободен от ограничения MBR в четыре {первичных} раздела. Спецификация GPT допускает неограниченное число разделов, однако имеющаяся в наличии реализация Windows ограничивает такое число разделов до 128 на диск. Таким образом, существует возможность создания диска с шестью разделами, как это показано на Рисунке 2-5.

Выбор стиля разделов

В случае, если архитектура вашего компьютера не поддерживает загрузочный раздел на основе EFI (Extensible Firmware Interface, Расширяемый микропрограммный интерфейс), возможность загрузки с какого- то диска GPT отсутствует. Если это имет место, Системный диск должен быть диском MBR и вы можете применять GPT только на отдельных дисках без возможности загрузки, применяемых для хранения данных.

Вплоть до Windows Server 2008 и Windows Vistaвсе компьютеры Windows на основе x86- использовали исключительно единственный стиль разделов MBR. Компьютеры на основе x64 платформ могли применять либо MBR, либо GPT стиль разбиения диска в случае, если GPT диск был не загрузочным.

Теперь, когда жёсткие дисковые устройства более 2 ТБ легко доступны, выбор стиля более критичен, чем когда- либо. Когда вы инициализируете диск с применением обычной оснастки Управления дисками (Disk Management), MBR является стилем разделов по умолчанию, поскольку он всегда присутствует. Вы также можете применить эту оснастку для преобразований какого- либо диска между стилями разбиения MBR и GPT, хотя вы можете выполнять это только на дисках, которые не имеют разделов или томов, созданных на них.

Когда вы используете для инициализации диска в Windows Server 2016 Диспетчер сервера (Server Manager), он применяет стиль разделов GPT, будь то диск физический или виртуальный. Диспетчер сервера не имеет управляющей поддержки MBR, хотя он на самом деле отображает такой стиль разделов в мозаике Дисков.

Таблица 2-1 сравнивает некоторые характеристики стилей разделов MBR и GPT

| Master Boot Record (MBR) | GUID partition table (GPT) |

|---|---|

Поддерживает до четырёх первичных разделов или три первичных раздела и один расширенный раздел с неограниченным числом логических дисков в расширенном разделе. |

Поддерживает до 128 первичных разделов {Прим. пер.: В Windows} |

Поддерживает тома до 2 терабайт |

Поддерживает тома до 18 эксабайт |

Скрытые (не входящие в разделы) секторы хранят критичные для платформы операции |

Критичные для платформ операции хранятся в разделах |

Таблица разделов MBR не поддерживает репликацию и CRC (cyclical redundancy checks) |

Данная таблица разделов предоставляет репликацию и CRC, что увеличивает её надёжность |

{Прим. пер.: При наличии в системе большого числа дисков настоятельно рекомендуем рассмотреть возможность их пометки. Причём как физической при помощи перманентного маркера или стикеров, так и внутренней, в секторах самого диска, подробнее в разделе Пометка дисков нашего перевода вышедшей в 2016 году книги "Мастерство FreeBSD: ZFS для профессионалов." Майкла В. Лукаса и Аллана Джуда}

Загрузка с дисков GPT

Основная проблема совместимости в имеющихся стилях разделов состоит в их способности к загрузке с диска GPT. Windows может выполнять загрузку с некоторого диска GPT только если такой компьютер имеет микропрограмму (firmware) UEFI и если он работает под управлением 64- битной версии Windows. Серверы должны исполняться, по крайней мере, под управлением Windows Server 2008, а рабочие станции, по крайней мере, должны работать под управлением Windows Vista.

На сегодняшнем рынке почти все представленные сервера имеют микропрограммы UEFI, а Windows Server 2016 доступен только в 64- битной версии. Если вы работаете с более старым оборудованием, вам придётся удостовериться что этот компьютер является UEFI- совместимым, прежде чем вы сможете загрузить его с диска GPT.

Если вы не можете загрузиться с диска GPT, вы всё ещё можете применять MBR в качестве своего стиля разбиения на загрузочном диске и GPT для всех других жёстких дисков в своём компьютере. GPT является существенным если ваши прочие диски имеют размер, превышающий 2 ТБ.

В Windows Server 2016 Hyper-V, виртуальные машины 1 поколения (Generation 1) эмулируют загрузку микропрограмм BIOS и должны грузиться с виртуального диска MBR. Вы можете создать дополнительные виртуальные диски GPT в точности так же как на физическом компьютере. Однако, когда вы создаёте ВМ 2 поколения (Generation 2), микропрогаммами являются UEFI и загрузочные диски применяют стиль разделов GPT. Вы можете создавать дополнительные виртуальные диски применяя как GPT, так и MBR стили разбиения, хотя и не существует убедительной причины использовать MBR.

Hyper-V основывается на формате Виртуального жёсткого диска (VHD, Virtual Hard Disk) для для хранения данных виртуального диска в файле, который можно легко перемещать с одного компьютера на другой. Вы можете создавать новые файлы VHD на некотором компьютере, исполняющем Hyper-V при помощи мастера Нового виртуального жёсткого диска (New Virtual Hard Disk), однако их также можно создавать и использовать также на компьютерах, которые не исполняют роль Hyper-V.

Windows Server 2016 поддерживает два типа образов виртуальных жёстких дисков, отличающихся своими расширениями имени файла и они таковы:

-

VHD: Образы VHD ограничены максимумом в 2 ТБ и являются совместимыми с серверами под управлением Windows Server 2008 или более поздних версий, либо рабочих станций исполняющих Windows 7 или более поздние версии.

-

VHDX: Образы файлов VHDX могут достигать размера в 64 ТБ, а также они поддерживают размеры логического сектора 4 кБ для предоставления совместимости с новыми дисками нативного формата 4 кБ. Файлы VHDX не имеют обратной совместимости и могут читаться только серверами под управлением Windows Server 2012 или более поздних версий и рабочими станциями, исполняющими Windows 8 и выше.

Создание файлов VHD и VHDX при помощи Диспетчера сервера

Оснастка Windows Server 2016 позволяет вам создавать файлы VHD и VHDX и монтировать их в вашем компьютере. Как только файл VHD или VHDX смонтирован, вы можете воспринимать его как некий жёсткий диск и использовать для хранения данных. Процесс размонтирования VHD или VHDX упаковывает сохранённые данные в некий файл, поэтому вы можете копировать его или перемещать в случае такой необходимости.

Чтобы создать VHD в Диспетчере дисков (Disk Management) воспользуйтесь следующей процедурой.

-

Зарегистрируйтесь в Windows Server 2016 с учётной записью, имеющей полномочия Администратора. Появится окно Диспетчера сервера (Server Manager).

-

Кликните Средства (Tools), а затем Диспетчер компьютера (Computer Management)

-

В консоли Диспетчера компьютера кликните Диспетчер диска (Disk Management). Появится оснастка Диспетчера дисков.

![[Замечание]](/common/images/admon/note.png)

Замечание Запуск Диспетчера дисков

Вы также можете запустить оснастку Диспетчера дисков кликнув правой кнопкой по Пуск (Start) и выбрав Диспетчер дисков в появившемся контекстном меню, либо исполнив файл

Diskmgmt.msc. -

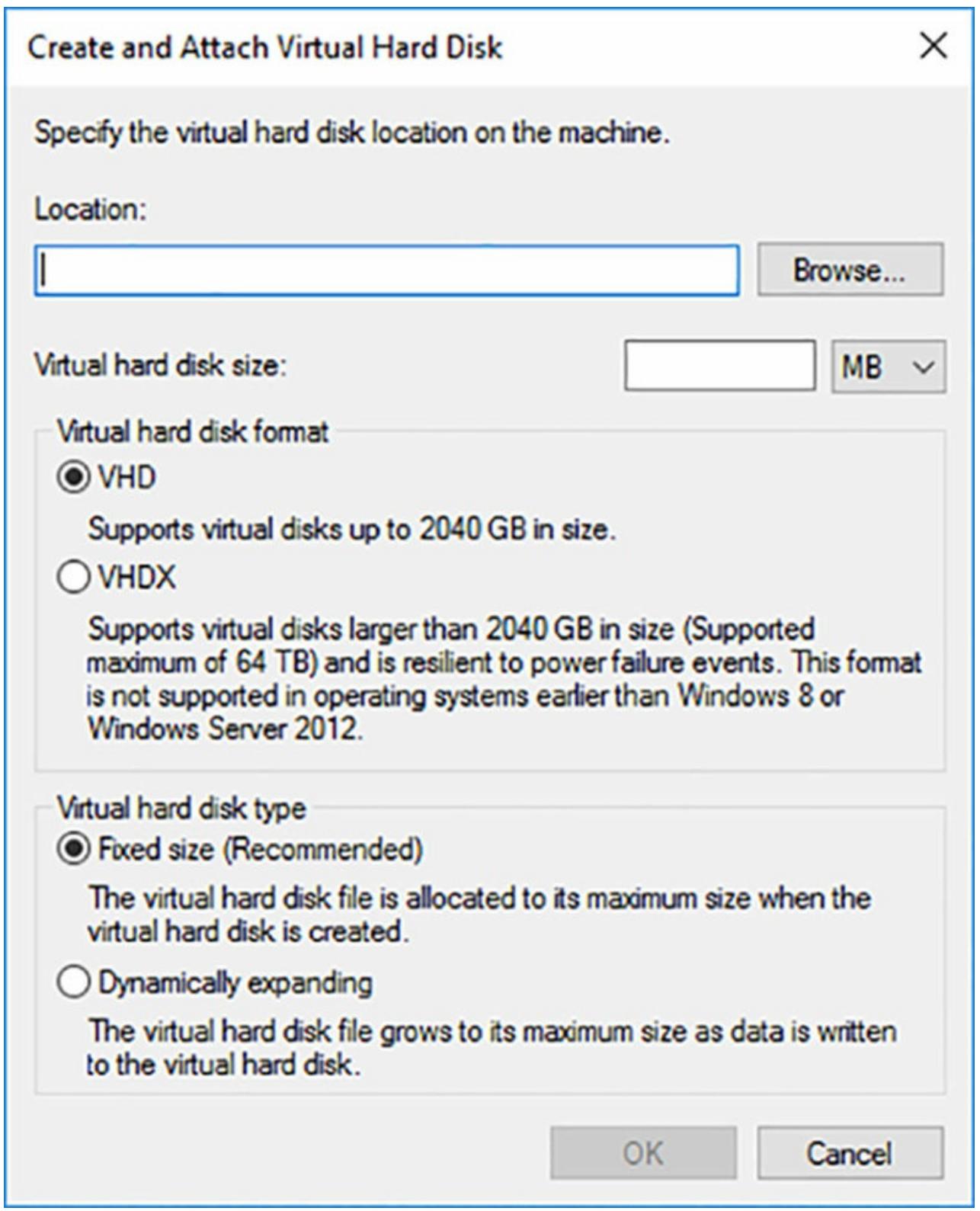

как это показано на Рисунке 2-6.

-

В текстовом блоке Местоположения (Location) определите создаваемые путь и имя файла.

-

В текстовом блоке Размера Виртуального Жёсткого диска (Virtual Hard Disk Size) задайте максимальный размер данного создаваемого диска.

-

В блоке Формат Виртуального Жёсткого диска (Virtual Hard Disk Format) выберите параметр VHD или VHDX.

-

Выберите один из следующих параметров Типа Виртуального Жёсткого диска (Virtual Hard Disk Type):

-

Fixed Size: Выделяет всё дисковое пространство для всего размера создаваемого файла VHD или VHDX за один раз. {Прим. пер.: в свою очередь, реальное выделение всего объёма на конечных дисковых носителях может экранироваться самой системой хранения (которая сама предоставляет динамическое выделение), подробнее, например, см. обуждение данного вопроса в разделе Разрежённые тома уже упоминавшегося нашего перевода вышедшей в 2016 году книги "Мастерство FreeBSD: ZFS для профессионалов." Майкла В. Лукаса и Аллана Джуда.}

-

Dynamically Expanding: Выделяет дисковое пространство для файла VHD или VHDX по мере добавления данных в данный виртуальный жёсткий диск.

-

-

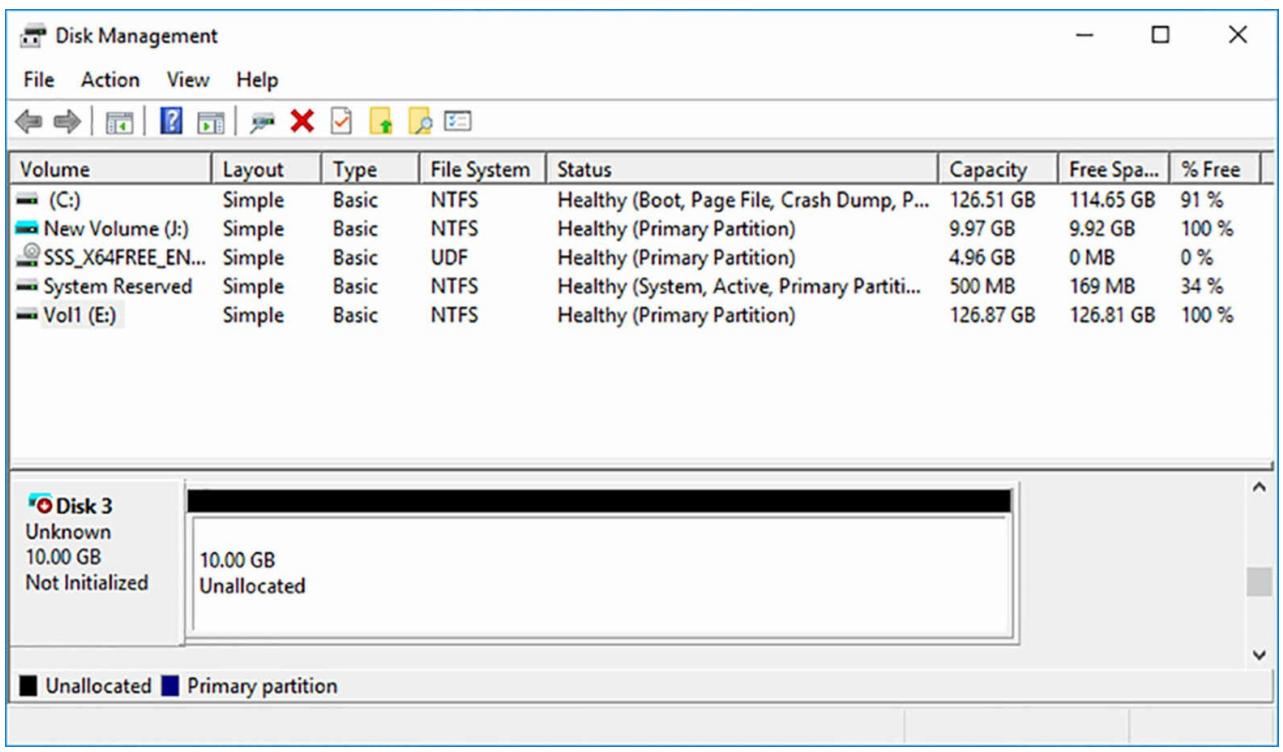

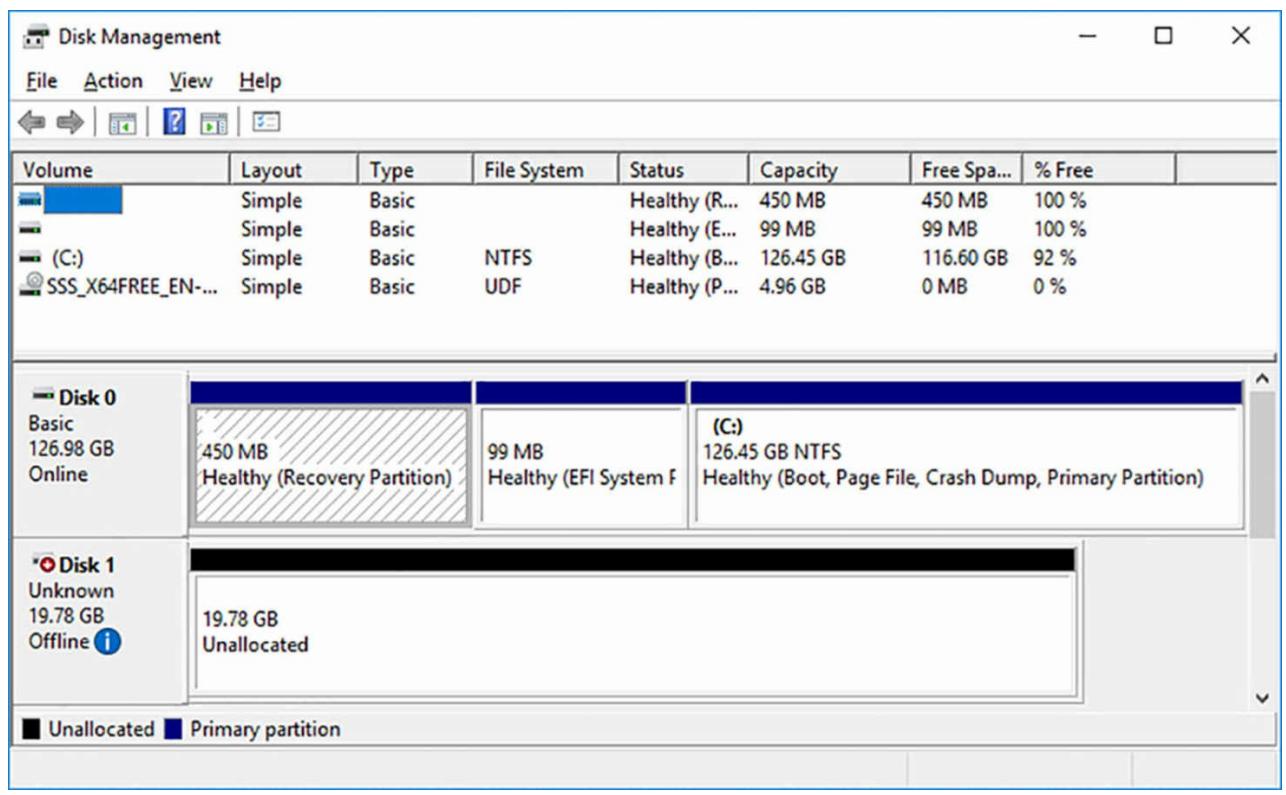

Кликните OK. Ваша система создаст файл VHD или VHDX и подключит его, так что он появится как новый диск в вашей оснастке, как это показано на Рисунке 2-7.

После создания и подключения VHD или VHDX, он появляется как не инициализированный диск в оснастке Диспетчера дисков и в Диспетчере сервера. Применив любой из инструментов вы можете инициализировать такой диск и создать на нём том, в точности так же, как если бы это был некий физический диск. После сохранения данных этого тома вы можете отсоединить (detach) этот VHD или VHDX и переместить его в другое расположение или смонтировать в некоторой виртуальной машине Hyper-V.

Создание файлов VHD и VHDX при помощи Windows PowerShell

Чтобы создать VHD или VHDX через Windows PowerShell вы применяете

cmdlet New-VHD,

который включён в состав модуля Hyper-V. Этот модуль устанавливается как часть свойств Инструментов

управления Hyper-V (Hyper-V Management Tools). Если у вас отсутствует установленным в данной системе

Hyper-V, вы можете добавить только эти инструменты PowerShell при помощи следующей команды:

install-windowsfeature -name hyper-v-powershell

Данный модуль содержит cmdlet-ы, которые позволяют вам просматривать, создавать, монтировать, объединять,

а также изменять размеры VHD. Чтобы создать новый VHD вы можете воспользоваться

cmdlet New-VHD,

как это делает следующий пример:

new-vhd -path c:\data\disk1.vhdx -sizebytes 10gb

Данный пример команды создаёт 10 гигабайтный диск VHD с названием

Disk1 в папке

c:\data. Чтобы настроить другие свойства VHD вы можете

воспользоваться любым из следующих параметров:

-

Path: Определяет то место, где будет создан данный VHD и его имя файла.Расширение имени файла, которое вы применяете, определяет в свою очередь создавать ли файл VHD или VHDX.

-

SizeBytes: Задаёт указанный размер если следует создать файл VHD или, в случае динамического диска, его максимальный размер. Вы можете определять размеры применяя следующие сокращения:

MB,GB,TB. -

Fixed: Выделяет сразу всё пространство хранения, определённое в параметре SizeBytes немедленно при создании данного VHD.

-

Dynamic: Создаёт VHD меньшего размера и позволяет ему расширяться по мере необходимости до заданного максимального размера, определяемого параметром SizeBytes.

-

Differencing: Создаёт диск приращений для родительского, определяемого параметром ParentPath.

-

ParentPath: Задаёт местоположение и имя файла того родительского диска, для которого должен быть создан диск приращений.

-

SourceDisk: Определяет местоположение и имя файла того физического диска на который необходимо копировать данный новый диск VHD после его создания.

Чтобы создать некий VHD и подготовить его для использования при помощи одной команды вы можете

соединить

cmdlet New-VHD с другим cmdlet, применив символ

конвейера, как

это сделано в следующем примере:

new-vhd -path c:\data\disk1.vhdx -sizebytes 256gb -dynamic | mount-vhd -passthru | initialize-disk -passthru | new-partition -driveletter x -usemaximumsize | format-volume -filesystem ntfs -filesystemlabel data1 -confirm:$false -force

Данная команда создаёт новый 256 гигабайтный динамический файл VHDX в папке

c:\data,

монтирует этот диск, инициализирует его, создаёт некий раздел используя буквенное устройство

X

и, в самом конце, форматирует этот раздел применяя файловую систему NTFS. По завершению данной

команды ваш новый VHD будет готов принимать данные.

одно из преимуществ файлов VHD и VHDX состоит в том, что вы можете легко перемещать их на любую систему. Кроме того, вы можете монтировать некий файл VHD и VHDX на физической или виртуальной машине и осуществлять доступ к нему через её файловую систему, применяя стандартный буквенный диск. Монтирование файла образа предоставляет вам полные возможности чтения/ записи, делая для вас возможным доступ к отдельным файлам или всему каталогу по мере необходимости.

Для монтирования файла VHD и VHDX вы можете применять оснастку Диспетчера дисков (Disk Management), либо cmdlet-ы Windows PowerShell.

Монтирование VHD и VHDX при помощи Диспетчера сервера

Вы можете выполнять монтирование и обратную процедуру существующего файла VHD или VHDX пр и помощи оснастки Диспетчера дисков (Disk Management), который использует вместо этого термины Присоединения и Отключения (Attach и Detach). Для монтирования некоторого файла примените следующую последовательность:

-

Зарегистрируйтесь в Windows Server 2016, применив учётную запись с полномочиями Администратора. Появится окно Диспетчера сервера (Server Manager)

-

Кликните Средства (Tools) и Диспетчер компьютера (Computer Management)

-

В консоли Диспетчере компьютера кликните Диспетчер дисков (Disk Management). Появится оснастка Диспетчера дисков.

-

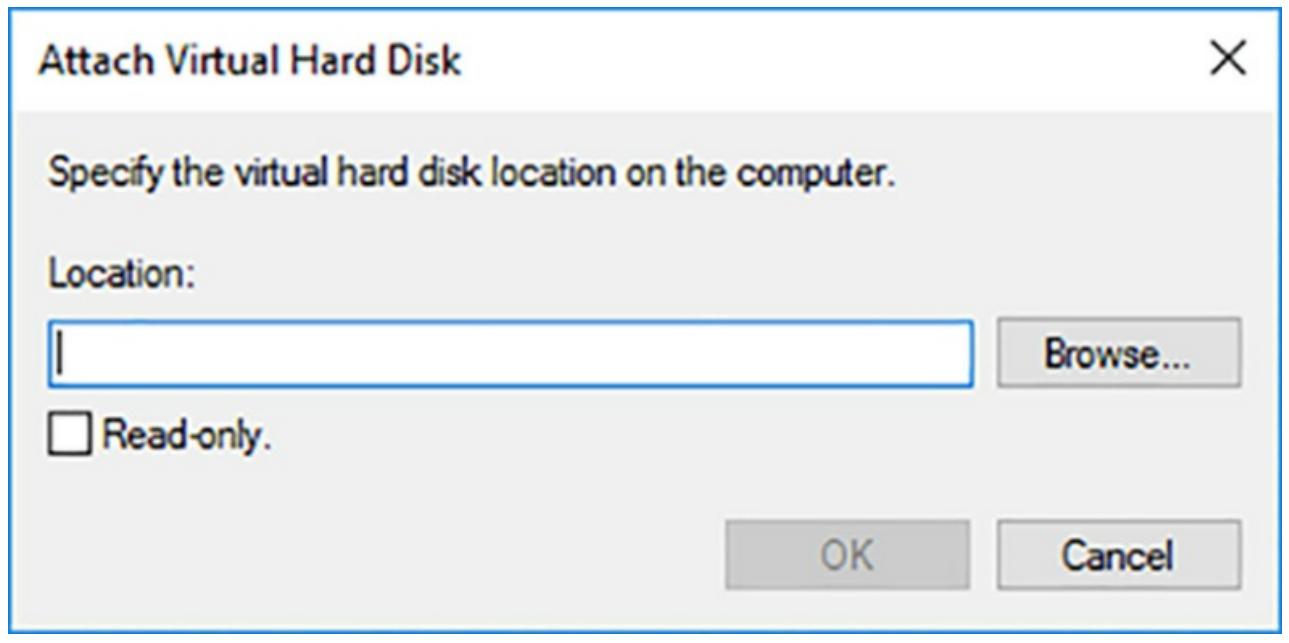

В меню Действия (Action) кликните Присоединить VHD (Attach VHD). Появится блок диалога Подключите Виртуальный жёсткий дик (Attach Virtual Hard Disk), как это показано на Рисунке 2-8.

-

В текстовом блоке Местоположения (Location) наберите или переместитесь к местоположению и имени файла VHD или VHDX для монтирования и кликните OK. В консоли Диспетчера дисков появится смонтированный диск.

Если виртуальный диск уже был инициализирован, имеет раздел и отформатирован, появляются его тома с применением их буквенных дисков и уже готовых к использованию. Если же этот диск всё ещё находится в сыром состоянии, вы должны выполнит его иня, прежде чем вы сможете применять его для сохранения данных.

Когда вы завершаете использование данног диска, вы можете избрать его и выбрать Отключение (Detach) VHD в меню действий (Action). Все изменения, которые вы выполнили с этим диском и его содержимым сохраняются обратно в первоначальном файле VHD или VHDX.

Монтирование VHD и VHDX при помощи Windows PowerShell

Существует два cmdlets PowerShell, которые вы можете применять для монтирования неких существующих

файлов VHD или VHDX. Их синтаксис аналогичен, но не идентичен.

Cmdlet Mount-DiskImage является частью модуля

Storage и он обнаруживается на всех компьютерах под управлением

Windows Server 2016.

Cmdlet Mount-VHD, является частью модуля

Hyper-V и он доступен в системах, которые имеют установленными

инструменты управления Hyper-V.

Для монтирования VHD или VHDX файла при помощи

Cmdlet Mount-DiskImage,

воспользуйтесь следующим синтаксисом:

mount-diskimage -imagepath filename

Для размонтирования ранее смонтированного образа вы можете воспользоваться

cmdlet Dismount-DiskImage

с тем же самым параметром пути образа.

Чтобы смонтировать файл VHD или VHDX при помощи

cmdlet Mount-VHD,

воспользуйтесь следующим синтаксисом:

mount-vhd -path filename

Для размонтирования ранее образа вы можете применять

cmdlet Dismount-VHD

с тем же самым параметром пути образа.

Вот примеры командной строки для этих двух cmdlet:

mount-diskimage -imagepath c:\temp\diskimage.vhdx

mount-vhd -path c:\temp\diskimage.vhdx

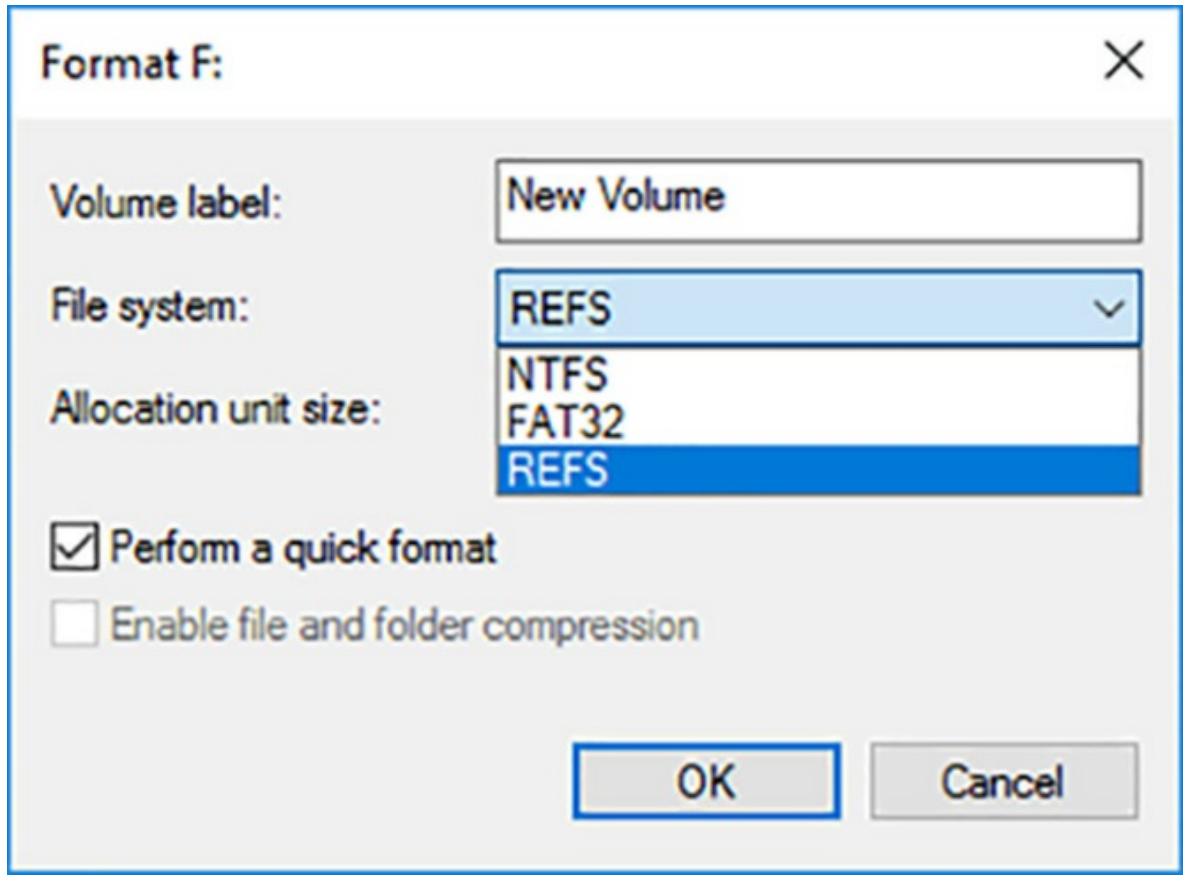

Для организации и хранения данных или программ на жёстком диске вы должны установить некую файловую систему, структуру поверх дискового устройства, которая позволяет вам хранить информацию на вашем компьютере. Вы устанавливаете файловые системы форматируя том на таком жёстком диске, как это показано на Рисунке 2-9. В Windows Server 2016 доступно пять файловых систем, однако для применения в современном сервере подходят только NTFS и ReFS.

NTFS был файловой системой по умолчанию для операционных систем Windows Server начиная с редакции 1993 Windows NT 3.1. Самым основным преимуществом NTFS над файловыми системами FAT является замена возможности авторизации пользовательского доступа к файлам и папкам при помощи полномочий, хранимых в Cписках избирательного управления доступом (DACL,, discretionary access control lists).

NTFS также предоставляет длинные имена файлов и большие размеры файлов и томов в сравнении с FAT. Максимальный размер для тома NTFS, применяющего по умолчанию размер единицы распределения (allocation unit) 4 кБ составляет 16 ТБ; при максимальном значении единицы распределения 64 кБ, максимальный размер тома равен 256 ТБ.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Файловая система FAT Из -за недостатков безопасности файловой системы FAT (File Allocation Table), которые, однако, ликвидированы в NTFS, любой пользователь, получающий доступ к вашему компьютеру может читать любой файл без ограничений. Файловые системы FAT также имеют ограничения размера диска. FAT32 не может обрабатывать раздел более 32 ГБ или файл более 4 ГБ. FAT не может обрабатывать жёсткий диск более 4 ГБ или файл более 2 ГБ. Из- за этих ограничений единственной жизнеспособной причиной применения FAT16 или FAT32 является необходимость дуальной загрузки данного компьютера с операционной системой не- Windows или более ранними версиями Windows, которые не поддерживают NTFS, что не является правдоподобной конфигурацией для какого- либо сервера. |

В дополнение к этим возможностям, NTFS также содержит следующие дополнительные свойства:

-

File compression: NTFS поддерживает прозрачное, поддерживаемое на- лету сжатие, однако только для томов с поддержкой размера единицы распределения 4 кБ. Коэффициент сжатия основывается на типе файла, причём те, которые содержат повторяющиеся структуры бит, сжимаются лучше чем те, у которых их нет. Размер тома, число файлов и частота записи все они могут воздействовать на эффективность системы сжатия, которое может быть существенно потребляющим ресурсы процессора.

-

Encrypting File System (EFS): NTFS может предоставлять сжатие на- лету выбранных файлов и папок с применением общедоступного ключа, относящегося к определённому пользователю. Сама файловая система может выполнять дешифрацию необходимых файлов по запросу при помощи общедоступного ключа пользователя. EFS и NTFS сжатие являются взаимоисключающими; файлы могут сжиматься или шифроваться, но не одновременно.

-

Quotas: Пользователи могут налагать квоты, управляющие пространством хранения определённого пользователя, а также задают пороговые значения, при которых пользователи должны получать предупреждения и отказ в доступе.

-

Volume Shadow Copy NTFS может сопровождать некую историю версий файла копируя его в альтернативное место при их записи на этот диск. Пользователи могут получать доступ к предыдущим версиям по мере необходимости, а также приложения резервного копирования могут использовать их для защиты находящихся в настоящее время в использовании файлов.

-

Resizing Пользователи могут сокращать или расширять тома NTFS (отличные от системных томов), если в таком томе имеется достаточное свободное пространство в данном томе или нераспределённое пространство на данном диске для поддержки запрошенного действия.

ReFS (Resilient File System)

является новой файловой системой, введённой в Windows Server 2012 R2, которая предлагает практически

неограниченные размеры файла и тома, а также увеличивает надёжность, которая устраняет необходимость в

инструментах проверок на ошибки, таких как Chkdsk.exe.

Максимальный размер тома ReFS составляет 280, или 1 ёотабайт. Максимальный размер файла составляет

16 эксабайт (или один миллион терабайт), что намного превосходит все технологии хранения предоставляемые в

настоящее время. Однако опять же, кто ожидал разговоров о терабайтных дисках всего несколько лет назад?

ReFS применяет контрольные суммы для защиты всех метаданных в томе и, опционально, самих данных. В фоновом режиме осуществляются периодические проверки при том, причём когда том находится в использовании. При обнаружении разрушений, система восстанавливает их немедленно, причём без необходимости отключения этого диска.

Возможности обнаружения ошибок и восстановления ReFS делают её особенно полезной в пулах Пространств хранения (Storage Spaces). В пулах хранения, которые применяют зеркалирование или пространство контрольных сумм (parity space), разрушенный файл в томе ReFS может восстанавливаться автоматически с использование дублирующего зеркала или данных контрольных сумм. В виртуальных дисках Hyper-V ReFS реализует контрольные точки и резервные копии в виде системных операций метаданных, что увеличивает их скорость и эффективность.

ReFS применяет те же самые системные полномочия, что и NTFS и полностью совместима с существующими ACL. Однако, ReFS не поддерживает свойства NTFS такие как сжатие файлов, EFS (Encrypted File System) и дисковое квотирование. Диски ReFS также не могут читаться операционными системами старше Windows Server 2012 R2 и Windows 8.

Улучшения ReFS в Windows Server 2016 и, особенно, его улучшения при использовании в Hyper-V, приводят Microsoft в состояние, что она в настоящее время является более предпочтительным томом данных для операционной системы. Системные диски, требующия сжатия, шифрования и прочих свойств, доступных только NTFS, должны продолжать применение этой файловой системы, однако все остальные могут получать преимущества от предоставляемой ReFS эластичности.

Совместно используемые папки сервера позволяют сетевым пользователям осуществлять доступ к ним. После того, как вы инициализировали, подготовили раздел и отформатировали свои диски на файловом сервере, вы должны создать совместные ресурсы (share), чтобы пользователи имели возможность доступа к этим дыскам в данной сетевой среде.

Пержде чем вы приступите к созданию совместных ресурсов, вам следует разработать стратегию, которая состоит из ответов на следующие вопросы:

-

Какие дисковые папки вы будете выставлять в совместный доступ?

-

Какие имена вы назначаете этим совместным ресурсам?

-

Какие полномочия вы предоставляете своим пользователям?

-

Какие установки Автономного использования файлов (Offline Files) вы применяете для этих совместных ресурсов?

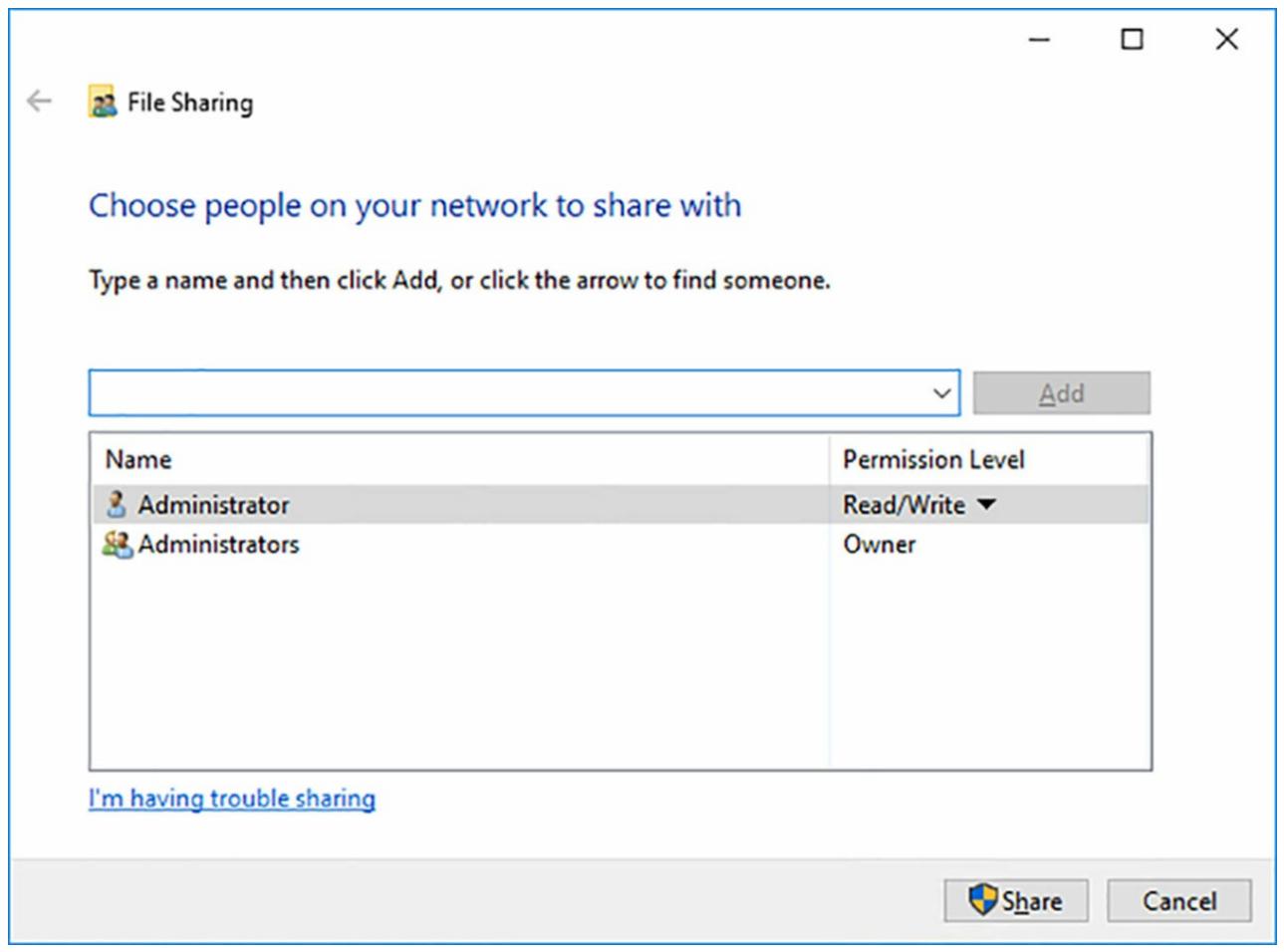

Если вы назначены Создающим владельцем (Creator Owner) некоторой папки, вы можете выставить её в совместный доступ в Windows Server 2016, кликнув правой кнопкой по этой папке в любом окне Проводника (File Explorer), выбрав Share With (Разделять с) и затем Specific People (Определённый персонал) в контекстном меню и следовать инструкциям в блоке диалога Совместного использования файла (Sharing File), как это показано на Рисунке 2-10.

Такой метод создания совместных ресурсов предоставляет упрощённый интерфейс, который содержит только ограниченные элементы управления, такие как права доступа к данному совместному ресурсу.

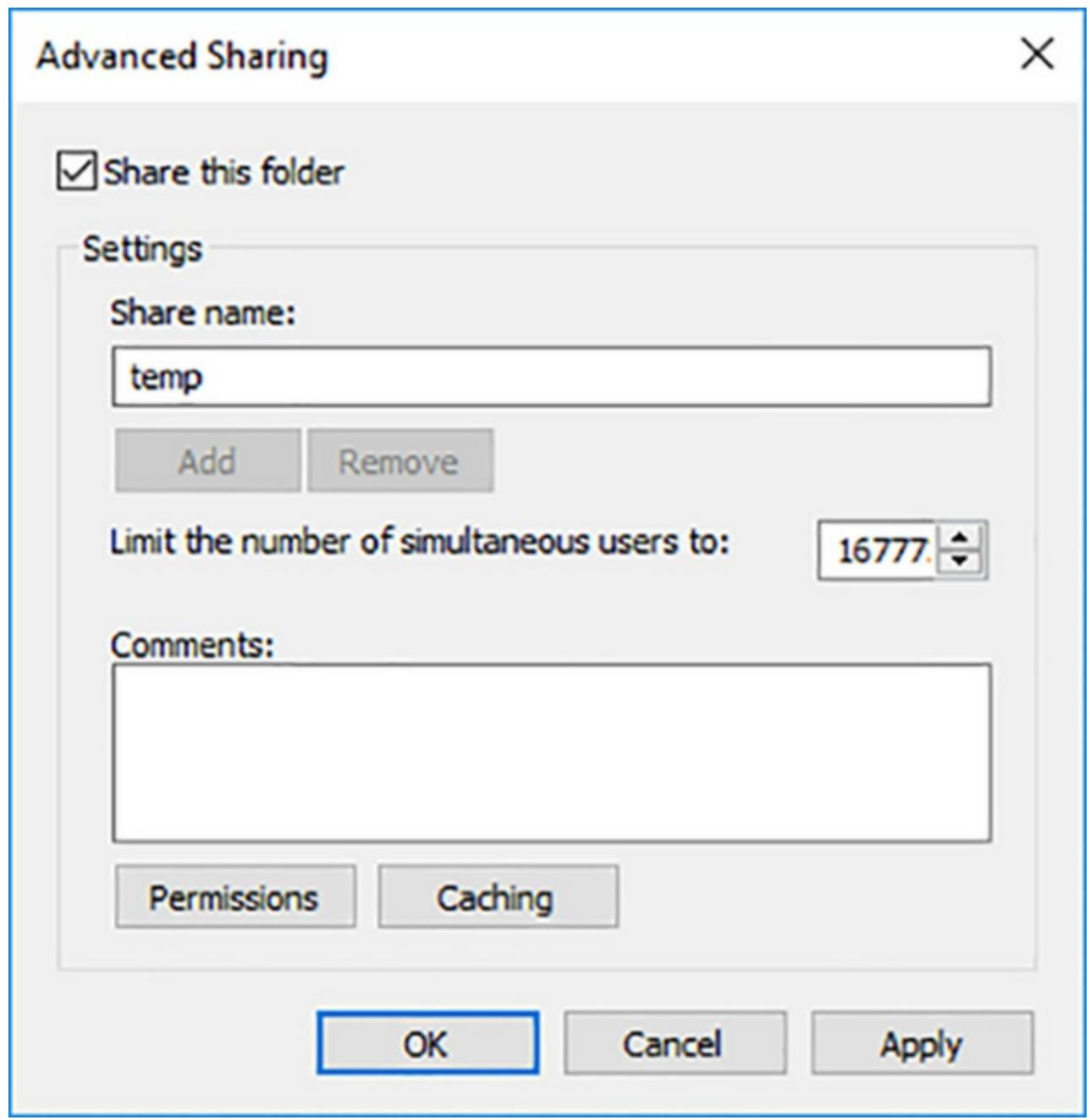

Если вы не являетесь Создающим владельцем (Creator Owner) данной папки, вы можете вместо этого осуществить доступ к закладке Совместного использования (Sharing) таблицы Свойств (Properties) данной папки. Кликнув по кнопке Share в этой закладке вы запустите тот же самый блок диалога Совместного использования файлов (File Sharing), однако кликнув по кнопке Расширенного совместного использования (Advanced Sharing) и выбрав флаговый блок Разделять эту папку (Share This Folder), вы отобразите блок диалога, показанный на Рисунке 2-11. Нажатие на кнопку Прав доступа (Permissions) в блоке диалога Расширенного совместного использования (Advanced Sharing) предоставляет вам больше возможностей управления правами доступа к совместному ресурсу через стандартную инфраструктуру безопасности Windows.

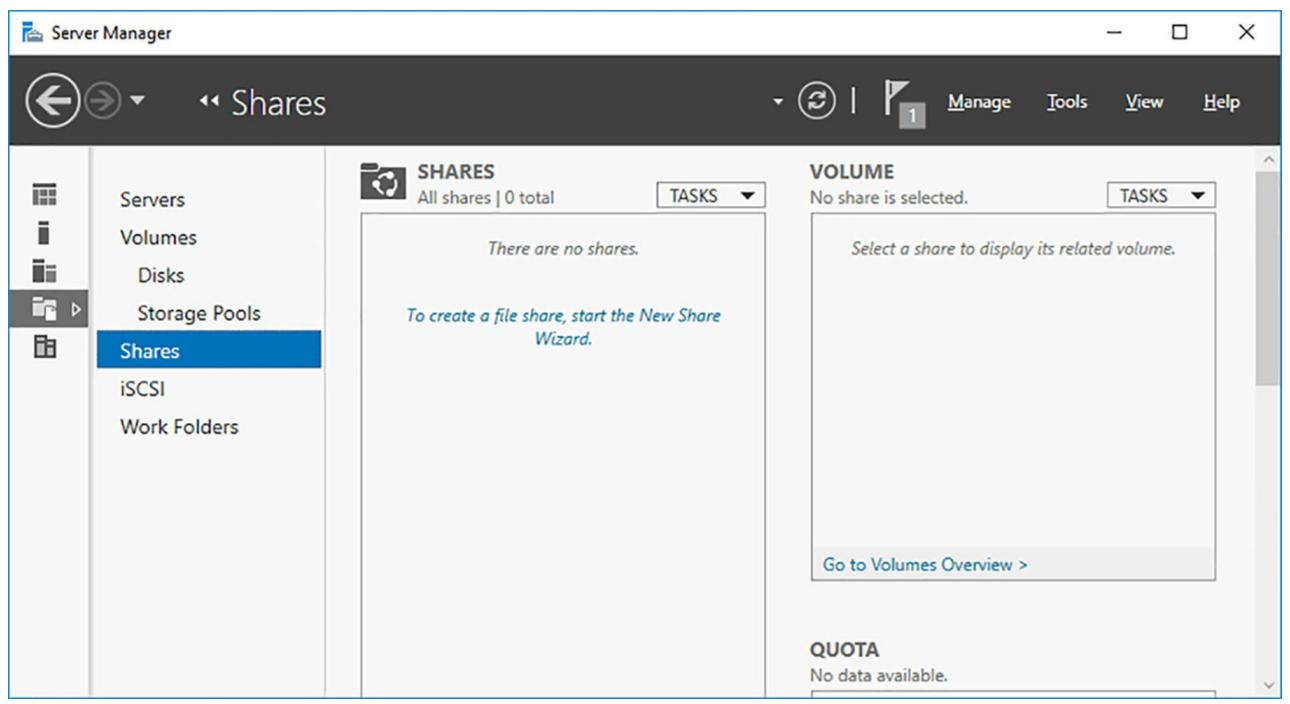

Однако, чтобы получить управление над всеми имеющимися совместными ресурсами ваших дисков и ваших серверов с тем, чтобы можно было осуществлять полный контроль над их свойствами, воспользуйтесь страницей Служб файлов и хранилищ (File And Storage Services) в Диспетчере сервера.

Winddows Server 2016 поддерживает два типа папок совместных ресурсов:

-

Server Message Blocks (SMB): Протокол прикладного уровня, который долгое время был стандартом для совместного использования файлов и принтеров в сетевых средах Windows.

-

Network File System (NFS): Стандартный протокол файловой системы, обычно используемый дистрибутивами UNIX и Linux.

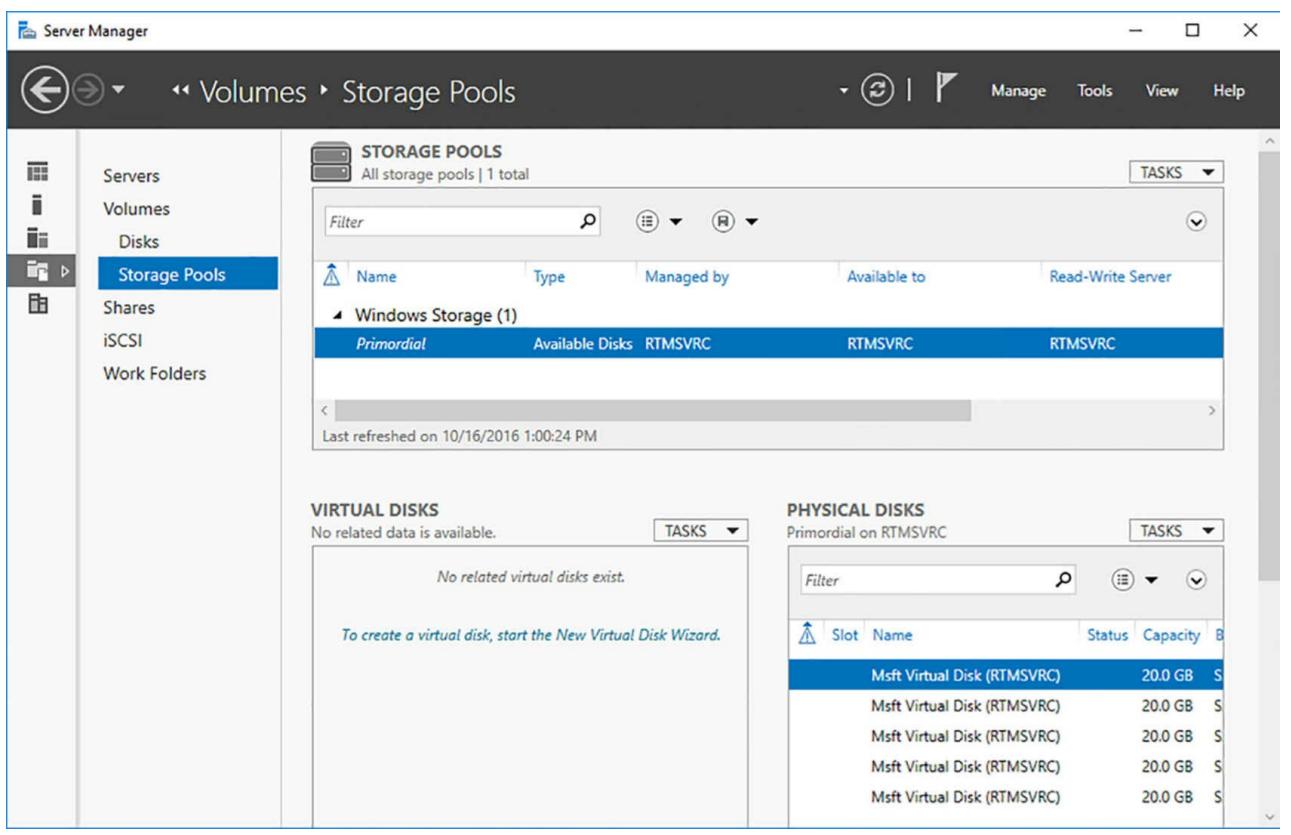

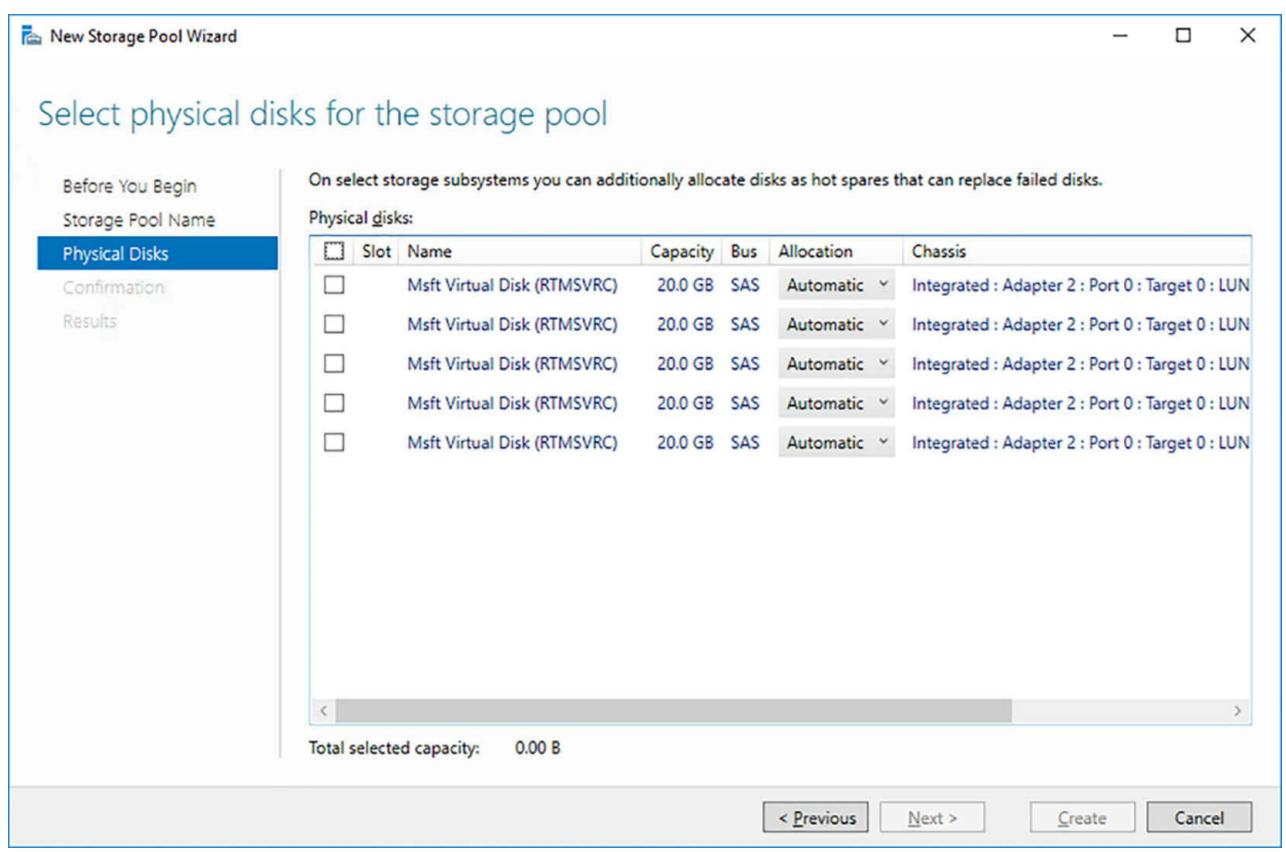

Когда вы устанавливаете Windows Server 2016, программа установки инсталлирует службу роли Пространств хранения (Storage Spaces) в вашей роли Файлов и Пространств хранения (File and Storage Services ). Для создания в Диспетчере сервера совместно используемых папок SMB, однако, вы должны вначале установить службу роли Файлового сервера (File Server). Когда вы создаёте вашу первую совместно используемую папку при помощи Проводника (File Explorer), ваша система автоматически устанавливает такую службу роли Файлового сервера.

Чтобы создать совместный ресурс NFS, вы должны установить службу роли Сервера для NFS. Для установки

любой из этих служб роли, вы можете воспользоваться мастером Добавления ролей и служб (Add Roles And

Features) в Диспетчере сервера, либо

cmdlet Install-WindowsFeature в Windows PowerShell, как это показано

в приводимых ниже командах:

install-windowsfeature -name fs-fileserver

install-windowsfeature -name fs-nfs-service

Создание совместного ресурса SMB

Для создания совместного ресурса SMB воспользуйтесь следующей процедурой.

-

Зарегистрируйтесь в Windows Server 2016 с полномочиями Администратора. Появится окно Диспетчера сервера.

-

Кликните по иконке Служб файлов и хранилищ (File and Storage Services) и в появившемся подменю кликните Shares. Появится страница Shares, как это показано на Рисунке 2-12.

-

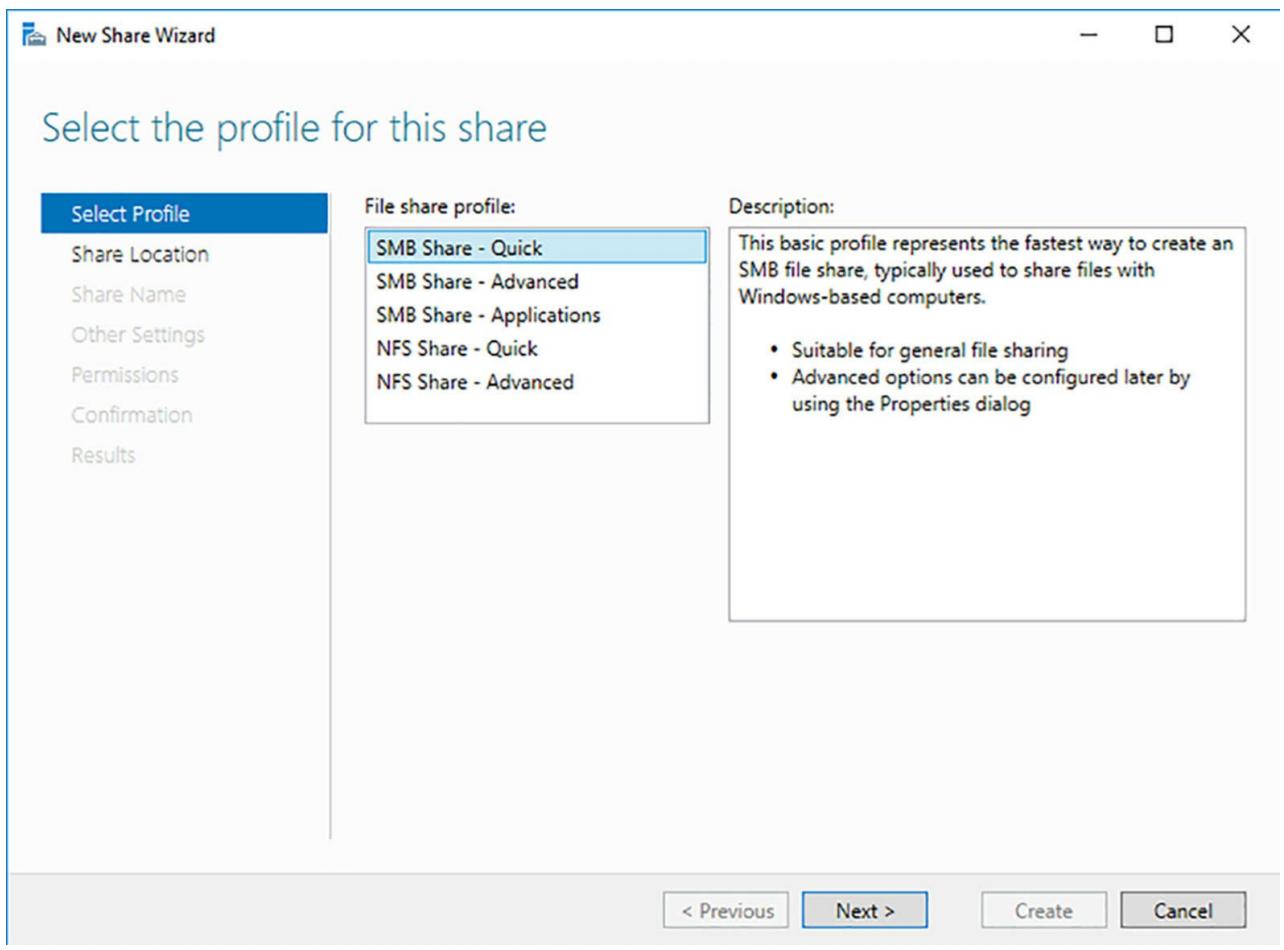

В меню Задач (Tasks) в мозаике Shares выберите New Share. Возникнет мастер New Share, отображающий страницу Выберите профиль для данного совместного ресурса, как это показано на Рисунке 2-13.

Рисунок 2-13

Страница Выберите профиль для данного совместного ресурса в мастере Нового Совместного ресурса

-

Из перечня Профиля файлового совместного ресурса (File Share Profile) выберите один из следующих вариантов:

-

SMB Share–Quick: Предоставляет базовый совместный ресурс SMB с полным совместным ресурсом и полномочиями NTFS.

-

SMB Share–Advanced: Предоставляет базовый совместный ресурс SMB с полным совместным ресурсом и полномочиями NTFS, а также доступ к дополнительным службам, таким как ассистент доступа-запрета, классификацию папки и квоты. Для выбора этого варианта ваш компьютер должен иметь установленной службу роли Диспетчера ресурсов Файлового сервера (File Server Resource Manager).

-

SMB Share–Applications: Предоставляет совместные ресурсы SMB с настройками, приспособленными под Hyper-V, базы данных и прочие приложения.

-

-

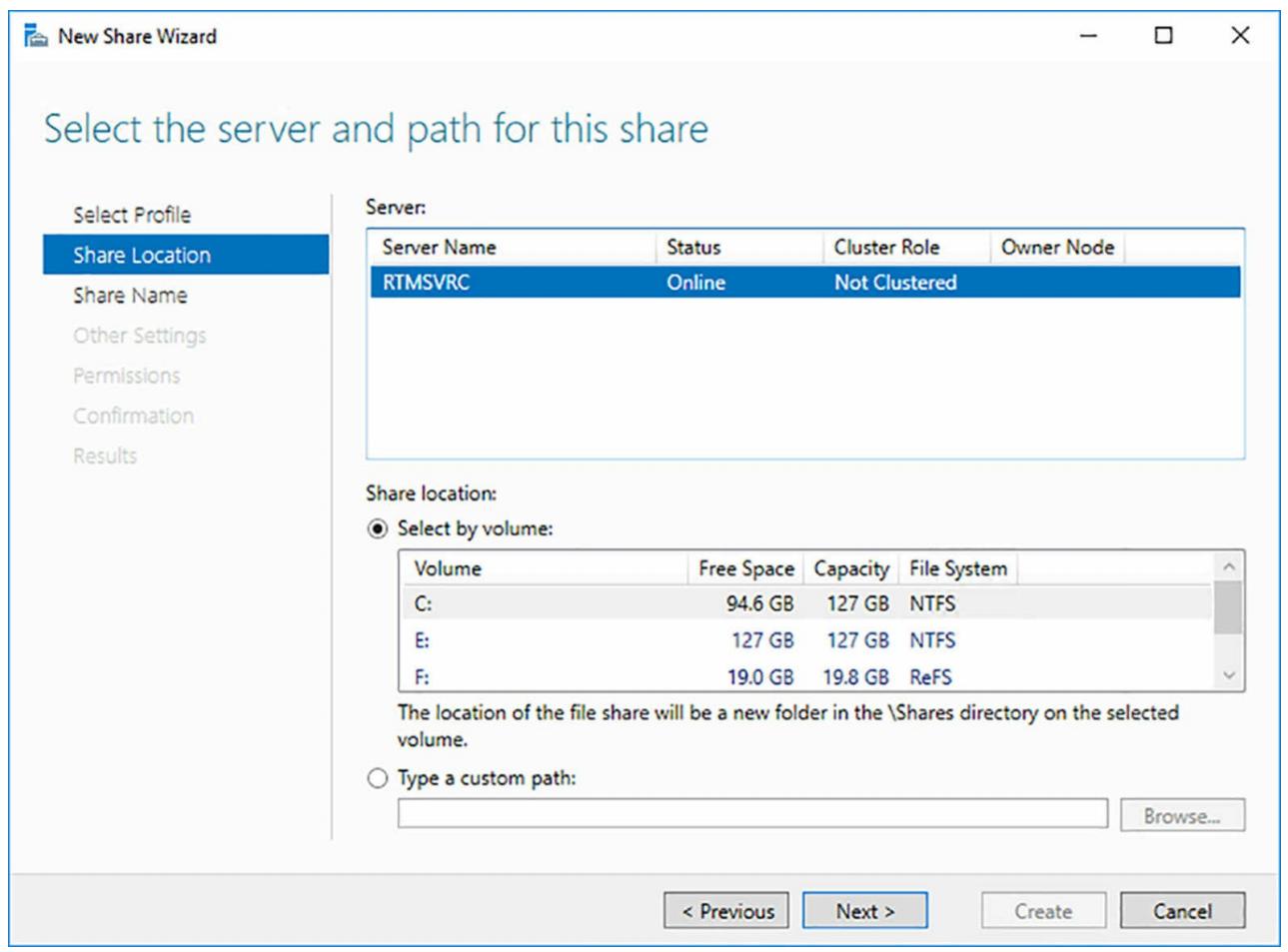

Кликните Next. Появится страница Выбора сервера и пути для данного Совместного ресурса (Select The Server And Path For This Share), как это показано на Рисунке 2-14.

Рисунок 2-14

Страница Выбора сервера и пути для данного Совместного ресурса в вашем мастере Нового совместного ресурса

-

Выберите сервер, в котором вы хотите создать этот совместный ресурс, а затем либо выберите том в этом сервере, либо определите путь к папке, которую вы хотите использовать совместно. Затем кликните Next. Возникнет страница Определите имя совместного ресурса (Specify Share Name).

-

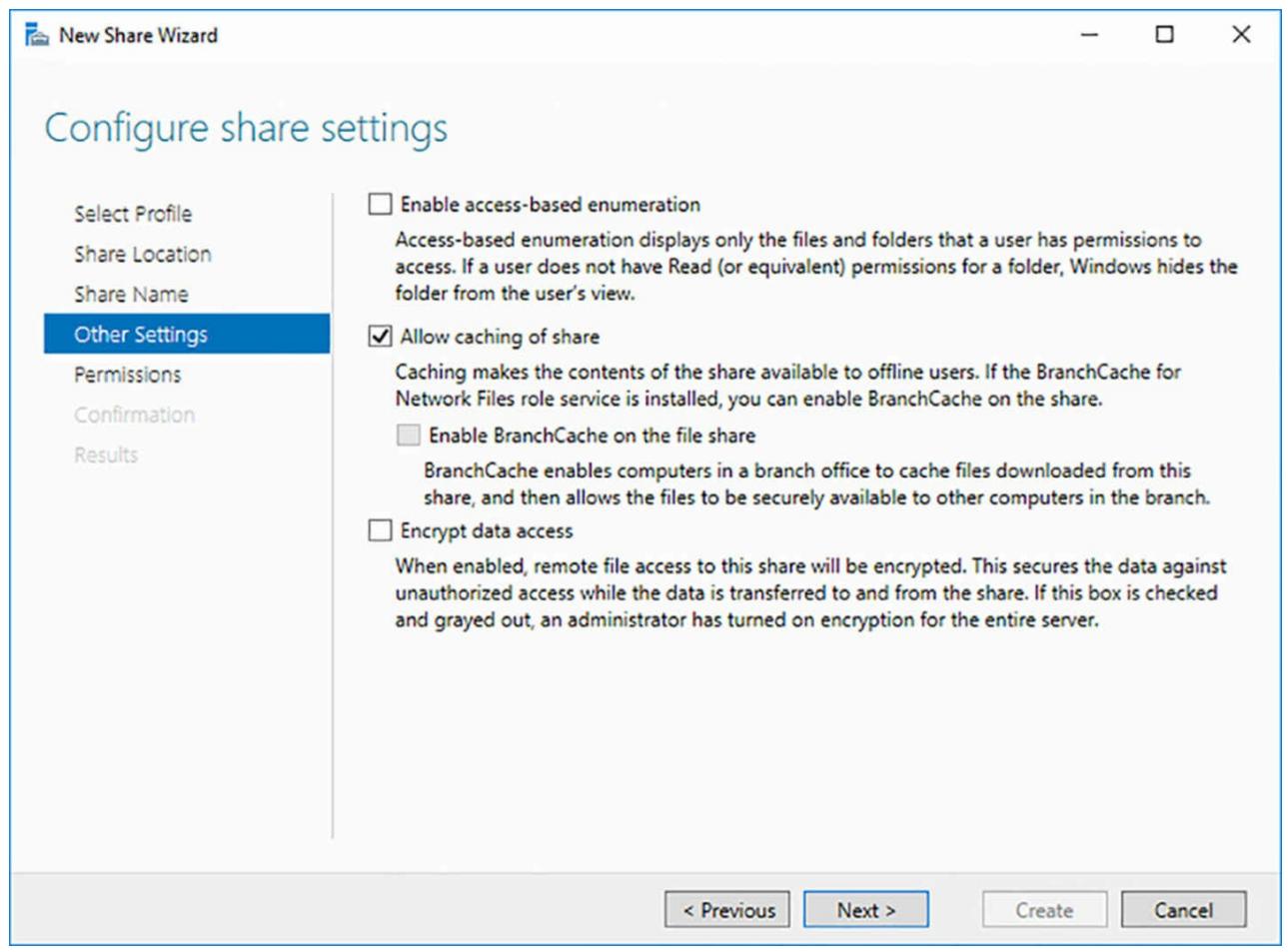

В тесктовом блоке Имени совместного ресурса (Share Name) определите такое имя, которое вы хотите назначить данному совместному ресурсу и кликните Next. Появится страница Настройка установок совместного ресурса (Configure Share Settings Page).

-

Выберите какие- то, или все, из данного списка:

-

Enable Access-Based Enumeration (Включить последовательный перебор на основе доступа): Применяет к совместно используемым папкам фильтры на основе индивидуальных полномочий пользователей ко всем файлам и подчинённым папкам в данном совместном ресурсе. Пользователи, которые не имеют доступа к некоторому совместному ресурсу не могут видеть этот ресурс в общей сетевой среде. Такое свойство предотвращает пользователям поиск файлов и папок, к которым у них нет доступа.

-

Allow Caching Of Share (Разрешение кэширования совместного ресурса): Позволяет системам клиентов поддерживать локальные копии файлов, к которым они осуществляют доступ через совместные ресурсы сервера. Когда клиент выбирает опцию Всегда доступно Автономное использование (Always Available Offline) для файла, папки или совместного ресурса в сервере, такая система клиента копирует выбранные данные на свой локальный диск и обновляет их на регулярной основе с тем, чтобы данный пользовательский клиент всегда мог осуществлять к ним доступ, даже если сервер не доступен.

-

Enable BranchCache On The File Share: (Разрешение подразделениям кэширования совместного ресурса): Позволяет клиентским компьютерам в удалённых местоположениях исполнять BranchCache для кэширования файлов, связанных с данным совместным ресурсом с тем, чтобы прочие находящиеся в удалённом местоположении компьютеры могли осуществлять к ним доступ.

-

Encrypt Data Access (Шифровать доступ к данным): Заставляет данный сервер шифровать все файлы в данном совместном ресурсе, прежде чем передавать их удалённому клиенту.

-

-

Кликните Next. Появится страница Определения полномочий для Управления доступом, как это показано на Рисунке 2-15.

Рисунок 2-15

Страница Определения полномочий для Управления доступом в вашем мастере Нового совместного ресурса

-

В случае необходимости внесите изменения в значения по умолчанию совместного ресурса и полномочия NTFS и кликните Next. Возникнет страница Подтвердите выбор (Confirm Selections).

-

Кликните Создать (Create). Когда мастер создаст данный совместный ресурс, появится страница Просмотр результатов (View Results).

-

Кликните Close. В странице Shares мозаики Shares Диспетчера сервера появится вновь созданный совместный ресурс.

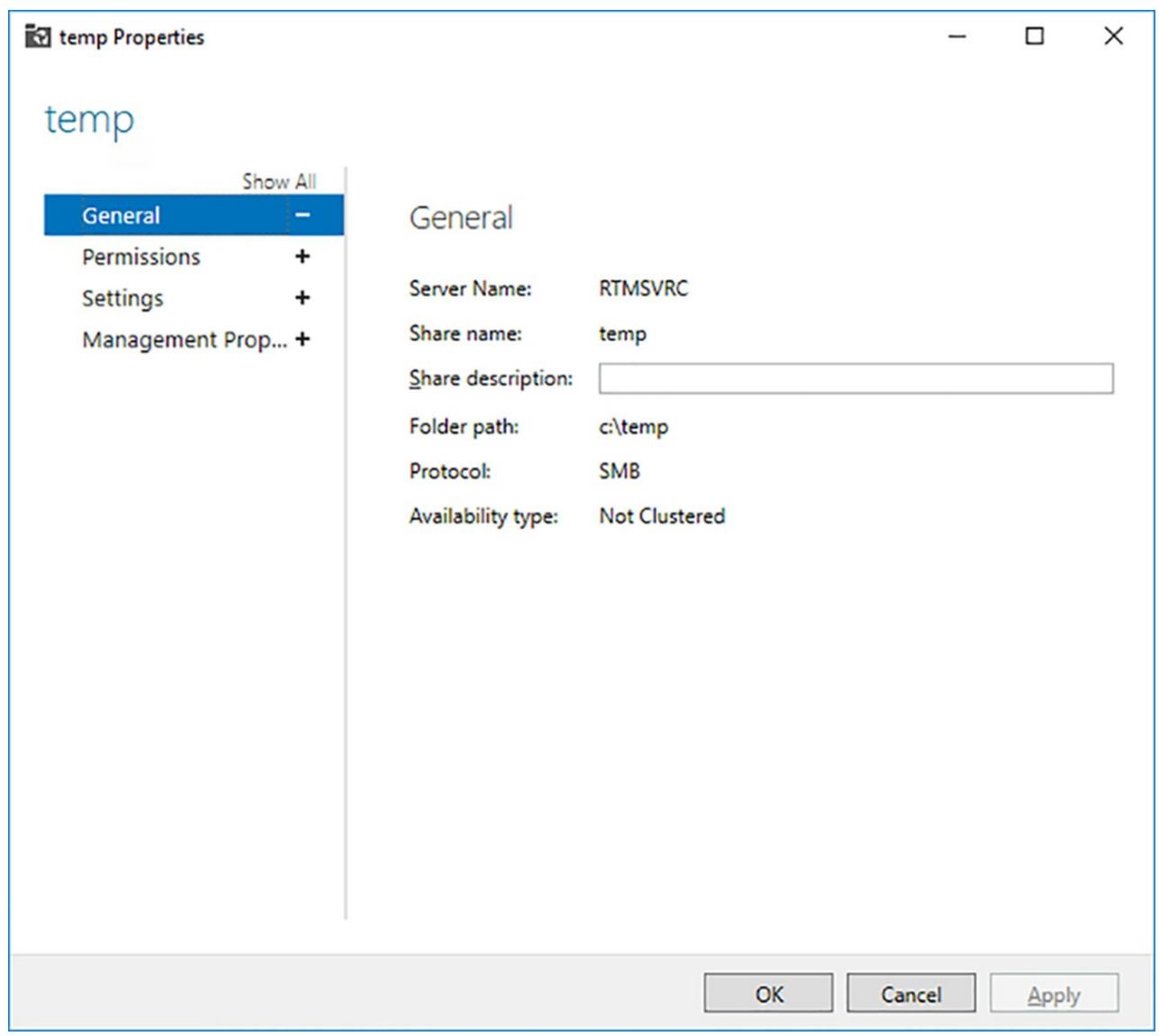

Вы можете использовать данную мозаику для управления совместным ресурсом кликая по нему правой кнопкой и открывая его таблицу Свойств (Properties), или кликнув Остановить совместное использование (Stop Sharing). Таблица Свойств (Properties) для некоторого совместного ресурса в Диспетчере сервера (см. Рисунок 2-16) предоставляет доступ к тому же самому управлению, которое можно обнаружить в Определении полномочий (Specify Permissions) страницы Установок управления доступом и настройки совместного ресурса (To Control Access and Configure Share Settings) в мастере Нового совместного ресурса (New Share).

Рисунок 2-16

Страница Определения полномочий для Управления доступом в вашем мастере Нового совместного ресурса

Создание совместного ресурса NFS

Чтобы создать некий совместный ресурс NFS при помощи Диспетчера сервера примените следующую последовательность действий:

-

Зарегистрируйтесь в Windows Server 2016 с применением полномочий Администратора. Возникнет окно Диспетчера сервера.

-

Кликните по иконке Служб файлов и хранилищ (File And Storage Services), а в появившемся подменю кликните Shares. Появится страница Shares.

-

Из меню Задач (Tasks) в мозаике Shares выберите Новый совместный ресурс (New Share). Появится мастер Нового совместного ресурса, отобразив страницу Выберите профиль для данного совместного ресурса (Select The Profile For This Share).

-

В перечне Профиля файла совместного ресурса (File Share Profile) выберите один из следующих вариантов:

-

NFS Share–Quick: Предоставляет базовые совместные ресурсы NFS с аутентификацией и полномочиями.

-

NFS Share–Advanced: Предоставляет совместные ресурсы NFS с полным совместным ресурсом и полномочиями NTFS, плюс доступ к дополнительным службам, таким как таким как ассистент доступа-запрета, классификацию папки и квоты. Для выбора данного варианта данный компьютер должен иметь установленной службу роли Диспетчера ресурсов Файлового сервера.

-

-

Кликните Next. Возникнет страница Выбора сервера и пути для данного совместного ресурса (Select The Server And Path For This Share).

-

Выберите сервер, в котором вы хотите создать данный совместный ресурс, а затем либо выберите том в этом сервере, либо определите путь к папке, которую вы хотите использовать совместно. Затем кликните Next. Появится страница Определите имя совместного ресурса (Specify Share Name).

-

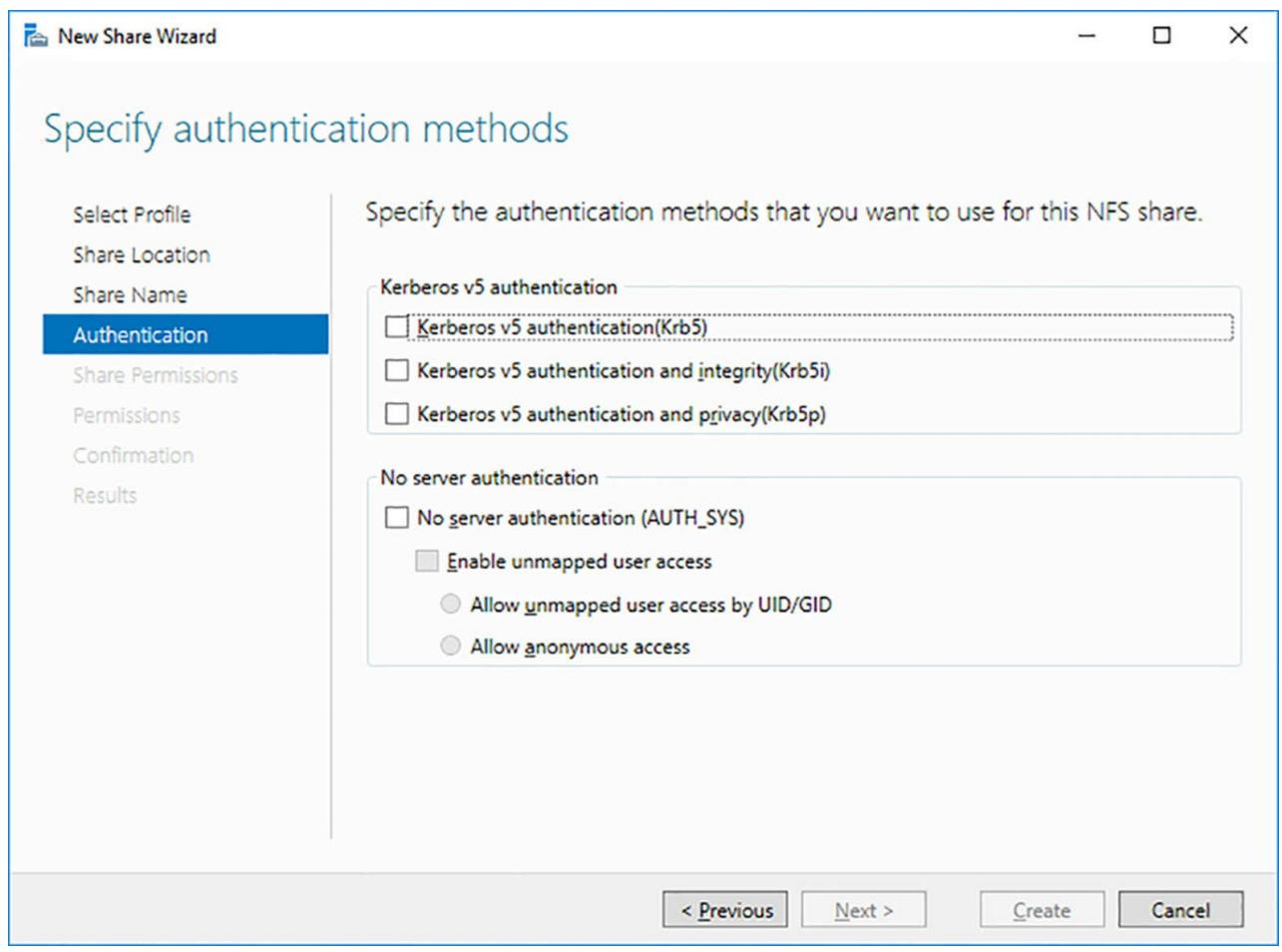

В текстовом блоке Имя совместного ресурса задайте то имя, которое вы желаете назначить данному совместному ресурсу и кликните Next. Возникнет страница Определения методов аутентификации, как это показано на Рисунке 2-17.

-

Выберите флаговые блоки для методов аутентификации, которые вы предпочитаете использовать для совместного доступа, если таковые имеются.

-

Кликните Next. Появится страница Определения прав доступа совместного ресурса (Specify The Share Permissions).

-

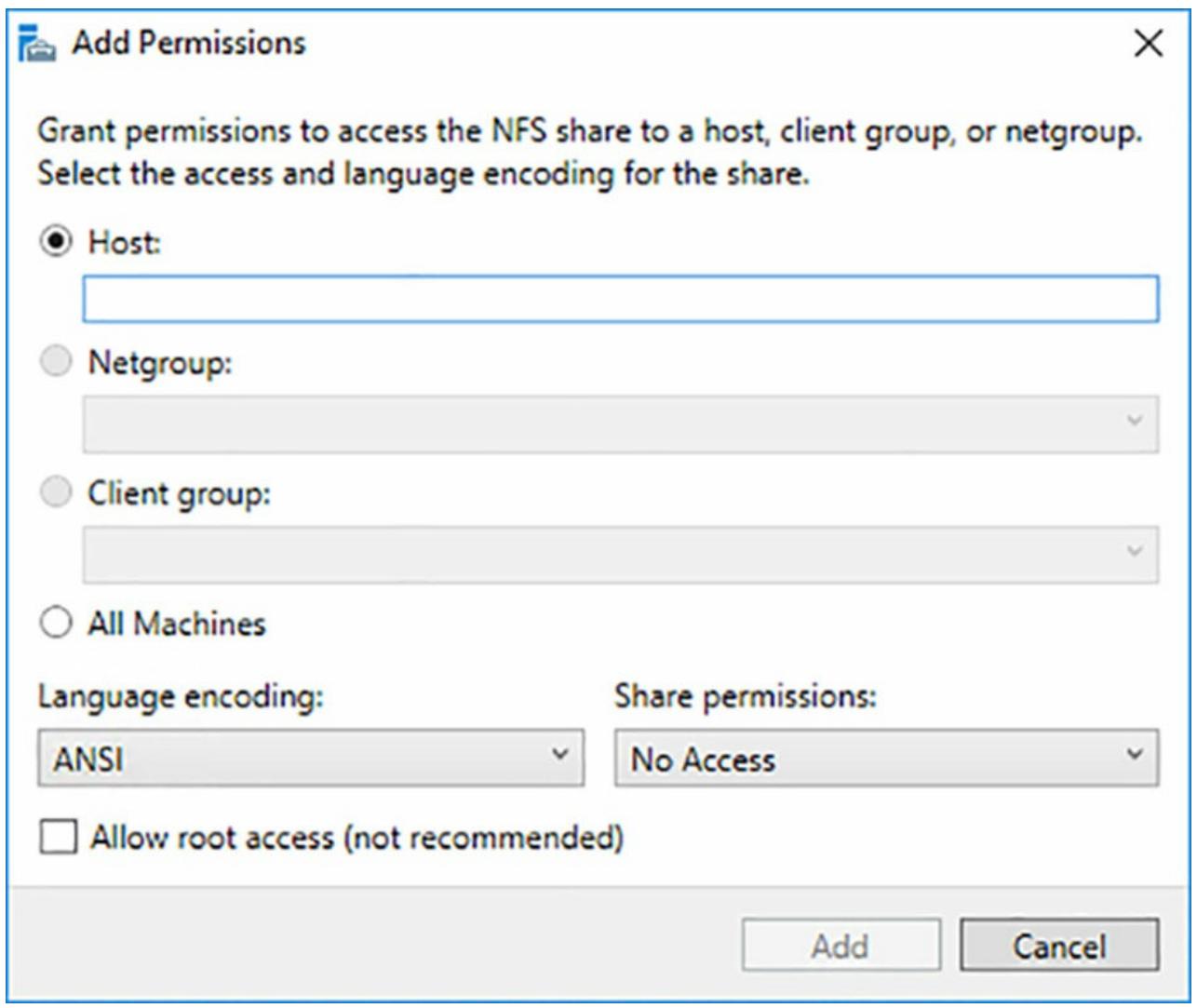

Кликните Добавить (Add). Отобразится блок Добавления прав доступа (Add Permissions), как это показано на Рисунке 2-18.

-

Определите имя хоста, предоставляющего полномочия для данного совместного ресурса или выберите опцию Все машины (All Machines). В ниспадающем перечне Прав доступа совместного ресурса определите будет ли должен выбранный хост (хосты) принимать доступ Read/Write, No Access или Read Only.

-

Кликните Добавить (Add). Данный хост будет добавлен в текущую страницу мастера. В случае необходимости, повторите шаги 10- 12 для добавления дополнительных хостов.

-

Кликните Next. Отобразится страница Определение полномочий для управления доступом (Specify Permissions To Control Access).

-

В случае необходимости измените значения по умолчанию полномочий NTFS и кликните Next. Появится страница Подтвердите выбор (Confirm Selections).

-

Кликните Создать (Create). Когда мастер создаст данный совместный ресурс, появится страница Просмотра результатов (View Results).

-

Кликните Close. Новый совместный ресурс возникнет в вашей мозаике Shares в странице Shares Диспетчера сервера.

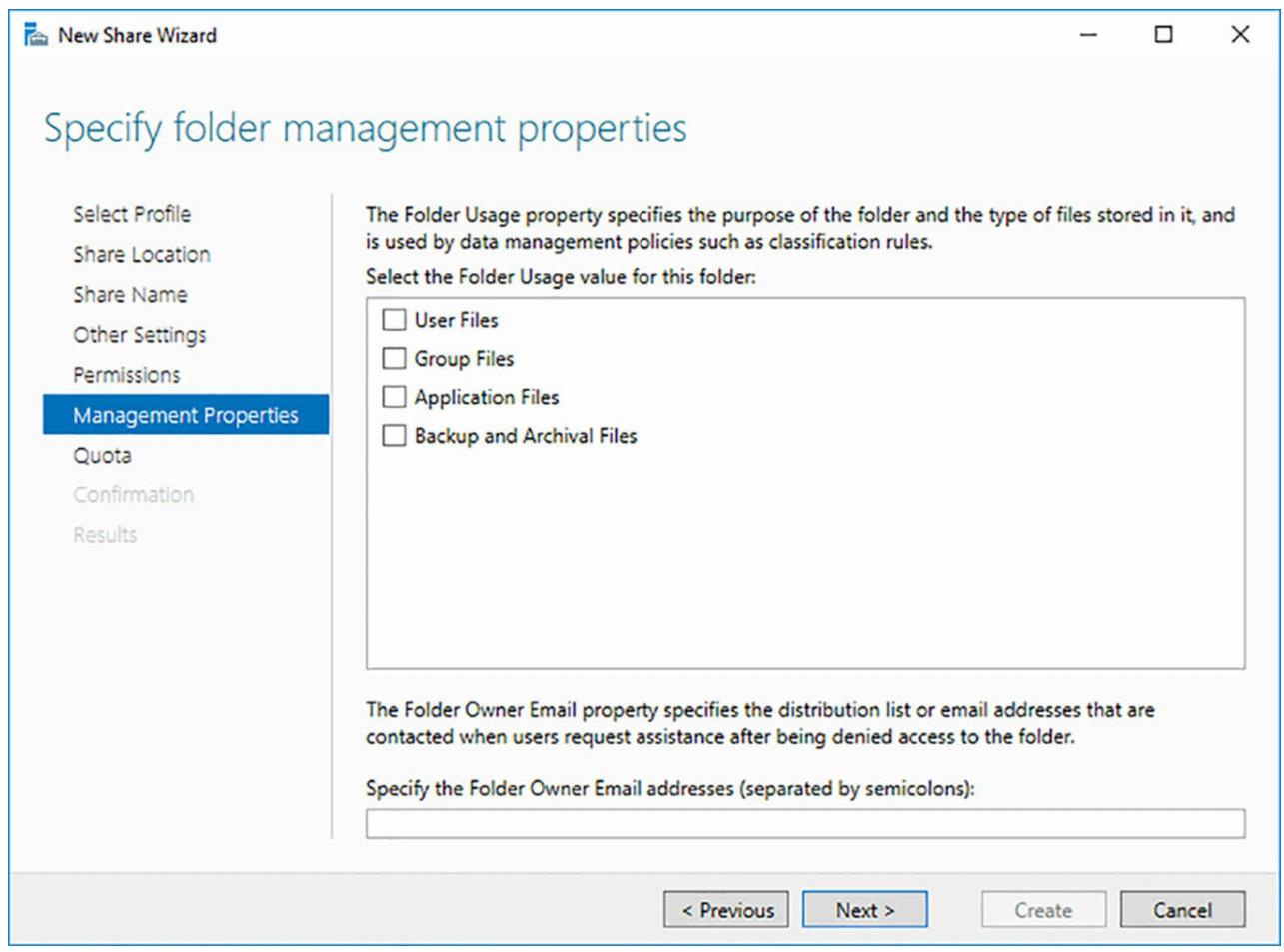

Создание совместных ресурсов с расширенными свойствами

Когда вы выбираете профиль Совместного ресурса SMB с расширениями (SMB Share-Advanced) или Совместного ресурса NFS с расширениями (NFS Share-Advanced), появляются две дополнительные страницы в мастере Нового совместного ресурса (New Share). Первой является страница Определения свойств управления папкой (Specify Folder Management Properties) как это показано на Рисунке 2-19, в которой вы можете выбрать значения свойств Использования папки (Folder Usage) для данного совместного ресурса. Эти значения идентифицируют тип хранимых данных в совместно применяемой папке. Вы можете использовать их для настройки правил классификации в своём Диспетчере ресурсов Файлового сервера (FSRM, File Server Resource Manager) который выполняет действия над файлами основываясь на их свойств классификации. Вы также можете определить адреса электронной почты владельца данной папки или администратора, которые будут получать уведомления когда пользователи получают отказ в доступе к данному совместному ресурсу.

Рисунок 2-19

Страница определения свойств управления папкой в вашем мастере Нового совместного ресурса

Второй добавленной страницей является страница Применения квоты к папке или тому (Apply A Quota To A Folder Or Volume), в которой вы можете выбрать некую квоту для её применения в данному совместному ресурсу из списка предварительно определённых шаблонов квот. Для получения более гранулированного управления квотами вам необходимо применять FSRM.

Настройка прав доступа совместных ресурсов

В системах Windows совместно используемые папки имеют свою собственную систему полномочий, которая совершенно

независима от самой NTFS и прочих системных полномочий. Чтобы пользователи сетевой среды получили доступ к

совместному ресурсу в файловом сервере, администратор должен предоставить им соответствующие права доступа к

совместному ресурсу. По умолчанию, особая сущность Everyone

получает полномочия совместного ресурса Allow Read для всех новых

полномочий, которые вы создаёте при помощи Проводника (File Explorer). В совместных ресурсах, создаваемых

вами при помощи Диспетчера сервера, особая сущность Everyone

получает полномочия совместного ресурса Allow Full Control.

Важно понимать, что сетевые пользователи могут обладать полномочиями на данный совместный ресурс для доступа к папке, однако всё ешё получать отклонение в доступе к ней, поскольку им необходимы полномочия NTFS. Обратное также верно; пользователи с правильными полномочиями NTFS не могут получать доступ к совместному ресурсу через сетевую среду, если у них нет требующихся полномочий для данного совместного ресурса. Вы должны также понимать, что полномочия совместного ресурса управляют только доступом к некоторому совместному ресурсу в данной сетевой среде, в то время как полномочия NTFS управляют доступом и в сетевой среде и на данной локальной машине.

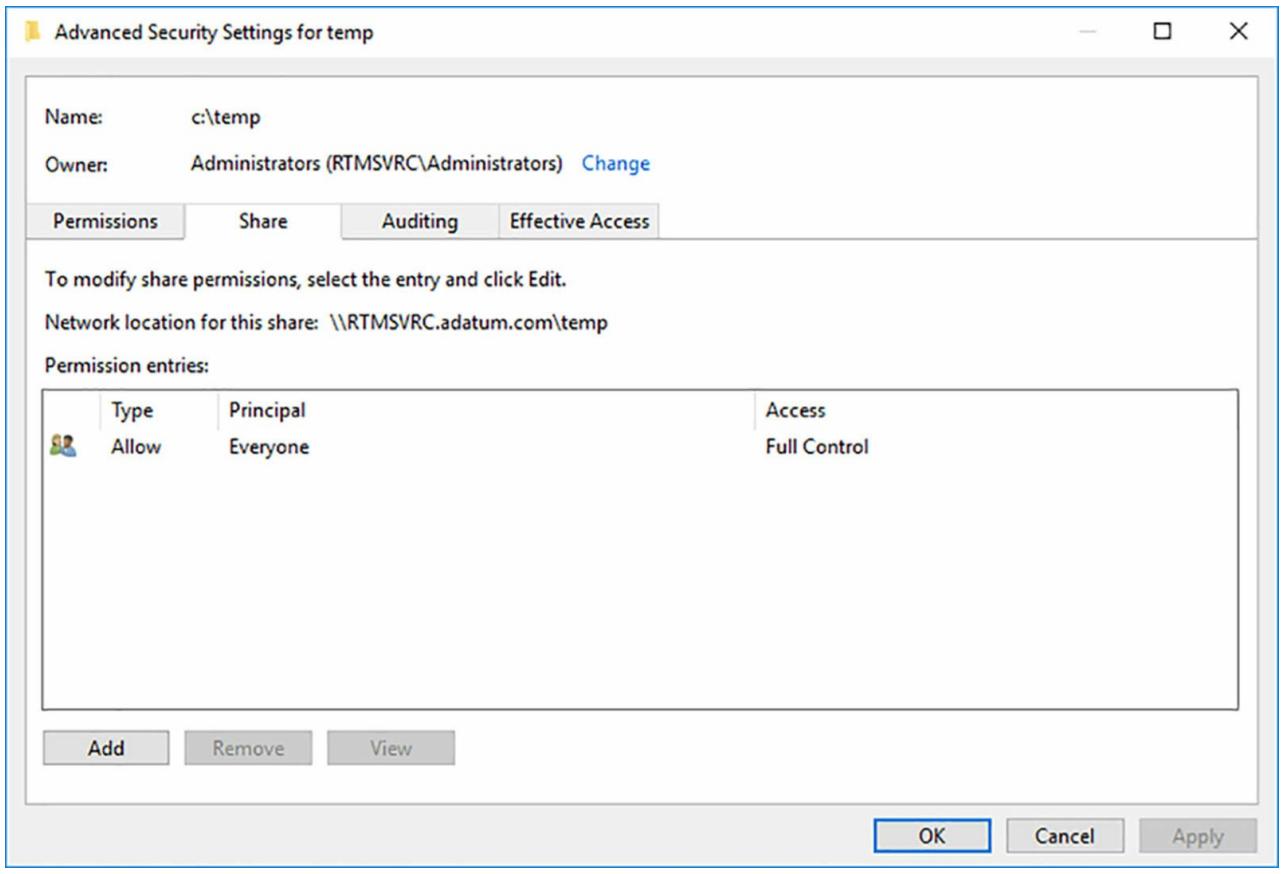

Когда вы создаёте совместный ресурс SMB при помощи Диспетчера сервера, вы можете воспользоваться страницей Определения полномочий для управления доступом (Specify Permissions To Control Access) для настройки и полномочий NTFS, и полномочий совместного ресурса для данной совместно используемой папки. Когда вы нажимаете на Персонализацию полномочий (Customize Permissions), открывается блок диалога установок Расширенной безопасности для данной совместно используемой папки. Закладка Полномочия (Permissions), которая выбирается по умолчанию, отображает полномочия самой NTFS. Для настройки же полномочий самого совместного ресурса для данной папки выберите закладку Share (Совместного ресурса), как это показано на Рисунке 2-20.

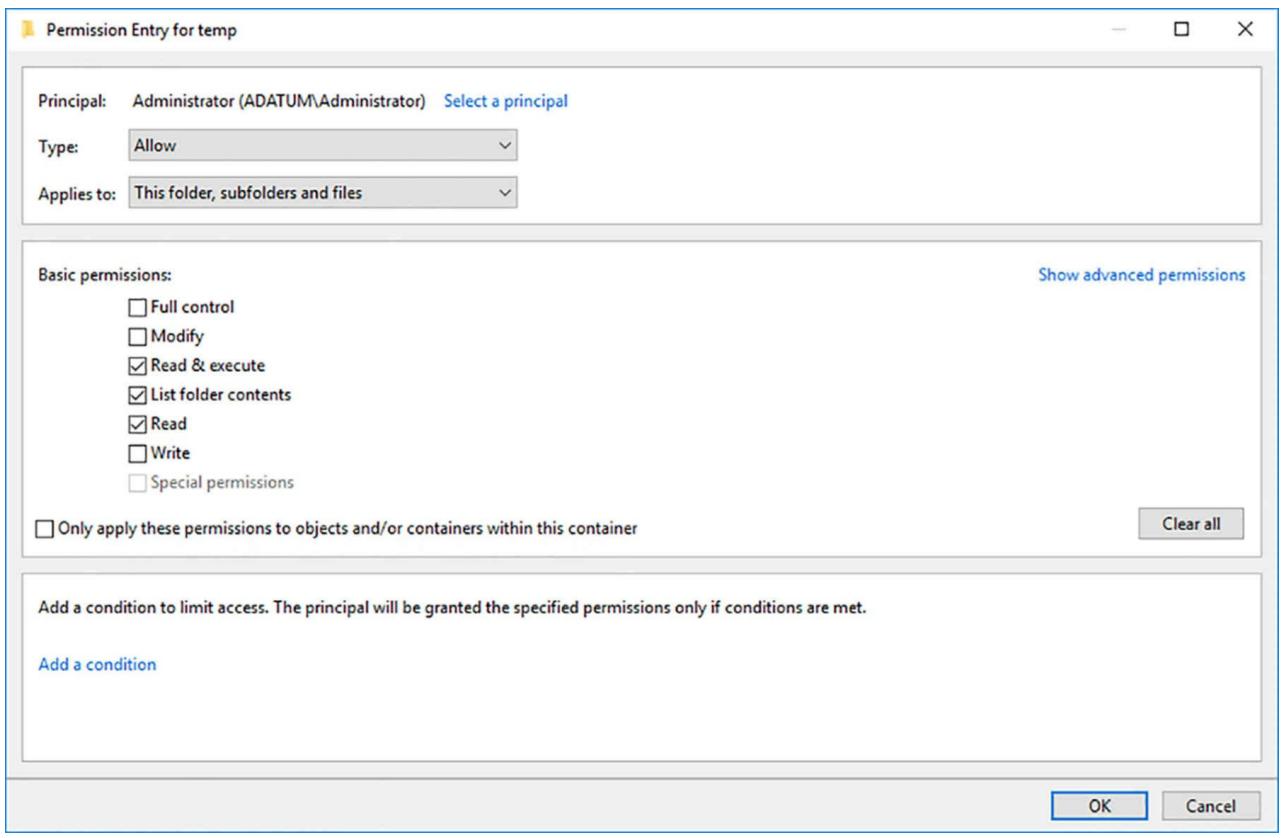

Нажатие на кнопку Добавить (Add) открывает блок диалога Элемента прав доступа (Permission Entry) для данной папки, в котором вы выбираете правообладателя (principal) - пользователя или группу для получения этих полномочий - а также сами полномочия, которые вы хотите предоставить этому правообладателю.

Система полномочий совместных ресурсов Windows относительно проста и имеет всего три права доступа. Эти права доступа и предоставляемые ими возможности для пользователей перечислены в Таблице 2-2.

| Master Boot Record (MBR) | GUID partition table (GPT) |

|---|---|

Full Control |

|

Change |

|

Read |

|

При назначении полномочий совместным ресурсам вы также должны знать, что они не комбинируются как это

происходит в случае полномочий NTFS. Если вы предоставляете пользователю с именем

Alice полномочия

Allow Read

и Allow Change

на совместный ресурс в виде папки C:\Documents\Alice,

а позже запрещаете (Deny) её все три права доступа

к папке совместного ресурса

C:\Documents,

полномочия Deny не дают ей возможности доступа

к файлам сквозь совместный ресурс

C:\Documents,

включая всё то, что содержится в её папке

C:\Documents\Alice.

Однако, она всё ещё может осуществлять доступ к своим файлам через свой совместный ресурс

C:\Documents\Alice

благодаря её полномочиям Allow ....

Другими словами, её совместный ресурс

C:\Documents\Alice

не наследует полномочия Deny от совместного ресурса

C:\Documents.

Когда вы создаёте совместный ресурс NFS при помощи мастера Нового совместного ресурса (New Share) в Диспетчере сервера, страница Определения полномочий управления доступом (Specify Permissions To Control Access) предоставляет доступ только к самим полномочиям NTFS. Это обусловлено тем, что вы уже настроили полномочия данного совместного ресурса для рассматриваемого совместного NFS в странице Определения полномочий Совместного ресурса (Specify The Share Permissions) в данном мастере.

Для тех, кто предпочитает работать из командной строки, Windows Server 2016 содержит модуль

Windows PowerShell с названием SmbShare, которым вы можете

пользоваться для создания совместно используемых папок и управления ими. Чтобы создать новый совместный

ресурс вы применяете

cmdlet New-SmbShare

со следующим базовым синтаксисом:

new-smbshare –name sharename -path pathname [-fullaccess groupname] [-readaccess groupname] [-changeaccess groupname] [-noaccess groupname]

Например, чтобы создать новый совместный ресурс с названием Data

в папке C:\Docs

с полномочиями Allow Full Control

предоставляемыми особой сущности Everyone,

воспользуйтесь следующей командой:

new-smbshare –name data -path c:\docs -fullaccess everyone

Помимо доступа к параметрам перечисленным здесь, существуют прочие параметры, которые вы можете включать в свою командную строку для реализации свойств, доступных в мастере Нового Совместного ресурса (New Share), включающие:

-

ConcurrentUserLimit #: Определяет максимальное число пользователей, которые могут одновременно подключаться к данному совместному ресурсу. Значение

0допускает неограниченное число пользователей. -

CachingMode value: Определяет тип автономного кэширования, разрешённого для совместного ресурса клиенту при помощи следующих значений:

-

None: Запрещает автономное кэширование файла у клиента

-

Manual: Разрешает пользователям выбирать файлы для автономного кэширования

-

Programs: Автоматически автономно кэширует программы и документы

-

Documents: Автоматически автономно кэширует документы

-

BranchCache: Включает кэширование BranchCache на вашем удалённом клиенте

-

-

EncryptData True|False: Заставляет данный сервер выполнять шифрование файлов в совместном ресурсе перед их передачей удалённому клиенту

-

FolderEnumerationMode AccessBased|Unrestricted: Реализует или запрещает последовательный перебор на основе доступа. Значение по умолчанию

Unrestricted -

Temporary: Делает данный совместный ресурс доступным только до следующей перезагрузки данного компьютера

Управление сеансами

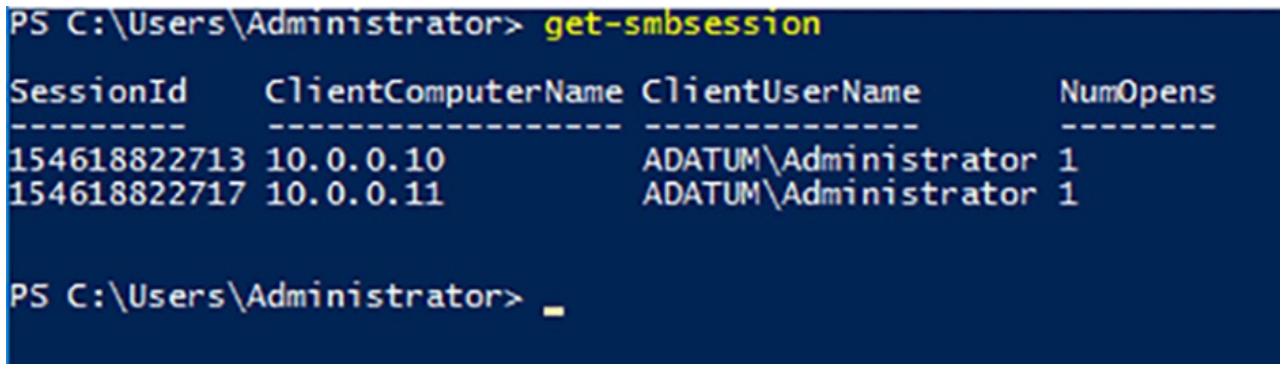

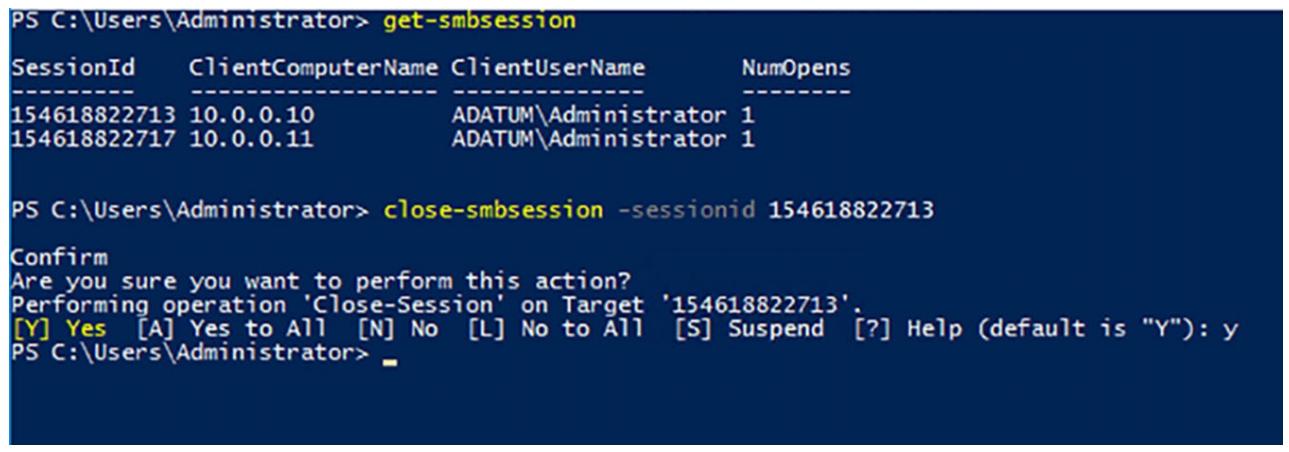

Когда вы создали совместный ресурс, безразлично каким образом, вы можете осуществлять его мониторинг и

управление им при помощи cmdlet PowerShell. Например, выполнение

cmdlet Get-SmbSession отображает все текущие сеансы клиентов,

которые подключены к данному совместному ресурсу сервера,

как это показано на Рисунке 2-21.

С применением информации из этого перечня вы можете завершить определённый сеанс посредством

cmdlet Close-SmbSession,

как это делается в примере ниже, который применяет sessionid

для определения того сеанса, который следует закрыть.

close-smbsession -sessionid 154618822713

По умолчанию cmdlet выдаёт предупреждение, запрашивая у вас подтверждение на то, что вы хотите

прервать данный сеанс,

как это показано на Рисунке 2-22.

Добавление параметра Force в данную командную строку

избавляет вас от него. На компьютере клиента не высвечивается предупреждения и закрытие такого сеанса

может вызвать потерю результатов работы происходящей в настоящее время в клиенте.

Вы можете закрывать сеансы на основании другой информации в выводе

Get-SmbSession, что демонстрируют следующие примеры.

close-smbsession -clientcomputername 10.0.0.11

close-smbsession -clientusername adatum\Administrator

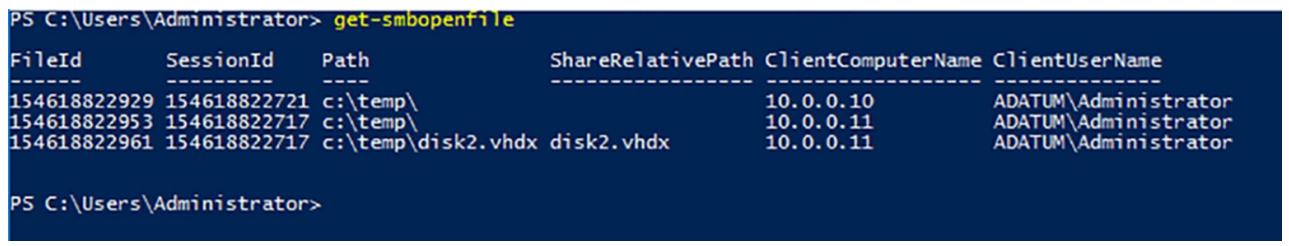

В дополнение к перечислению сеансов вы можете также применять

cmdlet Get-SmbOpenFile

для отображения тех файлов, которые в настоящий момент используют данные клиенты, осуществляющие в

настоящий момент доступ,

как это показано на Рисунке 2-23.

Чтобы волевым решением закрыть некоторый открытый файл, вы можете применить

cmdlet Close-SmbOpenFile,

как в примере ниже:

close-smbopenfile -fileid 154618822961

Удаление совместного ресурса

Для полного уничтожения некоторого совместного ресурса, включая все его сеансы, вы можете воспользоваться

cmdlet Remove-SmbShare,

определяя имя такого совместного ресурса в командной строке, как в приводимом примере:

remove-smbshare -name data

Вы можете настроить атрибуты данного совместного ресурса после его создания и при помощи Диспетчера

сервера и из PowerShell, но вы также в любой момент после его создания также можете изменить настройки установок

некоторого совместного ресурса применив прочие cmdlet из модуля SmbShare

PowerShell.

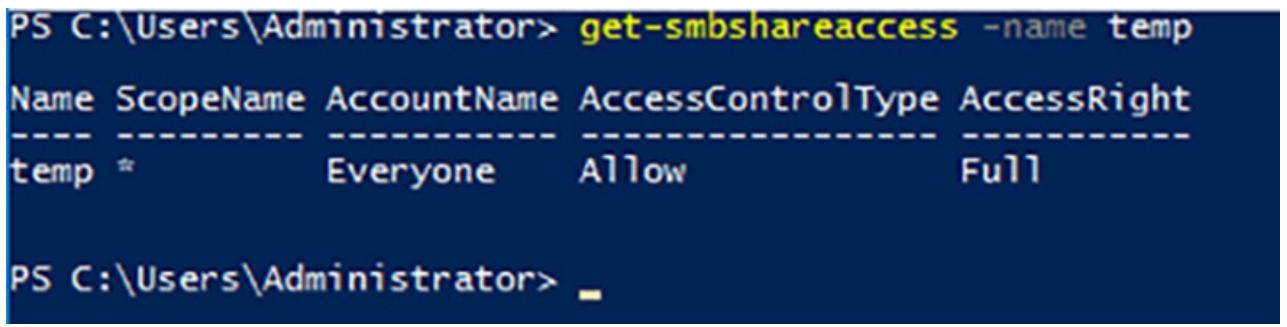

Настройка прав доступа совместного ресурса

Вы можете изменять права доступа к совместному данному ресурсу для конкретного разделяемого ресурса применяя следующие cmdlet-ы^

-

Get-SmbShareAccess: Jnj,hf;ftn список управления доступом (ACL, access control list) для именованного совместного ресурса, как это показано на Рисунке 2-24.

-

Grant-SmbShareAccess: Добавляет запись управления доступом

Allowв ACL для определяемого именем совместного ресурса, как в примере ниже:grant-smbshareaccess -name data -accountname adatum\administrator -accessright full -

Revoke-SmbShareAccess: Удаляет все имеющиеся полномочия

Allowдля заданного правообладателя (principal) из определяемого именем совместного ресурса, как в приводимом ниже примере:revoke-smbshareaccess -name data -accountname adatum\administrator -

Block-SmbShareAccess : Добавляет запись управления доступом

Denyв ACL для именованного совместного ресурса, как это делается в примере далее:block-smbshareaccess -name data -accountname adatum\administrator -accessright full -

Unblock-SmbShareAccess: Удаляет все имеющиеся права доступа

Denyдля заданного правообладателя из определённого именем совместного ресурса, как показано ниже:unblock-smbshareaccess -name data -accountname adatum\administrator

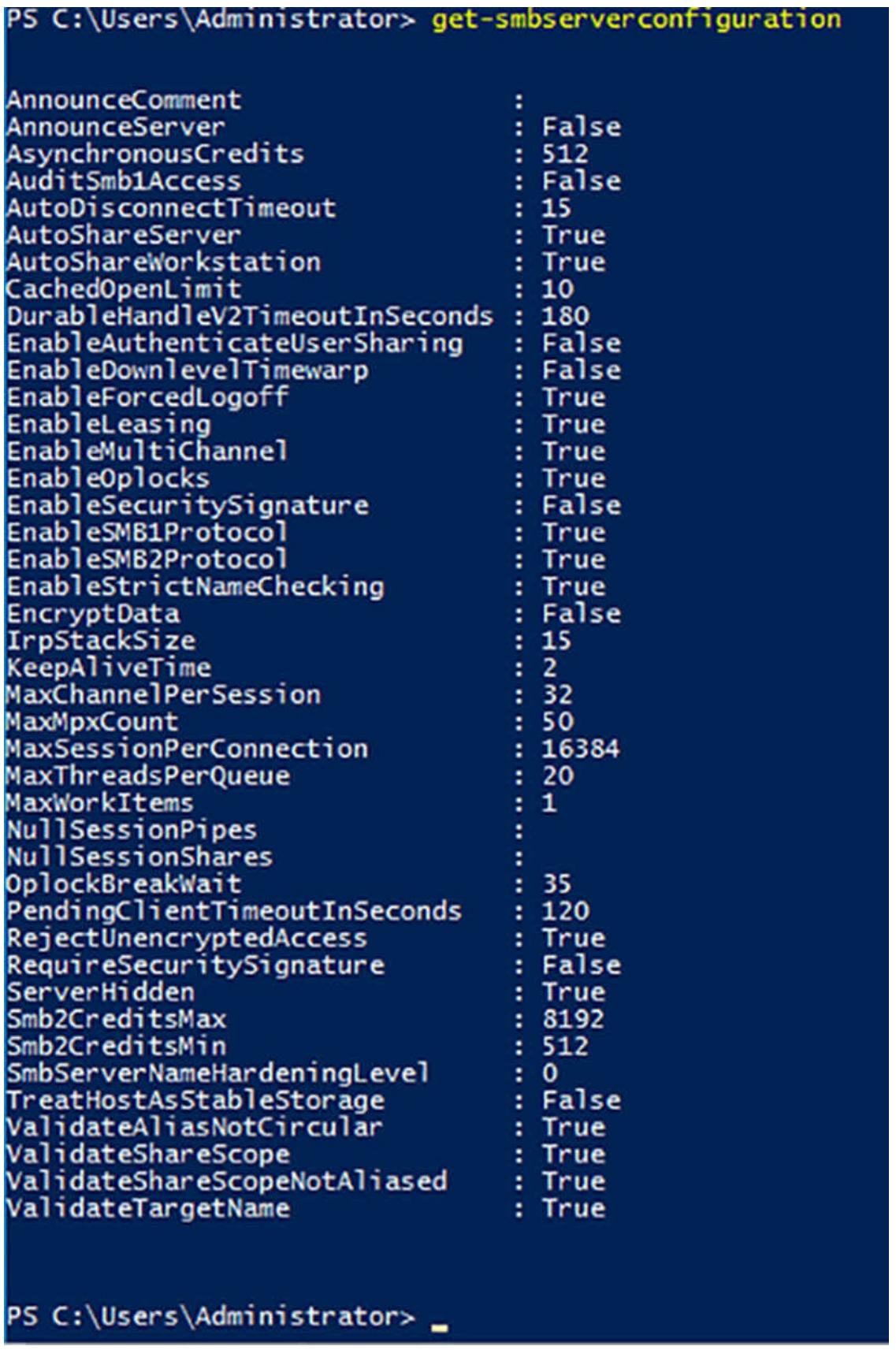

Настройка установок сервера SMB

Модуль PowerShell SmbShare в Windows Server 2012 ввёл в обиход

cmdlet Set-SmbServerConfiguration,

который даёт возможность администраторам настраивать многие лежащие в основе настройки для реализации

имеющегося сервера SMB. Чтобы отобразить все имеющиеся в настоящий момент у данного сервера настройки

установок, выполните cmdlet Get-SmbServerConfiguration,

как это показано на Рисунке 2-25.

Например, вы можете определить какая версия протокола SMB данного сервера должна применяться выполнив команды подобные следующим:

set-SmbServerConfiguration -enablesmb1protocol $false

set-SmbServerConfiguration -enablesmb2protocol $false

Windows Server 2016 применяет SMB версии 3, однако предыдущие версии доступны для поддержки клиентов с более низким уровнем. Отметим, что не существует отдельного параметра для включения SMB версии 3 самой по себе, потому что версия 3 не может работать без версии 2.

SMB версий 2 и 3 предоставляют множество свойств, которые могут улучшать производительность данного протокола, включая шифрование данных и многоканальную агрегацию связей. Отключение SMB версии 1 посредством первой команды будет гарантировать, что ваши клиенты применяют самые последние версии SMB и получают преимущества от новых свойств. В SMB версии 1 нет никакой нужды, только если у вас нет клиентов, исполняющих Windows XP или более ранние версии.

Самый последний пример отключает SMB версий 2 и 3, оставляя данный сервер применяющим только первоначальную версию SMB 1. Такой запрет ряда расширенных возможностей SMB может оказаться временно полезным для целей обнаружения неисправностей.

Когда ваш сервер исполняет SMB версии 3, вы можете включить шифрование сеанса для всего сервера или для определённого совместного ресурса в данном сервере, воспользовавшись такими командами:

set-smbserverconfiguration -encryptdata $true

set-smbserverconfiguration -name data -encryptdata $true

Когда шифрование включено, поведение такого сервера по умолчанию состоит в отклонении соединения от любого клиента, который не поддерживает шифрование SMB версии 3. Вы можете изменить это поведение при помощи такой команды:

set-SmbServerConfiguration -rejectunencryptedaccess $false

Существуют десятки других параметров, которые вы можете применять при помощи

cmdlet Set-SmbServerConfiguration.

Чтобы отобразить их и их свойства, выполните следующую команду:

get-help set-smbserverconfiguration -detailed

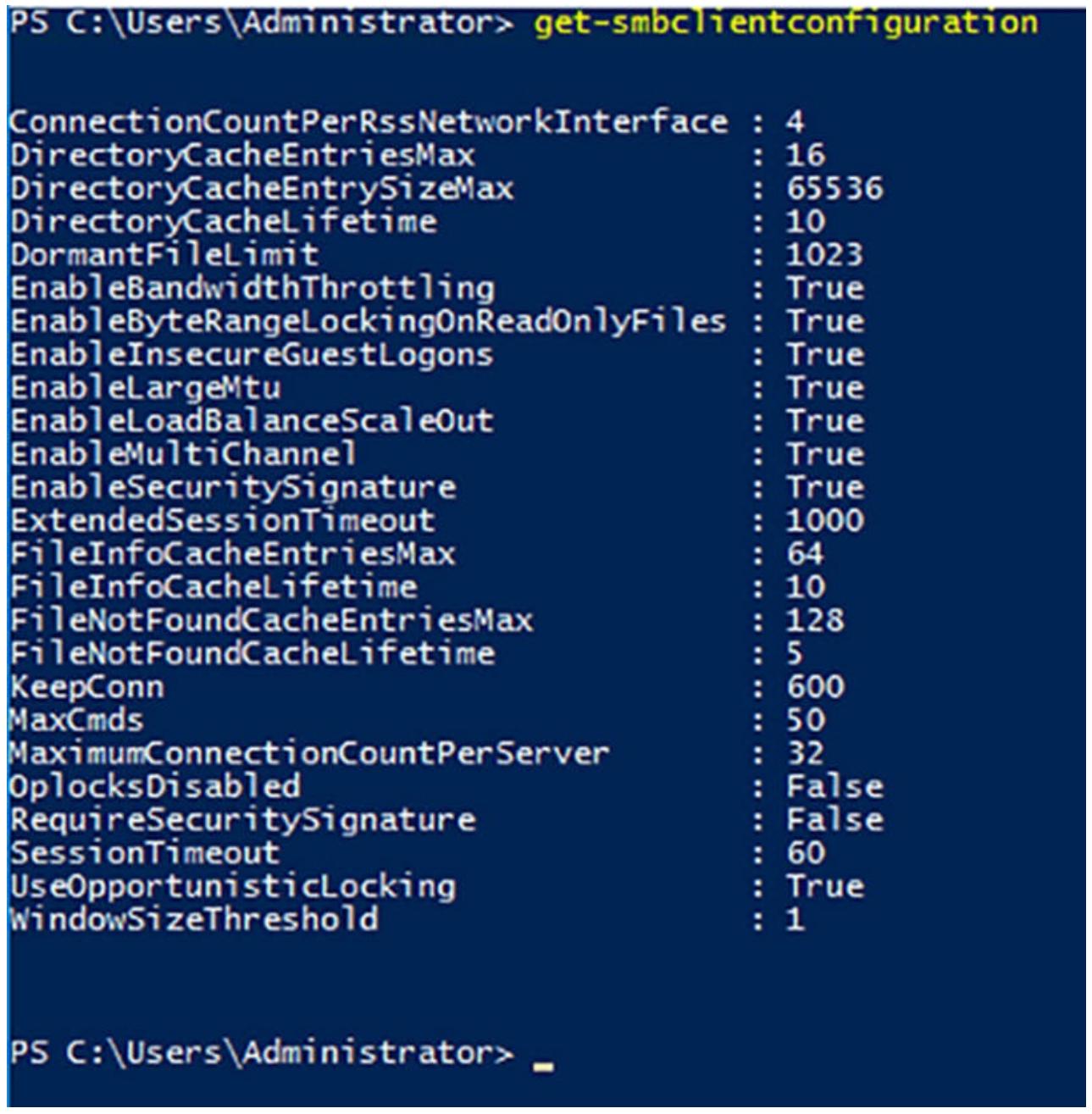

Настройка установок клиента SMB

В точности так же как вы можете настраивать установки сервера SMB при помощи Windows PowerShell,

вы можете настраивать и установки клиента SMB. Выполнение

cmdlet Get-SmbClientConfiguration

отображает перечень всех доступных настроек,

как это показано на Рисунке 2-26.

Как и в случае с параметрами настройки сервера SMB, большая часть этих установок не требует изменения при обычном использовании. Однако, если вы изучаете расширения в самых новых версиях SMB, вы можете пожелать временно запретить определённые свойства для целей тестирования.

Например, новая многоканальная возможность в SMB может позволить ашим компьютерам реализовывать более высокие пропускные способности и отказоустойчивость, однако эти функции имеют требования к оборудованию на обеиз сторонах, и у компьютера клиента и у сервера, например, множество сетевых адаптеров или адаптеров, настроенных на использование групповых NIC.

Многоканальный SMB включён по умолчанию; если ваши компьютеры снабжены его поддержкой, он присутствует. Однако, если вы не уверены будет ли эта функция работать в вашей системе, вы можете проверить её запретив многоканальность, воспользовавшись такой командой:

set-smbclientconfiguration -enablemultichannel $false

Если ваши соединения SMB замедлятся из- за этой команды, это означает что многоканальность работала

и вы можете включит её снова, поменяв $false на

$true. Если же в производительности SMB нет изменений при запрете

многоканальности, имеются какие- то проблемы, которые вы должны обнаружить.

Windows Server 2016 использует полномочия для управления доступом ко всем файлам и папкам NTFS, совместным ресурсам, ключам реестра, а также объектам AD DS. Каждое из таких прав доступа системы целиком не зависит от остальных, однако применяемые вами для управления ими интерфейсы похожи.

Чтобы сохранить некое право доступа, каждый элемент имеет некий список управления доступом (ACL, access control list). ACL является собранием индивидуальных назначений прав доступа, имеющих название записей управления доступом (ACE, access control entries). Каждый ACE состоит из правообладателей безопасности (security principal, имени конкретного пользователя, группы или компьютера, которым предоставляется данное право) и определённых полномочий, назначаемых этому правообладателю безопасности. Когда вы управляете правами доступа в любой системе полномочий Windows Server 2016, вы можете создавть и изменять такие ACE в ACL.

Критически важно понимать, что во всех операционных системах Windows полномочия хранятся как часть конкретного защищённого элемента, а не в безопасности правообладателя который получает этот доступ. Например, когда вы предоставляете пользователю право NTFS необходимое для доступа к некоторому файлу, создаваемая вами ACE сохраняется в ACL этого файла; она не является частью пользовательской учётной записи. Вы можете переместить этот файл на некий другой диск NTFS, а его права доступа уйдут вместе с ним.

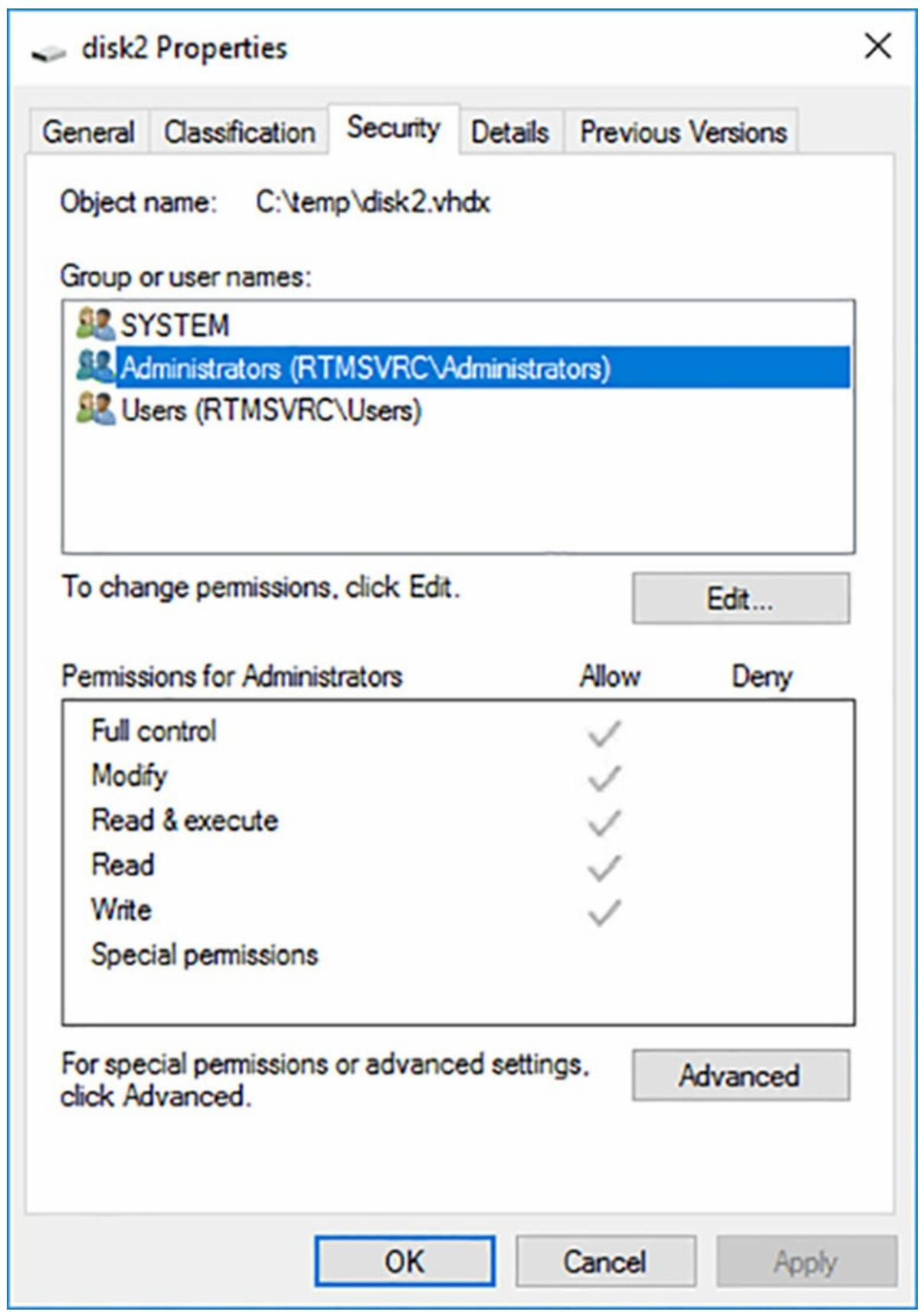

Чтобы управлять полномочиями в Windows Server 2016 вы пользуетесь закладкой в таблице Свойств (Properties) защищаемого элемента, как это показано на Рисунке 2-27, с правообладателями безопасности, перечисленными в верху и правами, связанными с ними внизу. Права доступа к совместным ресурсам обычно находятся в закладке Прав доступа Совместного ресурса (Share Permissions), а полномочия NTFS располагаются в закладке Безопасности (Security). Все системы прав доступа Windows используют одни и те же основные интерфейсы, хотя сами полномочия видоизменяются. Диспетчер сервера также поддерживает доступ к полномочиям NTFS и совместных ресурсов, применяя слегка отличающийся интерфейс.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Комбинирование прав доступа NTFS и совместных ресурсов Совместные ресурсы предоставляют ограниченную защиту, однако этого может быть достаточно в некоторых

небольших сетевых средах. Права доступа к совместным ресурсам могут также быть единственной

альтернативой в компьютерах с дисками FAT32, так как файловая система FAT не имеет своих собственных

прав доступа. Однако, в сетевых средах с уже имеющейся хорошо спланированной системой прав доступа NTFS

права доступа совместного ресурса не обязательны. В подобном случае вы можете безопасно предоставлять

права доступа |

В системе прав доступа NTFS, которую также поддерживает ReFS, вовлечённые в процесс правообладатели безопасности являются пользователями или группами, на которых Windows ссылается с применением термина идентификаторов безопасности (SID, security identifiers). Когда пользователь пытается получить доступ к файлу или папке NTFS, система считывает маркер доступа к безопасности (security access token), который содержит конкретный SID для данного учётной записи пользователя и всех групп, к которым относится данный пользователь. Затем система сравнивает эти SID с теми, что хрантся в ACE данного файла или папки чтобы определить какие права должен иметь данный пользователь. Этот процесс имеет название авторизации.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Назначение полномочий Хотя правообладатели безопасности, которым выделяются права доступа файла или папки NTFS могут быть пользователями или группами, Microsoft рекомендует в виде хорошей практики, чтобы вы не назанчали права отдельным пользователям, а вместо этого делали это для групп. Это позволит вам сопровождать вашу стратегию полномочий простым добавлением и удалением пользователей в группы (или из них). |

Базовые и расширенные права доступа

Системы полномочий в Windows Server 2016 не являются похожими на ключ для закрытия, который

предоставляет либо полный доступ или же никакого доступа совсем. Полномочия Windows разработаны

для того чтобы предоставлять гранулированность, давая вам возможность предоставлять определённую

градацию доступа доступа правообладателям безопасности. Например, вы можете применять полномочия NTFS

для управления не только тем, кто имеет доступ к некоторой электронной таблице, но также и степенью

доступа. Вы можете предоставить Ralph

полномочия на чтение и изменение этой таблицы, в то время как

Alice может только читать

её, а Ed не может её

видеть вовсе.

Для обеспечения такой гранулированности, каждая система полномочий Windows имеет свой ассортимент полномочий, которые вы можете выделять правообладателю безопасности в любой комбинации. В зависимости от конкретной системы полномочий, могут иметься десятки различных доступных прав доступа для отдельного элемента системы.

Чтобы сделать эту систему более управляемой, Windows предоставляет предварительно настроенные комбинации, которые удобны для большей части обычных сценариев управления доступом. Когда вы открываете таблицу Свойств (Properties) для элемента системы и просматриваете его закладку Безопасности (Security), те права доступа, которые вы видите имеют название базовых полномочий. Базовые полномочия являются комбинацией расширенных полномочий (advanced), которые предоставляют наиболее гранулированный контроль над каждым элементом.

![[Совет]](/common/images/admon/tip.png) | Совет |

|---|---|

|

Вплоть до Windows Server 2012 базовые полномочия также имели название стандартных полномочий, а расширенные полномочия назывались специальными полномочиями. Те, кто готовится к сертификационным экзаменам должны быть осведомлены об этих альтернативных терминах. |

Вся система полномочий NTFS имеет 14 расширенных полномочий которые вы можете назначать каким- либо папке или файлу. Однако, Она также имеет шесть базовых полномочий, которые являются различными комбинациями из этих 14 расширенных полномочий. Вы можете выбирать работу либо с базовыми, либо с расширенными полномочиями, и даже назначать оба типа полномочий в одном ACE для создания индивидуальных комбинаций. Однако, большинство пользователей работает только с базовыми полномочиями. Многие администраторы изредка, почти никогда, работают напрямую с расширенными полномочиями.

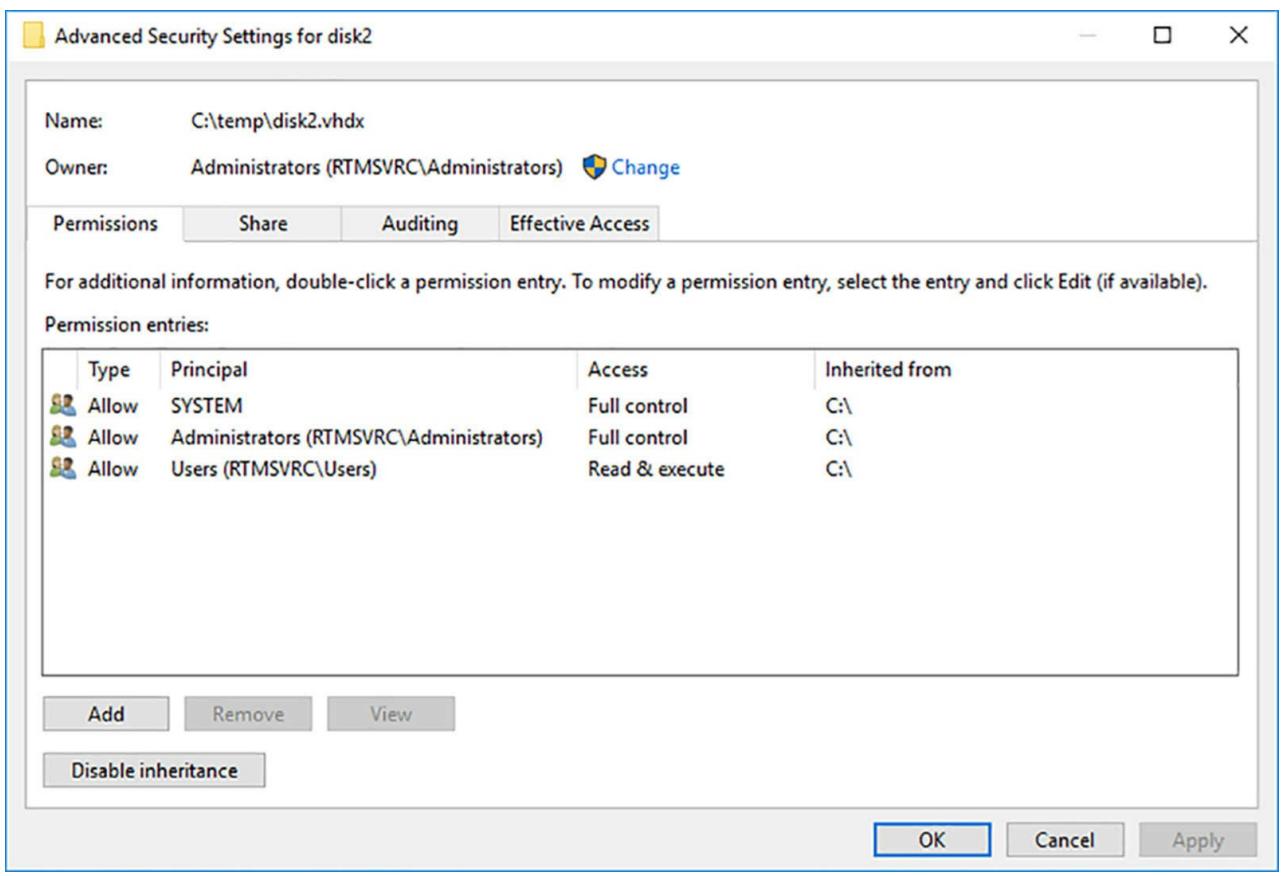

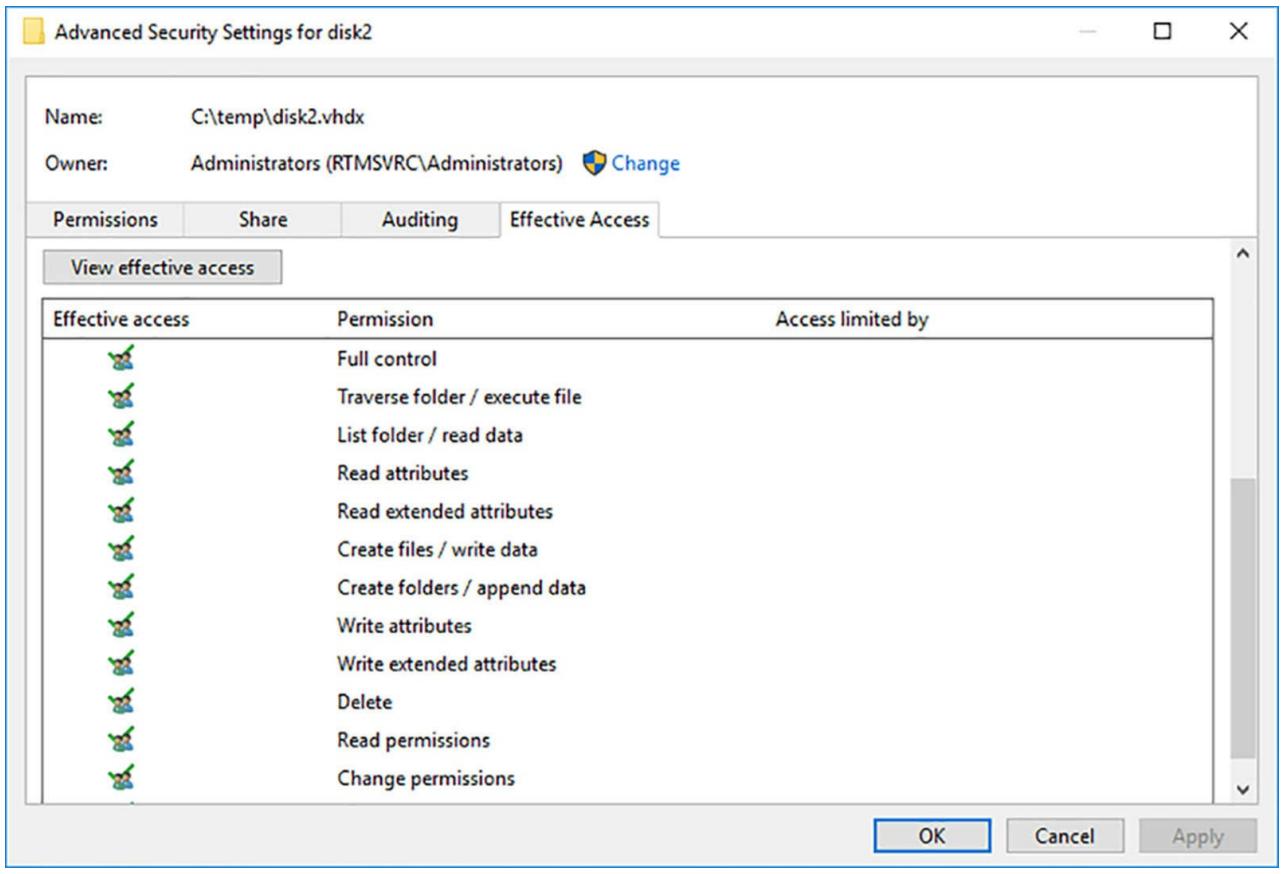

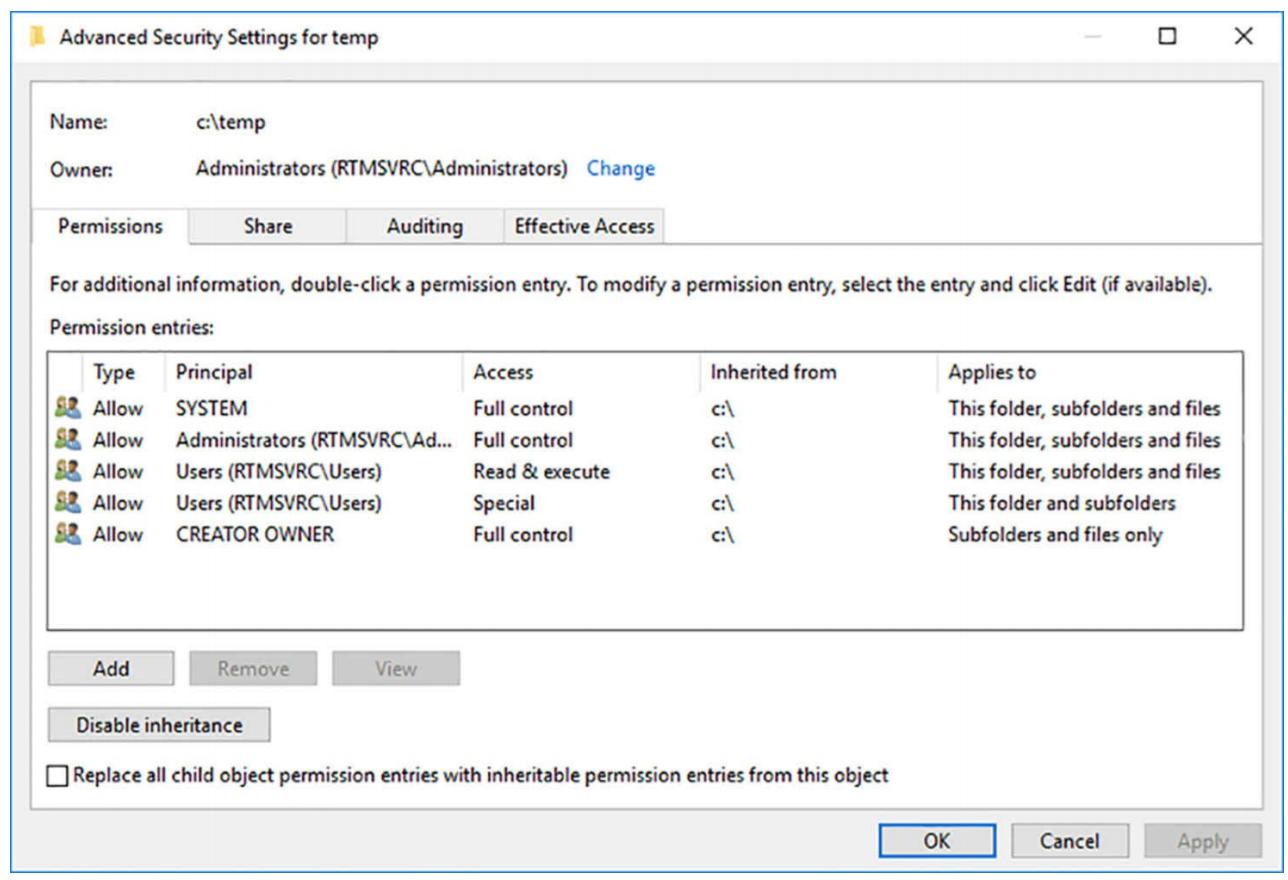

Если вы обнаружили потребность работать с расширенными полномочиями напрямую, Windows предоставляет вам такую возможность. Когда вы кликаете по кнопке Advanced в своей закладке Безопасности (Security) таблицы Свойств (Properties) любого файла или папки, вы можете получить доступ к ACE для выбора элементов системы напрямую, воспользовавшись блоком диалога Настроек расширенной безопасности, как это показано на Рисунке 2-28. Диспетчер сервера предоставляет доступ к тому же самому блоку диалога через таблицу Свойств некоторого совместного ресурса.

Разрешение и запрет прав доступа

Когда вы назначаете полномочия некоторому системному элементу, вы, по- существу, создаёте новый ACE

в имеющемся ACL элемента. Существует два типа ACE:

Allow и

Deny

(Разрешить и запретить). Это делает возможным их применение к задачам управления полномочиями в

двух направлениях:

-

Additive (Добавления): Начать без прав доступа и затем предоставлять полномочия

Allowиндивидуальным правообладателям безопасности (security principal) для предоставления им доступа в случае возникновения у них такой потребности. -

Subtractive (Удаления): Начать с предоставления всех возможных прав доступа

Allowдля всех индивидуальных правообладателей безопасности и затем выполнять в отношении нихDenyполномочий для доступа, который вы бе не хотели им предоставлять.

Большинство администраторов предпочитают подход Добавления, так как по умолчанию Windows пытается

ограничить доступ к важным системным элементам отказывая в правах доступа. При тщательно разработанной

иерархии полномочий применение Deny полномочий часто

вообще не требуется. Внигие администраторы неодобрительно смотрят в отношении его использования, так как

объединение Allow и

Deny полномочий в одной и той же иерархии часто может

может делать затруднительным определение реальных полномочий для определённого системного элемента.

Наследование прав доступа

Самым важным принципом в управлении полномочиями состоит в том, что полномочия имеют тенденцию

распространяться по некоторой иерархии. Это называется наследованием

полномочий. Наследование полномочий означает, что родительский элемент передаёт свои

полномочия вниз своим подчинённым элементам. Например, когда вы предоставляете

Alice

Allow полномочия на корень диска

D, все папки и подчинённые папки на таком диске

D наследуют эти полномочия и

Alice может осуществлять к

ним доступ.

Принцип наследования чрезвычайно упрощает весь процесс предоставления полномочий. Без его наличия

вам бы пришлось предоставлять правообладателю безопасности индивидуальные

Allow полномочия для каждого файла, совместного

ресурса, объекта и ключа к которым они должны иметь доступ. При наличии наследования вы можете

предоставлять доступ ко всей файловой системе создав один набор

Allow полномочий.

В большинстве случаев, осознано или нет, системные администраторы принимают во внимание наследование при проектировании своих файловых систем. Положение некоторого системного объекта в иерархии часто основывается на том как администраторы планируют назначать полномочия.

При некоторых обстоятельствах вы можете захотеть предотвратить некоторым подчинённым элементам наследовать полномочия от их родителей. Вы можете сделать это двумя способами:

-

Turn off inheritance (Отключить наследование): Когда вы назначаете расширенные полномочия, вы можете настроить некоторый ACE на то, чтобы он не передавал полномочия вниз своим подчинённым элементам. Хотя это и не рекомендуется Microsoft в качестве применения на практике, это в действительности блокирует весь процесс наследования.

-

Deny permissions (Запретить полномочия): Назначение

Denyполномочий системному элементу переписывает любыеAllowполномочия, которые этот элемент может наследовать от своих родительских объектов.

Понимание результирующего доступа

Правообладатель безопасности может получать полномочия многими способами, поэтому для администратора

важно понимать как эти полномочия взаимодействуют. Объединение

Allow полномочий и

Deny полномочий,

которые некий правообладатель безопасности получает для данного системного элемента, будь они

получены в явном виде, унаследованы или получены участием в некоторой группе, называется результирующим

доступом Effective Access для данного элемента. Так как правообладатель

безопасности может получать права из такого большого числа источников, могут возникать конфликты таких

полномочий, поэтому существуют правила того, как комбинировать эти полномочия для организации

результирующего доступа. Эти правила таковы:

-

Полномочия Allow накапливаются: Когда правообладатель безопасности получает

Allowполномочия от более чем одного источника, эти полномочия объединяются для образования полномочий результирующего доступа. Например, еслиAliceполучает полномочияAllow Read(Разрешить чтение) иAllow List Folder Contents(Разрешить просмотр содержимого папки) для некоторой папки, наследуя их от родительского каталога, а также получает полномочияAllow Write(Разрешить запись) иAllow Modify(Разрешить изменение) на ту же самую папку от участия в группе, результирующий доступAliceдля этой папки является комбинацией всех этих четырёх прав доступа. -

Полномочия Deny перекрывают полномочия Allow: Когда правообладатель безопасности получает полномочия

Allowбудь они получены в явном виде, унаследованы или получены участием в некоторой группе, вы можете перекрыть эти полномочия предоставив данному правообладателю полномочияDenyтого же самого типа. Например, еслиAliceполучает полномочияAllow Read(Разрешить чтение) иAllow List Folder Contents(Разрешить просмотр содержимого папки) для некоторой папки по наследству, а также получает полномочияAllow Write(Разрешить запись) иAllow Modify(Разрешить изменение) на ту же самую папку от участия в группе, предоставление в явном виде полномочийDenyдля этой папки прекращает её доступ в любом его проявлении. -

Полномочия в явном виде имеют превосходство над наследуемыми полномочиями: Когда правообладатель безопасности получает наследуемые полномочия от родителя или от участия в группе, вы можете перекрыть их явным назначением противоположных полномочий самому этому правообладателю безопасности. Например, если

Aliceнаследует на некую папку правоDeny Full Access(Запретить полный доступ), явное назначение её пользовательской учётной записи полномочияAllow Full Access(Разрешить полный доступ) на эту папку перекроет имеющийся запрет.

Конечно, прежде чем проверить и оценить все возможные источники полномочий, вы можете просто открыть блок диалога Настроек расширенной безопасности и кликнуть по закладке Результирующего доступа (Effective Access). В данной закладке вы можете выбрать некоторого пользователя, группу или устройство и просмотреть результирующий доступ при наличии, либо без него воздействия, оказываемого определённой группой, как это показано на Рисунке 2-29.

Назначение базовых прав доступа NTFS

Большинство администраторов сервера практически исключительно работают с базовыми полномочиями NTFS, так как большая часть распространённых задач управления доступом не требуют от них работу напрямую с расширенными полномочиями. Таблица 2-3 перечисляет эти базовые полномочия, которые вы можете назначать файлам или папкам NTFS и те возможности, которые они могут предоставить своим обладателям.

| Стандартные {базовые} полномочия | Когда применяются к папке, позволяют правообладателю безопасности: | Когда применяются к файлу, позволяют правообладателю безопасности: |

|---|---|---|

Full control |

|

|

Modify |

|

|

Read и Execute |

|

|

List Folder Contents |

|

|

Read |

|

|

Write |

|

|

Чтобы назначить базовые полномочия NTFS некоторой совместно используемой папке, все опции, по существу, являются теми же самыми как и в случае полномочий совместного ресурса. Вы можете открыть таблицу Свойств (Properties) этой папки и выбрать закладку Безопасность (Security), либо открыть таблицу Свойств (Properties) некоторого совместного ресурса в Диспетчере сервера, как это происходит в следующей процедуре.

-

Зарегистрируйтесь в Windows Server 2016 воспользовавшись учётной записью с полномочиями администратора домена. Появится окно Диспетчера сервера.

-

Кликните по иконке Служб файла и хранилища (File and Storage Services) и в том подменю, которое возникнет, кликните Shares. Появится страница Совместных ресурсов (Shares).

![[Замечание]](/common/images/admon/note.png)

Замечание Назначение полномочий любому файлу

Полномочия NTFS не ограничиваются совместно используемыми папками. В томе NTFS любой файл или папка имеют некий ACL. Хотя данная процедура описывает весь процесс назначения полномочий совместно используемой папке, вы можете открыть соотвествующую таблицу Свойств (Properties) для любого файла или папки в окне Проводника (File Explorer), кликнуть закладку Безопасности (Security) и работать с полномочиями NTFS таким же в точности образом.

-

В мозаике Shares кликните правой кнопкой на некий совместный ресурс и в его контекстном меню выберите Свойства (Propereties). Для данного совместного ресурса появится таблица Свойств.

-

Кликните Права доступа (Permissions), Возникнет страница Прав доступа.

-

Кликните Персонализировать полномочия (Customize Permissions). Для данной совместно используемой папки появится блок диалога Установок Расширенной безопасности (Advanced Security Settings), как это показано на Рисунке 2-30. Этот блок диалога отображает содержимое ACL настолько, насколько это может сделать графический интерфейс Windows. Каждая строка в списке Элементов прав доступа (Permission Entries) по существу представляет некий ACE и содержит следующую информацию:

-

Type: Определяет будет этот элемент разрешать или запрещать данное полномочие.

-

Principal: Определяет имя того пользователя, группы или устройства, кто получает данное полномочие.

-

Access: Определяет имя того полномочия, которое назначается заданному правообладателю безопасности (security principal). Если данный элемент применяется для назначения множества расширенных полномочий, в данном поле возникает слово Special.

-

Inherited From: Определяет будет ли данное право доступа наследоваться и, если это так, откуда оно наследуется.

-

Applies To: Определяет будет ли данное полномочие унаследоваться подчинёнными объектами и, если это так, кем именно.

-

-

Кликните Add. Появится блок диалога Элемента прав доступа (Permission Entry) для этой папки.

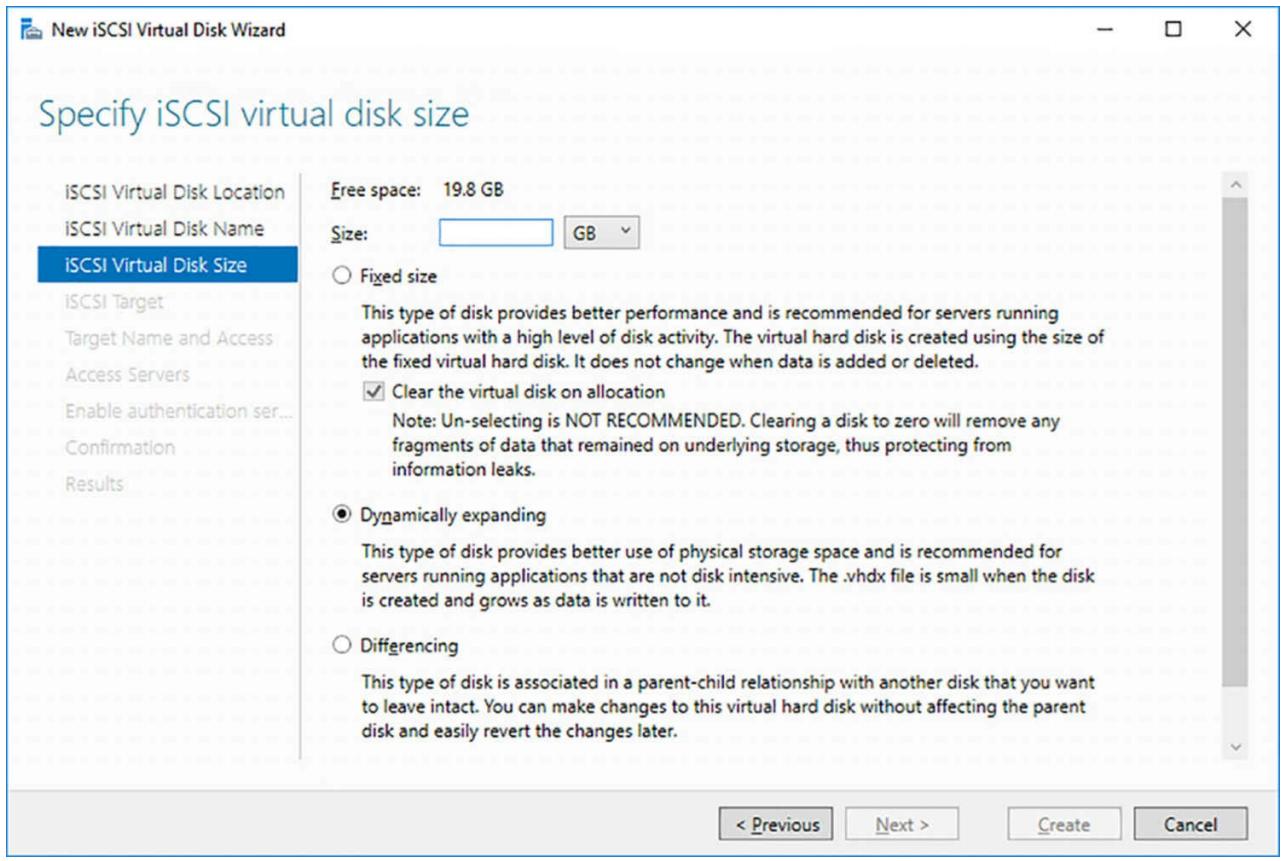

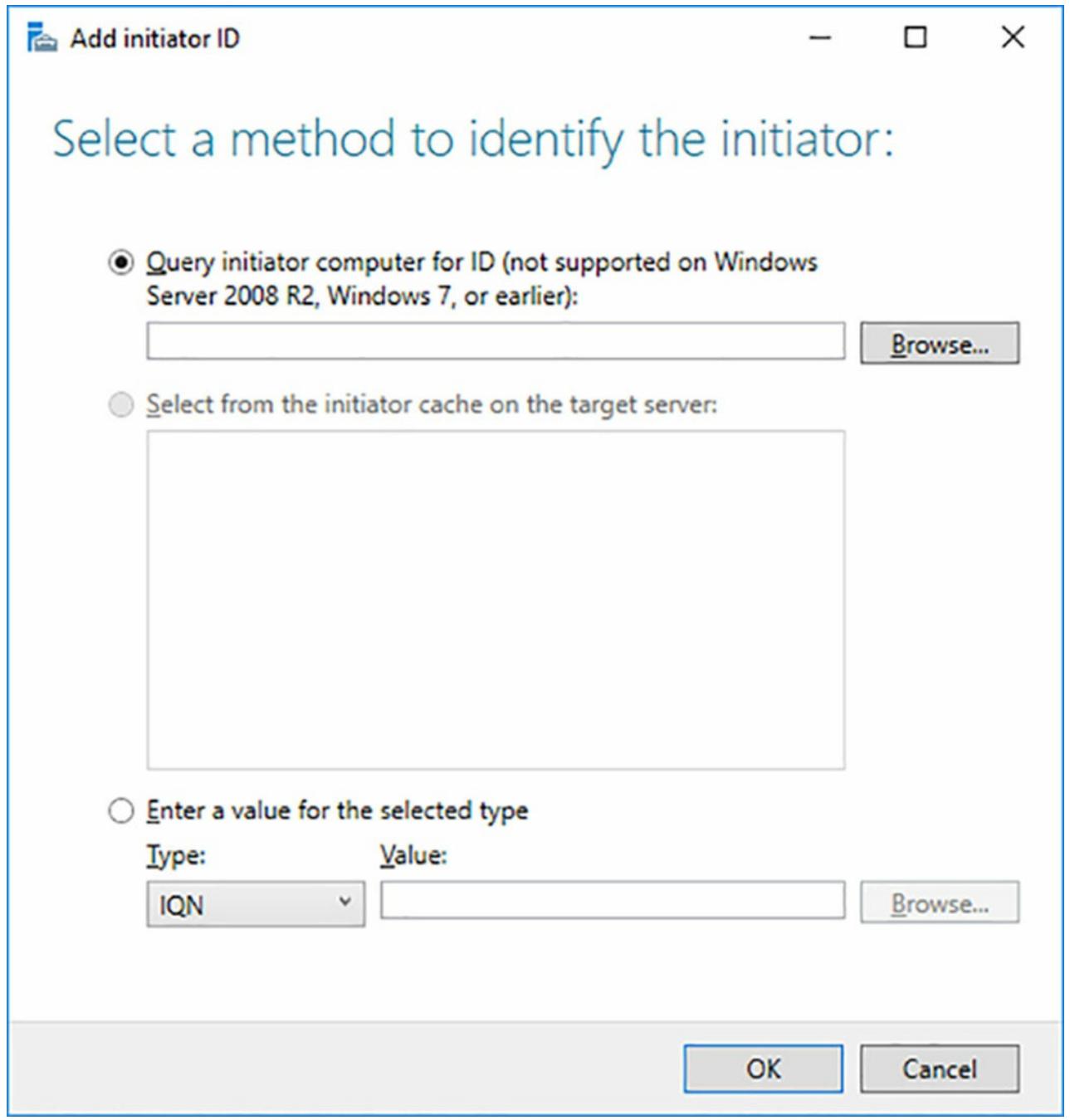

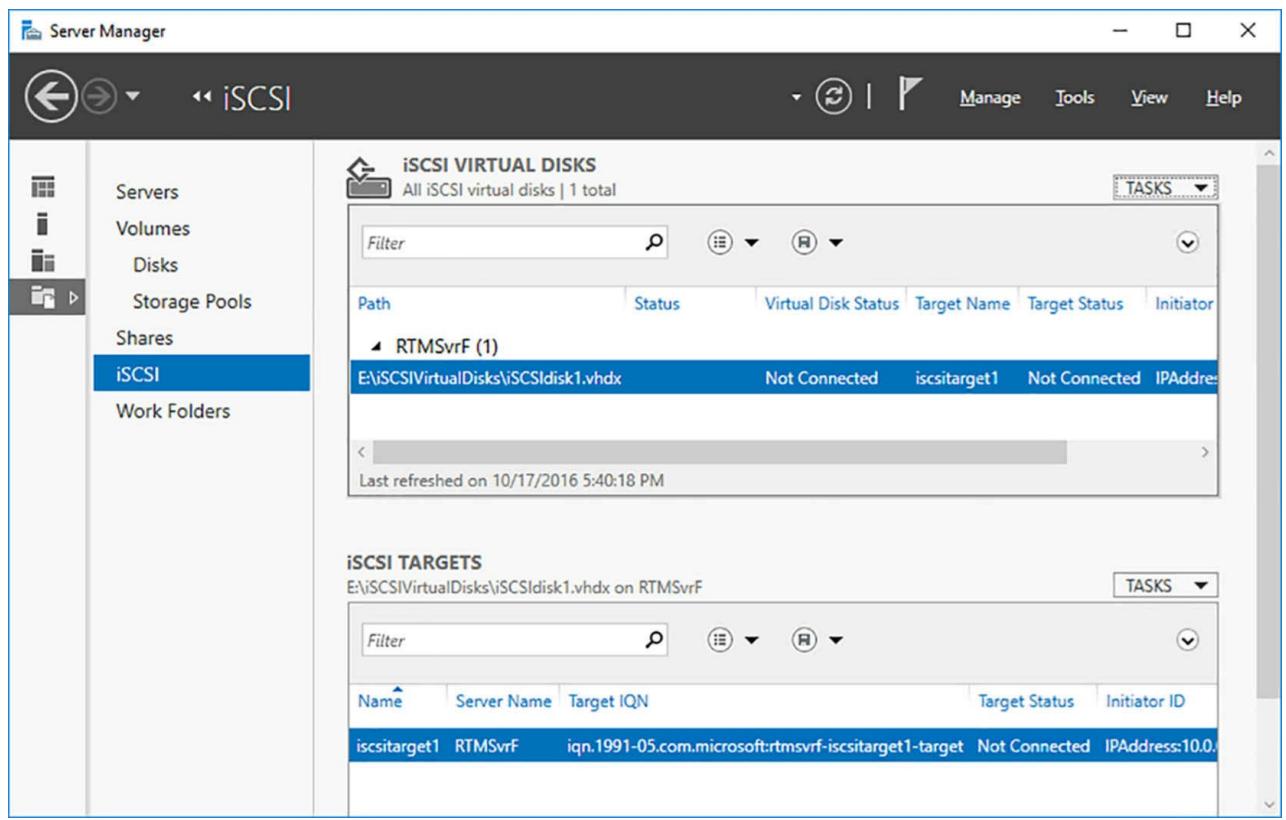

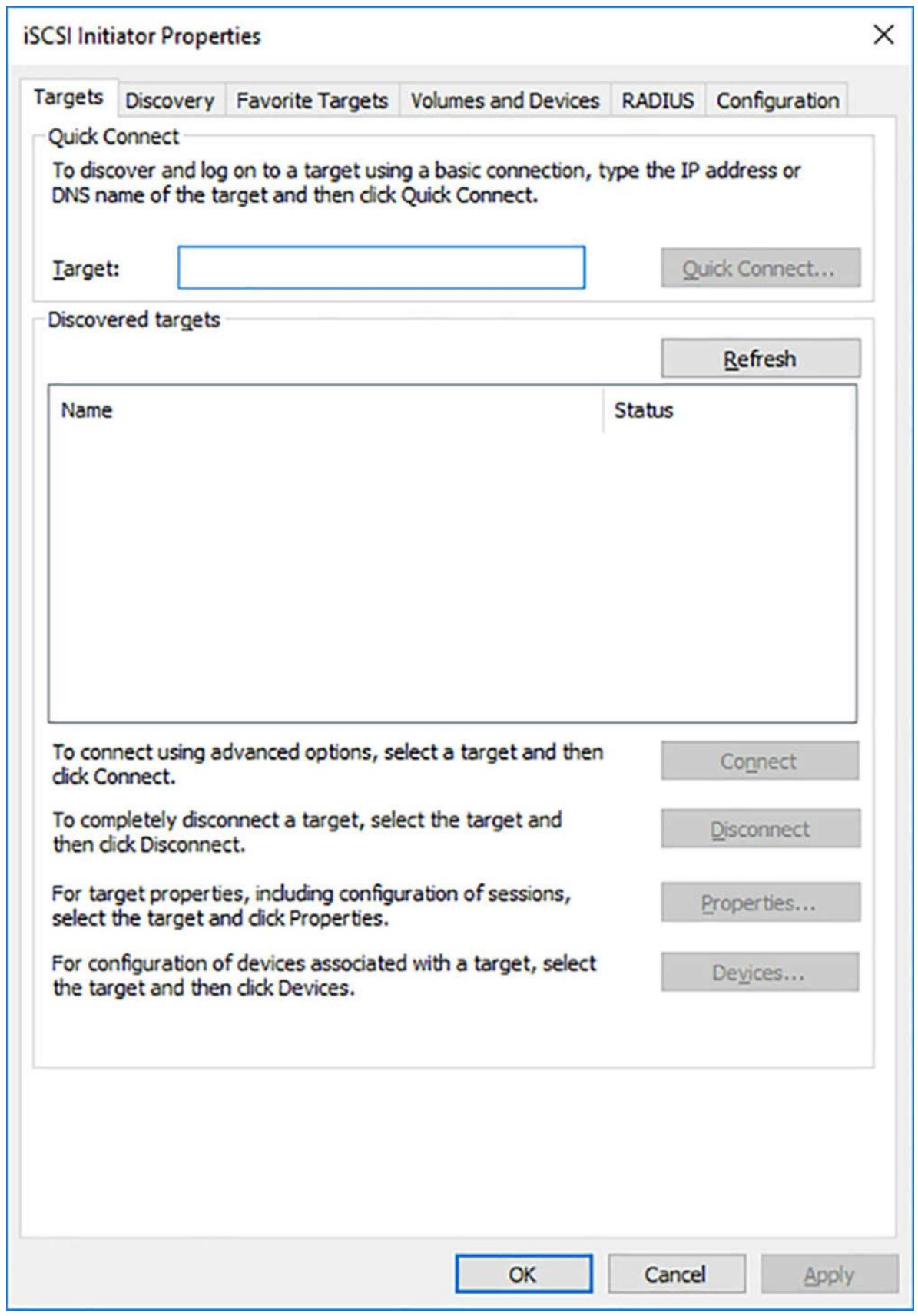

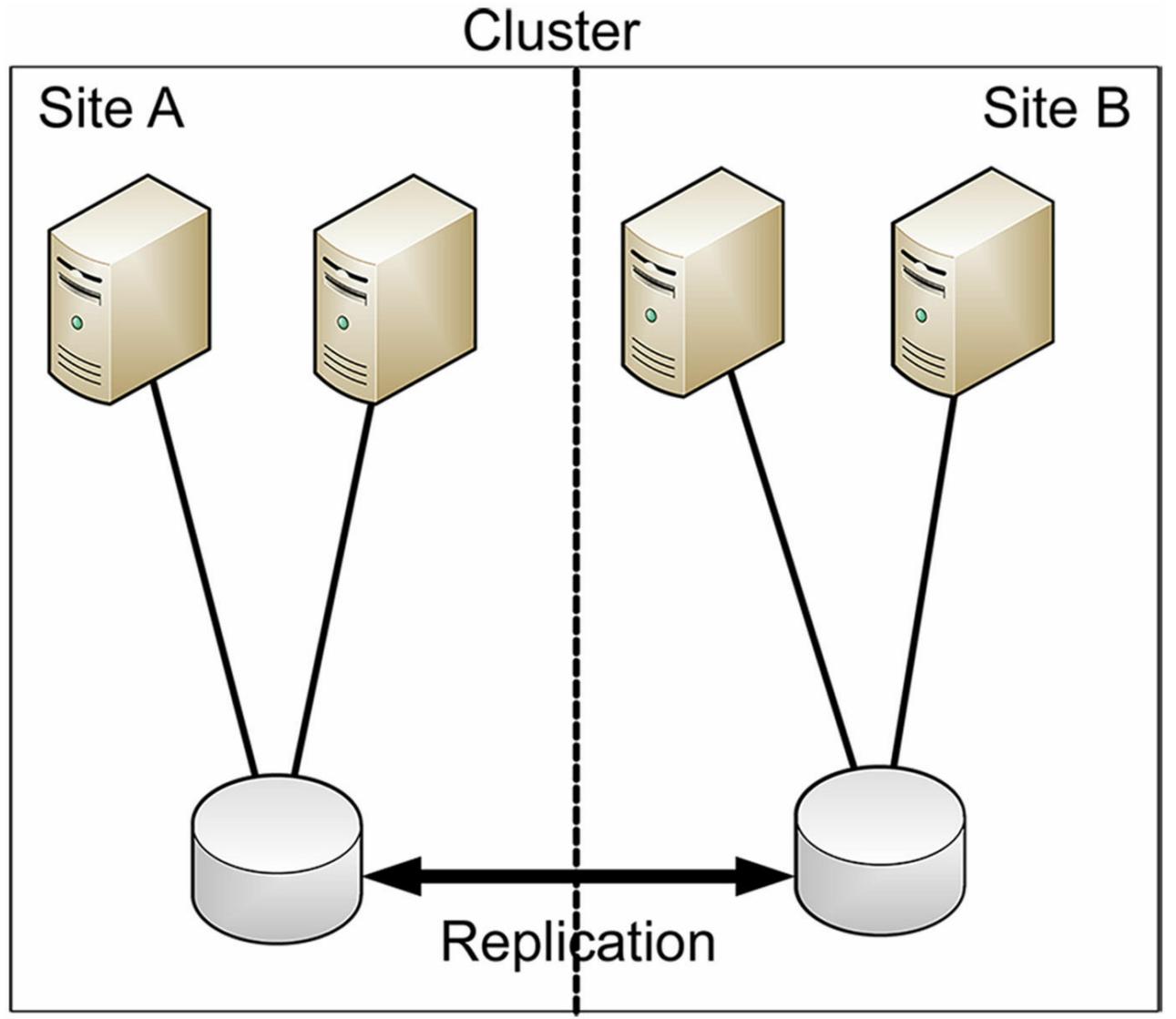

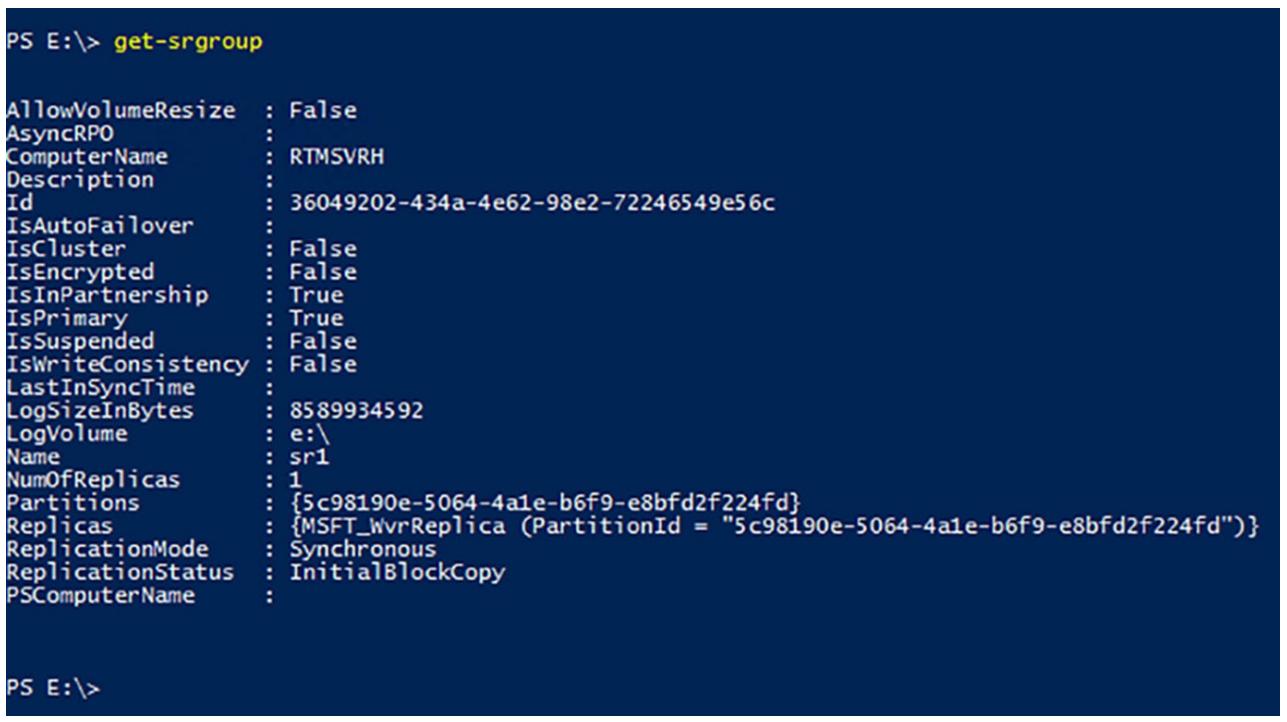

-