Глава 2. Ключевые задачи инфраструктуры

Содержание

- Глава 2. Ключевые задачи инфраструктуры

- Введение

- Настройка комбинации Контроллера домена, сервера DNS и сервера DHCP

- Добавление второго контроллера домена

- Организация ваших компьютеров через OU

- Создание в DNS записей A и AAAA

- Создание и использование в DNS записи CNAME

- Создание области видимости DHCP для назначения адресов компьютерам

- Создание резервов DHCP для определённых серверов или ресурсов

- Предварительная подготовка учётной записи компьютера в Active Directory

- Применение PowerShell при создании нового пользователя Active Directory

- Применение PowerShell для просмотра времени работы

Windows Server 2016 имеет много ролей и функций которые могут применяться для выполнения всякого рода различных задач в вашей сетевой среде. Данная глава оглядывается на наиболее общие задачи инфраструктуры необходимые для создания успешного окружения Windows Active Directory путём применения Server 2016. В данной главе мы охватим следующие рецепты:

-

Настройка комбинации Контроллера домена, сервера DNS и сервера DHCP

-

Добавление второго Контроллера домена

-

Организация ваших компьютеров через Подразделения (OU)

-

Создание записей A или AAAA в DNS

-

Создание и применение записи CNAME в DNS

-

Создание области действия DHCP для назначения адресов компьютерам

-

Создание резервирований DHCP для определённого сервера или ресурса

-

Предварительная подготовка учётной записи компьютера в Active Directory

-

Применение PowerShell для создания нового пользователя Active Directory

-

Использование PowerShell для просмотра времени работы системы

Существует ряд технологий Windows Server 2016, которые вам следует знать если вы планируете неизменно работать в среде Windows. Это такие технологии как AD DS (Active Directory Domain Services, Службы домена активного каталога), DNS (Domain Name System, Система имён домена) и DHCP (Dynamic Host Configuration Protocol, Протокол настройки динамических хостов). Если вы ещё не заметили, в мире Windows всё имеет свои аббревиатуры. На самом деле вы можете просто распознавать эти элементы по их сокращённым названиям и это нормально.

В любом случае никто не называет DHCP Протоколом настройки динамических хостов. Однако знаете ли вы как настроить эти службы и привести инфраструктуру Windows Server в рабочее состояние с нуля, при наличии только составных частей оборудования и диска установки Windows Server 2016 в качестве руководителя вашего пути? Это именно то зачем мы оказались в этом месте в это время. Я бы хотел проинструктировать вас в том как вы возьмёте свой первый сервер и превратите его во всё, что должно работать в сетевой среде Microsoft.

Все компании и сетевые среды являются различными и имеют разные требования. Некоторые находят допустимым отдельный сервер для размещения мириадов ролей, в то время как другие имеют тысячи серверов в своём распоряжении и будут иметь каждую роль расщеплённой в кластере серверов, причём каждый из которых имеет отдельную цель в жизни. В зависимости от вашей ситуации, это возвращает нас назад к основам настройки ядра технологий инфраструктуры которые необходимы в любой серверной среды вокруг Microsoft решений.

Структура каталога который сетевые среды Microsoft применяют для расположения своих учётных записей пользователей и компьютеров называется AD (Active Directory), а информация этого каталога контролируется и управляется серверами DC (Domain Controller, Контроллер домена). Две другие роли, которые почти всегда идут рука об руку с Active Directory это DNS и DHCP, и во многих сетевых средах эти три роли объединены в том сервере, где они располагаются. Целому ряду малых компаний приходится иметь дело с отдельным сервером содержащим все эти три роли, однако в последние годы виртуализация стала настолько простой, что почти у всех работают по крайней мере два DC для целей избыточности. И если вы собираетесь иметь два DC, вы можете также поместить в них обоих роли DNS и DHCP чтобы сделать эти службы также избыточными. Однако я забегаю вперёд. В данном рецепте давайте начнём строить эти службы устанавливая эти роли и настраивая их для первого раза: самый первый сервер DC/ DNS/ DHCP в нашей сети.

Единственное предварительное требование здесь это рабочий сервер Windows Server 2016, которым мы можем воспользоваться. Мы хотим его подключить в сетевую среду и иметь статический IP адрес с тем, чтобы когда вы добавите новые компьютеры в эту сетевую среду, у них была бы возможность взаимодействовать с этим доменом, который мы почти готовы создать. Кроме того, убедитесь что вы установили имя хоста данного сервера теперь. Когда вы создадите домен в этом контроллере, вы не сможете изменять это имя впоследствии.

Давайте настроим наш первый сервер DC/ DNS/ DHCP выполнив следующий набор инструкций:

-

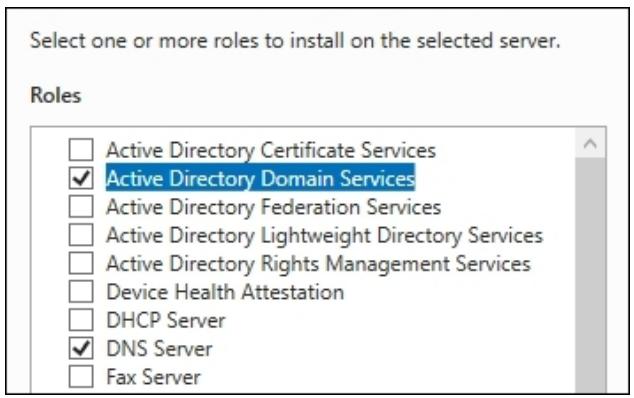

Добавьте за один раз все роли. Чтобы сделать это, откройте Диспетчер сервера (Server Manager) и кликните на свою ссылку чтобы добавить некоторые новые роли в этот сервер. В данный момент пометьте все три: Active Directory Domain Services, DHCP Server и DNS Server.

-

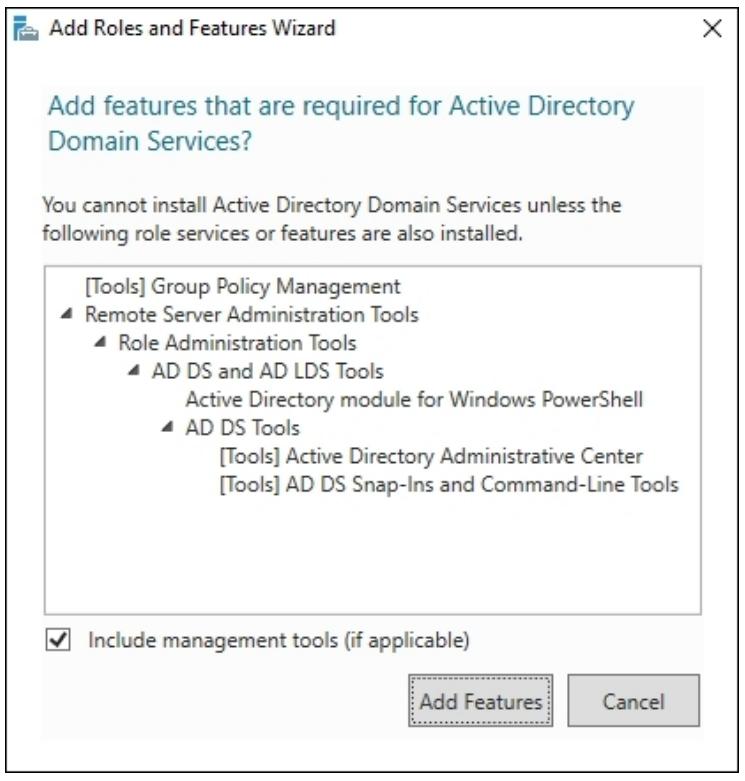

Когда вы кликните на Active Directory Domain Services, вы получите приглашение с вопросом желаете ли вы устанавливать некоторые элементы поддержки. Пройдите далее и кликните по кнопке Add Features чтобы сделать доступным следующее:

-

Вы собираетесь кликнуть Next на последующих нескольких экранах. У нас нет необходимости добавлять некие дополнительные возможности, поэтому мы можем читать и кликать по всем этим информационным экранам, которые сообщают вам об этих новых ролях.

-

Когда удовлетворитесь итоговыми сообщениями установки, нажмите кнопку Install на самой последней странице своего мастера.

-

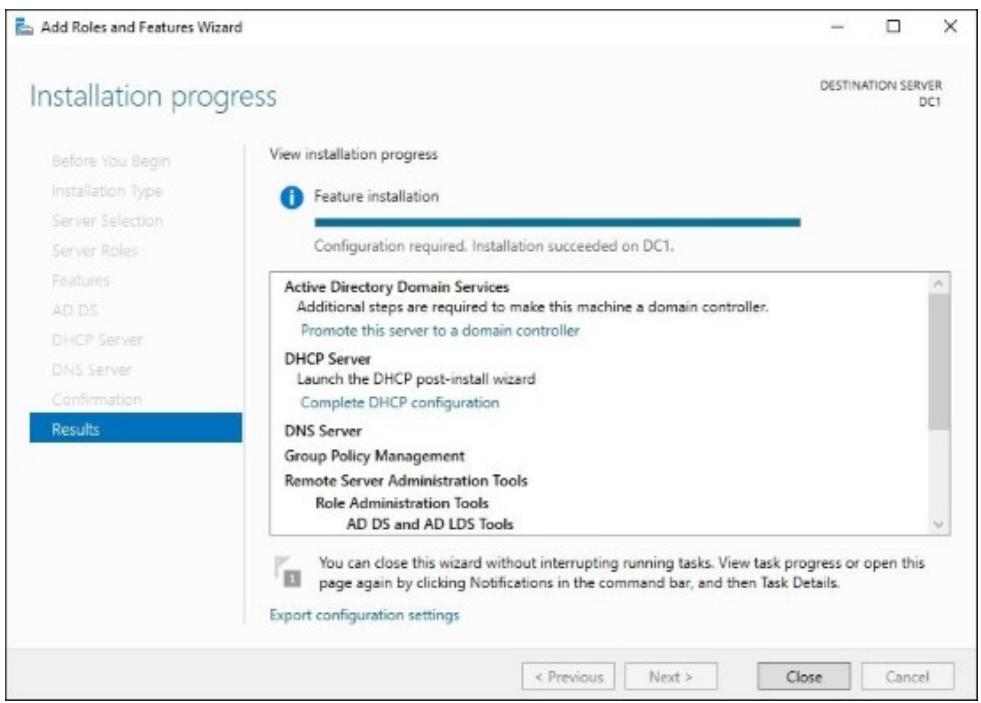

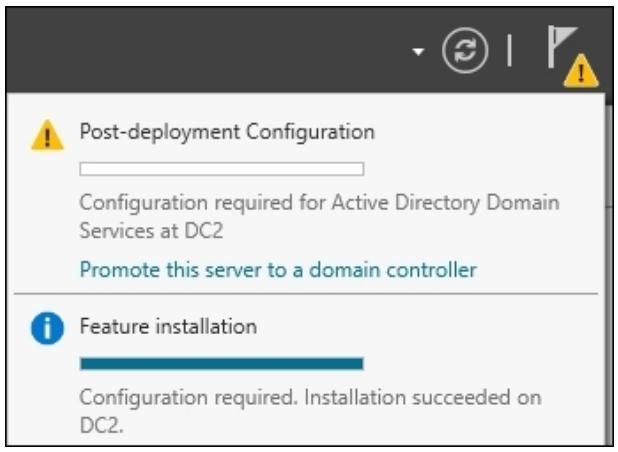

В процессе установки ваш экран итоговых сообщений процесса отобразит окно с парой ссылок в нём. Это Promote this server to a domain controller (Предложите данный сервер контроллеру домена) и Complete DHCP configuration (Завершите настройку DHCP). Мы собираемся кликнуть по первой ссылке чтобы предложить данную машину в качестве DC.

-

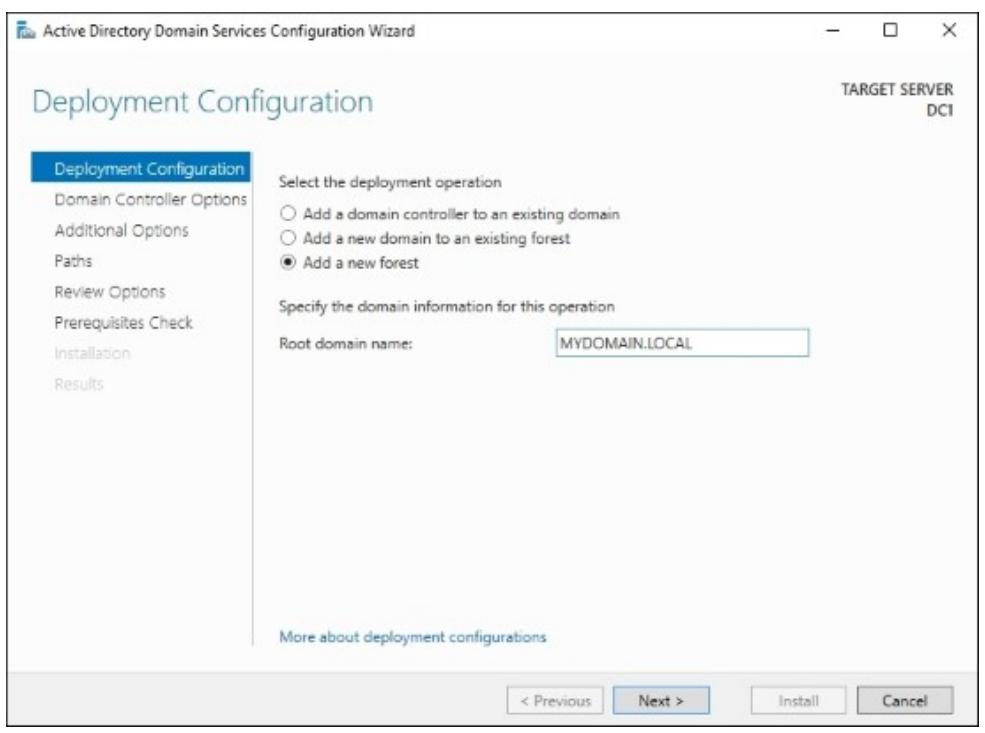

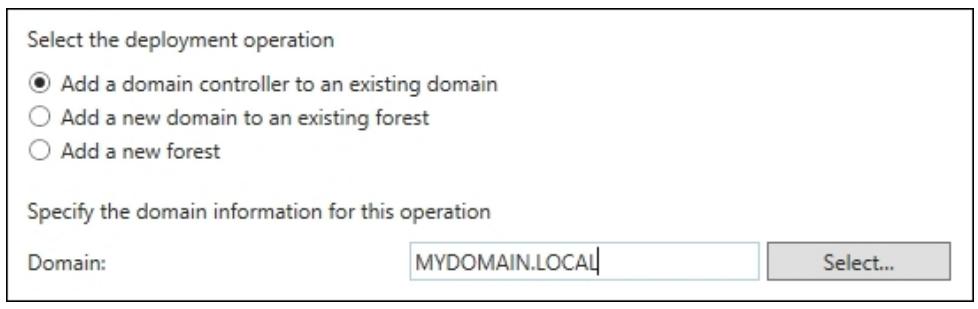

Теперь мы приступаем к настройке своего DC. Поскольку это самый первый DC во всей нашей сетевой среде, мы выбираем параметр Add a new forest. В этой точке мы также определим имя для нашего корневого домена.

![[Совет]](/common/images/admon/tip.png)

Совет Очень важно выбрать имя корневого домена которое вы хотите и которое имеет значение для вашей установки. Что бы вы не ввели здесь, более чем вероятно, будет вашим именем домена навсегда и во веки веков!! .

-

Самое место для возможности небольшой вставки определений и объяснений. Вы можете себе представлять себе лес (forest) как самый верхний уровень своей структуры Active Directory. Внутри этого леса вы настраиваете домен (domain), который является контейнером внутри вашего леса, который содержит ваших пользователей, компьютеры и прочие учётные записи которые будут объединены в этот домен. Вы можете содержать множество доменов в рамках некоторого леса, а множество лесов могут совместно использовать информацию и общаться друг с другом, применяя нечто, называемое доверенностью (trust).

-

Как вы можете увидеть, я назвал свой домен

MYDOMAIN.LOCAL. Для данного.localстоит уделить минутку на обсуждение. Это всего лишь общее определение, которое многие компании используют для ясности что данный домен является внутренней сетевой средой, а не общедоступной. Однако я мог бы точно также просто назвать егоCONTOSO.COMлибоJORDAN.PRIV, или множеством других способов. -

Другая практика, которую я часто наблюдаю для компаний, это применение того же самого имени домена внутри своей сетевой среды, как это они делают для общей доступности. Поэтому в основном вне зависимости от того, где заканчивается их веб- сайт, именно это является их именем домена. Вы несомненно можете настроить имя внутреннего домена тем же самым. Такая практика обычно называется раздваивающим сознание (split-brain) DNS. Ранее считалось, что Microsoft предостерегал от подобного применения, однако многие компании делают это именно подобным образом, и все такие технологии вращаются вокруг того, что данная части и фрагменты сетевой среды Microsoft будут работать в лучшем виде с раздвоением сознания в наши дни, хотя это обычно и требует отдельного рассмотрения при настройке неких новых фрагментов технологии.

![[Совет]](/common/images/admon/tip.png)

Совет После всего сказанного, ещё одно важное замечание: не рекомендуется настраивать ваш домен как одиночное имя метки, например, если бы я назвал его просто

MYDOMAIN. Хотя это технически возможно, в дальнейшем пути существует множество проблем и это не рекомендуется Microsoft. -

В своём экране Domain Controller Options вы можете выбрать понижение уровня функционирования вашего леса или домена, однако это не рекомендуется пока у вас нет определённых причин делать это. Также вы должны определить пароль DSRM в данном экране в случае, если он когда- либо понадобится для восстановления. На вашей следующей странице вы получите предупреждающее сообщение DNS Options. Это нормально, так как мы включаем свой самый первый DC и DNS сервер в свою среду.

-

Следующие две страницы для NetBIOS и Paths могут быть пропущены со значениями по умолчанию, если только у нас нет оснований их менять.

-

Если у вас имеется разработанный план установки, следуйте ему! Могут встречаться некоторые информационные и предупреждающие сообщения, которые показывают себя, но вы должны отследить зелёную пометку, сообщающаю вам All prerequisite checks passed successfully, (все необходимые предварительные проверки пройдены успешно) что означает, что вы готовы продолжать. Когда сервер завершит с раскруткой DC, он должен будет перезагрузиться.

-

Сразу после повторного запуска вы получите уведомление, что вам теперь необходимо выполнить регистрацию в вашем сервере в качестве учётной записи домена. Раз сервер раскрутил DC, он больше не должен содержать учётные записи локального пользователя в вашей системе. Все регистрации в этом сервере с данного момента и далее должны быть учётными записями внутри домена. Пройдите дальше и зарегистрируйтесь таким образом.

-

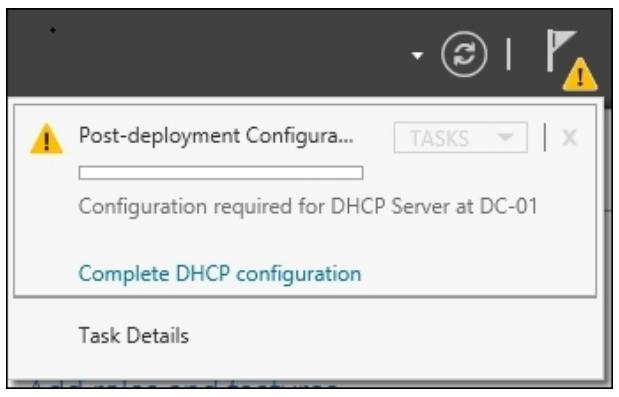

Внутри Диспетчера сервера у вас будет иметься уведомление поверх Complete DHCP configuration (Выполните настройку DHCP). Следуйте далее и кликните по ней.

-

Вам не надо ничего описывать в этом мастере. Просто кликните чтобы сделать этот шаг.

Настройка вашего первого DC является существенной для наличия успешной сетевой среды Microsoft. Теперь, когда установлены роли для AD, DNS и DHCP, у нас имеется ядро инфраструктуры на своём месте для начала объединения компьютеров в домен, добавления пользователей в сетевую среду и круговорота некоторого сетевого обмена! Каждая из данных технологий достаточно глубока для гарантии своей собственной книги, поэтому не существует способа, которым мы можем охватить здесь всё. Я надеюсь, что данное руководство предоставит вам удобство включения таких критически важных функций в вашу собственную сетевую среду. Наличие возможности создавать сетевую среду с нуля является неоценимым снаряжением для администратора сервера.

Также существует возможность установить Active Directory на ваш DC при помощи PowerShell. Так как мы обсуждаем использование PowerShell на протяжении данной книги для начала его применения для ваших повседневных задач, не забудьте ознакомиться со следующими материалами и попытайтесь сделать это таким образом для следующего DC который вы пожелаете создать:

AD является ядром вашей сетевой среды. Он связывает всё воедино! В качестве такового он делает чувствительным чтобы вы пожелали его по возможности иметь избыточным. В Windows Server 2016 создание вторичного DC настолько простое, что вы в действительности не имеете причин не делать сделать этого. Можете ли вы представить себе восстановление вашего каталога после однократного отказа оборудования когда у вас имеется 100 учётных записей пользователей и компьютеров, которые все являются частью домена, который только что отказал? А как вам 1000 или даже 10000 пользователей? Это может занять недели, чтобы вычистить всё и, вероятно, никогда не вернётся назад в точности на тот путь, каким он был ранее. Кроме того, пока вы застряли в середине этого простоя, у вас в наличии все виды неисправностей внутри вашей сетевой среды, так как учётные записи ваших пользователей и компьютеров полагаются на AD, который будет выключен. Приведём шаги для поднятия второго сервера в вашей сетевой среде и присоединения его к существующему домену который работает на первичном DC для создания нашего избыточного, вторичного DC. Чем больше становится ваша сетевая среда, тем больше серверов контроллеров домена вам понадобится иметь.

Для этого нам необходимы две машины Server 2016. Первая предполагается уже работающей с Active Directory

и DNS, как мы установили такую в нашем предыдущем рецепте. Второй сервер работает, подключён к той

же самой сети и имеет имя DC2.

Чтобы создать избыточный вторичный DC, выполните следующие шаги:

-

Откройте Диспетчер сервера в

DC2и кликните по ссылке Add roles and features. -

Несколько раз кликните Next пока вы не достигните окна, в котором вы выбираете нужную вам для установки роль. Давайте выберем оба, и Active Directory Domain Services, и DNS Server. Очень распространено для каждого DC также выполнять DNS с тем, чтобы вы имели избыточность для обеих служб. Обе эти роли запросят дополнительные свойства, поэтому удостоверьтесь, что вы нажали кнопку Add Features, когда она запросит у вас разрешение на установку этих дополнительных компонентов.

-

Вам не нужны никакие дополнительные свойства, поэтому кликайте Next во всех оставшихся экранах, а затем кликните Install на самой последней странице.

-

Когда установка завершится, у вас будет в наличии ссылка для нажатия, которая сообщает Promote this server to a domain controller (Предложите данный сервер в качестве Контроллера домена).Пройдите далее по этой ссылке.

-

Для этого вторичного DC мы собираемся выбрать Add a domain controller to an existing domain (Добавьте Контроллер домена в существующий домен). Затем в поле Domain определите нужное вам имя домена, который запущен на вашем первичном DC. Вы должны определить учётную запись пользователя домена в поле полномочий для подтверждения прав в данном домене.

![[Совет]](/common/images/admon/tip.png)

Совет Если вы получили сообщение об ошибке что DC для данного домена не может быть достигнут, скорее всего вы не определили адрес DNS в своих настройках TCP/IP. Добавьте IP адрес вашего DC в качестве вашего первичного DNS сервера и всё должно заработать.

-

Оставшиеся шаги отражают некоторые параметры, которые мы выбрали при создании своего первого DC в предыдущем рецепте. Когда вы завершите шаги в своём мастере, у вас будет иметься включённый и работающий вторичный сервер DC и DNS.

Создание избыточности для Active Directory критически важно для доступа в вашу сетевую среду. Оборудование отказывает, мы знаем это. Хорошая практика для любой компании состоит в работе двух DC с тем, чтобы всё продолжало работать в случае отказа сервера. Ещё лучшей практикой будет повторить этот этап ещё и создать больше DC, причём некоторые из них, возможно, на других площадках и, может быть, даже воспользоваться неким RODC ( Read-Only Domain Controllers) в ваших более мелких, менее защищённых площадках. Ознакомьтесь с информацией по следующей ссылке для получения некоторых дополнительных сведений по применению RODC в вашей среде: http://technet.microsoft.com/en-us/library/cc754719(v=ws.10).aspx.

AD является структурой, в которой располагаются все ваши учётные записи пользователей, компьютеров и серверов. Когда вы добавляете новых пользователей или новые компьютеры в ваш домен, они будут автоматически помещаться в общие контейнеры хранения. Вы можете выйти сухим из воды, оставив все ваши объекты в их местоположениях по умолчанию, однако существует масса преимуществ в том, чтобы потратить немного времени и усилий в создании организационной структуры.

В данном рецепте мы создадим некие OU (Organizational Units, Подразделения) внутри Active Directory и переместим наши существующие объекты в эти OU с тем, чтобы мы могли создать некую струтктуру.

В данном рецепте нам нужен некий DC, который является машиной Server 2016 с установленной ролью Службы

домена Active Directory. А именно, я буду применять сервер

DC1

который мы подготовили ранее в рецепте Настройка

комбинации Контроллера домена, сервера DNS и сервера DHCP ранее.

Давайте работать комфортно с Подразделениями (OU), создав свои собственные следующим образом:

-

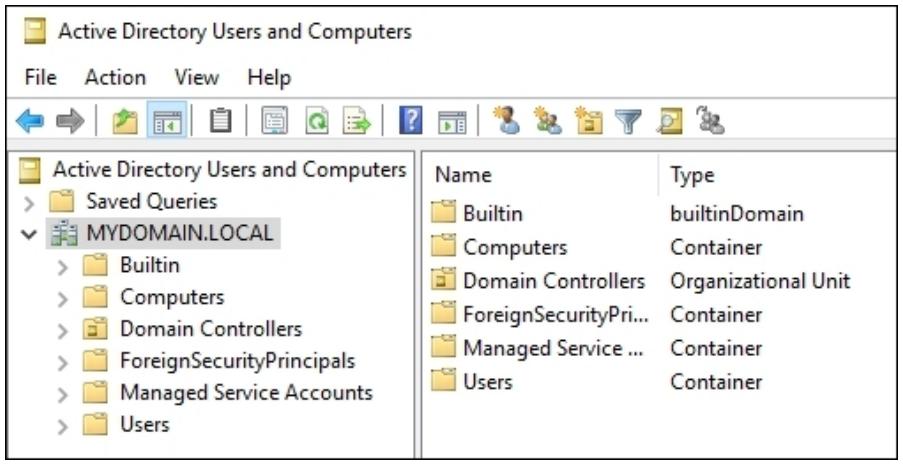

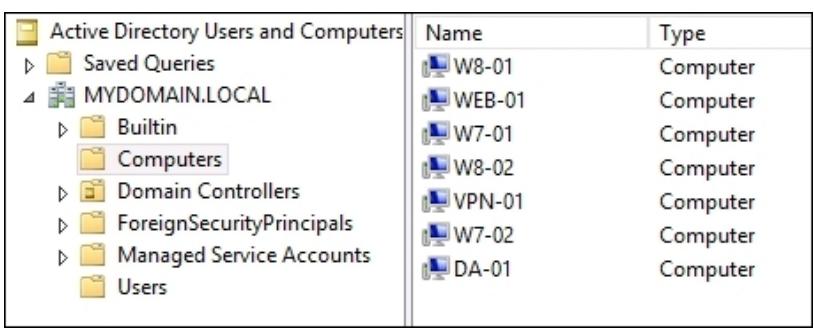

Откройте Active Directory Users and Computers. Он может быть запущен из меню Tools Диспетчера сервера. Как вы можете видеть, здесь присутствуют некоторые предварительно определённые контейнеры и OU:

![[Совет]](/common/images/admon/tip.png)

Совет В качестве альтернативы вы также можете открыть Active Directory Users and Computers выполнив

dsa.mscиз приглашения командной строки из экрана Start {Прим. пер.: или нажав клавишиWin-R}. -

Как мы могли уже видеть, наши серверы DC были выделены прочь в свою собственную OU. Однако, если мы заглянем в свою папку

Computers, мы можем наблюдать, что все наши системы, которые мы соединили в домен были сосредоточены вместе:

-

В настоящее время сложно сказать какие машины какие цели выполняют. Хорошая схема именования может помочь, однако что делать если вы работаете в среде где уже находятся сотни объектов? Мы хотим разделить эти машины на соответствующие группы с тем, чтобы иметь лучшее управление ими в дальнейшем. Кликните правой кнопкой по имени вашего домена в левой части панели окна, а затем переместитесь в New | Organizational Unit (Создать | Подразделение).

-

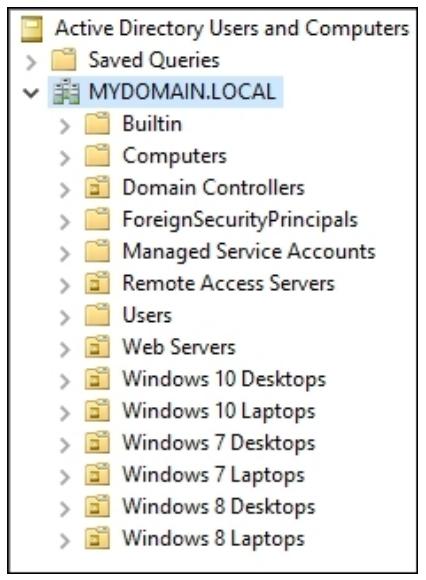

Введите имя для вашего нового Подразделения (OU). Я собираюсь создать несколько OU с именами

Windows 7 Desktops,Windows 7 Laptops,Windows 8 Desktops,Windows 8 Laptops,Windows 10 Desktops,Windows 10 Laptops,Web ServersиWeb Servers.

-

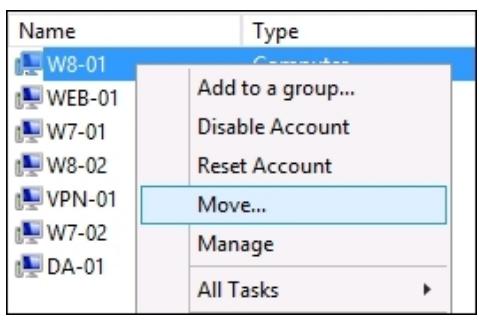

Теперь для каждого объекта, который вы желаете переместить, просто отыщите его, кликните по нему правой кнопкой, а затем кликните по Move....

-

Выберите в какое из Подразделений (OU) вы бы хотели переместить этот объект и кликните OK.

В действительности работа связанная с созданием Подразделений (OU) и перемещением объектов между ними совсем не является сложной. Что более важно сказать о данном рецепте, так это упомянуть о том, что вы задумываетесь о том как наилучшим образом организовать эти OU для вашей среды. Разбивая свои учётные записи компьютеров на чётко определённые группы, мы тем самым делаем возможным в будущем более простым способом обнаруживать сколько у нас работает веб- серверов, или делать некоторые быстрые отчёты по тому, сколько учётных записей пользователей у нас имеется в группе продаж. Мв даже сможем применять различные установки Групповых политик различным наборам компьютеров на основе того, к какому Подразделению (OU) они относятся. И отчёты, и установка применения могут быть значительно улучшены при хорошем применении Подразделений (OU) внутри AD.

Многие работающие в ИТ люди знакомы с применением команды ping

для тестирования сетевой связи {Прим. пер.: подробнее см. раздел Ping

Сетевого инструментария в нашем переводе Полного руководства Windows Server 2016}. Если вы

пытаетесь проверить соединение между вашим компьютером и другим, вы можете выполнить

ping из приглашения командной строки и протестировать есть или нет

ответ. Это предполагает, что имеющиеся в ваших компьютерах и сетевых устройствах межсетевые экраны разрешают

ping-у отвечать надлежащим образом, что обычно так и есть. Если вы

находитесь внутри сетевой среды домена и выполняете ping к устройству

по его имени, это имя разрешается (resolve) в некий IP адрес, который является соответствующим адресом

устройства в вашей сетевой среде. Однако кто сообщает вашему компьютеру какой IP адрес соответствует

какому имени? Именно здесь на арену выходит DNS. Всякий раз, когда ваш компьютер делает запрос для имени,

будь то ping к другому компьютеру, или ваш клиент электронной почты

Outlook запрашивает имя у сервера Exchange, ваш компьютер всегда находится на связи с серверами DNS вашей

сетевой среды и запрашивает: "Как я могу получить это имя?".

DNS содержит перечень записей, которые сообщают всем компьютерам в вашей сетевой среде какой IP адрес

соответствует какому имени. Ранее большинство основных типов записей DNS назывались записями

Host (Хост). Когда такая запись Хоста

разрешается в IPv4 адрес, например 192.168.0.1, она называется

записью A. Когда запись Хоста разрешается в

адрес IPv6, например, 2003:836b:2:8100::2, она называется записью

AAAA. Это обычно произносится как

quad A (четвёрка A). {Прим. пер.:

подробности о сокращениях при написании адресов IPv6 см. раздел Введение в

IPv6 Главы 5, Построение сетей Windows Server 2016 в нашем переводе Полного руководства Windows

Server 2016}.

Понимание того, как создавать и искать неисправности записей Хоста в DNS это нечто, что необходимо знать каждому администратору сервера Windows. Давайте уделим минутку на создание и проверку одной из таких записей DNS с тем, чтобы мы получили из первых рук опыт того, как это всё вместе работает.

У нас имеется некий работающий DC, который также имеет установленную роль DNS. Это всё, что необходимо для создания записи DNS, однако мы также будем использовать клиентский компьютер Windows 10 и некий веб- сервер для выполнения тестирования разрешения имён.

Чтобы создать и проверить запись DNS, выполните следующие шаги:

-

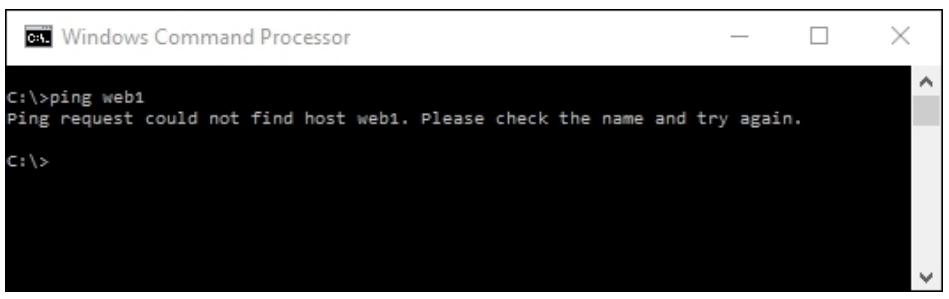

У нас имеется новый веб сервер подключённый в нашу сетевую среду, однако мы ещё пока не подключили его в свой домен и , тем самым, не зарегистрировали его в DNS. Имя этого сервера

Web1. Откройте приглашение командной строки и наберитеping web1. Как и ожидалось, поскольку в DNS ещё пока не существует записи Хоста для данного сервера, наш запросpingне получит никакого разрешения имён.

-

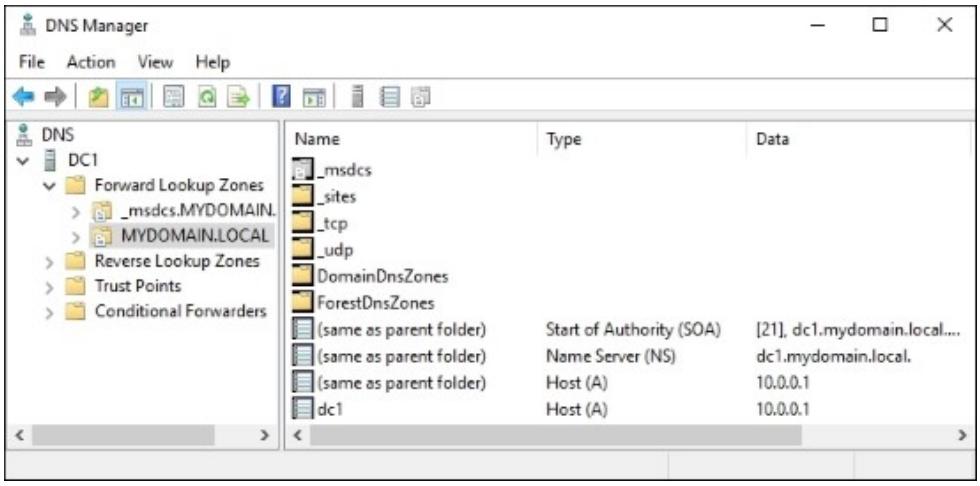

Теперь окунитесь в сервер DNS и откройте его консоль DNS из меню Tools.

-

Внутри Forward Lookup Zones (Зоны прямого просмотра), вы должны увидеть в перечислении свой домен. Дважды кликните по его имени чтобы увидеть свои существующие записи DNS.

-

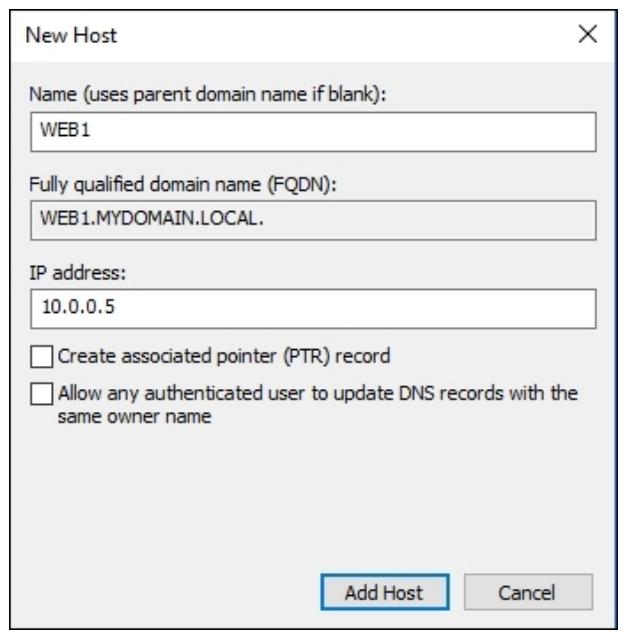

Кликните правой кнопкой по имени своего домена, а затем кликните по New Host (A or AAAA)… (Создать узел (A или AAAA)…).

-

Введите имя сервера в верхнее поле и необходимый вам IP адрес, который записывается в самом нижнем поле. Затем кликните Add Host.

![[Совет]](/common/images/admon/tip.png)

Совет Если вы работаете в своей сетевой среде с IPv6 и желаете создать вместо этого запись AAAA, вы применяете тот же самый процесс. Просто введите необходимый вам IPv6 адрес в поле адреса IP вместо адреса IPv4. {Прим. пер.: подробности о сокращениях при написании адресов IPv6 см. раздел Введение в IPv6 Главы 5, Построение сетей Windows Server 2016 в нашем переводе Полного руководства Windows Server 2016}.

-

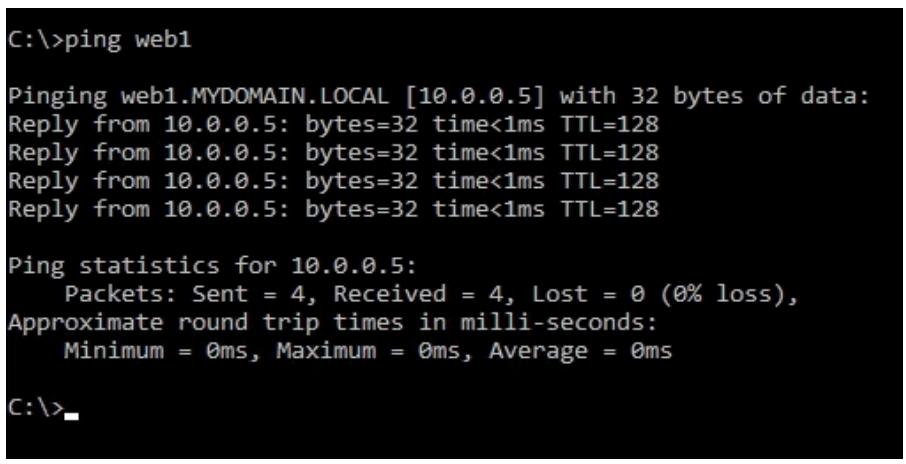

Теперь, когда была создана наша новая запись Хоста, давайте проверим её снова! Вернёмся назад на клиентский компьютер и опять наберём

ping web1. Вы увидите вывод подобный показанному на приведённом ниже снимке экрана:

Всякий раз как некий компьютер в сетевой среде какого- либо домена делает запрос на соединение с каким- то именем хоста, DNS является частью, отвечающей за отправку его в верном направлении. Если вы или ваши приложения имеют проблемы при осуществлении контакта с нужными вам серверами, это одно из самых первых мест, куда вам следует заглянуть. Понимание записей хоста DNS является чем- то, что будет необходимо при работе с любой сетевой технологией. Если вы работаете с Active Directory, интегрированным в DNS зону, как это будет для большинства из вас, тогда всякий раз, когда вы добавляете некий компьютер или сервер в этот домен, его имя будет автоматически подключаться для вас в DNS. В этих случаях вам не придётся создавать их вручную, но всё- таки всё ещё важно понимать как это работает в том случае, если позже у вас возникнет потребность поиска неисправностей.

В данном рецепте мы говорили только о наиболее распространённой форме записи DNS, однако существуют и другие, которые вы также можете изучить и проверить. На самом деле, взгляните на наш следующий рецепт для информации по другому полезному типу записи DNS, а именно CNAME.

Также в операционной системе Windows существует ещё пара других функций разрешения имён, которые могут

вызывать необходимость разрешения имён перед тем, как запрос некоторого имени хоста будет получен от вашего

сервера DNS. Например, если некто создал статическое имя и запись IP внутри файла host

клиентского компьютера, оно будет разрешаться в такое определённый IP адрес вне зависимости от того,

что имеется в сервере DNS. Это происходит по той причине, что файл host

имеет приоритет над DNS. Кроме того, существует специальная таблица, называемая

NRPT

(Name Resolution Policy Table Таблицей политики

разрешения имени), которая применяется клиентскими компьютерами DirectAccess и она работает аналогичным

образом. Запросы на разрешение имён пропускаются сквозь ваш файл host и

через вашу NRPT до того как они проделают свой путь к DNS. Если одна из упоминавшихся таблиц имеет некую запись

для запрашиваемых имён, они будут разрешаться до того, как компьютер отправит этот запрос на соответствующий

сервер DNS для его разрешения. Поэтому если у вас имеются проблемы с именем, которое не разрешается надлежащим

образом, имейте в виду эти дополнительные элементы когда ищете ответ на свою задачу.

С рецептом Создание и использование в DNS записи CNAME.

Теперь, когда мы немного познакомились с передвижением внутри вашего инструментария управления DNS, мы собираемся создать и проверить другой тип записи. Он называется CNAME, и проще всего представлять себе его как запись псевдонима. Вместо того, чтобы брать имя DNS и указывать его на некий IP адрес, как мы это делали с записью хоста, применяя CNAME мы собираемся взять имя DNS и указать его на другое имя DNS! Зачем это нужно? Если вы размещаете множество служб на одном сервере, однако хотите чтобы с этими службами можно было связываться применяя различные имена, записи CNAME могут быть вашими лучшими друзьями!

Мы собираемся применять ту же самую среду, которую мы использовали для создания наших записей

A в рецепте Создание в DNS записей A и AAAA. Именно работающий сервер DC/DNS, то место где мы намереваемся

создать свои записи. А также WEB1,

сервер, в котором мы размещаем веб-площадку и некоторые совместные файловые ресурсы. Ещё мы применяем клиента

Windows 10 для проверки наших записей CNAME после их создания.

Для создания и проверки записи CNAME выполните следующие инструкции:

-

WEB1Размещает веб-сайт и совместные файловые ресурсы. В настоящее время единственная запись DNS, существующая дляWEB1это первичная записьA, поэтому пользователи должны набирать имяWEB1для доступа и к веб-сайту, и к совместным файловым ресурсам. Наша цель состоит в создании псевдонимов для этих служб с применением записей CNAME в DNS. Для начала зарегистрируемся на этом сервере DNS и запустим Диспетчер DNS (DNS Manager). -

Когда мы войдём в DNS Manager, раскройте Forward Lookup Zones, а затем и имя вашего домена, так как мы хотим увидеть перечень записей своего сервера DNS, которые уже имеются.

-

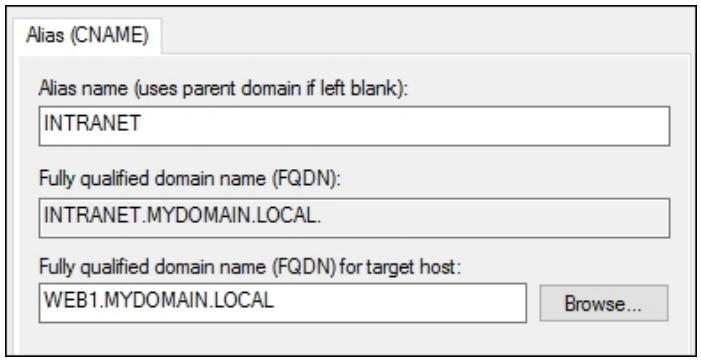

Теперь кликните правой кнопкой по своему домену и выберите New Alias (CNAME)….

-

Мы бы хотели, чтобы наши пользователи просматривали наш веб-сайт набирая

http://intranet. Поэтому в нашей записи CNAME мы хотим чтобы наше Alias name было установлено в значениеintranet, а FQDN for target host имело значениеWEB1.MYDOMAIN.LOCAL, что является нашим сервером, где располагается наш веб-сайт.

-

Мы также хотим чтобы наши совместные файловые ресурсы были доступны с применением

\\FILESERVER\SHARE, с тем, чтобы настоящее имя этого сервера, размещающего данный общий ресурс было не видимым для ваших пользователей. Создайте другую запись CNAME при помощи Alias name и присвойте её имяFILESERVER, а в поле FQDN for target host укажитеWEB1.MYDOMAIN.LOCAL. -

Зарегистрируйтесь на проверочной клиентской машине и попробуйте на ней. Теперь пользователи имеют возможность открывать Internet Explorer и успешно просматривать

http://intranet. Также они могут открывать свой File Explorer и осуществлять доступ к\\FILESERVER\SHARE.

У нас в нашей среде имеется сервер

WEB1.

Существует веб-сайт, работающий на этом сервере. Также он размещает совместные файловые ресурсы, называемые

SHARE.

Создав пару скорых записей CNAME внутри DNS мы получили возможность предоставить пользователям возможность

использования некоторых интуитивно понятных имён для доступа к данным ресурсам. Следуя предыдущим инструкциям

мы экранировали действительное имя сервера от своих пользователей, сделав необходимость знать его названия

ненужной. Экранирование внутренних имён хостов серверов также рассматривается во многих организациях как

хороший практический способ повышения безопасности.

{Прим. пер.: можно пройти ещё дальше в удобстве применения совместных файловых

ресурсов при помощи Включения Распределённой файловой системы и

Пространства имён}.

С рецептом Создание в DNS записей A и AAAA.

В рецептах Настройка комбинации Контроллера домена, сервера DNS и сервера

DHCP мы установили на сервер с названием DC1

роль DHCP. Без некоторых настроек, однако, эта роль ничего сама по себе не делает. В большинстве компаний

с которыми я работал, всем серверам статически назначается IP адрес, который вводится вручную в свойства его NIC.

Таким образом эти сервера всегда остаются с одним и тем же IP адресом. А что будет с машинами клиентов, которые могут

перемещаться, или даже входить в сетевую среду и покидать её? DHCP является механизмом, при помощи которого

клиенты могут обращаться с запросом на получение информации IP адресации для той сетевой среды, к которой они в

настоящее время подключены.

Таким образом пользователи или администраторы не должны беспокоиться о настройке установок IP на их клиентской машине, поскольку они настраиваются автоматически имеющимся сервером DHCP. Чтобы наш сервер DHCP начал обрабатывать IP адреса, нам необходимо настроить неуую сферу.

У нас имеется работающая машина Server 2016 с установленной ролью DHCP. Мы также выполним проверку с помощью клиентской машины Windows 10, чтобы убедиться, что она способна получать надлежащим образом от сервера информацию IP адреса.

Для создания и настройки области видимости DHCP для назначения адреса клиентским компьютерам выполните следующие шаги:

-

Разверните ниспадающее меню Tools внутри Диспетчера сервера, а затем кликните DHCP. Это откроет консоль управления DHCP.

-

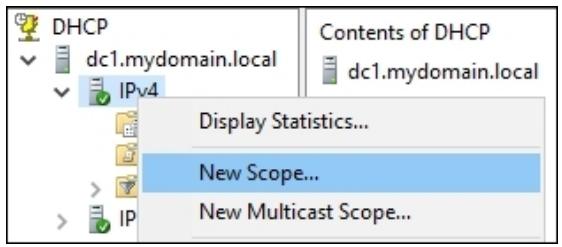

Раскройте левую панель, в которой приведено в списке имя вашего сервера DHCP. Вы увидите разделы для IPv4 и IPv6. Для своей работы мы будем придерживаться IPv4, поэтому кликните правой кнопкой по нему и выберите параметры для New Scope…:

-

Начните экран New Scope Wizard с создания имени для вашей обасти видимости. Это может быть сделано по вашему выбору.

-

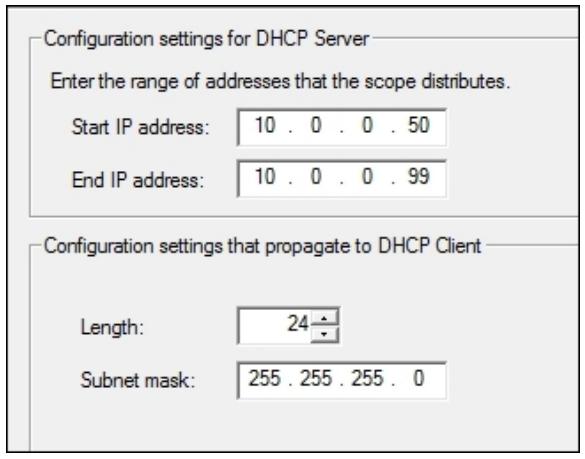

Введите диапазон IP адресов который вы желаете предоставить своему серверу DHCP для обработки компьютерам. Поле Subnet mask скорее всего заполнится автоматически; просто вторичная проверка что вы всё сделали всё верно.

-

В экране Add Exclusions and Delay, если у вас существуют некие IP адреса которые вы не хотите выдавать внутри вашей области видимости, определите их здесь. Например, если вы собираетесь применять диапазон с

.50по.99, однако у вас уже имеется сервер печати, работающий с.75, вы можете исключить.75в этом разделе, с тем, чтобы данный DHCP не пытался выдавать адрес.75клиентскому компьютеру. -

Теперь настройте время в вашем поле Lease Duration. Это информация о количестве времени между обновлениями (refreshes) DHCP для клиентского компьютера. Если определённый компьютер покидает вашу сетевую среду, а затем возвращается назад в пределах этого промежутка, он получит тот же самый IP адрес, который имел последнее время. Если вы не уверены с определением этого поля, оставьте настройки в значении по умолчанию и сможете вернуться к их регулировке позже.

-

Далее мы заполним остальную информацию IP,которую ваши клиентские компьютеры должны получать в нашей сетевой среде. Заполните поля для Router (Default Gateway), Domain Name and DNS Servers и WINS Servers, если в этом есть необходимость.

-

Последний элемент для выбора это Yes, I want to activate this scope now (Да, я хочу активировать эту область видимости сейчас). Мы в деле!

-

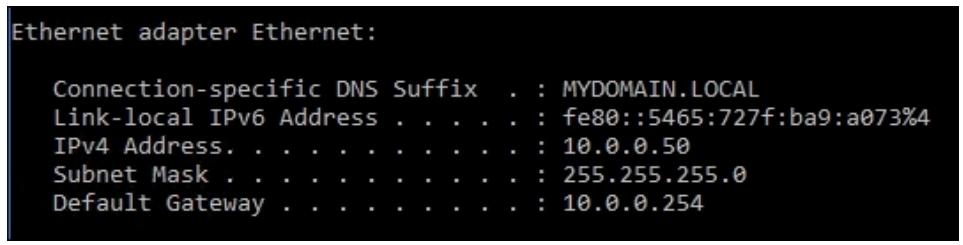

В качестве проверки на скорую руку, давайте загрузим клиентский компьютер в этой сетевой среде, причём NIC в нём не настроен на применение статического IP. Если мы заглянем в настройки, мы сможем увидеть, что он успешно автоматически получил информацию адресов IP от нашего DHCP сервера.

DHCP является одной из ключевых ролей инфраструктуры, которую почти каждый применяет внутри своих сетевых сред. Хотя мы только наметили тонкую линию на поверхности того, на что способен DHCP, возможность автоматической выдачи IP адресов для присоединения клиентских компьютеров является ядром функциональности DHCP. Просмотрите следующий рецепт для некоторых расширенных функций, которые могут выполняться в рамках этой области.

В простой области видимости DHCP любое устройство, которое подключается и запрашивает IP адрес обрабатывается всяким последующим доступным в этой сфере IP. Если у вас имеется устройство, для которого вы желаете закрепить один и тот же IP адрес, вам необходимо вручную настроить соответствующие свойства NIC со статичной адресацией IP. В противном случае, более централизованный способ назначения определённых IP одному и тому же устройству на долговременной основе состоит в применении DHCP reservation. Применяя резервирование в DHCP для назначения IP устройству имеет большой смысл, так как вы можете наблюдать за таким резервированием прямо в консоли DHCP и вам нет нужды беспокоиться о сохранении отслеживания статического IP адреса, который вы должны настраивать в соответствующем поле. Давайте пройдёмся через настройку быстрого резервирования с тем, чтобы вы ознакомились с этим процессом.

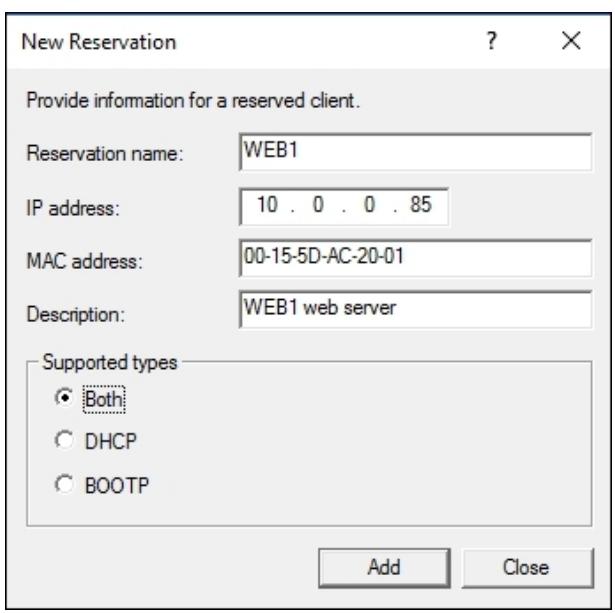

Мы будем использовать машину Windows Server 2016 в качестве нашего сервера DHCP, в которой мы создадим

резервацию DHCP. Кроме того, мы используем наш сервер

WEB1 в качестве приёмника данного

резервирования выделения WEB1

IP адреса 10.0.0.85.

Чтобы предпринять резервирование DHCP для определённого сервера или ресурса, следуйте приводимым ниже инструкциям:

-

Откройте диспетчер управления DHCP.

-

Раскройте вниз левую панель в области DHCP, которую создали ранее. Внутри этой области видимости вы сможете обнаружить папку с названием

Reservations. Щёлкните правой кнопкой поReservationsи затем кликните на New Reservation…. -

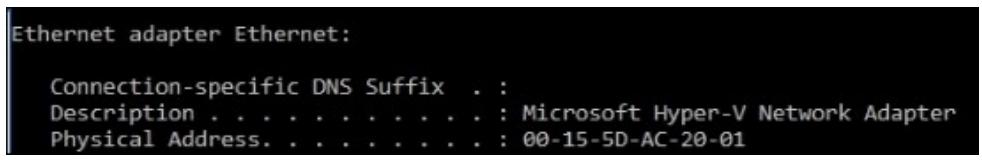

Заполните имеющиеся поля. Ваше поле Reservation name может содержать кокое- то описание. Заполните поле IP address тем IP адресом, который вы желаете зарезервировать для данной цели. Последней важной частью информации является поле MAC address. Это должен быть адрес MAC того устройства, для которого мы хотим получать этот определённый IP адрес. Так как

WEB1является машиной Windows Server 2016, мы можем получить свой MAC адрес выполнив наWEB1ipconfig /all.

-

В выводе командной строки вы можете наблюдать Physical Address.........: 00-15-5D-AC-20-01 - это наш MAC адрес для

WEB1. Примените его для завершения заполнения вашего резервирования DHCP.

-

Кликните по Add и вы увидите новое резервирование перечисленным в консоли управления DHCP.

-

Теперь мы убедитесь, что NIC в

WEB1настроен на Obtain an IP address automatically. КогдаWEB1достигнет DHCP для захвата некоторого IP адреса, он теперь всегда получит10.0.0.85, согласно резервированию, вместо получения последующего доступного IP из области видимости DHCP.

Обычно, когда компьютер клиента настроен на автоматическое получение некоторого IP адреса, он обращается к поиску сервера DHCP, который снабжает этого клиента неким свободным IP адресом следующим из спсика. Это вызывает у клиентов DHCP изменение их IP адресов на регулярной основе. Для настольных компьютеров этого обычно достаточно. Однако, во многих случаях будет предпочтительным резервирование определённых IP адресов под конкретные устройства, тем самым гарантируя им постоянное получение одного и того же IP адреса. Создание резервирований DHCP является хорошей практикой для серверов, а также для многих статических устройств в вашей сетевой среде, таких как, например, коробки серверов печати и телефонного оборудования.

Присоединение компьютеров в ваш домен будет обыденной задачей для любого ИТ- специалиста, практически

любой из вас вероятно знаком с данным процессом решения такой задачи. Однако, то что вы можете не

осуществлять, так это то, что когда вы присоединяете компьютеры или серверы к своему домену, они автоматически

сваливаются в общий контейнер Computers внутри AD. Порой это совсем

не представляет никаких проблем и все ваши машины могут располагаться навечно в папке

Computers. По большей части, однако, организации настраивают политики,

которые фильтруются далее в контейнер Computers автоматически.

Когда это имеет место, такие политики и настройки немедленно применяются ко всем компьютерам, которые

присоединяются к вашему домену. Для настольных компьютеров жто может быть желательным поведением. При настройке

же нового сервера, впрочем, это может представлять большие проблемы.

Допустим, вы заинтересованы в регулировках нового сервера удалённого доступа, который собирается применять

DirectAccess. У вас имеется на месте некая политика домена, которая запрещает Межсетевой экран Windows на

компьютерах, которые добавляются в имеющийся контейнер Computers.

В этом случае если вы включите новый сервер удалённого доступа и просто подключите его в домен, он немедленно

применит такую политику запрета Межсетевого экрана Windows, так как он не отличается от обычного клиентского

компьютера из вашей сетевой среды. DirectAccess требует включения Межсетевого экрана Windows и таким образом

вы на самом деле разрушите свой сервер ещё до того как начнёте его настраивать! Вы могли бы со временем

обнаружить эту ошибку и переместить данный сервер в другое Подразделение (OU), которое не имеет такой

расплющенной политики Межсетевого экрана; однако, это не обязательно означает, что все ваши изменения в

политике вернутся на своё место. Вы всё ещё можете иметь проблему с этим сервером на постоянной основе.

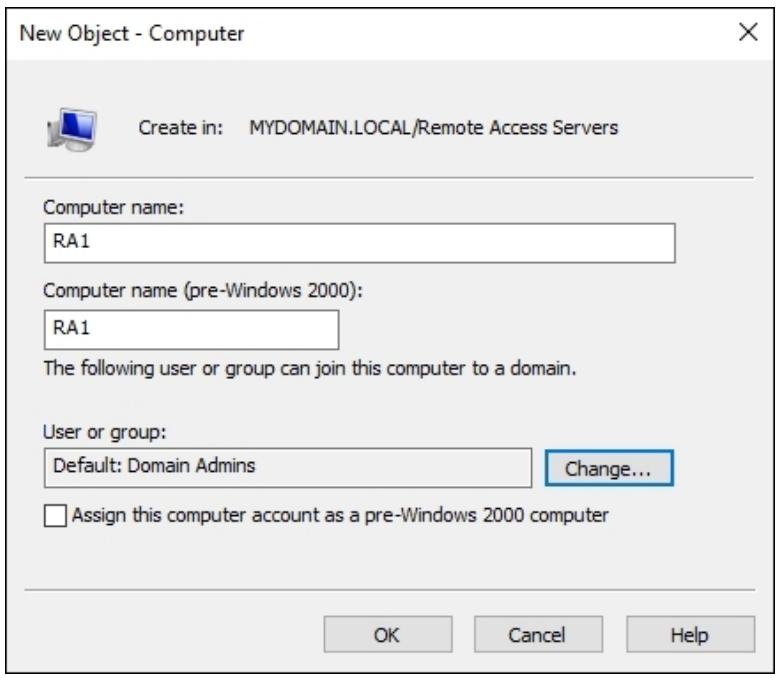

Приведённый пример является причиной, по которой мы собираемся последовать данному рецепту. Если мы выполним предварительную подготовку учётной записи компьютера для своего нового сервера удалённого доступа, вы сможем выбирать где он будет располагаться внутри Active Directory даже до его подключения к домену. Предварительная подготовка Pre-staging является способом создания ваших объектов компьютера внутри Active Directory до того, как вы перейдёте к реальному компьютеру и кликните Join. Когда вы сделаете это, как только запрос на присоединение к домену поступит, Active Directory уже в точности знает куда поместить учётную запись этого компьютера. Таким образом, вы сможете гарантировать, что ваша учётная запись разместится внутри некоторого Подразделения (OU), которое не собирается применять обсуждавшуюся политику Межсетевого экрана и оставит новый сервер работающим надлежащим образом.

Мы воспользуемся DC Server 2016 для предварительной подготовки нужной нам учётной записи компьютера. Следуя предыдущему примеру, мы применим второй сервер который мы хотим подключить в свой домен и который мы планируем в будущем превратить в сервер удалённого доступа.

Чтобы выполнить предварительную подготовку учётной записи компьютера с тем, чтобы разместить его внутри AD, выполните следующие шаги:

-

откройте в DC инструмент Active Directory Users and Computers.

-

Выберите местоположение, в котором вы желаете разместить такой новый сервер. Я намереваюсь применить Подразделение (OU), которое я создал с названием

RemoteAccessServers. -

Кликните правой кнопкой по вашему Подразделению (OU) и переместитесь в New | Computer.

-

Введите имя своего нового сервера. Убедитесь, что оно соответствует тому имени хоста, которое вы намереваетесь назначить ему при построении такого нового сервера с тем, чтобы когда он присоединится к вашему домену, оно совпадало с данной записью в AD. Отметьте, что в данном экране вы также имеете возможность определить какой пользователь или какая группа имеют права для присоединения такой новой машины в данный домен, если вы пожелаете настроить некое ограничение в этом месте.

-

Кликните OK, и это всё! Ваш новый объект для данного нового сервера введён в AD и ожидает присоединения к домену учётной записи некоторого компьютера, который соответствует данному имени.

-

Самый последний шаг состоит в построении нужного вам сервера

RA1и его включению в ваш домен, в точности так же, как это было бы сделано с любым компьютером или сервером. Когда вы сделаете это, он воспользуется предварительно созданной учётной записью в Подразделении (OU)RemoteAccessServers, вместо размещения в обычном контейнереComputers.

Предварительное создание учётной записи компьютера в Active Directory является важной функцией при построении нового сервера. Иногда критически важно для долговременного жизнеобеспечения этих серверов оставаться свободными от установленных по умолчанию политик домена и настроек, которые применяются к учётным записям ваших обычных компьютеров. Потратив всего лишь 30 секунд перед присоединением нового сервера в ваш домен предварительно подготовив его учётную запись в AD, вы обеспечите правильное помещение этой системы чтобы она соответствовала структуре вашей организации. Это сохранит вашу систему работающей надлежащим образом, так как вы продолжите настраивать её для тех заданий, которые вы попытаетесь выполнить.

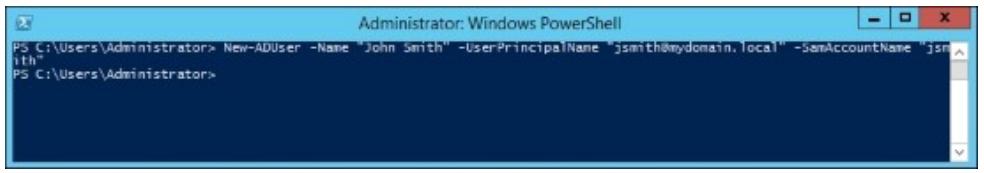

Создание новой учётной записи пользователя в Active Directory достаточно стандартное занятие, однако выполнение его обычной манерой требует великого множества мышиных кликов. Как нам известно, PowerShell может применяться для выполнения чего угодно в рамках Windows Server 2016, однако не так много людей на самом деле в действительности делают это на постоянной основе, давайте воспользуемся этой распространённой задачей в качестве рецепта, который можно исполнять при помощи PowerShell вместо GUI.

Мы воспользуемся PowerShell в своём DC Windows Server 2016 с применением приглашения команд PowerShell:

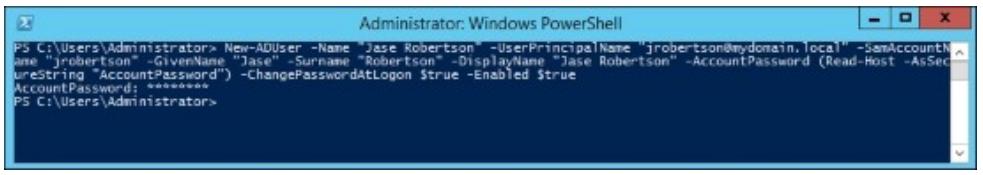

Следуйте нижеперечисленному для создания новой учётной записи пользователя в Active Directory с применением приглашения командной строки PowerShell:

-

Запустите приглашение команд powerShell от имени Administrator.

-

Введите следующую команду чтобы создать некую учётную запись нового пользователя с очень простыми параметрами:

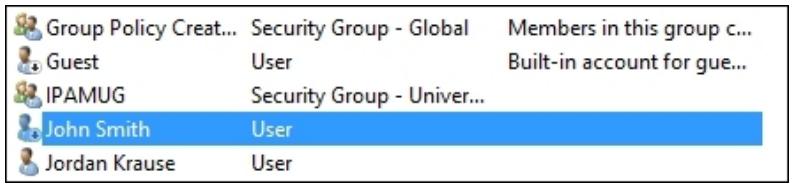

New-ADUser -Name "John Smith" -UserPrincipalName "jsmith@mydomain.local" -SamAccountName "jsmith"

-

Если вы откроете GUI для Active Directory Users and Computers, вы увидите что John Smith был создан в качестве учётной записи User. Существует не так много свойств в рамках данной учётной записи, поскольку она всего лишь пример, однако она работает чтобы получить какого-то нового пользователя действующим.

-

Теперь давайте создадим другого нового пользователя, причём в этот раз добавим некоторые дополнительные параметры в наш код с тем, чтобы заполнить больше типичной информации о пользователе. Вы также можете отметить, что наша новая учётная запись John Smith в настоящее время запрещена - это происходит автоматически когда вы создаёте новую учётную запись пользователя, но не заполняете пароль. Поэтому мы добавим слегка больше информации, вплоть до имени и фамилии. А также мы определим пару дополнительных параметров чтобы убедиться что данная учётная запись включена и требует чтобы этот пользователь изменил свой пароль при первоначальной регистрации:

New-ADUser - Name "Jase Robertson" -UserPrincipalName "jrobertson@mydomain.local" - SamAccountName "jrobertson" -GivenName "Jase" -Surname "Robertson" -DisplayName "Jase Robertson" -AccountPassword (Read-Host -AsSecureString "AccountPassword") -ChangePasswordAtLogon $true -Enabled $true

-

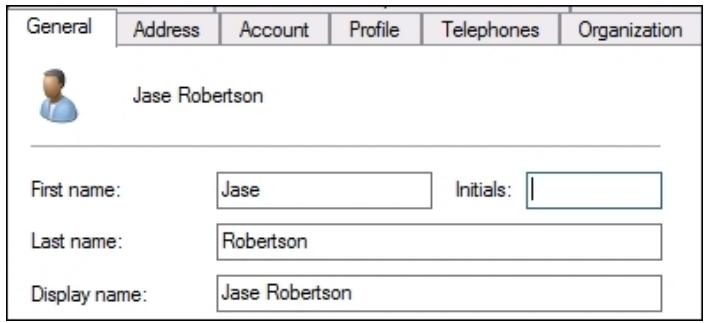

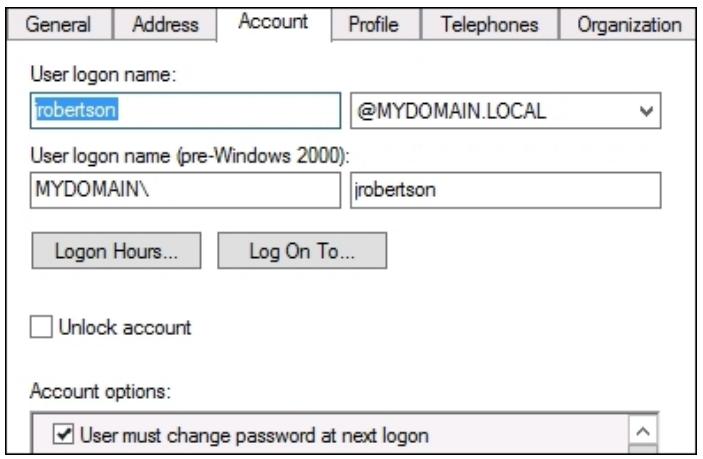

Вновь откройте Active Directory Users and Computers и взгляните на новую учётную запись Jase Robertson. Вы можете увидеть что эта учётная запись включена и готова к применению, а также имеет намного больше заполненной информации внутри.

-

Переместитесь вдоль закладок до Account и вы обнаружите, что теперь помечен блок для User must change password at next logon, в точности, как это предписано командой PowerShell:

Применяя PowerShell мы в состоянии создавать новые учётные записи Active Directory прямо через

командный интерфейс вместо регистрации в некоем сервере и запуске графического интерфейса чтобы выполнить

эту распространённую задачу. Могут ли команды New-ADUser стать слишком

длинными чтобы заполнить все необходимые атрибуты, которые вы хотели бы включить? Да. Однако, можно ли сохранять

сценарий PowerShell и выполнять как использование cmdlet New-ADUser,

сберегая ваше время при длительной работе? Абсолютно! Это может занять всего несколько минут на обдумывание и

проверку чтобы получить ваш сценарий который бы указывал какую информацию вы бы хотели заполнять, однако

когда вы создадите и сохраните этот сценарий, он может в дальнейшем он может быть быстро изменён и исполнен

для создания новых учётных записей. Существует даже способ применять cmdlet

New-ADUser для копирования из существующей учётной записи пользователя,

когда она настроена в новую, что также может помочь сохранить вам некоторые время и энергию при создании

учётной записи нового пользователя.

Не забудьте проверить следующую ссылку TechNet. Эта страница предоставит вам все возможные параметры и

синтаксис которые могут понадобиться для выполнения аналогичных ваших сценариев

New-ADUser. Существуют тонны параметров:

http://technet.microsoft.com/en-us/library/ee617253.aspx.

Я обнаружил, что постоянно проверяю сервера на определение того сколько времени прошло в них с последнего

перезапуска. Обычно это часть поиска неисправностей как-то связанных с определением того перезагружался ли

сервер в качестве запланированного действия или что пошло не так и он выполнил перезагрузку самостоятельно

в необычное время. На протяжении долгих лет я запускал Event Viewer, ожидал открытия его Sytem log с надеждой

что они не были разрушены каким- либо образом, а затем отправлялся к полудню предыдущего дня, чтобы определить

количество секунд, которое отработала данная система. Затем я доставал свой калькулятор и проводил вычисления

того сколько дней/ часов назад это произошло. Слишком сложный путь! {Прим. пер.:

боимся нарушить методику но, тем не менее, существует альтернатива в виде uptime.} К счастью мы можем обращаться

к объектам WMI при помощи PowerShell, а там присутствует объект, который сообщит нам время последнего запуска

данного сервера. При помощи нескольких строк включаемых в сценарий .ps1

мы можем самостоятельно создавать великолепные небольшие инструменты, которые будут выводить самое последнее

время загрузки сервера. Давайте попробуем.

Мы применяем машину Windows Server 2016 для построения данного сценария.

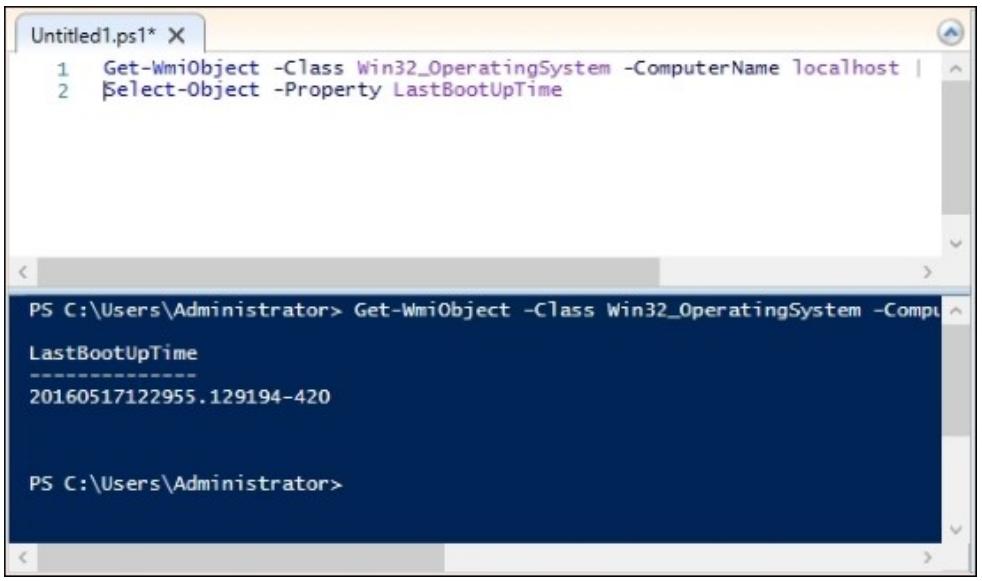

Чтобы построить сценарий, который покажет нам самое последнее время загрузки системы, выполните следующие шаги:

-

Запустите PowerShell ISE от имени Administrator.

-

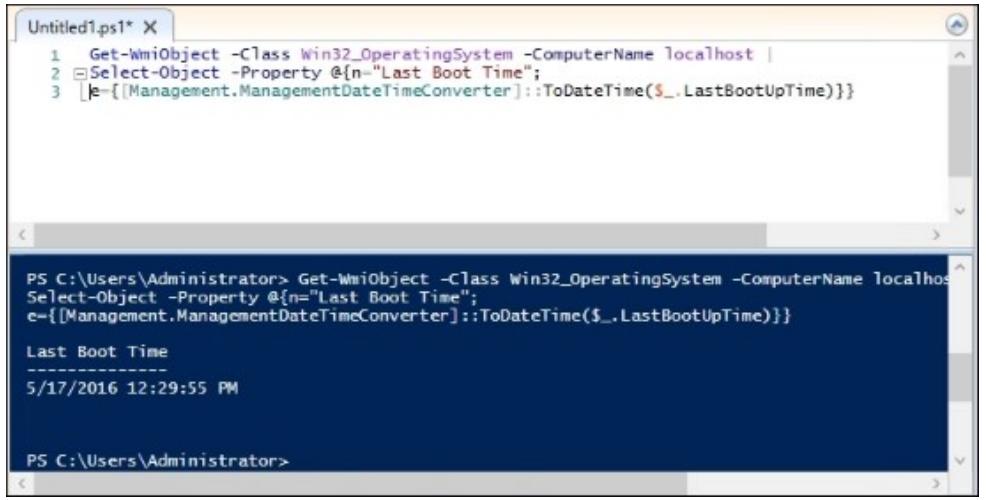

Откройте новый файл сценария и введите следующую строку:

Get-WmiObject -Class Win32_OperatingSystem -ComputerName localhost | Select-Object -Property LastBootUpTime

-

У нас есть некие данные! Однако, это некие беспорядочные данные. Может быть нам удастся почистить их и сделать слегка более читаемыми. Применив пару изменений в нашем коде

Select-Object, мы сможем изменить заголовок для этих данных на нечто более дружественное, а также поменяем свой вывод дней и времени в более привычный для нашего восприятия:Get-WmiObject -Class Win32_OperatingSystem -ComputerName localhost | Select-Object -Property @{n="Last Boot Time"; e={[Management.ManagementDateTimeConverter]::ToDateTime ($_.LastBootUpTime)}}

Это выглядит намного лучше. На данный момент я мог бы сказать, что этот сценарий готов для сохранения и

применения на любой персональной машине и это предоставило бы быстрые сведения которые вы ищите для данного

конкретного сервера. Однако, как вы можете заметить в этом коде, в настоящее время мы жёстко программируем,

что имя компьютера должно быть localhost, а именно, сервер или

компьютер, на котором мы в настоящий момент выполняем данный сценарий. А что если мы могли бы изменить

его так, чтобы ваш пользователь исполняющий данный сценарий мог вводить отличное имя компьютера? Может быть,

мы могли бы затем применять этот сценарий для удалённого доступа и нахождения того, когда происходила

последняя загрузка различных серверов без необходимости регистрироваться в этих серверах? Вот пример исполнения

именно этого. Применив несколько замен в нашем коде, мы можем запросить чтобы пользователь ввёл имя компьютера

в виде флага при исполнении данного сценария и вы вел два свойства теперь. Мы поместим дополнительный идентификатор

свойства здесь для имени компьютера самого по себе с тем, чтобы нам было ясно в данном выводе, что мы

просматриваем время самой последней загрузки для сервера с данным именем, которое мы ввели на самом деле.

-

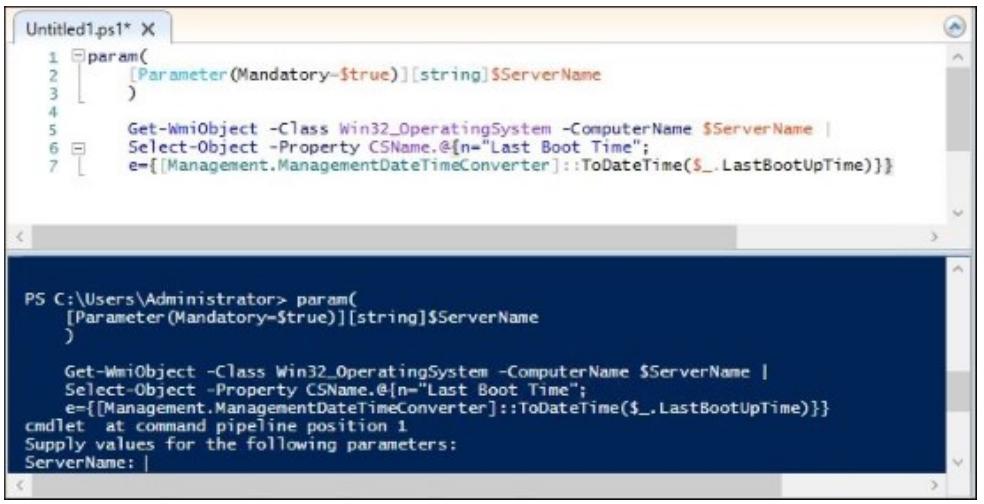

Воспользуйтесь следующим кодом сценария:

Param( [Parameter(Mandatory=$true)][string]$ServerName ) Get-WmiObject -Class Win32_OperatingSystem -ComputerName $ServerName | Select-Object -Property CSName,@{n="Last Boot Time"; e={[Management.ManagementDateTimeConverter]::ToDateTime($_.LastBootUpTime)}} -

Теперь, когда мы выполним этот сценарий, мы получим запрос на ввод имени сервера, который мы попытаемся опросить.

-

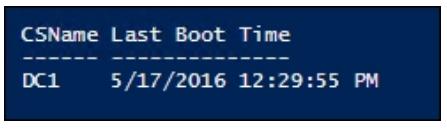

Пройдите далее и набрав

localhostвы получите то же самое время загрузки, что вы получили ранее, однако теперь у нас имеется новая колонка, которая показывает нам также и имя этого сервера.

-

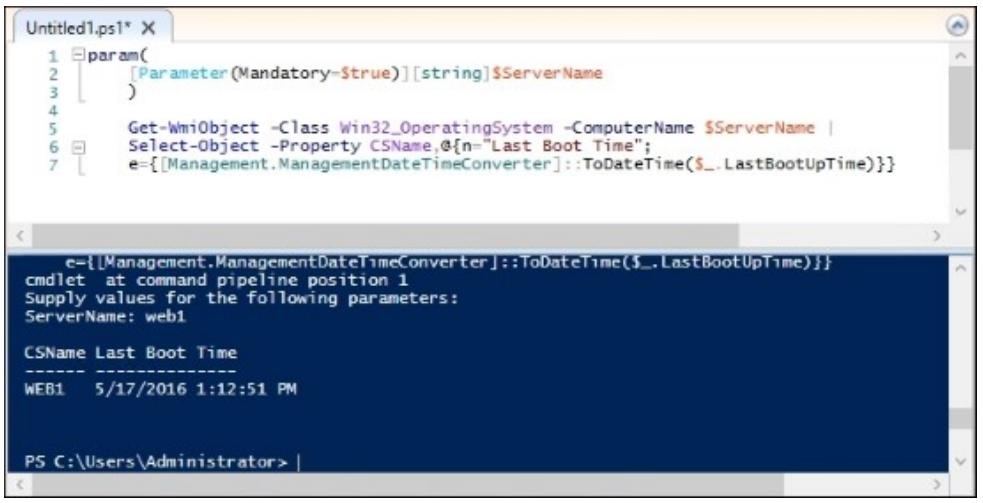

Попробуйте выполнить этот сценарий снова, однако в этот раз введите имя некоторого удалённого сервера когда будете запрошены на ввод ServerName. Я попробую опросить наш веб- сервер

WEB1. Вы теперь должны будете увидеть вывод времени самой последней загрузки для нашего конкретного сервера с его именем в самой левой колонке.

В данном сценарии мы создали замечательный небольшой сценарий, который запрашивает на ввод имя некоторого сервера и выводит информацию о времени последней загрузки для этого конкретного введённого сервера. Одним из самых замечательных атрибутов PowerShell является его возможность собирать информацию, причём как на локальной машине, где вы выполняете этот сценарий, так и на удалённых машинах. Это сберегает наше время, так как у нас нет необходимости регистрироваться на этих серверах для выполнения задач и делает работу вашего окружения более эффективной.

Одно замечание по поводу этого конкретного сценария, который мы создали, вам не нужно запускать его

на первом шаге, а затем выполнять второй шаг для ввода конкретного имени сервера. Вы можете поместить значение

переменной ServerName в вашу начальную команду при запуске данного

сценария. Например, откройте PowerShell и введите следующую команду для запуска сценария:

'Check Boot Time.ps1' -ServerName DC1

Она запустит ваш сценарий и автоматически введёт DC1 в качестве имени сервера в качестве проверяемого сервера вместо остановки для запроса на ваш ввод данных.

{Прим. пер.: можно продвинуться далее и начать собирать данные и выполнять некие действия после их анализа при помощи систем подобных Zabbix.}