Предельно пошаговый атлас для Proxmox в реальном мире...!!! Узнайте секреты построения пуленепробиваемой инфраструктуры виртуальной ИТ. Данная 4-в-1 коллекция применяет преимущества и стоимостную эффективность открытого кода Linux, предоставляя законченное решение в простом пошаговом формате. Все программные компоненты этой системы проверены временем в промышленности и были выбраны потому что они НАИЛУЧШИЕ в своем деле. Данный атлас достаточно прост для только начинающих работать с Linux и достаточно серъёзен для ИТ профессионалов! Выберите свою модель системы, а затем она будет быстро развернута для вас по полным схемам и со ВСЕМИ необходимыми элементами командной строки!

-

Воспользуйтесь преимуществами гипервизора голого металла Proxmox для развёртывания полностью модульного высокопроизводительного фундамента!

-

Замените дорогостоящие компоненты Cisco легко переносимыми виртуальными управляемыми сетевыми терминалами pfSense.

-

Узнайте как устанавливать высокопроизводительные, обладающие резервированием, полу-виртуальные файловые сервера freeNAS с исполняемой на них само-восстанавливающейся файловой системой ZFS.

-

Замените Microsoft active directory надежными первичным и резервным серверами каталогов Zentyal.

-

Дополнительное содержание охватывает VPN авторизацию на основе каталогов, IDS, Rsync, iSCSI, NFS, LVM, резервное копирование снимков ZFS, пробрасывание аппаратных средств, 10 минутное восстановление после отказов, лучший опыт и многое другое!

-

Возьмите под свой полный контроль всё оборудование в серверной стойке посредством управления через веб- средства поверх безопасного VPN.

Полная виртуализация (Virtualization Complete) является ЕДИНСТВЕННЫМ набором, способным предложить такое всеобъемлющее и работающее бизнес решение!

Copyright © 2016 Linux Solutions(LRS-TEK)

Первая публикация на английском языке: 31 января 2016

Все права защищены. Никакая часть данной публикации не может быть воспроизведена, распространена или передана в любой форме или любыми средствами, или храниться в системе базы данных или извлечения без предварительного письменного разрешения опубликовавшей стороны.

Linux Solutions(LRS-TEK)

3000 CR 615

Alvarado, TX 76009

Email: lee.surber@linuxsolutions.us

Посетите наш вебсайт: http://www.linuxsolutions.us

Copyright © 2016

![]()

|

TWP

|

Данный документ предоставляется по лицензии Creative Commons Attribution 3.0 License, за исключением разделов со специальными оговорками. |

2016-02-13

- Вводные материалы

- Книга 1. Proxmox VE

- 1.1 Введение в Proxmox

- 1.2 Установка Proxmox

- 1.3 Первичная регистрация

- 1.4 Сетевые адаптеры

- 1.5 Администрирование хранилища LVM

- 1.6 Настройка хранилища LVM

- 1.7 Настройка хранилища NFS

- 1.8 Настройка хранилища iSCSI

- 1.9 Создание настроек ВМ

- 1.10 Резервное копирование и восстановление ВМ

- 1.11 Аппаратные средства ВМ

- 1.12 Добавление прокидываемых ВМ

- 1.13 Сложности Proxmox

- 1.14 Обновление Proxmox

- Книга 2. pfSense

- Книга 3. freeNAS

- 3.1 Отказы обычных хранилищ

- 3.2 freeNAS и ZFS

- 3.3 Установка freeNAS

- 3.4 Пробрасываение дисков freeNAS

- 3.5 Настройка системы хранения без резервного копирования

- 3.6 Запуск freeNAS из консоли

- 3.7 Первоначальная регистрация

- 3.8 Навигация по freeNAS

- 3.9 Настройка сетевой среды

- 3.10 Пользователи и группы

- 3.11 Добавление тома ZFS

- 3.12 Отсоединение и перемещение томов

- 3.13 Наборы данных ZFS

- 3.14 Полномочия ZFS

- 3.15 Службы freeNAS

- 3.16 Добавление совместных ресурсов

- 3.17 Резервные копии снимков ZFS

- 3.18 Восстановление снимков в Windows

- 3.19 Репликации Rsync

- 3.20 Членство в домене

- 3.21 Резервные копии настроек

- Книга 4. Контроллер домена Zentyal

- 4.1 Введение в Zentyal

- 4.2 Установка Zentyal

- 4.3 Первичная регистрация

- 4.4 Начальные установки

- 4.5 Навигация по Zentyal

- 4.6 Добавление пользователей

- 4.7 Добавление групп

- 4.8 Дополнительный контроллер домена

- 4.9 Останов и перезагрузка

- 4.10 Обновление Zentyal

- 4.11 Присоединение к домену Zentyal

- 4.12 Резервные копии настроек

- Заключительные материалы

После десятилетия исследований и экспериментов данная книга раскроет секреты построения пуленепробиваемой инфраструктуры виртуального ИТ. Она применяет преимущества мощности и стоимостной эффективности открытых кодов Linux, предоставляя законченное решение в лёгком пошаговом формате. В книгу также были включены полные схемы систем для помощи в визуализации вашей системы! Все программные компоненты данной системы проверены временем в промышленном применении и были выбраны просто по той причине, что они ЛУЧШИЕ в своём деле. Будучи идеально подогнанной к бизнес- среде, это - ЕДИНСТВЕННАЯ из доступных сегодня книг, которая предлагает столь завершенное и работающее решение!

Когда я писал эту книгу, я хотел сохранить её достаточно простой для новичков в Linux и в то же время достаточно концептуально серъзной для ИТ профессионалов, чтобы они тоже могли найти пользу. Обладая всеми элементами командной строки и лёгкими для чтения схемами, ЭТО ТОТ атлас, на который я надеялся, когда годы тому назад вступил в виртуальную инфраструктуру!

Сегодня существует очень много методик поваренных книг по виртуализации, которые могут быстро ошеломить вас. В конечном счёте это всё легко покрывается сложной системой, которая ещё и плохо работает. В центре внимания данной книги лежит сохранение установки и настройки как можно более простыми при сохранении очень высокого уровня производительности и надежности. По завершению чтения вы можете быть уверены в следующем:

-

Вы будете понимать установку и настройку много машинной мощной виртуальной инфраструктуры Linux.

-

Вы обучитесь тому, как установить виртуальную 30- секундную миграцию между серверами поддержку управляемую сетевыми терминалами/ маршрутизаторами.

-

Вы изучите как настраивать обнаружение непредусмотренных вторжений на мировом уровне, которое немедленно блокирует правонарушителей. Оно также содержит угрозы смартфонов и флэш- накопителей!

-

Вы обучитесь тому, как установить первичный и резервный контроллеры домена на основе Linux. Эти контроллеры полностью совместимы с Microsoft Active Directory.

-

Вы узнаете как настраивать VPN туннель в вашем новом виртуальном маршрутизаторе.

-

Вы ознакомитесь с тем как устанавливать аутентификацию в домене для вашего виртуального сервера VPN.

-

Вы изучите как устанавливать полу- виртуализованные свмещённые сервера с применением простых методов проброса аппаратных средств.

-

Вы научитесь как настраивать избыточность файл- серверов с применением преимуществ мощности Rsync.

-

Вы узнаете как настроить файловую систему ZFS с самовосстановлением для ZFS с самовосстановлением устойчивых скоростей ввода/ вывода в пределах между 30 и 60 МегаБайт в секунду с применением Гигабитных адаптеров.

-

Вы ознакомитесь как применять преимущества резервного копирования снимков ZFS избегая потребности в дорогостоящем программном обеспечении резервного копирования.

-

Вы получите знания того, насколько ЛЁГКИМ в действительности может быть ИТ администрирование!

Большинство людей не хотят или не приветствуют изменения, пока их преимущества не станут исключительно положительными! Вы можете быть уверены в следующем:

-

Вы сохраните полную совместимость с Microsoft.

-

В большинстве случаев вы сможете применять существующее оборудование.

-

Вы получите даже бОльшую совместимость программного обеспечения.

-

Вы НИКОГДА БОЛЬШЕ не будете должны снова платить за лицензии.

-

Вы сможете упростить управление и уменьшить ИТ персонал.

-

Вы получите дополнительную безопасность в отношении вторжений и атак.

-

Вы обеспечите мобильную связность с вашим офисом.

-

Вы получите полное удалённое управление на веб -основе для всей вашей системы.

-

Вы обеспечите себе моментальное резервное копирование.

-

Вы сохраните 90% стоимости по отношению к традиционным системам.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

{Прим. пер.: Это может показаться забавным, однако с некоторых пор стало возможным построение бесплатной среды виртуализации на основе гипервизора Hyper-V с бесплатной же системой хранения Storage Spaces, обладающей современными функциональностью и мощностью сопоставимыми, например, с Ceph. Хотя она и ограничена в масштабировании применением аппаратных технологий SAS/ FC. Остаётся дождаться смещения Storage Spaces Direct (S2D) в сферу халявного применения, чтобы имеющаяся в Непосредственно подключаемых пространствах хранения Программно определяемая шина хранения (Software Storage Bus), заменяющая собой SAS/FC, смогла составить конкуренцию системам хранения уровня Ceph!}. |

Все компоненты в моей системе основаны на дистрибутивах ISO CD/DVD! Гуру Linux могут захотеть развернуть свои собственные системы, однако в этом нет никакой необходимости. Данный подход упрощает установку системы и уменьшает необходимость в квалификации для того чтобы поднять и запустить всё!

После многих лет изучения и тестирования я выбрал следующие дистрибутивы:

-

Proxmox VE - для платформы виртуализации.

-

pfSense - для маршрутизации, межсетевого экранирования, NAT предотвращения вторжений и VPN. {Прим. пер.: строго говоря, это BSD}

-

Zentyal Server - для active directory на основе Samba.

-

freeNAS - для файлового хранения с применением надёжной файловой системы ZFS {Прим. пер.: более точно, здесь используется FreeBSD}.

Linux сложен! Даже профессионалам нужна справочная документация! По этой причине я включил все элементы командной строки, которые могут вам понадобиться {Прим. пер.: за дополнительной информацией отсылаем вас к How Linux Works, 2nd Edition}. Это на самом деле пошаговое руководство! Один из ключевых принципов в нём: оставить всё простым! Виртуальные машины могут быть восстановлены за минуты, если что- то пойдёт не так. Не т необходимости в сложных raid- устройствах или сетевых настройках! Вы можете чувствовать себя спокойно, так как по завершению у вас будет чрезвычайно надёжная высокопроизводительная система!

-

Вам понадобится установленная на вашей рабочей станции копия PuTTY для какого- нибудь SSH сеанса изменений из командной строки после установки. Putty может быть загружена отсюда: консоль PuTTY.

-

Вам понадобятся компьютеры, способные выполнять Proxmox. Я рекомендую выбрать наилучшие многоядерные машины, можно взять про запас, причём с оперативной памятью, по крайней мере 16-32ГБ. {Прим. пер.: удобнее считать в ГБ на ядро, расчёт 1ГБ на одно ядро можно применять на начальном этапе, однако 4-8ГБ на ядро предпочтительнее. Обратим ваше внимание на пример реализации в МФТИ, г. Долгопрудный, в декабре 2015г}. Вам также понадобится несколько гигабитных сетевых адаптеров {Прим. пер.: а лучше хотя бы один-два 10GbE} и несколько жёстких дисков для хранения. Для хранения на сервере Proxmox было бы неплохо иметь от 2 до 6ТБ. {Прим. пер.: наличие 10GbE может помочь с экономией пространства - позволит обойтись SDRAM модулями (1-2) для загрузки сервера при использовании централизованного хранения для всего остального}.

-

Вам понадобится один или более неуправляемых сетевых гигабитных коммутаторов для надёжной высокоскоростной сетевой среды. {Прим. пер.: понятно, что 10GbE лучше, но если вы стеснены в средствах, попробуйте хотя бы рассмотреть возможность приобретения коммутатора с веб-интерфейсом: разница в их стоимости по сравнению с неуправляемыми коммутаторами в последнее время не столь значительна. Также рекомендуем обращать внимание на доброе имя производителя; вы приобретаете свою кровеносную систему, не будет здорово изначальное присутствие холестериновых бляшек в ней, да и о моторе с мозгами стоит подумать.}

-

Поскольку вы будете устанавливать на эти машины хранилище NAS, убедитесь, что у вас имеется достаточное количество дисков. Например, 1x 500ГБ диск для Proxmox, 1x 500ГБ диск для образов ВМ и 2x 2ТБ диск для проброса оборудования NAS. {Прим. пер.: не стоит гоняться за самыми ёмкими из доступных на текущий момент дисками: они будут не самыми эффективными по соотношению стоимости 1ГБ, а их само-восстановление (да, да: любое оборудование когда- то выходит из строя) займет гораздо больше времени из- за копирования по сети большего объёма данных. Во всём нужна золотая середина. Однако, за излишней дешевизной тоже гоняться не стоит: можно рекомендовать диски классом не хуже NL SATA/ RAID edition, NearLine = почти онлайн.}

-

Если вы хотите получить преимущества VPN вам понадобится интернет {Прим. пер.: правильнее на мой взгляд начать со связи с внешним миром, ну, да ладно... Здесь речь о привязке вашего IP к вашему доменному имени.}. Большинство поставщиков интернет услуг выдают временные IP адреса соединений, применяют адаптивные порталы и аппаратную авторизацию 2го уровня. Если ваш IP изменился... просто измените свою запись зоны DNS на новый IP. {Прим. пер.: как правило, производители маршрутизаторов для домашнего пользования автоматизируют эту процедуру посредством предоставления службы, обычно именуемой DDNS, DynDNS и т.п. - ознакомьтесь с руководством.}

При написании данной книги мне пришлось принять решение где разместить этот раздел. Я настолько твёрдо убеждён в выбранных мной методах, что я решил охватить их здесь, прямо в начале. нет необходимости беспокоиться о том, что вы не поймёте некоторые из них сейчас! По мере вашего роста они будут вводиться повторно и поясняться дополнительно там, где в этом будет больше смысла!

На протяжении многих лет, по мере прогресса, я проводил тестирования и установки. Я пробовал высокую доступность, кластеризацию, внешние хранилища iSCSI, диски QCow (Copy-On-Write {Прим. пер.: при изменении новых данных эти данные вначале копируются в новую область}) против сырых (Raw) против VMDK, OpenVZ в сопоставлении с KVM, драйверы virtio, этот перечень можно продолжить! В процессе пути я вынес несколько тяжёлых уроков! Поэтому данный раздел посвящён советам и уловкам, которые сделают ваше развёртывание сверх-простым и максимизируют использование вашего оборудования! Итак, вперёд!

Воспользуйтесь преимуществами современных аппаратных средств при построении совмещённых платформ! По сути вы строите хост виртуализации со встроенным сервером NAS на голом железе. Вы устанавливаете NAS просто как любую другую виртуальную машину с её ОС размещённой на виртуальном диске. Действительные диски хранения расположены внутри массива LVM и назначаются при помощи техники, называемой пробросом оборудования. Этот метод обеспечивает очень значительные производительности чтения/ записи данных! Я наблюдал непрерывные скорости пропускной способности в диапазоне 30-60 МегаБайт в секунду с применением гигабитных адаптеров.

Наибольшее преимущество состоит в том, что ваши данные НЕ хранятся в файле виртуального диска! Даже если вы разрушите свою ВМ, данные останутся в сохранности! Такой подход максимизирует использование ваших аппаратных ресурсов и делает управление, сопровождение и восстановление после сбоев НАМНОГО легче!

Например: следующие сценарии должны помочь вам осознать стоимость и преимущества!

-

Сценарий 1: Предположим, у вас есть 2 сервера Proxmox, 2 NAS/SAN производителя с Именем и 1 маршрутизатор производителя с Именем. Вы занимаете 5 мест в вашей стойке и вы не можете использовать 3 из этих места под что-то ещё. Если NAS или маршрутизатор выйдут из строя из- за аппаратного сбоя, вы БУДЕТЕ простаивать как минимум 6-24 часов, если у вас есть точная копия вышедшего из строя.

-

Сценарий 2: Допустим, у вас есть 5 серверов Proxmox не объединённых в кластер. Вы потребляете 5 мест в вашей стойке и каждое место может что- то вмещать! Нечто или всё из этого может совмещаться с применением транзита дисков NAS и дополнительных сетевых адаптеров для маршрутизации. Если какая- либо из машин отказала, вы просто переносите NAS диски хранения с возможностью горячей замены на следующий сервер Proxmox, выставляете соответствие пары Mac адресов сетевого адаптера для вашего маршрутизатора и возвращаетесь назад к работе через 15 минут или даже меньше! Также важно отметить, что данный метод НЕ приводит в негодность Proxmox каким- либо образом по отношению к прочими ВМ, которые вы хотите установить, предоставляя вам достаточное число дисков и сетевых ресурсов.

Если какой- либо из ваших серверов выйдет из строя, единственным наиболее важным моментом для восстановления будет НЕИЗМЕННОЕ наличие ваших резервных копий ВМ. Считайте их Главными Образами Восстановления! Без них вы погибли, поэтому важно иметь так много копий, как это возможно! Моим предпочтением является выбрать некий NAS (виртуализованный или выделенный) для применения в качестве моего первичного сервера резервных копий образов ВМ. Этот сервер будет содержать NFS резервные копии образов, совместно используемые в Proxmox. Этот совместно используемый ресурс реплицируется вручную (только один раз в процессе установки) на все остальные сервера NAS в нашей системе и синхронизуется по расписанию с применением Rsync. {Прим. пер.: о ещё более совершенных методах резервного копирования ZFS, см. Главу 4. Репликация во второй книге Лукаса и Джуда по ZFS, вышедшей в апреле 2016.} Если машина выходит из строя, я могу заменить её, повторно установить Proxmox и все диски NAS, повторно установить соответствие моей резервной копии NFS и восстановить образы ВМ. Повторим: вы можете снова работать через 15 минут или даже меньше! Этот метод всегда очень хорошо мне служил и выдержал как скала проверку временем!

ХРАНИТЕ КОПИЮ НА ФЛЕШКЕ: Другой настоятельно рекомендуемый совет состоит в сохранении ваших резервных копий образов ВМ на флешку или DVD с последующим помещением их в несгораемом сейфе. Вы можете легко отметить совместно используемыми samba для чтения резервные копии ваших образов ВМ для доступа к ним с машин windows и телефонов android. Применение описанного ниже метода малых отпечатков гарантирует, что весь ваш архив резервных копий образов ВМ легко поместится на современной флешке 64-128ГБ.

Proxmox допускает два типа виртуализации, KVM и OpenVZ {Прим. пер.: начиная с Proxmox VE v.4x Open VZ заменён на LXC. подробнее...}. Ключевое отличие между ними в том, что KVM полностью виртуализован, в то время как OpenVZ виртулизован частично {Прим. пер.: довольно свободная трактовка контейнеров: см, например, LXC, Docker, Virtuozzo, а также Jail}. Хотя OpenVZ и выигрывает в производительности у KVM, во всём остальном она уступает. Мой выбор в исключительном применении KVM. Я всегда буду выбирать совместимость и простоту аварийного восстановления вместо производительности! Сегодня вы легко можете построить в одном охлаждаемом водой кристалле 8 или более ядер ЦПУ с оперативной памятью 32ГБ или даже более при реактивном ускорении!

Предпочтительный для меня подход заключается в том, что я обозначаю как виртуализацией с малыми отпечатками (small footprint virtualization). Предположим, у вас есть 2008 Windows Server с потребностью в хранении 500ГБ. Существует два подхода установки, причём оба будут работать!

-

Сценарий 1: Вы можете создать ВМ с виртуальными дискми общим объёмом 500ГБ. При этом подходе вы найдёте большое число больших резервных копий образов, которые ещё и отнимают много времени на исполнение! Если вам понадобится переместить или провести восстановление с использованием резервной копии образа, это также займёт много времени!

-

Сценарий 2: При виртуализации с малыми отпечатками вы создаёте ВМ с виртуальным диском настолько малым, насколько это возможно, затем используете ресурсы с сетевой поддержкой, например, iSCSI изнутри гостевой машины для отображения дополнительного необходимого пространства. Такой метод делает возможным сверхбыстрое резервное копирование и восстановление за счёт некоторых затрат производительности.

В промышленных средах гибкость виртуализации с малыми отпечатками превосходит любые незначительные успехи в производительности. Это делает возможным быстрое резервное копирование и восстановление ВМ с отображениями большой ёмкости на другие физические машины. Это оказывается очень удобным если вам нужно вынуть машину для технического обслуживания.

В этой книге я не охватываю кластеризацию, поскольку она НЕ отвечает модели простоты. Кластеризация великолепна для управления большим количеством серверов через один интерфейс, однако она добавляет в систему сложность! Она также существенно полагается на хранилища с сетевой поддержкой, которые уменьшают уровни общей производительности ВМ в сравнении с установками на выделенное оборудование. При падении кластера вы можете планировать всю ночь! Сохранение ваших серверов Proxmox вне кластера по- прежнему допускает большинство восстановлений, причём они продвигаются в пределах минут!

Следующий предпочтительный подход, которым я поделюсь на основе опыта: не должно быть никаких опасностей. Любая ВМ будет работать лучше если у неё есть выделенный диск и оборудование сетевой среды. Если вы можете иметь в избытке дополнительные диски и сетевые адаптеры - это настоятельно рекомендуется!

Я полагаю, что хорошим общим правилом будет допускать не более 2 гостевых ВМ на физическое устройство. Причем, одна будет гостем с низкой пропускной способностью, в то время как может быть более высокопроизводительной. Например: контроллер домена, обрабатывающий только аутентификацию легко может совмещать диск и сетевой адаптер с многодоменным сервером электронной почты. Многодоменный веб- сервер под нагрузкой может не очень хорошо совместно использовать ресурсы с файловым сервером.

SSD диски: У меня был очень удачный опыт работы до 6 ВМ с малыми отпечатками, установленными только на одном SSD диске. При этом каждая из них имела свой выделенный сетевой адаптер!

В ПРОМЫШЛЕННЫХ РЕШЕНИЯХ ИЗБЕГАЙТЕ ХРАНИЛИЩ С СЕТЕВОЙ ПОДДЕРЖКОЙ: Хранилища такого типа обычно применяются большими компаниями для сотен серверов, причём скорость интернета является сдерживающим фактором, а скачкообразно меняющаяся производительность ожидается динамичной. Они зависят от различных протоколов, таких как GlusterFS, RBD, iSCSI и NFS. Из всех перечисленных протокол iSCSI на сегодняшний день наиболее распространён для реализаций с размерами от малых до средних. Хотя iSCSI работает и очень полезен для сред отладки, его производительность НЕ на одном уровне с установками на локально выделенное оборудование. За 10 летний период я испробовал ВСЕ мыслимые конфигурации в средах с ОЧЕНЬ солидными ресурсами! Моё заключение: Если вы ДОЛЖНЫ устанавливать ВМ с сетевой поддержкой, то это только потому, что вам не удалось построить вашу систему с достаточной системой хранения или у вас не достаточное число доступных серверов Proxmox! Если вы собираетесь отображать iSCSI таргеты, делайте это изнутри гостевой ВМ, работающей на выделенных аппаратных средствах! У вас будет достаточная производительность и вы ПОЛУЧИТЕ чрезвычайное управление резервным копированием и восстановлением.

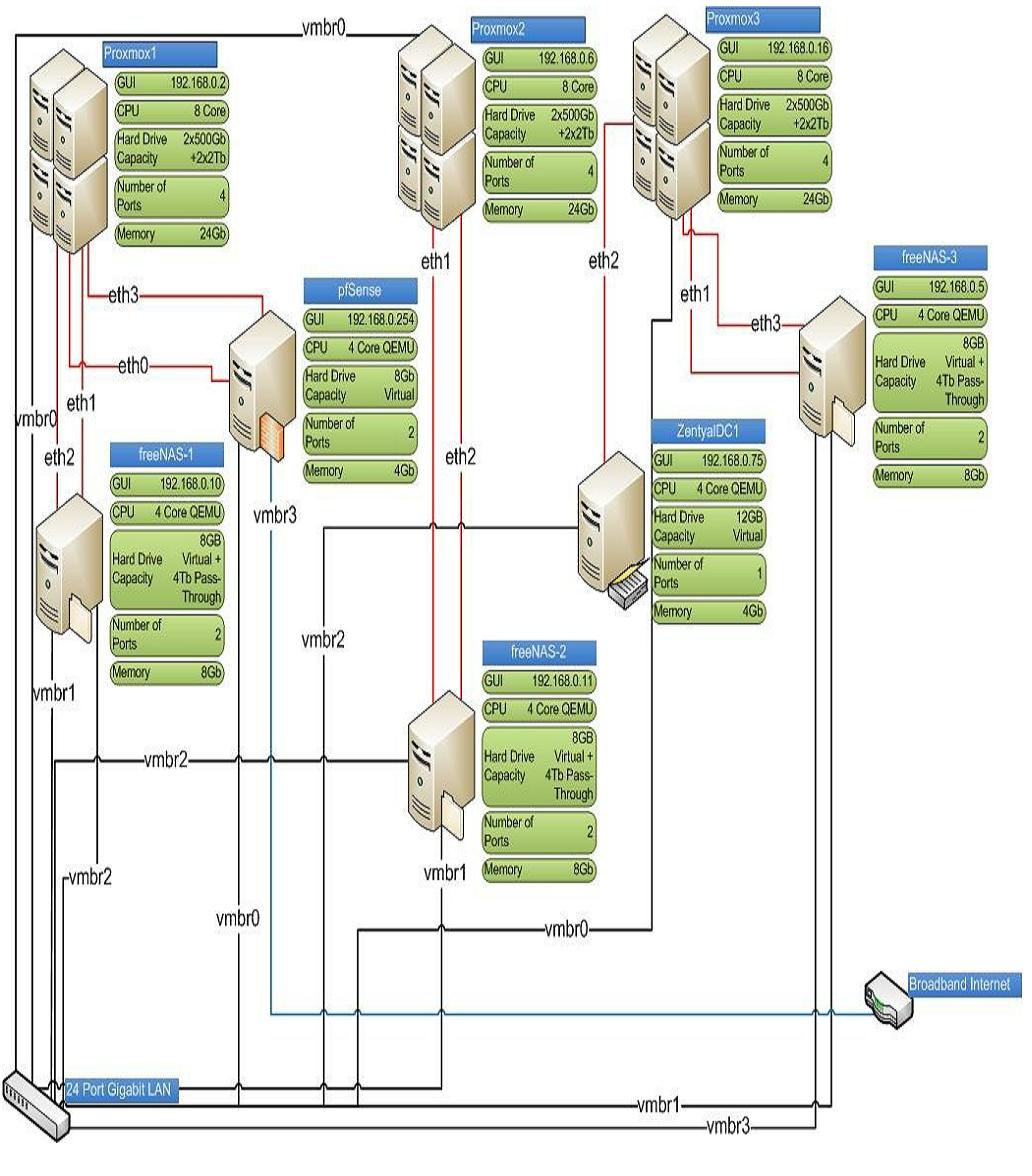

Приводимая ниже схема отображает систему с 3 совмещёнными серверами Proxmox. Она разработана для максимального использования ресурсов за счёт применения ВСЕХ доступных физических машин! КАЖДАЯ виртуальная машина устанавливается на выделенный диск и сетевое оборудование для наилучшей производительности работы. Установка ВМ на поддерживаемые сетью хранилища (iSCSI и NFS) может всё ещё для временных потребностей с более низкой производительностью.

Роль freeNAS-1 в системе (вариант-1)

В данной системе freeNAS-1 установлен в качестве первичного файлового сервера NAS. Он поддерживает для ваших сетевых клиентов обычные Windows(CIFS), Linux(NFS), носители, а также ftp. Он также будет размещать данные, относящиеся (НИКАКИХ ДИСКОВ РЕЗЕРВНОГО КОПИРОВАНИЯ) iSCSI таргеты для отображения изнутри гостевых операционных систем. Все совместные ресурсы реплицированы вручную при установке на freeNAS-2 и freeNAS-3, где они автоматически синхронизируются раз в час с применением Rsync. {Прим. пер.: о ещё более совершенных методах резервного копирования ZFS, см. Главу 4. Репликация во второй книге Лукаса и Джуда по ZFS, вышедшей в апреле 2016.}

Роль freeNAS-3 в системе (вариант-1)

В данной системе freeNAS-3 устанавливается для обслуживания специальных совместных ресурсов Proxmox NFS для временного хранения, контейнеров, ISO и резервных копий образов ВМ. Он будет осуществлять балансировку нагрузки размещая совместные ресурсы для резервных копий сетевых клиентов. Это также включает в себя (НИКАКИХ ДИСКОВ ДАННЫХ) iSCSI таргеты, которые должны отображаться изнутри гостевых операционных систем. freeNAS-3 может размещать iSCSI и NFS таргеты для образов ВМ Proxmox, чего, однако, следует избегать из- за ослабления производительности. Все совместные ресурсы реплицируются вручную при установке на freeNAS-1 и freeNAS-2, где впоследствии автоматически синхронизируются один раз в час с применением Rsync. freeNAS-3 доступен исключительно для сетевых клиентов для целей резервного копирования.

ВАЖНО: Существует оговорка! Поскольку

freeNAS-3 является виртуальным, он не будет спосбен выполнять резервное

копирование своих собственных образов ВМ! Вы ДОЛЖНЫ резервировать эти образы ВМ на различных совместных ресурсах NFS поддерживаемых

freeNAS-1 (nfs.netbackups2), а затем снова

применять Rsync для автоматической синхронизации наборов данных на все остальные узлы. ОТМЕТИМ:

nfs.netbackups2 будет использоваться ТОЛЬКО для резервного копирования образов ВМ

freeNAS-3, поскольку ВСЕ остальные резервные копии образов ВМ будут отсылаться на

совместный ресурс nfs.netbackups.

Роль freeNAS-2 в системе (вариант-1)

freeNAS-2 ничего не размещает и не доступен для сетевых клиентов. Он получает резервные копии Rsync по расписанию с freeNAS-1 и freeNAS-3 для использования при восстановлении после отказов. Он также может быть использован для балансировки нагрузки обслуживая исключительно на чтение совместные ресурсы для файлов, которые сильно не изменяются.

С использованием магии Rsync все сервера NAS в конце концов содержат одни и те же наборы данных. Конечный результат заключается в полной виртуальности дел веб администрирования с 3 зеркалированными серверами NAS, active directory, управлением доменом, DHCP, DNS, межсетевым экраном, обнаружением вторжений, а также возможностями VPN!

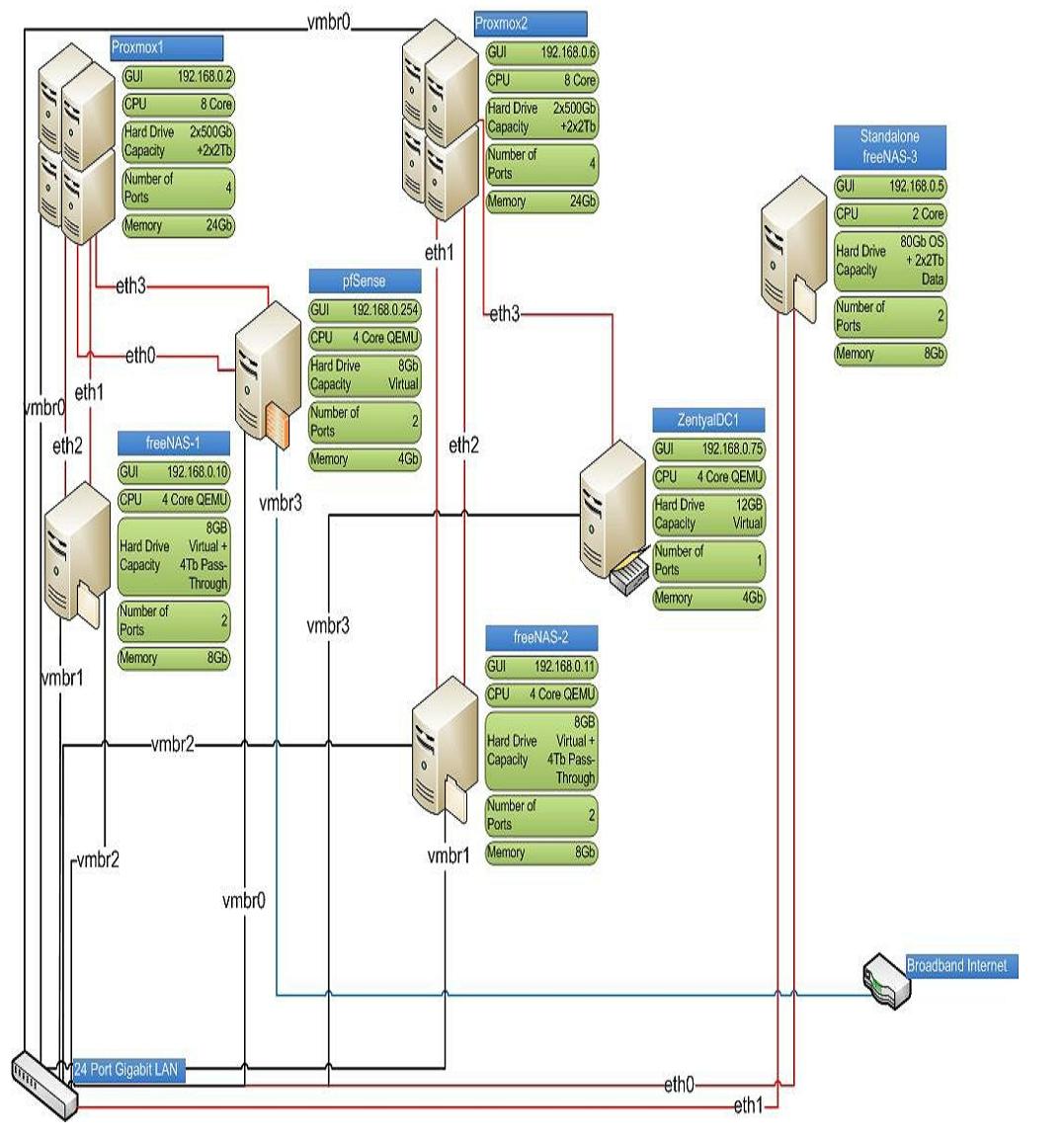

(Вариант-2) Оптимизированный для систем хранения с сетевой поддержкой

Приводимая ниже схема отображает систему с 2 совмещёнными серверами и одним отдельным NAS. Она разработана для максимального использования производительности системы хранения с сетевой поддержкой с применением автономного сервера freeNAS. Система хранения с сетевой поддержкой обычно применяется в больших кластерных системах. КАЖДАЯ виртуальная машина всё ещё должна устанавливаться на выделенный диск и сетевое оборудование для наилучшей производительности при работе. Такая система предлагает весьма приемлемую производительность при установке ВМ на таргетах iSCSI или NFS. Она также обеспечивает исключительную производительность резервного копирования образов за счёт использования целого слота в вашей серверной стойке. Здесь существует ещё один нюанс! Если автономный freeNAS-3 откажет по причине аппаратного сбоя, вы, возможно не будете работать 6 часов или даже больше пока вы не получите идентичное оборудование для замены.

Роль freeNAS-1 в системе (вариант-2)

В данной системе freeNAS-1 всё ещё установлен в качестве первичного файлового сервера NAS. Он содержит для ваших сетевых клиентов обычные Windows(CIFS), Linux(NFS), носители, а также ftp. Он также будет размещать данные, относящиеся (НИКАКИХ ДИСКОВ РЕЗЕРВНОГО КОПИРОВАНИЯ) iSCSI таргеты для отображения изнутри гостевых операционных систем. Все совместные ресурсы реплицированы вручную при установке на freeNAS-2 и freeNAS-3, где они автоматически синхронизируются раз в час с применением Rsync. {Прим. пер.: о ещё более совершенных методах резервного копирования ZFS, см. Главу 4. Репликация во второй книге Лукаса и Джуда по ZFS, вышедшей в апреле 2016.}

Роль freeNAS-3 в системе (вариант-2)

В данной системе freeNAS-3 устанавливается для обслуживания специальных совместных ресурсов Proxmox NFS для временного хранения, контейнеров, ISO и резервных копий образов ВМ. Он будет осуществлять балансировку нагрузки размещая совместные ресурсы для резервных копий сетевых клиентов. Это также включает в себя (НИКАКИХ ДИСКОВ ДАННЫХ) iSCSI таргеты, которые должны отображаться изнутри гостевых операционных систем. freeNAS-3 может размещать iSCSI и NFS таргеты для образов ВМ Proxmox, чего, однако, следует избегать из- за ослабления производительности. Все совместные ресурсы реплицируются вручную при установке на freeNAS-1 и freeNAS-2, где впоследствии автоматически синхронизируются один раз в час с применением Rsync. freeNAS-3 доступен исключительно для сетевых клиентов для целей резервного копирования.

Главное отличие: при производительности голого железа он теперь может быть применён для размещения iSCSIтаргетов для образов ВМ Proxmox. Применение драйверов iSCSI с множественностью путей при сетевой среде высокого качества даёт очень приемлемые производительности при тестировании критически важных сред.

Роль freeNAS-2 в системе (вариант-2)

freeNAS-2 ничего не размещает и не доступен для сетевых клиентов. Он получает резервные копии Rsync по расписанию с freeNAS-1 и freeNAS-3 для использования при восстановлении после отказов. Он также может быть использован для балансировки нагрузки обслуживая исключительно на чтение совместные ресурсы для файлов, которые сильно не изменяются.

С использованием магии Rsync все сервера NAS в конце концов содержат одни и те же наборы данных. Конечный результат заключается в полной виртуальности дел веб администрирования с 3 зеркалированными серверами NAS, active directory, управлением доменом, DHCP, DNS, межсетевым экраном, обнаружением вторжений, а также возможностями VPN!

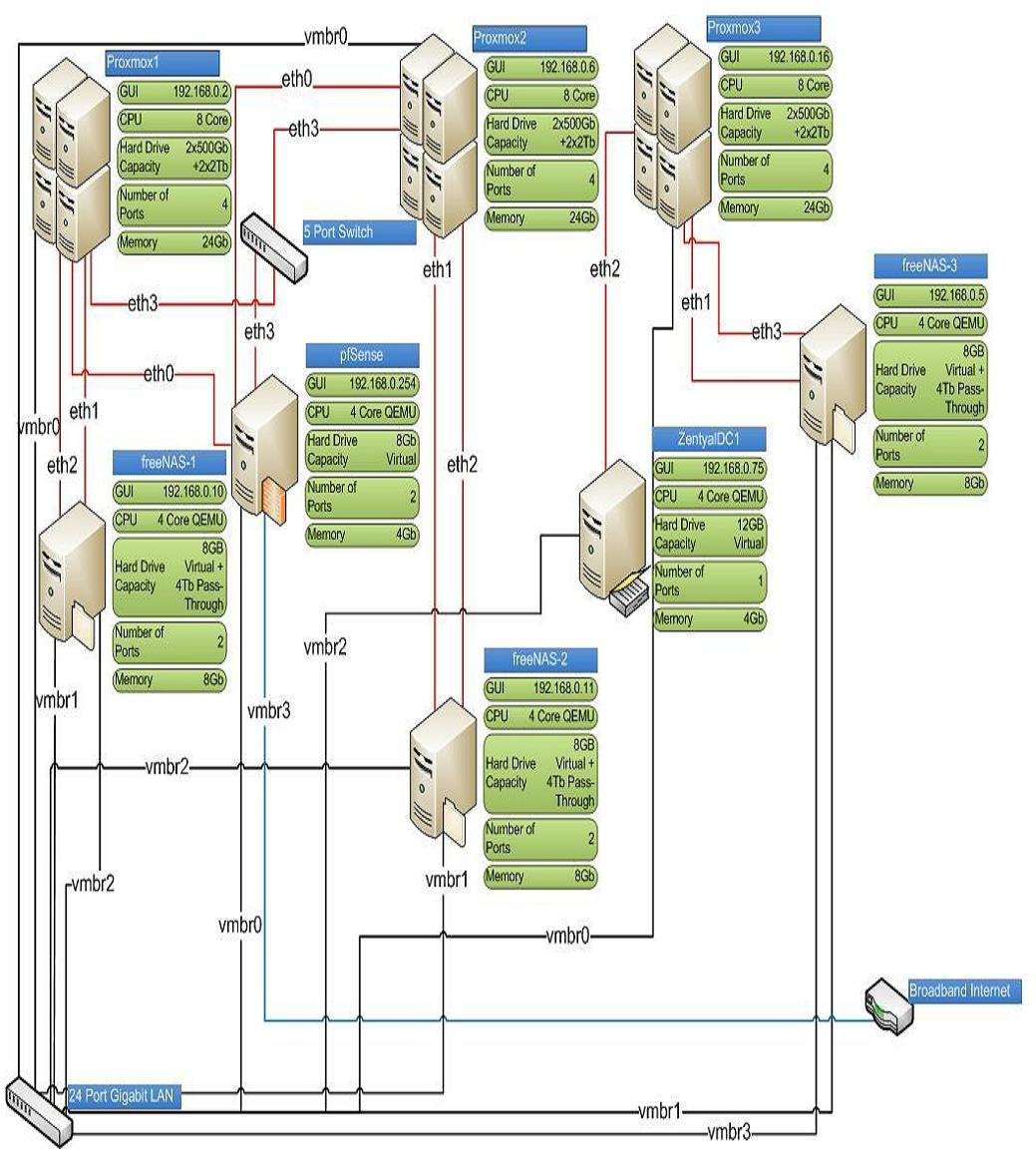

(Вариант-3) Простое перемещение маршрутизатора с отключением

Схема ниже отображает систему с 3 совмещёнными серверами Proxmox. Путём добавления простого 5- портового коммутатора и некоторого хорошо продуманного планирования становится возможным помещение маршрутизатора pfSense между Proxmox1 и Proxmox2. Данная система разработана для максимального применения ресурсов путём использования ВСЕХ доступных физических машин! КАЖДАЯ виртуальная машина устанавливается на выделенный диск и сетевое оборудование для лучшей производительности при работе. Установка ВМ на систему хранения с сетевой поддержкой (iSCSI и NFS) всё ещё могут применяться для временных потребностей с меньшей производительностью.

Роль freeNAS-1 в системе (вариант-3)

В данной системе freeNAS-1 установлен в качестве первичного файлового сервера NAS. Он содержит для ваших сетевых клиентов обычные Windows(CIFS), Linux(NFS), носители, а также ftp. Он также будет размещать данные, относящиеся (НИКАКИХ ДИСКОВ РЕЗЕРВНОГО КОПИРОВАНИЯ) iSCSI таргеты для отображения изнутри гостевых операционных систем. Все совместные ресурсы реплицированы вручную при установке на freeNAS-2 и freeNAS-3, где они автоматически синхронизируются раз в час с применением Rsync. {Прим. пер.: о ещё более совершенных методах резервного копирования ZFS, см. Главу 4. Репликация во второй книге Лукаса и Джуда по ZFS, вышедшей в апреле 2016.}

Роль freeNAS-3 в системе (вариант-3)

В данной системе freeNAS-3 устанавливается для обслуживания специальных совместных ресурсов Proxmox NFS для временного хранения, контейнеров, ISO и резервных копий образов ВМ. Он будет осуществлять балансировку нагрузки размещая совместные ресурсы для резервных копий сетевых клиентов. Это также включает в себя (НИКАКИХ ДИСКОВ ДАННЫХ) iSCSI таргеты, которые должны отображаться изнутри гостевых операционных систем. freeNAS-3 может размещать iSCSI и NFS таргеты для образов ВМ Proxmox, чего, однако, следует избегать из- за ослабления производительности. Все совместные ресурсы реплицируются вручную при установке на freeNAS-1 и freeNAS-2, где впоследствии автоматически синхронизируются один раз в час с применением Rsync. freeNAS-3 доступен исключительно для сетевых клиентов для целей резервного копирования.

ВАЖНО: Существует оговорка! Поскольку

freeNAS-3 является виртуальным, он не будет спосбен выполнять резервное

копирование своих собственных образов ВМ! Вы ДОЛЖНЫ резервировать эти образы ВМ на различных совместных ресурсах NFS поддерживаемых

freeNAS-1 (nfs.netbackups2), а затем снова

применять Rsync для автоматической синхронизации наборов данных на все остальные узлы. ОТМЕТИМ:

nfs.netbackups2 будет использоваться ТОЛЬКО для резервного копирования образов ВМ

freeNAS-3, поскольку ВСЕ остальные резервные копии образов ВМ будут отсылаться на

совместный ресурс nfs.netbackups.

Роль freeNAS-2 в системе (вариант-3)

freeNAS-2 ничего не размещает и не доступен для сетевых клиентов. Он получает резервные копии Rsync по расписанию с freeNAS-1 и freeNAS-3 для использования при восстановлении после отказов. Он также может быть использован для балансировки нагрузки обслуживая исключительно на чтение совместные ресурсы для файлов, которые сильно не изменяются.

С использованием магии Rsync все сервера NAS в конце концов содержат одни и те же наборы данных. Конечный результат заключается в полной виртуальности дел веб администрирования с 3 зеркалированными серверами NAS, active directory, управлением доменом, DHCP, DNS, межсетевым экраном, обнаружением вторжений, а также возможностями VPN!