Часть I: Защита сетевой среды - Технологии, протоколы, уязвимости и инструменты

По мере прохождения этой части читатели разберутся со структурой сетевых протоколов данных и устройств, осознают прорехи и ознакомятся с инструментами и сценариями атаки, которые пользуются преимуществами таких прорех.

В данной части этой книги представлены следующие главы:

Глава 1. Архитектура центров данных и корпоративной сетевой среды, а также их компоненты

Содержание

- Глава 1. Архитектура центров данных и корпоративной сетевой среды, а также их компоненты

Коммуникационные сети уже давно являются важной частью любой организации. Их защита от всех видов рисков, в особенности от угроз безопасности, имеет решающее значение для работы организации. Понимание структуры сетей передачи данных поможет вам понять сетевые уязвимости, где они присутствуют, а также где и как мы можем защищаться от них.

Данная глава предоставляет предварительно представление о структуре сетевых данных и слабых местах. Мы также опишем оборудование, программное обеспечение и протоколы, вовлекаемые в наши сетевые среды, а также их потенциальные уязвимости. Мы поговорим о традиционной структуре корпоративных сетевых сред и Центров обработки данных (ЦОД, DC), сетевых компонентах и их соединениях, а также разберёмся с потоками данных в сетевых средах. Наконец, мы расскажем о развивающихся технологиях SDN (Software-Defined Networking, Программно- определяемых сетевых сред) и NFV (Network Function Virtualization, Виртуализации сетевых функций) и об их воздействии на сети данных, помимо относящихся к построению сетевых сред и безопасности вопросов соединения с облачными решениями.

В этой главе мы рассмотрим следующие основные темы:

-

Изучение сетевых сред и потоков данных

-

Сетевые среды ЦОД, ядра и пользователей

-

Топологии коммутации (L2) и маршрутизации (L3)

-

Сетевой периметр

-

Плоскости данных, контроля и управления

-

SDN и NFV

-

Соединение с облачными решениями

-

Типы атак и где они реализуются

Сетевая архитектура посвящена строительным блокам, которыми выполняется соединение сетевых сред; потоки данных это те сведения, которые протекают через эти сетевые среды.

Понимание сетевой архитектуры посодействует нашему понимания слабых пунктов в самой сетевой среде. Атакующие способны манипулировать потоками данных для кражи сведений из вашей сетевой среды. Обращая их в сторону атакующего, злоумышленник способен просматривать проходящую через вашу сетевую среду информацию и красть чувствительные сведения.

Чтобы этого не происходило, вы обязаны разбираться в структуре своей сетевой среды и проходящих сквозь неё данных. Типичная сетевая среда обмена данными состоит из трёх частей:

-

Центра обработки данных (ЦОД, DC), в котором размещены серверы и приложения организации.

-

Ядра сетевой среды, которое составляет ту часть сетевой среды, которая применяется для соединения всех основных частей вашей сетевой среды, включая сетевую среду пользователей, имеющиеся ЦОД, удалённые сети и Интернет.

-

Пользовательская сетевая среда, которая выступает той частью сетевой среды, которая используется для подключений пользователей. Пользовательская сетевая среда обычно основывается на сетях распределения и доступа.

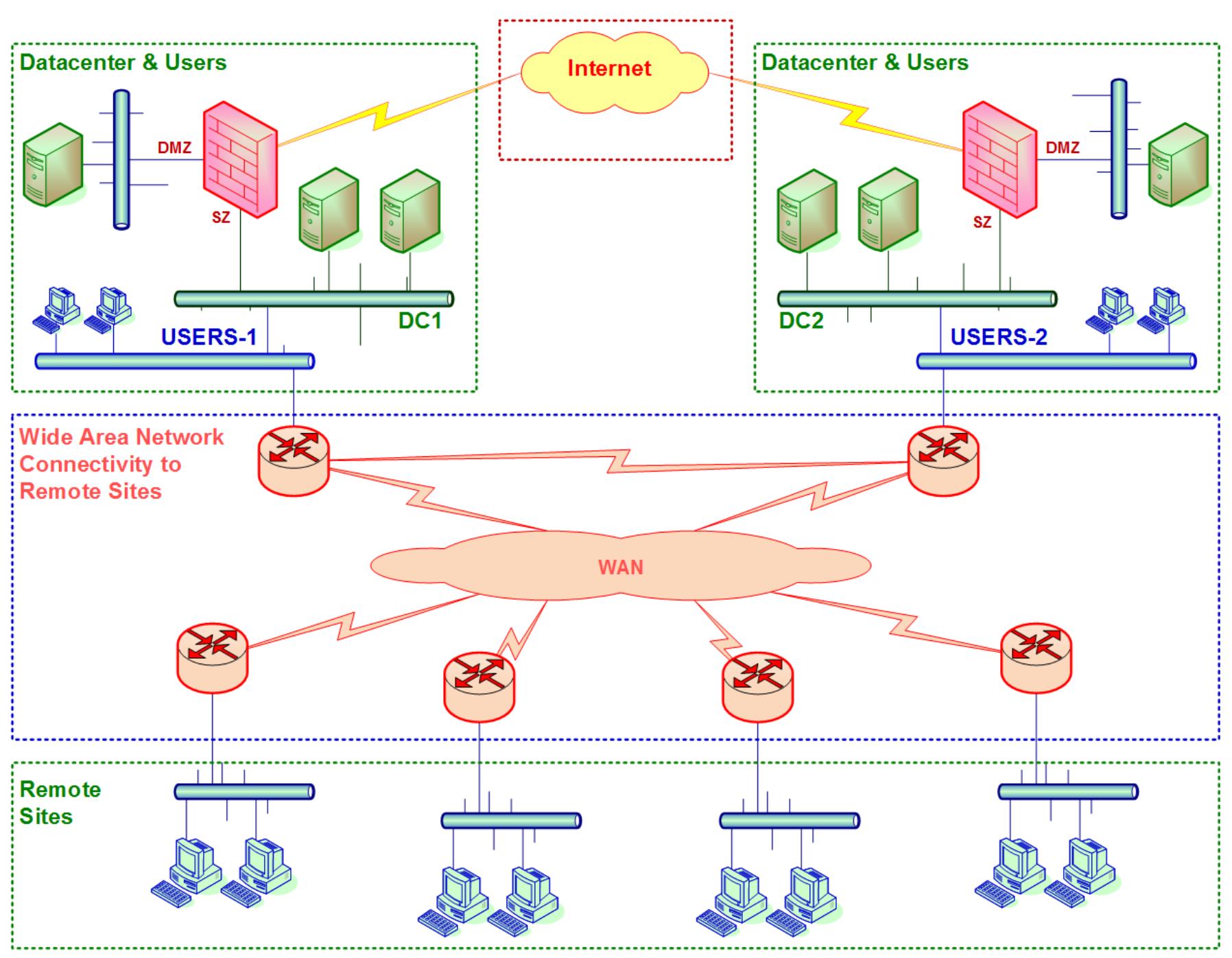

Эти части иллюстрируются следующей схемой:

В левом верхнем углу мы можем наблюдать свой основной ЦОД, DC-1. Сетевая

среда располагается на площадке самого ЦОД; это USERS-1. В правом верхнем углу

мы можем видеть вторичный ЦОД, DC-2, причём с расположенной в этом вторичном ЦОД

сетевой средой пользователей. Эти два ЦОД соединены посредством Интернета через два межсетевых экрана, которые

располагаются в двух своих ЦОД.

В самом центре этой схемы мы можем наблюдать соединения WAN (Wide Area Network, Глобальной сетевой среды), которая содержит те маршрутизаторы, которыми производится подключение к сетевой среде SP (Service Provider,Поставщика услуг), а имеющаяся сетевая среда SP устанавливает такие подключения.

В самой нижней части данной схемы мы можем видеть некоторые удалённые площадки, которые подключаются к нашим центрам через сетевую среду SP.

Теперь давайте сосредоточимся на тех протоколах и методах, которые реализуются в каждой из частей такой сетевой среды.

Прежде всего, давайте рассмотрим те области, в которых пребывают сети данных самой организации. ЦОД это та сетевая среда, которая содержит основную часть серверов организации. Во многих случаях, как это отображено на следующей схеме, у нас имеются два ЦОД, которые работают в режиме высокой доступности; именно поэтому если один из ЦОД отказывает, другой способен целиком или частично занимать его место.

Сетевые среды пользователей зависят от величины размера, географического распределения и общего числа пользователей в самой организации. Сетевая среда ядра это тот скелет,которым наши пользователи соединяются со своими ЦОД, удалёнными офисами и Интернетом. Необходимые коммутаторы распределения будут находится в центральном местоположении в кампусе,а коммутаторы доступа расположены в зданиях и небольших областях.

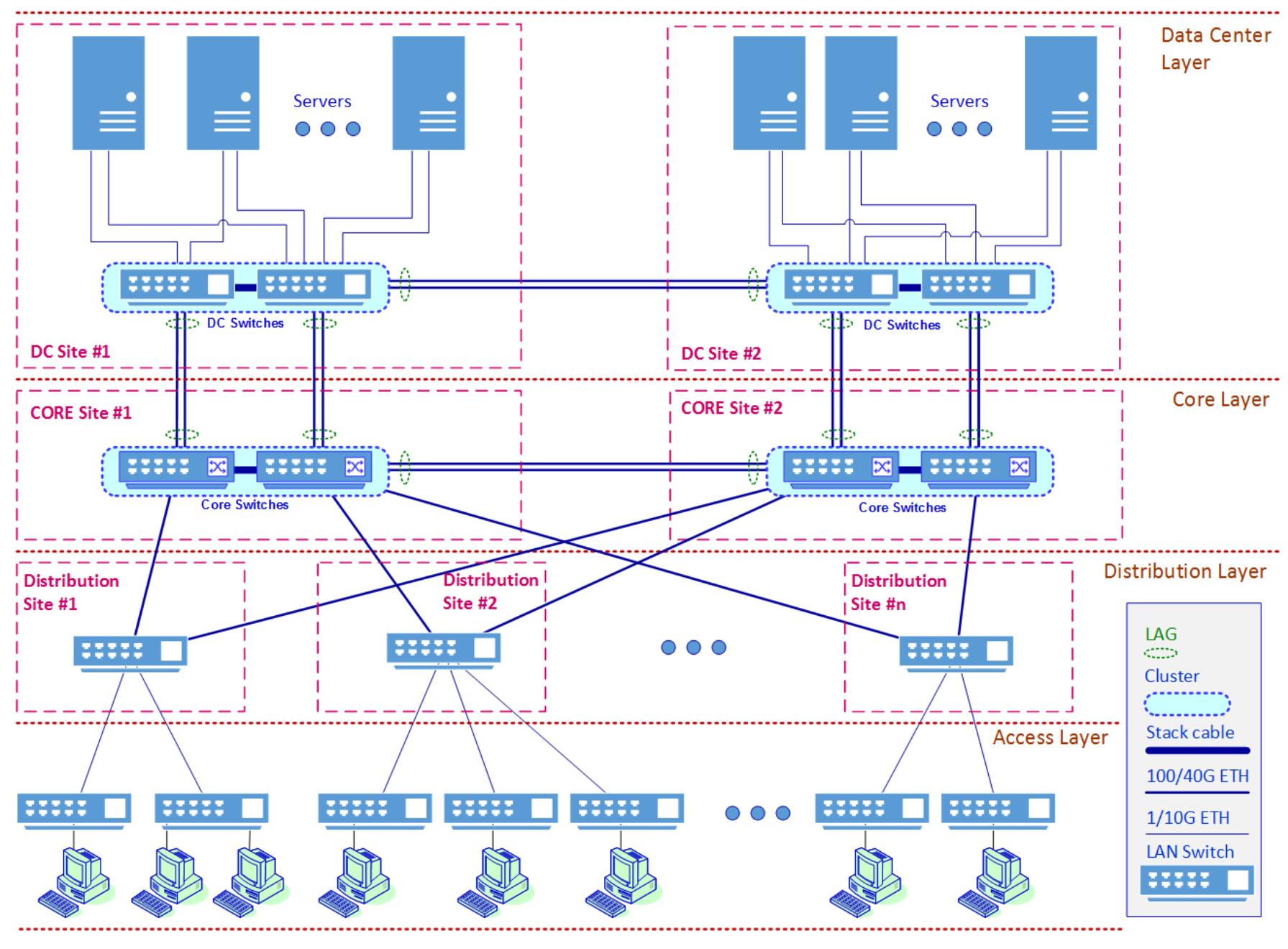

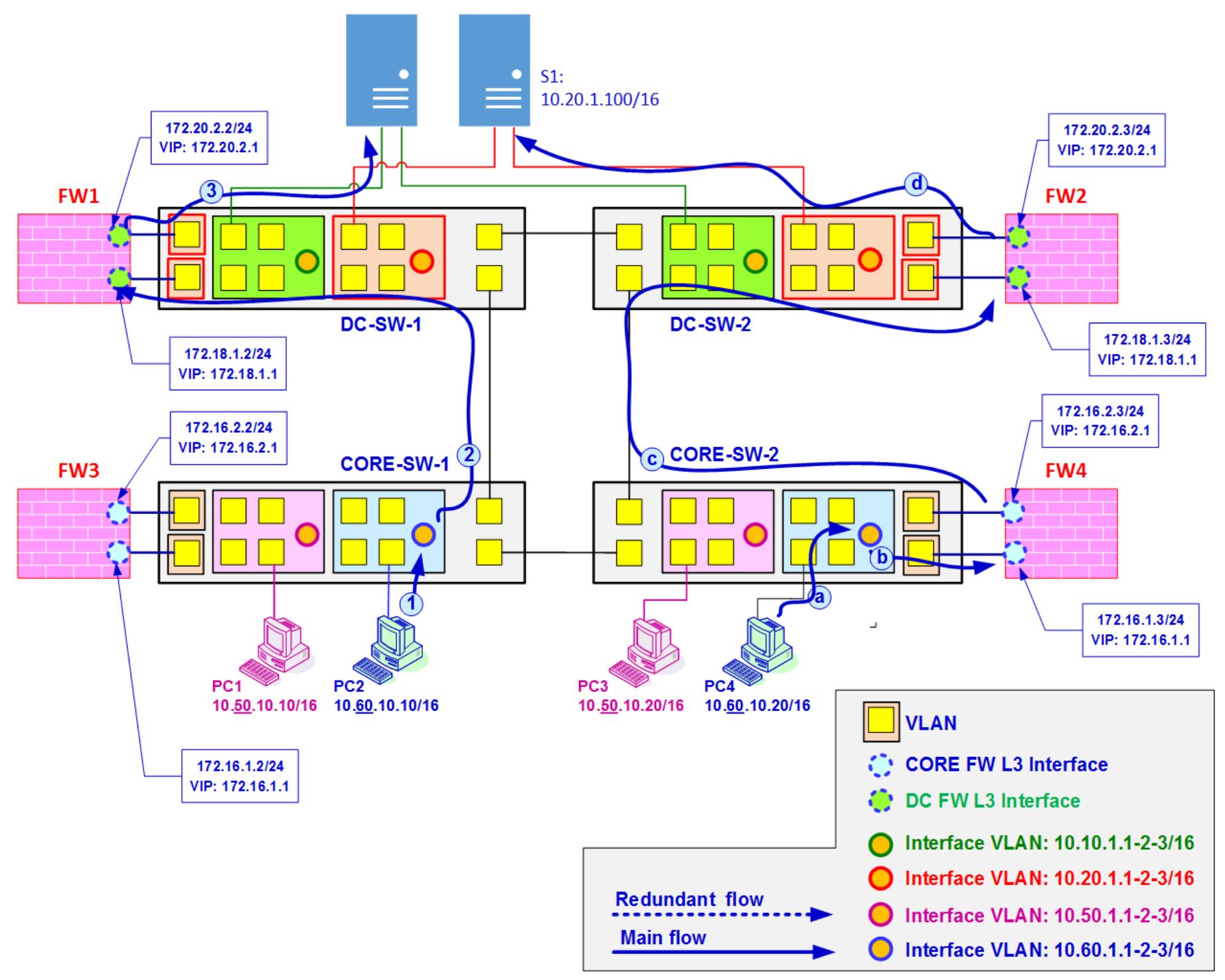

На следующей схеме иллюстрируются сетевые среды ЦОД, ядра и пользователей, которые характерны для сетевой среды предприятия средней руки:

В самом верху мы можем наблюдать коммутаторы ЦОД, причём все серверы подключены двумя кабелями. Такое подключение может реализовываться в виде избыточности портов исключительно для избыточности, либо агрегацией подключений (LAG, Link Aggregation) с целью избыточности и разделения нагрузки. Типичное подключение реализуется двумя кабелями, медными или оптическими, при том что серверы с интенсивной нагрузкой или блейды серверов могут подключаться при помощи 2-4 или более кабелей.

В самой середине мы можем видеть коммутаторы ядра. Как и предполагает их название, они составляют сердцевину всей сетевой среды. Они выполняют соединение между сетевыми средами ЦОД и пользователей, а также они подключают к удалённым площадкам, Интернету и прочим сетевым средам. Само подключение между коммутаторами ядра и коммутаторами ЦОД может реализовываться на Уровне 2 или Уровне 3, причём как с применением технологии перекрытия, так и без неё, как мы это обнаружим позднее в данной главе.

Пользовательская сетевая среда содержит области распределения и доступа. Соответствующий уровень доступа содержит тем коммутаторы, которые соединены с пользователями, в то время как уровень распределения агрегирует коммутаторы доступа. Например, в сетевой среде кампуса может иметься коммутатор распределения для каждого здания или группы зданий, в то время как коммутаторы доступа соединяются с ближайшим из них. Коммутаторы распределения обычно устанавливаются по методологии с избыточностью - то есть по два коммутатора на площадку для соединения обеих.

В своём следующем разделе мы узнаем об Уровне 2 и Уровне 3, исследуя собственно поток данных и то, как эти данные проходят по сетевой среде. Мы опишем различные варианты архитектур и рассмотрим их плюсы и минусы с точки зрения безопасности.

В этом разделе мы обсудим структуру сетевой среды кампуса.

Коммутаторы Уровня 2 это устройства, которые переключают пакеты между портами, в то время как коммутаторы Уровня 3 или маршрутизаторы заглядывают в заголовок Уровня 3 самого пакета и принимают решение о его перенаправлении. Это можно видеть на приводимой далее схеме.

В самом верхнем углу слева мы можем видеть отдельный коммутатор LAN. Мы можем наблюдать некий появляющийся в этом коммутаторе кадр. Затем этот коммутатор просматривает MAC адрес получателя, принимает решение о его направлении и отправляет этот кадр в соответствующий порт получателя; а именно, в порт 3.

Внизу слева, мы можем видеть как кадр пересекает сетевую среду коммутаторов. Это кадр входит в левый коммутатор, который принимает решение перенаправления и отправляет его в порт 3. Порт 3 соединён с портом 1 в правом коммутаторе, который просматривает его MAC адрес и направляет его в свой коммутатор справа; а именно, в порт 4. Такое решение о том как направлять подобные кадры выполняется локально; точнее, это решение принимается в каждом коммутаторе без какого бы то ни было соединения с прочими.

При маршрутизации, как это отражено на нижней схеме схеме слева, решение принимается на Уровне 3. Когда пакет входит в такой маршрутизатор, этот маршрутизатор ищет адрес получателя на Уровне 3, проверяет верен ли получатель пакета по своей таблице маршрутизации и затем принимает решение о маршрутизации и отправляет соответствующий пакет на следующий этап.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

В отображаемых на схеме вверху, D это сокращение для destination address (адреса получателя), а S обозначает source address (адрес источника). Хотя в Ethernet адрес получателя идёт перед адресом источника, для удобства они представлены в одном и том же порядке и для L2, и для L3 - D и S. |

Хотя основными строительными блоками сетей данных являются коммутаторы Уровня 2, к которым подключены сами пользователи, мы также можем пользоваться коммутаторами Уровня 3 на более верхнем уровне - а именно, уровнях распределения, ядра и ЦОД - для деления своей сетевой среды на различные подсети IP. Прежде чем мы двинемся далее, давайте рассмотрим что же из себя представляют коммутаторы Уровня 3.

Наша следующая схема отражает традиционный коммутатор слева и коммутатор Уровня 3 справа. В традиционном маршрутизаторе

мы назначает IP адрес каждому физическому порту - то есть Int1,

Int2, Int3 и

Int4, и соединяемся с коммутатором Уровня 2для каждого из них в том случае, когда

ПК, как в данном примере, подключены через внешний коммутатор.

В коммутаторе Уровня 3 это всё происходит в одной коробке. Интерфейсы Уровня 3 (в Cisco носящие название Интерфейсов VLAN) это настраиваемые в данном коммутаторе программные интерфейсы. VLAN настраиваются и на уровне интерфейса L3 назначаются для каждого. Затем наши внешние устройства подключаются к физическим портам в таком коммутаторе:

Подразделение всей сетевой среды на различные подсети IP предоставляет множество преимуществ: это снабжает нас большей гибкостью при проектировании в том, что каждое подразделение способно получать некую подсеть IP с правами доступа к определённым серверам, могут реализовываться протоколы маршрутизации, широковещательный обмен не покидает маршрутизаторы и при этом вред может наноситься лишь небольшой части всей сетевой среды, а также многое иное.

L3 может реализовываться где угодно в вашей сетевой среде. Когда мы выполняем реализацию L3 в коммутаторах ядра, их IP адреса будут шлюзами по умолчанию для своих пользователей; если мы реализуем Уровень 3 в коммутаторах ЦОД, их адреса будут шлюзами по умолчанию для таких серверов.

Собственно вопросы проектирования сетей данных выходят за рамки данной книги. Тем не менее, важно понимать имеющуюся структуру сетевой среды чтобы разбираться с тем откуда приходят атаки и о необходимых мерах для достижения высокого уровня безопасности.

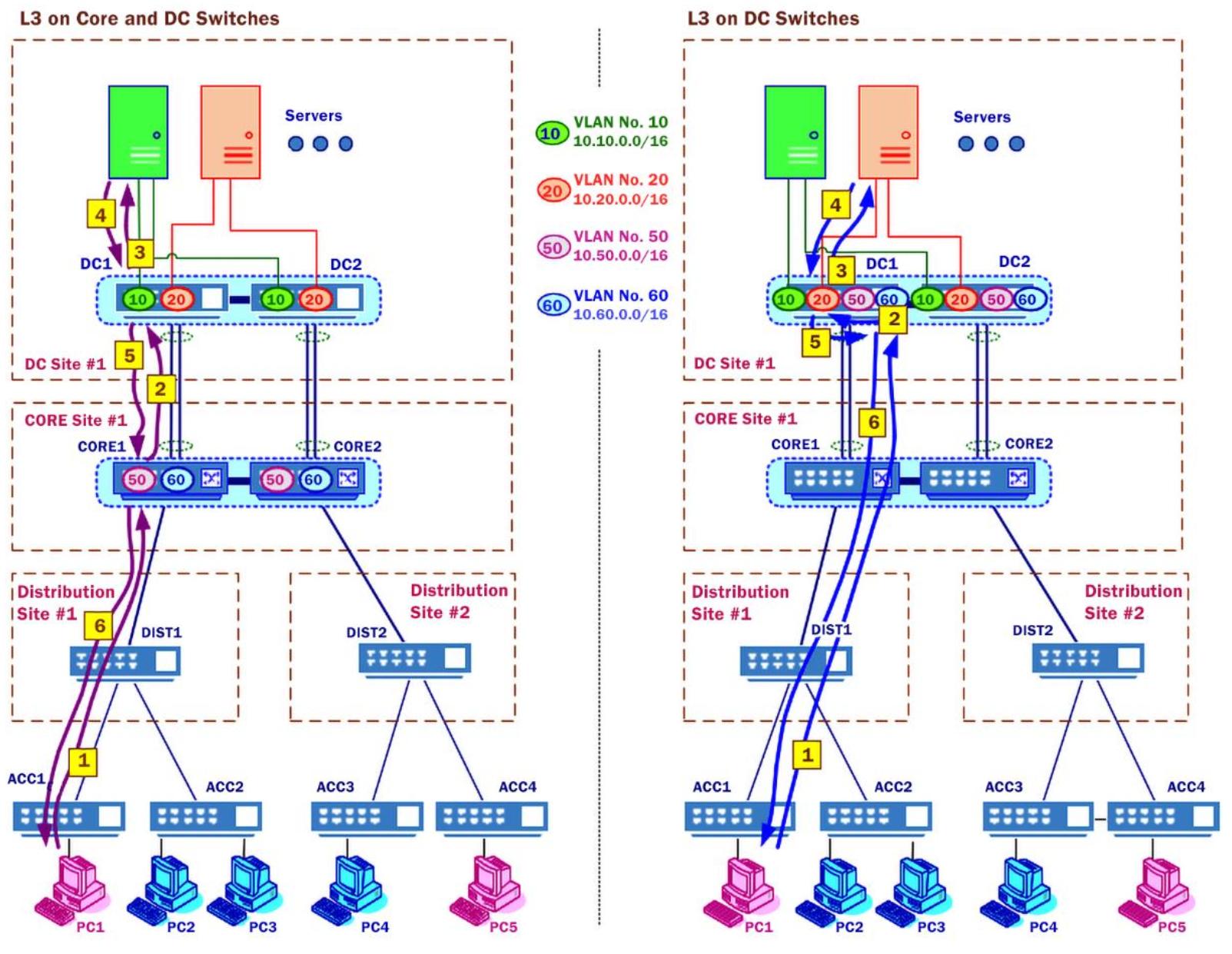

Следующая схема отображает две распространённые топологии - L3 в коммутаторах ядра и ЦОД слева и L3 только в ЦОД справа:

Слева у нас присутствуют такие настройки:

-

Настроенные в коммутаторах ядра VLAN: VLAN50 и VLAN60 это VLAN наших пользователей. Каждая VLAN пользователей содержит различные физические порты и один логический интерфейс L3 - Интерфейс VLAN в терминах Cisco. В данном примере IP адресами интерфейса VLAN50 выступают

10.50.1.1/16, в то время как IP адреса интерфейса VLAN60 это10.60.1.1/16. -

Настроенные в коммутаторах DC VLAN: VLAN10 и VLAN20 это VLAN серверов. Каждая VLAN серверов содержит различные физические порты и один логический интерфейс L3 - Интерфейс VLAN. Например, IP адреса интерфейса VLAN10 выступают

10.10.1.1/16, в то время как IP адреса интерфейса VLAN20 это10.20.1.1/16. -

Шлюзами по умолчанию в сетевых средах пользователей для

10.50.0.0/16и10.60.0.0/16соответственно выступают10.50.1.1и10.60.1.1.

Справа мы можем видеть иную топологию, в которой все имеющиеся VLAN расположены в коммутаторах ЦОД:

-

Все VLAN настроены в коммутаторах ЦОД.

-

Коммутаторы ядра используются исключительно как устройства L2.

-

Шлюзы по умолчанию и в устройствах пользователей, и в серверах расположены в коммутаторах ЦОД.

Давайте рассмотрим следующую схему для конкретного потока данных:

В топологии слева мы можем наблюдать следующее:

-

При отправке пакетов от пользователей в серверы, пользователи из VLAN50 или VLAN60 отправляют пакеты в свой шлюз по умолчанию; то есть в интерфейс L3 левого коммутатора ядра. Отсюда пакеты переправляются в соответствующий интерфейс L3 левого коммутатора ЦОД и его серверы.

-

При отправке пакетов обратно все серверы из VLAN10 или VLAN20 отправляют пакеты в установленный по умолчанию шлюз

10.10.1.1, который находится в левом коммутаторе ЦОД. Все пакеты переправляются в соответствующий интерфейс L3 левого коммутатора ядра и далее пользователям.

В топологии справа мы наблюдаем следующее:

-

Коммутаторы DC выступают шлюзами по умолчанию для всех имеющихся пользователей и серверов, поэтому пакеты от них обоих отправляются в коммутаторы ЦОД, а уже в них происходит перенаправление.

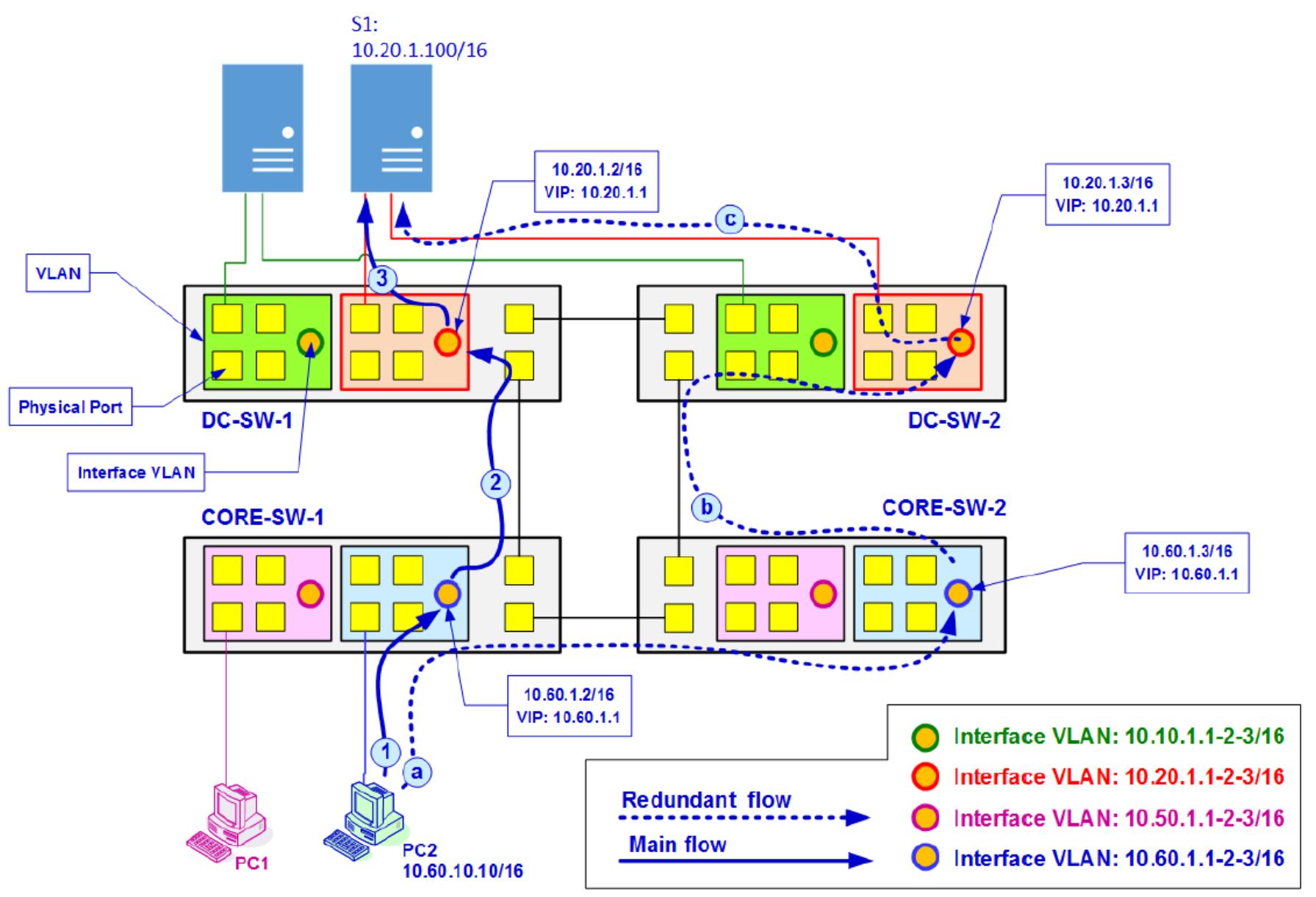

Теперь давайте взглянем на то как пакеты протекают по нашей сетевой среде. Данный пример приводится для того варианта, когда Интерфейсы L3 пользователей расположены в коммутаторах ядра.

На приводимой ниже схеме ПК с адресом 10.60.10.10/16 отправляет сведения в свой

сервер в 10.20.1.100/16. Давайте рассмотрим основной и избыточный потоки:

В сетевой среде при обычных обстоятельствах - то есть, когда работают все компоненты нашей сетевой среды - данные будут протекать так:

-

Когда PC2 отправляет пакеты в сервер, они следуют в её шлюз по умолчанию (1); а именно,

10.60.1.1в нижнем левом коммутаторе ядра. -

Из

10.60.1.1эти пакеты переправляются в10.20.1.1в верхний левый коммутатор ЦОД (2). -

Из

10.20.1.1эти пакеты направляются в верхний сервер; точнее, в10.20.1.100/16(3).

Если происходит некий отказ, как в нашем примере на Рисунке 1.4, при выходе из строя коммутатора ЦОД (DC-SW-1), происходит следующее:

-

Значение MAC адреса теперь узнаётся на коммутаторе ЦОД справа (DC-SW-2), а оттуда о нём узнаёт коммутатор ядра справа (CORE-SW-2).

-

Пакеты отправляемые из PC2 в его сервер пакеты будут направляться в коммутатор ядра справа (a).

-

Этот правый коммутатор ядра направляет пакеты на следующий этап (b), которым выступает коммутатор ЦОД справа (DC-SW-2).

-

Этот правый коммутатор направляет пакеты в надлежащий сервер (c).

Распространённой практикой в архитектуре сетевой среды является добавление межсетевых экранов в два расположения сети предприятия - межсетевые экраны ЦОД и межсетевые экраны ядра. Межсетевые экраны ЦОД более распространены и применяются для защиты своего ЦОД, в то время как межсетевые экраны ядра защищают различных пользователей и области в своей сетевой среде.

Приводимая далее схема иллюстрирует типичную сетевую среду:

В данном случае у нас имеются межсетевые экраны со следующими функциональными возможностями:

-

Межсетевые экраны ЦОД: Эти межсетевые экраны защищают собственно ЦОД. В таких межсетевых экранах мы обычно обладаем Фильтрацией пакетов, Проверкой учёта состояния соединения, Определением инструкций и Фильтрацией приложений.

![[Замечание]](/common/images/admon/note.png)

Замечание Фильтрация пакетов это термин, который обозначает фильтрацию пакетов согласно сведений Уровня 3 (IP) и Уровня 4 (TCP/UDP). Проверка учёта состояния соединения это механизм отслеживания направления пересекающего данный межсетевой экран обмена, подлежащего отправке в ту сторону, в которую стартовал данный сеанс. Определение инструкций это механизм защиты против попыток вторжения в вашу сетевую среду. Фильтрация приложений это работающий на Уровне 7 механизм, основывающийся на соответствующем приложении и его содержимом. Дальнейшее обсуждение этих механизмов и прочего, в том числе как их применять и как их упрочнять, будет предоставлено в этой книге далее.

-

Межсетевые экраны ядра: Применяются для защиты различных областей вашей сетевой среды, например, различных подразделений, различных компаний в одном и том же кампусе и тому подобное.

Вот поток данных в защищённых межсетевым экраном сетевых средах:

Данные могут протекать в нескольких направлениях, причём с несколькими уровнями защиты:

-

В нашем первом примере PC2, которая обладает адресом

10.60.10.10, отправляет данные в свой шлюз по умолчанию; то есть в интерфейс IP из своей VLAN (1). Отсюда пакеты направляются в межсетевой экран ЦОД (FW1) слева вверху (2) и далее в соответствующий сервер (3). -

Второй вариант, это когда PC4, расположенная справа, отправляет пакеты в свой сервер. Это происходит при прохождении таких пакетов через первый уровень безопасности - межсетевой экран ядра FW4. Пакеты от этого PC отправляются в его шлюз по умолчанию; а именно, в IP интерфейса соответствующей VLAN (a). Отсюда они направляются в межсетевой экран ядра (FW4, b), в межсетевой экран ЦОД (FW2, c) и в необходимый сервер (d).

-

Существует множество прочих вариантов, включая направление пакетов от конкретного пользователя через его межсетевой экран ядра во внешние сетевые среды, направление пакетов между пользователями через имеющиеся межсетевые экраны ядра и так далее.

При построении сетевой среды традиционного предприятия его структура сети обеспечивает единственный момент: чтобы направляемые от источника к получателю пакеты следовали максимально быстро.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Максимально быстро (as fast as possible) в терминах сетевых данных может достигаться четырьмя параметрами: Полосой пропускания, Задержкой, Джиттером и Потерей пакетов. Полоса пропускания определяется как число бит в секунду, которое способна предоставлять данная сетевая среда. Задержка это RTT (Round-Trip Time, время в оба конца) в секундах, которое требуется пакетам до получателя и получаемого обратно у отправителя отклика. Джиттер (Дрожание) определяется как разброс по задержкам и измеряется в процентах. Потеря пакетов это значение пакетов в процентном отношении, которое было утрачено при передаче. Различные приложения требуют различные параметры - некоторые нуждаются в высокой Полосе пропускания; другие чувствительны к задержкам и Дрожанию, в то время как какие- то чувствительны у Потерям пакетов. Сетевые атаки на линию взаимодействия способны вызывать деградацию в значении производительности одного или всех этих параметров. |

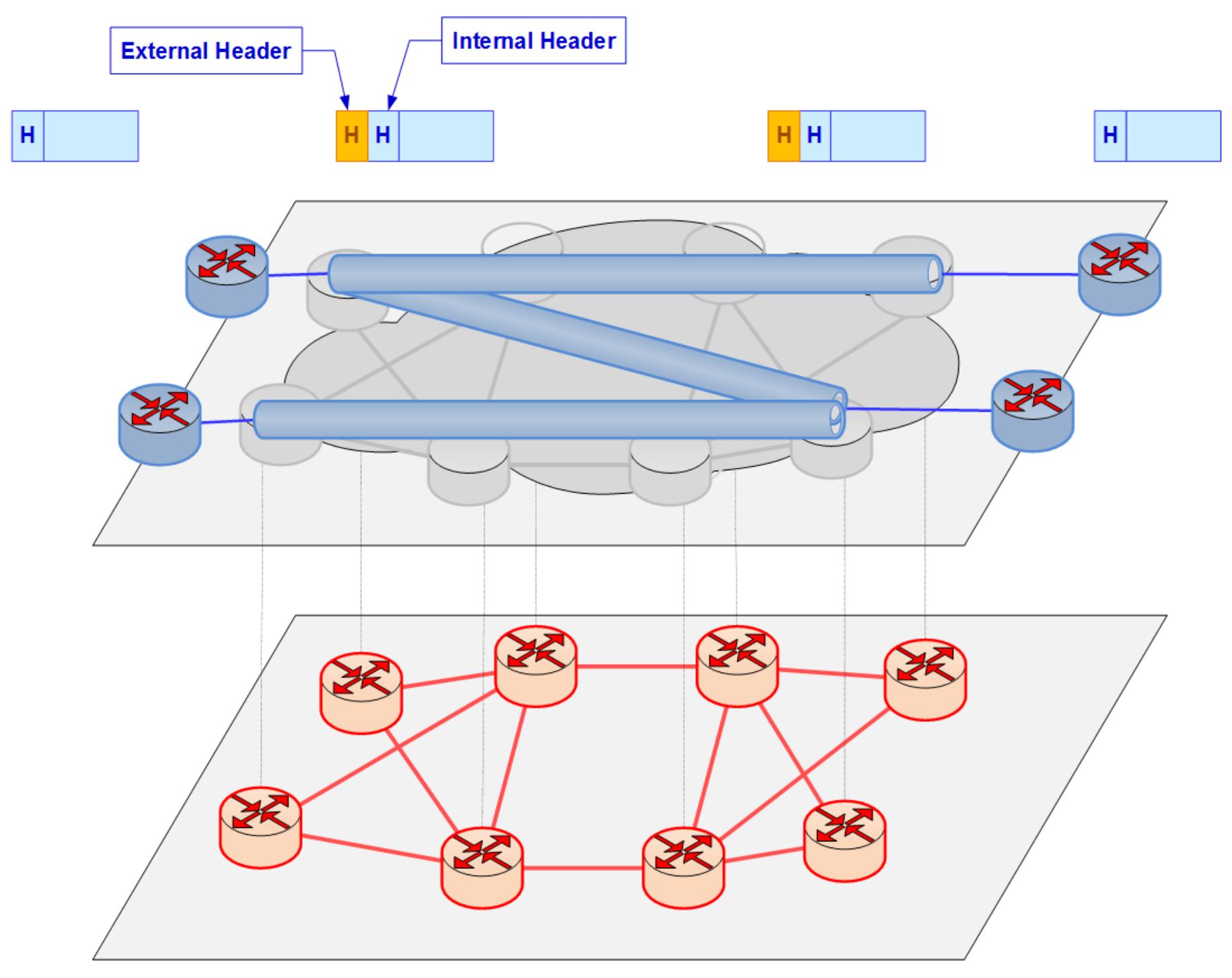

Технология перекрытия (overlay) предоставляет вашей сетевой среде дополнительные функциональные возможности, подобно тому как мы устанавливаем виртуальные сети поверх физических. В таком случае физическая сеть носит название лежащей в основе (базовой), а виртуальная сеть именуется оверлейной (перекрывающей), как это отражено на следующей схеме:

Здесь мы можем наблюдать стандартную сетевую среду, которая составлена из маршрутизаторов с соединениями между ними. Перекрывающая сетевая среда составлена из сквозных туннелей, создающих виртуальную сеть.

Существуют различные оверлейные технологии, такие как VxLAN, EVPN и другие. Основной принцип состоит в том, что все пакеты из внешней сетевой среды направляются через установленный туннель перекрытия в инкапсулированных пакетах, причём отправляются своему получателю, а их извлечение происходит на выходе в самом получателе.

Поскольку биты в конечном итоге передаются по линиям связи, атаки как на базовое, так и на оверлейное соединения способны оказывать влияние и вызывать время простоя в такой сетевой среде.

Теперь, когда мы обсудили организацию сетевой среды, давайте обсудим связь с миром; то есть периметр.

Сетевой периметр это граница между вашей частной управляемой локально сетевой средой предприятия и общедоступными сетевыми средами, такими как Интернет.

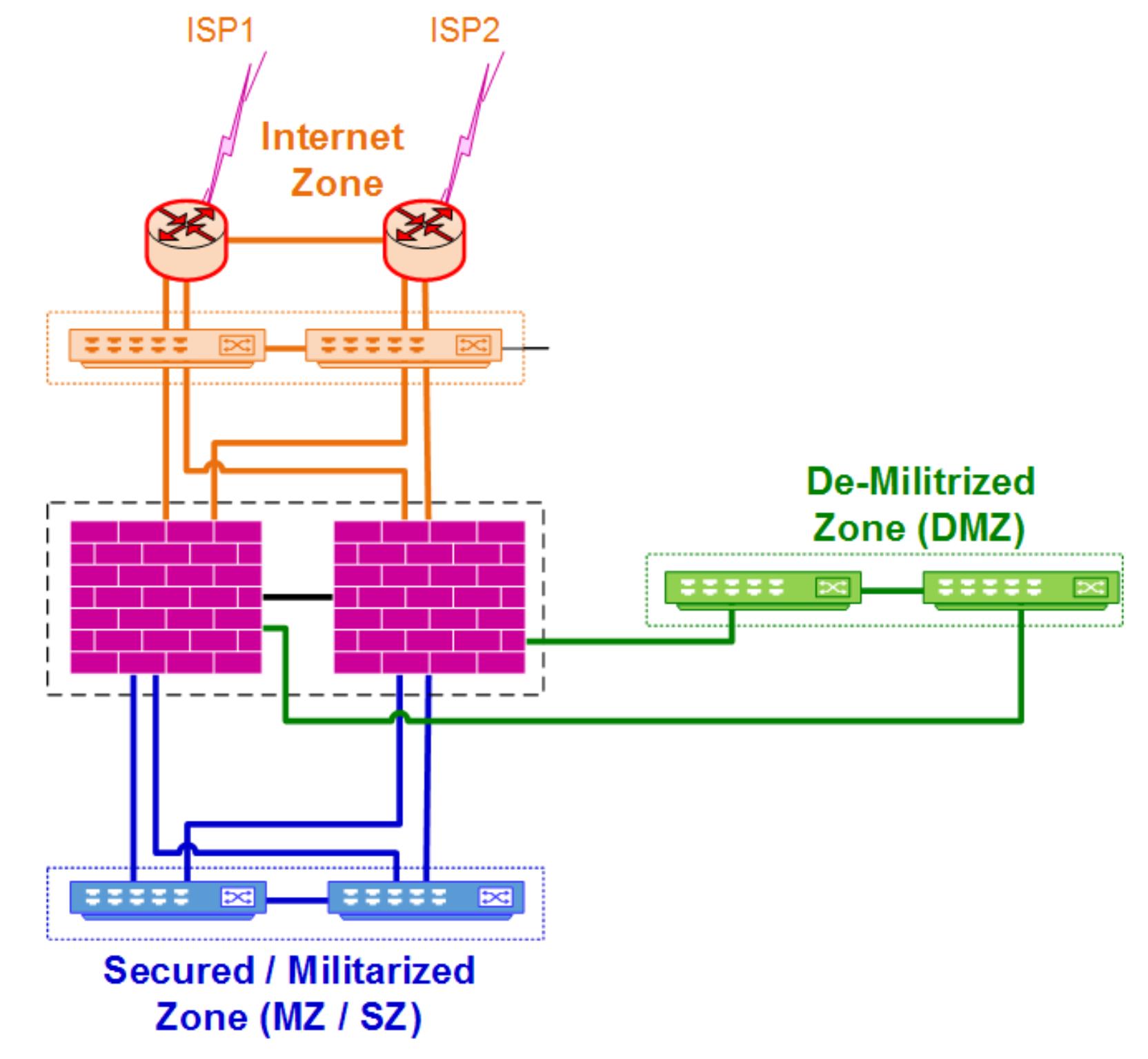

Сетевой периметр , как это показано на схеме ниже, содержит межсетевые экраны, IDPS (Intrusion Detection and Prevention Systems, Системы обнаружения и предотвращения внедрений), учитывающее особенности приложений программное обеспечение и песочницы для предотвращения передачи во внутреннюю сетевую среду вредоносного программного обеспечения:

В периметре имеются три зоны, который выступают в качестве границ между частной сетевой средой организации и Интернетом:

-

Внутренняя зона: Это та область, которая применяется для пользователей и серверов организации. Она также именуется зоной доверия. Это именно та зона, в которой имеется наивысший уровень безопасности. В такую внутреннюю зону нет никакого дозволенного доступа из внешних зон, а весь доступ, если таковой необходим, должен выполняться через DMZ.

-

DMZ (Демилитаризованная зона): Здесь располагается та область, в которой допустим с ограничениями доступ пользователям из Интернета. Здесь будет, например, почтовые ретрансляторы, которые получают электронные письма с внешних серверов и пересылают их на внутренний сервер в защищённой зоне (SZ, Secured Zone), а также веб- сайты и прокси- серверы, которые действуют как устройства посредников для контроля доступа к важным серверам и прочее.

-

Внешняя зона: Это набор внешних сетевых сред, таких как ISP (Internet Service Providers, Поставщики интернет- услуг) и прочие внешние подключения.

Обычно их архитектура более сложная; для разных целей может иметься несколько DMZ, для разных подразделений и организаций разные SZ и так далее. Имеющийся кластер межсетевых экранов также может быть распределённым когда каждый межсетевой экран пребывает в ином местоположении и может иметься более двух межсетевых экранов.

При архитектуре с Нулевым доверием (Zero-Trust), созданной Джоном Киндервагом из Forrester Research, мы говорим об ещё более глубокой сегментации вашей сетевой среды, когда мы выявляем защищённую поверхность, состоящую из критически важных сетевых DAAS (Data, Assets, Applications, and Services - Данных, активов, приложений и служб), а также о проектировании топологии межсетевого экрана и защиты в соответствии с ней. При такой архитектуре мы говорим о доверенной области, которая предназначена для пользователей и серверов, области без доверия, предназначенной для внешних подключений, таких как Интернет и об общедоступных областях, которые предназначены для интерфейсных устройств и служб, доступ к которым осуществляется из внешнего мира.

В таком периметре может реализовываться дополнительное программное обеспечение: систем выявления проникновений и их предотвращения, песочниц, которые запускают подозрительное программное обеспечение, выгружаемое из Интернета, веб- и мейл- фильтры и прочее. Всё это может реализовываться как программное обеспечение в межстевом экране, либо в виде внешних устройств.

Атаки с периметра это распространённое явление. Могут иметься вредоносные вебсайты, электронная почта с вредоносными включениями, попытки проникновения и многое иное.

Атаки сетевых данных могут сосредотачиваться как на самой сетевой среде, так и на сетевых компонентах. Теперь, когда мы обсудили имеющуюся сетевую топологию, давайте изучим как собираются все сетевые компоненты.

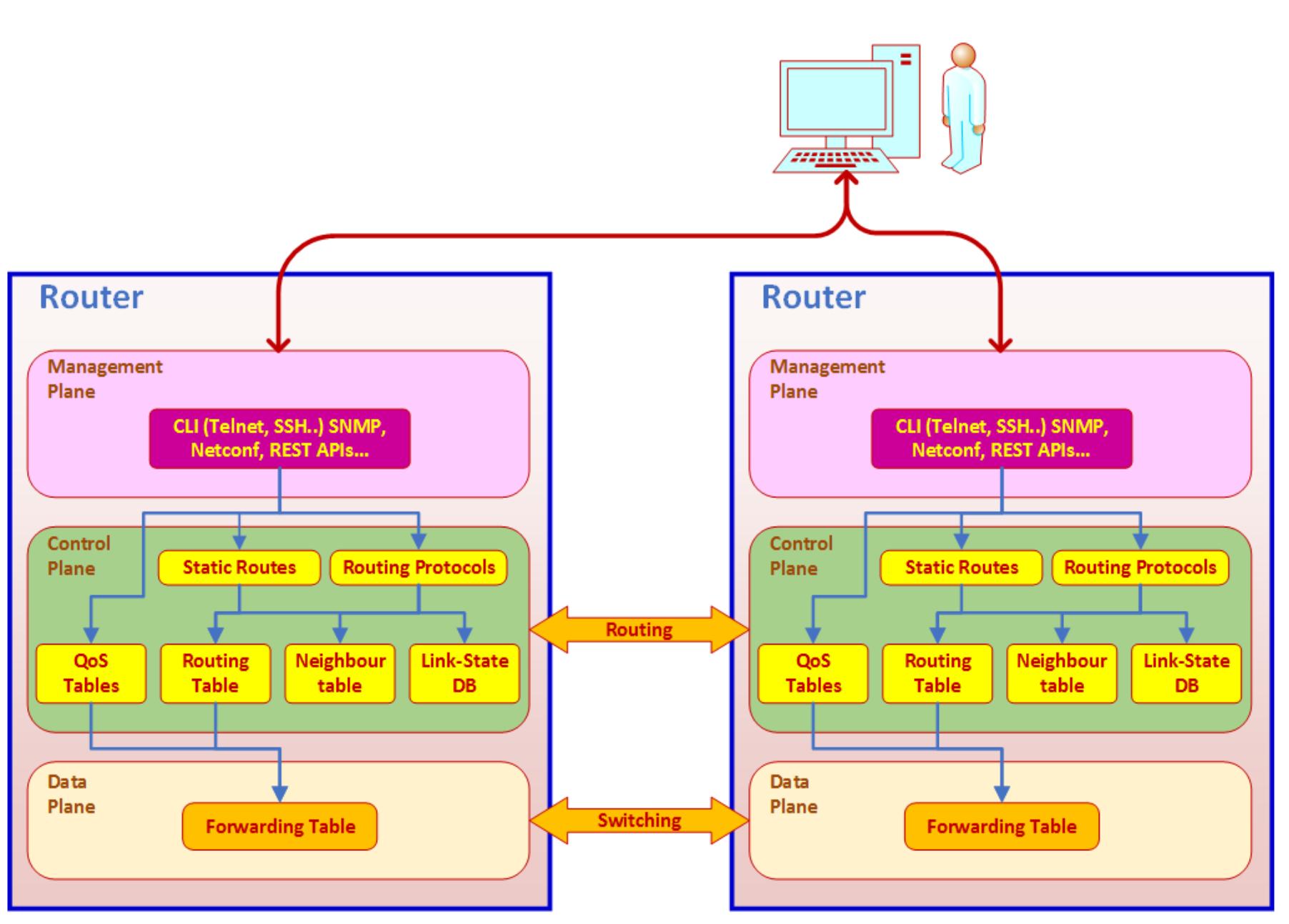

Сетевые устройства выполняют три различные операции:

-

Обработка и передача данных по пути следования. Это носит название Плоскости данных.

-

Принимать решение о пересылке данных. Это именуется Плоскостью контроля.

-

Позволяет администратору или системе управления отдавать команды и считывать сведения с самого устройства. Это называется Плоскостью управления.

Следующая схема отображает как функционируют эти три плоскости:

Здесь мы можем наблюдать имеющиеся цели плоскостей данных, контроля и управления.

Плоскость данных отвечает за пересылку сведений. Она получает инструкции от своей Плоскости контроля, такие как таблицы маршрутизации, а также переправляют пакеты от порта к порту. Имеющиеся таблицы переадресации способны обучаться на различных функциях Плоскости контроля. Например, в Плоскости контроля могут работать несколько протоколов маршрутизации и при этом результатом их работы будет единая таблица маршрутизации, транслируемая в единую таблицу переадресации Плоскости данных.

Эта Плоскость данных несёт ответственность за обработку и доставку пакетов, поэтому она реализуется в сетевых интерфейсах и устройствах ЦПУ.

Атаки на таблицы переадресации могут достигаться за счёт переполнения сетевой среды, например, атаками наводнения ссылками (link flooding) и атаками DDoS (Distributed Denial of Service, Распределёнными отказами в обслуживании).

Плоскость контроля это то место, в котором определяется как должны переправлять данные в Плоскости данных. Плоскость контроля содержит протоколы маршрутизации, которые обмениваются сведениями между маршрутизаторами, протоколами группового обмена, протоколами QoS (Quality of Service, Качества обслуживания) и многими прочими протоколами, исполняемыми в Плоскости контроля, а их результатом выступает таблица переадресации, которая строится в соответствующей Плоскости данных.

Плоскость контроля это часть программного обеспечения сетевого устройства и она исполняется в ЦПУ своего устройства.

В Плоскости контроля может осуществляться большое число атак. Некоторые из них просто пытаются загружать ресурсы своего устройства (такие как ЦПУ и память), в то время как иные пробуют отклонять обмен, наполняя кэши ARP соответствующего устройства с тем, чтобы пакеты переадресовывались в неверном направлении и так далее.

Плоскость управления отвечает за взаимодействие с соответствующим сетевым устройством, причём это либо взаимодействия с системой управления через такие протоколы как SNMP или NetFlow, REST API, либо прочие методы, с которыми может работать это устройство, либо взаимодействие с оператором при помощи CLI (Command-line Interface, Интерфейса командной строки), веб- интерфейса или выделенного клиента.

Такая Плоскость управления целиком реализуется программным образом. Атаки на Плоскость управления в целом пытаются прорваться в её сетевое устройство для регистрации в нём, как человеком так и машинным способом, и выполнить настройки в нарушении политики предприятия с намерением разрушения или подрыва активности сетевой среды.

Теперь, когда мы обсудили сетевые устройства и их структуру, давайте поговорим о новых проектах в сетевых устройствах данных; а именно об SDN и NFV.

SDN и NFV это технологии начала 2010-х, которые виртуализируют сетевые операции. В то время как SDN это технология, котрая пришла из сетевой среды предприятия и Центров обработки данных, NFV подоспела из мира NSP (Network Service Provider, Поставщиков сетевых услуг). Давайте рассмотрим что они собой представляют и угрозы безопасности для реализуемых ими сетевых сред.

SDN отделяют Плоскость данных от Плоскости контроля, создавая программно определяемую сетевую инфраструктуру, которая способна вручную или автоматически приспосабливаться под требования приложения.

В то время как в традиционных сетевых средах, происходит обмен между сетевыми устройствами, которые изучают имеющуюся топологию сетевой среды и пересылают пакеты, в SDN её коммутаторы представляют собой простые устройства, которые пересылают пакеты в соответствии с командами, которые они получают от своего сетевого контроллера.

Рассмотрим, к примеру, сетевую среду маршрутизаторов. В традиционных сетях происходит следующее:

-

В Плоскости контроля: Протоколы маршрутизации обмениваются сведениями маршрутизации между собой, проверяют такие ограничения как требования ACL (Access Control Lists, Списков управления доступом) и QoS и заполняют таблицы маршрутизации.

-

В Плоскости данных: Из таблиц маршрутизации строятся таблицы переадресации. Затем, при поступлении в соответствующий маршрутизатор пакета, этот маршрутизатор переправит его в соответствии со своими таблицами переадресации.

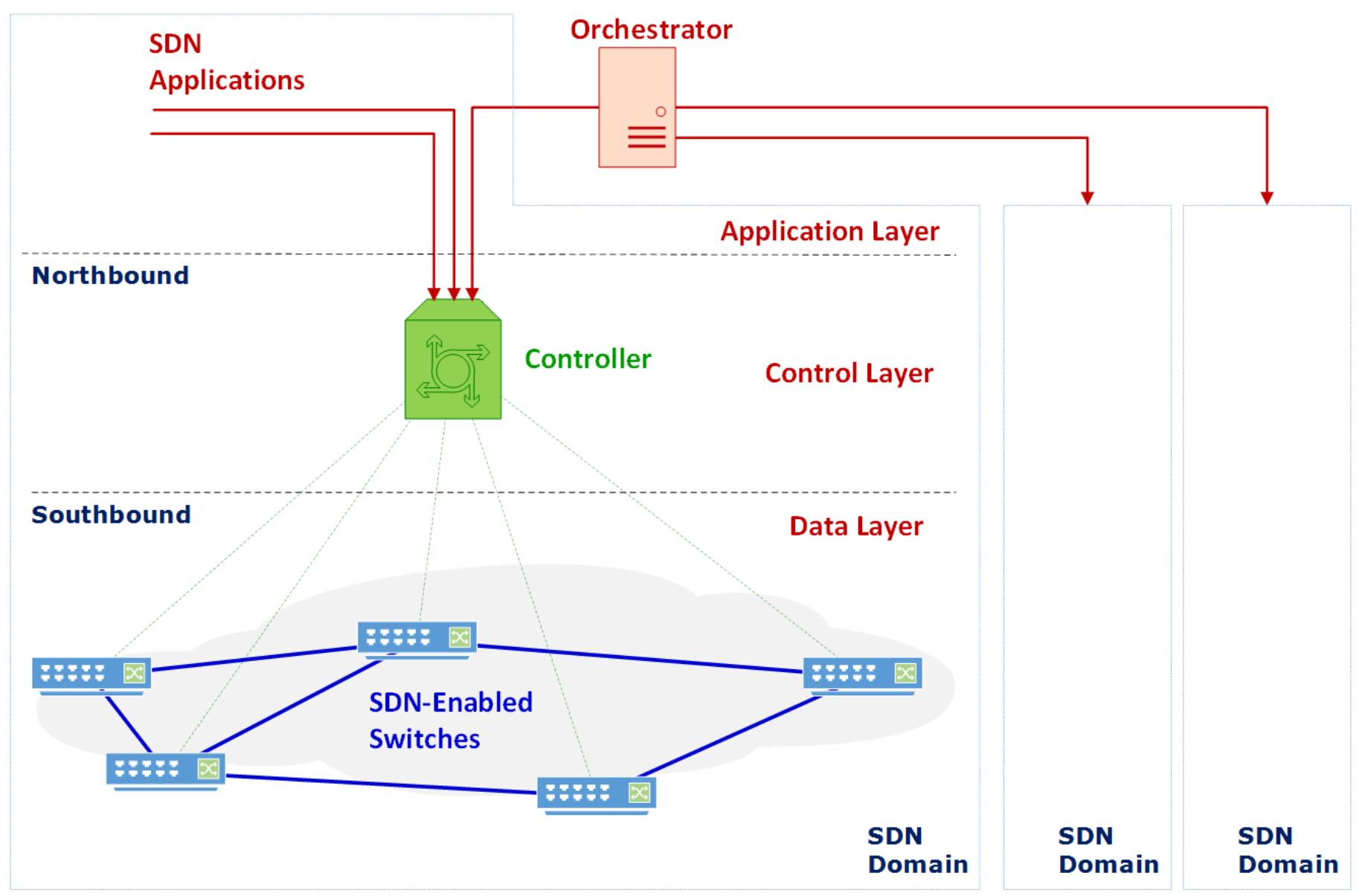

Приводимая далее схема отображает пример сетевой среды SDN:

В этой сетевой среде у нас имеется центральный контроллер, который выступает мозгом всей сети. Это контроллер действует в качестве Плоскости контроля для сетевой среды целиком. Когда открывается новый сеанс и пакеты отправляются по данной сетевой среде, всякий получающий свой первый пакет коммутатор отправляет запрос этому контроллеру, запрашивая у него как его перенаправлять. После получения соответствующего отклика эти коммутаторы сохранят его в своих таблицах переадресации. С этого момента согласно ним будут переправляться все пакеты. Это осуществляется через направленный на юг интерфейс при помощи таких протоколов как OpenFlow или Netconf. Соединения из контроллера к его коммутатору устанавливаются поверх TCP (Transport Control Protocol), причём предпочтительно с TLS (Transport Layer Security).

В ориентированном на север интерфейсе такой контроллер отправляет и получает сведения в и из приложений SDN через стандартные API, такие как RESTful. Приложения SDN могут быть приложениями, которые реализуют сетевые функциональные возможности, такие как маршрутизаторы, межсетевые экраны, балансировщики нагрузок или прочие сетевые возможности. Например, некое приложение SDN это SD-WAN Bold (Software-Defined – Wide Area Network, Программно определяемая глобальная сеть), которая предоставляет соединение между удалёнными площадками и линиями Интернета.

Некий домен SDN это все устройства в одном и том же контроллере SDN. Для контроля над множеством доменов SDN применяется оркестратор сети. Например, когда LAN предприятия подключается через частную службу SD-WAN, будут иметься три контроллера - два контроллера для двух LAN и один контроллер для SD-WAN. Именно оркестратор контролирует полную связность.

В SDN могут применяться некоторые прорехи безопасности:

-

Атаки на соединения между имеющимися контроллерами и их коммутаторами SD, которые реализованы поверх стандартных подключений TCP со стандартными номерами портов.

-

Атаки на сетевые контроллеры и оркестраторы.

-

Атаки на коммутаторы Плоскости данных.

Позднее в этой книге мы более подробно обсудим данные риски.

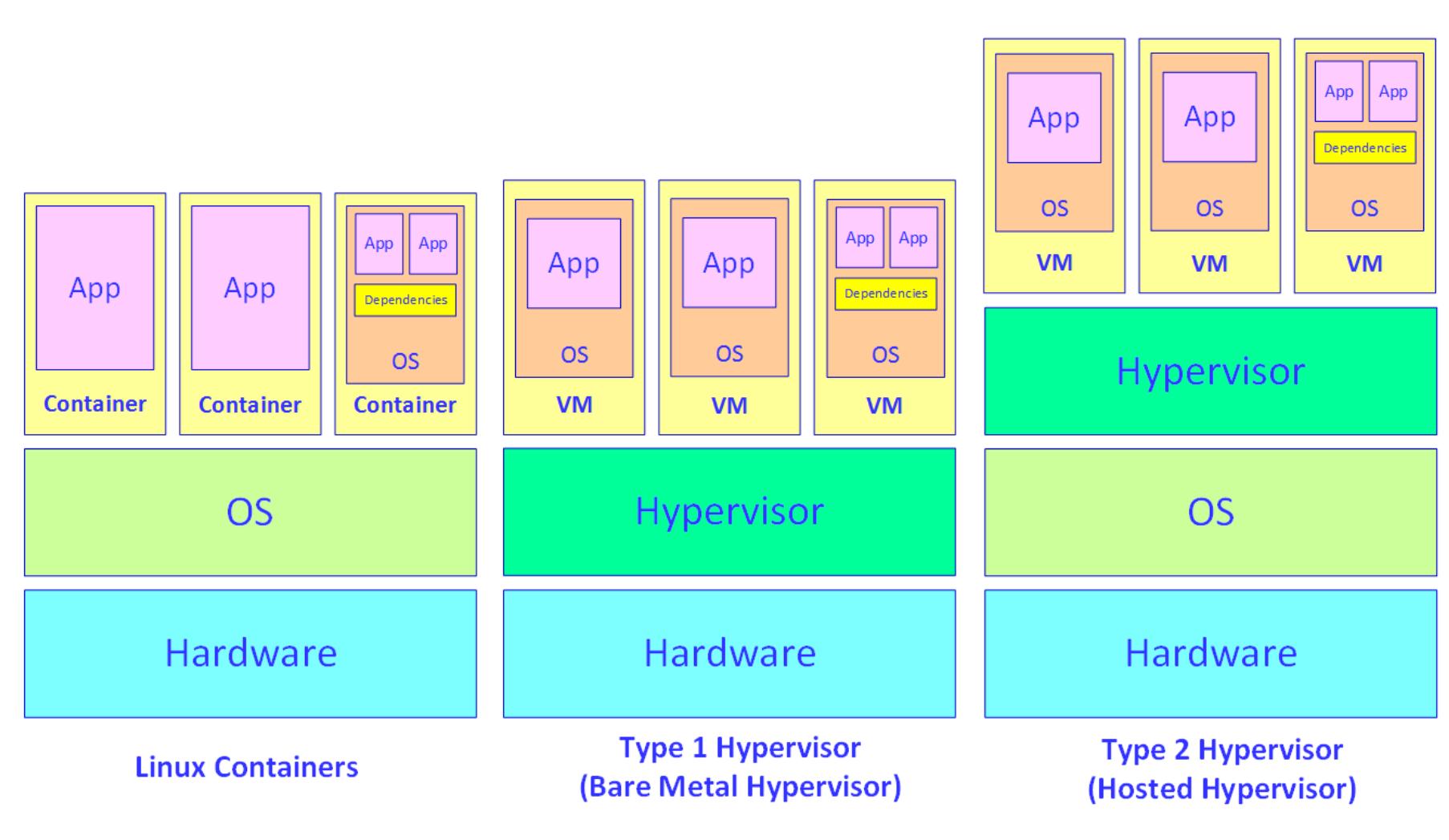

Применительно к миру сетевых сред NFV пользуются понятием вычислительной виртуализации. Именно эта концепция применяется вместо выделенного оборудования под каждую сетевую функцию, в то время как мы применяем стандартное оборудование Off The Shelf (Off The Shelf, С полки), причём совместно со стандартными ВМ (VM, Virtual Machine), в то время как сетевые функции исполняются этими ВМ. Прежде всего, давайте взглянем на сами платформы, которые размещают эти приложения:

Наша предыдущая схема отображает как устанавливаются необходимые сетевые приложения. В случае контейнеров Linux, такие виртуальные машины реализуются в виде контейнеров Linux, в то время как сами приложения устанавливаются в таких контейнерах совместно или обособленно.

Гипервизор с Типом 1 устанавливается непосредственно поверх аппаратных средств. Здесь мы можем обнаружить наиболее распространённые Гипервизоры, такие как VMWare ESX/ESXi, Microsoft Hyper-V и Citrix XenServer.

Гипервизоры с Типом 2 устанавливаются поверх имеющейся операционной системы своего хоста. Тут мы можем найти основанные на ПК Гипервизоры, такие как Рабочие станции VMWare, Виртуальные ПК Microsoft и Virtual Box Oracle.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Некая ВМ это имитация вычислительной системы, которая предоставляет функциональные возможности физического компьютера. Гипервизор это фрагмент программного обеспечения, который запускает такие ВМ. Существует два типа Гипервизоров - Тип 1, который запускается непосредственно поверх системного оборудования и Тип 2, который исполняется под управлением операционной системы своего хоста. Самый первый Гипервизор был разработан в 1960-е IBM, iVMWare ESX (позднее ESXi) увидел свет в 1999, XEN от Citrix появился в 2003, а годом позднее вышел Hyper-V от Microsoft. В мире Linux он стартовал в традиционных платформах UNIX, таких как Sun Solaris до выхода в свет KVM и Dockers Linux. Основная цель их всех проста - действенно заботиться о большом числе приложений поверх различных ОС, которые независимо запускаются на одном и том же оборудовании.. |

На сетевом рынке NFV преобладают контейнеры Linux. Они могут быть маршрутизаторами, коммутаторами, межсетевыми экранами, устройствами безопасности и прочими приложениями в сетевой среде ЦОД. Они могут также быть ячеистыми сетевыми компонентами, которые устанавливаются в одних и тех же аппаратных средствах. Модель NFV отображена на приводимой ниже схеме:

Архитектура NFV составляется следующим образом:

-

Вычислительное оборудование, содержащее ресурсы вычислений и хранения

-

Виртуальные ресурсы; а именно, те ресурсы, которые выделяются необходимым ВМ

-

VFN, которые являются соответствующими ВМ с установленными в них приложениями - маршрутизаторы, межсетевые экраны, ячеистые компоненты ядра и прочие сетевые функциональные возможности

-

EM (Element Managers, Диспетчеры элементов), которые управляют необходимыми сетевыми функциональными возможностями

-

MANO (Management and Orchestration, Управление и оркестрация), совместно с OSS (Operations Support Systems, Системами поддержки операций) и BSS (Business Support Systems, Системами поддержки ведения дел)

Когда мы рассматриваем риски безопасности приложения NFV, нам следует рассматривать потенциальные атаки во всём программном стеке целиком, от его операционной системы к Гипервизору, ВМ и самим приложениям.

SDN и NFV предназначены для перехода от аппаратных областей к виртуальным сетевым средам. Теперь давайте сделаем ещё один шаг в сторону облачного приложения и увидим как мы способны реализовывать в нём сетевую среду.

Существуют различные типы облачных служб. Самые основные иллюстрируются следующей схемой:

Давайте более подробно взглянем на упомянутые в предыдущей схеме облачные вычислительные службы:

-

IaaS (Infrastructure as a Service): Это облачные службы, которые предоставляют нам те аппаратные средства и ВМ, которые требуются для запуска необходимой среды. При использовании IaaS нам лишь требуется установить, настроить и поддерживать операционные системы, приложения, данные и управление доступом пользователей.

-

PaaS (Platform as a Service): Эти облачные службы предоставляют собственно платформу - то есть необходимые оборудование и программное обеспечение - так что сам пользователь способен непосредственно устанавливать свои приложения.

-

SaaS (Software as a Service): Такие облачные службы предоставляют нам необходимое программное обеспечение с тем, чтобы мы были способны подключаться к этому программному обеспечению и работать с ним.

Теперь, когда мы рассмотрели всю сетевую структуру и ей топологии, сетевую виртуализацию и как они реализуются, а также различные типы облачных служб и как мы подключаемся к облачному решению, давайте поговорим об имеющихся рисках и что может пойти не так в каждой из частей.

Теперь, когда мы ознакомились с сетевыми структурами и соединениями, давайте бросим взгляд на потенциальные угрозы, типы атак и их потенциальные варианты. Давайте рассмотрим следующую схему и посмотрим что может пойти не так:

Риски могут подразделяться следующим образом:

-

Угрозы, которые вызывают время простоя для всей среды ИТ или её части. Здесь основная опасность состоит в недоступности ИТ ресурсов для организации. Угроза в этом случае может начинаться с относительно незначительных проблем, например, потери рабочего времени, но также может быть и критически важным для зависящих от сетевой среды организаций, а утрата вычислительных ресурсов способна приводить к невосполнимому ущербу.

-

Вызывающие разрушение данных организации угрозы: В данном случае у нас имеются связанные с уничтожением или кражей данных организации риски. Всё зависит от самой организации - в одних случаях критично и то и другое, в иных - только одно из них, а в некоторых - ни один из них.

Различные типы атак способны вызывать отсутствие доступа, причём прочие типы могут разрушать сами данные. В своём следующем разделе мы рассмотрим критически важные моменты в ИТ среды любой организации и каковы результаты таких атак.

Давайте начнём с Интернета. Время от времени мы слышим, что "треть интернета пребывает под атакой" (Science Daily, November 1, 2017), "Китай систематически угоняет интернет- обмен" (ITnews, October 26, 2018), "Российская телекоммуникационная компания похитила интернет обмен основных сетей - случайность или злонамеренное действие?" (Security Week, April 7, 2020), "Российская телекоммуникационная компания ворует интернет- обмен Google, AWS, Cloudflare и прочих. На этой неделе Ростелеком причастен к инциденту с перехватом BGP, что затронуло более 200 CDN и поставщиков облачных ресурсов" (ZDNet, April 5, 2020) и многое иное.

Что это? Как это работает? Атаки на саму сетевую среду Интернет обычно блокируют или замедляют доступ к Интернету, помимо атак, которые перенаправляют обмен, чтобы он попадал в пункт назначения через сеть злоумышленника или вообще попадал не туда.

В первом случае, когда злоумышленник пытается помешать пользователям применять Интернет, он обычно применяет атаки типа DoS или DDoS.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

DDoS атаки это очень широкий диапазон атак, которые стремятся предотвращению применения пользователем службы. Службой может быть сетевая среда, сервер, который предоставляет некоторые службы или конкретная служба.Нацеленная на сеть DDoS может быть, например, червём, который вырабатывает обмен, блокирующий линии связи или сеансами, генерируемыми для атаки на перенаправляющие обмен маршрутизаторы. Скажем, нацеленная на конкретный сервер DDoS способна перегружать интерфейсы такого сервера огромным числом сеансов TCP. Нацеленные на конкретную службу DDoS атаки могут быть вырабатываемым по определённому порту TCP обменом самой службы. |

DDoS атаки в интернете могут вовлекать, к примеру, выработку обмена к определённым назначениям IP, причём как с контролируемыми самими атакующими (что носит название атакующих впрямую), так и со сторонних серверов, которые невольно применяются для отражения обмена атаки (что именуется отражаемыми атакующими).

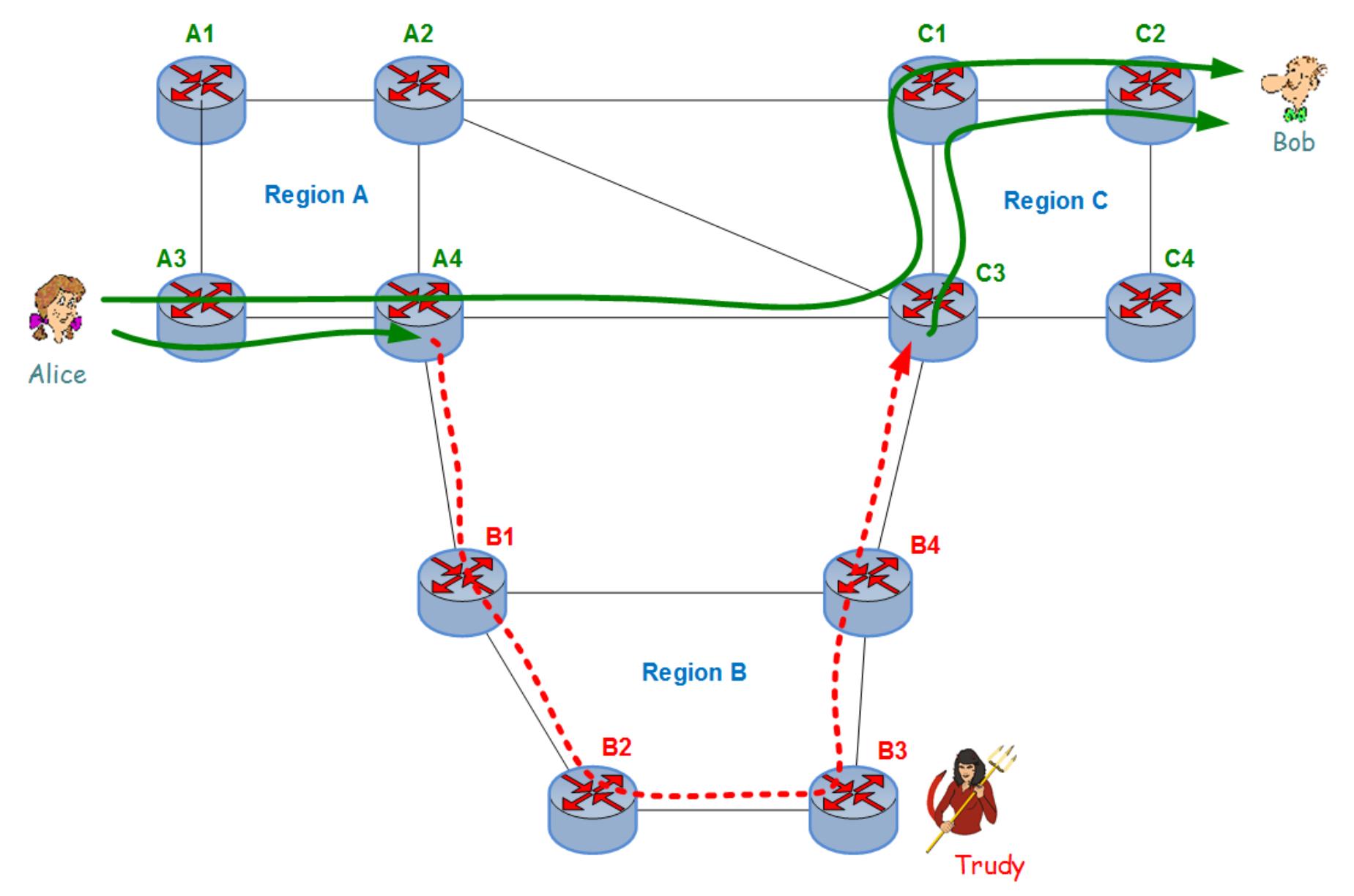

Другой тип атак, которые могут осуществляться в Интернете это отклонение (шунтирование) обмена от его получателя. Такой тип атак вовлекает в себя внесение изменений в маршрутизаторы Интернета с тем, чтобы обмен отклонялся через сетевую среду злоумышленника как это отображено на следующей схеме:

Здесь мы можем наблюдать отправляемый от Алисы к Бобу обмен, заворачивающийся через сеть Труди. Обычно, когда Алиса шлёт обмен к Бобу, он будет проходить через область A в область C и достигать Боба. В случае атаки, Труди настраивает имеющиеся в регионе B маршрутизаторы выводить весь обмен по их направлению с тем, чтобы обмен от маршрутизатора A4 отправлялся в B1. Внутри области B обмен будет направляться в ту точку, в которой он может записываться и копироваться, а затем он будет отправлен в маршрутизатор C3 в области C на путь к своему получателю.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Боб, Алиса и Труди (от слова intruder, нарушитель) это распространённые имена вымышленных героев, обычно применяемых при иллюстрациях кибер безопасности. В данном случае Бол и Алиса применяются в качестве заполнителей хороших парней, обменивающихся сведениями, а Труди используется как плохой парень, который пытается заблокировать, вторгнуться, повредить или украсть данные, которые передаются между Бобом и Алисой. |

Для перенаправления данных, которые должны адресоваться от A4 к C3, чтобы их можно было отправлять в B1 из области B, маршрутизатор B1 должен сообщить маршрутизатору A4 что он обладает более высоким приоритетом с тем, чтобы маршрутизатор A4 посчитал, что наилучший маршрут к его пункту назначения через B1, а не через C3. В случае Интернета это настраивается в Протоколе пограничного шлюза (BGP, Border Gateway Protocol), который мы более подробно рассмотрим в Главе 12, Атака на протоколы маршрутизации.

В данном примере обмен перенаправляется в обоих направлениях. Для упрощения я воспользовался примером с однонаправленным обменом.

Атаки из Интернета могут быть различного типа. Это могут быть попытки внедрения, DDoS, сканирование и многое иное. Давайте рассмотрим некоторые примеры.

Попытки вторжений обнаруживаются и блокируются путём выявления аномалий или хорошо известных шаблонов. Аномалия - это, к примеру, внезапное увеличение обмена в сторону к или от неизвестного источника, а шаблон вторжения это, скажем, сканирование портов. Дальнейшее обсуждение подозрительных шаблонов будет дано в Главе 6, Поиск атак на основе сетевой среды.

Прекрасный вебсайт с названием Типы цифровых атак предоставляет ежедневную мировую карту DDoS атак. Её можно найти на https://www.digitalattackmap.com/#anim=1&color=0&country=ALL&list=0&time=18419&view=map.

Атаки на межсетевые экраны обычно имеют место когда злоумышленник пытается проникнуть в сетевую среду. Проникновения в сетевую среду могут осуществляться различными способами. Они могут выполняться путём сканирования имеющегося межсетевого экрана для поиска брешей безопасности, например, портов, которые оставлены открытыми с тем, чтобы мы могли бы открывать через них подключения во внутреннюю сетевую среду. Другой метод состоит в приведении к краху служб межсетевого экрана с тем, чтобы такой межсетевой экран был способен продолжать работу только в качестве маршрутизатора. Также мы можем производить попытки регистрации пользователя в таком межсетевом экране в качестве клиента VPN и прорываться в его безопасную сетевую среду.

Другим компонентом, которым нам требуется защищать выступает консоль управления межсетевым экраном. Когда эта консоль установлена в качестве внешнего устройства, убедитесь что она скрыта от Интернета и защищена сильными паролями.

При атаках на серверы организации существует риск для данных организации, а порой именно это и является наиболее опасным риском. В данной книге мы поговорим относительно угроз для сетевых сред и сетевых служб и как превращать их в безопасные.

Существуют различные типы атак, которые способны выполняться в отношении серверов организации. Атаки могут быть в отношении доступности таких серверов, на запущенные в них службы или на их сведения. Ниже приводятся некоторые риски серверов:

-

Риски для серверов и программного обеспечения таких как HTTP, электронная почта, IP, телефония, файловые серверы, базы данных и прочие атаки. Всё это будет рассмотрено в третьей части данной книги.

-

Риски вовлечения целевых серверов в DDoS для предотвращения доступа пользователей к ним.

-

Риски вовлечения прорывов в серверы с целью попытки кражи или разрушения исполняемых в них сведений.

-

Связанные с выдачей себя за пользователей и разрушения данных риски.

Риски сетевых приложений, служб и серверов будут обсуждаться в третьей части этой книги.

Атаки на локальные сети организации могут реализовываться различными способами, однако сам злоумышленник обязан пребывать внутри такой локальной сети либо должен иметься прорыв в эту локальную сеть из внешней сетевой среды.

Атаки здесь могут быть нескольких типов:

-

Атаки на сетевые устройства, описанные в Главе 7, Поиск атак на основе устройства, такие как атаки на коммутаторы локальной сети и ЦПУ с целью отбрасывания ими пакетов и превращения в о=лишённые активности точки.

-

Атаки на сетевые протоколы, описанные в Главе 6, Поиск атак на основе сетевой среды и в Главе 7, Поиск атак на основе устройства, например, атаки на STP (Spanning Tree Protocol, Протокол связующего дерева), атаки на кэши ARP и многие иные.

-

Другая категория атак это прослушивание и кража информации. Эти типы атак будут описаны в Главе 8, Анализ и подслушивание сетевого обмена.

Атаки на маршрутизаторы и протоколы маршрутизации нацелены на сами маршрутизаторы и взаимодействие между ними. Ниже приводятся некоторые атаки, которые могут осуществляться в сетевых средах маршрутизаторов:

-

Атаки на аппаратные и программные средства маршрутизатора, как это описывается в Главе 7, Поиск атак на основе устройства.

-

Атаки на протоколы маршрутизации, дезориентирующие сами маршрутизаторы и останавливающие переадресацию пакетов или отправляющие пакеты в неверном направлении.

-

Атаки на протоколы, которые не являются протоколами маршрутизации и которые поступают от обслуживания прочих целей, таких как HSRP (Hot Standby Routing Protocol, Протокола маршрутизации Горячего резерва)/ VRRP (Virtual Router Redundancy Protocol, Протокола избыточности Виртуального маршрутизатора), протоколов групповой передачи и тому подобных.

-

Прочими распространёнными атаками, выполняющимися в отношении маршрутизаторов и WAN (Wide Area Networks, Глобальных сетевых сред) выступают DDoS, при которых через наводнение линий соединения злоумышленники могут препятствовать применению пользователями сетевых сред.

Мы изучим как сетевые среды маршрутизаторов могут подвергаться опасности и как их можно защищать в Главе 12, Атака на протоколы маршрутизации.

Атаки в беспроводных сетевых средах и защита от таких атак с акцентом на сетевые среды Wi-Fi, которые основываются на стандарте 802.11, это основной вызов как для злоумышленников, так и для обороняющихся от них организаций.

Тут имеются различные линии защиты, которые будут описаны в Главе 11, Реализация безопасности беспроводных сетевых сред и которые составляются из нескольких принципов:

-

Аутентификация пользователей сильными удостоверениями подлинности при доступе к Wi-Fi организации.

-

Шифровании сведений, которые отправляются в эфир между пользователями и точками доступа.

-

Не доверять Шагам 1 и 2 и соединять беспроводные сети через межсетевой экран.

Именно этот простой набор правил относится к тому как защищать беспроводные сети, но если вы забудете хотя бы одно из них, вся цепочка будет разорвана.

Обычно, когда вы отправляете что- то в эфир, это может быть услышано, а когда вы приглашаете в свою сеть гостей, убедитесь что они остаются гостями с тем, когда у вас имеются именно гостевые сети, вы бы могли целиком изолировать их от сети самой организации.

В этой главе мы обсудили сетевую архитектуру и необходимые структуры для организации сетевой среды. Мы обсудили Центры обработки данных, которые содержат сетевые среды организации, пользовательскую сеть, при помощи которой подключаются пользователи и сетевую среду ядра, которая соединяет всё. Также мы поговорили о периметре, который выступает подключением организации к внешнему миру.

Далее мы обсудили сетевую виртуализацию в SDN и NFV, имеющиеся преимущества этих сетевых сред и их риски, а также облачные службы и как к ним подключаться.

После этого мы поговорили о рисках, которые могут происходить во всех местах; риски могут возникать в результате приходящих из Интернета атак, от атак на серверы организации, атак на сетевые устройства, а также атак из беспроводных сетей.

В своей следующей главе мы обсудим сетевые протоколы и реализацию тех топологий, которые мы обсуждали в этой главе, где они реализуются и потенциальные риски каждой из них.

Для проверки знаний данной главы ответьте на следующие вопросы:

-

Что представляет собой сетевая среда ядра?

-

Сеть, которая соединяет серверы с Интернетом

-

Самый центр всей сетевой среды, которая соединяет сети ЦОД(ов) и пользователей

-

Общий термин для сети предприятия

-

Сеть между пользователями и Интернетом

-

-

На Рисунке 1.5, слева, мы можем наблюдать типичную топологию сетевой среды. В этой сети, в предположении что они пребывают в одной и той же подчинённой сети IP, когда PC1 выполняет ping к PC5, тогда через что перенаправляются эти пакеты?

-

Выполняют доступ к коммутатору ACC1, в коммутатор распространения DIST1, коммутаторы ядра CORE1 и CORE2, коммутаторы ЦОД DC1 и DC2, коммутатор распространения DIST2 и достигают коммутатора ACC4.

-

Выполняют доступ к коммутатору ACC1, в коммутатор распространения DIST1, коммутаторы ядра CORE1 и CORE2, коммутатор распространения DIST2 и достигают коммутатора ACC4.

-

Ответы (A) и (B) могут быть оба правильными, в зависимости от настроек имеющейся маршрутизации.

-

Ответы (A) и (B) могут быть оба правильными, в зависимости от настроек имеющегося HSRP.

-

-

На том же самом рисунке (Рисунке 1.5), слева, PC1 выполняет ping к PC4. Через что из приводимого ниже следуют пакеты?

-

ACC1, DIST1, CORE1, DIST2 и ACC3

-

ACC1, DIST1, CORE2, DIST2 и ACC3

-

ACC1, DIST1, CORE1, CORE2, DIST2 и ACC3

-

ACC1, DIST1, CORE1, DC1, DC2, CORE2, DIST2 и ACC3

-

-

В предположении, что PC1 находится в VLAN50, а PC2 в VLAN60 и при этом ping отправляется от PC1 к PC2. Какой из приводимых ниже маршрутов будет осуществляться?

-

Левая сетевая среда пребывает в CORE1, а правая сеть это DC1.

-

Левая сетевая среда пребывает в CORE1 или CORE2, а правая сеть это DC1 или DC2, в зависимости от настройки протоколов маршрутизации.

-

Левая сетевая среда пребывает в CORE1, а правая сеть это DC2.

-

Левая сетевая среда пребывает в CORE1 или CORE2, а правая сеть это DC1 или DC2, в зависимости от настройки HSRP.

-

-

На Рисунке 1.8, слева, через что из следующего будут направляться пакеты от PC4, посылаемые к серверам?

-

ACC3, DIST2, CORE2 и DC2

-

ACC3, DIST2, CORE2, FW2, DC2 и FW1

-

ACC3, DIST2, CORE2, FW2 и DC2

-

Любой из перечисленных выше вариантов, в зависимости от настроек маршрутизации.

-

-

Что из следующего характеризует атаки, имеющие целью плоскость данных?

-

Изменение таблиц маршрутизации для отклонения пакетов в сторону злоумышленника

-

Переполнение сети для прекращения её использования пользователями

-

Получения контроля над консолью устройства для изменения его настроек

-

Всё вышеперечисленное

-

-

Что из следующего характеризует атаки, имеющие целью плоскость контроля?

-

Изменение таблиц маршрутизации для отклонения пакетов в сторону злоумышленника

-

Переполнение сети для прекращения её использования пользователями

-

Получения контроля над консолью устройства для изменения его настроек

-

Всё вышеперечисленное

-

-

Что представляют собой атаки DDoS?

-

Атаки для предотвращения доступа к сетевой среде

-

Атаки для предотвращения доступа от сетевых серверов

-

Атаки для предотвращения доступа со стороны сетевых служб

-

Всё вышеперечисленное

-