Часть I: Начальные блоки

В этой части мы работаем с основами QRadar, обсуждая различные типы компонентов и то, как они сочетаются друг с другом. К тому же мы рассматриваем различные типы развёртывания и как управлять ими, а также масштабировать и обновлять их.

Эта часть имеет следующие главы:

Глава 1. Компоненты QRadar

Содержание

Мы живём в эпоху цифровых технологий, в которой изменились парадигмы безопасности. Раньше войны велись на полях сражений. Теперь цифровое пространство — это место, где безопасность национального государства, предприятия или отдельного человека пребывают под угрозой. Gartner прогнозирует, что к 2025 году кибер-злоумышленники чтобы причинять вред или убивать людей будут применять боевые технологии. Ранее кибератаки ограничивались такими вещами, как отказ в обслуживании, кража информации и программы- вымогатели.

Такие кибератаки влекут за собой большие финансовые потери (в миллиардах долларов), вызывают сбои в производстве, приводят к краже интеллектуальной собственности и, в конечном итоге, подрывают репутацию торговой марки. В наш цифровой век это бесконечная битва. Поставщики систем безопасности разработали сотни продуктов и решений для защиты от таких кибератак. IBM пребывала в авангарде и лидирует в сфере безопасности, предлагая первоклассные продукты и решения.

Чтобы понять влияние кибератаки, нам просто нужно оглянуться на несколько лет назад, на то, что произошло с Ashley Madison. Ashley Madison было приложением знакомств для тех, кто был женат, а лозунг, который они тогда применяли в рекламе, был "Жизнь коротка. Заведи интрижку". Неудивительно, что у сервиса было 37 миллионов подписчиков.

И тут для подписчиков этого сайта произошло немыслимое. Ashley Madison применяли самый слабый алгоритм шифрования паролей, а его легко взломать. Группа хакеров Impact Group дала Ashley Madison 30 дней на выплату выкупа. Поскольку Ashley Madison не заплатили, на 30-й день злоумышленники опубликовали в даркнете около 60 ГБ данных с именами, адресами электронной почты, номерами кредитных карт и прочими данными подписчиков. Вскоре СМИ и мошенники начали искать известных личностей, чтобы угрожать им с целью получения выкупа. Взлом через какое- то время стал достоянием общественности, что привело к большому количеству расставаний, разводов и даже самоубийств. Финансовые последствия таких нарушений необъяснимы. Сайт и торговая марка Ashley Madison были безвозвратно испорчены.

Исходя из данного сценария необходимо уяснить, что нарушения безопасности могут стоить жизни, а, следовательно, любая организация (будь то сайт знакомств, банк или телекоммуникационная компания) должна быть на высоте, когда речь заходит о безопасности.

QRadar IBM это комплект решений, обеспечивающий расширенную аналитику угроз и сведения о кибератаках. Эти идеи способствуют организациям в автоматизации реакции на угрозы, а также помогают в разработке новых стратегий противодействия кибератакам. В организации используются сотни корпоративных решений и продуктов безопасности от различных производителей, такие как межсетевые экраны, EDR (Endpoint Detection Response, система реагирования на выявление конечных точек), IPS (Intrusion Prevention System, система предотвращения вторжений), DLP (Data Loss Prevention, защита от потерь данных) и тому подобное. QRadar IBM запросто интегрируется со всеми этими продуктами, применяет все сведения безопасности из них и предоставляет предупреждения о безопасности или предвосхищает что можно предпринять.

В данной книге мы много чего узнаем о том как строить ваш SOC ( Security Operations Center, Центр операций безопасности) при помощи комплекта решений QRadar IBM. Чтобы разобраться с QRadar IBM и то, как он работает, важно понимать его различные составляющие. Мы именуем эти различные компоненты QRadar управляемыми хостами (помимо имеющейся Консоли).

В данной главе мы обсудим разнообразные службы QRadar для каждого компонента, что должно послужить достойной отправной точкой для разработки необходимой архитектуры под ваш SOC. В соответствии различными компонентами в конкретном развёртывании могут применяться разные составляющие. В соответствующих главах обсуждаются разнообразные стороны, такие как виды развёртывания, масштабирование, обновления и лицензирование. Однако в данной главе мы затронем следующие основные вопросы:

-

Основы Консоли QRadar

-

Изучение данных событий

-

Изучение данных потока

-

Знакомство с Узлом данных

-

Исследование компонентов QRadar

Консоль является мозгом QRadar и единственным незаменимым компонентом QRadar. Она может собирать и обрабатывать данные и выдавать предупреждения на основе правил. Это основная задача консоли. Другие (описанные ниже) компоненты в основном используются для масштабирования этих функций в той или иной форме. Теперь давайте посмотрим на три основные работающие на консоли службы и разберёмся в них.

Основная утилита данной службы предназначена для отображения UI (User Interface, пользовательского интерфейса) QRadar. Доступ к пользовательскому интерфейсу QRadar можно получить, вводя в браузере IP-адрес или имя хоста (если оно может быть разрешено).

Когда в QRadar служба tomcat отключена, у вас не будет возможности загрузки интерфейса пользователя QRadar. Она поддерживает

сеансы пользователя, активные сеансы и текущих пользователей - всё то, что зарегистрировано в интерфейса пользователя QRadar. Он также частично выполняет роль при

аутентификации пользователей, будь то локальная аутентификация, аутентификация LDAP

(Lightweight Directory Access Protocol) или любой иной тип аутентификации. Это многопоточная служба,

которая также имеет дело с экспортом данных из интерфейса пользователя QRadar. Значение состояния службы tomcat можно проверить,

воспользовавшись простой командой:

systemctl status tomcat

В своей заключительной главе мы рассмотрим советы по устранению неисправностей для tomcat.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Сама служба Tomcat доступна исключительно в Консоли QRadar. |

Когда запущена служба hostcontext, она вслед за собой включает большое число служб. На эту службу

hostcontext полагаются все функциональные возможности QRadar. В отличии от tomcat

данная служба является частью всех управляемых хостов QRadar. Служба hostcontext отвечает за репликацию изменений

развёртывания с самой Консоли на прочие управляемые хосты.

Ниже перечисляются службы, включаемые по причине hostcontext:

-

ecs-ec-ingress: Основная отличительная особенность данной службы {ingress - доступ} от последующих служб состоит в том, что даже если службаhostcontextостанавливается из командной строки или происходит сбой службыhostcontext,ecs-ec-ingressпродолжает работать и собирать события из Источников журналов. Когда службаecs-ec-ingressостановлена, существует два способа её запуска:-

Перезапускается всей службой

hostcontext -

Отдельный запуск службы

ecs-ec-ingress

-

-

ecs-ec: Первичная функция данной службы заключается в синтаксическом разборе (установлении соответствия) входящих событий/ потоков. Данная служба преобразовывает все события в распознаваемый QRadar вид. Соответствующим событиям данной службой ставятся в соответствие имена событий. К примеру, ОС Linux отправила событие аутентификации в QRadar, в котором присутствует недопустимый пользователь с именемtestdev, предпринимающий попытку регистрации через SSH.Полезная нагрузка такого события выглядела бы следующим образом:

"Apr 10 18:26:40 servername sshd[26388]: input_userauth_request: invalid user testdev "QRadar обязан разобраться с данной полезной нагрузкой. Это носит название синтаксического разбора (parsing). Затем QRadar должен сопоставить данной событие с подходящим ему названием события, что именуется сопоставлением событий (event mapping). Данное событие будет разобрано следующим образом:

-

Time: 6:26:40 p.m.

-

Date: 10th April

-

Event Name:

Authentication Failure -

Server Details:

servername

Итак, двумя важными функциями

ecs-ecявляются:-

Синтаксический разбор события

-

Установление соответствия события

ecs-ep: После того как события подверглись синтаксическому разбору и установлено их соответствие, их следует обработать. В качестве изначальной установки предоставлены правила. Эти правила могут в дальнейшем подвергаться индивидуализации в соответствии с вариантами применения своей организации.ecs-epотвечает за установления соответствия каждому входящему событию всех допустимых правил. Когда на основе входящего события/ событий выполнены условия соответствующего правила, на основе действия этого правила и отклика правила (когда он определён) могут быть инициированы проступки (offenses, предупреждения безопасности).К примеру, у нас может иметься правило включения некого проступка когда мы получили сообщение с названием

Authentication Failureот ОС Linux после 6 вечера. В такой ситуации, взглянув на событие в нашем предыдущем примере, будет выработан некий проступок.ecs-epтакже отвечает за управление проступками в плане следующего:-

Создание проступка

-

Переименование проступков

-

Подключение событий к включённым проступкам

-

Проступки в условии состояния покоя (dormant)

-

Закрытие проступка

-

Удаление проступка

-

-

QFlow: Данная служба отвечает за сбор потоков в QRadar. Потоки это сведения сетевых пакетов, собираемые в особом формате на протяжении времени. -

Accumulator: Эта служба отвечает за создание в QRadar глобальных представлений, которые могут применяться инструментальными панелями, отчётами и тому подобным. -

Ariel proxy: Служба, ответственная за ретрансляцию запросов досмотра в соответствующие хосты управления. -

Ariel query: Эта служба выполняет запросы баз данных ariel по всем управляемым хостам на основе того запроса, который запущен в Консоли.

Существует ещё большое число служб и мы будем их подробно обсуждать при введении относящихся к ним понятий.

Данная служба также является частью Консоли и и прочих управляемых хостов. Как правило, QRadar обладает двумя типами баз данных:

-

Ariel, которая управляется

hostcontext(она хранит данные событий/ потоков) -

Postgres, которая управляется

hostservices(она хранит конфигурацию)

База данных ariel обладает собранными сведениями безопасности и обрабатывается hostcontext. Postgres обладает

подробностями конфигурации QRadar. Она управляется службой hostservices. Postgres это

RDBMS (relational database management

system, система управления реляционной базой данных), которая обладает множеством таблиц, содержащих сведения относительно развёртывания,

конфигурации и настроек QRadar. База данных Postgres реплицируется в различные управляемые хосты при помощи службы

hostcontext. Запросы к этой базе данных Postgres, в случае необходимости, могут выполняться через командную строку

psql. Мы обсудим это подробнее, когда будем обсуждать оптимизацию и тонкую настройку QRadar.

Стоящим позади QRadar мозгом выступает его Консоль, а все прочие компоненты действуют как вспомогательные части всей системы, помогая Консоли осуществлять наилучшим способом её функции. Прежде чем мы перескочим к прочим компонентам QRadar, давайте сначала обсудим данные событий и потоков и разберёмся с ними.

Всякая планирующая построить ЦОБ (SOC) организация обладает сотнями и тысячами приложений, серверов и оконечных точек, которые она желала бы отслеживать. Всякие такие службы или серверы обладают журналами безопасности и аудита. Эти журналы безопасности и аудита являются тем, что мы называем данными события (event data). QRadar поддерживает большое число протоколов, например, Syslog, JDBC и UDP со множеством линий. Он также поддерживает специфичные для продукта протоколы, такие как протокол Akamai Kona REST API и протокол CISCO NSEL. При помощи данных протоколов QRadar способен либо выполнять активную доставку из Источников журналов (Log Sources), или же мы можем настраивать Источники журналов на отправку данных в QRadar.

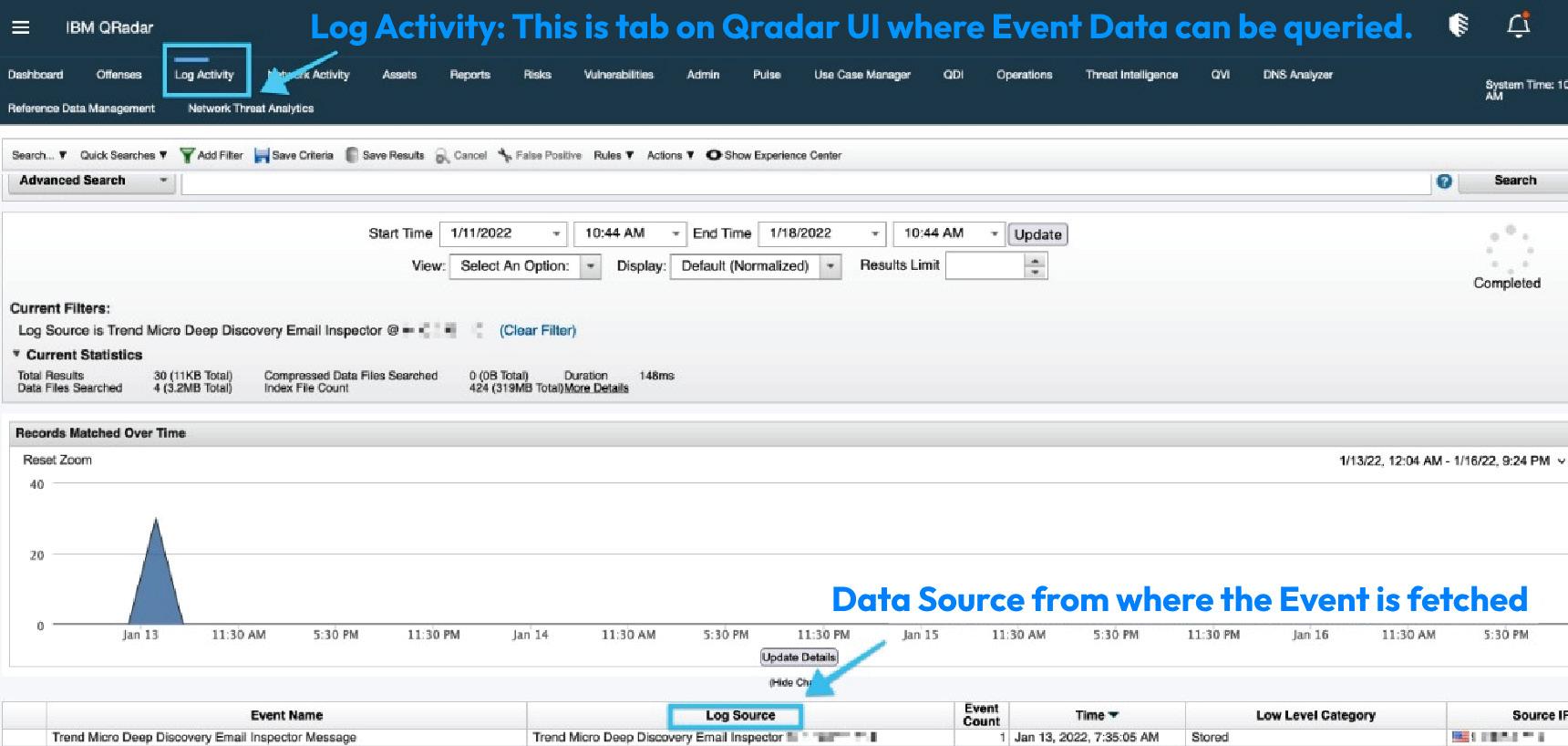

Эти данные отправляются в виде событий, которые подвергаются синтаксическому разбору и установке соответствия с определёнными именами событий. Такие события можно просматривать через пользовательский интерфейс QRadar в закладке Log Activity. Имеется большое число вариантов применения.

Приводимый ниже рисунок показывает снимок экрана соответствующую закладку Log Activity с применёнными фильтрами:

Здесь мы применяем в качестве Log Source термин Data Source и они взаимозаменяемы.

Ранее мы изучили, что именно Консоль выступает мозгом QRadar. Тем не менее, существует некое ограничение на тот объём данных, который может накапливаться и обрабатываться самой Консолью. Именно здесь в общей картине появляется Процессор событий (Event processor). Основная Консоль способна делегировать свою работу накопления и обработки данных событий такому Процессору событий.

Вот основные службы, запускаемые в каждом Процессоре событий:

-

hostcontext: Когда запускается службаhostcontext, существует большое число включающихся служб. В каждом управляемом хосте (Процессоре событий) имеется файл конфигурации с названием/opt/qradar/conf/nva.hostcontext.conf. В нём имеется параметр с названием'COMPONENT_PROCESSES'. На основании его значений при стартеhostcontextзапускаются необходимые службы. Основные службы, выступающие частями службыhostcontextв Процессоре событий являются:-

ecs-ec-ingress -

ecs-ec -

ecs-ep -

Сервер запросов

Ariel

-

-

hostservices: Аналогичен тому, который мы наблюдали в Консоли.

Вы можете наблюдать, что в Процессоре событий нет никакой службы прокси ariel. Это обусловлено тем, что такая служба прокси ariel имеется только в самой Консоли. Когда мы выполняем досмотр данных в самой Консоли, служба прокси ariel отправляет соответствующее требование запроса в имеющийся Процессор событий. Данный запрос принимается и обрабатывается службой сервера запросов ariel.

Такой сервер запросов ariel выполняет запрос к своей базе данных ariel, которая расположена в её Процессоре событий и отправляет полученные в результате данные обратно в свою Консоль, где они и отображаются в Журнале активностей (Log Activity).

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Мы будем называть термином управляемого хоста (managed host) всякий управляемый из его Консоли компонент - например, Процессор событий, Процессор потока, Сборщик событий и тому подобные. Существует лишь небольшое число компонентов, которые не управляются основной Консолью. Мы обсудим это позднее. |

Процессор событий способен накапливать сведения при помощи ecs-ec-ingress, выполнять синтаксический разбор данных

применяя ecs-ec и обрабатывать эти данных через ecs-ep. Вы заметите, что в каждом

Процессоре событий имеется некая база данных ariel, что означает, что все данные событий хранятся локально. Получаемые

в результате данные отправляются в свою Консоль только при досмотре соответствующих сведений. В соответствии с настроенными политиками эти полученные

результирующие данные удаляются из общей Консоли.

Поскольку сбор, синтаксический разбор и обработка данных выполнятся раздельно, всякий раз, когда мы добавляем в свою Консоль некий Процессор событий, мы говорим что это распределённая среда.

Помимо рассмотренного нами Процессора событий важную роль в развёртывании QRadar также играет Сборщик событий. Давайте далее обсудим его.

Сборщик событий (Event Collector) это компонент, который накапливает поступающие сведения событий и далее отправляет их для хранения либо Процессору событий (если таковой присутствует), либо в основную Консоль.

Для некоторых реализаций Источники журналов (которые настроены на отправку данных в QRadar) пребывают в различных временных зонах или в различных сетевых средах и нереально отправлять данные напрямую в Процессор событий или Консоль. В подобной ситуации может применяться Сборщик событий для накопления данных событий локально (относительно его сетевой среды), выполнять их синтаксический разбор при помощи DSM и отправлять это в Процессор событий или Консоль для осуществления корреляции и хранения.

Если соединение между Сборщиком событий и Процессором событий утрачивается, данный событий сохраняются локально в самом Сборщике событий, а когда такое соединение восстанавливается, эти сведения отправляются в настроенный Процессор событий.

Вот запускаемые в Сборщике событий важные службы:

-

hostcontext: В службеhostcontextимеются подчинённые службы:-

ecs-ec-ingress- для накопления данных событий -

ecs-ec- для синтаксического разбора данных событий

-

-

hostservices: аналогично такой же в Консоли

Мы подробно обсудили регистрацию данных из приложений, серверов и оконечных точек. Другой наиболее яркой особенностью QRadar является его способность обрабатывать данные потоков. Давайте обсудим это в своём следующем разделе.

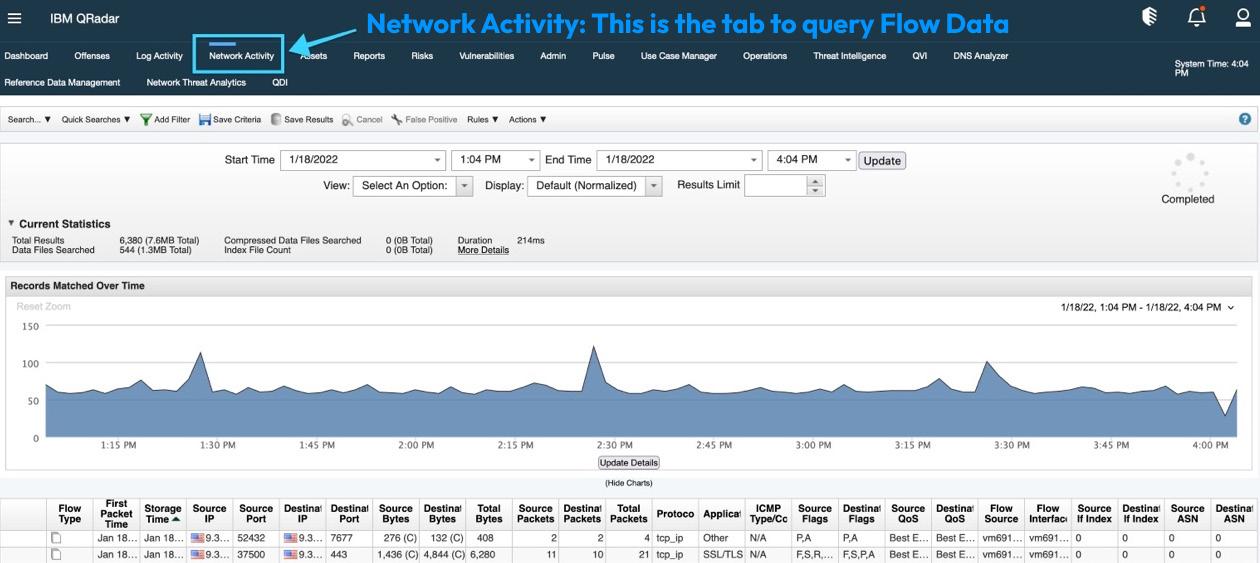

Потоки отличаются от событий. Потоки данных это информация конкретного сеанса между двумя хостами. Например, когда некий работник в 9 утра выполняет регистрацию и начинает пользоваться социальной сетью, QRadar перехватывает подробности этого сеанса между машиной данного сотрудника и соответствующим сайтом социальной среды. Это осуществляется перехватом сетевого обмена из зеркального (span) порта коммутатора. Имеются различные типы потоков, которые будут подробнее обсуждаться позднее в Главе 4, Интеграция журналов и потоков в QRadar. Поток данных можно просматривать в закладке Network Activity интерфейса пользователя QRadar, что показано на приводимом ниже снимке экрана:

Аналогично Процессору событий, для данных потоков у нас имеются Процессор потока и Сборщик потока. Давайте далее подробнее обсудим их.

Как и Процессор событий, Процессор потока это иной управляемый хост, который собирает и обрабатывает данные потока. Он имеет базу данных ariel, в которой хранятся данные потока способен выполнять запросы при помощи того же самого механизма, который обсуждался для Процессора событий.

Для Процессора событий у нас имеется ecs-ec-ingress, который накапливает данные событий, однако для ПАроцессора

потока мы имеем службу qflow, которая собирает потоки и затем отправляет их в ecs-ec

и ecs-ep для последующих обработки и хранения.

Вот важные службы, запускаемые в Процессоре потока:

-

hostcontext: Для Процессора потока соответствующий параметр'COMPONENT_PROCESSES'в файле/opt/qradar/conf/nva_hostcontext.confобладает иными значениями, нежели в Процессоре событий. -

qflow: Данная служба отвечает за накопление отслеживаемых потоков. Процессор потока НЕ имеет службыecs-ec-ingress -

hostcontext: Аналогична имеющейся в Консоли.

![[Замечание]](/common/images/admon/note.png) | Замечание |

|---|---|

|

Один управляемый хост способен действовать и как Процессор событий, и как Процессор потока. Чтобы это произошло, вам следует выбрать верные параметры при установке. Как правило, при корпоративных реализациях Процессоры событий и Процессоры потоков удерживаются раздельно. |

Как и Сборщик событий, Сборщик потоков применяется для накапливания данных потоков, их анализа и отправки в свой Процессор потока или в общую Консоль для обработки.

Как и Процессор потоков, Сборщик потоков имеет особую службу с названием qflow, которая и собирает потоки.

Источники потоков определяются в интерфейсе пользователя QRadar и затем эта конфигурация активно доставляется в управляемые хосты, таким образом Сборщик потоков

понимает какие именно потоки следует накапливать.

Сборщик потоков запускает такие важные службы:

-

hostcontext: Вот подчинённые службыhostcontext:-

qflow: Данная служба отвечает за накопление потоков -

ecs-ec: Эта служба ответственна за агрегирование и анализ потоков

-

-

hostservices: Та же самая что и в общей Консоли

Другим важным компонентом, обычно применяемым в гигантских решениях выступает Узел данных. Давайте узнаем почему в нашем следующем разделе.

Данные о событиях и потоках требуются в целях безопасности, а также для соответствия требованиям. Объём доступного в Консоли и Процессоров хранилищ может оказываться недостаточным чтобы удовлетворять требованиям.

Например, Центральные банки могут обязывать сохранять данные о событиях и потоках на протяжении 2 лет. Доступное в Процессорах хранилище способно хранить данные только за 6 месяцев. В подобной ситуации к Процессору можно добавлять множество Узлов данных с тем, чтобы можно было сохранять обработанные данные.

Добавление Узла данных в развёртывание обладает двумя преимуществами:

-

Увеличивает пространство хранения для данных событий и потоков

-

Досмотры более действенны при использовании Узлов данных

К отдельному Процессору можно подключать множество Узлов данных. Один Узел данных не может быть подключён ко множеству Процессоров. Что это означает, так только то, что один Узел данных будет способен разделять данные лишь с одним Процессором.

Когда в в имеющееся решение добавляются Узлы данных, происходит именно такой процесс, который носит название повторной балансировки данных (data rebalancing). Все приходящие в этот процессор данные распределяются по имеющимся подключёнными Узлам данных.

Если Узел данных отключается (или испытывает крушение), входящие данные не записываются в такой Узел данных. После того как это Узел данных входит в строй, данные снова подвергаются повторной балансировке между своими процессором и Узлом данных. Мы дополнительно коснёмся Узлов данных позднее в Главе 6, Досмотрщики QRadar при обсуждении Досмотрщиков.

Помимо Сборщиков, Процессоров и Консоли а нас имеется рад дополнительных компонентов с богатыми функциональными возможностями, о которых мы и поговорим далее. Некоторые из тех компонентов, которые мы будем обсуждать являются Управляемыми хостами, в то время как Перехватчик пакетов QRadar это Неуправляемый хост.

Давайте приступим к подробному обсуждению каждого компонента.

QNI (QRadar Network Insights, анализатор сетевой среды Qradar) это ещё один компонент QRadar, который применяется для перехвата потока данных. Теперь вас может заинтересовать зачем нам нужен QNI, когда у нас уже имеется Сборщик потоков и Процессор потоков, которые также служат для перехвата потока данных.

И Сборщик потоков, и Процессор потоков обладают службой с названием qflow, которая отвечает за накопление данных потока.

qflow перехватывает самые первые 64 байта каждого пакета вместо полной полезной нагрузки. Это выполняется для выделения

важных сведений из пакета данных. Если в Процессоре потока сохранять пакет данных целиком, объём данных сетевых пакетов будет настолько гигантским, что он

переполнил бы наш Процессор потоков в считанные дни, если не за часы. Таким образом, практичнее перехватывать самые первые 64 байт сведений пакета и сохранять их.

QNI это некое устройство (мы изучим это устройство и насколько оно отличается от установок программного обеспечения в Главе 2, Как сочетаются друг с другом компоненты QRadar), обладает особыми аппаратными средствами для перехвата гигантских фрагментов данных,

обработки этих данных, выделения метаданных и отправки их в свой Процессор для хранения. Итак, когда тот же самый перехват пакетов отправлен в QNI, он способен

захватывать болше сведений, чем будет перехватывать qflow со своими певыми 64 байтами информации. Например, когда полезная

нагрузка содержит сведения о том, что пользователь пытается осуществить доступ в Facebook или же пытается загрузить файл в Dropbox, QNI обладает возможностью

перехвата значения хэша того файла, который выгружается (когда он доступен в этой полезной нагрузке). Это значения хэша затем может применяться QRadar для определения

через сопоставление значения хэша данного файла с имеющимися у него аналитическими данными угроз будет ли это известной угрозой.

Короче говоря, QNI предоставляет нам более подробные сведения относительно того же самого перехвата пакетов по сравнению с информацией, когда Сборщик потоков/

Процессор потоков пользуются qflow.

В одном решении может быть установленор множество QNI. QNI перехватывает соответствующие пакеты и отправляет сведения/ аналитику в соответствующий Процессор/ Консоль в формате IPFIX. Поскольку аналитика от QNI намного подробнее, можно создавать более гранулированные правилаЮ которые предоставляют лучшую безопасность.

До сих пор мы обсуждали управляемые хосты, которые развёртываются в среде QRadar для накопления данных и их обработки в плане событий и потоков. Когда дело доходит до криминалистической экспертизы и глубокого изучения связанного с безопасностью инцидента, на горизонте появляется QRIF (QRadar Incident Forensics, расследование инцидентов QRadar).

Связанный с безопасностью инцидент, такой как финансовое мошенничество, потребует тщательного расследования всех имевших за определённый период времени действий. QRIF способствует восстановлению сетевых сеансов из доступных перехватов пакетов.

Например, ночью в прошлую пятницу кто- то из окружения банка загрузил в определённый сервер сценарий и запустил его. Через некоторое время часть учётных записей была скомпрометирована и был осуществлён перевод средств. На основании событий и потоков можно выполнить некий предварительный анализ. Однако если с зеркального (span) порта коммутатора, к которому подключался данный сервер, был осуществлён полный перехват пакетов, QRIF имел бы возможность восстановить и реконструировать полный сеанс на основе IP адреса источника и цели (любого иного запроса), причём можно наблюдать веб сеанс, который в точности показывает действия злоумышленника.

Если QRIF способен реконструировать определённый сеанс целиком, это потребует сохранения на момент происшествия полного перехвата пакетов. Именно тут вступает в игру QPCAP (QRadar Packet Capture, перехват пакетов QRadar. QPCAP это неуправляемый хост. Он может быть помещён в сети там, где соответствующий порт QPCAP способен накапливать все сетевые пакеты и сохранять их. Сетевые пакеты способны очень быстро заполнять QPCAP. Поэтому он обладает большим пространством хранения и специальным оборудованием для непосредственного доступа к дисковому вводу/ выводу.

Обычно QPCAP настраивается на перехват т хранение сетевых пакетов за 7 дней. При необходимости, в соответствии с требованиями можно применять множество перехватчиков пакетов.

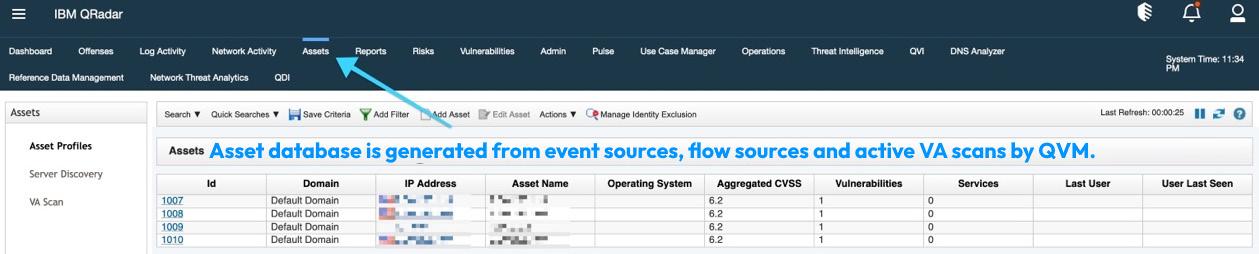

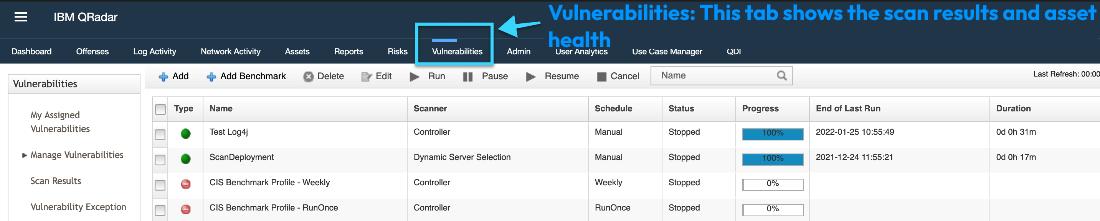

Наряду с данными о событиях и потоках ещё одной важной информационной стороной с точки зрения безопасности являются сведения об уязвимостях имеющихся в вашей среде активов. Администраторы обязаны обладать сведениями о доступных средствах и степени уязвимости этих активов. Активное и пассивное сканирование представленных в вашей сетевой среде средств осуществляет QVM (QRadar Vulnerability Manager, диспетчер уязвимостей QRadar).

К примеру, сканирование QVM может периодически запускаться для понимания того, были ли осуществлены внесения исправлений во все серверы Microsoft. Это помогает определять положение безопасности некой организации.

QVM это полный инструментарий управления активами, начиная с выявления активов, вплоть до создании отчётов о корректировке этих средств. С этой целью QVM запросто интегрируется с прочими продуктами, такими как BigFix и IBM SiteProtector.

На нашем предыдущем рисунке можно наблюдать базу данных имеющихся активов. Каждое средство будет обладать уникальным идентификатором, сведениями домена и информацией о связанных с ним уязвимостях.

На предыдущем рисунке за период времени дважды запущено сканирование. Имеются два раза сканированными восемь средств, однако значение числа уязвимостей отличается. Это указывает на то, что за прошедшее время для тех же самых активов были найдены новые уязвимости.

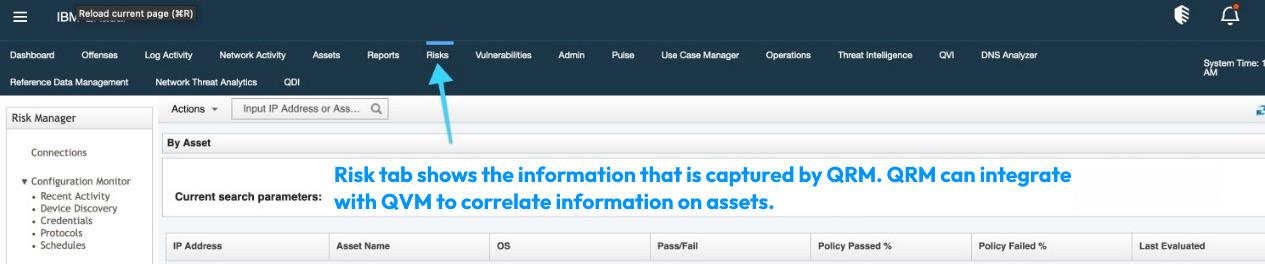

QRM (QRadar Risk Manager, Диспетчер рисков QRadar) это управляемый хост, который собирает сведения конфигурации от сетевых устройств в своей среде. Эти сведения затем периодически изображаются в виде сетевой топологии.

Например, в типичном Центре обработки данных (ЦОД) имеется множество сетевых устройств, таких как маршрутизаторы, межсетевые экраны, устройства препятствия проникновению и тому подобное. QRM вытаскивает все подробности конфигурации из всех сетевых устройств и создаёт граф сетевой топологии. Он также способен имитировать любые изменения в установленных политиках через вычисление значения риска для своей среды.

QRM может быть интегрированным с QVM. В QRM могут определяться политики рисков. Для представления образца политики риска в QRM можно задать политику для выяснения того, что когда имеется веб обмен, это не обмен HTTPS. Это означает, что когда весь веб обмен идёт через HTTP, срабатывает данная политика и QRM собирает эти сведения. Данная информация полезна для изменения значений оценок риска уязвимостей для задействованных средств. Всякий раз, когда в QVM изменяются оценки риска, могут вырабатываться оповещения через электронную почту или в панели управления для лучшего отслеживания средств с высокой степенью риска.

Закладка Risk Manager отображает сведения относительно сетевых устройств в имеющейся среде. В последующих версиях QRadar, QRM и QVM будут частью единого устройства и будут продаваться как отдельное решение. Однако основополагающие идеи как QRM, так и QVM остаются теми же самыми, как это обсуждалось в данной главе.

В QRadar, в точности как и в наших смартфонах Android и Apple, имеются приложения, или прикладные приложения, которые могут устанавливаться. Такие приложения расширяют применимость QRadar, а также предоставляют дополнительные функциональные возможности. Все такие прикладные приложения общедоступны через портал QRadar App Exchange.

В разделе Разбираемся с консолью QRadar мы рассмотрели достаточно много служб и задач, которые запускаются в общей Консоли. Установка большого числа прикладных приложений в Консоли будет добавлять вычислительные накладные расходы в плане циклов ЦПУ, загруженности памяти и того дискового пространства, которое требуется этими прикладными приложениями. По этой причине у нас имеется компонент с названием Хост Прикладных приложений (App), в котором производится разгрузка ото всех прикладных приложений Консоли.

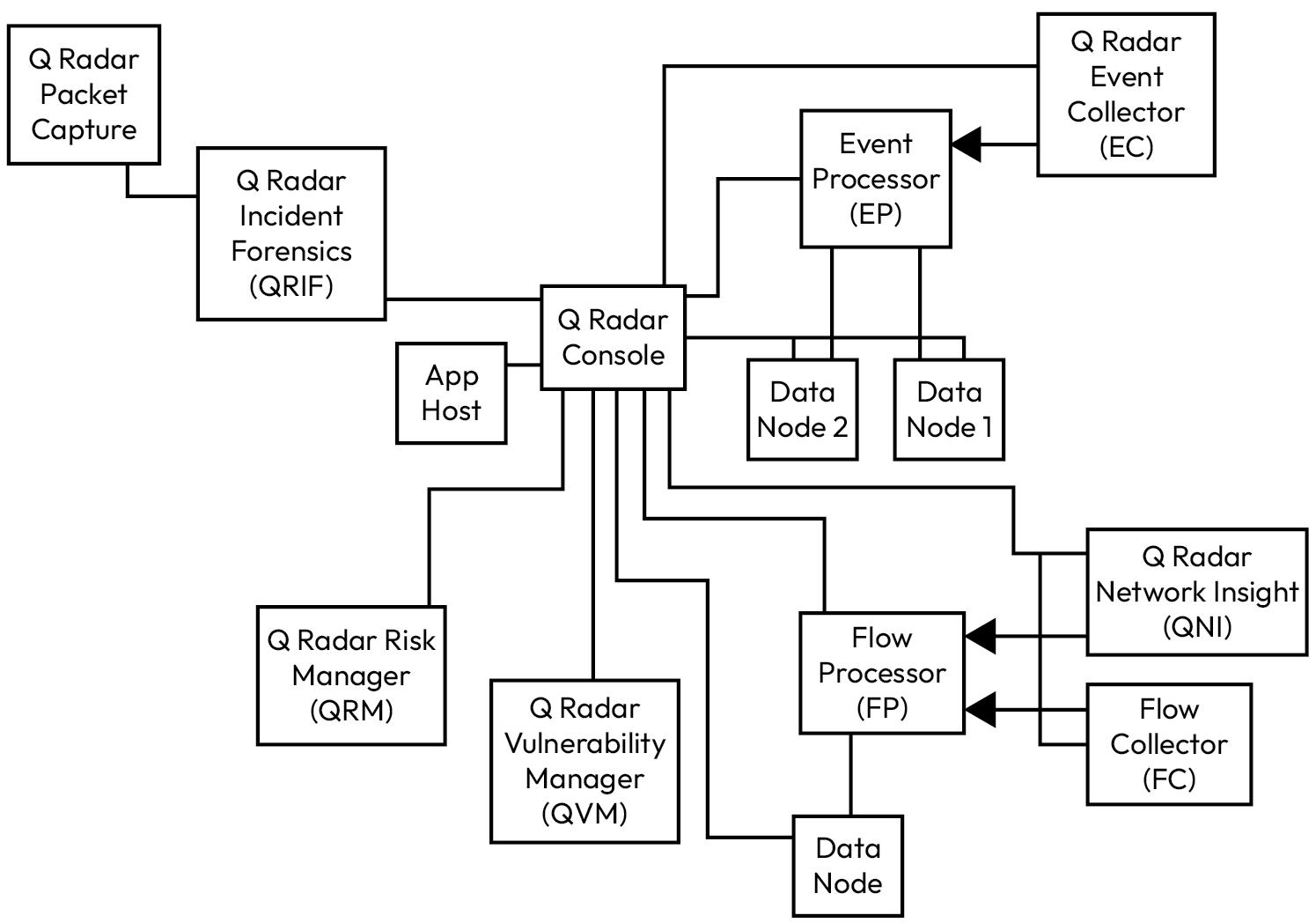

На идущем ледом рисунке мы можем наблюдать различные составляющие в сочетании друг с другом. Наиболее важным компонентом является Консоль QRadar и к нему подключаются прочие компоненты для команд и контроля (за исключением QPCAP).

Начиная с Главы 8, Внутренние угрозы - выявление и смягчение последствий мы подробно обсудим все важные прикладные приложения QRadar, которые могут устанавливаться в нём.

Эта первая глава вся целиком посвящена пониманию различных компонентов QRadar IBM. Поскольку это продукт с высокой степенью масштабирования, крайне важно знать какие компоненты следует применять для масштабирования вашего решения. Мы также разобрались с тем, как данные событий и потоков обрабатываются в QRadar различными составляющими. Теперь у вас имеется представление о базовой архитектуре компонентов QRadar и о том как они сочетаются друг с другом.

В своей следующей главе мы изучим как эти компоненты работают совместно.

-

Сетевые протоколы для профессионалов безопасности, Йорам Орзач, Дипаншу Ханна, Packt Publishing, октябрь 2022

-

JavaScript для хакеров. Научитесь думать как хакер, Гарет Хейс, Leanpub, декабрь 2022

-

Как заниматься взломом словно легенда. Прорываемся в Windows, Спарк Флоу, No Starch Press, октябрь 2022

-

Управление оперативной памятью в реляционных системах баз данных, Педро Мехия Альварес, Марсело Леон Айяла, Сусана Ортега Сиснерос, Springer, август 2022

-

Атакующий код запуска оболочки с нуля, Ришалин Пиллэй, май 2022

-

Ускоренное продвижение PowerShell: хакерство для не- программистов, Викас Сухиджа, ноябрь 2021

-

Книга рецептов автоматизации Windows Server при помощи PowerShell, 4е изд., Томас Ли, июль 2021

-

Linux подсистема Windows (WSL) для профессионалов, Хайден Барнс, Apress, июнь 2021

-

Изучаем подсистемы Windows для Linux, Прэйтик Сингх, Apress, сентябрь 2020

-

Active Directory Полное руководство. 2е изд., частичный перевод, Дишан Франсис, Packt Publishing, август 2019

-

Полное руководство Ansible. 3е изд., Джеймс Фриман и Джесс Китинг, Packt Publishing, март 2019

-

PowerShell и Python сообща - настроены на цифровые расследования Чет Хосмер, Apress, Октябрь 2018

-

Windows Server 2019. Полное руководство - 2е изд Джордан Краузе, Packt Publishing, март 2019

-

Docker для разработчиков Rails Роб Айзенберг, The Pragmatic Programmers, LLC., февраль 2019, с дополнениями по настройкам Django и 100Gb IB

-

Глава 11. SQL Server и контейнеры (включая Kubernetes) Боб Вордс, "Профессиональный SQL Server поверх Linux", Apress, октябрь 2018

-

Windows Server 2016 Administration Fundamentals Bekim Dauti, ISBN: 978-1-78862-656-9

-

Windows Server 2016 Hyper- V. Полное руководство, Джон Сэйвиль

-

SQL Server 2016 с высокой доступностью. Выпущенный на волю., Поль Бертуччи, Раджу Шривастава

-

Внутреннее устройство Windows, Часть 1, 7е изд., Павел Йосифович, Алекс Ионеску, Марк Э. Руссинович, Дэвид А. Соломон

-

Windows Server 2016 наизнанку, Оурин Томас

-

Exam Ref 70-743. Обновление ваших навыков MCSA: Windows Server 2016, Чарли Плута

-

Exam Ref 70-740. Установка, хранение и вычисления с Windows Server 2016., Крейг Заккер

-

Windows Server 2016 Hyper-V Книга рецептов. 2е изд, Патрик Лоундс, Чарбел Немном, Леанардо Карваль

-

Windows Server 2016. Книга рецептов, Джордан Краузе

-

Hyper-V 2016 Практический опыт. 2е изд., Бенедикт Бергер, Ромейн Серре

-

Zabbix. Полное руководство. 2е изд., Андреа Далле Ваккье

Дополнительные ссылки:

| Перевод: Copyright © 2016-2023 All rights reserved. Ссылки обязательны (Refs and links are obligatory). | http://www.mdl.ru портфолио SD DC |

| HPE DL360 G10 since 4300$ | |